Zarządzanie dostępem do klastra

Ważny

Usługa Azure HDInsight w usłudze AKS została wycofana 31 stycznia 2025 r. Dowiedz się więcej poprzez to ogłoszenie.

Aby uniknąć nagłego kończenia obciążeń, należy przeprowadzić migrację obciążeń do usługi Microsoft Fabric lub równoważnego produktu platformy Azure.

Ważny

Ta funkcja jest obecnie dostępna w wersji zapoznawczej. Dodatkowe warunki użytkowania dla wersji zapoznawczych Microsoft Azure obejmują więcej warunków prawnych, które dotyczą funkcji platformy Azure w wersji beta, w wersji zapoznawczej lub innych, które nie zostały jeszcze wydane w wersji ogólnodostępnej. Aby uzyskać informacje na temat tej konkretnej wersji zapoznawczej, zobacz informacje o wersji zapoznawczej Azure HDInsight na AKS. W przypadku pytań lub sugestii dotyczących funkcji prześlij żądanie na AskHDInsight, a po więcej aktualizacji obserwuj nas na Społeczność Azure HDInsight.

Ten artykuł zawiera omówienie mechanizmów dostępnych do zarządzania dostępem do usługi HDInsight w pulach klastrów i klastrach usługi AKS. Opisano również, jak przypisywać uprawnienia użytkownikom, grupom, przypisanej przez użytkownika tożsamości zarządzanej i jednostkom usługi, aby umożliwić dostęp do płaszczyzny danych klastra.

Gdy użytkownik tworzy klaster, jest autoryzowany do wykonywania operacji z danymi dostępnymi dla klastra. Jednak aby umożliwić innym użytkownikom wykonywanie zapytań i zadań w klastrze, wymagany jest dostęp do płaszczyzny danych klastra.

Zarządzanie dostępem do puli klastrów lub do klastrów (warstwa sterowania)

Następujące wbudowane role HDInsight na platformach AKS i Azure są dostępne do zarządzania puli klastrów lub zasobami klastrów.

| Rola | Opis |

|---|---|

| Właściciel | Udziela pełnego dostępu do zarządzania wszystkimi zasobami, w tym możliwość przypisywania ról w Azure RBAC. |

| Współautor | Udziela pełnego dostępu do zarządzania wszystkimi zasobami, ale nie pozwala przypisywać ról w Azure RBAC. |

| Czytelnik | Wyświetl wszystkie zasoby, ale nie pozwala na wprowadzanie żadnych zmian. |

| Administrator puli klastrów HDInsight na platformie AKS | Udziela pełnego dostępu do zarządzania pulą klastrów, w tym możliwość usuwania puli klastrów. |

| Administrator klastra HDInsight na AKS | Udziela pełnego dostępu do zarządzania klastrem, w tym możliwość usunięcia klastra. |

Blok Kontroli Dostępu (IAM) można wykorzystać do zarządzania dostępem do puli klastrów i płaszczyzny kontroli.

Zarządzanie dostępem do klastra (płaszczyzna danych)

Ten dostęp umożliwia wykonywanie następujących czynności:

- Wyświetlanie klastrów i zarządzanie zadaniami.

- Wszystkie operacje monitorowania i zarządzania.

- Aby włączyć automatyczne skalowanie i zaktualizować liczbę węzłów.

Dostęp jest ograniczony w następujących celach:

- Usuwanie klastra.

Aby przypisać uprawnienia użytkownikom, grupom, zarządzanym tożsamościom przypisanym użytkownikowi oraz jednostkom usługi, aby umożliwić dostęp do płaszczyzny danych klastra, są dostępne następujące opcje:

Korzystanie z witryny Azure Portal

Jak udzielić dostępu

W poniższych krokach opisano, jak zapewnić dostęp innym użytkownikom, grupom, przypisanej przez użytkownika tożsamości zarządzanej i jednostkom usługi.

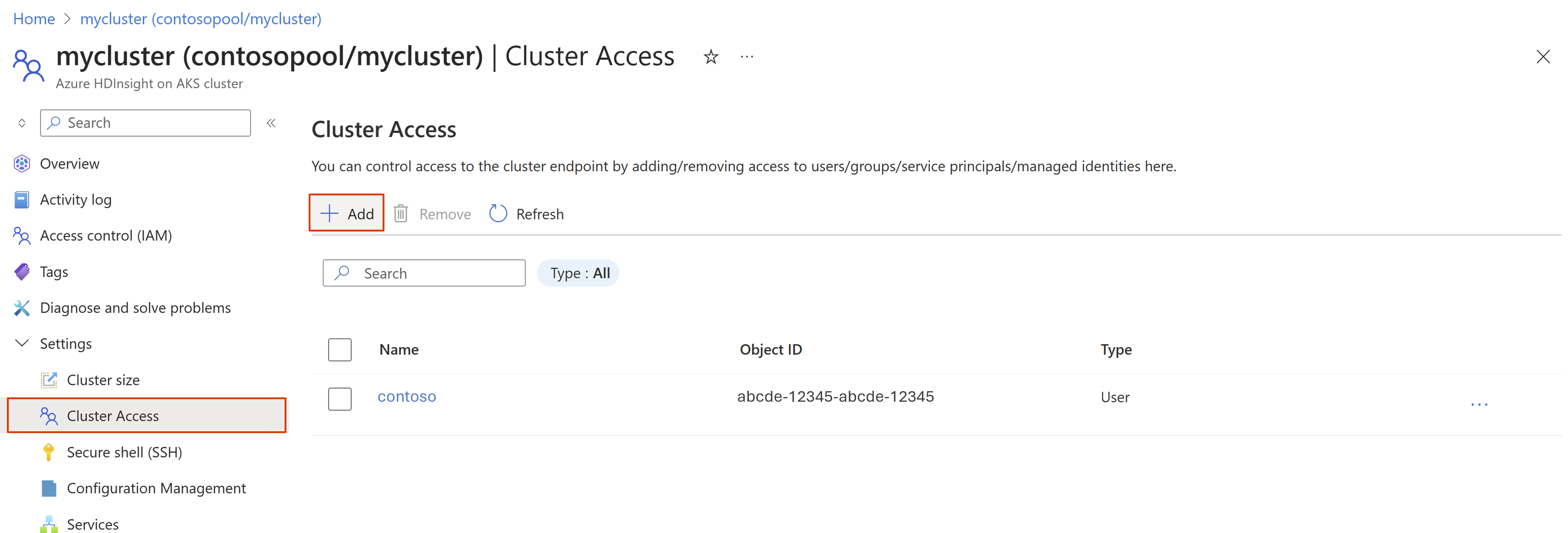

Przejdź do bloku dostępu do klastra w witrynie Azure Portal i kliknij pozycję Dodaj.

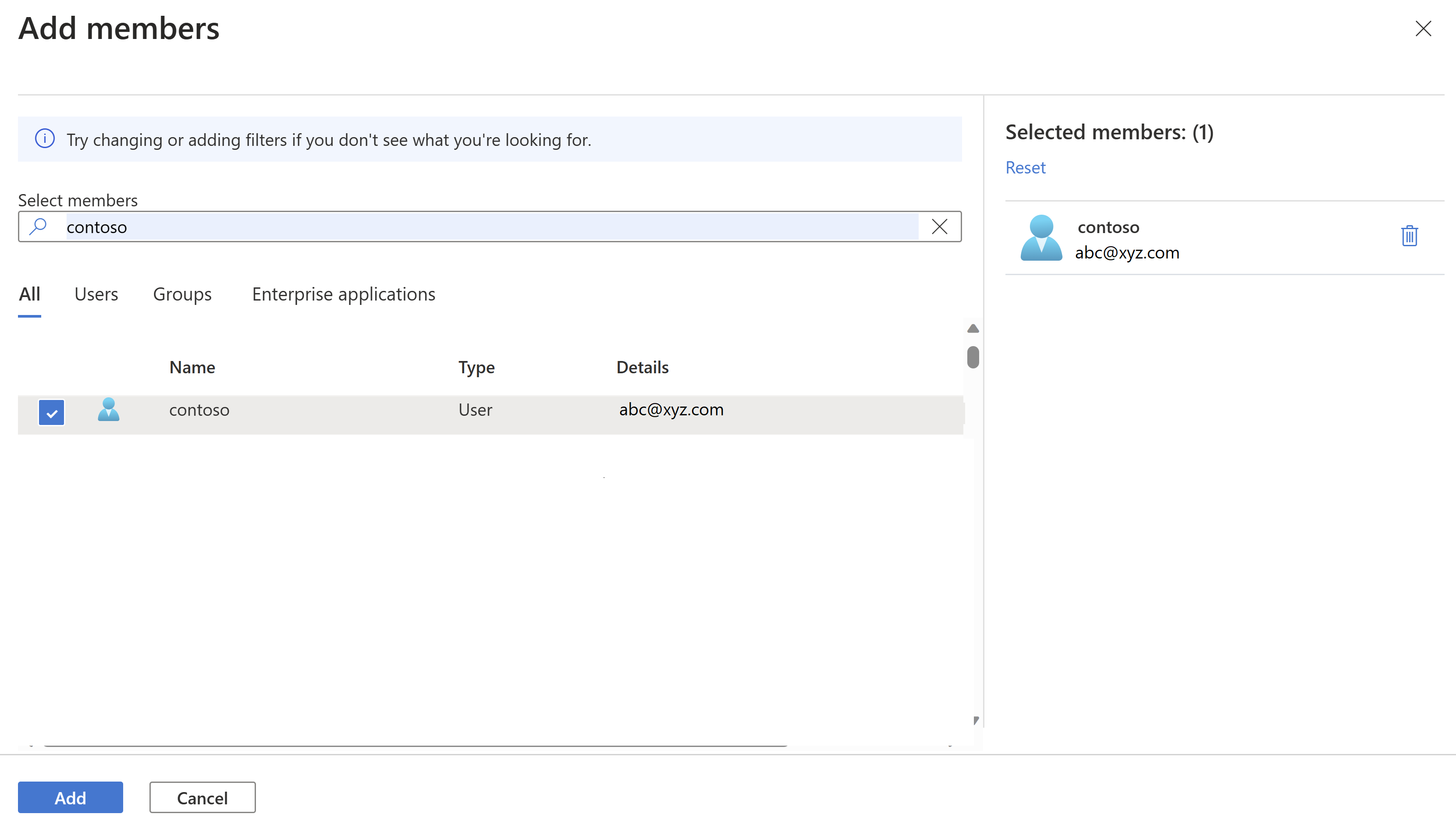

Wyszukaj użytkownika/grupę/tożsamość zarządzaną przypisaną przez użytkownika/jednostkę usługi, aby udzielić dostępu, a następnie kliknij pozycję Dodaj.

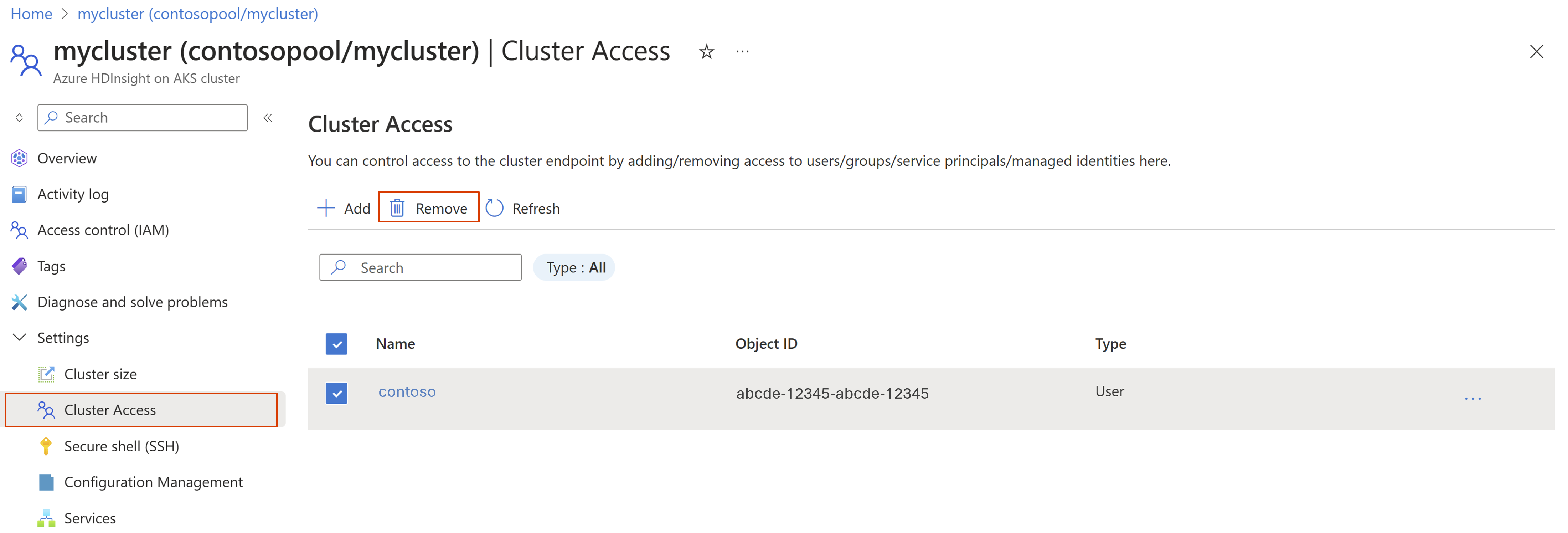

Jak usunąć dostęp

Wybierz członków, które mają zostać usunięte, a następnie kliknij przycisk Usuń.

Korzystanie z szablonu ARM

Warunki wstępne

- Działająca usługa HDInsight na klastrze AKS.

- szablon ARM dla klastra.

- Znajomość tworzenia i wdrażania szablonów ARM .

Wykonaj kroki, aby zaktualizować obiekt authorizationProfile w sekcji clusterProfile w szablonie ARM klastra.

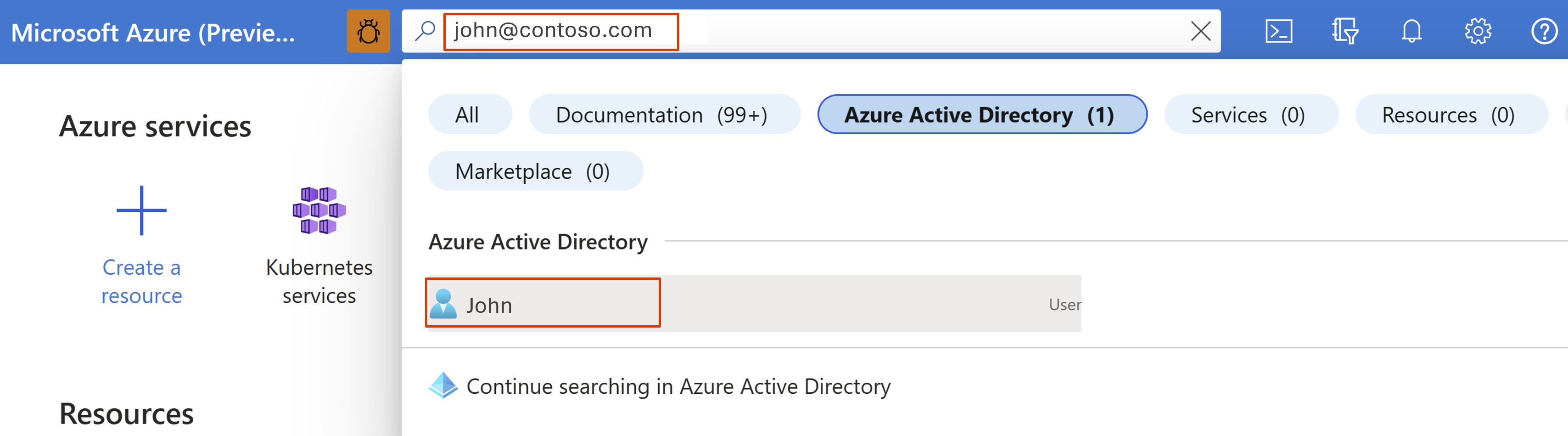

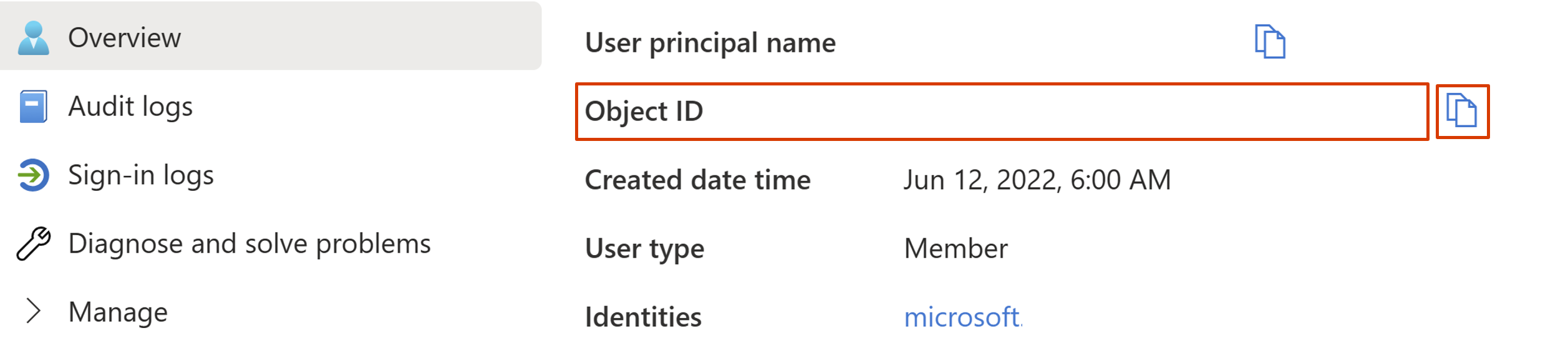

W pasku wyszukiwania w portalu Azure wyszukaj użytkownika/grupę/tożsamość zarządzaną przypisaną przez użytkownika/jednostkę usługi.

Skopiuj identyfikator obiektu lub identyfikator podmiotu .

Zmodyfikuj sekcję

authorizationProfilew szablonie ARM klastra.Dodaj tożsamość zarządzaną przypisaną przez użytkownika, identyfikator obiektu lub identyfikator główny zarządcy usługi w obszarze właściwości

userIds.Dodaj identyfikator obiektu grup w obszarze właściwości

groupIds."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Wdróż zaktualizowany szablon ARM, aby odzwierciedlić zmiany w klastrze. Dowiedz się, jak wdrożyć szablon ARM.