Omówienie zabezpieczeń przedsiębiorstwa w usłudze Azure HDInsight w usłudze AKS

Uwaga

Wycofamy usługę Azure HDInsight w usłudze AKS 31 stycznia 2025 r. Przed 31 stycznia 2025 r. należy przeprowadzić migrację obciążeń do usługi Microsoft Fabric lub równoważnego produktu platformy Azure, aby uniknąć nagłego zakończenia obciążeń. Pozostałe klastry w ramach subskrypcji zostaną zatrzymane i usunięte z hosta.

Tylko podstawowa pomoc techniczna będzie dostępna do daty wycofania.

Ważne

Ta funkcja jest aktualnie dostępna jako funkcja podglądu. Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure obejmują więcej warunków prawnych, które dotyczą funkcji platformy Azure, które znajdują się w wersji beta, w wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej. Aby uzyskać informacje o tej konkretnej wersji zapoznawczej, zobacz Informacje o wersji zapoznawczej usługi Azure HDInsight w usłudze AKS. W przypadku pytań lub sugestii dotyczących funkcji prześlij żądanie w usłudze AskHDInsight , aby uzyskać szczegółowe informacje i postępuj zgodnie z nami, aby uzyskać więcej aktualizacji w społeczności usługi Azure HDInsight.

Usługa Azure HDInsight w usłudze AKS domyślnie oferuje zabezpieczenia i istnieje kilka metod zaspokajania potrzeb związanych z zabezpieczeniami przedsiębiorstwa.

W tym artykule opisano ogólną architekturę zabezpieczeń i rozwiązania zabezpieczeń, dzieląc je na cztery tradycyjne filary zabezpieczeń: zabezpieczenia obwodowe, uwierzytelnianie, autoryzacja i szyfrowanie.

Architektura zabezpieczeń

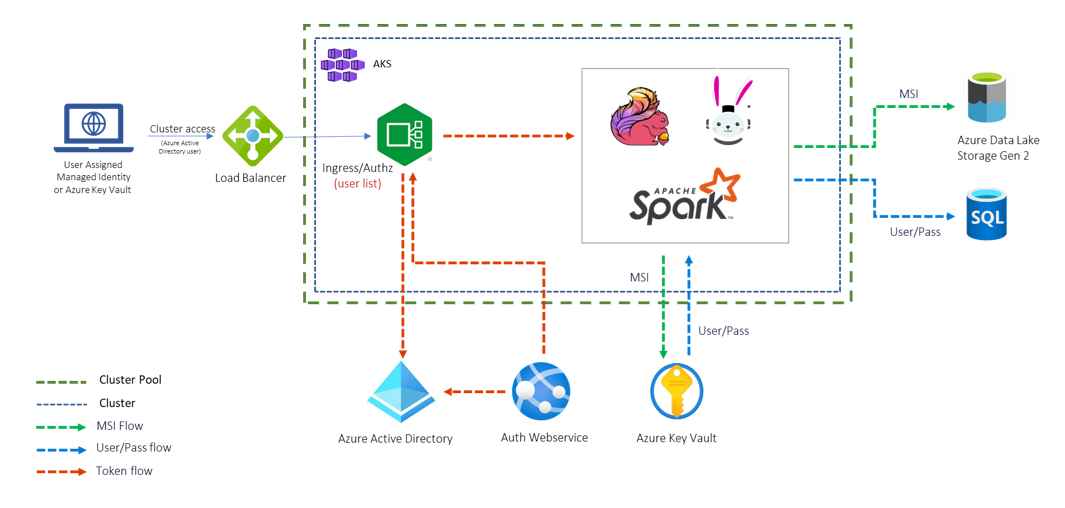

Gotowość przedsiębiorstwa dla dowolnego oprogramowania wymaga rygorystycznych kontroli zabezpieczeń w celu zapobiegania zagrożeniom, które mogą wystąpić, i reagowania na nie. Usługa HDInsight w usłudze AKS udostępnia wielowarstwowy model zabezpieczeń, który chroni Cię na wielu warstwach. Architektura zabezpieczeń używa nowoczesnych metod autoryzacji przy użyciu tożsamości usługi zarządzanej. Cały dostęp do magazynu odbywa się za pośrednictwem tożsamości usługi zarządzanej, a dostęp do bazy danych odbywa się za pośrednictwem nazwy użytkownika/hasła. Hasło jest przechowywane w usłudze Azure Key Vault zdefiniowanym przez klienta. Ta funkcja sprawia, że konfiguracja jest domyślnie niezawodna i bezpieczna.

Na poniższym diagramie przedstawiono ogólną architekturę techniczną zabezpieczeń w usłudze HDInsight w usłudze AKS.

Filary zabezpieczeń przedsiębiorstwa

Jednym ze sposobów przyjrzenia się bezpieczeństwu przedsiębiorstwa jest podzielenie rozwiązań zabezpieczeń na cztery główne grupy na podstawie typu kontroli. Te grupy są również nazywane filarami zabezpieczeń i są następującymi typami: zabezpieczenia obwodowe, uwierzytelnianie, autoryzacja i szyfrowanie.

Zabezpieczenia obwodowe

Zabezpieczenia obwodowe w usłudze HDInsight w usłudze AKS są osiągane za pośrednictwem sieci wirtualnych. Administrator przedsiębiorstwa może utworzyć klaster wewnątrz sieci wirtualnej i użyć sieciowych grup zabezpieczeń w celu ograniczenia dostępu do sieci wirtualnej.

Uwierzytelnianie

Usługa HDInsight w usłudze AKS zapewnia uwierzytelnianie oparte na identyfikatorze Entra firmy Microsoft na potrzeby logowania klastra i używa tożsamości zarządzanych (MSI) do zabezpieczania dostępu klastra do plików w usłudze Azure Data Lake Storage Gen2. Tożsamość zarządzana to funkcja identyfikatora Entra firmy Microsoft, która udostępnia usługom platformy Azure zestaw automatycznie zarządzanych poświadczeń. Dzięki tej konfiguracji pracownicy przedsiębiorstwa mogą logować się do węzłów klastra przy użyciu poświadczeń domeny. Tożsamość zarządzana firmy Microsoft Entra ID umożliwia aplikacji łatwy dostęp do innych chronionych zasobów firmy Microsoft, takich jak Azure Key Vault, Storage, SQL Server i Database. Tożsamość zarządzana przez platformę Azure i nie wymaga aprowizacji ani rotacji wpisów tajnych. To rozwiązanie jest kluczem do zabezpieczania dostępu do usługi HDInsight w klastrze usługi AKS i innych zasobach zależnych. Tożsamości zarządzane sprawiają, że aplikacja jest bezpieczniejsza, eliminując wpisy tajne z aplikacji, takie jak poświadczenia w parametry połączenia.

Tworzysz tożsamość zarządzaną przypisaną przez użytkownika, która jest autonomicznym zasobem platformy Azure w ramach procesu tworzenia klastra, który zarządza dostępem do zasobów zależnych.

Autoryzacja

Najlepszym rozwiązaniem dla większości przedsiębiorstw jest upewnienie się, że nie każdy pracownik ma pełny dostęp do wszystkich zasobów przedsiębiorstwa. Podobnie administrator może zdefiniować zasady kontroli dostępu opartej na rolach dla zasobów klastra.

Właściciele zasobów mogą skonfigurować kontrolę dostępu opartą na rolach (RBAC). Konfigurowanie zasad RBAC umożliwia kojarzenie uprawnień z rolą w organizacji. Ta warstwa abstrakcji ułatwia zapewnienie, że ludzie mają tylko uprawnienia potrzebne do wykonywania swoich obowiązków służbowych. Autoryzacja zarządzana przez role usługi ARM na potrzeby zarządzania klastrem (płaszczyzny sterowania) i dostępu do danych klastra (płaszczyzny danych) zarządzanej przez zarządzanie dostępem do klastra.

Role zarządzania klastrem (płaszczyzna sterowania/role usługi ARM)

| Akcja | Administrator puli klastrów usługi HDInsight w usłudze AKS | Usługa HDInsight w usłudze AKS — administrator klastra |

|---|---|---|

| Tworzenie/usuwanie puli klastrów | ✅ | |

| Przypisywanie uprawnień i ról w puli klastrów | ✅ | |

| Tworzenie/usuwanie klastra | ✅ | ✅ |

| Zarządzanie klastrem | ✅ | |

| Zarządzanie konfiguracją | ✅ | |

| Działania skryptu | ✅ | |

| Zarządzanie biblioteką | ✅ | |

| Monitorowanie | ✅ | |

| Akcje skalowania | ✅ |

Powyższe role są z perspektywy operacji usługi ARM. Aby uzyskać więcej informacji, zobacz Udzielanie użytkownikowi dostępu do zasobów platformy Azure przy użyciu witryny Azure Portal — Azure RBAC.

Dostęp do klastra (płaszczyzna danych)

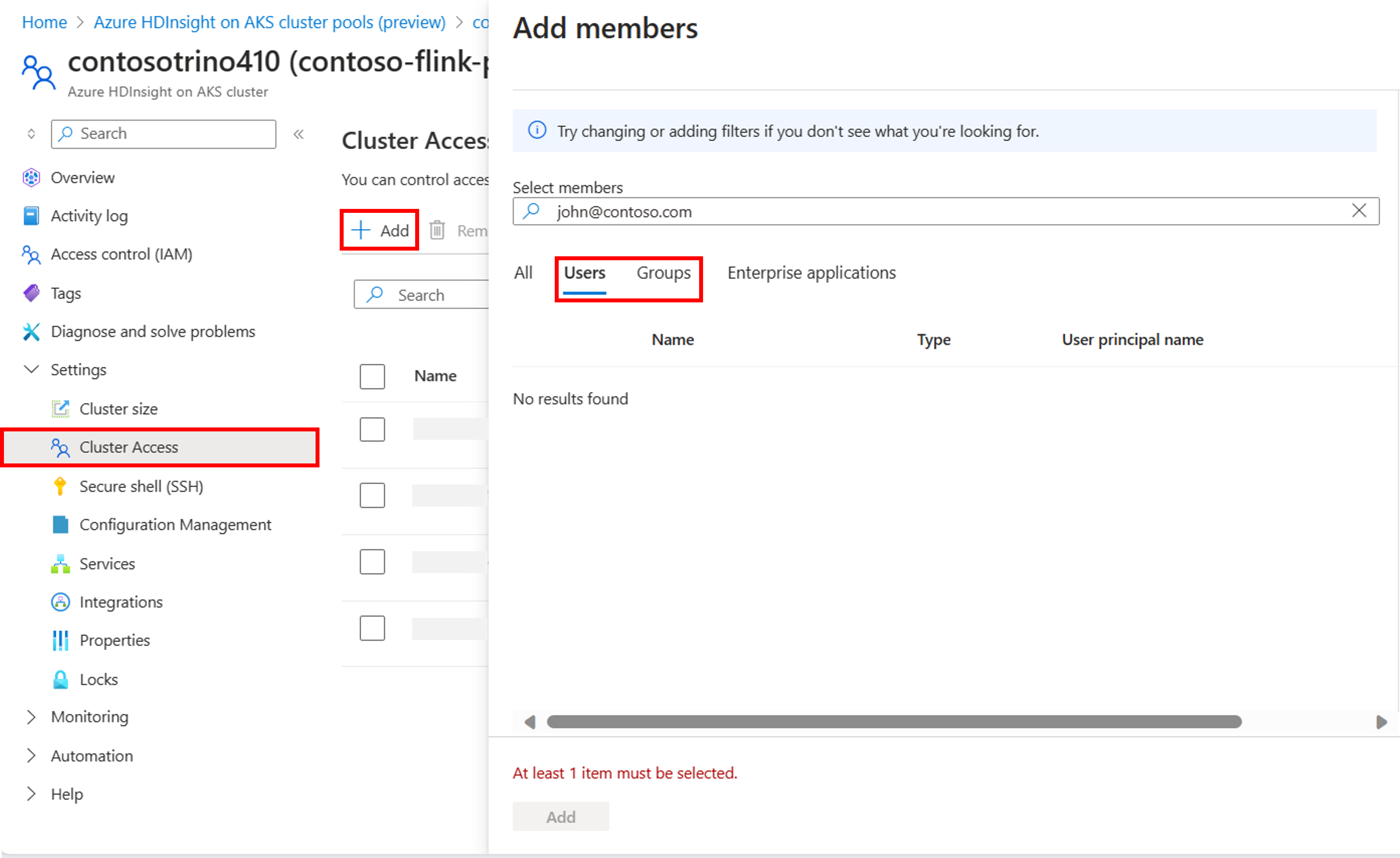

Możesz zezwolić użytkownikom, jednostkom usługi, tożsamości zarządzanej na dostęp do klastra za pośrednictwem portalu lub przy użyciu usługi ARM.

Ten dostęp umożliwia

- Wyświetlanie klastrów i zarządzanie zadaniami.

- Wykonaj wszystkie operacje monitorowania i zarządzania.

- Wykonaj operacje skalowania automatycznego i zaktualizuj liczbę węzłów.

Nie podano dostępu

- Usuwanie klastra

Ważne

Każdy nowo dodany użytkownik będzie wymagał dodatkowej roli "Czytelnik RBAC usługi Azure Kubernetes Service" do wyświetlania kondycji usługi.

Inspekcja

Inspekcja dostępu do zasobów klastra jest niezbędna do śledzenia nieautoryzowanego lub niezamierzonego dostępu do zasobów. Jest to tak ważne, jak ochrona zasobów klastra przed nieautoryzowanym dostępem.

Administrator grupy zasobów może wyświetlać i zgłaszać cały dostęp do usługi HDInsight w zasobach i danych klastra usługi AKS przy użyciu dziennika aktywności. Administrator może wyświetlać i zgłaszać zmiany zasad kontroli dostępu.

Szyfrowanie

Ochrona danych jest ważna dla spełnienia wymagań organizacji dotyczących zabezpieczeń i zgodności. Oprócz ograniczania dostępu do danych od nieautoryzowanych pracowników należy je zaszyfrować. Magazyn i dyski (dysk systemu operacyjnego i trwały dysk danych) używane przez węzły klastra i kontenery są szyfrowane. Dane w usłudze Azure Storage są szyfrowane i odszyfrowywane w sposób niewidoczny przy użyciu 256-bitowego szyfrowania AES, jednego z najsilniejszych dostępnych szyfrów blokowych i zgodnego ze standardem FIPS 140-2. Szyfrowanie usługi Azure Storage jest włączone dla wszystkich kont magazynu, co sprawia, że dane są domyślnie bezpieczne, nie trzeba modyfikować kodu ani aplikacji, aby korzystać z szyfrowania usługi Azure Storage. Szyfrowanie danych przesyłanych jest obsługiwane przy użyciu protokołu TLS 1.2.

Zgodność

Oferty zgodności platformy Azure są oparte na różnych typach gwarancji, w tym formalnych certyfikatów. Ponadto zaświadczania, walidacje i autoryzacje. Oceny opracowane przez niezależne firmy zajmujące się inspekcjami innych firm. Aneksy umowne, oceny własne i dokumenty dotyczące wskazówek dla klientów opracowane przez firmę Microsoft. Aby uzyskać informacje o zgodności usługi HDInsight w usłudze AKS, zobacz Centrum zaufania Firmy Microsoft i Omówienie zgodności platformy Microsoft Azure.

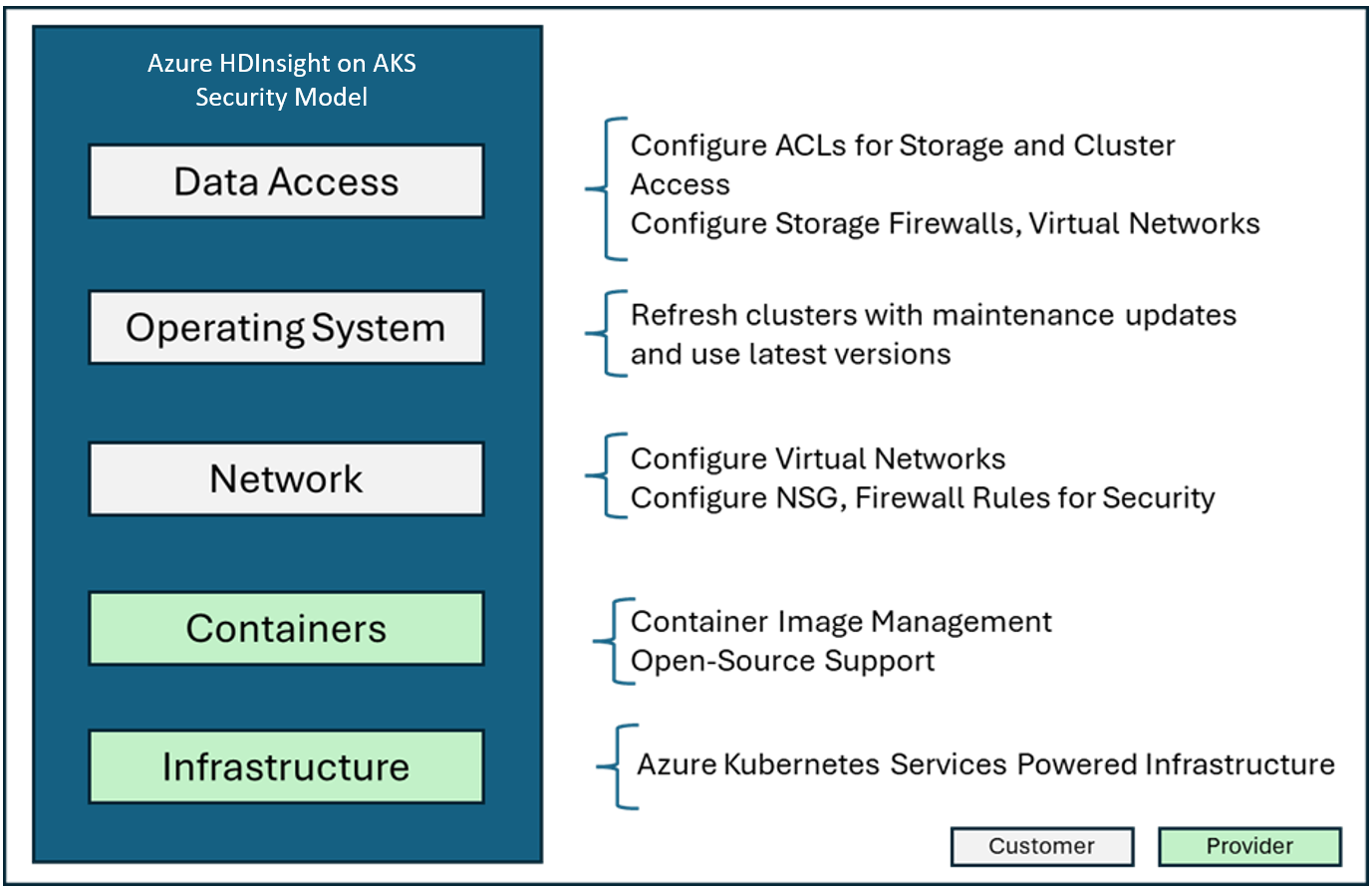

Wspólna odpowiedzialność

Na poniższej ilustracji przedstawiono podsumowanie głównych obszarów zabezpieczeń systemu i dostępnych rozwiązań zabezpieczeń. Podkreśla również, które obszary zabezpieczeń są Twoimi obowiązkami jako klient i obszary, które są odpowiedzialne za usługę HDInsight w usłudze AKS jako dostawca usług.

Poniższa tabela zawiera linki do zasobów dla każdego typu rozwiązania zabezpieczeń.

| Obszar zabezpieczeń | Dostępne rozwiązania | Odpowiedzialna strona |

|---|---|---|

| Zabezpieczenia dostępu do danych | Konfigurowanie list kontroli dostępu list ACL dla usługi Azure Data Lake Storage Gen2 | Klient |

| Włączanie wymaganej właściwości Bezpiecznego transferu w magazynie | Klient | |

| Konfigurowanie zapór i sieci wirtualnych usługi Azure Storage | Klient | |

| Zabezpieczenia systemu operacyjnego | Tworzenie klastrów z najnowszą wersją usługi HDInsight w usłudze AKS | Klient |

| Bezpieczeństwo sieci | Konfigurowanie sieci wirtualnej | |

| Konfigurowanie ruchu przy użyciu reguł zapory | Klient | |

| Konfigurowanie wymaganego ruchu wychodzącego | Klient |