Migrowanie usługi Azure Front Door (wersja klasyczna) do warstwy Standardowa lub Premium

Ważne

Usługa Azure Front Door (klasyczna) zostanie wycofana 31 marca 2027 r. Aby uniknąć zakłóceń w działaniu usługi, należy przeprowadzić migrację profilów usługi Azure Front Door (wersja klasyczna) do warstwy Azure Front Door Standard lub Premium do marca 2027 r. Aby uzyskać więcej informacji, zobacz Wycofywanie usługi Azure Front Door (wersja klasyczna).

Warstwy Usługi Azure Front Door Standard i Premium oferują zaawansowane funkcje sieci dostarczania w chmurze, zwiększone zabezpieczenia i lepszą wydajność dzięki globalnej sieci firmy Microsoft. Ten przewodnik ułatwia migrowanie profilu usługi Azure Front Door (wersja klasyczna) do profilu warstwy Standardowa lub Premium.

Wymagania wstępne

- Zapoznaj się z artykułem About Azure Front Door tier migration (Informacje o migracji warstwy usługi Azure Front Door).

- Upewnij się, że profil usługi Azure Front Door (wersja klasyczna) spełnia wymagania dotyczące migracji:

- Usługi Azure Front Door Standard i Premium wymagają, aby wszystkie domeny niestandardowe używały protokołu HTTPS. Jeśli nie masz własnego certyfikatu, możesz użyć zarządzanego certyfikatu usługi Azure Front Door, który jest bezpłatny i zarządzany.

- Koligacja sesji jest włączona w ustawieniach grupy źródeł dla profilów usługi Azure Front Door Standard lub Premium. W usłudze Azure Front Door (wersja klasyczna) koligacja sesji jest ustawiana na poziomie domeny. Podczas migracji ustawienia koligacji sesji są oparte na profilu usługi Azure Front Door (wersja klasyczna). Jeśli masz dwie domeny w profilu klasycznym współużytkowania tej samej puli zaplecza (grupy pochodzenia), koligacja sesji musi być spójna w obu domenach, aby weryfikacja migracji mogła zostać przekazana.

Uwaga

Przed migracją ani podczas migracji nie są wymagane żadne zmiany DNS. Jednak po zakończeniu migracji i przepływ ruchu przez nowy profil usługi Azure Front Door należy zaktualizować rekordy DNS. Aby uzyskać więcej informacji, zobacz Aktualizowanie rekordów DNS.

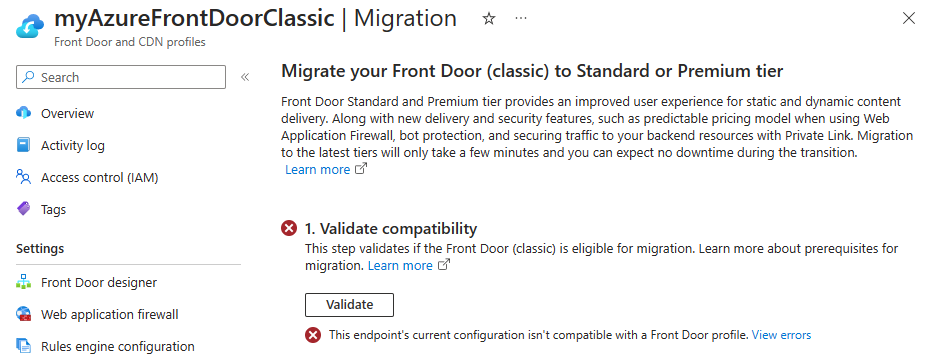

Weryfikowanie zgodności

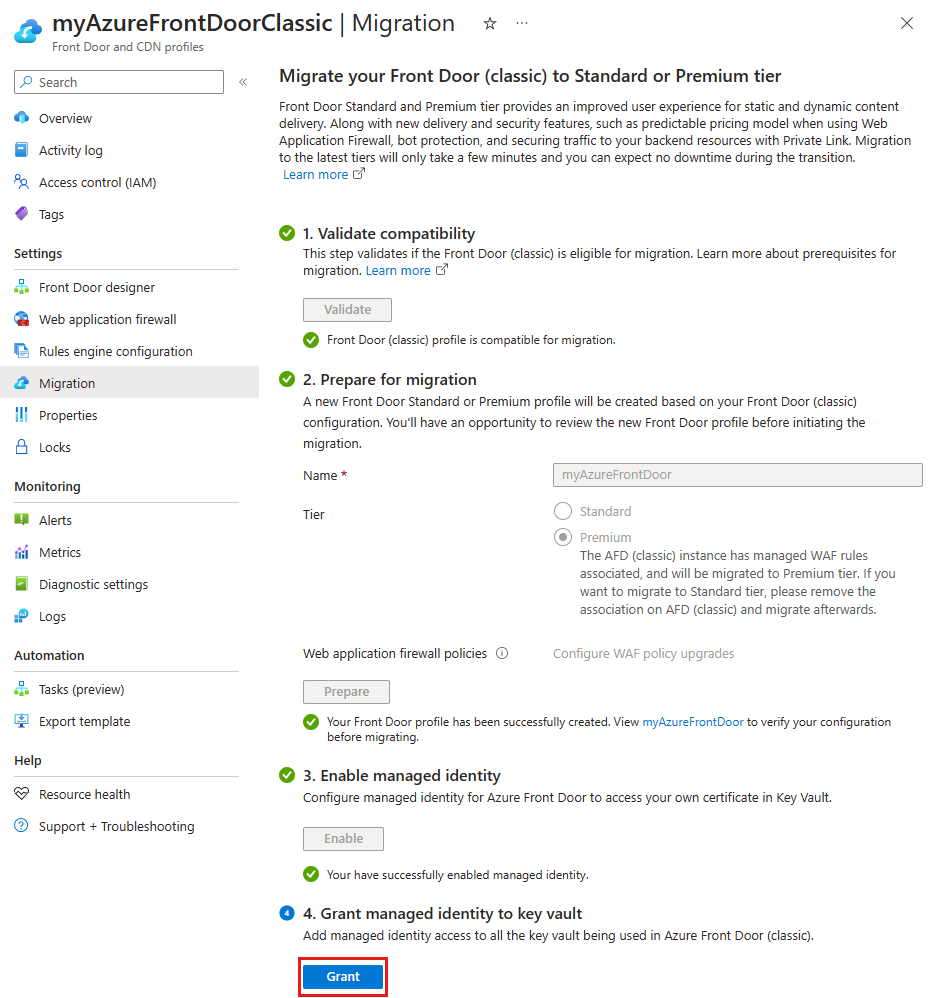

Przejdź do zasobu usługi Azure Front Door (wersja klasyczna) i wybierz pozycję Migracja w obszarze Ustawienia.

Wybierz pozycję Weryfikuj , aby sprawdzić, czy profil usługi Azure Front Door (klasyczny) jest zgodny z migracją. Walidacja może potrwać do dwóch minut w zależności od złożoności profilu.

Jeśli migracja nie jest zgodna, wybierz pozycję Wyświetl błędy , aby wyświetlić listę błędów i zaleceń dotyczących ich rozwiązywania.

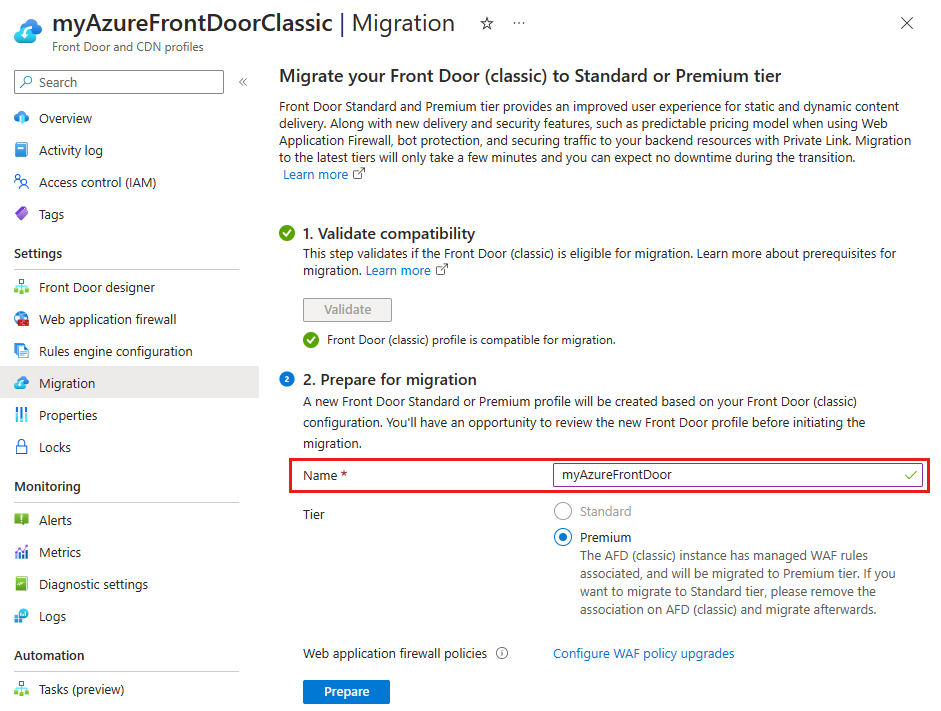

Gdy profil usługi Azure Front Door (wersja klasyczna) przejdzie walidację i zostanie uznany za zgodny z migracją, przejdź do fazy przygotowania.

Przygotowanie do migracji

Dla nowego profilu usługi Azure Front Door jest podana nazwa domyślna. Tę nazwę można zmienić przed kontynuowaniem.

Warstwa usługi Azure Front Door jest automatycznie wybierana na podstawie ustawień zasad zapory aplikacji internetowej usługi Azure Front Door (wersja klasyczna).

- Standardowa — wybrana, jeśli masz tylko niestandardowe reguły zapory aplikacji internetowej skojarzone z profilem usługi Azure Front Door (wersja klasyczna). Możesz wybrać uaktualnienie do warstwy Premium.

- Wersja Premium — wybrana, jeśli używasz zarządzanych reguł zapory aplikacji internetowej skojarzonych z profilem usługi Azure Front Door (wersja klasyczna). Aby użyć warstwy Standardowa, usuń zarządzane reguły zapory aplikacji internetowej z profilu usługi Azure Front Door (wersja klasyczna).

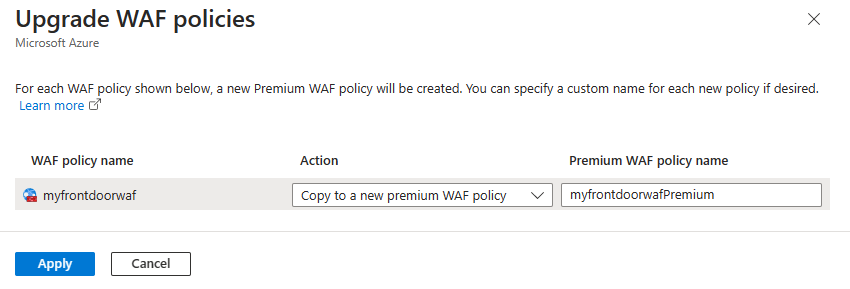

Wybierz pozycję Konfiguruj uaktualnienia zasad zapory aplikacji internetowej, aby zdecydować, czy uaktualnić bieżące zasady zapory aplikacji internetowej, czy użyć istniejących zgodnych zasad zapory aplikacji internetowej.

Uwaga

Link Konfigurowanie uaktualnień zasad zapory aplikacji internetowej jest wyświetlany tylko wtedy, gdy masz zasady zapory aplikacji internetowej skojarzone z profilem usługi Azure Front Door (wersja klasyczna).

Dla każdej zasady zapory aplikacji internetowej skojarzonej z profilem usługi Azure Front Door (wersja klasyczna) wybierz akcję. Możesz skopiować zasady zapory aplikacji internetowej, aby pasować do warstwy, do której przeprowadzasz migrację, lub użyć istniejących zgodnych zasad zapory aplikacji internetowej. Możesz również zmienić nazwę zasad zapory aplikacji internetowej z domyślnej podanej nazwy. Po zakończeniu wybierz pozycję Zastosuj , aby zapisać ustawienia zapory aplikacji internetowej usługi Azure Front Door.

Wybierz pozycję Przygotuj, a po wyświetleniu monitu wybierz pozycję Tak , aby potwierdzić, że chcesz kontynuować proces migracji. Po potwierdzeniu nie można wprowadzać dalszych zmian w profilu usługi Azure Front Door (wersja klasyczna).

Wybierz link, który zostanie wyświetlony, aby wyświetlić konfigurację nowego profilu usługi Azure Front Door. Przejrzyj każde ustawienie, aby upewnić się, że są poprawne. Po zakończeniu wybierz ikonę X w prawym górnym rogu, aby powrócić do ekranu migracji.

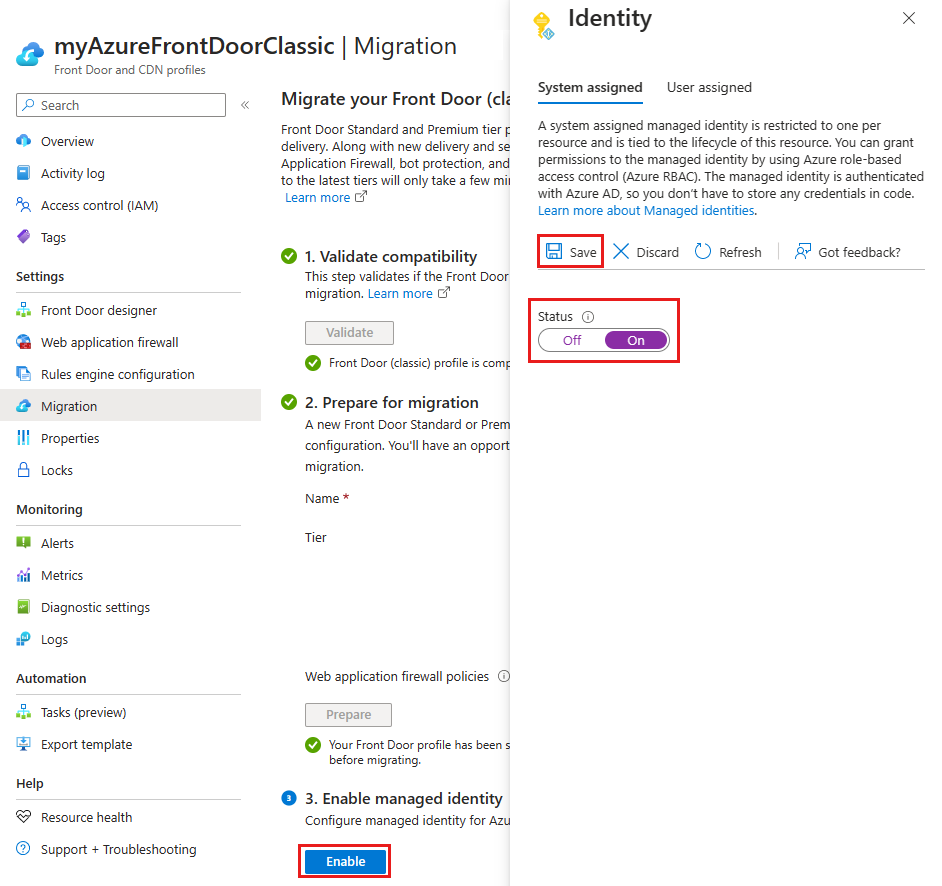

Włączanie tożsamości zarządzanych

Jeśli używasz własnego certyfikatu, musisz włączyć tożsamość zarządzaną, aby usługa Azure Front Door mogła uzyskać dostęp do certyfikatu w usłudze Azure Key Vault. Tożsamość zarządzana to funkcja identyfikatora Entra firmy Microsoft, która umożliwia bezpieczne łączenie się z innymi usługami platformy Azure bez zarządzania poświadczeniami. Aby uzyskać więcej informacji, zobacz Czym są tożsamości zarządzane dla zasobów platformy Azure?.

Uwaga

- Jeśli nie używasz własnego certyfikatu, włączanie tożsamości zarządzanych i udzielanie dostępu do usługi Key Vault nie jest wymagane. Możesz przejść do fazy migracji .

- Certyfikaty zarządzane nie są obecnie obsługiwane w przypadku usługi Azure Front Door Standard ani Premium w chmurze Azure Government. Musisz użyć byOC dla usługi Azure Front Door Standard lub Premium w chmurze Azure Government Lub poczekać, aż ta funkcja będzie dostępna.

Wybierz pozycję Włącz , a następnie wybierz opcję Przypisane przez system lub Użytkownik przypisany w zależności od typu tożsamości zarządzanej, której chcesz użyć.

- Przypisane przez system — przełącz stan na Włączone , a następnie wybierz pozycję Zapisz.

- Przypisane przez użytkownika — aby utworzyć tożsamość zarządzaną przypisaną przez użytkownika, zobacz Tworzenie tożsamości przypisanej przez użytkownika. Jeśli masz już tożsamość zarządzaną przypisaną przez użytkownika, wybierz tożsamość, a następnie wybierz pozycję Dodaj.

Zamknij stronę, aby powrócić do strony migracji. Następnie zobaczysz, że tożsamości zarządzane zostały pomyślnie włączone.

Udzielanie tożsamości zarządzanej dostępu do usługi Azure Key Vault

Wybierz pozycję Udziel , aby dodać tożsamość zarządzaną do wszystkich usługi Azure Key Vault używanych z profilem usługi Azure Front Door (wersja klasyczna).

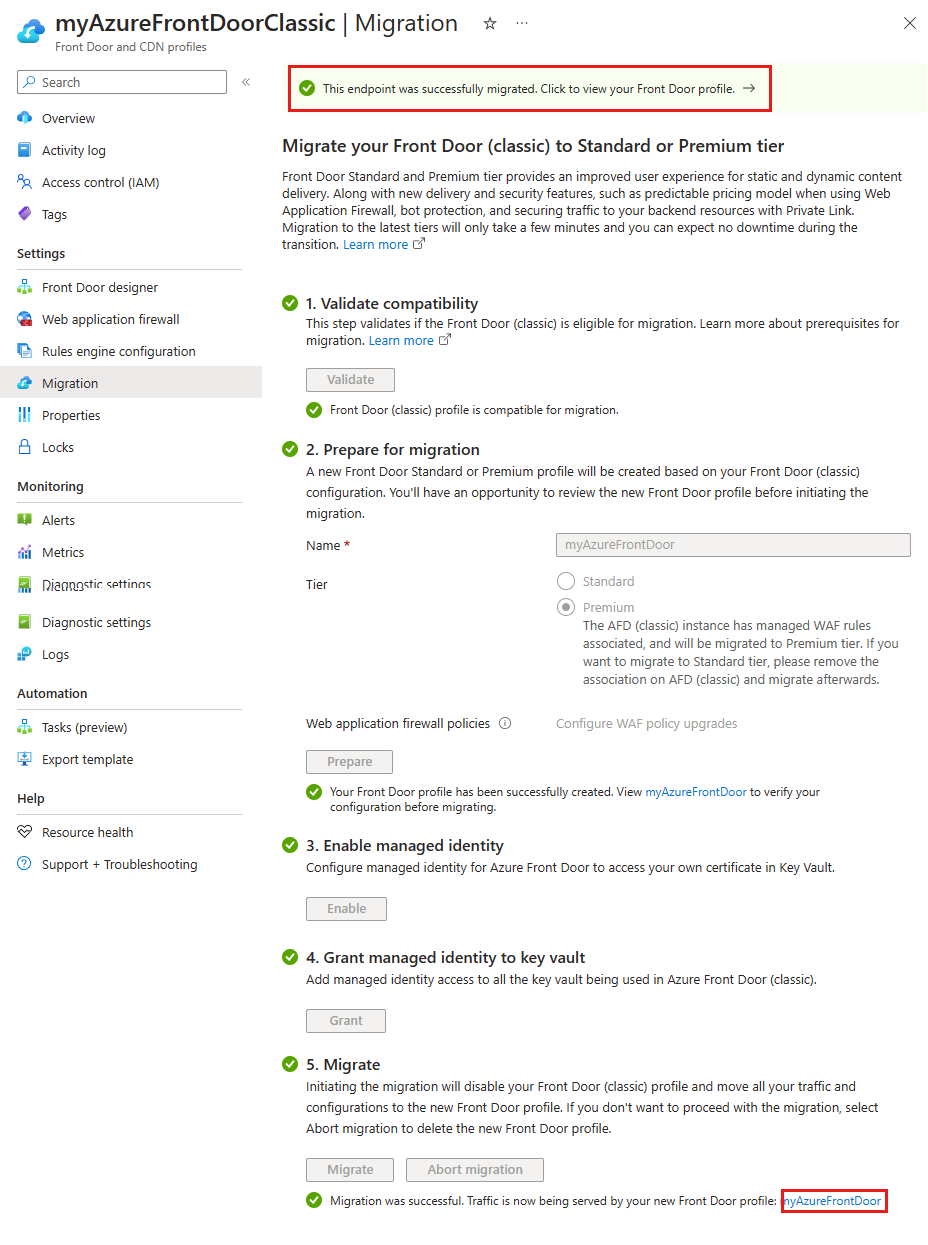

Migrate

Wybierz pozycję Migruj , aby rozpocząć proces migracji. Potwierdź, wybierając pozycję Tak po wyświetleniu monitu. Czas trwania migracji zależy od złożoności profilu usługi Azure Front Door (wersja klasyczna).

Uwaga

Jeśli anulujesz migrację, zostanie usunięty tylko nowy profil usługi Azure Front Door. Wszelkie nowe kopie zasad zapory aplikacji internetowej muszą zostać ręcznie usunięte.

Po zakończeniu migracji wybierz baner w górnej części strony lub link w komunikacie o powodzeniu, aby uzyskać dostęp do nowego profilu usługi Azure Front Door.

Profil usługi Azure Front Door (wersja klasyczna) jest teraz wyłączony i można go usunąć z subskrypcji.

Ostrzeżenie

Usunięcie nowego profilu po migracji spowoduje usunięcie środowiska produkcyjnego, które jest nieodwracalne.

Aktualizowanie rekordów DNS

Usługa Azure Front Door (wersja klasyczna) używa innej w pełni kwalifikowanej nazwy domeny (FQDN) niż Azure Front Door Standard lub Premium. Na przykład klasyczny punkt końcowy może mieć contoso.azurefd.netwartość , a punkt końcowy w warstwie Standardowa lub Premium może mieć wartość contoso-mdjf2jfgjf82mnzx.z01.azurefd.net. Aby uzyskać więcej informacji, zobacz Punkty końcowe w usłudze Azure Front Door.

Nie musisz aktualizować rekordów DNS przed migracją ani podczas migracji. Usługa Azure Front Door automatycznie kieruje ruch z klasycznego punktu końcowego do nowego profilu w warstwie Standardowa lub Premium bez żadnych zmian konfiguracji.

Po migracji należy zaktualizować rekordy DNS, aby wskazywały nowy punkt końcowy usługi Azure Front Door. Dzięki temu profil będzie nadal działać prawidłowo w przyszłości. Aktualizowanie rekordów DNS nie powoduje żadnych przestojów i można to zrobić u wygody.

Następne kroki

- Omówienie mapowania między ustawieniami warstw usługi Azure Front Door.

- Dowiedz się więcej o procesie migracji warstwy usługi Azure Front Door.