Dodawanie użytkowników organizacji i zarządzanie dostępem

Azure DevOps Services

Dowiedz się, jak dodawać użytkowników do organizacji i zarządzać dostępem użytkowników za pomocą bezpośredniego przypisania. Aby zapoznać się z omówieniem dodawania użytkowników i powiązanych pojęć, zobacz About organization management in Azure DevOps (Informacje o zarządzaniu organizacją w usłudze Azure DevOps). Użytkownicy mogą obejmować użytkowników ludzkich, konta usług i jednostki usługi.

Następujące typy użytkowników mogą bezpłatnie dołączyć do organizacji usługi Azure DevOps Services:

- Pięciu użytkowników, którzy uzyskują podstawowe funkcje, takie jak kontrola wersji, narzędzia agile, Java, kompilacja, wydanie i inne

- Nieograniczona liczba użytkowników, którzy uzyskują funkcje uczestnika projektu, takie jak praca z listą prac, elementami roboczymi i zapytaniami. Nie używaj dostępu Stakeholder jako zamiennika bardziej ograniczonych uprawnień, ponieważ użytkownicy z subskrypcją Visual Studio lub licencją GitHub Enterprise są automatycznie uaktualniani z poziomu Stakeholder po zalogowaniu. Aby uzyskać więcej informacji, zobacz Szybki odnośnik dostępu dla interesariuszy.

- Nieograniczoni subskrybenci programu Visual Studio, którzy również uzyskują funkcje w warstwie Podstawowa lub Podstawowa i Plan testowy, w zależności od poziomu subskrypcji.

Potrzebujesz więcej użytkowników z funkcjami podstawowymi?

Uwaga

Aby uzyskać informacje na temat zapraszania użytkowników zewnętrznych, zobacz Dodawanie użytkownika zewnętrznego.

Wymagania wstępne

| Kategoria | Wymagania |

|---|---|

| Uprawnienia użytkownika | Członek grupy Administratorów Kolekcji Projektu . Właściciele organizacji są automatycznie członkami tej grupy. |

| organizacja | Organizacja . |

Aby zapoznać się z omówieniem metod obsługiwanych w przypadku dodawania użytkowników do organizacji, zobacz Dodawanie dostępu użytkowników i zarządzanie nim.

Dodawanie użytkowników do organizacji

Administratorzy mogą efektywnie zarządzać dostępem użytkowników, dodając użytkowników do organizacji, udzielając im dostępu do odpowiednich rozszerzeń narzędzi i poziomów dostępu do usług oraz przypisując je do odpowiednich grup — wszystko z jednego widoku. Ten usprawniony proces zapewnia, że nowi użytkownicy mają niezbędne uprawnienia i zasoby, aby natychmiast rozpocząć współtworzenia.

Uwaga

Jeśli masz organizację wspieraną przez identyfikator entra firmy Microsoft i musisz dodać użytkowników zewnętrznych do identyfikatora Entra firmy Microsoft, najpierw dodaj użytkowników zewnętrznych. Na stronie Powiedz nam o tym użytkowniku w obszarze Typ użytkownika wybierz pozycję Użytkownik z istniejącym kontem Microsoft. Po wykonaniu tych kroków wykonaj następujące instrukcje, aby dodać użytkownika Microsoft Entra ID do usługi Azure DevOps.

W jednej transakcji można dodać maksymalnie 50 użytkowników. Po dodaniu użytkowników każdy użytkownik otrzymuje wiadomość e-mail z powiadomieniem z linkiem do strony organizacji, umożliwiając im łatwy dostęp do zasobów organizacji i rozpoczynanie korzystania z nich.

Aby zapewnić innym użytkownikom dostęp do organizacji, wykonaj następujące czynności:

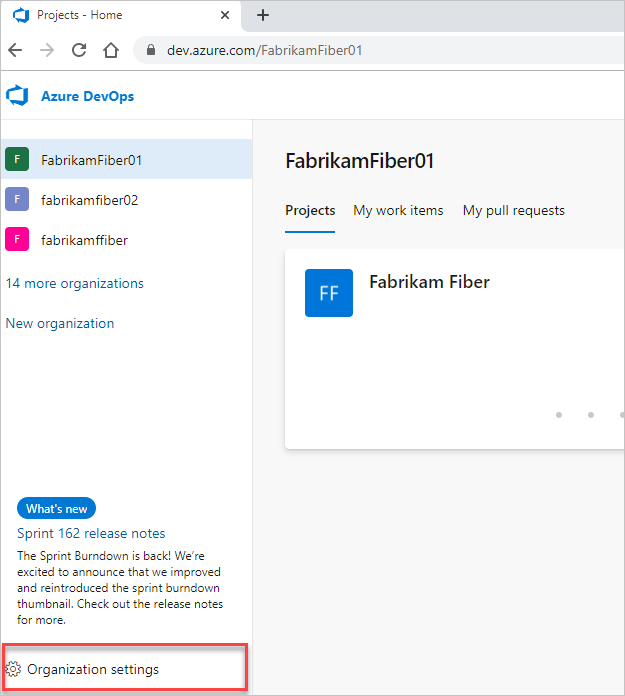

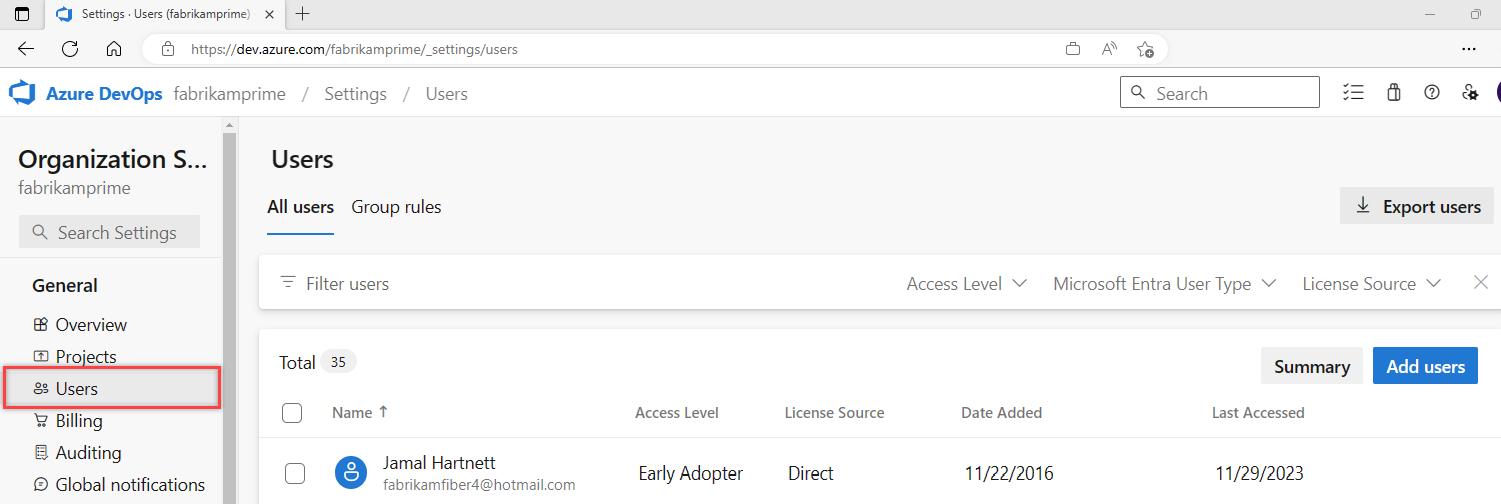

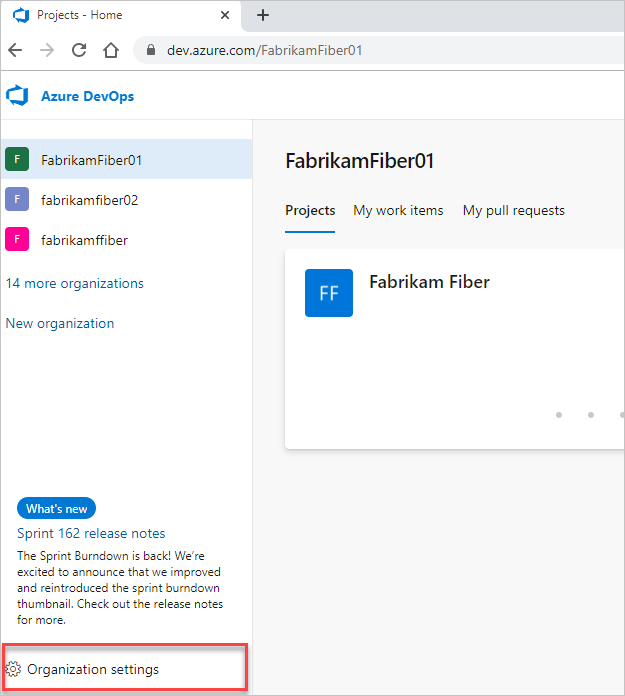

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.

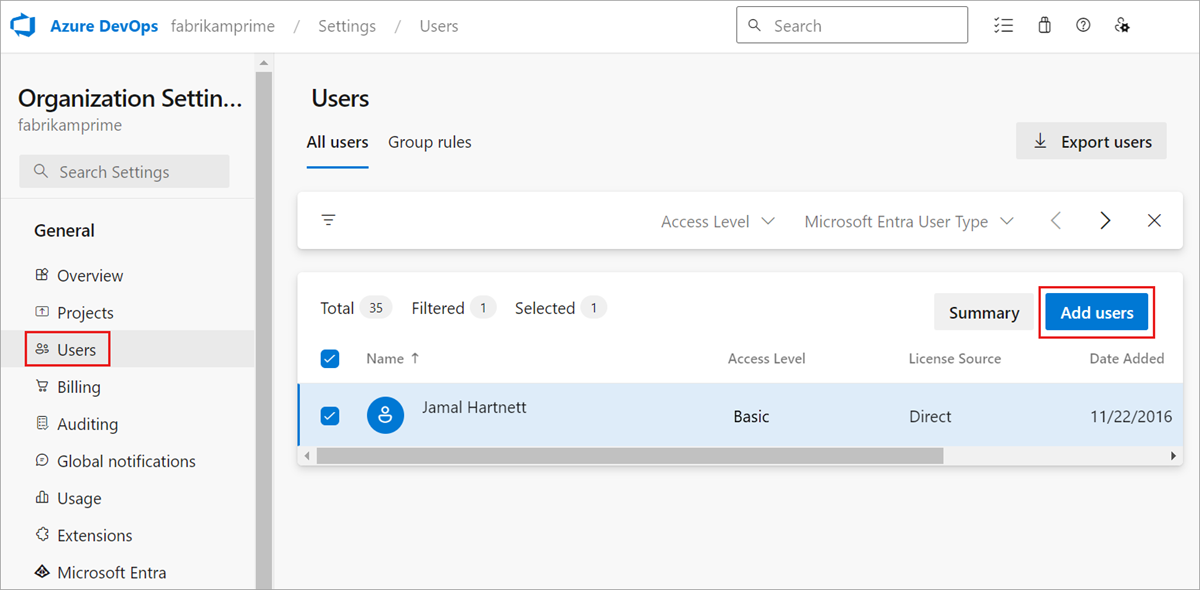

Wybierz pozycję Użytkownicy>Dodaj użytkowników.

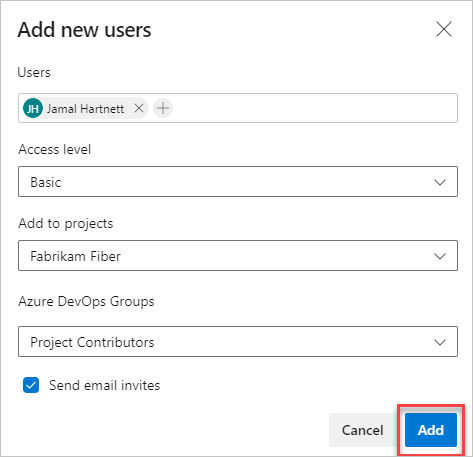

Wpisz następujące informacje.

-

Użytkownicy: wprowadź adresy e-mail (konta Microsoft) lub nazwy użytkowników usługi GitHub. Możesz dodać wiele adresów e-mail, oddzielając je średnikami

;. Zaakceptowane adresy e-mail są wyświetlane na czerwono. Aby uzyskać więcej informacji na temat uwierzytelniania w usłudze GitHub, zobacz Nawiązywanie połączenia z usługą GitHub/często zadawane pytania. Aby dodać jednostkę usługi, wprowadź nazwę wyświetlaną aplikacji lub tożsamość zarządzaną.- Poziom dostępu: ustaw poziom dostępu na Podstawowy dla użytkowników, którzy współtworzyją bazę kodu. Aby uzyskać więcej informacji, zobacz About access levels (Informacje o poziomach dostępu).

- Dodaj do projektów: wybierz projekt, do którego chcesz dodać użytkowników.

- Grupy usługi Azure DevOps: pozostaw jako współautorów projektu domyślną grupę zabezpieczeń dla użytkowników, którzy współtworzyją projekt. Aby uzyskać więcej informacji, zobacz Domyślne uprawnienia i przypisania dostępu.

Uwaga

Dodaj adresy e-mail dla osobistych kont Microsoft i identyfikatorów kont usługi GitHub, chyba że zamierzasz używać identyfikatora Entra firmy Microsoft do uwierzytelniania użytkowników i kontrolowania dostępu do organizacji. Jeśli użytkownik nie ma konta Microsoft lub GitHub, poproś go o zarejestrowanie się w celu uzyskania konta Microsoft lub konta usługi GitHub.

-

Użytkownicy: wprowadź adresy e-mail (konta Microsoft) lub nazwy użytkowników usługi GitHub. Możesz dodać wiele adresów e-mail, oddzielając je średnikami

Wybierz pozycję Dodaj , aby ukończyć zaproszenie.

Aby uzyskać więcej informacji na temat dostępu użytkowników, przeczytaj o poziomach dostępu.

Uwaga

Możesz dodawać osoby do projektów zamiast do organizacji. Użytkownicy są automatycznie przypisywani do funkcji Podstawowych, jeśli organizacja ma dostępne miejsca lub funkcje uczestników projektu, jeśli nie. Dowiedz się, jak dodawać członków do projektów.

Gdy użytkownik nie potrzebuje już dostępu do organizacji, usuń je z organizacji.

Zarządzaj użytkownikami

W przeglądarce internetowej można wyświetlać i edytować określone informacje o użytkowniku. Za pomocą interfejsu wiersza polecenia usługi Azure DevOps można wyświetlić szczegółowe informacje o określonym użytkowniku i zaktualizować ich poziom dostępu.

Widok Użytkownicy wyświetla kluczowe informacje dla każdego użytkownika w tabeli. W tym widoku można wykonywać następujące czynności:

- Zobacz i zmodyfikuj przypisane rozszerzenia usługi i poziomy dostępu.

- Wielokrotne wybieranie użytkowników i zbiorcze edytowanie ich rozszerzeń i poziomów dostępu.

- Filtruj, wyszukując częściowe nazwy użytkowników, poziomy dostępu lub nazwy rozszerzeń.

- Zobacz datę ostatniego dostępu dla każdego użytkownika. Te informacje mogą pomóc w zidentyfikowaniu użytkowników w celu usunięcia lub obniżenia ich dostępu w celu pozostannia w granicach licencji. Aby uzyskać więcej informacji, zobacz Uprawnienia i dostęp.

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.

Wybierz Użytkowników.

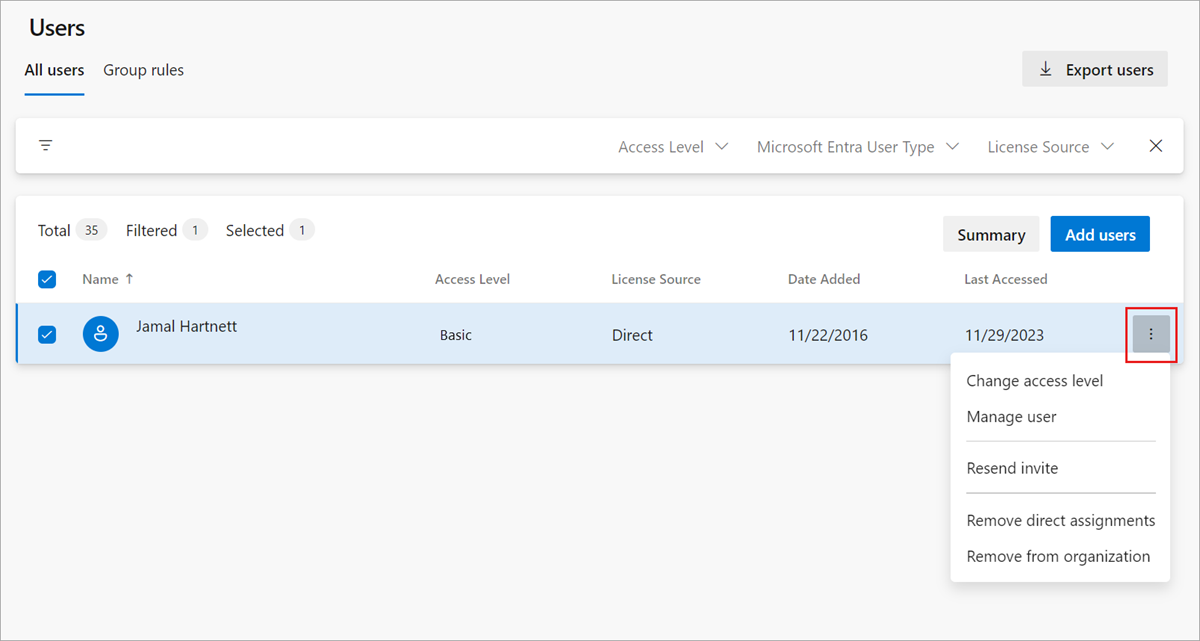

Wybierz użytkownika lub grupę użytkowników. Następnie wybierz pozycję Akcje... na końcu kolumny Nazwa, aby otworzyć menu kontekstowe.

W menu kontekstowym wybierz jedną z następujących opcji:

- Zmienianie poziomu dostępu

- Zarządzanie użytkownikiem

- Wyślij ponownie zaproszenie

- Usuwanie przypisań bezpośrednich

-

Usuń z organizacji (usuwa użytkownika)

- Zapisz swoje zmiany.

Ograniczanie widoczności użytkownika do informacji o organizacji i projekcie

Aby ograniczyć dostęp niektórych użytkowników do informacji organizacyjnych, włącz funkcję Ogranicz widoczność i współpracę użytkowników w określonych projektach w wersji zapoznawczej oraz dodaj użytkowników do grupy Użytkownicy z zakresem projektu. Po dodaniu użytkownicy w tej grupie nie mogą uzyskiwać dostępu do projektów, do których nie są jawnie dodawani.

Uwaga

Użytkownicy i grupy dodane do grupy Użytkownicy o zakresie projektu mają ograniczony dostęp do informacji o projekcie i organizacji. Mają również ograniczony dostęp do określonych tożsamości za pośrednictwem selektora osób. Aby uzyskać więcej informacji, zobacz Ograniczanie widoczności użytkowników dla projektów i nie tylko.

Aby dodać użytkowników do nowej grupy Użytkownicy o zakresie projektu, wykonaj następujące czynności:

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Włącz funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej dla organizacji. Aby uzyskać więcej informacji, zobacz Zarządzanie funkcjami w wersji zapoznawczej.

Napiwek

Grupa Użytkownicy w zakresie projektu jest wyświetlana tylko w obszarze Grupy uprawnień>po włączeniu opcji Ogranicz widoczność użytkownika i współpracę z określonymi projektami w wersji zapoznawczej.

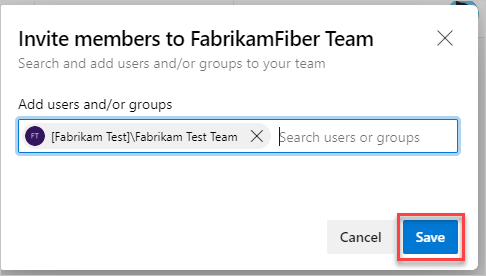

Dodaj użytkowników lub grupy do projektu, wykonując kroki opisane w temacie Dodawanie użytkowników do projektu lub zespołu. Po dodaniu użytkowników do zespołu zostaną automatycznie dodani do projektu i grupy zespołu.

Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.

Wybierz pozycję > z zakresem projektu.

Wybierz kartę Członkowie .

Dodaj wszystkich użytkowników i grupy, do których chcesz ograniczyć zakres do projektu, do którego zostały dodane.

Aby uzyskać więcej informacji, zobacz Dodawanie lub usuwanie użytkowników lub grup, zarządzanie grupami zabezpieczeń.

Ostrzeżenie

Podczas korzystania z tej funkcji w wersji zapoznawczej należy wziąć pod uwagę następujące ograniczenia:

- Funkcje ograniczonej widoczności opisane w tej sekcji dotyczą tylko interakcji za pośrednictwem portalu internetowego. Za pomocą interfejsów API REST lub

azure devopspoleceń interfejsu wiersza polecenia członkowie projektu mogą uzyskiwać dostęp do ograniczonych danych. - Użytkownicy w ograniczonej grupie mogą wybierać tylko użytkowników, którzy są jawnie dodawani do usługi Azure DevOps, a nie do użytkowników, którzy mają dostęp za pośrednictwem członkostwa w grupie Microsoft Entra.

- Użytkownicy-goście, którzy są członkami ograniczonej grupy z domyślnym dostępem w identyfikatorze Entra firmy Microsoft, nie mogą wyszukiwać użytkowników z selektorem osób.

Często zadawane pytania

Pyt.: Które adresy e-mail można dodać?

A:

- Jeśli Twoja organizacja jest połączona z identyfikatorem Entra firmy Microsoft, możesz dodać tylko adresy e-mail, które są wewnętrzne w katalogu.

- Dodaj adresy e-mail użytkowników, którzy mają "osobiste" konta Microsoft, chyba że uwierzytelniasz użytkowników i kontrolujesz dostęp za pośrednictwem identyfikatora Entra firmy Microsoft przy użyciu katalogu organizacji.

- Jeśli Twoja organizacja jest połączona z katalogami, wszyscy użytkownicy muszą być członkami katalogu. Muszą zalogować się do usługi Azure DevOps przy użyciu kont służbowych zarządzanych przez katalog. Jeśli nie są członkami, należy je dodać do katalogu.

Po dodaniu członków do projektu każdy członek otrzyma wiadomość e-mail z zaproszeniem z linkiem do organizacji. Mogą oni użyć tego linku, aby zalogować się i uzyskać dostęp do projektu. Po raz pierwszy członkowie mogą zostać poproszeni o więcej szczegółów podczas logowania się w celu spersonalizowania środowiska.

.: Co zrobić, jeśli użytkownicy nie otrzymają lub nie utracą wiadomości e-mail z zaproszeniem?

A:

W przypadku organizacji połączonych z identyfikatorem Entra firmy Microsoft: jeśli zapraszasz użytkowników spoza twojego identyfikatora Entra firmy Microsoft, muszą używać ich poczty e-mail. Usunięcie użytkowników z organizacji spowoduje usunięcie zarówno dostępu, jak i licencji. Jednak wszystkie przypisane do nich artefakty pozostają niezmienione. Zawsze możesz zapraszać użytkowników z powrotem do organizacji, jeśli istnieją w dzierżawie firmy Microsoft Entra. Po usunięciu ich z identyfikatora Entra firmy Microsoft nie można do nich przypisywać żadnych nowych artefaktów (elementów roboczych, żądań ściągnięcia itd.). Historia artefaktów przypisanych już do użytkowników jest zachowywana.

W przypadku organizacji z kontami Microsoft: możesz wysłać link do strony projektu, dołączonej do wiadomości e-mail z zaproszeniem, do nowych członków zespołu. Usunięcie użytkowników z organizacji spowoduje usunięcie zarówno dostępu, jak i licencji. Do tych użytkowników nie można już przypisywać żadnych nowych artefaktów (elementów roboczych, żądań ściągnięcia itd.). Jednak wszystkie wcześniej przypisane do nich artefakty pozostają niezmienione.

.: Dlaczego nie mogę dodać więcej członków?

1: Zobacz Pytanie: Dlaczego nie mogę dodać więcej członków do mojego projektu?.

.: Jak różni się dostęp od uprawnień?

1: Poziomy dostępu określają dostęp użytkownika do określonych funkcji portalu internetowego na podstawie ich subskrypcji. Uprawnienia kontrolują możliwość wykonywania określonych operacji przez użytkownika, które podlegają członkostwu w grupie zabezpieczeń lub określonym przypisaniom poziomu kontroli dostępu (ACL) do użytkownika lub grupy.