Włączanie aplikacji Java WebLogic w celu logowania użytkowników i uzyskiwania dostępu do programu Microsoft Graph

W tym artykule przedstawiono aplikację Java WebLogic, która loguje użytkowników i uzyskuje token dostępu do wywoływania programu Microsoft Graph. Używa biblioteki Microsoft Authentication Library (MSAL) dla języka Java.

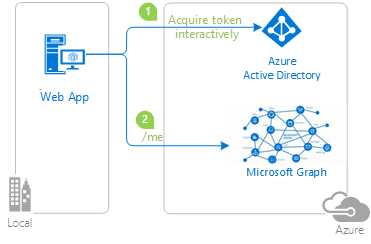

Na poniższym diagramie przedstawiono topologię aplikacji:

Diagram przedstawiający topologię aplikacji.

Diagram przedstawiający topologię aplikacji.

Aplikacja kliencka używa biblioteki MSAL dla języka Java (MSAL4J) do logowania użytkownika i uzyskania tokenu dostępu dla programu Microsoft Graph z poziomu identyfikatora Entra firmy Microsoft. Token dostępu potwierdza, że użytkownik ma autoryzację dostępu do punktu końcowego interfejsu API programu Microsoft Graph zgodnie z definicją w zakresie.

Wymagania wstępne

- Środowisko Java 8 lub nowsze

- Maven 3

- Dzierżawa identyfikatora entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz How to get a Microsoft Entra ID tenant (Jak uzyskać dzierżawę identyfikatora entra firmy Microsoft).

- Konto użytkownika we własnej dzierżawie microsoft Entra ID, jeśli chcesz pracować tylko z kontami w katalogu organizacyjnym — czyli w trybie pojedynczej dzierżawy. Jeśli konto użytkownika nie zostało jeszcze utworzone w dzierżawie, przed kontynuowaniem należy to zrobić. Aby uzyskać więcej informacji, zobacz Jak tworzyć, zapraszać i usuwać użytkowników.

- Konto użytkownika w dzierżawie microsoft Entra ID dowolnej organizacji, jeśli chcesz pracować z kontami w dowolnym katalogu organizacyjnym — czyli w trybie wielodostępnym. Ten przykład należy zmodyfikować w celu pracy z osobistym kontem Microsoft. Jeśli konto użytkownika nie zostało jeszcze utworzone w dzierżawie, przed kontynuowaniem należy to zrobić. Aby uzyskać więcej informacji, zobacz Jak tworzyć, zapraszać i usuwać użytkowników.

- Osobiste konto Microsoft — na przykład Xbox, Hotmail, Live itd. — jeśli chcesz pracować z osobistymi kontami Microsoft.

Zalecenia

- Znajomość serwletów Java/Dżakarta.

- Pewna znajomość terminalu systemu Linux/OSX.

- jwt.ms na potrzeby inspekcji tokenów.

- Program Fiddler do monitorowania aktywności sieci i rozwiązywania problemów.

- Postępuj zgodnie z blogiem Microsoft Entra ID, aby być na bieżąco z najnowszymi wydarzeniami.

Konfigurowanie przykładu

W poniższych sekcjach pokazano, jak skonfigurować przykładową aplikację.

Klonowanie lub pobieranie przykładowego repozytorium

Aby sklonować przykład, otwórz okno powłoki Bash i użyj następującego polecenia:

git clone https://github.com/Azure-Samples/ms-identity-msal-java-samples.git

cd 3-java-servlet-web-app/2-Authorization-I/call-graph

Alternatywnie przejdź do repozytorium ms-identity-msal-java-samples , a następnie pobierz go jako plik .zip i wyodrębnij go na dysk twardy.

Ważne

Aby uniknąć ograniczeń długości ścieżki pliku w systemie Windows, sklonuj lub wyodrębnij repozytorium do katalogu w pobliżu katalogu głównego dysku twardego.

Rejestrowanie przykładowej aplikacji w dzierżawie identyfikatora entra firmy Microsoft

W tym przykładzie istnieje jeden projekt. W poniższych sekcjach pokazano, jak zarejestrować aplikację przy użyciu witryny Azure Portal.

Wybierz dzierżawę microsoft Entra ID, w której chcesz utworzyć aplikacje

Aby wybrać dzierżawę, wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

Jeśli Twoje konto znajduje się w więcej niż jednej dzierżawie identyfikatora entra firmy Microsoft, wybierz swój profil w rogu witryny Azure Portal, a następnie wybierz pozycję Przełącz katalog , aby zmienić sesję na żądaną dzierżawę identyfikatora Entra firmy Microsoft.

Rejestrowanie aplikacji (java-servlet-webapp-call-graph)

Najpierw zarejestruj nową aplikację w witrynie Azure Portal, postępując zgodnie z instrukcjami w przewodniku Szybki start: rejestrowanie aplikacji przy użyciu Platforma tożsamości Microsoft.

Następnie wykonaj następujące kroki, aby ukończyć rejestrację:

Przejdź do strony Platforma tożsamości Microsoft dla deweloperów Rejestracje aplikacji.

Wybierz opcjęNowa rejestracja.

Na wyświetlonej stronie Rejestrowanie aplikacji wprowadź następujące informacje o rejestracji aplikacji:

W sekcji Nazwa wprowadź zrozumiałą nazwę aplikacji do wyświetlania użytkownikom aplikacji — na przykład

java-servlet-webapp-call-graph.W obszarze Obsługiwane typy kont wybierz jedną z następujących opcji:

- Wybierz pozycję Konta w tym katalogu organizacyjnym tylko wtedy, gdy tworzysz aplikację do użycia tylko przez użytkowników w dzierżawie — czyli aplikacji z jedną dzierżawą.

- Wybierz pozycję Konta w dowolnym katalogu organizacyjnym, jeśli chcesz, aby użytkownicy w dowolnej dzierżawie identyfikatora Entra firmy Microsoft mogli korzystać z aplikacji — czyli aplikacji wielodostępnej.

- Wybierz pozycję Konta w dowolnym katalogu organizacyjnym i osobistym koncie Microsoft dla najszerszego zestawu klientów — czyli wielodostępnej aplikacji obsługującej również konta osobiste Microsoft.

Wybierz pozycję Osobiste konta Microsoft do użycia tylko przez użytkowników osobistych kont Microsoft — na przykład konta Hotmail, Live, Skype i Xbox.

W sekcji Identyfikator URI przekierowania wybierz pozycję Sieć Web w polu kombi i wprowadź następujący identyfikator URI przekierowania:

http://localhost:8080/msal4j-servlet-graph/auth/redirect.

Wybierz pozycję Zarejestruj, aby utworzyć aplikację.

Na stronie rejestracji aplikacji znajdź i skopiuj wartość Identyfikator aplikacji (klienta), aby użyć jej później. Ta wartość jest używana w pliku konfiguracji aplikacji lub plikach.

Wybierz Zapisz, aby zapisać zmiany.

Na stronie rejestracji aplikacji wybierz pozycję Certyfikaty i wpisy tajne w okienku nawigacji, aby otworzyć stronę, na której można wygenerować wpisy tajne i przekazać certyfikaty.

W sekcji Klucze tajne klienta wybierz pozycję Nowy klucz tajny klienta.

Wpisz opis — na przykład wpis tajny aplikacji.

Wybierz jeden z dostępnych czasów trwania: W ciągu 1 roku w ciągu 2 lat lub Nigdy nie wygasa.

Wybierz Dodaj. Zostanie wyświetlona wygenerowana wartość.

Skopiuj i zapisz wygenerowaną wartość do użycia w kolejnych krokach. Ta wartość jest potrzebna dla plików konfiguracji kodu. Ta wartość nie jest ponownie wyświetlana i nie można jej pobrać w żaden inny sposób. Dlatego przed przejściem do innego ekranu lub okienka pamiętaj, aby zapisać go w witrynie Azure Portal.

Na stronie rejestracji aplikacji wybierz pozycję Uprawnienia interfejsu API w okienku nawigacji, aby otworzyć stronę, aby dodać dostęp do interfejsów API wymaganych przez aplikację.

Wybierz Przyznaj uprawnienia.

Upewnij się, że wybrano kartę Interfejsy API firmy Microsoft.

W sekcji Często używane interfejsy API firmy Microsoft wybierz pozycję Microsoft Graph.

W sekcji Uprawnienia delegowane wybierz pozycję User.Read z listy. W razie potrzeby użyj pola wyszukiwania.

Wybierz Przyznaj uprawnienia.

Konfigurowanie aplikacji (java-servlet-webapp-call-graph) w celu korzystania z rejestracji aplikacji

Aby skonfigurować aplikację, wykonaj następujące kroki:

Uwaga

W poniższych krokach ClientID jest to samo co Application ID lub AppId.

Otwórz projekt w środowisku IDE.

Otwórz plik ./src/main/resources/authentication.properties.

Znajdź ciąg

{enter-your-tenant-id-here}. Zastąp istniejącą wartość jedną z następujących wartości:- Identyfikator dzierżawy entra firmy Microsoft, jeśli zarejestrowano aplikację przy użyciu opcji Konta w tym katalogu organizacyjnym.

- Słowo

organizations, jeśli zarejestrowano aplikację przy użyciu opcji Konta w dowolnym katalogu organizacyjnym. - Słowo

common, jeśli zarejestrowano aplikację przy użyciu opcji Konta w dowolnym katalogu organizacyjnym i osobistych kontach Microsoft. - Słowo

consumers, jeśli zarejestrowano aplikację przy użyciu opcji Osobiste konta Microsoft.

Znajdź ciąg

{enter-your-client-id-here}i zastąp istniejącą wartość identyfikatorem aplikacji lubclientIdjava-servlet-webapp-call-graphaplikacją skopiowaną z witryny Azure Portal.Znajdź ciąg

{enter-your-client-secret-here}i zastąp istniejącą wartość wartością zapisaną podczas tworzeniajava-servlet-webapp-call-graphaplikacji w witrynie Azure Portal.

Tworzenie przykładu

Aby skompilować przykład przy użyciu narzędzia Maven, przejdź do katalogu zawierającego plik pom.xml dla przykładu, a następnie uruchom następujące polecenie:

mvn clean package

To polecenie generuje plik war , który można uruchomić na różnych serwerach aplikacji.

Wdrażanie przykładu

W tych instrukcjach przyjęto założenie, że zainstalowano środowisko WebLogic i skonfigurowano pewną domenę serwera.

Przed wdrożeniem w narzędziu WebLogic wykonaj następujące kroki, aby wprowadzić pewne zmiany konfiguracji w samym przykładzie, a następnie skompilować lub ponownie skompilować pakiet:

W przykładzie znajdź plik application.properties lub authentication.properties , w którym skonfigurowano identyfikator klienta, dzierżawę, adres URL przekierowania itd.

W tym pliku zmień odwołania do

localhost:8080adresu URL ilocalhost:8443portu, na którym jest uruchomiona aplikacja WebLogic, co domyślnie powinno mieć wartośćlocalhost:7001.Musisz również wprowadzić tę samą zmianę w rejestracji aplikacji platformy Azure, w której ustawisz ją w witrynie Azure Portal jako wartość Identyfikator URI przekierowania na karcie Uwierzytelnianie .

Wykonaj następujące kroki, aby wdrożyć przykład w aplikacji WebLogic za pośrednictwem konsoli sieci Web:

Uruchom serwer WebLogic przy użyciu polecenia DOMAIN_NAME\bin\startWebLogic.cmd.

Przejdź do konsoli sieci WebLogic w przeglądarce pod adresem

http://localhost:7001/console.Przejdź do pozycji Wdrożenia struktury>domeny, wybierz pozycję Zainstaluj, wybierz pozycję Przekaż pliki, a następnie znajdź plik war utworzony przy użyciu narzędzia Maven.

Wybierz pozycję Zainstaluj to wdrożenie jako aplikację, wybierz pozycję Dalej, wybierz pozycję Zakończ, a następnie wybierz pozycję Zapisz.

Większość ustawień domyślnych powinna być dobra, z tą różnicą, że aplikacja powinna być zgodna z identyfikatorem URI przekierowania ustawionym w przykładowej konfiguracji lub rejestracji aplikacji platformy Azure. Oznacza to, że jeśli identyfikator URI przekierowania to

http://localhost:7001/msal4j-servlet-auth, należy nazwać aplikacjęmsal4j-servlet-auth.Wróć do pozycji Wdrożenia struktury>domeny i uruchom aplikację.

Po uruchomieniu aplikacji przejdź do

http://localhost:7001/<application-name>/adresu i powinno być możliwe uzyskanie dostępu do aplikacji.

Eksplorowanie przykładu

Aby zapoznać się z przykładem, wykonaj następujące czynności:

- Zwróć uwagę na stan logowania lub wylogowania wyświetlany na środku ekranu.

- Wybierz przycisk kontekstowy w rogu. Ten przycisk odczytuje pozycję Zaloguj po pierwszym uruchomieniu aplikacji.

- Na następnej stronie postępuj zgodnie z instrukcjami i zaloguj się przy użyciu konta w dzierżawie Microsoft Entra ID.

- Na ekranie zgody zwróć uwagę na żądane zakresy.

- Zwróć uwagę, że przycisk kontekstowy zawiera teraz pozycję Wyloguj się i wyświetla swoją nazwę użytkownika.

- Wybierz pozycję Szczegóły tokenu identyfikatora, aby wyświetlić niektóre zdekodowane oświadczenia tokenu identyfikatora.

- Wybierz pozycję Wywołaj graf, aby wykonać wywołanie punktu końcowego /me programu Microsoft Graph i wyświetlić wybór uzyskanych szczegółów użytkownika.

- Użyj przycisku w rogu, aby się wylogować.

Informacje o kodzie

W tym przykładzie użyto biblioteki MSAL dla języka Java (MSAL4J) w celu zalogowania użytkownika i uzyskania tokenu dla interfejsu API programu Microsoft Graph. Używa zestawu Microsoft Graph SDK dla języka Java do uzyskiwania danych z programu Graph. Te biblioteki należy dodać do projektów przy użyciu narzędzia Maven.

Jeśli chcesz replikować zachowanie tego przykładu, możesz skopiować plik pom.xml i zawartość folderów pomocników i authservlets w folderze src/main/java/com/microsoft/azuresamples/msal4j . Potrzebny jest również plik authentication.properties . Te klasy i pliki zawierają kod ogólny, którego można użyć w szerokiej gamie aplikacji. Możesz również skopiować resztę przykładu, ale inne klasy i pliki są kompilowane specjalnie w celu rozwiązania tego przykładu celu.

Zawartość

W poniższej tabeli przedstawiono zawartość przykładowego folderu projektu:

| Plik/folder | opis |

|---|---|

| src/main/java/com/microsoft/azuresamples/msal4j/callgraphwebapp/ | Ten katalog zawiera klasy definiujące logikę biznesową zaplecza aplikacji. |

| src/main/java/com/microsoft/azuresamples/msal4j/authservlets/ | Ten katalog zawiera klasy używane do logowania i wylogowyywania punktów końcowych. |

| *Servlet.java | Wszystkie dostępne punkty końcowe są definiowane w klasach Języka Java z nazwami kończącymi się na Servlet. |

| src/main/java/com/microsoft/azuresamples/msal4j/helpers/ | Klasy pomocnika na potrzeby uwierzytelniania. |

| AuthenticationFilter.java | Przekierowuje nieuwierzytelnione żądania do chronionych punktów końcowych do strony 401. |

| src/main/resources/authentication.properties | Microsoft Entra ID i konfiguracja programu. |

| src/main/webapp/ | Ten katalog zawiera szablony interfejsu użytkownika — JSP |

| CHANGELOG.md | Lista zmian w przykładzie. |

| CONTRIBUTING.md | Wskazówki dotyczące współtworzenia przykładu. |

| LICENCJA | Licencja dla przykładu. |

ConfidentialClientApplication

Wystąpienie ConfidentialClientApplication jest tworzone w pliku AuthHelper.java , jak pokazano w poniższym przykładzie. Ten obiekt ułatwia utworzenie adresu URL autoryzacji identyfikatora entra firmy Microsoft, a także pomaga w wymianie tokenu uwierzytelniania dla tokenu dostępu.

// getConfidentialClientInstance method

IClientSecret secret = ClientCredentialFactory.createFromSecret(SECRET);

confClientInstance = ConfidentialClientApplication

.builder(CLIENT_ID, secret)

.authority(AUTHORITY)

.build();

Następujące parametry są używane do tworzenia wystąpień:

- Identyfikator klienta aplikacji.

- Wpis tajny klienta, który jest wymagany w przypadku poufnych aplikacji klienckich.

- Urząd Microsoft Entra ID, który zawiera identyfikator dzierżawy firmy Microsoft Entra.

W tym przykładzie te wartości są odczytywane z pliku authentication.properties przy użyciu czytnika właściwości w pliku Config.java .

Przewodnik krok po kroku

Poniższe kroki zawierają przewodnik po funkcjonalności aplikacji:

Pierwszym krokiem procesu logowania jest wysłanie żądania do

/authorizepunktu końcowego dla dzierżawy microsoft Entra ID. Wystąpienie MSAL4JConfidentialClientApplicationsłuży do konstruowania adresu URL żądania autoryzacji. Aplikacja przekierowuje przeglądarkę do tego adresu URL, w którym loguje się użytkownik.final ConfidentialClientApplication client = getConfidentialClientInstance(); AuthorizationRequestUrlParameters parameters = AuthorizationRequestUrlParameters.builder(Config.REDIRECT_URI, Collections.singleton(Config.SCOPES)) .responseMode(ResponseMode.QUERY).prompt(Prompt.SELECT_ACCOUNT).state(state).nonce(nonce).build(); final String authorizeUrl = client.getAuthorizationRequestUrl(parameters).toString(); contextAdapter.redirectUser(authorizeUrl);Poniższa lista zawiera opis funkcji tego kodu:

AuthorizationRequestUrlParameters: parametry, które należy ustawić w celu skompilowania elementuAuthorizationRequestUrl.REDIRECT_URI: Gdzie identyfikator Entra firmy Microsoft przekierowuje przeglądarkę — wraz z kodem uwierzytelniania — po zebraniu poświadczeń użytkownika. Musi być zgodny z identyfikatorem URI przekierowania w rejestracji aplikacji Microsoft Entra ID w witrynie Azure PortalSCOPES: Zakresy są uprawnieniami żądanymi przez aplikację.- Zwykle trzy zakresy

openid profile offline_accesssą wystarczające do otrzymania odpowiedzi tokenu identyfikatora. - Pełną listę zakresów żądanych przez aplikację można znaleźć w pliku authentication.properties . Możesz dodać więcej zakresów, takich jak

User.Read.

- Zwykle trzy zakresy

Użytkownik jest wyświetlany z monitem logowania przez microsoft Entra ID. Jeśli próba logowania zakończy się pomyślnie, przeglądarka użytkownika zostanie przekierowana do punktu końcowego przekierowania aplikacji. Prawidłowe żądanie do tego punktu końcowego zawiera kod autoryzacji.

Następnie

ConfidentialClientApplicationwystąpienie wymienia ten kod autoryzacji dla tokenu identyfikatora i tokenu dostępu z identyfikatora entra firmy Microsoft.// First, validate the state, then parse any error codes in response, then extract the authCode. Then: // build the auth code params: final AuthorizationCodeParameters authParams = AuthorizationCodeParameters .builder(authCode, new URI(Config.REDIRECT_URI)).scopes(Collections.singleton(Config.SCOPES)).build(); // Get a client instance and leverage it to acquire the token: final ConfidentialClientApplication client = AuthHelper.getConfidentialClientInstance(); final IAuthenticationResult result = client.acquireToken(authParams).get();Poniższa lista zawiera opis funkcji tego kodu:

AuthorizationCodeParameters: Parametry, które należy ustawić w celu wymiany kodu autoryzacji dla identyfikatora i/lub tokenu dostępu.authCode: kod autoryzacji, który został odebrany w punkcie końcowym przekierowania.REDIRECT_URI: Identyfikator URI przekierowania użyty w poprzednim kroku musi zostać ponownie przekazany.SCOPES: zakresy używane w poprzednim kroku muszą zostać ponownie przekazane.

W przypadku

acquireTokenpomyślnego wyodrębnienia oświadczeń tokenu. Jeśli sprawdzanie nie jest sprawdzane, wyniki są umieszczane wcontext— wystąpieniuIdentityContextData— i zapisywane w sesji. Następnie aplikacja może utworzyć wystąpienieIdentityContextDataz sesji za pomocą wystąpieniaIdentityContextAdapterServletzawsze, gdy potrzebuje dostępu do niej, jak pokazano w poniższym kodzie:// parse IdToken claims from the IAuthenticationResult: // (the next step - validateNonce - requires parsed claims) context.setIdTokenClaims(result.idToken()); // if nonce is invalid, stop immediately! this could be a token replay! // if validation fails, throws exception and cancels auth: validateNonce(context); // set user to authenticated: context.setAuthResult(result, client.tokenCache().serialize());

Ochrona tras

Aby uzyskać informacje na temat sposobu filtrowania dostępu do tras przez przykładową aplikację, zobacz AuthenticationFilter.java. W pliku authentication.properties właściwość zawiera rozdzielane przecinkami trasy, app.protect.authenticated do których mogą uzyskiwać dostęp tylko uwierzytelnieni użytkownicy, jak pokazano w poniższym przykładzie:

# for example, /token_details requires any user to be signed in and does not require special roles or groups claim(s)

app.protect.authenticated=/token_details, /call_graph

Wywołanie grafu

Gdy użytkownik przejdzie do /call_graphwitryny , aplikacja tworzy wystąpienie IGraphServiceClient zestawu SDK programu Java Graph z przekazywaniem tokenu dostępu zalogowanego użytkownika. Klient programu Graph umieszcza token dostępu w Authorization nagłówkach żądań. Następnie aplikacja prosi klienta programu Graph o wywołanie punktu końcowego w /me celu uzyskania szczegółowych informacji dla aktualnie zalogowanego użytkownika.

Jeśli masz już prawidłowy token dostępu dla usługi Graph z zakresem User.Read , potrzebujesz tylko następującego kodu, aby uzyskać dostęp do punktu końcowego /me :

//CallGraphServlet.java

User user = GraphHelper.getGraphClient(contextAdapter).me().buildRequest().get();

Zakresy

Zakresy informują microsoft Entra ID o poziomie dostępu, którego żąda aplikacja.

Na podstawie żądanych zakresów identyfikator Entra firmy Microsoft przedstawia użytkownikowi okno dialogowe zgody po zalogowaniu. Jeśli użytkownik wyraża zgodę na co najmniej jeden zakres i uzyskuje token, wyrażenie zgody zakresów zostanie zakodowane w wynikowym access_tokenobiekcie .

Aby uzyskać zakresy żądane przez aplikację, zobacz authentication.properties. Domyślnie aplikacja ustawia wartość zakresów na User.Readwartość . Ten konkretny zakres interfejsu API programu Microsoft Graph służy do uzyskiwania dostępu do informacji bieżącego zalogowanego użytkownika. Punkt końcowy grafu umożliwiający uzyskanie dostępu do tych informacji to https://graph.microsoft.com/v1.0/me. Wszystkie prawidłowe żądania wysyłane do tego punktu końcowego muszą mieć access_token wartość , która zawiera zakres User.Read w nagłówku Authorization .

Więcej informacji

- Biblioteka Microsoft Authentication Library (MSAL) dla języka Java

- Platforma tożsamości Microsoft (Microsoft Entra ID dla deweloperów)

- Szybki start: Rejestrowanie aplikacji za pomocą platformy tożsamości firmy Microsoft

- Omówienie środowisk wyrażania zgody aplikacji Entra ID firmy Microsoft

- Omówienie zgody użytkownika i administratora

- Przykłady kodu biblioteki MSAL

Następny krok

Wdrażanie aplikacji Java WebLogic w usłudze WebLogic na maszynach wirtualnych platformy Azure