Korygowanie wpisów tajnych maszyny

Microsoft Defender dla Chmury może skanować maszyny i wdrożenia w chmurze pod kątem obsługiwanych wpisów tajnych, aby zmniejszyć ryzyko przenoszenia bocznego.

Ten artykuł ułatwia identyfikowanie i korygowanie wyników skanowania wpisów tajnych maszyny.

- Wyniki można przeglądać i korygować przy użyciu zaleceń dotyczących wpisów tajnych maszyny.

- Wyświetlanie wpisów tajnych odnalezionych na określonym komputerze w spisie Defender dla Chmury

- Przechodzenie do szczegółów wyników wpisów tajnych maszyny przy użyciu zapytań eksploratora zabezpieczeń w chmurze i ścieżek ataków wpisów tajnych maszyny

- Nie każda metoda jest obsługiwana dla każdego wpisu tajnego. Przejrzyj obsługiwane metody dla różnych typów wpisów tajnych.

Ważne jest, aby móc ustalić priorytety wpisów tajnych i określić, które z nich wymagają natychmiastowej uwagi. Aby to zrobić, Defender dla Chmury zapewnia:

- Udostępnianie zaawansowanych metadanych dla każdego wpisu tajnego, takiego jak czas ostatniego dostępu do pliku, data wygaśnięcia tokenu, wskazanie, czy zasób docelowy, do którego wpisy tajne zapewniają dostęp, i nie tylko.

- Łączenie metadanych wpisów tajnych z kontekstem zasobów w chmurze. Ułatwia to rozpoczęcie pracy z elementami zawartości udostępnianymi w Internecie lub wpisami tajnymi, które mogą naruszyć bezpieczeństwo innych poufnych zasobów. Wpisy tajne skanujące wyniki są uwzględniane w priorytetyzacji zaleceń opartych na ryzyku.

- Udostępnianie wielu widoków ułatwiających wskazanie najczęściej znalezionych wpisów tajnych lub zasobów zawierających wpisy tajne.

Wymagania wstępne

- Konto Azure. Jeśli nie masz jeszcze konta platformy Azure, możesz już dziś utworzyć bezpłatne konto platformy Azure.

- Defender dla Chmury muszą być dostępne w ramach subskrypcji platformy Azure.

- Należy włączyć co najmniej jeden z tych planów:

- Skanowanie maszyn bez agenta musi być włączone.

Korygowanie wpisów tajnych przy użyciu zaleceń

Zaloguj się w witrynie Azure Portal.

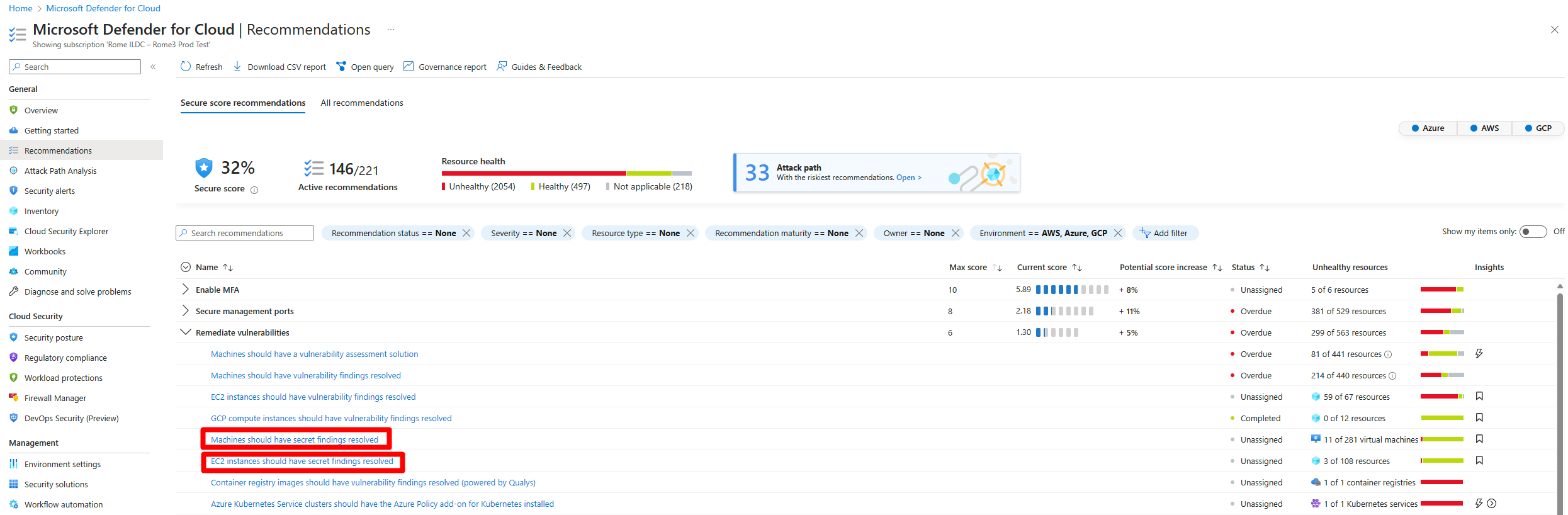

Przejdź do Microsoft Defender dla Chmury> Poleceń.

Rozwiń pole Korygowanie kontroli zabezpieczeń luk w zabezpieczeniach .

Wybierz jedną z odpowiednich rekomendacji:

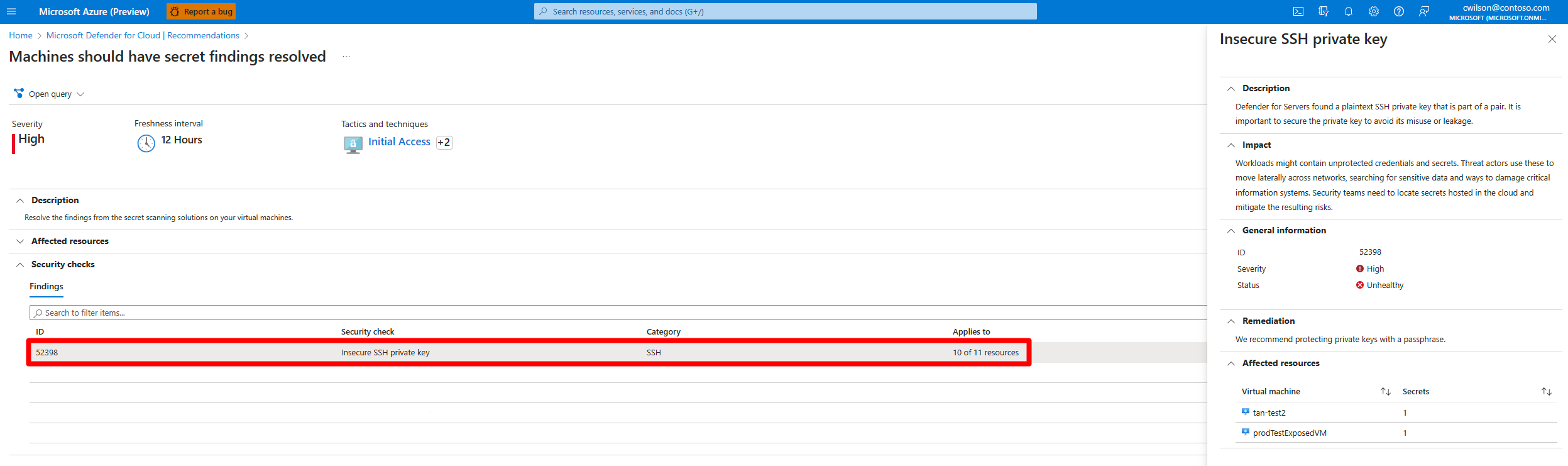

Rozwiń węzeł Zasoby, których dotyczy problem , aby przejrzeć listę wszystkich zasobów zawierających wpisy tajne.

W sekcji Wyniki wybierz wpis tajny, aby wyświetlić szczegółowe informacje o wpisie tajnym.

Rozwiń węzeł Kroki korygowania i wykonaj wymienione kroki.

Rozwiń węzeł Zasoby, których dotyczy problem, aby przejrzeć zasoby, których dotyczy ten wpis tajny.

(Opcjonalnie) Możesz wybrać zasób, którego dotyczy problem, aby wyświetlić informacje o zasobie.

Wpisy tajne, które nie mają znanej ścieżki ataku, są określane jako secrets without an identified target resource.

Korygowanie wpisów tajnych dla maszyny w spisie

Zaloguj się w witrynie Azure Portal.

Przejdź do Microsoft Defender dla Chmury> Inventory.

Wybierz odpowiednią maszynę wirtualną.

Przejdź do karty Wpisy tajne .

Przejrzyj każdy wpis tajny w postaci zwykłego tekstu, który jest wyświetlany z odpowiednimi metadanymi.

Wybierz wpis tajny, aby wyświetlić dodatkowe szczegóły tego wpisu tajnego.

Różne typy wpisów tajnych mają różne zestawy dodatkowych informacji. Na przykład w przypadku kluczy prywatnych SSH w postaci zwykłego tekstu informacje obejmują powiązane klucze publiczne (mapowanie między kluczem prywatnym do odnalezionego pliku autoryzowanych kluczy lub mapowanie na inną maszynę wirtualną zawierającą ten sam identyfikator klucza prywatnego SSH).

Korygowanie wpisów tajnych przy użyciu ścieżek ataku

Zaloguj się w witrynie Azure Portal.

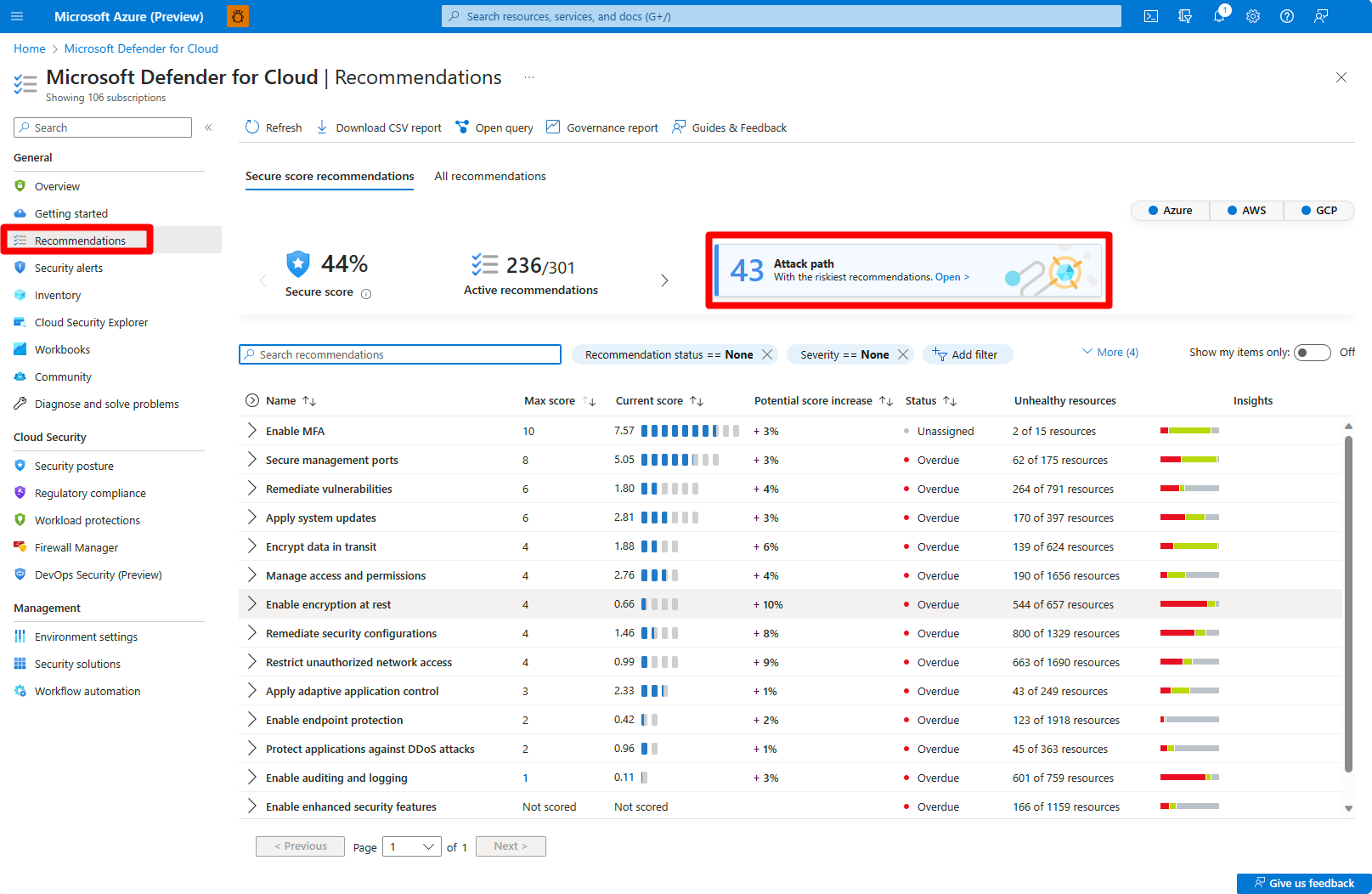

Przejdź do ścieżki ataku Microsoft Defender dla Chmury> Recommendations>.

Wybierz odpowiednią ścieżkę ataku.

Wykonaj kroki korygowania, aby skorygować ścieżkę ataku.

Korygowanie wpisów tajnych za pomocą eksploratora zabezpieczeń w chmurze

Zaloguj się w witrynie Azure Portal.

Przejdź do eksploratora zabezpieczeń usługi Microsoft Defender dla Chmury> Cloud.

Wybierz jeden z następujących szablonów:

- Maszyna wirtualna z wpisem tajnym w postaci zwykłego tekstu, która może uwierzytelniać się na innej maszynie wirtualnej — zwraca wszystkie maszyny wirtualne platformy Azure, wystąpienia usługi AWS EC2 lub wystąpienia maszyn wirtualnych GCP z wpisem tajnym w postaci zwykłego tekstu, które mogą uzyskiwać dostęp do innych maszyn wirtualnych lub ec2s.

- Maszyna wirtualna z wpisem tajnym w postaci zwykłego tekstu, która może uwierzytelniać się na koncie magazynu — zwraca wszystkie maszyny wirtualne platformy Azure, wystąpienia usługi AWS EC2 lub wystąpienia maszyn wirtualnych GCP z wpisem tajnym w postaci zwykłego tekstu, które mogą uzyskiwać dostęp do kont magazynu.

- Maszyna wirtualna z wpisem tajnym w postaci zwykłego tekstu, która może uwierzytelniać się w bazie danych SQL — zwraca wszystkie maszyny wirtualne platformy Azure, wystąpienia usługi AWS EC2 lub wystąpienia maszyn wirtualnych GCP z wpisem tajnym w postaci zwykłego tekstu, który może uzyskiwać dostęp do baz danych SQL.

Jeśli nie chcesz używać żadnego z dostępnych szablonów, możesz również utworzyć własne zapytanie w Eksploratorze zabezpieczeń w chmurze.