Inne zabezpieczenia przed zagrożeniami w Microsoft Defender dla Chmury

Oprócz wbudowanych planów zaawansowanej ochrony Microsoft Defender dla Chmury oferuje również następujące możliwości ochrony przed zagrożeniami.

Napiwek

Aby włączyć funkcje ochrony przed zagrożeniami Defender dla Chmury, należy włączyć ulepszone funkcje zabezpieczeń w subskrypcji zawierającej odpowiednie obciążenia.

Ochrona przed zagrożeniami dla warstwy sieciowej platformy Azure

Analiza warstwy sieciowej w usłudze Defenders for Cloud jest oparta na przykładowych danych IPFIX, które są nagłówkami pakietów zbieranych przez routery podstawowe platformy Azure. Na podstawie tego źródła danych Defender dla Chmury używa modeli uczenia maszynowego do identyfikowania i flagowania złośliwych działań związanych z ruchem. Defender dla Chmury również używa bazy danych Microsoft Threat Intelligence do wzbogacania adresów IP.

Niektóre konfiguracje sieci ograniczają Defender dla Chmury generowania alertów dotyczących podejrzanych działań sieciowych. Aby Defender dla Chmury wygenerować alerty sieciowe, upewnij się, że:

- Maszyna wirtualna ma publiczny adres IP (lub znajduje się w module równoważenia obciążenia z publicznym adresem IP).

- Ruch wychodzący sieci maszyny wirtualnej nie jest blokowany przez zewnętrzne rozwiązanie IDS.

Aby uzyskać listę alertów warstwy sieciowej platformy Azure, zobacz tabelę Odwołania alertów.

Przesyłanie strumieniowe alertów zabezpieczeń z innych usługi firmy Microsoft

Wyświetlanie alertów zapory aplikacji internetowej platformy Azure w Defender dla Chmury

Ważne

Ta funkcja zostanie wycofana 25 września 2024 r. W przypadku klientów usługi Sentinel można skonfigurować łącznik usługi Azure Web Application Firewall.

Usługa Azure Application Gateway oferuje zaporę aplikacji internetowej (WAF), która zapewnia scentralizowaną ochronę aplikacji internetowych przed typowymi programami wykorzystującymi luki i lukami w zabezpieczeniach.

Aplikacje internetowe są coraz bardziej ukierunkowane na złośliwe ataki wykorzystujące powszechnie znane luki w zabezpieczeniach. Zapora aplikacji internetowej usługi Application Gateway jest oparta na podstawowym zestawie reguł 3.2 lub nowszym z projektu Open Web Application Security. Zapora aplikacji internetowej jest aktualizowana automatycznie w celu ochrony przed nowymi lukami w zabezpieczeniach.

Jeśli utworzono rozwiązanie zabezpieczeń zapory aplikacji internetowej, alerty zapory aplikacji internetowej są przesyłane strumieniowo do Defender dla Chmury bez innych konfiguracji. Aby uzyskać więcej informacji na temat alertów generowanych przez zaporę aplikacji internetowej, zobacz Grupy i reguły crS zapory aplikacji internetowej.

Uwaga

Obsługiwana jest tylko zapora aplikacji internetowej w wersji 1 i będzie działać z Microsoft Defender dla Chmury.

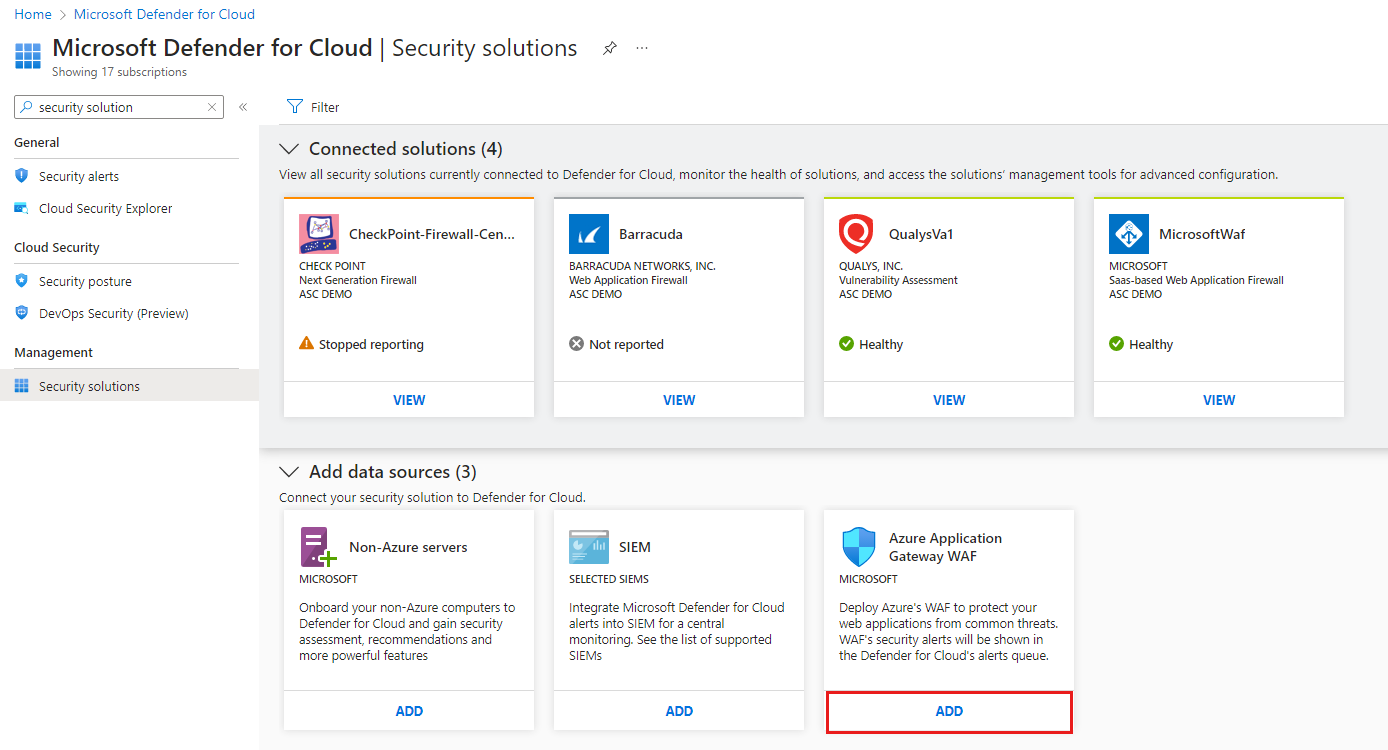

Aby wdrożyć zaporę aplikacji internetowej usługi Application Gateway platformy Azure, wykonaj następujące czynności:

W witrynie Azure Portal otwórz Defender dla Chmury.

Z menu Defender dla Chmury wybierz pozycję Rozwiązania zabezpieczeń.

W sekcji Dodawanie źródeł danych wybierz pozycję Dodaj dla zapory aplikacji internetowej usługi Application Gateway platformy Azure.

Wyświetlanie alertów usługi Azure DDoS Protection w Defender dla Chmury

Ataki typu "rozproszona odmowa usługi" (DDoS) są znane jako łatwe do wykonania. Stały się one doskonałym problemem zabezpieczeń, szczególnie w przypadku przenoszenia aplikacji do chmury. Atak DDoS próbuje wyczerpać zasoby aplikacji, dzięki czemu aplikacja jest niedostępna dla uprawnionych użytkowników. Ataki DDoS mogą dotyczyć dowolnego punktu końcowego, który można uzyskać za pośrednictwem Internetu.

Aby bronić się przed atakami DDoS, kup licencję usługi Azure DDoS Protection i upewnij się, że przestrzegasz najlepszych rozwiązań dotyczących projektowania aplikacji. Usługa DDoS Protection zapewnia różne warstwy usług. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure DDoS Protection.

Jeśli masz włączoną usługę Azure DDoS Protection, alerty DDoS są przesyłane strumieniowo do Defender dla Chmury bez innej konfiguracji. Aby uzyskać więcej informacji na temat alertów generowanych przez usługę DDoS Protection, zobacz Tabela referencyjna alertów.

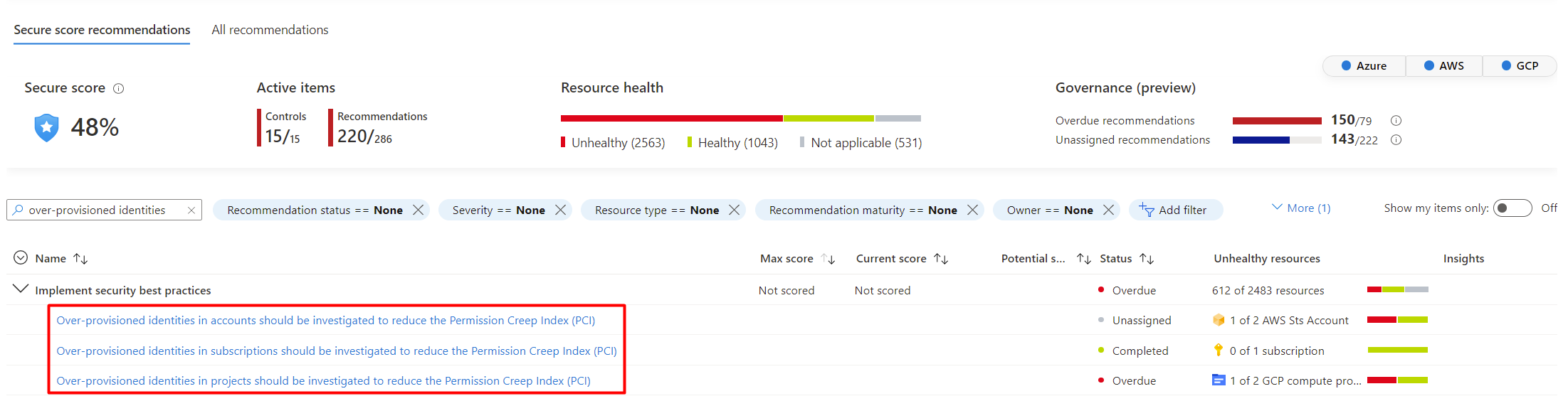

Zarządzanie uprawnieniami Microsoft Entra (dawniej Cloudknox)

Zarządzanie uprawnieniami Microsoft Entra to rozwiązanie do zarządzania upoważnieniami do infrastruktury w chmurze (CIEM). Usługa Microsoft Entra Permission Management zapewnia kompleksową widoczność i kontrolę nad uprawnieniami dla dowolnej tożsamości i dowolnego zasobu na platformie Azure, AWS i GCP.

W ramach integracji każda dołączona subskrypcja platformy Azure, konto platformy AWS i projekt GCP zapewniają widok indeksu pełzania uprawnień (PCI). Pci to zagregowana metryka, która okresowo ocenia poziom ryzyka związanego z liczbą nieużywanych lub nadmiernych uprawnień w tożsamościach i zasobach. PCI mierzy, jak potencjalnie mogą być ryzykowne tożsamości, na podstawie dostępnych uprawnień.

Następne kroki

Aby dowiedzieć się więcej o alertach zabezpieczeń z tych funkcji ochrony przed zagrożeniami, zobacz następujące artykuły: