Zestawy reguł zarządzanych przez platformę Azure w zaporze aplikacji internetowej usługi Application Gateway aktywnie chronią aplikacje internetowe przed typowymi lukami w zabezpieczeniach i programami wykorzystującymi luki w zabezpieczeniach. Te zestawy reguł zarządzane przez platformę Azure otrzymują aktualizacje w razie potrzeby w celu ochrony przed nowymi sygnaturami ataków. Domyślny zestaw reguł zawiera również reguły zbierania danych analizy zagrożeń firmy Microsoft. Zespół ds. analizy firmy Microsoft współpracuje w pisaniu tych reguł, zapewniając ulepszone pokrycie, konkretne poprawki luk w zabezpieczeniach i ulepszoną fałszywie dodatnią redukcję.

Istnieje również możliwość używania reguł zdefiniowanych na podstawie podstawowych zestawów reguł OWASP 3.2, 3.1, 3.0 lub 2.2.9.

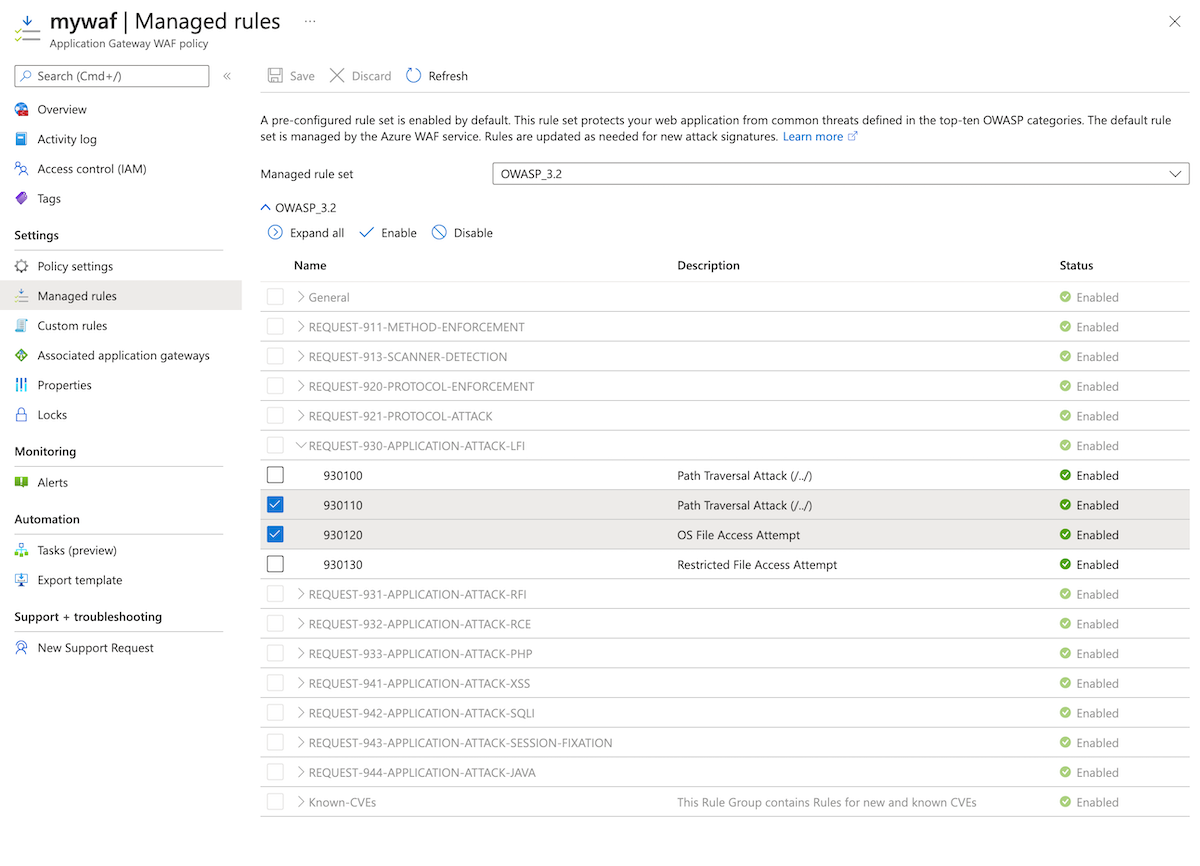

Reguły można wyłączyć indywidualnie lub ustawić określone akcje dla każdej reguły. W tym artykule wymieniono dostępne bieżące reguły i zestawy reguł. Jeśli opublikowany zestaw reguł wymaga aktualizacji, udokumentowamy ją tutaj.

Uwaga

Po zmianie wersji zestawu reguł w zasadach zapory aplikacji internetowej wszelkie istniejące dostosowania wprowadzone w zestawie reguł zostaną zresetowane do ustawień domyślnych dla nowego zestawu reguł. Zobacz: Uaktualnianie lub zmienianie wersji zestawu reguł.

Domyślne zestawy reguł

Domyślny zestaw reguł zarządzanych przez platformę Azure (DRS) obejmuje reguły dotyczące następujących kategorii zagrożeń:

- Skrypty między witrynami

- Ataki w języku Java

- Włączenie plików lokalnych

- Ataki iniekcyjne w języku PHP

- Zdalne wykonywanie poleceń

- Włączenie plików zdalnych

- Fiksacja sesji

- Ochrona przed atakami polegającymi na iniekcji SQL

- Osoby atakujące protokół Numer wersji drS zwiększa się po dodaniu nowych podpisów ataków do zestawu reguł.

Reguły zbierania danych analizy zagrożeń firmy Microsoft

Reguły zbierania danych analizy zagrożeń firmy Microsoft są napisane we współpracy z zespołem analizy zagrożeń firmy Microsoft w celu zapewnienia zwiększonego pokrycia, poprawek dla określonych luk w zabezpieczeniach i lepszej fałszywie dodatniej redukcji.

Uwaga

Skorzystaj z poniższych wskazówek, aby dostroić zaporę aplikacji internetowej podczas pracy z programem 2.1 w zaporze aplikacji internetowej usługi Application Gateway. Szczegóły reguł zostały opisane w dalszej części.

| Identyfikator zasady |

Grupa reguł |

opis |

Szczegóły |

| 942110 |

SQLI |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

Wyłącz, zastąpione przez regułę MSTIC 99031001 |

| 942150 |

SQLI |

Atak polegający na wstrzyknięciu kodu SQL |

Wyłącz, zastąpione przez regułę MSTIC 99031003 |

| 942260 |

SQLI |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

Wyłącz, zastąpione przez regułę MSTIC 99031004 |

| 942430 |

SQLI |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (12) |

Wyłącz, Zbyt wiele wyników fałszywie dodatnich. |

| 942440 |

SQLI |

Wykryto sekwencję komentarzy SQL |

Wyłącz, zastąpione przez regułę MSTIC 99031002 |

| 99005006 |

MS-ThreatIntel-WebShells |

Próba interakcji z programem Spring4Shell |

Zachowaj włączoną regułę, aby zapobiec lukom w zabezpieczeniach programu SpringShell |

| 99001014 |

MS-ThreatIntel-CVEs |

Podjęto próbę wstrzyknięcia wyrażenia routingu Spring Cloud CVE-2022-22963 |

Zachowaj włączoną regułę, aby zapobiec lukom w zabezpieczeniach programu SpringShell |

| 99001015 |

MS-ThreatIntel-WebShells |

Podjęto próbę wykorzystania niebezpiecznych obiektów klasy Spring Framework CVE-2022-22965 |

Zachowaj włączoną regułę, aby zapobiec lukom w zabezpieczeniach programu SpringShell |

| 99001016 |

MS-ThreatIntel-WebShells |

Podjęto próbę wstrzyknięcia siłownika spring Cloud Gateway CVE-2022-22947 |

Zachowaj włączoną regułę, aby zapobiec lukom w zabezpieczeniach programu SpringShell |

| 99001017 |

MS-ThreatIntel-CVEs |

Podjęto próbę przekazania pliku Apache Struts cve-2023-50164 |

Ustaw akcję na Blokuj, aby zapobiec lukom w zabezpieczeniach apache Struts. Wynik anomalii nie jest obsługiwany dla tej reguły. |

Podstawowe zestawy reguł

Zapora aplikacji internetowej usługi Application Gateway jest domyślnie wstępnie skonfigurowana z usługą CRS 3.2, ale możesz użyć dowolnej innej obsługiwanej wersji crS.

CrS 3.2 oferuje nowy aparat i nowe zestawy reguł chroniące przed wstrzyknięciami języka Java, początkowy zestaw kontroli przekazywania plików i mniej wyników fałszywie dodatnich w porównaniu z wcześniejszymi wersjami crS. Możesz również dostosować reguły zgodnie z twoimi potrzebami. Dowiedz się więcej na temat nowego aparatu zapory aplikacji internetowej platformy Azure.

Zapora aplikacji internetowej chroni przed następującymi lukami w zabezpieczeniach sieci Web:

- Ataki polegających na wstrzyknięciu kodu SQL

- Ataki skryptowe obejmujące wiele witryn

- Inne typowe ataki, takie jak wstrzykiwanie poleceń, przemyt żądań HTTP, dzielenie odpowiedzi HTTP i zdalne dołączanie plików

- Naruszenia protokołu HTTP

- Anomalie protokołu HTTP, takie jak brak agenta użytkownika hosta i akceptowanie nagłówków

- Boty, przeszukiwarki i skanery

- Typowe błędy konfiguracji aplikacji (na przykład Apache i IIS)

Dostrajanie zarządzanych zestawów reguł

Zarówno drS, jak i CRS są domyślnie włączone w trybie wykrywania w zasadach zapory aplikacji internetowej. Możesz wyłączyć lub włączyć poszczególne reguły w zestawie reguł zarządzanych, aby spełnić wymagania aplikacji. Można również ustawić określone akcje na regułę. Usługa DRS/CRS obsługuje akcje oceny bloków, dzienników i anomalii. Zestaw reguł usługi Bot Manager obsługuje akcje zezwalania, blokowania i rejestrowania.

Czasami może być konieczne pominięcie niektórych atrybutów żądania z oceny zapory aplikacji internetowej. Typowym przykładem są wstawiane tokeny usługi Active Directory, które są używane do uwierzytelniania. Wykluczenia można skonfigurować do zastosowania, gdy są oceniane określone reguły zapory aplikacji internetowej, lub stosować globalnie do oceny wszystkich reguł zapory aplikacji internetowej. Reguły wykluczania mają zastosowanie do całej aplikacji internetowej. Aby uzyskać więcej informacji, zobacz Web Application Firewall (WAF) with Application Gateway exclusion lists (Zapora aplikacji internetowej) z listami wykluczeń usługi Application Gateway.

Domyślnie usługa DRS w wersji 2.1 / CRS w wersji 3.2 lub nowszej używa oceniania anomalii, gdy żądanie pasuje do reguły. System CRS 3.1 lub nowszy domyślnie blokuje dopasowywanie żądań. Ponadto reguły niestandardowe można skonfigurować w tych samych zasadach zapory aplikacji internetowej, jeśli chcesz pominąć dowolną ze wstępnie skonfigurowanych reguł w zestawie reguł podstawowych.

Reguły niestandardowe są zawsze stosowane przed obliczeniu reguł w zestawie reguł podstawowych. Jeśli żądanie pasuje do reguły niestandardowej, zostanie zastosowana odpowiednia akcja reguły. Żądanie jest zablokowane lub przekazywane do zaplecza. Żadne inne reguły niestandardowe ani reguły w zestawie reguł podstawowych nie są przetwarzane.

Ocenianie anomalii

W przypadku korzystania z usług CRS lub DRS 2.1 lub nowszych zapora aplikacji internetowej jest domyślnie skonfigurowana do używania oceniania anomalii. Ruch zgodny z dowolną regułą nie jest natychmiast blokowany, nawet jeśli zapora aplikacji internetowej jest w trybie zapobiegania. Zamiast tego zestawy reguł OWASP definiują ważność dla każdej reguły: Krytyczne, Błąd, Ostrzeżenie lub Powiadomienie. Ważność ma wpływ na wartość liczbową żądania, która jest nazywana wynikiem anomalii:

| Ważność reguły |

Wartość przyczyniła się do wyniku anomalii |

| Krytyczne |

5 |

| Błąd |

100 |

| Ostrzeżenie |

3 |

| Uwaga |

2 |

Jeśli wynik anomalii wynosi 5 lub większy, a zapora aplikacji internetowej jest w trybie zapobiegania, żądanie zostanie zablokowane. Jeśli wynik anomalii wynosi 5 lub większy, a zapora aplikacji internetowej jest w trybie wykrywania, żądanie jest rejestrowane, ale nie jest blokowane.

Na przykład pojedyncze dopasowanie reguły krytycznej wystarczy, aby zapora aplikacji internetowej zablokowała żądanie w trybie zapobiegania, ponieważ ogólny wynik anomalii wynosi 5. Jednak jedno dopasowanie reguły ostrzeżenia zwiększa tylko wynik anomalii o 3, co nie wystarczy, aby zablokować ruch. Po wyzwoleniu reguły anomalii w dziennikach zostanie wyświetlona akcja "Dopasowane". Jeśli wynik anomalii ma wartość 5 lub większą, istnieje osobna reguła wyzwalana za pomocą akcji "Zablokowane" lub "Wykryto" w zależności od tego, czy zasady zapory aplikacji internetowej są w trybie zapobiegania lub wykrywania. Aby uzyskać więcej informacji, zobacz Tryb oceniania anomalii.

Uaktualnianie lub zmienianie wersji zestawu reguł

Jeśli uaktualniasz lub przypisujesz nową wersję zestawu reguł i chcesz zachować istniejące przesłonięcia i wykluczenia reguł, zaleca się użycie programu PowerShell, interfejsu wiersza polecenia, interfejsu API REST lub szablonów w celu wprowadzenia zmian wersji zestawu reguł. Nowa wersja zestawu reguł może mieć nowsze reguły, dodatkowe grupy reguł i mogą mieć aktualizacje istniejących podpisów w celu wymuszenia lepszych zabezpieczeń i zmniejszenia liczby wyników fałszywie dodatnich. Zaleca się zweryfikowanie zmian w środowisku testowym, dostrojenie w razie potrzeby, a następnie wdrożenie w środowisku produkcyjnym.

Uwaga

Jeśli używasz witryny Azure Portal do przypisywania nowego zarządzanego zestawu reguł do zasad zapory aplikacji internetowej, wszystkie poprzednie dostosowania istniejącego zestawu reguł zarządzanych, takie jak stan reguły, akcje reguły i wykluczenia na poziomie reguły, zostaną zresetowane do ustawień domyślnych nowego zarządzanego zestawu reguł. Jednak wszystkie niestandardowe reguły, ustawienia zasad i wykluczenia globalne pozostaną nienaruszone podczas nowego przypisania zestawu reguł. Przed wdrożeniem w środowisku produkcyjnym należy ponownie zdefiniować przesłonięcia reguł i zweryfikować zmiany.

DRS 2.1

Reguły drS 2.1 zapewniają lepszą ochronę niż wcześniejsze wersje usługi DRS. Obejmuje ona więcej reguł opracowanych przez zespół ds. analizy zagrożeń firmy Microsoft i aktualizacje podpisów w celu zmniejszenia liczby wyników fałszywie dodatnich. Obsługuje również przekształcenia wykraczające poza dekodowanie adresów URL.

Usługa DRS 2.1 zawiera 17 grup reguł, jak pokazano w poniższej tabeli. Każda grupa zawiera wiele reguł i można dostosować zachowanie poszczególnych reguł, grup reguł lub całego zestawu reguł. Usługa DRS 2.1 jest oparta na planie bazowym zestawu reguł open Web Application Security Project (OWASP) Core Rule Set (CRS) 3.3.2 i zawiera dodatkowe reguły ochrony własności opracowane przez zespół ds. analizy zagrożeń firmy Microsoft.

OWASP CRS 3.2

CrS 3.2 zawiera 14 grup reguł, jak pokazano w poniższej tabeli. Każda grupa zawiera wiele reguł, które można wyłączyć. Zestaw reguł jest oparty na wersji OWASP CRS 3.2.0.

Uwaga

CrS 3.2 jest dostępny tylko w jednostce SKU WAF_v2. Ponieważ system CRS 3.2 działa w nowym aurze zapory aplikacji internetowej platformy Azure, nie można obniżyć do wersji CRS 3.1 lub starszej. Jeśli musisz obniżyć dół, skontaktuj się z pomocą techniczną platformy Azure.

OWASP CRS 3.1

CrS 3.1 zawiera 14 grup reguł, jak pokazano w poniższej tabeli. Każda grupa zawiera wiele reguł, które można wyłączyć. Zestaw reguł jest oparty na wersji OWASP CRS 3.1.1.

Uwaga

CrS 3.1 jest dostępny tylko w jednostce SKU WAF_v2.

OWASP CRS 3.0

CrS 3.0 zawiera 13 grup reguł, jak pokazano w poniższej tabeli. Każda grupa zawiera wiele reguł, które można wyłączyć. Zestaw reguł jest oparty na wersji OWASP CRS 3.0.0.

Uwaga

Wersje zestawu reguł CRS 3.0 i niższe nie są już obsługiwane w przypadku nowych zasad zapory aplikacji internetowej. Zalecamy uaktualnienie do najnowszej wersji CRS 3.2/DRS 2.1 i nowszych.

OWASP CRS 2.2.9

CrS 2.2.9 zawiera 10 grup reguł, jak pokazano w poniższej tabeli. Każda grupa zawiera wiele reguł, które można wyłączyć.

Uwaga

System CRS 2.2.9 nie jest już obsługiwany dla nowych zasad zapory aplikacji internetowej. Zalecamy uaktualnienie do najnowszej wersji CRS 3.2/DRS 2.1 i nowszych.

Bot Manager 1.0

Zestaw reguł usługi Bot Manager 1.0 zapewnia ochronę przed złośliwymi botami i wykrywaniem dobrych botów. Reguły zapewniają szczegółową kontrolę nad botami wykrytymi przez zaporę aplikacji internetowej przez kategoryzowanie ruchu bota jako Dobre, Złe lub Nieznane boty.

| Grupa reguł |

opis |

|

BadBots |

Ochrona przed złymi botami |

|

GoodBots |

Identyfikowanie dobrych botów |

|

UnknownBots |

Identyfikowanie nieznanych botów |

Bot Manager 1.1

Zestaw reguł usługi Bot Manager 1.1 to ulepszenie zestawu reguł usługi Bot Manager 1.0. Zapewnia on rozszerzoną ochronę przed złośliwymi botami i zwiększa dobre wykrywanie botów.

| Grupa reguł |

opis |

|

BadBots |

Ochrona przed złymi botami |

|

GoodBots |

Identyfikowanie dobrych botów |

|

UnknownBots |

Identyfikowanie nieznanych botów |

Następujące grupy reguł i reguły są dostępne w przypadku korzystania z zapory aplikacji internetowej w usłudze Application Gateway.

Zestawy reguł 2.1

Ogólne

| RuleId |

opis |

| 200002 |

Nie można przeanalizować treści żądania. |

| 200003 |

Treść żądania wieloczęściowego nie powiodła się ścisłej walidacji |

WYMUSZANIE METODY

| RuleId |

opis |

| 911100 |

Metoda nie jest dozwolona przez zasady |

PROTOKUŁ-WYMUSZENIE

| RuleId |

opis |

| 920100 |

Nieprawidłowy wiersz żądania HTTP |

| 920120 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920121 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920160 |

Nagłówek HTTP o długości zawartości nie jest numeryczny. |

| 920170 |

Żądanie GET lub HEAD z treścią. |

| 920171 |

Żądanie GET lub HEAD z kodowaniem transferu. |

| 920180 |

Brak nagłówka content-length żądania POST. |

| 920181 |

Nagłówki Content-Length i Transfer-Encoding są obecne 99001003 |

| 920190 |

Zakres: nieprawidłowa wartość ostatniego bajtu. |

| 920200 |

Zakres: zbyt wiele pól (co najmniej 6) |

| 920201 |

Zakres: zbyt wiele pól dla żądania pdf (co najmniej 35) |

| 920210 |

Znaleziono wiele/konfliktowe dane nagłówka połączenia. |

| 920220 |

Próba ataku na nadużycie kodowania adresów URL |

| 920230 |

Wykryto kodowanie wielu adresów URL |

| 920240 |

Próba ataku na nadużycie kodowania adresów URL |

| 920260 |

Próba ataku na ataki typu Full/Half Width Unicode |

| 920270 |

Nieprawidłowy znak w żądaniu (znak null) |

| 920271 |

Nieprawidłowy znak w żądaniu (znaki niedrukowalne) |

| 920280 |

Żądanie braku nagłówka hosta |

| 920290 |

Pusty nagłówek hosta |

| 920300 |

Żądanie braku nagłówka accept |

| 920310 |

Żądanie ma pusty nagłówek Accept |

| 920311 |

Żądanie ma pusty nagłówek Accept |

| 920320 |

Brak nagłówka agenta użytkownika |

| 920330 |

Pusty nagłówek agenta użytkownika |

| 920340 |

Żądanie zawierające zawartość, ale brak nagłówka Content-Type |

| 920341 |

Żądanie zawierające zawartość wymaga nagłówka Content-Type |

| 920350 |

Nagłówek hosta jest numerycznym adresem IP |

| 920420 |

Typ zawartości żądania nie jest dozwolony przez zasady |

| 920430 |

Wersja protokołu HTTP nie jest dozwolona przez zasady |

| 920440 |

Rozszerzenie pliku adresu URL jest ograniczone przez zasady |

| 920450 |

Nagłówek HTTP jest ograniczony przez zasady |

| 920470 |

Nagłówek niedozwolonego typu zawartości |

| 920480 |

Żądanie typu zawartości charset nie jest dozwolone przez zasady |

| 920500 |

Próba uzyskania dostępu do kopii zapasowej lub działającego pliku |

PROTOKÓŁ-ATAK

| RuleId |

opis |

| 921110 |

Atak przemytu żądań HTTP |

| 921120 |

Atak dzielenia odpowiedzi HTTP |

| 921130 |

Atak dzielenia odpowiedzi HTTP |

| 921140 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem nagłówków |

| 921150 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921151 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921160 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto wartość CR/LF i nazwę nagłówka) |

| 921190 |

Dzielenie HTTP (CR/LF w wykrytej nazwie żądania) |

| 921200 |

Atak polegający na wstrzyknięciu protokołu LDAP |

LFI — włączenie plików lokalnych

| RuleId |

opis |

| 930100 |

Atak przechodzenia ścieżki (/.. /) |

| 930110 |

Atak przechodzenia ścieżki (/.. /) |

| 930120 |

Próba uzyskania dostępu do pliku systemu operacyjnego |

| 930130 |

Próba dostępu do plików z ograniczeniami |

RFI — włączenie plików zdalnych

| RuleId |

opis |

| 931100 |

Możliwy atak zdalnego dołączania plików (RFI): parametr adresu URL przy użyciu adresu IP |

| 931110 |

Możliwy atak zdalnego dołączania plików (RFI): typowa nazwa parametru podatnego na ataki RFI używana w/URL ładunku |

| 931120 |

Możliwy zdalny atak dołączania plików (RFI): ładunek adresu URL używany w/końcowy znak znaku zapytania (?) |

| 931130 |

Możliwy atak zdalnego dołączania plików (RFI): odwołanie poza domeną/łącze |

RCE — zdalne wykonywanie poleceń

| RuleId |

opis |

| 932100 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932105 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932110 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932115 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932120 |

Zdalne wykonywanie poleceń: znaleziono polecenie programu Windows PowerShell |

| 932130 |

Zdalne wykonywanie poleceń: znaleziono lukę w zabezpieczeniach wyrażeniu powłoki unix lub confluence (CVE-2022-26134) |

| 932140 |

Zdalne wykonywanie poleceń: znaleziono polecenie Windows FOR/IF |

| 932150 |

Zdalne wykonywanie poleceń: bezpośrednie wykonywanie poleceń systemu Unix |

| 932160 |

Zdalne wykonywanie poleceń: znaleziono kod powłoki systemu Unix |

| 932170 |

Zdalne wykonywanie poleceń: Shellshock (CVE-2014-6271) |

| 932171 |

Zdalne wykonywanie poleceń: Shellshock (CVE-2014-6271) |

| 932180 |

Próba przekazania pliku z ograniczeniami |

Ataki PHP

| RuleId |

opis |

| 933100 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono znacznik otwierający/zamykający |

| 933110 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono plik skryptu PHP |

| 933120 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono dyrektywę konfiguracji |

| 933130 |

Atak polegający na wstrzyknięciu kodu PHP: znalezione zmienne |

| 933140 |

Atak polegający na wstrzyknięciu kodu PHP: Znaleziono strumień we/wy |

| 933150 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono nazwę funkcji PHP o wysokim ryzyku |

| 933151 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziona nazwa funkcji PHP o średnim ryzyku |

| 933160 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji PHP o wysokim ryzyku |

| 933170 |

Atak polegający na wstrzyknięciu kodu PHP: wstrzyknięcie obiektu serializowanego |

| 933180 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji zmiennej |

| 933200 |

Atak polegający na wstrzyknięciu kodu PHP: wykryto schemat otoki |

| 933210 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji zmiennej |

Ataki js węzła

| RuleId |

opis |

| 934100 |

atak polegający na wstrzyknięciu Node.js |

XSS — skrypty między witrynami

| RuleId |

opis |

| 941100 |

Wykryto atak XSS za pośrednictwem libinjection |

| 941101 |

Wykryto atak XSS za pośrednictwem libinjection.

Ta reguła wykrywa żądania z nagłówkiem referera . |

| 941110 |

Filtr XSS — kategoria 1: wektor tagu skryptu |

| 941120 |

Filtr XSS — kategoria 2: wektor obsługi zdarzeń |

| 941130 |

Filtr XSS — kategoria 3: wektor atrybutu |

| 941140 |

Filtr XSS — kategoria 4: wektor identyfikatora URI języka JavaScript |

| 941150 |

Filtr XSS — kategoria 5: niedozwolone atrybuty HTML |

| 941160 |

NoScript XSS InjectionChecker: wstrzykiwanie kodu HTML |

| 941170 |

NoScript XSS InjectionChecker: Iniekcja atrybutów |

| 941180 |

Słowa kluczowe listy bloków modułu sprawdzania poprawności węzła |

| 941190 |

XSS korzystające z arkuszy stylów |

| 941200 |

XSS z ramkami VML |

| 941210 |

Usługa XSS korzystająca z zaciemnionego kodu JavaScript |

| 941220 |

XSS używający zaciemnionego skryptu VB |

| 941230 |

XSS przy użyciu tagu "embed" |

| 941240 |

XSS używający atrybutu "import" lub "implementation" |

| 941250 |

Filtry IE XSS — wykryto atak. |

| 941260 |

XSS używający tagu "meta" |

| 941270 |

XSS przy użyciu elementu href "link" |

| 941280 |

XSS używający tagu "base" |

| 941290 |

XSS przy użyciu tagu "apletu" |

| 941300 |

XSS przy użyciu tagu "object" |

| 941310 |

Us-ASCII źle sformułowany kodowanie XSS Filter — wykryto atak. |

| 941320 |

Wykryto możliwy atak XSS — procedura obsługi tagów HTML |

| 941330 |

Filtry IE XSS — wykryto atak. |

| 941340 |

Filtry IE XSS — wykryto atak. |

| 941350 |

Kodowanie UTF-7 IE XSS — wykryto atak. |

| 941360 |

Wykryto zaciemnianie języka JavaScript. |

| 941370 |

Znaleziono zmienną globalną języka JavaScript |

| 941380 |

Wykryto wstrzyknięcie szablonu po stronie klienta AngularJS |

SQLI — iniekcja SQL

| RuleId |

opis |

| 942100 |

Wykryto atak polegający na wstrzyknięciu kodu SQL za pośrednictwem libinjection |

| 942110 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

| 942120 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto operator SQL |

| 942130 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto tautologię SQL. |

| 942140 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe nazwy baz danych |

| 942150 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942160 |

Wykrywa ślepe testy sqli przy użyciu funkcji sleep() lub benchmark(). |

| 942170 |

Wykrywa próby testu porównawczego SQL i iniekcji snu, w tym zapytania warunkowe |

| 942180 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 1/3 |

| 942190 |

Wykrywa wykonywanie kodu MSSQL i próby zbierania informacji |

| 942200 |

Wykrywa wstrzyknięcia komentarza MySQL/zaciemnione miejsca i zakończenie backtick |

| 942210 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 1/2 |

| 942220 |

Szukasz ataków przepełnienia liczb całkowitych, pochodzą one z skipfish, z wyjątkiem 3.0.00738585072007e-308 jest "liczbą magiczną" awarii |

| 942230 |

Wykrywa próby wstrzyknięcia warunkowego kodu SQL |

| 942240 |

Wykrywa przełącznik znaków MySQL i próby msSQL DoS |

| 942250 |

Wykrywa iniekcje MATCH AGAINST, MERGE i EXECUTE IMMEDIATE |

| 942260 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

| 942270 |

Szukasz podstawowego iniekcji sql. Typowy ciąg ataku dla bazy danych mysql, wyroczni i innych. |

| 942280 |

Wykrywa wstrzyknięcie pg_sleep Postgres, oczekiwanie na ataki opóźnione i próby zamknięcia bazy danych |

| 942290 |

Znajduje podstawowe próby wstrzyknięcia kodu SQL bazy danych MongoDB |

| 942300 |

Wykrywa komentarze, warunki i wstrzyknięcia bazy danych MySQL (a)r |

| 942310 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 2/2 |

| 942320 |

Wykrywa procedury składowane/iniekcje funkcji MySQL i PostgreSQL |

| 942330 |

Wykrywa klasyczne sondowania iniekcji SQL 1/2 |

| 942340 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 3/3 |

| 942350 |

Wykrywa iniekcję funkcji zdefiniowanej przez użytkownika mySQL i inne próby manipulowania danymi/strukturą |

| 942360 |

Wykrywa połączoną podstawową iniekcję SQL i próby SQLLFI |

| 942361 |

Wykrywa podstawowe wstrzyknięcie kodu SQL na podstawie zmiany słowa kluczowego lub unii |

| 942370 |

Wykrywa klasyczne sondowania iniekcji SQL 2/2 |

| 942380 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942390 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942400 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942410 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942430 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (12) |

| 942440 |

Wykryto sekwencję komentarzy SQL |

| 942450 |

Zidentyfikowano kodowanie szesnastkowy SQL |

| 942460 |

Alert wykrywania anomalii metaznacznych — powtarzające się znaki inne niż wyrazy |

| 942470 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942480 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942500 |

Wykryto komentarz w wierszu bazy danych MySQL. |

| 942510 |

Wykryto próbę obejścia SQLi przez znaczniki lub backticks. |

SESJA-FIKSACJA

| RuleId |

opis |

| 943100 |

Możliwy atak naprawy sesji: ustawianie wartości plików cookie w kodzie HTML |

| 943110 |

Możliwy atak naprawy sesji: nazwa parametru SessionID z odwołaniem poza domeną |

| 943120 |

Możliwy atak naprawy sesji: nazwa parametru SessionID bez odwołania |

Ataki java

| RuleId |

opis |

| 944100 |

Zdalne wykonywanie poleceń: Apache Struts, Oracle WebLogic |

| 944110 |

Wykrywa potencjalne wykonanie ładunku |

| 944120 |

Możliwe wykonywanie ładunku i zdalne wykonywanie poleceń |

| 944130 |

Podejrzane klasy języka Java |

| 944200 |

Wykorzystanie deserializacji języka Java Apache Commons |

| 944210 |

Możliwe użycie serializacji języka Java |

| 944240 |

Zdalne wykonywanie poleceń: luka w zabezpieczeniach dotycząca serializacji Java i log4j (CVE-2021-44228, CVE-2021-45046) |

| 944250 |

Zdalne wykonywanie poleceń: wykryto podejrzaną metodę Java |

MS-ThreatIntel-WebShells

| RuleId |

opis |

| 99005002 |

Próba interakcji z powłoką internetową (POST) |

| 99005003 |

Próba przekazania powłoki internetowej (POST) — CHOPPER PHP |

| 99005004 |

Próba przekazania powłoki internetowej (POST) — CHOPPER ASPX |

| 99005005 |

Próba interakcji z powłoką internetową |

| 99005006 |

Próba interakcji z programem Spring4Shell |

MS-ThreatIntel-AppSec

| RuleId |

opis |

| 99030001 |

Uchylanie się od przechodzenia ścieżki w nagłówkach (/.. /./.. /) |

| 99030002 |

Uchylanie się od przechodzenia ścieżki w treści żądania (/.. /./.. /) |

MS-ThreatIntel-SQLI

| RuleId |

opis |

| 99031001 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

| 99031002 |

Wykryto sekwencję komentarzy SQL. |

| 99031003 |

Atak polegający na wstrzyknięciu kodu SQL |

| 99031004 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

MS-ThreatIntel-CVEs

*

Ta reguła jest domyślnie ustawiona na rejestrowanie. Ustaw akcję na Blokuj, aby zapobiec lukom w zabezpieczeniach apache Struts. Wynik anomalii nie jest obsługiwany dla tej reguły.

Uwaga

Podczas przeglądania dzienników zapory aplikacji internetowej może zostać wyświetlony identyfikator reguły 949110. Opis reguły może zawierać wynik anomalii dla ruchu przychodzącego przekroczony.

Ta reguła wskazuje, że łączny wynik anomalii dla żądania przekroczył maksymalny dozwolony wynik. Aby uzyskać więcej informacji, zobacz Anomaly scoring (Ocenianie anomalii).

Zestawy reguł 3.2

Ogólne

| RuleId |

opis |

| 200002 |

Nie można przeanalizować treści żądania. |

| 200003 |

Treść żądania wieloczęściowego — ścisła weryfikacja. |

| 200004 |

Możliwa wieloczęściowa granica niezwiązana. |

ZNANE CVES

| RuleId |

opis |

| 800100 |

Reguła ułatwiając wykrywanie i eliminowanie luki w zabezpieczeniach log4j CVE-2021-44228, CVE-2021-45046 |

| 800110 |

Próba interakcji z programem Spring4Shell |

| 800111 |

Podjęto próbę wstrzyknięcia wyrażenia routingu spring Cloud — CVE-2022-22963 |

| 800112 |

Próba wykorzystania niebezpiecznych obiektów klas platformy Spring Framework — CVE-2022-22965 |

| 800113 |

Podjęto próbę wstrzyknięcia siłownika spring Cloud Gateway — CVE-2022-22947 |

| 800114* |

Próba przekazania pliku Apache Struts — CVE-2023-50164 |

*

Ta reguła jest domyślnie ustawiona na rejestrowanie. Ustaw akcję na Blokuj, aby zapobiec lukom w zabezpieczeniach apache Struts. Wynik anomalii nie jest obsługiwany dla tej reguły.

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

opis |

| 911100 |

Metoda nie jest dozwolona przez zasady |

REQUEST-913-SCANNER-DETECTION

| RuleId |

opis |

| 913100 |

Znaleziono agenta użytkownika skojarzonego ze skanerem zabezpieczeń |

| 913101 |

Znaleziono agenta użytkownika skojarzonego ze skryptami/ogólnym klientem HTTP |

| 913102 |

Znaleziono agenta użytkownika skojarzonego z przeszukiwarką sieci Web/botem |

| 913110 |

Znaleziono nagłówek żądania skojarzony ze skanerem zabezpieczeń |

| 913120 |

Znaleziono nazwę pliku/argument żądania skojarzony ze skanerem zabezpieczeń |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

opis |

| 920100 |

Nieprawidłowy wiersz żądania HTTP |

| 920120 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920121 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920160 |

Nagłówek HTTP o długości zawartości nie jest numeryczny. |

| 920170 |

Żądanie GET lub HEAD z treścią. |

| 920171 |

Żądanie GET lub HEAD z kodowaniem transferu. |

| 920180 |

Brak nagłówka content-length żądania POST. |

| 920190 |

Zakres: nieprawidłowa wartość ostatniego bajtu. |

| 920200 |

Zakres: zbyt wiele pól (co najmniej 6) |

| 920201 |

Zakres: zbyt wiele pól dla żądania pdf (co najmniej 35) |

| 920202 |

Zakres: zbyt wiele pól dla żądania pdf (co najmniej 6) |

| 920210 |

Znaleziono wiele/konfliktowe dane nagłówka połączenia. |

| 920220 |

Próba ataku na nadużycie kodowania adresów URL |

| 920230 |

Wykryto kodowanie wielu adresów URL |

| 920240 |

Próba ataku na nadużycie kodowania adresów URL |

| 920250 |

Próba ataku na nadużycie kodowania UTF8 |

| 920260 |

Próba ataku na ataki typu Full/Half Width Unicode |

| 920270 |

Nieprawidłowy znak w żądaniu (znak null) |

| 920271 |

Nieprawidłowy znak w żądaniu (znaki niedrukowalne) |

| 920272 |

Nieprawidłowy znak w żądaniu (poza drukowalnymi znakami poniżej ascii 127) |

| 920273 |

Nieprawidłowy znak w żądaniu (poza bardzo rygorystycznym zestawem) |

| 920274 |

Nieprawidłowy znak w nagłówkach żądania (poza bardzo rygorystycznym zestawem) |

| 920280 |

Żądanie braku nagłówka hosta |

| 920290 |

Pusty nagłówek hosta |

| 920300 |

Żądanie braku nagłówka accept |

| 920310 |

Żądanie ma pusty nagłówek Accept |

| 920311 |

Żądanie ma pusty nagłówek Accept |

| 920320 |

Brak nagłówka agenta użytkownika |

| 920330 |

Pusty nagłówek agenta użytkownika |

| 920340 |

Żądanie zawierające zawartość, ale brak nagłówka Content-Type |

| 920341 |

Żądanie zawierające zawartość wymaga nagłówka Content-Type |

| 920350 |

Nagłówek hosta jest numerycznym adresem IP |

| 920420 |

Typ zawartości żądania nie jest dozwolony przez zasady |

| 920430 |

Wersja protokołu HTTP nie jest dozwolona przez zasady |

| 920440 |

Rozszerzenie pliku adresu URL jest ograniczone przez zasady |

| 920450 |

Nagłówek HTTP jest ograniczony przez zasady (%{MATCHED_VAR}) |

| 920460 |

Nieprawidłowe znaki ucieczki |

| 920470 |

Nagłówek niedozwolonego typu zawartości |

| 920480 |

Ograniczanie parametru charset w nagłówku typu zawartości |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

opis |

| 921110 |

Atak przemytu żądań HTTP |

| 921120 |

Atak dzielenia odpowiedzi HTTP |

| 921130 |

Atak dzielenia odpowiedzi HTTP |

| 921140 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem nagłówków |

| 921150 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921151 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921160 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto wartość CR/LF i nazwę nagłówka) |

| 921170 |

Zanieczyszczenie parametrów HTTP |

| 921180 |

Zanieczyszczenie parametrów HTTP (%{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

opis |

| 930100 |

Atak przechodzenia ścieżki (/.. /) |

| 930110 |

Atak przechodzenia ścieżki (/.. /) |

| 930120 |

Próba uzyskania dostępu do pliku systemu operacyjnego |

| 930130 |

Próba dostępu do plików z ograniczeniami |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

opis |

| 931100 |

Możliwy atak zdalnego dołączania plików (RFI): parametr adresu URL przy użyciu adresu IP |

| 931110 |

Możliwy atak zdalnego dołączania plików (RFI): typowa nazwa parametru podatnego na ataki RFI używana w/URL ładunku |

| 931120 |

Możliwy zdalny atak dołączania plików (RFI): ładunek adresu URL używany w/końcowy znak znaku zapytania (?) |

| 931130 |

Możliwy atak zdalnego dołączania plików (RFI): odwołanie poza domeną/łącze |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

opis |

| 932100 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932105 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932106 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932110 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932115 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932120 |

Zdalne wykonywanie poleceń: znaleziono polecenie programu Windows PowerShell |

| 932130 |

Zdalne wykonywanie poleceń: znaleziono lukę w zabezpieczeniach wyrażeniu powłoki unix lub confluence (CVE-2022-26134) lub text4Shell (CVE-2022-42889) |

| 932140 |

Zdalne wykonywanie poleceń: znaleziono polecenie Windows FOR/IF |

| 932150 |

Zdalne wykonywanie poleceń: bezpośrednie wykonywanie poleceń systemu Unix |

| 932160 |

Zdalne wykonywanie poleceń: znaleziono kod powłoki systemu Unix |

| 932170 |

Zdalne wykonywanie poleceń: Shellshock (CVE-2014-6271) |

| 932171 |

Zdalne wykonywanie poleceń: Shellshock (CVE-2014-6271) |

| 932180 |

Próba przekazania pliku z ograniczeniami |

| 932190 |

Zdalne wykonywanie poleceń: próba obejścia symbolu wieloznakowego |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

opis |

| 933100 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono znacznik otwierający/zamykający |

| 933110 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono plik skryptu PHP |

| 933111 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono plik skryptu PHP |

| 933120 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono dyrektywę konfiguracji |

| 933130 |

Atak polegający na wstrzyknięciu kodu PHP: znalezione zmienne |

| 933131 |

Atak polegający na wstrzyknięciu kodu PHP: znalezione zmienne |

| 933140 |

Atak polegający na wstrzyknięciu kodu PHP: Znaleziono strumień we/wy |

| 933150 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono nazwę funkcji PHP o wysokim ryzyku |

| 933151 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziona nazwa funkcji PHP o średnim ryzyku |

| 933160 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji PHP o wysokim ryzyku |

| 933161 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji PHP o niskiej wartości |

| 933170 |

Atak polegający na wstrzyknięciu kodu PHP: wstrzyknięcie obiektu serializowanego |

| 933180 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji zmiennej |

| 933190 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono tag zamykający PHP |

| 933200 |

Atak polegający na wstrzyknięciu kodu PHP: wykryto schemat otoki |

| 933210 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji zmiennej |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

opis |

| 941100 |

Wykryto atak XSS za pośrednictwem libinjection |

| 941101 |

Wykryto atak XSS za pośrednictwem libinjection.

Ta reguła wykrywa żądania z nagłówkiem referera . |

| 941110 |

Filtr XSS — kategoria 1: wektor tagu skryptu |

| 941120 |

Filtr XSS — kategoria 2: wektor obsługi zdarzeń |

| 941130 |

Filtr XSS — kategoria 3: wektor atrybutu |

| 941140 |

Filtr XSS — kategoria 4: wektor identyfikatora URI języka JavaScript |

| 941150 |

Filtr XSS — kategoria 5: niedozwolone atrybuty HTML |

| 941160 |

NoScript XSS InjectionChecker: wstrzykiwanie kodu HTML |

| 941170 |

NoScript XSS InjectionChecker: Iniekcja atrybutów |

| 941180 |

Słowa kluczowe blacklist modułu sprawdzania poprawności węzła |

| 941190 |

XSS korzystające z arkuszy stylów |

| 941200 |

XSS z ramkami VML |

| 941210 |

XSS używający zaciemnionego kodu JavaScript lub text4Shell (CVE-2022-42889) |

| 941220 |

XSS używający zaciemnionego skryptu VB |

| 941230 |

XSS przy użyciu tagu "embed" |

| 941240 |

XSS używający atrybutu "import" lub "implementation" |

| 941250 |

Filtry IE XSS — wykryto atak. |

| 941260 |

XSS używający tagu "meta" |

| 941270 |

XSS przy użyciu elementu href "link" |

| 941280 |

XSS używający tagu "base" |

| 941290 |

XSS przy użyciu tagu "apletu" |

| 941300 |

XSS przy użyciu tagu "object" |

| 941310 |

Us-ASCII źle sformułowany kodowanie XSS Filter — wykryto atak. |

| 941320 |

Wykryto możliwy atak XSS — procedura obsługi tagów HTML |

| 941330 |

Filtry IE XSS — wykryto atak. |

| 941340 |

Filtry IE XSS — wykryto atak. |

| 941350 |

Kodowanie UTF-7 IE XSS — wykryto atak. |

| 941360 |

Wykryto zaciemnianie języka JavaScript. |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

opis |

| 942100 |

Wykryto atak polegający na wstrzyknięciu kodu SQL za pośrednictwem libinjection |

| 942110 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

| 942120 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto operator SQL |

| 942130 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto tautologię SQL. |

| 942140 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe nazwy baz danych |

| 942150 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942160 |

Wykrywa ślepe testy sqli przy użyciu funkcji sleep() lub benchmark(). |

| 942170 |

Wykrywa próby testu porównawczego SQL i iniekcji snu, w tym zapytania warunkowe |

| 942180 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 1/3 |

| 942190 |

Wykrywa wykonywanie kodu MSSQL i próby zbierania informacji |

| 942200 |

Wykrywa wstrzyknięcia komentarza MySQL/zaciemnione miejsca i zakończenie backtick |

| 942210 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 1/2 |

| 942220 |

Szukasz ataków przepełnienia liczb całkowitych, pochodzą one z skipfish, z wyjątkiem 3.0.00738585072007e-308 jest "liczbą magiczną" awarii |

| 942230 |

Wykrywa próby wstrzyknięcia warunkowego kodu SQL |

| 942240 |

Wykrywa przełącznik znaków MySQL i próby msSQL DoS |

| 942250 |

Wykrywa iniekcje MATCH AGAINST, MERGE i EXECUTE IMMEDIATE |

| 942251 |

Wykrywa wstrzyknięcia |

| 942260 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

| 942270 |

Szukasz podstawowego iniekcji sql. Typowy ciąg ataku dla bazy danych mysql, wyroczni i innych. |

| 942280 |

Wykrywa wstrzyknięcie pg_sleep Postgres, oczekiwanie na ataki opóźnione i próby zamknięcia bazy danych |

| 942290 |

Znajduje podstawowe próby wstrzyknięcia kodu SQL bazy danych MongoDB |

| 942300 |

Wykrywa komentarze, warunki i wstrzyknięcia bazy danych MySQL (a)r |

| 942310 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 2/2 |

| 942320 |

Wykrywa procedury składowane/iniekcje funkcji MySQL i PostgreSQL |

| 942330 |

Wykrywa klasyczne sondowania iniekcji SQL 1/2 |

| 942340 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 3/3 |

| 942350 |

Wykrywa iniekcję funkcji zdefiniowanej przez użytkownika mySQL i inne próby manipulowania danymi/strukturą |

| 942360 |

Wykrywa połączoną podstawową iniekcję SQL i próby SQLLFI |

| 942361 |

Wykrywa podstawowe wstrzyknięcie kodu SQL na podstawie zmiany słowa kluczowego lub unii |

| 942370 |

Wykrywa klasyczne sondowania iniekcji SQL 2/2 |

| 942380 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942390 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942400 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942410 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942420 |

Wykrywanie anomalii znaków SQL z ograniczeniami (pliki cookie): liczba znaków specjalnych przekroczyła (8) |

| 942421 |

Wykrywanie anomalii znaków SQL z ograniczeniami (pliki cookie): liczba znaków specjalnych przekroczyła (3) |

| 942430 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (12) |

| 942431 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (6) |

| 942432 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (2) |

| 942440 |

Wykryto sekwencję komentarzy SQL. |

| 942450 |

Zidentyfikowano kodowanie szesnastkowy SQL |

| 942460 |

Alert wykrywania anomalii metaznacznych — powtarzające się znaki inne niż wyrazy |

| 942470 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942480 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942490 |

Wykrywa klasyczne sondowania iniekcji SQL 3/3 |

| 942500 |

Wykryto komentarz w wierszu bazy danych MySQL. |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

opis |

| 943100 |

Możliwy atak naprawy sesji: ustawianie wartości plików cookie w kodzie HTML |

| 943110 |

Możliwy atak naprawy sesji: nazwa parametru SessionID z odwołaniem poza domeną |

| 943120 |

Możliwy atak naprawy sesji: nazwa parametru SessionID bez odwołania |

REQUEST-944-APPLICATION-ATTACK-JAVA

| RuleId |

opis |

| 944100 |

Zdalne wykonywanie poleceń: Apache Struts, Oracle WebLogic |

| 944110 |

Wykrywa potencjalne wykonanie ładunku |

| 944120 |

Możliwe wykonywanie ładunku i zdalne wykonywanie poleceń |

| 944130 |

Podejrzane klasy języka Java |

| 944200 |

Wykorzystanie deserializacji języka Java Apache Commons |

| 944210 |

Możliwe użycie serializacji języka Java |

| 944240 |

Zdalne wykonywanie poleceń: serializacja w języku Java |

| 944250 |

Zdalne wykonywanie poleceń: wykryto podejrzaną metodę Java |

| 944300 |

Ciąg zakodowany w formacie Base64 był zgodny z podejrzanym słowem kluczowym |

Zestawy reguł 3.1

Ogólne

| RuleId |

opis |

| 200004 |

Możliwa wieloczęściowa granica niezwiązana. |

ZNANE CVES

| RuleId |

opis |

| 800100 |

Reguła ułatwiając wykrywanie i eliminowanie luki w zabezpieczeniach log4j CVE-2021-44228, CVE-2021-45046 |

| 800110 |

Próba interakcji z programem Spring4Shell |

| 800111 |

Podjęto próbę wstrzyknięcia wyrażenia routingu spring Cloud — CVE-2022-22963 |

| 800112 |

Próba wykorzystania niebezpiecznych obiektów klas platformy Spring Framework — CVE-2022-22965 |

| 800113 |

Podjęto próbę wstrzyknięcia siłownika spring Cloud Gateway — CVE-2022-22947 |

| 800114* |

Próba przekazania pliku Apache Struts — CVE-2023-50164 |

*

Starsze systemy WAF z systemem CRS 3.1 obsługują tylko tryb rejestrowania dla tej reguły. Aby włączyć tryb blokowania, należy uaktualnić do nowszej wersji zestawu reguł.

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

opis |

| 911100 |

Metoda nie jest dozwolona przez zasady |

REQUEST-913-SCANNER-DETECTION

| RuleId |

opis |

| 913100 |

Znaleziono agenta użytkownika skojarzonego ze skanerem zabezpieczeń |

| 913101 |

Znaleziono agenta użytkownika skojarzonego ze skryptami/ogólnym klientem HTTP |

| 913102 |

Znaleziono agenta użytkownika skojarzonego z przeszukiwarką sieci Web/botem |

| 913110 |

Znaleziono nagłówek żądania skojarzony ze skanerem zabezpieczeń |

| 913120 |

Znaleziono nazwę pliku/argument żądania skojarzony ze skanerem zabezpieczeń |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

opis |

| 920100 |

Nieprawidłowy wiersz żądania HTTP |

| 920120 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920121 |

Podjęto próbę obejścia danych wieloczęściowych/formularzy |

| 920130 |

Nie można przeanalizować treści żądania. |

| 920140 |

Treść żądania wieloczęściowego nie powiodła się ścisłej walidacji |

| 920160 |

Nagłówek HTTP o długości zawartości nie jest numeryczny. |

| 920170 |

Żądanie GET lub HEAD z treścią. |

| 920171 |

Żądanie GET lub HEAD z kodowaniem transferu. |

| 920180 |

Brak nagłówka content-length żądania POST. |

| 920190 |

Zakres = nieprawidłowa wartość ostatniego bajtu. |

| 920200 |

Zakres = zbyt wiele pól (co najmniej 6) |

| 920201 |

Zakres = zbyt wiele pól dla żądania pdf (co najmniej 35) |

| 920202 |

Zakres = zbyt wiele pól dla żądania pdf (co najmniej 6) |

| 920210 |

Znaleziono wiele/konfliktowe dane nagłówka połączenia. |

| 920220 |

Próba ataku na nadużycie kodowania adresów URL |

| 920230 |

Wykryto kodowanie wielu adresów URL |

| 920240 |

Próba ataku na nadużycie kodowania adresów URL |

| 920250 |

Próba ataku na nadużycie kodowania UTF8 |

| 920260 |

Próba ataku na ataki typu Full/Half Width Unicode |

| 920270 |

Nieprawidłowy znak w żądaniu (znak null) |

| 920271 |

Nieprawidłowy znak w żądaniu (znaki niedrukowalne) |

| 920272 |

Nieprawidłowy znak w żądaniu (poza drukowalnymi znakami poniżej ascii 127) |

| 920273 |

Nieprawidłowy znak w żądaniu (poza bardzo rygorystycznym zestawem) |

| 920274 |

Nieprawidłowy znak w nagłówkach żądania (poza bardzo rygorystycznym zestawem) |

| 920280 |

Żądanie braku nagłówka hosta |

| 920290 |

Pusty nagłówek hosta |

| 920300 |

Żądanie braku nagłówka accept |

| 920310 |

Żądanie ma pusty nagłówek Accept |

| 920311 |

Żądanie ma pusty nagłówek Accept |

| 920320 |

Brak nagłówka agenta użytkownika |

| 920330 |

Pusty nagłówek agenta użytkownika |

| 920340 |

Żądanie zawierające zawartość, ale brak nagłówka Content-Type |

| 920341 |

Żądanie zawierające zawartość wymaga nagłówka Content-Type |

| 920350 |

Nagłówek hosta jest numerycznym adresem IP |

| 920420 |

Typ zawartości żądania nie jest dozwolony przez zasady |

| 920430 |

Wersja protokołu HTTP nie jest dozwolona przez zasady |

| 920440 |

Rozszerzenie pliku adresu URL jest ograniczone przez zasady |

| 920450 |

Nagłówek HTTP jest ograniczony przez zasady (%@{MATCHED_VAR}) |

| 920460 |

Nieprawidłowe znaki ucieczki |

| 920470 |

Nagłówek niedozwolonego typu zawartości |

| 920480 |

Ograniczanie parametru charset w nagłówku typu zawartości |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

opis |

| 921110 |

Atak przemytu żądań HTTP |

| 921120 |

Atak dzielenia odpowiedzi HTTP |

| 921130 |

Atak dzielenia odpowiedzi HTTP |

| 921140 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem nagłówków |

| 921150 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921151 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921160 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto wartość CR/LF i nazwę nagłówka) |

| 921170 |

Zanieczyszczenie parametrów HTTP |

| 921180 |

Zanieczyszczenie parametrów HTTP (%{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

opis |

| 930100 |

Atak przechodzenia ścieżki (/.. /) |

| 930110 |

Atak przechodzenia ścieżki (/.. /) |

| 930120 |

Próba uzyskania dostępu do pliku systemu operacyjnego |

| 930130 |

Próba dostępu do plików z ograniczeniami |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

opis |

| 931100 |

Możliwy atak zdalnego dołączania plików (RFI) = parametr adresu URL przy użyciu adresu IP |

| 931110 |

Możliwy atak zdalnego dołączania plików (RFI) = typowa nazwa parametru podatnego na ataki RFI używana w/URL ładunku |

| 931120 |

Możliwy atak zdalnego dołączania plików (RFI) = ładunek adresu URL używany w/końcowy znak znaku zapytania (?) |

| 931130 |

Możliwy atak zdalnego dołączania plików (RFI) = odwołanie poza domeną/łącze |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

opis |

| 932100 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932105 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932106 |

Zdalne wykonywanie poleceń: Wstrzykiwanie poleceń w systemie Unix |

| 932110 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932115 |

Zdalne wykonywanie poleceń: iniekcja poleceń systemu Windows |

| 932120 |

Zdalne wykonywanie poleceń = znaleziono polecenie programu Windows PowerShell |

| 932130 |

Zdalne wykonywanie poleceń: znaleziono lukę w zabezpieczeniach wyrażeniu powłoki unix lub confluence (CVE-2022-26134) lub text4Shell (CVE-2022-42889) |

| 932140 |

Zdalne wykonywanie poleceń = znaleziono polecenie Windows FOR/IF |

| 932150 |

Zdalne wykonywanie poleceń: bezpośrednie wykonywanie poleceń systemu Unix |

| 932160 |

Zdalne wykonywanie poleceń = znaleziono kod powłoki unix |

| 932170 |

Zdalne wykonywanie poleceń = Shellshock (CVE-2014-6271) |

| 932171 |

Zdalne wykonywanie poleceń = Shellshock (CVE-2014-6271) |

| 932180 |

Próba przekazania pliku z ograniczeniami |

| 932190 |

Zdalne wykonywanie poleceń: próba obejścia symbolu wieloznakowego |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

opis |

| 933100 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono znacznik otwierający/zamykający |

| 933110 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono plik skryptu PHP |

| 933111 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono plik skryptu PHP |

| 933120 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono dyrektywę konfiguracji |

| 933130 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono zmienne |

| 933131 |

Atak polegający na wstrzyknięciu kodu PHP: znalezione zmienne |

| 933140 |

Atak polegający na wstrzyknięciu kodu PHP: Znaleziono strumień we/wy |

| 933150 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono nazwę funkcji PHP o wysokim ryzyku |

| 933151 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziona nazwa funkcji PHP o średnim ryzyku |

| 933160 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono wywołanie funkcji PHP o wysokim ryzyku |

| 933161 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono wywołanie funkcji PHP o niskiej wartości |

| 933170 |

Atak polegający na wstrzyknięciu kodu PHP: wstrzyknięcie obiektu serializowanego |

| 933180 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono wywołanie funkcji zmiennej |

| 933190 |

Atak polegający na wstrzyknięciu kodu PHP: znaleziono tag zamykający PHP |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

opis |

| 941100 |

Wykryto atak XSS za pośrednictwem libinjection |

| 941101 |

Wykryto atak XSS za pośrednictwem libinjection.

Ta reguła wykrywa żądania z nagłówkiem referera . |

| 941110 |

Filtr XSS — kategoria 1 = wektor tagu skryptu |

| 941130 |

Filtr XSS — kategoria 3 = wektor atrybutu |

| 941140 |

Filtr XSS — kategoria 4 = wektor identyfikatora URI języka JavaScript |

| 941150 |

Filtr XSS — kategoria 5 = niedozwolone atrybuty HTML |

| 941160 |

NoScript XSS InjectionChecker: wstrzykiwanie kodu HTML |

| 941170 |

NoScript XSS InjectionChecker: Iniekcja atrybutów |

| 941180 |

Słowa kluczowe listy bloków modułu sprawdzania poprawności węzła |

| 941190 |

XSS z użyciem arkuszy stylów |

| 941200 |

XSS z ramkami VML |

| 941210 |

XSS używający zaciemnionego kodu JavaScript lub text4Shell (CVE-2022-42889) |

| 941220 |

XSS używający zaciemnionego skryptu VB |

| 941230 |

XSS przy użyciu tagu "embed" |

| 941240 |

XSS używający atrybutu "import" lub "implementation" |

| 941250 |

Filtry XSS IE — wykryto atak |

| 941260 |

XSS używający tagu "meta" |

| 941270 |

XSS przy użyciu elementu href "link" |

| 941280 |

XSS używający tagu "base" |

| 941290 |

XSS przy użyciu tagu "apletu" |

| 941300 |

XSS przy użyciu tagu "object" |

| 941310 |

Us-ASCII źle sformułowany kodowanie XSS Filter — wykryto atak. |

| 941320 |

Wykryto możliwy atak XSS — procedura obsługi tagów HTML |

| 941330 |

Filtry IE XSS — wykryto atak. |

| 941340 |

Filtry IE XSS — wykryto atak. |

| 941350 |

Kodowanie UTF-7 IE XSS — wykryto atak. |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

opis |

| 942100 |

Wykryto atak polegający na wstrzyknięciu kodu SQL za pośrednictwem libinjection |

| 942110 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

| 942120 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto operator SQL |

| 942130 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto tautologię SQL. |

| 942140 |

Atak polegający na wstrzyknięciu kodu SQL = wykryto typowe nazwy baz danych |

| 942150 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942160 |

Wykrywa ślepe testy sqli przy użyciu funkcji sleep() lub benchmark(). |

| 942170 |

Wykrywa próby testu porównawczego SQL i iniekcji snu, w tym zapytania warunkowe |

| 942180 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 1/3 |

| 942190 |

Wykrywa wykonywanie kodu MSSQL i próby zbierania informacji |

| 942200 |

Wykrywa wstrzyknięcia komentarza MySQL/zaciemnione miejsca i zakończenie backtick |

| 942210 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 1/2 |

| 942220 |

Szukasz ataków przepełnienia liczb całkowitych, pochodzą one z skipfish, z wyjątkiem 3.0.00738585072 |

| 942230 |

Wykrywa próby wstrzyknięcia warunkowego kodu SQL |

| 942240 |

Wykrywa przełącznik znaków MySQL i próby msSQL DoS |

| 942250 |

Wykrywa iniekcje MATCH AGAINST, MERGE i EXECUTE IMMEDIATE |

| 942251 |

Wykrywa wstrzyknięcia |

| 942260 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

| 942270 |

Szukasz podstawowego iniekcji sql. Typowy ciąg ataku dla wyroczni mysql i innych |

| 942280 |

Wykrywa wstrzyknięcie pg_sleep Postgres, oczekiwanie na ataki opóźnione i próby zamknięcia bazy danych |

| 942290 |

Znajduje podstawowe próby wstrzyknięcia kodu SQL bazy danych MongoDB |

| 942300 |

Wykrywa komentarze, warunki i wstrzyknięcia bazy danych MySQL (a)r |

| 942310 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 2/2 |

| 942320 |

Wykrywa procedury składowane/iniekcje funkcji MySQL i PostgreSQL |

| 942330 |

Wykrywa klasyczne sondowania iniekcji SQL 1/2 |

| 942340 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 3/3 |

| 942350 |

Wykrywa iniekcję funkcji zdefiniowanej przez użytkownika mySQL i inne próby manipulowania danymi/strukturą |

| 942360 |

Wykrywa połączoną podstawową iniekcję SQL i próby SQLLFI |

| 942361 |

Wykrywa podstawowe wstrzyknięcie kodu SQL na podstawie zmiany słowa kluczowego lub unii |

| 942370 |

Wykrywa klasyczne sondowania iniekcji SQL 2/2 |

| 942380 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942390 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942400 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942410 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942420 |

Wykrywanie anomalii znaków SQL z ograniczeniami (pliki cookie): liczba znaków specjalnych przekroczyła (8) |

| 942421 |

Wykrywanie anomalii znaków SQL z ograniczeniami (pliki cookie): liczba znaków specjalnych przekroczyła (3) |

| 942430 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (12) |

| 942431 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (6) |

| 942432 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (2) |

| 942440 |

Wykryto sekwencję komentarzy SQL. |

| 942450 |

Zidentyfikowano kodowanie szesnastkowy SQL |

| 942460 |

Alert wykrywania anomalii metaznacznych — powtarzające się znaki inne niż wyrazy |

| 942470 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942480 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942490 |

Wykrywa klasyczne sondowania iniekcji SQL 3/3 |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

opis |

| 943100 |

Możliwy atak naprawy sesji = ustawianie wartości plików cookie w kodzie HTML |

| 943110 |

Możliwy atak naprawy sesji = nazwa parametru SessionID z odwołaniem poza domeną |

| 943120 |

Możliwy atak naprawy sesji = nazwa parametru SessionID bez odwołania |

REQUEST-944-APPLICATION-ATTACK-SESSION-JAVA

| RuleId |

opis |

| 944120 |

Możliwe wykonywanie ładunku i zdalne wykonywanie poleceń |

| 944130 |

Podejrzane klasy języka Java |

| 944200 |

Wykorzystanie deserializacji języka Java Apache Commons |

Zestawy reguł 3.0

Ogólne

| RuleId |

opis |

| 200004 |

Możliwa wieloczęściowa granica niezwiązana. |

ZNANE CVES

| RuleId |

opis |

| 800100 |

Reguła ułatwiając wykrywanie i eliminowanie luki w zabezpieczeniach log4j CVE-2021-44228, CVE-2021-45046 |

| 800110 |

Próba interakcji z programem Spring4Shell |

| 800111 |

Podjęto próbę wstrzyknięcia wyrażenia routingu spring Cloud — CVE-2022-22963 |

| 800112 |

Próba wykorzystania niebezpiecznych obiektów klas platformy Spring Framework — CVE-2022-22965 |

| 800113 |

Podjęto próbę wstrzyknięcia siłownika spring Cloud Gateway — CVE-2022-22947 |

REQUEST-911-METHOD-ENFORCEMENT

| RuleId |

opis |

| 911100 |

Metoda nie jest dozwolona przez zasady |

REQUEST-913-SCANNER-DETECTION

| RuleId |

opis |

| 913100 |

Znaleziono agenta użytkownika skojarzonego ze skanerem zabezpieczeń |

| 913110 |

Znaleziono nagłówek żądania skojarzony ze skanerem zabezpieczeń |

| 913120 |

Znaleziono nazwę pliku/argument żądania skojarzony ze skanerem zabezpieczeń |

| 913101 |

Znaleziono agenta użytkownika skojarzonego ze skryptami/ogólnym klientem HTTP |

| 913102 |

Znaleziono agenta użytkownika skojarzonego z przeszukiwarką sieci Web/botem |

REQUEST-920-PROTOCOL-ENFORCEMENT

| RuleId |

opis |

| 920100 |

Nieprawidłowy wiersz żądania HTTP |

| 920130 |

Nie można przeanalizować treści żądania. |

| 920140 |

Treść żądania wieloczęściowego nie powiodła się ścisłej walidacji |

| 920160 |

Nagłówek HTTP o długości zawartości nie jest numeryczny. |

| 920170 |

Żądanie GET lub HEAD z treścią. |

| 920180 |

Brak nagłówka content-length żądania POST. |

| 920190 |

Zakres = nieprawidłowa wartość ostatniego bajtu. |

| 920210 |

Znaleziono wiele/konfliktowe dane nagłówka połączenia. |

| 920220 |

Próba ataku na nadużycie kodowania adresów URL |

| 920240 |

Próba ataku na nadużycie kodowania adresów URL |

| 920250 |

Próba ataku na nadużycie kodowania UTF8 |

| 920260 |

Próba ataku na ataki typu Full/Half Width Unicode |

| 920270 |

Nieprawidłowy znak w żądaniu (znak null) |

| 920280 |

Żądanie braku nagłówka hosta |

| 920290 |

Pusty nagłówek hosta |

| 920310 |

Żądanie ma pusty nagłówek Accept |

| 920311 |

Żądanie ma pusty nagłówek Accept |

| 920330 |

Pusty nagłówek agenta użytkownika |

| 920340 |

Żądanie zawierające zawartość, ale brak nagłówka Content-Type |

| 920350 |

Nagłówek hosta jest numerycznym adresem IP |

| 920380 |

Zbyt wiele argumentów w żądaniu |

| 920360 |

Nazwa argumentu jest za długa |

| 920370 |

Zbyt długa wartość argumentu |

| 920390 |

Przekroczono łączny rozmiar argumentów |

| 920400 |

Za duży rozmiar przekazanego pliku |

| 920410 |

Całkowity rozmiar przekazanych plików jest za duży |

| 920420 |

Typ zawartości żądania nie jest dozwolony przez zasady |

| 920430 |

Wersja protokołu HTTP nie jest dozwolona przez zasady |

| 920440 |

Rozszerzenie pliku adresu URL jest ograniczone przez zasady |

| 920450 |

Nagłówek HTTP jest ograniczony przez zasady (%@{MATCHED_VAR}) |

| 920200 |

Zakres = zbyt wiele pól (co najmniej 6) |

| 920201 |

Zakres = zbyt wiele pól dla żądania pdf (co najmniej 35) |

| 920230 |

Wykryto kodowanie wielu adresów URL |

| 920300 |

Żądanie braku nagłówka accept |

| 920271 |

Nieprawidłowy znak w żądaniu (znaki niedrukowalne) |

| 920320 |

Brak nagłówka agenta użytkownika |

| 920272 |

Nieprawidłowy znak w żądaniu (poza drukowalnymi znakami poniżej ascii 127) |

| 920202 |

Zakres = zbyt wiele pól dla żądania pdf (co najmniej 6) |

| 920273 |

Nieprawidłowy znak w żądaniu (poza bardzo rygorystycznym zestawem) |

| 920274 |

Nieprawidłowy znak w nagłówkach żądania (poza bardzo rygorystycznym zestawem) |

| 920460 |

Nietypowe znaki ucieczki |

REQUEST-921-PROTOCOL-ATTACK

| RuleId |

opis |

| 921100 |

Atak przemytu żądań HTTP. |

| 921110 |

Atak przemytu żądań HTTP |

| 921120 |

Atak dzielenia odpowiedzi HTTP |

| 921130 |

Atak dzielenia odpowiedzi HTTP |

| 921140 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem nagłówków |

| 921150 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921160 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto wartość CR/LF i nazwę nagłówka) |

| 921151 |

Atak polegający na wstrzyknięciu nagłówka HTTP za pośrednictwem ładunku (wykryto cr/LF) |

| 921170 |

Zanieczyszczenie parametrów HTTP |

| 921180 |

Zanieczyszczenie parametrów HTTP (%@{TX.1}) |

REQUEST-930-APPLICATION-ATTACK-LFI

| RuleId |

opis |

| 930100 |

Atak przechodzenia ścieżki (/.. /) |

| 930110 |

Atak przechodzenia ścieżki (/.. /) |

| 930120 |

Próba uzyskania dostępu do pliku systemu operacyjnego |

| 930130 |

Próba dostępu do plików z ograniczeniami |

REQUEST-931-APPLICATION-ATTACK-RFI

| RuleId |

opis |

| 931100 |

Możliwy atak zdalnego dołączania plików (RFI) = parametr adresu URL przy użyciu adresu IP |

| 931110 |

Możliwy atak zdalnego dołączania plików (RFI) = typowa nazwa parametru podatnego na ataki RFI używana w/URL ładunku |

| 931120 |

Możliwy atak zdalnego dołączania plików (RFI) = ładunek adresu URL używany w/końcowy znak znaku zapytania (?) |

| 931130 |

Możliwy atak zdalnego dołączania plików (RFI) = odwołanie poza domeną/łącze |

REQUEST-932-APPLICATION-ATTACK-RCE

| RuleId |

opis |

| 932120 |

Zdalne wykonywanie poleceń = znaleziono polecenie programu Windows PowerShell |

| 932130 |

Zapora aplikacji internetowej usługi Application Gateway w wersji 2: zdalne wykonywanie poleceń: wykryto lukę w zabezpieczeniach wyrażeniu powłoki systemu Unix lub confluence (CVE-2022-20289) lub text4Shell (CVE-2022-42889)

Zapora aplikacji internetowej usługi Application Gateway w wersji 1: zdalne wykonywanie poleceń: Wyrażenie powłoki systemu Unix |

| 932140 |

Zdalne wykonywanie poleceń = znaleziono polecenie Windows FOR/IF |

| 932160 |

Zdalne wykonywanie poleceń = znaleziono kod powłoki unix |

| 932170 |

Zdalne wykonywanie poleceń = Shellshock (CVE-2014-6271) |

| 932171 |

Zdalne wykonywanie poleceń = Shellshock (CVE-2014-6271) |

REQUEST-933-APPLICATION-ATTACK-PHP

| RuleId |

opis |

| 933100 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono znacznik otwierający/zamykający |

| 933110 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono plik skryptu PHP |

| 933120 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono dyrektywę konfiguracji |

| 933130 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono zmienne |

| 933150 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono nazwę funkcji PHP o wysokim ryzyku |

| 933160 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono wywołanie funkcji PHP o wysokim ryzyku |

| 933180 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono wywołanie funkcji zmiennej |

| 933151 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziona nazwa funkcji PHP o średnim ryzyku |

| 933131 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono zmienne |

| 933161 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono wywołanie funkcji PHP o niskiej wartości |

| 933111 |

Atak polegający na wstrzyknięciu kodu PHP = znaleziono plik skryptu PHP |

REQUEST-941-APPLICATION-ATTACK-XSS

| RuleId |

opis |

| 941100 |

Wykryto atak XSS za pośrednictwem libinjection |

| 941110 |

Filtr XSS — kategoria 1 = wektor tagu skryptu |

| 941130 |

Filtr XSS — kategoria 3 = wektor atrybutu |

| 941140 |

Filtr XSS — kategoria 4 = wektor identyfikatora URI języka JavaScript |

| 941150 |

Filtr XSS — kategoria 5 = niedozwolone atrybuty HTML |

| 941180 |

Słowa kluczowe listy bloków modułu sprawdzania poprawności węzła |

| 941190 |

XSS z użyciem arkuszy stylów |

| 941200 |

XSS z ramkami VML |

| 941210 |

XSS używający zaciemnionego kodu JavaScript lub text4Shell (CVE-2022-42889) |

| 941220 |

XSS używający zaciemnionego skryptu VB |

| 941230 |

XSS przy użyciu tagu "embed" |

| 941240 |

XSS używający atrybutu "import" lub "implementation" |

| 941260 |

XSS używający tagu "meta" |

| 941270 |

XSS przy użyciu elementu href "link" |

| 941280 |

XSS używający tagu "base" |

| 941290 |

XSS przy użyciu tagu "apletu" |

| 941300 |

XSS przy użyciu tagu "object" |

| 941310 |

Us-ASCII źle sformułowany kodowanie XSS Filter — wykryto atak. |

| 941330 |

Filtry IE XSS — wykryto atak. |

| 941340 |

Filtry IE XSS — wykryto atak. |

| 941350 |

Kodowanie UTF-7 IE XSS — wykryto atak. |

| 941320 |

Wykryto możliwy atak XSS — procedura obsługi tagów HTML |

REQUEST-942-APPLICATION-ATTACK-SQLI

| RuleId |

opis |

| 942100 |

Wykryto atak polegający na wstrzyknięciu kodu SQL za pośrednictwem libinjection |

| 942110 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto typowe testy iniekcji |

| 942130 |

Atak polegający na wstrzyknięciu kodu SQL: wykryto tautologię SQL. |

| 942140 |

Atak polegający na wstrzyknięciu kodu SQL = wykryto typowe nazwy baz danych |

| 942160 |

Wykrywa ślepe testy sqli przy użyciu funkcji sleep() lub benchmark(). |

| 942170 |

Wykrywa próby testu porównawczego SQL i iniekcji snu, w tym zapytania warunkowe |

| 942190 |

Wykrywa wykonywanie kodu MSSQL i próby zbierania informacji |

| 942200 |

Wykrywa wstrzyknięcia komentarza MySQL/zaciemnione miejsca i zakończenie backtick |

| 942230 |

Wykrywa próby wstrzyknięcia warunkowego kodu SQL |

| 942260 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 2/3 |

| 942270 |

Szukasz podstawowego iniekcji sql. Typowy ciąg ataku dla wyroczni mysql i innych. |

| 942290 |

Znajduje podstawowe próby wstrzyknięcia kodu SQL bazy danych MongoDB |

| 942300 |

Wykrywa komentarze, warunki i wstrzyknięcia bazy danych MySQL (a)r |

| 942310 |

Wykrywa łańcuchowe próby wstrzyknięcia kodu SQL 2/2 |

| 942320 |

Wykrywa procedury składowane/iniekcje funkcji MySQL i PostgreSQL |

| 942330 |

Wykrywa klasyczne sondowania iniekcji SQL 1/2 |

| 942340 |

Wykrywa podstawowe próby obejścia uwierzytelniania SQL 3/3 |

| 942350 |

Wykrywa iniekcję funkcji zdefiniowanej przez użytkownika mySQL i inne próby manipulowania danymi/strukturą |

| 942360 |

Wykrywa połączoną podstawową iniekcję SQL i próby SQLLFI |

| 942370 |

Wykrywa klasyczne sondowania iniekcji SQL 2/2 |

| 942150 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942410 |

Atak polegający na wstrzyknięciu kodu SQL |

| 942430 |

Wykrywanie anomalii ograniczonego znaku SQL (args): liczba znaków specjalnych przekroczyła (12) |

| 942440 |

Wykryto sekwencję komentarzy SQL. |

| 942450 |

Zidentyfikowano kodowanie szesnastkowy SQL |

| 942251 |

Wykrywa wstrzyknięcia |

| 942460 |

Alert wykrywania anomalii metaznacznych — powtarzające się znaki inne niż wyrazy |

REQUEST-943-APPLICATION-ATTACK-SESSION-FIXATION

| RuleId |

opis |

| 943100 |

Możliwy atak naprawy sesji = ustawianie wartości plików cookie w kodzie HTML |

| 943110 |

Możliwy atak naprawy sesji = nazwa parametru SessionID z odwołaniem poza domeną |

| 943120 |

Możliwy atak naprawy sesji = nazwa parametru SessionID bez odwołania |

Zestawy reguł 2.2.9

crs_20_protocol_violations

| RuleId |

opis |

| 960911 |

Nieprawidłowy wiersz żądania HTTP |

| 981227 |

Błąd apache = nieprawidłowy identyfikator URI w żądaniu. |

| 960912 |

Nie można przeanalizować treści żądania. |

| 960914 |

Treść żądania wieloczęściowego nie powiodła się ścisłej walidacji |

| 960915 |

Analizator wieloczęściowy wykrył możliwą niezgodną granicę. |

| 960016 |

Nagłówek HTTP o długości zawartości nie jest numeryczny. |

| 960011 |

Żądanie GET lub HEAD z treścią. |

| 960012 |

Brak nagłówka content-length żądania POST. |

| 960902 |

Nieprawidłowe użycie kodowania tożsamości. |

| 960022 |

Oczekiwano niedozwolonego nagłówka dla protokołu HTTP 1.0. |

| 960020 |

Nagłówek Pragma wymaga nagłówka Cache-Control dla żądań HTTP/1.1. |

| 958291 |

Zakres = pole istnieje i zaczyna się od 0. |

| 958230 |

Zakres = nieprawidłowa wartość ostatniego bajtu. |

| 958295 |

Znaleziono wiele/konfliktowe dane nagłówka połączenia. |

| 950107 |

Próba ataku na nadużycie kodowania adresów URL |

| 950109 |

Wykryto kodowanie wielu adresów URL |

| 950108 |

Próba ataku na nadużycie kodowania adresów URL |

| 950801 |

Próba ataku na nadużycie kodowania UTF8 |

| 950116 |

Próba ataku na ataki typu Full/Half Width Unicode |

| 960901 |

Nieprawidłowy znak w żądaniu |

| 960018 |

Nieprawidłowy znak w żądaniu |

crs_21_protocol_anomalies

| RuleId |

opis |

| 960008 |

Żądanie braku nagłówka hosta |

| 960007 |

Pusty nagłówek hosta |

| 960015 |

Żądanie braku nagłówka accept |

| 960021 |

Żądanie ma pusty nagłówek Accept |

| 960009 |

Żądanie braku nagłówka agenta użytkownika |

| 960006 |

Pusty nagłówek agenta użytkownika |

| 960904 |

Żądanie zawierające zawartość, ale brak nagłówka Content-Type |

| 960017 |

Nagłówek hosta jest numerycznym adresem IP |

crs_23_request_limits

| RuleId |

opis |

| 960209 |

Nazwa argumentu jest za długa |

| 960208 |

Zbyt długa wartość argumentu |

| 960335 |

Zbyt wiele argumentów w żądaniu |

| 960341 |

Przekroczono łączny rozmiar argumentów |

| 960342 |

Za duży rozmiar przekazanego pliku |

| 960343 |

Całkowity rozmiar przekazanych plików jest za duży |

crs_30_http_policy

| RuleId |

opis |

| 960032 |

Metoda nie jest dozwolona przez zasady |

| 960010 |

Typ zawartości żądania nie jest dozwolony przez zasady |

| 960034 |

Wersja protokołu HTTP nie jest dozwolona przez zasady |

| 960035 |

Rozszerzenie pliku adresu URL jest ograniczone przez zasady |

| 960038 |

Nagłówek HTTP jest ograniczony przez zasady |

crs_35_bad_robots

| RuleId |

opis |

| 990002 |

Żądanie wskazuje skaner zabezpieczeń przeskanowany lokację |

| 990901 |

Żądanie wskazuje skaner zabezpieczeń przeskanowany lokację |

| 990902 |

Żądanie wskazuje skaner zabezpieczeń przeskanowany lokację |

| 990012 |

Nieautoryzowy przeszukiwarka witryn sieci Web |

crs_40_generic_attacks

| RuleId |

opis |

| 960024 |

Alert wykrywania anomalii metaznacznych — powtarzające się znaki inne niż wyrazy |

| 950008 |

Wstrzykiwanie nieudokumentowanych tagów ColdFusion |

| 950010 |

Atak polegający na wstrzyknięciu protokołu LDAP |

| 950011 |

Atak polegający na iniekcji SSI |

| 950018 |

Wykryto uniwersalny adres URL XSS PLIKU PDF. |

| 950019 |

Atak polegający na wstrzyknięciu wiadomości e-mail |

| 950012 |

Atak przemytu żądań HTTP. |

| 950910 |

Atak dzielenia odpowiedzi HTTP |

| 950911 |

Atak dzielenia odpowiedzi HTTP |

| 950117 |