Włączanie skanowania luk w zabezpieczeniach "Przynieś własną licencję" (BYOL)

Plan usługi Defender for Servers w Microsoft Defender dla Chmury zapewnia skanowanie w poszukiwaniu luk w zabezpieczeniach dla chronionych maszyn. Skanowanie luk w zabezpieczeniach używa zintegrowanego Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender jako skanera.

Ostrzeżenie

Możliwość bring your own license (BYOL) jest przestarzała. Od 3 lutego nie będzie już można dodawać nowych rozwiązań zabezpieczeń BYOL ani dołączać nowych maszyn do istniejących. Do 1 maja wycofanie zostanie ukończone i żadne dane nie będą dostępne. Jeśli używasz rozwiązania BYOL, przeprowadź migrację do nowej metody przy użyciu usługi Defender Vulnerability Management lub użyj łącznika microsoft Security Exposure Management.

Alternatywą dla usługi Defender for Vulnerability Management jest użycie własnego, licencjonowanego prywatnie rozwiązania do oceny luk w zabezpieczeniach. W tym artykule opisano kroki wymagane do wdrożenia rozwiązania partnerskiego na wielu maszynach wirtualnych platformy Azure.

Wymagania wstępne

| Wymaganie | Szczegóły |

|---|---|

| Obsługiwane skanery firmy innej niż Microsoft | Obsługiwane są rozwiązania Qualys i Rapid7 . Jeśli nie masz skonfigurowanego skanera luk w zabezpieczeniach firmy innej niż Microsoft, zobaczysz opcję wdrożenia go w Defender dla Chmury. |

| Planowanie | Nie potrzebujesz planu usługi Defender for Servers włączonego do korzystania ze skanowania luk w zabezpieczeniach BYOL. |

| Obsługa maszyn | Korzystanie z rozwiązania BYOL jest obsługiwane tylko dla maszyn wirtualnych platformy Azure. Maszyny wirtualne usługi Azure Arc nie są obsługiwane. |

| Uprawnienia | Do wdrożenia skanera potrzebne są uprawnienia właściciela zasobu. |

- Aby wyświetlić wyniki, potrzebny jest czytelnik zabezpieczeń.

Wdrażanie rozwiązania BYOL

W witrynie Azure Portal otwórz Defender dla Chmury.

W menu Defender dla Chmury otwórz stronę Zalecenia.

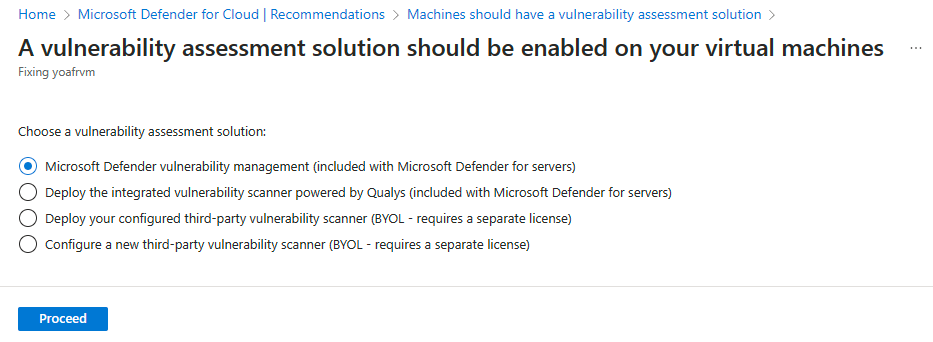

Wybierz rekomendację Maszyny powinny mieć rozwiązanie do oceny luk w zabezpieczeniach.

Przejrzyj maszyny wirtualne wyświetlane w co najmniej jednej z następujących grup:

- Zasoby w dobrej kondycji — Defender dla Chmury wykrył rozwiązanie do oceny luk w zabezpieczeniach uruchomione na tych maszynach wirtualnych.

- Zasoby w złej kondycji — rozszerzenie skanera luk w zabezpieczeniach można wdrożyć na tych maszynach wirtualnych.

- Nie dotyczy zasobów — te maszyny wirtualne nie mogą mieć wdrożonego rozszerzenia skanera luk w zabezpieczeniach.

Z listy maszyn w złej kondycji wybierz te, które mają otrzymać rozwiązanie do oceny luk w zabezpieczeniach, a następnie wybierz pozycję Koryguj. W zależności od konfiguracji może być widoczny tylko podzbiór tej listy.

Jeśli konfigurujesz nową konfigurację BYOL, wybierz pozycję Konfiguruj nowy skaner luk w zabezpieczeniach innej firmy. Wybierz odpowiednie rozszerzenie, wybierz pozycję Kontynuuj, a następnie wprowadź szczegóły od dostawcy w następujący sposób:

- W obszarze Grupa zasobów wybierz pozycję Użyj istniejącej. Jeśli później usuniesz tę grupę zasobów, rozwiązanie BYOL nie będzie dostępne.

- W obszarze Lokalizacja wybierz miejsce, w którym rozwiązanie jest geograficznie usytuowane.

- W polu Kod licencji wprowadź licencję dostarczoną przez firmę Qualys.

- W przypadku rozwiązania Rapid7 przekaż plik konfiguracji Rapid7.

- W polu Klucz publiczny wprowadź informacje o kluczu publicznym dostarczone przez partnera.

- Aby automatycznie zainstalować tego agenta oceny luk w zabezpieczeniach na wszystkich odnalezionych maszynach wirtualnych w subskrypcji tego rozwiązania, wybierz pozycję Automatycznie wdróż.

- Wybierz przycisk OK.

Jeśli skonfigurujesz rozwiązanie BYOL, wybierz pozycję Wdróż skonfigurowany skaner luk w zabezpieczeniach innych firm, wybierz odpowiednie rozszerzenie i wybierz pozycję Kontynuuj.

Po zainstalowaniu rozwiązania do oceny luk w zabezpieczeniach na maszynach docelowych Defender dla Chmury uruchamia skanowanie w celu wykrywania i identyfikowania luk w zabezpieczeniach w systemie i aplikacji. Pierwsze skanowanie może potrwać kilka godzin. Następnie jest uruchamiany co godzinę.

Wdrażanie przy użyciu programu PowerShell i interfejsu API REST

Aby programowo wdrożyć własne, licencjonowane prywatnie rozwiązanie do oceny luk w zabezpieczeniach z firmy Qualys lub Rapid7, użyj dostarczonego rozwiązania do luk w zabezpieczeniach programu PowerShell > skryptu.

Użyj skryptu interfejsu API REST, aby utworzyć nowe rozwiązanie zabezpieczeń w Defender dla Chmury. Potrzebujesz licencji i klucza dostarczonego przez dostawcę usług (Qualys lub Rapid7).

Dowiedz się więcej na temat uzyskiwania wirtualnego urządzenia skanera Qualys w witrynie Azure Marketplace.

Można utworzyć tylko jedno rozwiązanie na licencję. Próba utworzenia innego rozwiązania przy użyciu tej samej nazwy/licencji/klucza kończy się niepowodzeniem.

Potrzebne są następujące moduły programu PowerShell:

- Moduł Install-module Az programu PowerShell

- Install-module Az.security

Uruchamianie skryptu

Aby uruchomić skrypt, potrzebne są odpowiednie informacje dotyczące następujących parametrów:

| Parametr | Wymagane | Uwagi |

|---|---|---|

| Identyfikator subskrypcji | ✔ | Identyfikator subskrypcji platformy Azure zawierający zasoby, które chcesz przeanalizować. |

| ResourceGroupName | ✔ | Nazwa grupy zasobów. Użyj dowolnej istniejącej grupy zasobów, w tym domyślnej ("DefaultResourceGroup-xxx"). Ponieważ rozwiązanie nie jest zasobem platformy Azure, nie znajduje się na liście w grupie zasobów, ale nadal jest do niego dołączone. Jeśli później usuniesz grupę zasobów, rozwiązanie BYOL będzie niedostępne. |

| vaSolutionName | ✔ | Nazwa nowego rozwiązania. |

| vaType | ✔ | Qualys lub Rapid7. |

| licenseCode | ✔ | Dostawca podał ciąg licencji. |

| publicKey | ✔ | Dostawca dostarczył klucz publiczny. |

| AutoAktualizuj | - | Włącz (prawda) lub wyłącz automatyczne wdrażanie (fałsz) dla tego rozwiązania do oceny luk w zdarczeniu. Po włączeniu każda nowa maszyna wirtualna w subskrypcji automatycznie próbuje połączyć się z rozwiązaniem. (Wartość domyślna: Fałsz) |

Składnia:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

Przykład

Ten przykład nie zawiera prawidłowych szczegółów licencji.

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'