Skanowanie luk w zabezpieczeniach w Microsoft Defender dla Chmury używa zintegrowanych Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender do skanowania maszyn pod kątem spisu oprogramowania i luk w zabezpieczeniach oraz zapewniania wyników i szczegółowych informacji Defender dla Chmury. Jeśli obecnie używasz innego rozwiązania do oceny luk w zabezpieczeniach, możesz przejść do usługi Defender Vulnerability Management, korzystając z instrukcji w tym artykule.

Przechodzenie do skanowania za pomocą usługi Defender Vulnerability Management

Wymagania wstępne

- Przegląd obsługiwanych maszyn

- Upewnij się, że masz włączony plan usługi Defender for Servers.

- Plan musi mieć włączoną integrację usługi Defender for Endpoint.

- Do wdrożenia potrzebne są uprawnienia Właściciel (poziom grupy zasobów).

- Aby wyświetlić wyniki luk w zabezpieczeniach, potrzebne są uprawnienia czytelnika zabezpieczeń.

Przechodzenie za pomocą zasad platformy Azure dla maszyn wirtualnych platformy Azure

Wykonaj te kroki:

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Definicje zasad>.

Wyszukaj ciąg

Setup subscriptions to transition to an alternative vulnerability assessment solution.Zaznacz Przypisz.

Wybierz zakres i wprowadź nazwę przypisania.

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj wprowadzone informacje i wybierz pozycję Utwórz.

Te zasady zapewniają ochronę wszystkich maszyn wirtualnych w ramach wybranej subskrypcji za pomocą wbudowanego rozwiązania do zarządzania lukami w zabezpieczeniach usługi Defender.

Po zakończeniu przejścia do rozwiązania Do zarządzania lukami w zabezpieczeniach usługi Defender należy usunąć stare rozwiązanie do oceny luk w zabezpieczeniach

Przejście w witrynie Azure Portal

W witrynie Azure Portal masz możliwość zmiany rozwiązania do oceny luk w zabezpieczeniach na wbudowane rozwiązanie do zarządzania lukami w zabezpieczeniach w usłudze Defender.

Zaloguj się w witrynie Azure Portal.

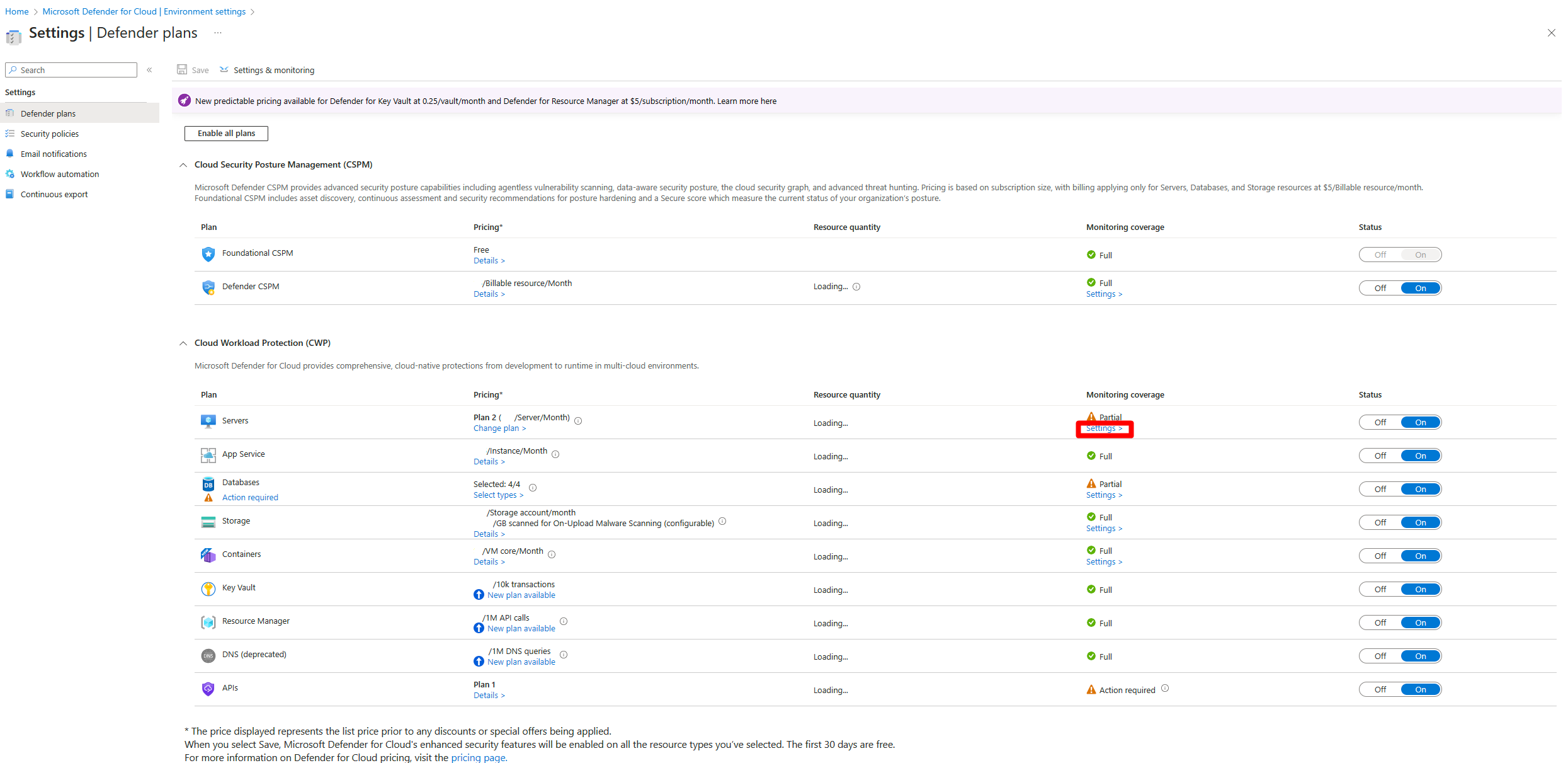

Przejdź do Microsoft Defender dla Chmury> Ustawienia środowiska

Wybierz odpowiednią subskrypcję.

Znajdź plan usługi Defender for Servers i wybierz pozycję Ustawienia.

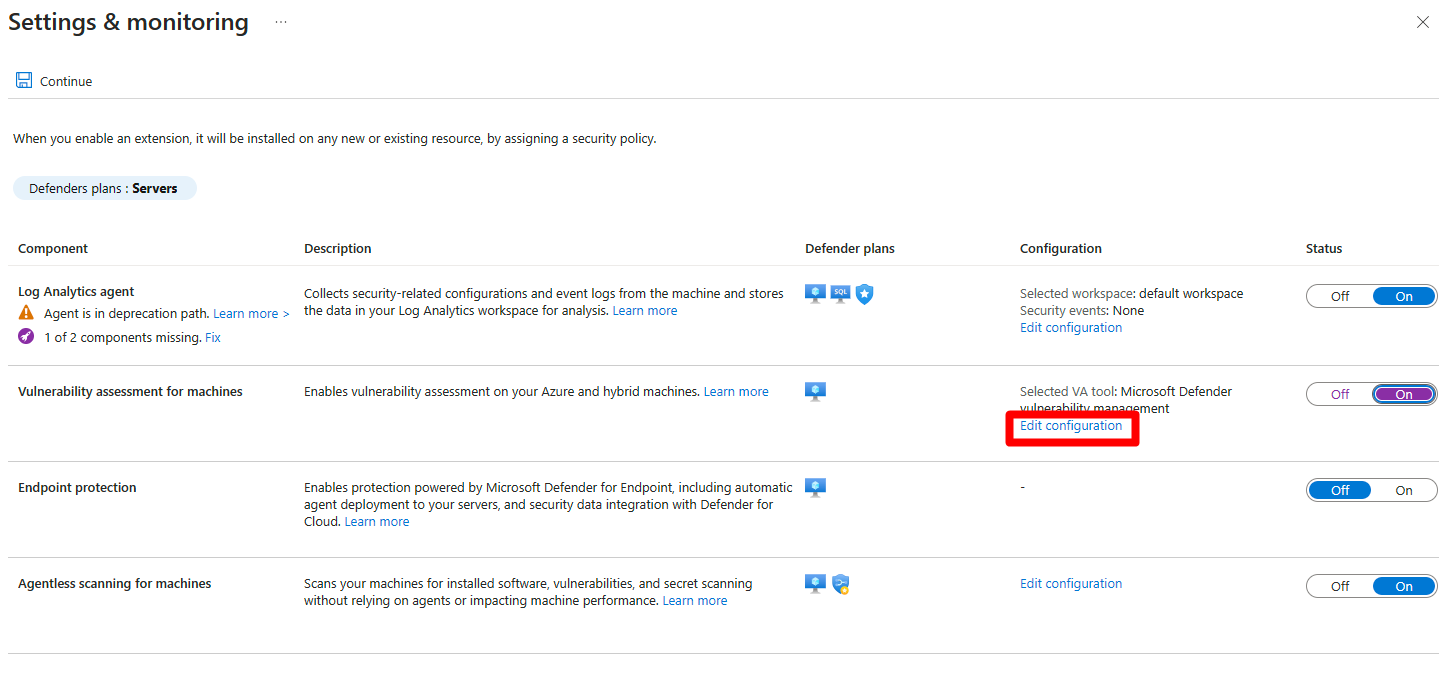

Przełącz

Vulnerability assessment for machinessię do pozycji Włączone.Jeśli

Vulnerability assessment for machinesustawienie zostało już włączone, wybierz pozycję Edytuj konfiguracjęWybierz pozycję Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Wybierz Zastosuj.

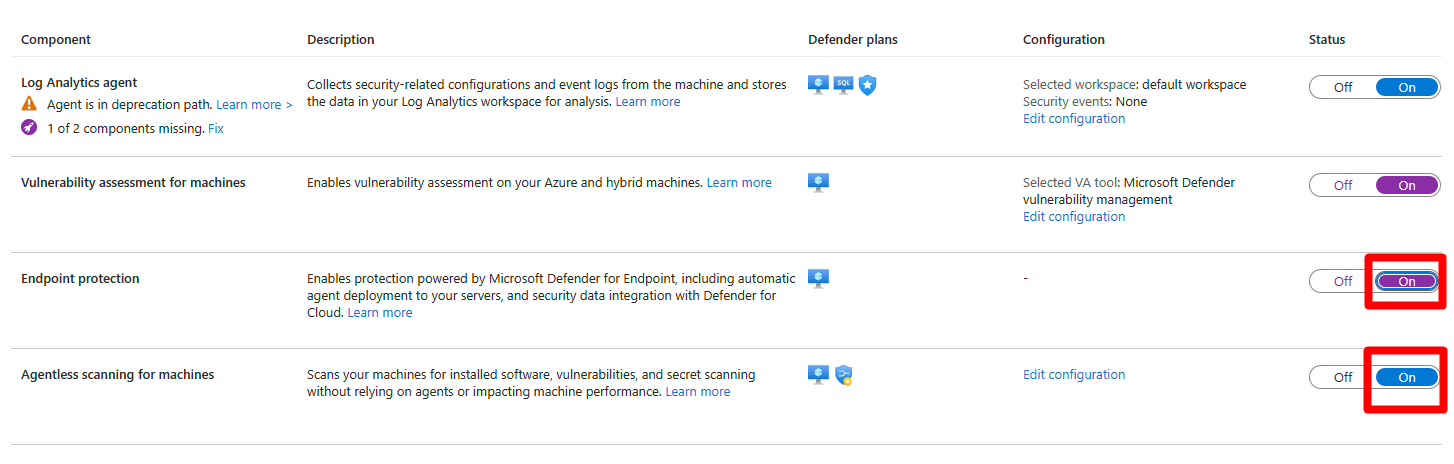

Upewnij się, że

Endpoint protectionlubAgentless scanning for machinessą włączone.Wybierz Kontynuuj.

Wybierz pozycję Zapisz.

Po zakończeniu przejścia do rozwiązania Do zarządzania lukami w zabezpieczeniach usługi Defender należy usunąć stare rozwiązanie do oceny luk w zabezpieczeniach

Przechodzenie za pomocą interfejsu API REST

Interfejs API REST dla maszyn wirtualnych platformy Azure

Korzystając z tego interfejsu API REST, możesz łatwo migrować subskrypcję na dużą skalę z dowolnego rozwiązania do oceny luk w zabezpieczeniach do rozwiązania do zarządzania lukami w zabezpieczeniach usługi Defender.

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.