Wprowadzenie do skanowania złośliwego oprogramowania

Skanowanie złośliwego oprogramowania w usłudze Microsoft Defender for Storage zwiększa bezpieczeństwo kont usługi Azure Storage, wykrywając i zmniejszając zagrożenia przed złośliwym oprogramowaniem. Używa Program antywirusowy Microsoft Defender do skanowania zawartości magazynu, zapewniając bezpieczeństwo i zgodność.

Usługa Defender for Storage oferuje dwa typy skanowania złośliwego oprogramowania:

Skanowanie w trybie przekazywania złośliwego oprogramowania: skanuje obiekty blob automatycznie po przekazaniu lub zmodyfikowaniu, zapewniając wykrywanie niemal w czasie rzeczywistym. Ten typ skanowania jest idealny dla aplikacji, które obejmują częste przekazywanie użytkowników, takie jak aplikacje internetowe lub platformy współpracy. Skanowanie zawartości podczas przekazywania pomaga zapobiec wprowadzaniu złośliwych plików do środowiska magazynu i propagacji podrzędnej.

Skanowanie złośliwego oprogramowania na żądanie: umożliwia skanowanie istniejących obiektów blob w razie potrzeby, co czyni je idealnym rozwiązaniem w przypadku reagowania na zdarzenia, zgodności i proaktywnych zabezpieczeń. Ten typ skanowania jest idealny do ustanowienia punktu odniesienia zabezpieczeń przez skanowanie wszystkich istniejących danych, reagowanie na alerty zabezpieczeń lub przygotowanie do inspekcji.

Te opcje ułatwiają ochronę kont magazynu, spełnianie wymagań dotyczących zgodności i utrzymywanie integralności danych.

Dlaczego skanowanie złośliwego oprogramowania jest ważne

Zawartość przekazana do magazynu w chmurze może powodować złośliwe oprogramowanie, co stwarza zagrożenie dla organizacji. Skanowanie zawartości pod kątem złośliwego oprogramowania pomaga zapobiec wprowadzaniu lub rozpowszechnianiu złośliwych plików w danym środowisku.

Skanowanie złośliwego oprogramowania w usłudze Defender for Storage pomaga w:

Wykrywanie złośliwej zawartości: identyfikuje i ogranicza zagrożenia przed złośliwym oprogramowaniem.

Zwiększanie stanu zabezpieczeń: dodaje warstwę zabezpieczeń, aby zapobiec rozprzestrzenianiu się złośliwego oprogramowania.

Obsługa zgodności: pomaga spełnić wymagania prawne.

Upraszczanie zarządzania zabezpieczeniami: oferuje natywne dla chmury rozwiązanie o niskiej konserwacji, które można konfigurować na dużą skalę.

Kluczowe cechy i funkcje

Wbudowane rozwiązanie SaaS: umożliwia proste włączanie na dużą skalę przy zerowej konserwacji.

Kompleksowe możliwości ochrony przed złośliwym kodem: skanowanie przy użyciu Program antywirusowy Microsoft Defender (MDAV), przechwytywanie polimorficznego i metamorficznego złośliwego oprogramowania.

Kompleksowe wykrywanie: skanuje wszystkie typy plików, w tym archiwa, takie jak pliki ZIP i RAR, do 2 GB na obiekt blob (do 50 GB w wersji zapoznawczej).

Elastyczne opcje skanowania: oferuje skanowanie na żądanie i przekazywanie na żądanie w zależności od potrzeb.

Integracja z alertami zabezpieczeń: generuje szczegółowe alerty w Microsoft Defender dla Chmury.

Obsługa automatyzacji: umożliwia automatyczne reagowanie przy użyciu usług platformy Azure, takich jak Logic Apps i Function Apps.

Zgodność i inspekcja: dzienniki skanują wyniki pod kątem zgodności i inspekcji.

Obsługa prywatnego punktu końcowego: skanowanie złośliwego oprogramowania obsługuje prywatne punkty końcowe, zapewniając prywatność danych, eliminując publiczne narażenie na internet.

Jakiego rodzaju skanowanie złośliwego oprogramowania działa dla Twoich potrzeb?

Jeśli chcesz uzyskać natychmiastową ochronę częstych operacji przekazywania, skanowanie złośliwego oprogramowania podczas przekazywania jest właściwym wyborem. Najlepiej jest skanować zawartość przekazaną przez użytkownika w aplikacjach internetowych, chronić udostępnione zasoby multimedialne i zapewnić zgodność z przepisami w sektorach regulowanych. Skanowanie przy przekazaniu jest również skuteczne, jeśli musisz zintegrować dane innych firm, zabezpieczyć platformy współpracy lub zabezpieczyć potoki danych i zestawy danych uczenia maszynowego. Aby uzyskać więcej informacji, zobacz Skanowanie złośliwego oprogramowania podczas przekazywania.

Jeśli chcesz ustanowić punkty odniesienia zabezpieczeń, skanowanie złośliwego oprogramowania na żądanie jest doskonałym wyborem. Oferuje również elastyczność uruchamiania skanów w oparciu o określone potrzeby. Skanowanie na żądanie dobrze pasuje do rozwiązań w zakresie reagowania na zdarzenia, zgodności i proaktywnych rozwiązań w zakresie zabezpieczeń. Służy do automatyzowania skanowania w odpowiedzi na wyzwalacze zabezpieczeń, przygotowania do inspekcji za pomocą zaplanowanych skanów lub proaktywnego sprawdzania przechowywanych danych pod kątem złośliwego oprogramowania. Ponadto skanowanie na żądanie pomaga zapewnić pewność klienta i zweryfikować dane przed archiwizacją lub wymianą. Aby uzyskać więcej informacji, zobacz Skanowanie złośliwego oprogramowania na żądanie.

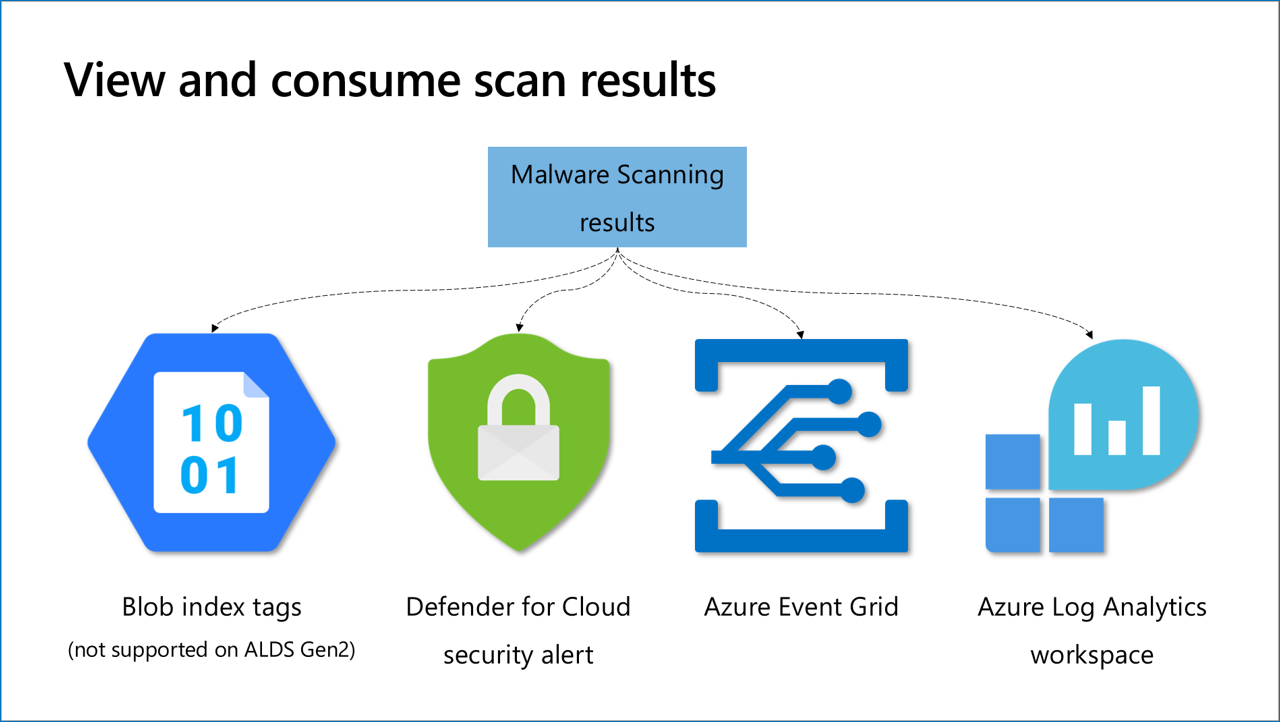

Podawanie wyników skanowania

Wyniki skanowania skanowania złośliwego oprogramowania są dostępne za pomocą czterech metod. Po skonfigurowaniu zobaczysz wyniki skanowania jako tagi indeksu obiektów blob dla każdego zeskanowanego pliku na koncie magazynu oraz jako alerty zabezpieczeń Microsoft Defender dla Chmury, gdy plik zostanie zidentyfikowany jako złośliwy.

Możesz skonfigurować dodatkowe metody wyników skanowania, takie jak Event Grid i Log Analytics. Te metody wymagają dodatkowej konfiguracji. W następnej sekcji poznasz różne metody wyników skanowania.

Wyniki skanowania

Tagi indeksu obiektów blob

Tagi indeksu obiektów blob to pola metadanych obiektu blob. Kategoryzują dane na koncie magazynu przy użyciu atrybutów tagów klucz-wartość. Te tagi są automatycznie indeksowane i uwidaczniane jako indeks wielowymiarowy z możliwością wyszukiwania w celu łatwego znajdowania danych. Wyniki skanowania są zwięzłe, wyświetlając wynik skanowania złośliwego oprogramowania i czas skanowania złośliwego oprogramowania czasu UTC w metadanych obiektu blob. Inne typy wyników (alerty, zdarzenia, dzienniki) zawierają więcej informacji.

Aplikacje mogą używać tagów indeksów obiektów blob do automatyzowania przepływów pracy, ale nie są odporne na naruszenia. Przeczytaj więcej na temat konfigurowania odpowiedzi.

Uwaga

Dostęp do tagów indeksu wymaga uprawnień. Aby uzyskać więcej informacji, zobacz Pobieranie, ustawianie i aktualizowanie tagów indeksu obiektów blob.

alerty zabezpieczeń Defender dla Chmury

Po wykryciu złośliwego pliku Microsoft Defender dla Chmury generuje alert zabezpieczeń Microsoft Defender dla Chmury. Aby wyświetlić alert, przejdź do Microsoft Defender dla Chmury alertów zabezpieczeń. Alert zabezpieczeń zawiera szczegóły i kontekst pliku, typ złośliwego oprogramowania oraz zalecane kroki badania i korygowania. Aby użyć tych alertów do korygowania, możesz:

- Wyświetl alerty zabezpieczeń w witrynie Azure Portal, przechodząc do strony Microsoft Defender dla Chmury> Alerty zabezpieczeń.

- Skonfiguruj automatyzacje na podstawie tych alertów.

- Eksportowanie alertów zabezpieczeń do rozwiązania SIEM. Możesz stale eksportować alerty zabezpieczeń usługi Microsoft Sentinel (SIEM firmy Microsoft) przy użyciu łącznika usługi Microsoft Sentinel lub innego wybranego rozwiązania SIEM.

Dowiedz się więcej na temat reagowania na alerty zabezpieczeń.

Zdarzenie usługi Event Grid

Usługa Event Grid jest przydatna w przypadku automatyzacji sterowanej zdarzeniami. Jest to najszybsza metoda uzyskiwania wyników z minimalnym opóźnieniem w postaci zdarzeń, których można użyć do automatyzacji odpowiedzi.

Zdarzenia z niestandardowych tematów usługi Event Grid mogą być używane przez wiele typów punktów końcowych. Najbardziej przydatne w scenariuszach skanowania złośliwego oprogramowania są następujące:

- Aplikacja funkcji (wcześniej nazywana funkcją platformy Azure) — użyj funkcji bezserwerowej, aby uruchomić kod automatycznej odpowiedzi, takiej jak przenoszenie, usuwanie lub kwarantanna.

- Element webhook — aby połączyć aplikację.

- Kolejka usługi Event Hubs i Service Bus — w celu powiadamiania odbiorców podrzędnych. Dowiedz się, jak skonfigurować skanowanie złośliwego oprogramowania, aby każdy wynik skanowania był wysyłany automatycznie do tematu usługi Event Grid na potrzeby automatyzacji.

Analiza dzienników

Możesz zarejestrować wyniki skanowania pod kątem dowodów zgodności lub zbadać wyniki skanowania. Konfigurując miejsce docelowe obszaru roboczego usługi Log Analytics, można przechowywać każdy wynik skanowania w scentralizowanym repozytorium dzienników, które jest łatwe do wykonywania zapytań. Możesz wyświetlić wyniki, przechodząc do docelowego obszaru roboczego usługi Log Analytics i wyszukując tabelę StorageMalwareScanningResults .

Dowiedz się więcej o konfigurowaniu rejestrowania na potrzeby skanowania złośliwego oprogramowania.

Napiwek

Zapraszamy do zapoznania się z funkcją skanowania złośliwego oprogramowania w usłudze Defender for Storage za pośrednictwem naszego laboratorium praktycznego. Postępuj zgodnie z instrukcjami szkoleniowymi ninja, aby uzyskać szczegółowy przewodnik krok po kroku dotyczący konfigurowania i testowania skanowania złośliwego oprogramowania, w tym konfigurowania odpowiedzi na wyniki skanowania. Jest to część projektu "laboratoriów", który pomaga klientom w zwiększaniu się Microsoft Defender dla Chmury i zapewnia praktyczne doświadczenie w zakresie jego możliwości.

Automatyzacja odpowiedzi

Skanowanie złośliwego oprogramowania obsługuje automatyczne odpowiedzi, takie jak usuwanie lub kwarantowanie podejrzanych plików. Można to zarządzać przy użyciu tagów indeksów obiektów blob lub konfigurując zdarzenia usługi Event Grid do celów automatyzacji. Odpowiedzi można zautomatyzować na następujące sposoby:

- Blokuj dostęp do nieskanowanych lub złośliwych plików przy użyciu kontroli dostępu opartej na atrybutach( ABAC).

- Automatyczne usuwanie lub przenoszenie złośliwych plików do kwarantanny przy użyciu usługi Logic Apps (na podstawie alertów zabezpieczeń) lub usługi Event Grid z aplikacjami funkcji (na podstawie wyników skanowania).

- Przekazuj czyste pliki do innej lokalizacji przy użyciu usługi Event Grid z aplikacjami funkcji.

Dowiedz się więcej na temat konfigurowania odpowiedzi na wyniki skanowania złośliwego oprogramowania.

Konfiguracja skanowania złośliwego oprogramowania

Po włączeniu skanowania złośliwego oprogramowania w środowisku są automatycznie wykonywane następujące akcje:

- Dla każdego konta magazynu, na którym włączono skanowanie złośliwego oprogramowania, zasób tematu systemu usługi Event Grid jest tworzony w tej samej grupie zasobów konta magazynu — używanego przez usługę skanowania złośliwego oprogramowania do nasłuchiwania wyzwalaczy przekazywania obiektów blob. Usunięcie tego zasobu powoduje uszkodzenie funkcji skanowania złośliwego oprogramowania.

- Aby skanować dane, usługa skanowania złośliwego oprogramowania wymaga dostępu do danych. Podczas włączania usługi nowy zasób skanera danych o nazwie

StorageDataScannerjest tworzony w ramach subskrypcji platformy Azure i przypisany do tożsamości zarządzanej przypisanej przez system. Ten zasób jest przyznawany przy przypisaniu roli Właściciel danych obiektu blob usługi Storage, który zezwala na dostęp do danych na potrzeby skanowania złośliwego oprogramowania i odnajdywania poufnych danych. - Zasób

StorageDataScannerjest również dodawany do reguł dostępu do zasobów listy acl konta magazynu. Dzięki temu usługa Defender może skanować dane, gdy dostęp do sieci publicznej do konta magazynu jest ograniczony. - Jeśli włączasz skanowanie złośliwego oprogramowania na poziomie subskrypcji, nowy zasób o nazwie

StorageAccounts/securityOperators/DefenderForStorageSecurityOperatorzostanie utworzony w ramach subskrypcji platformy Azure. Ten zasób ma przypisaną tożsamość zarządzaną przez system. Służy do włączania i naprawiania konfiguracji usługi Defender for Storage oraz skanowania złośliwego oprogramowania na istniejących kontach magazynu. Ponadto sprawdza nowe konta magazynu utworzone w ramach subskrypcji w celu włączenia skanowania złośliwego oprogramowania. Ten zasób ma określone przypisania ról z uprawnieniami niezbędnymi do włączenia skanowania złośliwego oprogramowania.

Uwaga

Skanowanie złośliwego oprogramowania zależy od określonych zasobów, tożsamości i ustawień sieci w celu prawidłowego działania. Jeśli zmodyfikujesz lub usuniesz dowolny z tych elementów, skanowanie złośliwego oprogramowania przestanie działać. Aby przywrócić normalną operację, możesz wyłączyć ją i ponownie włączyć.

Obsługiwana zawartość i ograniczenia

Treści wspierane

Typy plików: wszystkie typy plików, w tym archiwa, takie jak pliki ZIP.

Rozmiar pliku: obiekty blob o rozmiarze do 2 GB (do 50 GB w wersji zapoznawczej).

Ograniczenia

Nieobsługiwane konta magazynu: starsze konta magazynu w wersji 1 nie są obsługiwane.

Nieobsługiwana usługa: skanowanie złośliwego oprogramowania nie obsługuje usługi Azure Files.

Nieobsługiwane typy obiektów blob: uzupełnialne obiekty blob i stronicowe obiekty blob nie są obsługiwane.

Nieobsługiwane szyfrowanie: nie można skanować zaszyfrowanych obiektów blob po stronie klienta, ponieważ usługa nie może ich odszyfrować. Obsługiwane są obiekty blob szyfrowane w spoczynku przy użyciu kluczy zarządzanych przez klienta (CMK).

Nieobsługiwane protokoły: obiekty blob przekazywane za pośrednictwem protokołu sieciowego systemu plików (NFS) 3.0 nie są skanowane.

Tagi indeksu obiektów blob: tagi indeksu nie są obsługiwane dla kont magazynu z włączoną hierarchiczną przestrzenią nazw (Azure Data Lake Storage Gen2).

Nieobsługiwane regiony: niektóre regiony nie są jeszcze obsługiwane do skanowania złośliwego oprogramowania. Usługa stale rozwija się w nowych regionach. Aby uzyskać najnowszą listę obsługiwanych regionów, zobacz Defender dla Chmury Dostępność.

Event Grid: tematy usługi Event Grid, które nie mają włączonego dostępu do sieci publicznej (tj. połączeń prywatnych punktów końcowych), nie są obsługiwane przez skanowanie złośliwego oprogramowania w usłudze Defender for Storage.

Inne koszty

Usługi platformy Azure: skanowanie w poszukiwaniu złośliwego oprogramowania korzysta z innych usług platformy Azure, które mogą powodować dodatkowe koszty:

- Operacje odczytu usługi Azure Storage

- Indeksowanie obiektów blob usługi Azure Storage

- Zdarzenia usługi Azure Event Grid

Skanowanie obiektów blob i wpływ na operacje we/wy na sekundę

Za każdym razem, gdy usługa skanowania złośliwego oprogramowania skanuje plik, wyzwala inną operację odczytu i aktualizuje tag indeksu. Dotyczy to zarówno skanowania podczas przekazywania, które występuje po przekazaniu lub zmodyfikowaniu obiektu blob, jak i skanowania na żądanie. Pomimo tych operacji dostęp do zeskanowanych danych pozostaje nienaruszony. Wpływ operacji wejścia/wyjścia magazynu na sekundę (IOPS) jest minimalny, dzięki czemu te operacje zwykle nie powodują znacznego obciążenia.

Scenariusze, w których skanowanie złośliwego oprogramowania jest nieskuteczne

Skanowanie złośliwego oprogramowania zapewnia kompleksowe możliwości wykrywania, ale istnieją konkretne scenariusze, w których staje się nieskuteczne z powodu właściwych ograniczeń. Przed podjęciem decyzji o włączeniu skanowania złośliwego oprogramowania na koncie magazynu należy dokładnie ocenić te scenariusze:

- Dane fragmentowane: skanowanie złośliwego oprogramowania nie wykrywa złośliwego oprogramowania w obiektach blob zawierających dane fragmentowane, na przykład pliki podzielone na mniejsze części. Ten problem jest typowy w usługach kopii zapasowych, które przekazują dane kopii zapasowej we fragmentach do kont magazynu. Proces skanowania może przegapić złośliwą zawartość lub niepoprawnie oznaczyć czystą zawartość, co prowadzi do fałszywych wyników ujemnych i wyników fałszywie dodatnich. Aby ograniczyć to ryzyko, rozważ zaimplementowanie dalszych środków zabezpieczeń, takich jak skanowanie danych, zanim zostanie ono ułożone lub gdy zostanie całkowicie ponownie zmontowane.

- Zaszyfrowane dane: skanowanie złośliwego oprogramowania nie obsługuje zaszyfrowanych danych po stronie klienta. Tych danych nie można odszyfrować przez usługę, co oznacza, że żadne złośliwe oprogramowanie w tych zaszyfrowanych obiektach blob nie zostanie wykryte. Jeśli szyfrowanie jest konieczne, upewnij się, że skanowanie odbywa się przed procesem szyfrowania lub użyj obsługiwanych metod szyfrowania, takich jak klucze zarządzane przez klienta (CMK) na potrzeby szyfrowania magazynowanych. Podczas podejmowania decyzji o włączeniu skanowania złośliwego oprogramowania rozważ przekazanie innych obsługiwanych plików na konto magazynu. Ponadto należy ocenić, czy osoby atakujące mogą wykorzystać ten strumień przekazywania w celu wprowadzenia złośliwego oprogramowania.

Różnice w wykrywaniu złośliwego oprogramowania między usługą Azure Storage i środowiskami punktów końcowych

Usługa Defender for Storage korzysta z tego samego aparatu ochrony przed złośliwym kodem i aktualnych podpisów co usługa Defender dla punktu końcowego w celu skanowania pod kątem złośliwego oprogramowania. Jednak po przekazaniu plików do usługi Azure Storage brakuje pewnych metadanych, od których zależy aparat ochrony przed złośliwym kodem. Ten brak metadanych może prowadzić do większej liczby nieodebranych wykryć, znanych jako "fałszywie ujemne", w usłudze Azure Storage w porównaniu do tych wykryć zidentyfikowanych przez usługę Defender for Endpoint.

Poniżej przedstawiono kilka przykładów brakujących metadanych:

Znak sieci Web (MOTW): MOTW to funkcja zabezpieczeń systemu Windows, która śledzi pliki pobierane z Internetu. Jednak po przekazaniu plików do usługi Azure Storage te metadane nie są zachowywane.

Kontekst ścieżki pliku: w standardowych systemach operacyjnych ścieżka pliku może zapewnić więcej kontekstu wykrywania zagrożeń. Na przykład plik próbujący zmodyfikować lokalizacje systemowe (na przykład

C:\Windows\System32) będzie oflagowany jako podejrzany i podlega dalszej analizie. W usłudze Azure Storage kontekst określonych ścieżek plików w obiekcie blob nie może być używany w ten sam sposób.Dane behawioralne: usługa Defender for Storage analizuje zawartość plików bez ich uruchamiania. Sprawdza pliki i może emulować ich wykonywanie w celu sprawdzenia pod kątem złośliwego oprogramowania. Jednak takie podejście może nie wykrywać niektórych typów złośliwego oprogramowania, które ujawniają złośliwy charakter tylko podczas wykonywania.

Dostęp i prywatność danych

Wymagania dotyczące dostępu do danych

Usługa skanowania złośliwego oprogramowania wymaga dostępu do danych w celu skanowania pod kątem złośliwego oprogramowania. Podczas włączania usługi nowy zasób skanera danych o nazwie StorageDataScanner jest tworzony w ramach subskrypcji platformy Azure. Ten zasób ma przypisaną przez system tożsamość zarządzaną i przypisanie roli Właściciel danych obiektu blob usługi Storage w celu uzyskiwania dostępu do danych i skanowania ich.

Jeśli konfiguracja sieci konta magazynu jest ustawiona na wartość Włącz dostęp do sieci publicznej z wybranych sieci wirtualnych i adresów IP, zasób zostanie dodany do sekcji Wystąpienia zasobów w konfiguracji sieciowej konta magazynu, StorageDataScanner aby umożliwić skanowanie dostępu.

Prywatność danych i przetwarzanie regionalne

Przetwarzanie regionalne: skanowanie odbywa się w tym samym regionie świadczenia usługi Azure co konto magazynu w celu spełnienia wymagań dotyczących rezydencji danych.

Obsługa danych: zeskanowane pliki nie są przechowywane. W niektórych przypadkach metadane pliku (na przykład skrót SHA-256) mogą być udostępniane Ochrona punktu końcowego w usłudze Microsoft Defender w celu dalszej analizy.

Obsługa możliwych wyników fałszywie dodatnich i wyników fałszywie ujemnych

Wyniki fałszywie dodatnie

Wyniki fałszywie dodatnie występują, gdy system niepoprawnie identyfikuje łagodny plik jako złośliwy. Aby rozwiązać te problemy:

Przesyłanie do analizy

Użyj przykładowego portalu przesyłania, aby zgłosić fałszywie dodatnie wyniki.

Wybierz pozycję "Microsoft Defender for Storage" jako źródło podczas przesyłania.

Pomijanie alertów

- Utwórz reguły pomijania w Defender dla Chmury, aby zapobiec określonym cyklicznym alertom fałszywie dodatnim.

Usuwanie niezakrytego złośliwego oprogramowania (fałszywie ujemne)

Fałszywie ujemne występują, gdy system nie wykryje złośliwego pliku. Jeśli podejrzewasz, że tak się stało, możesz zgłosić niewykryte złośliwe oprogramowanie, przesyłając plik do analizy za pośrednictwem portalu do przesyłania próbek. Pamiętaj, aby uwzględnić jak najwięcej kontekstu, aby wyjaśnić, dlaczego uważasz, że plik jest złośliwy.

Uwaga

Regularne raportowanie wyników fałszywie dodatnich i negatywnych pomaga zwiększyć dokładność systemu wykrywania złośliwego oprogramowania w czasie.