Skanowanie złośliwego oprogramowania podczas przekazywania

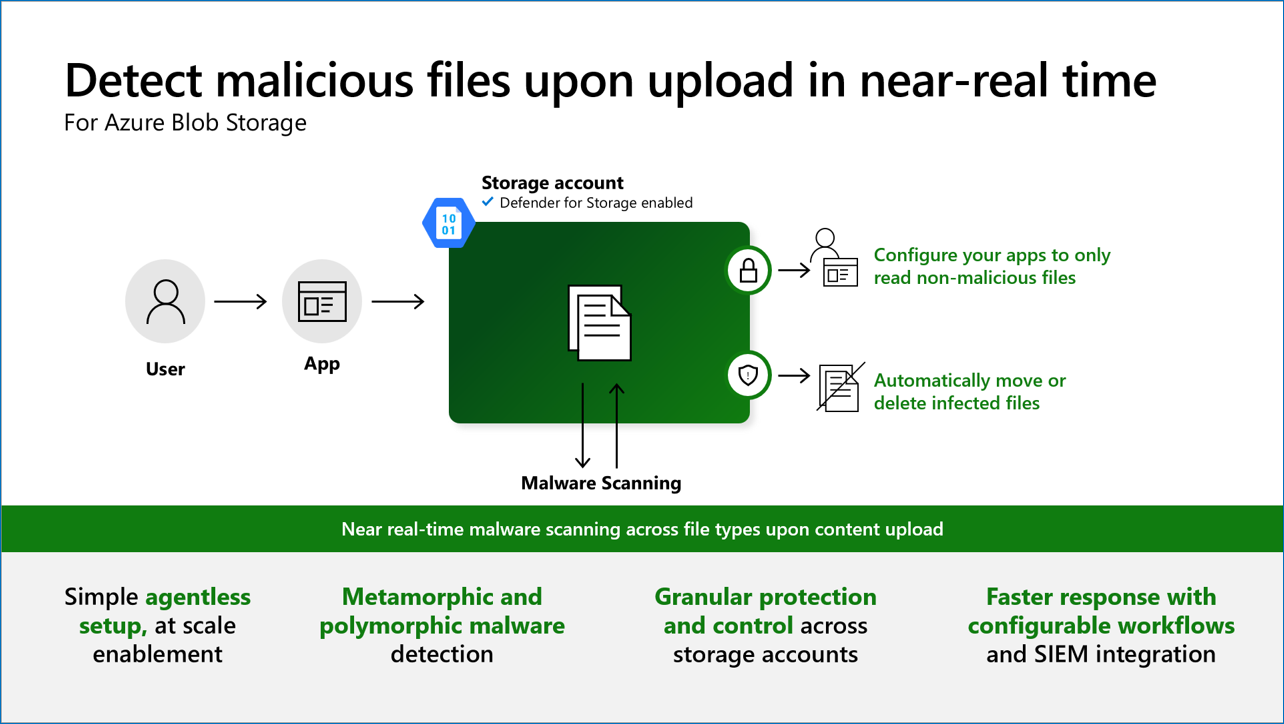

Podczas przekazywania złośliwego oprogramowania skanowanie w usłudze Microsoft Defender for Storage automatycznie skanuje obiekty blob po przekazaniu lub zmodyfikowaniu, zapewniając wykrywanie w czasie niemal rzeczywistym złośliwej zawartości. To natywne dla chmury rozwiązanie SaaS używa Program antywirusowy Microsoft Defender do przeprowadzania kompleksowych skanów złośliwego oprogramowania, zapewniając bezpieczeństwo kont magazynu bez konieczności dodatkowej infrastruktury lub konserwacji.

Integrując skanowanie przy przekazaniu do kont magazynu, możesz wykonywać następujące czynności:

- Zapobiegaj złośliwym przekazywaniem: uniemożliwiaj złośliwemu oprogramowaniu wprowadzanie środowiska magazynu w momencie przekazywania.

- Upraszczanie zarządzania zabezpieczeniami: korzystaj z automatycznego skanowania bez wdrażania agentów ani zarządzania nimi.

- Zwiększanie zgodności: spełnianie wymagań prawnych przez upewnienie się, że wszystkie przekazane dane są skanowane pod kątem złośliwego oprogramowania.

Przekazywanie złośliwego oprogramowania jest głównym zagrożeniem dla magazynu w chmurze, ponieważ złośliwe pliki mogą wprowadzać i rozpowszechniać w organizacji za pośrednictwem usług magazynu w chmurze. Usługa Microsoft Defender for Storage udostępnia wbudowane rozwiązanie, które pozwala ograniczyć to ryzyko dzięki kompleksowym funkcjom ochrony przed złośliwym oprogramowaniem.

Typowe przypadki użycia skanowania złośliwego oprogramowania podczas przekazywania

Aplikacje internetowe: zabezpieczanie przekazywania zawartości generowanej przez użytkownika w aplikacjach internetowych, takich jak aplikacje podatkowe, witryny przekazywania CV i przekazywanie paragonów.

Dystrybucja zawartości: chroń zasoby, takie jak obrazy i filmy wideo udostępniane na dużą skalę za pośrednictwem centrów zawartości lub sieci CDN (Content Delivery Networks), które mogą być typowymi punktami dystrybucji złośliwego oprogramowania.

Wymagania dotyczące zgodności: spełniają standardy prawne, takie jak NIST, SWIFT i RODO, skanując niezaufaną zawartość, szczególnie w przypadku branż regulowanych.

Integracja innych firm: upewnij się, że dane innych firm, takie jak zawartość od partnerów biznesowych lub wykonawców, są skanowane, aby zapobiec zagrożeniom bezpieczeństwa.

Platformy współpracy: zapewnij bezpieczną współpracę między zespołami i organizacjami, skanując udostępnioną zawartość.

Potoki danych: zachowaj integralność danych w procesach ETL (wyodrębnianie, przekształcanie, ładowanie), zapewniając, że żadne złośliwe oprogramowanie nie zostanie wprowadzone za pośrednictwem wielu źródeł danych.

Dane szkoleniowe uczenia maszynowego: ochrona jakości danych treningowych przez zapewnienie, że zestawy danych są czyste i bezpieczne, szczególnie jeśli zawierają zawartość wygenerowaną przez użytkownika.

Uwaga

Skanowanie złośliwego oprogramowania to usługa niemal w czasie rzeczywistym. Czasy skanowania mogą się różnić w zależności od rozmiaru pliku, typu pliku, obciążenia usługi i aktywności konta magazynu.

Włączanie skanowania złośliwego oprogramowania podczas przekazywania

Wymagania wstępne

- Uprawnienia: rola właściciela lub współautora w subskrypcji lub koncie magazynu albo określone role z niezbędnymi uprawnieniami.

- Defender for Storage: należy włączyć dla subskrypcji lub poszczególnych kont magazynu.

Aby włączyć i skonfigurować skanowanie złośliwego oprogramowania w ramach subskrypcji przy zachowaniu szczegółowej kontroli nad poszczególnymi kontami magazynu, możesz użyć jednej z następujących metod:

- Korzystanie z wbudowanych zasad platformy Azure = Programowe używanie infrastruktury jako szablonów kodu, w tym programu Terraform, Bicep i szablonów usługi ARM

- Korzystanie z witryny Azure Portal

- Korzystanie z programu PowerShell

- Bezpośrednio z interfejsem API REST

Po włączeniu skanowania złośliwego oprogramowania zasób tematu systemu usługi Event Grid jest automatycznie tworzony w tej samej grupie zasobów co konto magazynu. Jest to używane przez usługę skanowania złośliwego oprogramowania do nasłuchiwania wyzwalaczy przekazywania obiektów blob.

Aby uzyskać szczegółowe instrukcje, zobacz Wdrażanie usługi Microsoft Defender for Storage.

Kontrola kosztów na potrzeby skanowania złośliwego oprogramowania podczas przekazywania

Skanowanie w poszukiwaniu złośliwego oprogramowania jest rozliczane za gb skanowania. Aby zapewnić przewidywalność kosztów, skanowanie złośliwego oprogramowania obsługuje ustawianie limitu ilości GB skanowanej w ciągu jednego miesiąca na konto magazynu.

Ważne

Skanowanie złośliwego oprogramowania w usłudze Defender for Storage nie jest uwzględnione w pierwszej 30-dniowej wersji próbnej bezpłatnie i zostanie naliczone opłaty od pierwszego dnia zgodnie ze schematem cen dostępnym na stronie cennika Defender dla Chmury.

Mechanizm ograniczania ustawia miesięczny limit skanowania mierzony w gigabajtach (GB) dla każdego konta magazynu. Służy to jako efektywna miara kontroli kosztów. Jeśli zostanie osiągnięty wstępnie zdefiniowany limit skanowania dla konta magazynu w ciągu jednego miesiąca kalendarzowego, operacja skanowania zostanie automatycznie zatrzymana. To zatrzymanie występuje po osiągnięciu progu z odchyleniem do 20 GB. Pliki nie są skanowane pod kątem złośliwego oprogramowania poza tym punktem. Limit resetuje się pod koniec każdego miesiąca o północy czasu UTC. Aktualizowanie limitu zwykle trwa do godziny.

Domyślnie limit 5 TB (5000 GB) jest ustanawiany, jeśli nie zdefiniowano żadnego określonego mechanizmu ograniczania.

Napiwek

Można ustawić mechanizm ograniczania dla poszczególnych kont magazynu lub całej subskrypcji (każde konto magazynu w ramach subskrypcji zostanie przydzielony limit zdefiniowany na poziomie subskrypcji).

Jak działa skanowanie złośliwego oprogramowania

Przepływ skanowania złośliwego oprogramowania podczas przekazywania

Skanowania podczas przekazywania są wyzwalane przez dowolną operację, która powoduje zdarzenie BlobCreated określone w usłudze Azure Blob Storage jako dokumentacji źródła usługi Event Grid. Te operacje obejmują:

- Przekazywanie nowych obiektów blob: po dodaniu nowego obiektu blob do kontenera

- Zastępowanie istniejących obiektów blob: po zastąpieniu istniejącego obiektu blob nową zawartością

-

Finalizowanie zmian w obiektach blob: operacje takie jak

PutBlockListlubFlushWithClosezatwierdzające zmiany w obiekcie blob

Uwaga

Operacje przyrostowe, takie jak AppendFile w usłudze Azure Data Lake Storage Gen2 i PutBlock w usłudze Azure BlockBlob, nie wyzwalają niezależnie skanowania w poszukiwaniu złośliwego oprogramowania. Skanowanie złośliwego oprogramowania odbywa się tylko wtedy, gdy te dodatki są finalizowane za pośrednictwem operacji zatwierdzania, takich jak PutBlockList lub FlushWithClose. Każde zatwierdzenie może zainicjować nowe skanowanie, co może zwiększyć koszty, jeśli te same dane są skanowane wiele razy z powodu aktualizacji przyrostowych.

Proces skanowania

-

Wykrywanie zdarzeń: gdy

BlobCreatedwystąpi zdarzenie, usługa skanowania złośliwego oprogramowania wykryje zmianę. - Pobieranie obiektów blob: usługa bezpiecznie odczytuje zawartość obiektu blob w tym samym regionie co konto magazynu.

- Skanowanie w pamięci: zawartość jest skanowana w pamięci przy użyciu Program antywirusowy Microsoft Defender z aktualnymi definicjami złośliwego oprogramowania.

- Generowanie wyników: wynik skanowania jest generowany, a odpowiednie akcje są podejmowane na podstawie wyników.

- Usuwanie zawartości: zeskanowana zawartość nie jest zachowywana i usuwana natychmiast po skanowaniu.

Przepływność i pojemność skanowania złośliwego oprogramowania podczas przekazywania

Skanowanie w ramach przekazywania złośliwego oprogramowania ma określone limity przepływności i pojemności w celu zapewnienia wydajności i wydajności operacji na dużą skalę. Te limity pomagają kontrolować ilość danych, które mogą być przetwarzane na minutę, zapewniając równowagę między ochroną niemal w czasie rzeczywistym a obciążeniem systemu.

- Limit szybkości skanowania przepływności: skanowanie złośliwego oprogramowania podczas przekazywania może przetwarzać maksymalnie 50 GB na minutę na konto magazynu. Jeśli szybkość przekazywania obiektów blob przekroczy ten próg chwilowo, system umieszcza pliki w kolejce i próbuje je przeskanować. Jeśli jednak szybkość przekazywania stale przekracza limit, niektóre obiekty blob mogą nie być skanowane.

Udostępnione aspekty skanowania na żądanie

Poniższe sekcje dotyczą zarówno skanowania złośliwego oprogramowania na żądanie , jak i skanowania w ramach przekazywania złośliwego oprogramowania.

- Dodatkowe koszty , w tym operacje odczytu usługi Azure Storage, indeksowanie obiektów blob i powiadomienia usługi Event Grid.

- Wyświetlanie i korzystanie z wyników skanowania: metody, takie jak tagi indeksu obiektów blob, Defender dla Chmury alerty zabezpieczeń, zdarzenia usługi Event Grid i usługa Log Analytics.

- Automatyzacja odpowiedzi: automatyzowanie akcji, takich jak blokowanie, usuwanie lub przenoszenie plików na podstawie wyników skanowania.

- Obsługiwana zawartość i ograniczenia: obejmuje obsługiwane typy plików, rozmiary, szyfrowanie i ograniczenia regionów.

- Dostęp i prywatność danych: szczegółowe informacje na temat sposobu uzyskiwania dostępu do danych i przetwarzania ich przez usługę, w tym kwestii dotyczących prywatności.

- Obsługa wyników fałszywie dodatnich i fałszywie ujemnych: kroki przesyłania plików do przeglądu i tworzenia reguł pomijania.

- Skanowanie obiektów blob i wpływ na liczbę operacji we/wy na sekundę: dowiedz się, jak skanowania wyzwalają dalsze operacje odczytu i aktualizują tagi indeksu obiektów blob.

Aby uzyskać szczegółowe informacje na temat tych tematów, zobacz stronę Wprowadzenie do skanowania złośliwego oprogramowania.

Najlepsze rozwiązania i wskazówki

- Ustaw limity kontroli kosztów dla kont magazynu, szczególnie tych z dużym ruchem przekazywania, aby efektywnie zarządzać i optymalizować wydatki.

- Usługa Log Analytics służy do śledzenia historii skanowania pod kątem zgodności i inspekcji.

- Jeśli przypadek użycia wymaga mechanizmu odpowiedzi, rozważ skonfigurowanie automatycznych odpowiedzi (na przykład akcji kwarantanny lub usunięcia) przy użyciu usługi Event Grid i Logic Apps. Aby uzyskać szczegółowe wskazówki dotyczące konfiguracji, zobacz Konfigurowanie odpowiedzi w skanowaniu złośliwego oprogramowania.

Napiwek

Zachęcamy do zapoznania się z funkcją skanowania złośliwego oprogramowania w usłudze Defender for Storage za pośrednictwem naszego laboratorium praktycznego. Postępuj zgodnie z instrukcjami dotyczącymi trenowania ninja, aby uzyskać szczegółowy przewodnik dotyczący konfiguracji konfiguracji, testowania i odpowiedzi.