Omówienie zabezpieczeń Microsoft Defender dla Chmury DevOps

Microsoft Defender dla Chmury umożliwia kompleksową widoczność, zarządzanie stanem i ochronę przed zagrożeniami w środowiskach wielochmurowych, w tym na platformie Azure, w usługach Amazon Web Service (AWS), Google Cloud Project (GCP) i zasobach lokalnych.

Zabezpieczenia metodyki DevOps w ramach Defender dla Chmury używają konsoli centralnej, aby umożliwić zespołom ds. zabezpieczeń ochronę aplikacji i zasobów z kodu z chmury w środowiskach obejmujących wiele potoków, w tym usługi Azure DevOps, GitHub i GitLab. Rekomendacje dotyczące zabezpieczeń metodyki DevOps można skorelować z innymi kontekstowymi szczegółowymi informacjami dotyczącymi zabezpieczeń w chmurze, aby określić priorytety korygowania w kodzie. Kluczowe możliwości zabezpieczeń metodyki DevOps obejmują:

Ujednolicony wgląd w stan zabezpieczeń metodyki DevOps: administratorzy zabezpieczeń mają teraz pełny wgląd w spis devOps i stan zabezpieczeń kodu aplikacji przedprodukcyjnej w środowiskach wieloprodukcyjnych i wielochmurowych, w tym wyniki z kodu, wpisów tajnych i skanowania luk w zabezpieczeniach typu open source. Mogą również ocenić konfiguracje zabezpieczeń środowiska DevOps.

Wzmacnianie konfiguracji zasobów w chmurze w całym cyklu projektowania: możesz włączyć zabezpieczenia szablonów infrastruktury jako kodu (IaC) i obrazów kontenerów, aby zminimalizować błędy konfiguracji chmury docierające do środowisk produkcyjnych, dzięki czemu administratorzy zabezpieczeń mogą skupić się na krytycznych zmieniających się zagrożeniach.

Określanie priorytetów korygowania krytycznych problemów w kodzie: stosowanie kompleksowych szczegółowych informacji kontekstowych z kodu do chmury w Defender dla Chmury. Administratorzy zabezpieczeń mogą ułatwić deweloperom określanie priorytetów krytycznych poprawek kodu za pomocą adnotacji żądania ściągnięcia i przypisywanie własności deweloperów przez wyzwalanie niestandardowych przepływów pracy, które są przekazywane bezpośrednio do narzędzi używanych przez deweloperów.

Te funkcje pomagają ujednolicić, wzmacniać zasoby metodyki DevOps obejmujące wiele potoków i zarządzać nimi.

Zarządzanie środowiskami DevOps w Defender dla Chmury

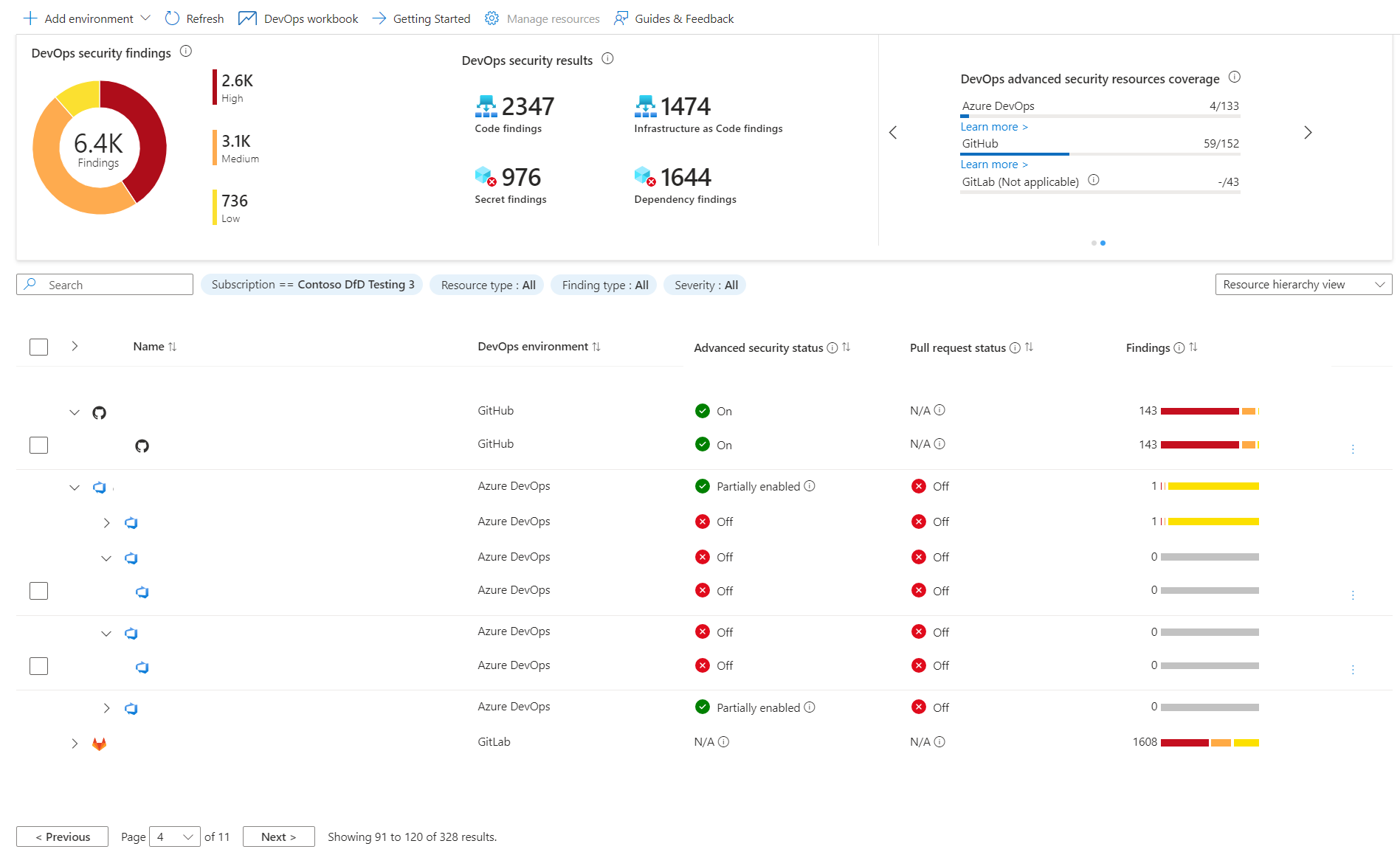

Zabezpieczenia metodyki DevOps w Defender dla Chmury umożliwiają zarządzanie połączonymi środowiskami i zapewnia zespołom ds. zabezpieczeń ogólne omówienie problemów wykrytych w tych środowiskach za pośrednictwem konsoli zabezpieczeń DevOps.

W tym miejscu możesz dodać środowiska Usługi Azure DevOps, GitHub i GitLab , dostosować skoroszyt DevOps, aby wyświetlić żądane metryki, skonfigurować adnotacje żądania ściągnięcia, wyświetlić nasze przewodniki i przekazać opinię.

Omówienie zabezpieczeń metodyki DevOps

| Sekcja strony | opis |

|---|---|

|

Łączna liczba wyników skanowania zabezpieczeń metodyki DevOps (kod, wpisy tajne, zależność, infrastruktura jako kod) pogrupowana według poziomu ważności i według typu wyszukiwania. |

|

Zapewnia wgląd w liczbę zaleceń dotyczących zarządzania stanem środowiska DevOps z wyróżnionymi wynikami o wysokiej ważności i liczbą zasobów, których dotyczy problem. |

|

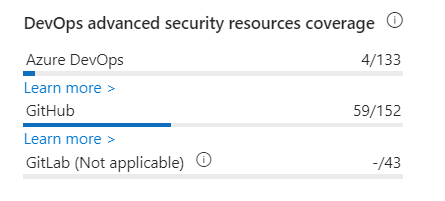

Zapewnia wgląd w liczbę zasobów DevOps z zaawansowanymi funkcjami zabezpieczeń poza całkowitą liczbą zasobów dołączonych przez środowisko. |

Przeglądanie wyników

Tabela spisu metodyki DevOps umożliwia przeglądanie dołączonych zasobów devOps i powiązanych z nimi informacji dotyczących zabezpieczeń.

W tej sekcji zobaczysz:

Name — wyświetla listę dołączonych zasobów DevOps z usług Azure DevOps, GitHub i GitLab. Wybierz zasób, aby wyświetlić jego stronę kondycji.

Środowisko DevOps — opisuje środowisko DevOps dla zasobu (Azure DevOps, GitHub, GitLab). Użyj tej kolumny do sortowania według środowiska, jeśli dołączono wiele środowisk.

Stan zabezpieczeń zaawansowanych — wskazuje, czy zaawansowane funkcje zabezpieczeń są włączone dla zasobu DevOps.

On— Zabezpieczenia zaawansowane są włączone.Off— Zabezpieczenia zaawansowane nie są włączone.Partially enabled— Niektóre zaawansowane funkcje zabezpieczeń nie są włączone (na przykład skanowanie kodu jest wyłączone)N/A— Defender dla Chmury nie ma informacji o włączeniu.Uwaga

Obecnie te informacje są dostępne tylko dla repozytoriów Usługi Azure DevOps i GitHub.

Stan adnotacji żądania ściągnięcia — wskazuje, czy adnotacje żądania ściągnięcia są włączone dla repozytorium.

On— Adnotacje żądań ściągnięcia są włączone.Off— Adnotacje żądań ściągnięcia nie są włączone.N/A— Defender dla Chmury nie ma informacji o włączeniu.Uwaga

Obecnie te informacje są dostępne tylko dla repozytoriów usługi Azure DevOps.

Wyniki — wskazuje łączną liczbę kodów, wpisów tajnych, zależności i ustaleń infrastruktury jako kodu zidentyfikowanych w zasobie DevOps.

Tę tabelę można wyświetlić jako widok płaski na poziomie zasobów DevOps (repozytoria dla usług Azure DevOps i GitHub, projektów dla usługi GitLab) lub w widoku grupowania przedstawiającym hierarchię organizacji/projektów/grup. Tabelę można również filtrować według subskrypcji, typu zasobu, typu wyszukiwania lub ważności

Dowiedz się więcej

Więcej informacji na temat metodyki DevOps można znaleźć w naszym centrum zasobów DevOps.

Dowiedz się więcej o zabezpieczeniach w usłudze DevOps.

Możesz dowiedzieć się więcej na temat zabezpieczania usługi Azure Pipelines.

Dowiedz się więcej o rozwiązaniach dotyczących wzmacniania zabezpieczeń dla funkcji GitHub Actions.

Powiązana zawartość

- Łączenie organizacji usługi Azure DevOps.

- Łączenie organizacji usługi GitHub.

- Łączenie grup GitLab.