Przewodnik dotyczący planowania i operacji

Ten przewodnik jest przeznaczony dla specjalistów it, architektów IT, analityków zabezpieczeń informacji i administratorów chmury planujących korzystanie z Defender dla Chmury.

Przewodnik planowania

Ten przewodnik zawiera podstawowe informacje na temat tego, jak Defender dla Chmury odpowiadać wymaganiom organizacji w zakresie zabezpieczeń i modelowi zarządzania chmurą. Ważne jest, aby zrozumieć, jak różne osoby lub zespoły w organizacji korzystają z usługi w celu spełnienia bezpiecznych potrzeb związanych z opracowywaniem i operacjami, monitorowaniem, ładem i reagowaniem na zdarzenia. Kluczowe obszary, które należy wziąć pod uwagę podczas planowania korzystania z Defender dla Chmury, to:

- Role zabezpieczeń i kontrola dostępu

- Zasady zabezpieczeń i zalecenia w tym zakresie

- Zbieranie i przechowywanie danych

- Dołączanie zasobów innych niż platformy Azure

- Bieżące monitorowanie zabezpieczeń

- Reagowania na incydenty

W następnej sekcji dowiesz się, jak zaplanować każdy z tych obszarów i zastosować te zalecenia na podstawie Twoich wymagań.

Uwaga

Przeczytaj Defender dla Chmury często zadawane pytania dotyczące listy typowych pytań, które mogą być również przydatne podczas fazy projektowania i planowania.

Role zabezpieczeń i kontrola dostępu

W zależności od rozmiaru i struktury organizacji wiele osób i zespołów może używać Defender dla Chmury do wykonywania różnych zadań związanych z zabezpieczeniami. Poniższy diagram przedstawia przykład fikcyjnych osób oraz ich ról i obowiązków związanych z zabezpieczeniami:

Defender dla Chmury umożliwia tym osobom spełnienie tych różnych obowiązków. Na przykład:

Jan (właściciel obciążenia)

Zarządzanie obciążeniem w chmurze i powiązanymi zasobami.

Odpowiedzialny za wdrażanie i utrzymywanie ochrony zgodnie z zasadami zabezpieczeń firmy.

Aneta (CISO/CIO)

Odpowiedzialny za wszystkie aspekty zabezpieczeń firmy.

Chce zrozumieć stan zabezpieczeń firmy w obciążeniach w chmurze.

Należy poinformować o poważnych atakach i zagrożeniach.

Daniel (zabezpieczenia informatyczne)

Ustawia zasady zabezpieczeń firmy, aby zapewnić odpowiednie zabezpieczenia.

Monitoruje zgodność z zasadami.

Generuje raporty dla kierownictwa lub audytorów.

Magda (operacje zabezpieczeń)

Monitoruje i reaguje na alerty zabezpieczeń w dowolnym momencie.

Eskaluje do właściciela obciążenia w chmurze lub analityka zabezpieczeń IT.

Stanisław (analityk zabezpieczeń)

Badanie ataków.

Skontaktuj się z właścicielem obciążenia w chmurze, aby zastosować korygowanie.

Defender dla Chmury używa Kontrola dostępu oparta na rolach platformy Azure (kontrola dostępu oparta na rolach na platformie Azure) udostępnia wbudowane role, które można przypisać do użytkowników, grup i usług na platformie Azure. Gdy użytkownik otworzy Defender dla Chmury, zobaczy tylko informacje związane z zasobami, do których mają dostęp. Oznacza to, że użytkownik ma przypisaną rolę właściciela, współautora lub czytelnika subskrypcji albo grupy zasobów, do której należy zasób. Oprócz tych ról istnieją dwie role specyficzne dla Defender dla Chmury:

Czytelnik zabezpieczeń: użytkownik należący do tej roli może wyświetlać tylko Defender dla Chmury konfiguracji, które obejmują zalecenia, alerty, zasady i kondycję, ale nie będzie mógł wprowadzać zmian.

Administrator zabezpieczeń: użytkownik ma takie same uprawnienia, jak w przypadku roli Czytelnik zabezpieczeń, ale ma również możliwość aktualizowania zasad zabezpieczeń oraz odrzucania zaleceń i alertów.

Osoby wyjaśnione na poprzednim diagramie wymagają następujących ról kontroli dostępu opartej na rolach platformy Azure:

Jan (właściciel obciążenia)

- Właściciel/współautor grupy zasobów.

Aneta (CISO/CIO)

- Właściciel/współautor subskrypcji lub administrator zabezpieczeń.

Daniel (zabezpieczenia informatyczne)

- Właściciel/współautor subskrypcji lub administrator zabezpieczeń.

Magda (operacje zabezpieczeń)

Czytelnik subskrypcji lub Czytelnik zabezpieczeń, aby wyświetlić alerty.

Właściciel/współautor subskrypcji lub administrator zabezpieczeń wymagany do odrzucenia alertów.

Stanisław (analityk zabezpieczeń)

Czytelnik subskrypcji do wyświetlania alertów.

Właściciel/współautor subskrypcji wymagany do odrzucenia alertów.

Może być wymagany dostęp do obszaru roboczego.

Niektóre inne istotne informacje, które należy wziąć pod uwagę:

Tylko właściciele lub współautorzy subskrypcji i administratorzy zabezpieczeń mogą edytować zasady zabezpieczeń.

Tylko właściciele i współautorzy subskrypcji i grupy zasobów mogą stosować zalecenia dotyczące zabezpieczeń zasobu.

Podczas planowania kontroli dostępu przy użyciu kontroli dostępu opartej na rolach platformy Azure dla Defender dla Chmury upewnij się, że wiesz, kto w organizacji potrzebuje dostępu do Defender dla Chmury zadań, które będą wykonywać. Następnie możesz prawidłowo skonfigurować kontrolę dostępu opartą na rolach platformy Azure.

Uwaga

Zaleca się przypisanie użytkownikom najbardziej ograniczonej roli wystarczającej do wykonywania zadań. Na przykład użytkownikom, którzy muszą tylko przeglądać informacje o stanie zabezpieczeń zasobów, ale nie muszą podejmować działań, np. stosować zaleceń ani edytować zasad, należy przypisać rolę czytelnika.

Zasady zabezpieczeń i zalecenia w tym zakresie

Zasady zabezpieczeń definiują pożądaną konfigurację Twoich obciążeń oraz pomagają zapewnić zgodność z wymaganiami dotyczącymi zabezpieczeń określonymi przez firmę lub przepisy. W Defender dla Chmury można zdefiniować zasady dla subskrypcji platformy Azure, które mogą być dostosowane do typu obciążenia lub poufności danych.

Zasady usługi Defenders for Cloud zawierają następujące składniki:

Zbieranie danych: ustawienia agenta aprowizacji i zbierania danych.

Zasady zabezpieczeń: usługa Azure Policy określająca, które mechanizmy kontroli są monitorowane i zalecane przez Defender dla Chmury. Za pomocą usługi Azure Policy można również tworzyć nowe definicje, definiować więcej zasad i przypisywać zasady między grupami zarządzania.

Wiadomości e-mail z powiadomieniami: ustawienia kontaktów i powiadomień dotyczących zabezpieczeń.

Warstwa cenowa: z planami usługi Defender Microsoft Defender dla Chmury lub bez nich, które określają, które funkcje Defender dla Chmury są dostępne dla zasobów w zakresie (można określić dla subskrypcji i obszarów roboczych przy użyciu interfejsu API).

Uwaga

Określenie kontaktu zabezpieczeń gwarantuje, że platforma Azure może skontaktować się z odpowiednią osobą w organizacji w przypadku wystąpienia zdarzenia zabezpieczeń. Aby uzyskać więcej informacji na temat włączania tego zalecenia, przeczytaj artykuł Zapewnianie danych kontaktowych zabezpieczeń w Defender dla Chmury.

Definicje i zalecenia dotyczące zasad zabezpieczeń

Defender dla Chmury automatycznie tworzy domyślne zasady zabezpieczeń dla każdej subskrypcji platformy Azure. Zasady można edytować w Defender dla Chmury lub użyć usługi Azure Policy, aby utworzyć nowe definicje, zdefiniować więcej zasad i przypisać zasady między grupami zarządzania. Grupy zarządzania mogą reprezentować całą organizację lub jednostkę biznesową w organizacji. Zgodność zasad można monitorować w tych grupach zarządzania.

Przed skonfigurowaniem zasad zabezpieczeń zapoznaj się z każdym z zaleceń dotyczących zabezpieczeń:

Sprawdź, czy te zasady są odpowiednie dla różnych subskrypcji i grup zasobów.

Dowiedz się, jakie akcje dotyczą zaleceń dotyczących zabezpieczeń.

Określ, kto w organizacji jest odpowiedzialny za monitorowanie i korygowanie nowych zaleceń.

Zbieranie i przechowywanie danych

Defender dla Chmury używa agenta usługi Log Analytics i agenta usługi Azure Monitor do zbierania danych zabezpieczeń z maszyn wirtualnych. Dane zebrane z tego agenta są przechowywane w obszarach roboczych usługi Log Analytics.

Agent

Po włączeniu automatycznej aprowizacji w zasadach zabezpieczeń agent zbierania danych jest instalowany na wszystkich obsługiwanych maszynach wirtualnych platformy Azure i wszystkich nowych obsługiwanych maszynach wirtualnych, które zostały utworzone. Jeśli maszyna wirtualna lub komputer ma już zainstalowanego agenta usługi Log Analytics, Defender dla Chmury używa bieżącego zainstalowanego agenta. Proces agenta został zaprojektowany tak, aby był nieinwazyjny i miał minimalny wpływ na wydajność maszyny wirtualnej.

Jeśli w dowolnym momencie chcesz wyłączyć funkcję zbierania danych, możesz to zrobić w zasadach zabezpieczeń. Jednak ponieważ agent usługi Log Analytics może być używany przez inne usługi zarządzania i monitorowania platformy Azure, agent nie zostanie odinstalowany automatycznie po wyłączeniu zbierania danych w Defender dla Chmury. W razie potrzeby można odinstalować agenta ręcznie.

Obszar roboczy

Obszar roboczy to zasób platformy Azure, który służy jako kontener dla danych. Ty i inni członkowie organizacji możecie używać wielu obszarów roboczych, aby zarządzać różnymi zestawami danych zebranymi z całej infrastruktury IT lub jej części.

Dane zebrane z agenta usługi Log Analytics mogą być przechowywane w istniejącym obszarze roboczym usługi Log Analytics skojarzonym z subskrypcją platformy Azure lub nowym obszarem roboczym.

W witrynie Azure Portal możesz wyświetlić listę obszarów roboczych usługi Log Analytics, w tym wszystkie utworzone przez Defender dla Chmury. Powiązana grupa zasobów jest tworzona dla nowych obszarów roboczych. Zasoby są tworzone zgodnie z tą konwencją nazewnictwa:

Obszar roboczy: DefaultWorkspace-[identyfikator-subskrypcji]-[lokalizacja-geograficzna]

Grupa zasobów: DefaultResourceGroup-[geo]

W przypadku obszarów roboczych utworzonych przez Defender dla Chmury dane są przechowywane przez 30 dni. W przypadku istniejących obszarów przechowywanie zależy od warstwy cenowej obszaru roboczego. Jeśli chcesz, możesz również użyć istniejącego obszaru roboczego.

Jeśli agent raportuje do obszaru roboczego innego niż domyślny obszar roboczy, wszystkie plany Defender dla Chmury Defender włączone w ramach subskrypcji powinny być również włączone w obszarze roboczym.

Uwaga

Firma Microsoft zobowiązuje się do ochrony prywatności i bezpieczeństwa tych danych. Firma Microsoft przestrzega surowych wymogów z zakresu zabezpieczeń i zgodności — od kodu po działanie usługi. Aby uzyskać więcej informacji na temat obsługi danych i prywatności, przeczytaj artykuł Defender dla Chmury Data Security.

Dołączanie zasobów spoza platformy Azure

Defender dla Chmury może monitorować stan zabezpieczeń komputerów spoza platformy Azure, ale należy najpierw dołączyć te zasoby. Przeczytaj artykuł Dołączanie komputerów spoza platformy Azure, aby uzyskać więcej informacji na temat dołączania zasobów spoza platformy Azure.

Bieżące monitorowanie zabezpieczeń

Po wstępnej konfiguracji i zastosowaniu zaleceń Defender dla Chmury następnym krokiem jest rozważenie Defender dla Chmury procesów operacyjnych.

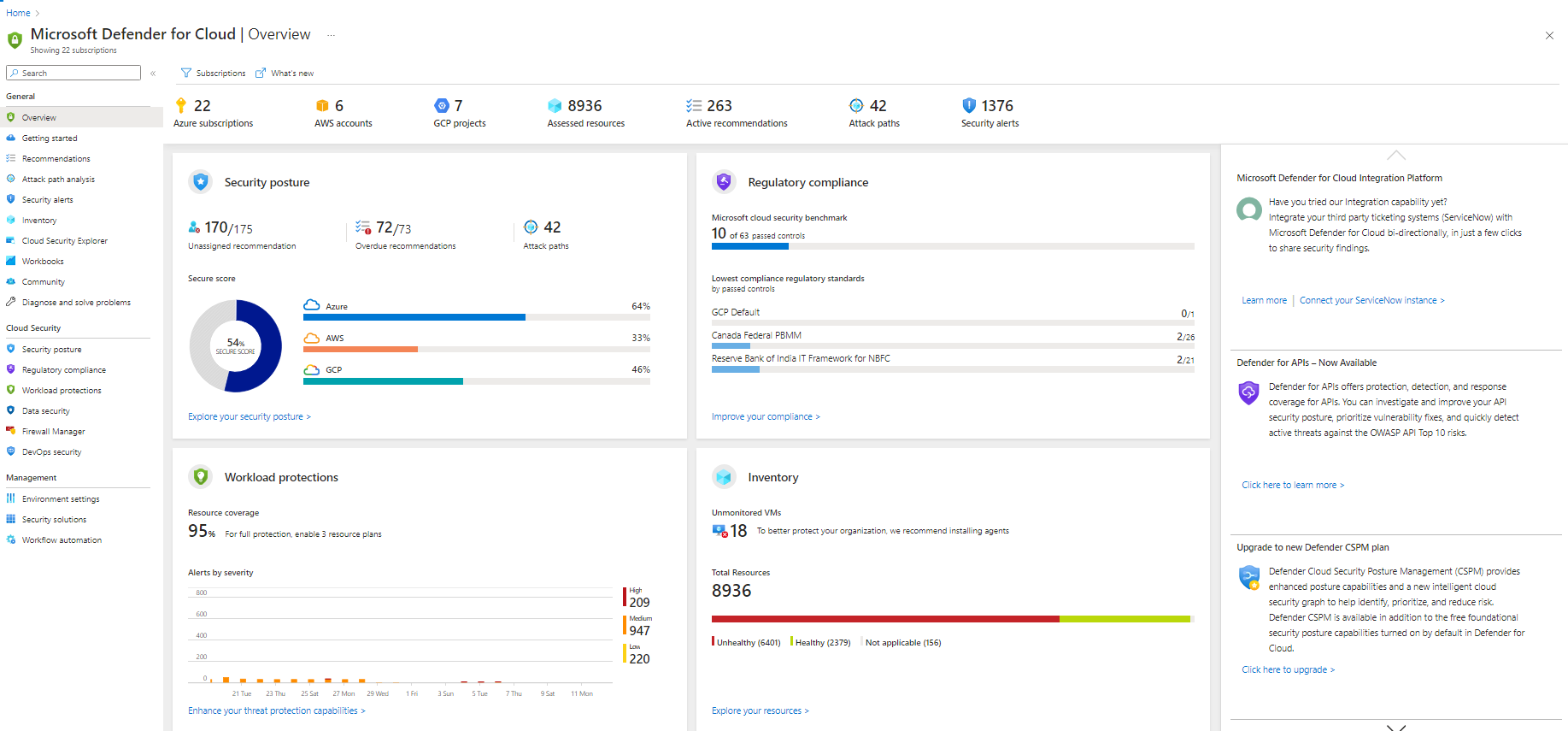

Omówienie Defender dla Chmury zapewnia ujednolicony widok zabezpieczeń dla wszystkich zasobów platformy Azure i wszystkich połączonych zasobów spoza platformy Azure. W tym przykładzie pokazano środowisko z wieloma problemami, które należy rozwiązać:

Uwaga

Defender dla Chmury nie zakłóca normalnych procedur operacyjnych. Defender dla Chmury pasywnie monitoruje wdrożenia i udostępnia zalecenia na podstawie zasad zabezpieczeń, które włączono.

Gdy najpierw zdecydujesz się na korzystanie z Defender dla Chmury dla bieżącego środowiska platformy Azure, upewnij się, że zapoznasz się ze wszystkimi zaleceniami, które można wykonać na stronie Zalecenia.

Zaplanuj odwiedzenie opcji analizy zagrożeń jako część codziennych operacji zabezpieczeń. Możesz tam zidentyfikować zagrożenia bezpieczeństwa środowiska, takie jak ustalenie, czy dany komputer jest częścią botnetu.

Monitorowanie nowych lub zmienionych zasobów

Większość środowisk platformy Azure jest dynamiczna, a zasoby są regularnie tworzone, ponownie konfigurowane i zmieniane. Defender dla Chmury pomaga zapewnić wgląd w stan zabezpieczeń tych nowych zasobów.

Po dodaniu nowych zasobów (maszyn wirtualnych, baz danych SQL) do środowiska platformy Azure Defender dla Chmury automatycznie odnajduje te zasoby i zaczyna monitorować ich zabezpieczenia, w tym role sieci Web PaaS i role procesów roboczych. Jeśli zbieranie danych jest włączone w zasadach zabezpieczeń, więcej funkcji monitorowania jest włączanych automatycznie dla maszyn wirtualnych.

Należy również regularnie monitorować istniejące zasoby pod kątem zmian konfiguracji, które mogły stanowić zagrożenie dla bezpieczeństwa, dryfować z zalecanych punktów odniesienia i alertów zabezpieczeń.

Wzmacnianie dostępu i aplikacji

W ramach operacji zabezpieczeń należy również zastosować środki zapobiegawcze w celu ograniczenia dostępu do maszyn wirtualnych i kontroli aplikacji, które są uruchomione na maszynach wirtualnych. Blokując ruch przychodzący do maszyn wirtualnych platformy Azure, zmniejszasz narażenie na ataki i jednocześnie zapewniasz łatwy dostęp do łączenia się z maszynami wirtualnymi w razie potrzeby. Użyj funkcji dostępu just in time do maszyn wirtualnych, aby ograniczyć dostęp do maszyn wirtualnych.

Reagowanie na zdarzenia

Defender dla Chmury wykrywa zagrożenia i powiadamia o nich w miarę ich występowania. Firmy powinny śledzić pojawianie się nowych alertów zabezpieczeń i w razie potrzeby podejmować działania w celu zbadania ataku lub usunięcia jego skutków. Aby uzyskać więcej informacji na temat działania Defender dla Chmury ochrony przed zagrożeniami, zobacz How Defender dla Chmury detects and responds to threats (Jak Defender dla Chmury wykrywa zagrożenia i reaguje na nie).

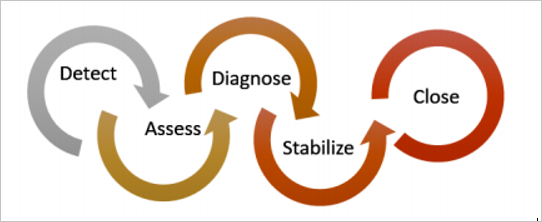

Chociaż nie możemy utworzyć planu reagowania na zdarzenia, użyjemy odpowiedzi na zabezpieczenia platformy Microsoft Azure w cyklu życia chmury jako podstawy etapów reagowania na zdarzenia. Etapy reagowania na zdarzenia w cyklu życia chmury to:

Uwaga

W tworzeniu takiego planu może pomóc Computer Security Incident Handling Guide (Przewodnik obsługi zdarzeń zabezpieczeń komputera) Narodowego Instytutu Norm i Technologii (NIST).

Alerty Defender dla Chmury można używać w następujących etapach:

Wykrywanie: zidentyfikuj podejrzane działanie w co najmniej jednym zasobie.

Ocenianie: wykonaj wstępną ocenę, aby uzyskać więcej informacji na temat podejrzanego działania.

Diagnozowanie: zastosuj czynności zaradcze, aby przeprowadzić procedurę techniczną rozwiązania problemu.

Każdy alert zabezpieczeń zawiera informacje, które mogą ułatwić lepsze zrozumienie natury ataku i zasugerować możliwe ograniczenie jego skutków. Niektóre alerty zapewniają również linki do większej ilości informacji lub do innych źródeł informacji w ramach platformy Azure. Dostarczonych informacji możesz użyć do dalszej analizy i rozpoczęcia rozwiązywania problemu. Możliwe jest również wyszukiwanie danych związanych z zabezpieczeniami przechowywanych w obszarze roboczym.

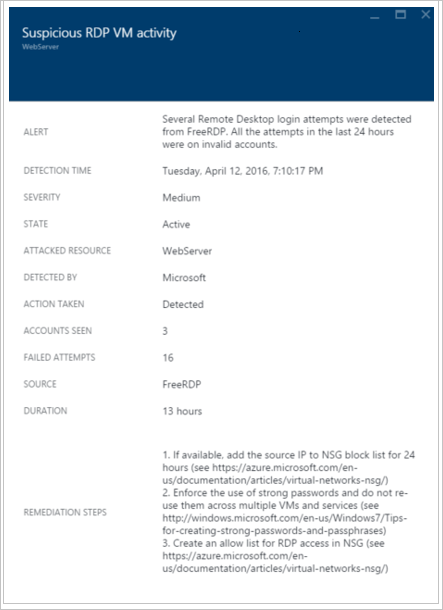

W poniższym przykładzie pokazano podejrzane działanie w protokole RDP:

Ta strona pokazuje szczegóły dotyczące godziny, o której nastąpił atak, nazwy hosta źródłowego, docelowej maszyny wirtualnej oraz poszczególnych kroków zaleceń. W niektórych okolicznościach informacje źródłowe ataku mogą być puste. Aby uzyskać więcej informacji na temat tego typu zachowania, przeczytaj artykuł Missing Source Information in Defender dla Chmury alerts (Brakujące informacje o źródle w Defender dla Chmury alertach).

Po zidentyfikowaniu systemu, którego bezpieczeństwo zostało naruszone, można uruchomić automatyzację przepływu pracy, która została wcześniej utworzona. Automatyzacje przepływu pracy to zbiór procedur, które można wykonać z Defender dla Chmury po wyzwoleniu alertu.

Uwaga

Przeczytaj artykuł Zarządzanie alertami zabezpieczeń i reagowanie na nie w Defender dla Chmury, aby uzyskać więcej informacji na temat korzystania z funkcji Defender dla Chmury w celu ułatwienia podczas procesu reagowania na zdarzenia.

Następne kroki

W tym dokumencie przedstawiono sposób planowania wdrożenia Defender dla Chmury. Dowiedz się więcej o Defender dla Chmury:

- Zarządzanie alertami zabezpieczeń i reagowanie na nie w Defender dla Chmury

- Monitorowanie rozwiązań partnerskich za pomocą Defender dla Chmury — dowiedz się, jak monitorować stan kondycji rozwiązań partnerskich.

- Defender dla Chmury często zadawane pytania — często zadawane pytania dotyczące korzystania z usługi.

- Blog Azure Security — przeczytaj wpisy w blogu dotyczące zabezpieczeń i zgodności platformy Azure.