Co to jest Microsoft Defender dla Chmury?

Microsoft Defender dla Chmury pomaga zapobiegać zagrożeniom, wykrywać je i reagować na nie dzięki zwiększonemu wglądowi i kontroli nad zabezpieczeniami zasobów. Umożliwia zintegrowane monitorowanie zabezpieczeń i zarządzanie zasadami dla wszystkich subskrypcji, pomaga wykrywać zagrożenia, które w przeciwnym razie mogłyby pozostać niezauważone, a także współpracuje z szerokim ekosystemem rozwiązań zabezpieczających.

Defender dla Chmury używa składników monitorowania do zbierania i przechowywania danych. Aby uzyskać szczegółowe informacje, zobacz Zbieranie danych w Microsoft Defender dla Chmury.

Jak mogę uzyskać Microsoft Defender dla Chmury?

Microsoft Defender dla Chmury jest włączona z subskrypcją platformy Microsoft Azure i dostępem z witryny Witryna Azure Portal. Aby uzyskać do niego dostęp, zaloguj się do portalu, wybierz pozycję Przeglądaj i przewiń do Defender dla Chmury.

Czy istnieje wersja próbna Defender dla Chmury?

Defender dla Chmury jest bezpłatny przez pierwsze 30 dni. Każde użycie przekraczające 30 dni jest automatycznie naliczane zgodnie ze schematem cenowym. Dowiedz się więcej. Należy pamiętać, że skanowanie złośliwego oprogramowania w usłudze Defender for Storage nie jest bezpłatne w pierwszej 30-dniowej wersji próbnej i zostanie naliczone opłaty od pierwszego dnia.

Które zasoby platformy Azure są monitorowane przez Microsoft Defender dla Chmury?

Microsoft Defender dla Chmury monitoruje następujące zasoby platformy Azure:

- Maszyny wirtualne (w tym usługi w chmurze)

- Virtual Machine Scale Sets

- Wiele usług PaaS platformy Azure wymienionych w przeglądzie produktu

Defender dla Chmury chroni również zasoby lokalne i zasoby wielochmurowe, w tym Amazon AWS i Google Cloud.

Jak mogę zobaczyć bieżący stan zabezpieczeń moich zasobów platformy Azure, wielu chmur i zasobów lokalnych?

Na stronie Defender dla Chmury Przegląd przedstawiono ogólny stan zabezpieczeń środowiska podzielony na zasoby obliczeniowe, sieciowe, magazyn i dane oraz aplikacje. Każdy typ zasobu ma wskaźnik pokazujący zidentyfikowane luki w zabezpieczeniach. Wybranie każdego kafelka powoduje wyświetlenie listy problemów z zabezpieczeniami zidentyfikowanych przez Defender dla Chmury wraz ze spisem zasobów w ramach subskrypcji.

Co to jest inicjatywa zabezpieczeń?

Inicjatywa zabezpieczeń definiuje zestaw mechanizmów kontroli (zasad), które są zalecane dla zasobów w ramach określonej subskrypcji. W Microsoft Defender dla Chmury przypisujesz inicjatywy dla subskrypcji platformy Azure, kont platformy AWS i projektów GCP zgodnie z wymaganiami firmy dotyczącymi zabezpieczeń oraz typem aplikacji lub poufnością danych w każdej subskrypcji.

Zasady zabezpieczeń włączone w Microsoft Defender dla Chmury napędzają zalecenia dotyczące zabezpieczeń i monitorowanie. Dowiedz się więcej w artykule Co to są zasady zabezpieczeń, inicjatywy i zalecenia?

Kto może modyfikować zasady zabezpieczeń?

Aby zmodyfikować zasady zabezpieczeń, musisz być administratorem zabezpieczeń lub właścicielem tej subskrypcji.

Aby dowiedzieć się, jak skonfigurować zasady zabezpieczeń, zobacz Ustawianie zasad zabezpieczeń w Microsoft Defender dla Chmury.

Co to jest zalecenie dotyczące zabezpieczeń?

Microsoft Defender dla Chmury analizuje stan zabezpieczeń zasobów platformy Azure, wielu chmur i zasobów lokalnych. Po zidentyfikowaniu potencjalnych luk w zabezpieczeniach tworzone są zalecenia. Zalecenia przeprowadzą Cię przez proces konfigurowania wymaganej kontroli. Oto przykłady:

- Aprowizowanie ochrony przed złośliwym oprogramowaniem w celu ułatwienia identyfikowania i usuwania złośliwego oprogramowania

- Sieciowe grupy zabezpieczeń i reguły kontrolowania ruchu do maszyn wirtualnych

- Aprowizowanie zapory aplikacji internetowej w celu ochrony przed atakami ukierunkowanymi na aplikacje internetowe

- Wdrażanie brakujących aktualizacji systemu

- Rozwiązywanie problemów z konfiguracjami systemu operacyjnego, które nie są zgodne z zalecanymi punktami odniesienia

W tym miejscu są wyświetlane tylko zalecenia włączone w zasadach zabezpieczeń.

Co wyzwala alert zabezpieczeń?

Microsoft Defender dla Chmury automatycznie zbiera, analizuje i łączy dane dziennika z platformy Azure, wielu chmur i zasobów lokalnych, sieci i rozwiązań partnerskich, takich jak oprogramowanie chroniące przed złośliwym kodem i zapory. Po wykryciu zagrożenia tworzony jest alert zabezpieczeń. Przykłady obejmują wykrywanie:

- Zagrożonych maszyn wirtualnych komunikujących się ze znanymi złośliwymi adresami IP

- Zaawansowane złośliwe oprogramowanie wykryte przy użyciu raportowania błędów systemu Windows

- Ataków siłowych wobec maszyn wirtualnych

- Alerty zabezpieczeń ze zintegrowanych rozwiązań zabezpieczeń partnerów, takich jak ochrona przed złośliwym oprogramowaniem lub zapory aplikacji internetowej

Jaka jest różnica między zagrożeniami wykrytych i alertami wykrytych przez centrum zabezpieczeń firmy Microsoft a Microsoft Defender dla Chmury?

Centrum zabezpieczeń firmy Microsoft (MSRC) wykonuje monitorowanie zabezpieczeń sieci i infrastruktury platformy Azure oraz otrzymuje analizy zagrożeń i skarg dotyczących nadużyć od innych firm. Gdy MSRC dowie się, że dostęp do danych klienta był uzyskiwany przez osobę niezgodną z prawem lub nieautoryzowaną lub że korzystanie z platformy Azure przez klienta nie jest zgodne z warunkami akceptowalnego użycia, menedżer zdarzeń zabezpieczeń powiadamia klienta. Powiadomienie jest zwykle wykonywane przez wysłanie wiadomości e-mail do kontaktów zabezpieczeń określonych w Microsoft Defender dla Chmury lub właściciela subskrypcji platformy Azure, jeśli nie określono kontaktu zabezpieczeń.

Defender dla Chmury to usługa platformy Azure, która stale monitoruje platformę Azure, wiele chmur i środowisko lokalne klienta oraz stosuje analizę w celu automatycznego wykrywania szerokiego zakresu potencjalnie złośliwych działań. Te wykrycia są wyświetlane jako alerty zabezpieczeń na pulpicie nawigacyjnym ochrony obciążenia.

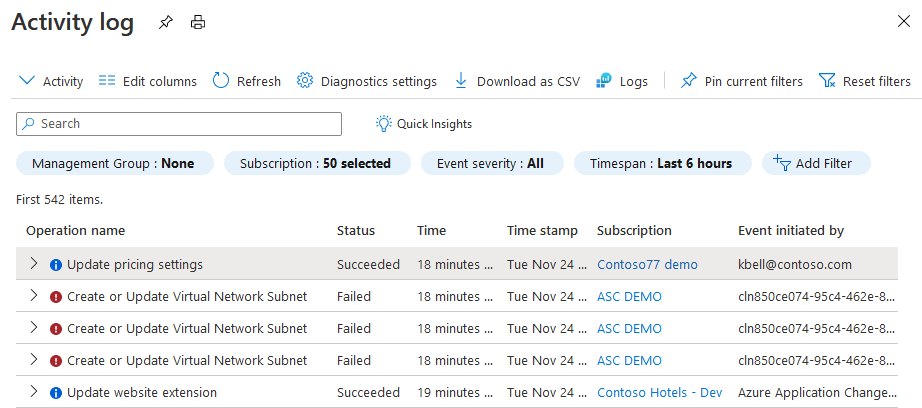

Jak mogę śledzić, kto w mojej organizacji włączył plan usługi Microsoft Defender w Defender dla Chmury?

Subskrypcje platformy Azure mogą mieć wielu administratorów z uprawnieniami do zmiany ustawień cen. Aby dowiedzieć się, który użytkownik dokonał zmiany, użyj dziennika aktywności platformy Azure.

Jeśli informacje użytkownika nie są wyświetlane w kolumnie Zdarzenie zainicjowane przez kolumnę, zapoznaj się z plikiem JSON zdarzenia, aby uzyskać odpowiednie szczegóły.

![]()

Co się stanie, gdy jedno zalecenie znajduje się w wielu inicjatywach zasad?

Czasami zalecenie dotyczące zabezpieczeń pojawia się w więcej niż jednej inicjatywie zasad. Jeśli masz wiele wystąpień tej samej rekomendacji przypisanej do tej samej subskrypcji i utworzysz wykluczenie dla rekomendacji, wpłynie to na wszystkie inicjatywy, do których masz uprawnienia do edycji.

Jeśli spróbujesz utworzyć wykluczenie dla tego zalecenia, zobaczysz jeden z dwóch następujących komunikatów:

Jeśli masz uprawnienia niezbędne do edytowania obu inicjatyw, zobaczysz:

To zalecenie jest zawarte w kilku inicjatywach zasad: [nazwy inicjatyw oddzielone przecinkami]. Wykluczenia zostaną utworzone na wszystkich z nich.

Jeśli nie masz wystarczających uprawnień do obu inicjatyw, zobaczysz następujący komunikat:

Masz ograniczone uprawnienia do zastosowania wykluczenia we wszystkich inicjatywach zasad. Wykluczenia zostaną utworzone tylko na inicjatywach z wystarczającymi uprawnieniami.

Czy istnieją rekomendacje, które nie obsługują wykluczeń?

Te ogólnie dostępne zalecenia nie obsługują wykluczenia:

- Wszystkie zaawansowane typy ochrony przed zagrożeniami powinny być włączone w zaawansowanych ustawieniach zabezpieczeń danych wystąpienia zarządzanego SQL

- Wszystkie typy zaawansowanej ochrony przed zagrożeniami powinny być włączone w zaawansowanych ustawieniach zabezpieczeń danych serwera SQL

- Należy wymusić limity procesora CPU i pamięci kontenera

- Obrazy kontenerów powinny być wdrażane tylko z zaufanych rejestrów

- Należy unikać kontenera z eskalacją uprawnień

- Należy unikać udostępniania poufnych przestrzeni nazw hostów przez kontenery

- Kontenery powinny nasłuchiwać tylko na dozwolonych portach

- Domyślne zasady filtrowania adresów IP powinny mieć wartość Odmów

- Monitorowanie integralności plików powinno być włączone na maszynach

- Niezmienny (tylko do odczytu) główny system plików powinien być wymuszany dla kontenerów

- Urządzenia IoT — otwieranie portów na urządzeniu

- Urządzenia IoT — znaleziono zasady zapory permissive w jednym z łańcuchów

- Urządzenia IoT — odnaleziono regułę zapory permissive w łańcuchu danych wejściowych

- Urządzenia IoT — odnaleziono regułę zapory permissive w łańcuchu danych wyjściowych

- Reguła filtru adresów IP — duży zakres adresów IP

- Klastry Kubernetes powinny być dostępne tylko za pośrednictwem protokołu HTTPS

- Klastry Kubernetes powinny wyłączyć automatyczne instalowanie poświadczeń interfejsu API

- Klastry Kubernetes nie powinny używać domyślnej przestrzeni nazw

- Klastry Kubernetes nie powinny udzielać możliwości zabezpieczeń CAPSYSADMIN

- Należy wymusić najmniej uprzywilejowane możliwości systemu Linux dla kontenerów

- Zastępowanie lub wyłączanie profilu AppArmor kontenerów powinno być ograniczone

- Należy unikać kontenerów uprzywilejowanych

- Należy unikać uruchamiania kontenerów jako użytkownika głównego

- Usługi powinny nasłuchiwać tylko na dozwolonych portach

- Serwery SQL powinny mieć aprowizowaną aprowizację administratora firmy Microsoft Entra

- Użycie sieci i portów hosta powinno być ograniczone

- Użycie instalacji woluminów HostPath zasobnika powinno być ograniczone do znanej listy, aby ograniczyć dostęp do węzła z kontenerów, których bezpieczeństwo jest naruszone

Czy istnieją jakieś ograniczenia dotyczące tożsamości i ochrony dostępu Defender dla Chmury?

Istnieją pewne ograniczenia dotyczące ochrony tożsamości i dostępu Defender dla Chmury:

- Zalecenia dotyczące tożsamości nie są dostępne dla subskrypcji z ponad 6000 kontami. W takich przypadkach te typy subskrypcji są wyświetlane na karcie Nie dotyczy.

- Zalecenia dotyczące tożsamości nie są dostępne dla agentów administracyjnych partnera Dostawca rozwiązań w chmurze (CSP).

- Zalecenia dotyczące tożsamości nie identyfikują kont zarządzanych za pomocą systemu zarządzania tożsamościami uprzywilejowanymi (PIM). Jeśli używasz narzędzia PIM, możesz zobaczyć niedokładne wyniki w kontrolce Zarządzanie dostępem i uprawnieniami .

- Rekomendacje dotyczące tożsamości nie obsługują zasad dostępu warunkowego firmy Microsoft z dołączonymi rolami katalogu zamiast użytkowników i grup.

Jakie systemy operacyjne dla wystąpień usługi EC2 są obsługiwane?

Aby uzyskać listę amis z wstępnie zainstalowanym agentem SSM, zobacz tę stronę w dokumentacji platformy AWS.

W przypadku innych systemów operacyjnych agent SSM powinien być instalowany ręcznie, korzystając z następujących instrukcji:

Jakie uprawnienia zarządzania dostępem i tożsamościami są potrzebne do odnajdywania zasobów platformy AWS w ramach planu CSPM?

Do odnajdywania zasobów platformy AWS potrzebne są następujące uprawnienia zarządzania dostępem i tożsamościami:

| DataCollector | Uprawnienia platformy AWS |

|---|---|

| Brama interfejsu API | apigateway:GET |

| Automatyczne skalowanie aplikacji | application-autoscaling:Describe* |

| Automatyczne skalowanie | autoscaling-plans:Describe* autoscaling:Describe* |

| Menedżer certyfikatów | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Dzienniki usługi CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Usługa konfiguracji | config:Describe* config:List* |

| DMS — usługa migracji bazy danych | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| Ec2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| System szyfrowania plików | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB — elastyczne równoważenie obciążenia (wersja 1/2) | elasticloadbalancing:Describe* |

| Wyszukiwanie elastyczne | es:Describe* es:List* |

| EMR — redukcja elastycznej mapy | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| KMS | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Zapora sieciowa | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| Usługi pulpitu zdalnego | rds:Describe* rds:List* |

| Redshift | redshift:Describe* |

| S3 i S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Menedżer wpisów tajnych | secretsmanager:Describe* secretsmanager:List* |

| Prosty protokół SNS usługi powiadomień | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| USŁUGI STS | sts:GetCallerIdentity |

| Zapora aplikacji internetowej | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Czy istnieje interfejs API do łączenia zasobów GCP z Defender dla Chmury?

Tak. Aby utworzyć, edytować lub usunąć łączniki w chmurze Defender dla Chmury za pomocą interfejsu API REST, zobacz szczegóły interfejsu API łączników.

Jakie regiony GCP są obsługiwane przez Defender dla Chmury?

Defender dla Chmury obsługuje i skanuje wszystkie dostępne regiony w chmurze publicznej GCP.

Czy automatyzacja przepływu pracy obsługuje scenariusze ciągłości działania lub odzyskiwania po awarii (BCDR)?

Podczas przygotowywania środowiska do scenariuszy BCDR, w których zasób docelowy występuje awaria lub inna awaria, jest to odpowiedzialność organizacji za zapobieganie utracie danych przez ustanowienie kopii zapasowych zgodnie z wytycznymi z usługi Azure Event Hubs, obszaru roboczego usługi Log Analytics i usługi Logic Apps.

W przypadku każdej aktywnej automatyzacji zalecamy utworzenie identycznej (wyłączonej) automatyzacji i zapisanie jej w innej lokalizacji. W przypadku awarii można włączyć te automatyzacje kopii zapasowych i zachować normalne operacje.

Dowiedz się więcej o ciągłości działania i odzyskiwaniu po awarii dla usługi Azure Logic Apps.

Jakie są koszty związane z eksportowaniem danych?

Nie ma kosztów włączenia eksportu ciągłego. W zależności od konfiguracji mogą być naliczane koszty pozyskiwania i przechowywania danych w obszarze roboczym usługi Log Analytics.

Wiele alertów jest udostępnianych tylko w przypadku włączenia planów usługi Defender dla zasobów. Dobrym sposobem wyświetlenia podglądu alertów otrzymywanych w wyeksportowanych danych jest wyświetlenie alertów wyświetlanych na stronach Defender dla Chmury w witrynie Azure Portal.

Dowiedz się więcej o cenniku obszarów roboczych usługi Log Analytics.

Dowiedz się więcej o cenach usługi Azure Event Hubs.

Aby uzyskać ogólne informacje na temat Defender dla Chmury cennika, zobacz stronę cennika.

Czy eksport ciągły zawiera dane dotyczące bieżącego stanu wszystkich zasobów?

L.p. Eksport ciągły jest tworzony na potrzeby przesyłania strumieniowego zdarzeń:

- Alerty odebrane przed włączeniem eksportu nie zostaną wyeksportowane.

- Zalecenia są wysyłane za każdym razem, gdy stan zgodności zasobu ulegnie zmianie. Na przykład gdy zasób zmieni się ze złej kondycji na złą. W związku z tym, podobnie jak w przypadku alertów, zalecenia dotyczące zasobów, które nie zmieniły stanu, ponieważ włączony eksport nie zostanie wyeksportowany.

- Wskaźnik bezpieczeństwa na kontrolę zabezpieczeń lub subskrypcję jest wysyłany, gdy wskaźnik kontroli zabezpieczeń zmienia się o 0,01 lub więcej.

- Stan zgodności z przepisami jest wysyłany, gdy stan zgodności zasobu ulegnie zmianie.

Dlaczego zalecenia są wysyłane w różnych odstępach czasu?

Różne zalecenia mają różne interwały oceny zgodności, które mogą wahać się od kilku minut do kilku dni. Dlatego czas wyświetlania zaleceń w eksportach jest różny.

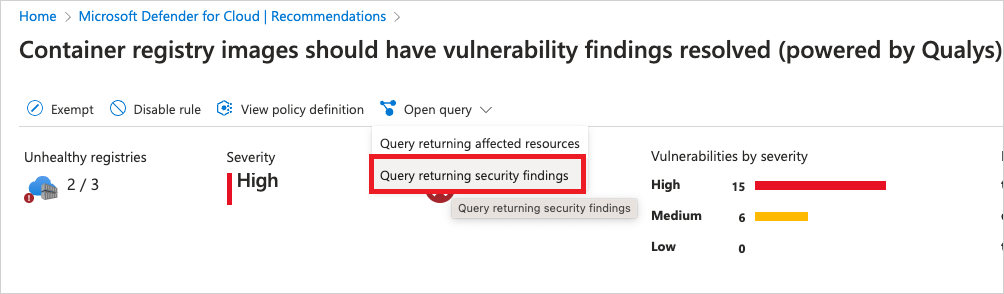

Jak uzyskać przykładowe zapytanie dotyczące rekomendacji?

Aby uzyskać przykładowe zapytanie dotyczące rekomendacji, otwórz zalecenie w Defender dla Chmury, wybierz pozycję Otwórz zapytanie, a następnie wybierz pozycję Zapytanie zwracające wyniki zabezpieczeń.

Czy eksport ciągły obsługuje scenariusze ciągłości działania lub odzyskiwania po awarii (BCDR)?

Eksport ciągły może być pomocny w przygotowaniu się do scenariuszy BCDR, w których zasób docelowy ma awarię lub inną awarię. Jednak obowiązkiem organizacji jest zapobieganie utracie danych przez ustanowienie kopii zapasowych zgodnie z wytycznymi z usług Azure Event Hubs, obszaru roboczego usługi Log Analytics i aplikacji logiki.

Dowiedz się więcej w usłudze Azure Event Hubs — odzyskiwanie po awarii geograficznej.

Czy mogę programowo zaktualizować wiele planów jednocześnie w jednej subskrypcji?

Nie zalecamy programowego aktualizowania wielu planów w ramach jednej subskrypcji jednocześnie (za pośrednictwem interfejsu API REST, szablonów usługi ARM, skryptów itp.). W przypadku korzystania z interfejsu API Microsoft.Security/pricings lub dowolnego innego rozwiązania programowego należy wstawić opóźnienie 10–15 sekund między każdym żądaniem.

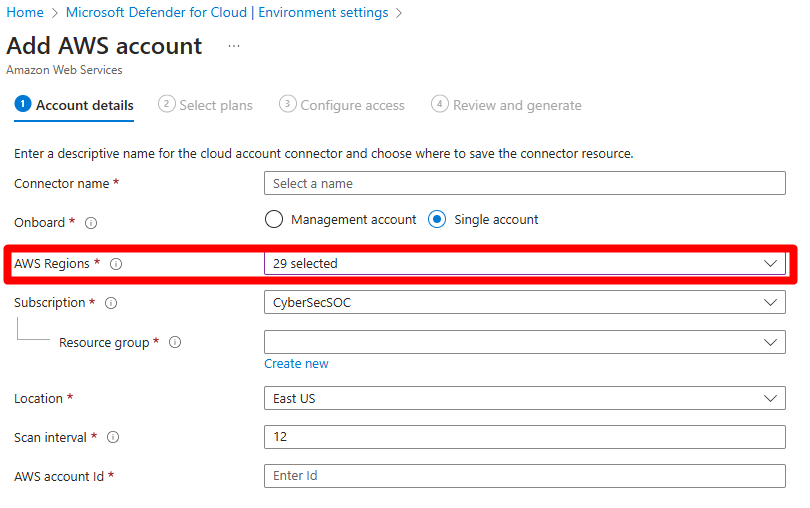

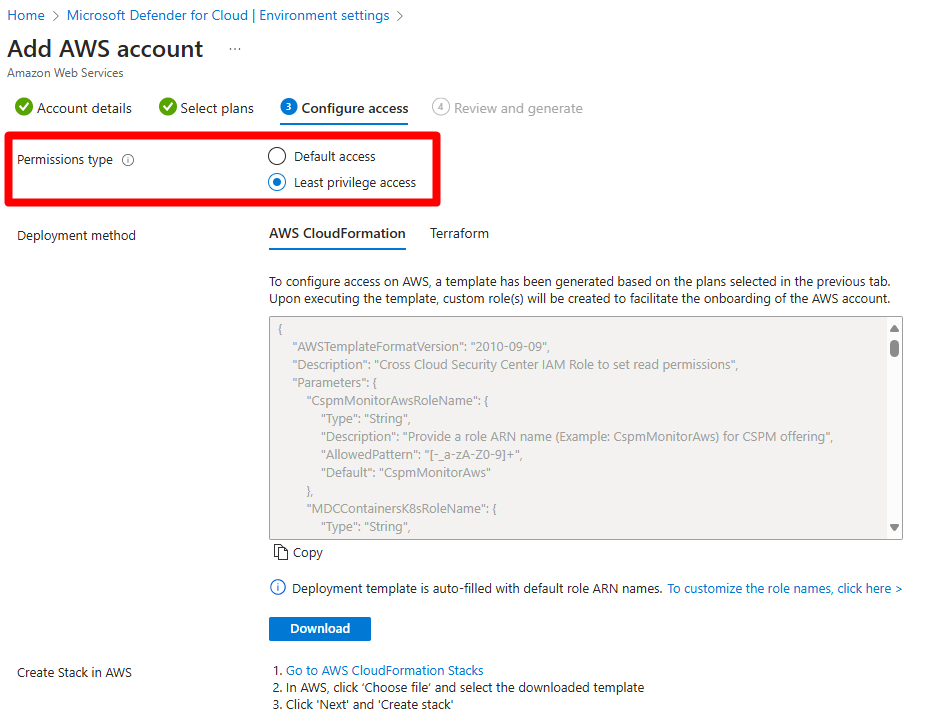

Kiedy włączam dostęp domyślny, w jakich sytuacjach muszę ponownie uruchomić szablon tworzenia chmury, skrypt usługi Cloud Shell lub szablon narzędzia Terraform?

Modyfikacje planów Defender dla Chmury lub ich opcji, w tym funkcji w tych planach, wymagają uruchomienia szablonu wdrożenia. Dotyczy to niezależnie od typu uprawnień wybranego podczas tworzenia łącznika zabezpieczeń. Jeśli regiony zostały zmienione, tak jak na tym zrzucie ekranu, nie musisz ponownie uruchamiać szablonu tworzenia chmury ani skryptu usługi Cloud Shell.

Podczas konfigurowania typów uprawnień dostęp najniższych uprawnień obsługuje funkcje dostępne w momencie uruchomienia szablonu lub skryptu. Nowe typy zasobów mogą być obsługiwane tylko przez ponowne uruchomienie szablonu lub skryptu.

Jeśli zmienię region lub interwał skanowania dla łącznika platformy AWS, czy muszę ponownie uruchomić szablon CloudFormation lub skrypt usługi Cloud Shell?

Nie, jeśli region lub interwał skanowania zostanie zmieniony, nie ma potrzeby ponownego uruchamiania szablonu CloudFormation ani skryptu usługi Cloud Shell. Zmiany zostaną zastosowane automatycznie.

Jak działa dołączanie konta organizacji lub zarządzania platformy AWS do Microsoft Defender dla Chmury?

Dołączanie organizacji lub konta zarządzania w celu Microsoft Defender dla Chmury inicjuje proces wdrażania zestawu StackSet. Zestaw StackSet zawiera niezbędne role i uprawnienia. Zestaw StackSet propaguje również wymagane uprawnienia we wszystkich kontach w organizacji.

Dołączone uprawnienia umożliwiają Microsoft Defender dla Chmury dostarczanie wybranych funkcji zabezpieczeń za pośrednictwem utworzonego łącznika w Defender dla Chmury. Uprawnienia umożliwiają również Defender dla Chmury ciągłe monitorowanie wszystkich kont, które mogą być dodawane przy użyciu usługi automatycznego aprowizowania.

Defender dla Chmury jest w stanie zidentyfikować tworzenie nowych kont zarządzania i może wykorzystać przyznane uprawnienia do automatycznego aprowizowania równoważnego łącznika zabezpieczeń członka dla każdego konta członkowskiego.

Ta funkcja jest dostępna tylko dla dołączania organizacyjnego i umożliwia Defender dla Chmury tworzenie łączników dla nowo dodanych kont. Ta funkcja umożliwia również Defender dla Chmury edycję wszystkich łączników składowych podczas edytowania konta zarządzania, usuwania wszystkich kont członkowskich po usunięciu konta zarządzania i usuwania określonego konta członkowskiego, jeśli odpowiednie konto zostanie usunięte.

Oddzielny stos należy wdrożyć specjalnie dla konta zarządzania.