Nawiązywanie połączenia z klastrem Kubernetes i zarządzanie nim za pośrednictwem narzędzia kubectl na urządzeniu z procesorem GPU Usługi Azure Stack Edge Pro

DOTYCZY:  Azure Stack Edge Pro — GPU

Azure Stack Edge Pro — GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Na urządzeniu Azure Stack Edge Pro klaster Kubernetes jest tworzony podczas konfigurowania roli obliczeniowej. Po utworzeniu klastra Kubernetes można nawiązać połączenie z klastrem i zarządzać nim lokalnie z maszyny klienckiej za pośrednictwem narzędzia natywnego, takiego jak kubectl.

W tym artykule opisano sposób nawiązywania połączenia z klastrem Kubernetes na urządzeniu Azure Stack Edge Pro, a następnie zarządzanie nim przy użyciu narzędzia kubectl.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że:

Masz dostęp do urządzenia Azure Stack Edge Pro.

Aktywowano urządzenie Azure Stack Edge Pro zgodnie z opisem w temacie Aktywowanie usługi Azure Stack Edge Pro.

Na urządzeniu włączono rolę obliczeniową. Klaster Kubernetes został również utworzony na urządzeniu podczas konfigurowania obliczeń na urządzeniu zgodnie z instrukcjami w temacie Konfigurowanie obliczeń na urządzeniu Azure Stack Edge Pro.

Masz dostęp do systemu klienckiego z systemem Windows z programem PowerShell 5.0 lub nowszym, aby uzyskać dostęp do urządzenia. Możesz również mieć dowolnego innego klienta z obsługiwanym systemem operacyjnym.

Masz punkt końcowy interfejsu API Kubernetes ze strony Urządzenie lokalnego internetowego interfejsu użytkownika. Aby uzyskać więcej informacji, zobacz instrukcje w temacie Uzyskiwanie punktu końcowego interfejsu API kubernetes

Nawiązywanie połączenia z interfejsem programu PowerShell

Po utworzeniu klastra Kubernetes możesz uzyskać dostęp do tego klastra w celu utworzenia przestrzeni nazw i użytkowników oraz przypisania użytkowników do przestrzeni nazw. Będzie to wymagało nawiązania połączenia z interfejsem programu PowerShell urządzenia. Wykonaj następujące kroki na kliencie systemu Windows z uruchomionym programem PowerShell.

W zależności od systemu operacyjnego klienta procedury zdalnego nawiązywania połączenia z urządzeniem są różne.

Zdalne nawiązywanie połączenia z klienta systemu Windows

Wymagania wstępne

Przed rozpoczęciem upewnij się, że:

Klient systemu Windows korzysta z programu Windows PowerShell 5.0 lub nowszego.

Klient systemu Windows ma łańcuch podpisywania (certyfikat główny) odpowiadający certyfikatowi węzła zainstalowanemu na urządzeniu. Aby uzyskać szczegółowe instrukcje, zobacz Instalowanie certyfikatu na kliencie systemu Windows.

Plik

hostsznajdujący się wC:\Windows\System32\drivers\etclokalizacji dla klienta systemu Windows zawiera wpis odpowiadający certyfikatowi węzła w następującym formacie:<Device IP> <Node serial number>.<DNS domain of the device>Oto przykładowy wpis dla

hostspliku:10.100.10.10 1HXQG13.wdshcsso.com

Szczegółowe procedury

Wykonaj następujące kroki, aby zdalnie nawiązać połączenie z klienta systemu Windows.

Uruchom sesję programu Windows PowerShell jako administrator.

Upewnij się, że usługa zdalnego zarządzania systemem Windows jest uruchomiona na kliencie. W wierszu polecenia wpisz:

winrm quickconfigAby uzyskać więcej informacji, zobacz Instalacja i konfiguracja zarządzania zdalnego systemu Windows.

Przypisz zmienną do parametry połączenia używanej

hostsw pliku.$Name = "<Node serial number>.<DNS domain of the device>"Zastąp

<Node serial number>wartości i<DNS domain of the device>numerem seryjnym węzła i domeną DNS urządzenia. Wartości numeru seryjnego węzła można uzyskać na stronie Certyfikaty i domenie DNS na stronie Urządzenie w lokalnym internetowym interfejsie użytkownika urządzenia.Aby dodać tę parametry połączenia dla urządzenia do listy zaufanych hostów klienta, wpisz następujące polecenie:

Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -ForceUruchom sesję programu Windows PowerShell na urządzeniu:

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSLJeśli zostanie wyświetlony błąd związany z relacją zaufania, sprawdź, czy łańcuch podpisywania certyfikatu węzła przekazany do urządzenia jest również zainstalowany na kliencie, który uzyskuje dostęp do urządzenia.

Po wyświetleniu monitu podaj hasło. Użyj tego samego hasła, które jest używane do logowania się do lokalnego internetowego interfejsu użytkownika. Domyślne lokalne hasło internetowego interfejsu użytkownika to Password1. Po pomyślnym nawiązaniu połączenia z urządzeniem przy użyciu zdalnego programu PowerShell zobaczysz następujące przykładowe dane wyjściowe:

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. PS C:\WINDOWS\system32> winrm quickconfig WinRM service is already running on this machine. PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com" PS C:\WINDOWS\system32> Set-Item WSMan:\localhost\Client\TrustedHosts $Name -Concatenate -Force PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing. Changes made through this interface without involving Microsoft Support could result in an unsupported configuration. [1HXQG13.wdshcsso.com]: PS>

W przypadku korzystania z -UseSSL tej opcji komunikacja zdalna jest zdalna za pośrednictwem programu PowerShell za pośrednictwem protokołu HTTPS. Zalecamy, aby zawsze używać protokołu HTTPS do zdalnego nawiązywania połączenia za pośrednictwem programu PowerShell. W ramach zaufanych sieci komunikacja zdalna za pośrednictwem programu PowerShell za pośrednictwem protokołu HTTP jest akceptowalna. Najpierw włącz zdalny program PowerShell za pośrednictwem protokołu HTTP w lokalnym interfejsie użytkownika. Następnie możesz nawiązać połączenie z interfejsem programu PowerShell urządzenia przy użyciu poprzedniej procedury bez -UseSSL opcji.

Jeśli nie używasz certyfikatów (zalecamy użycie certyfikatów!), możesz pominąć sprawdzanie poprawności certyfikatu przy użyciu opcji sesji: -SkipCACheck -SkipCNCheck -SkipRevocationCheck.

$sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

Oto przykładowe dane wyjściowe po pomijaniu sprawdzania certyfikatu:

PS C:\WINDOWS\system32> $Name = "1HXQG13.wdshcsso.com"

PS C:\WINDOWS\system32> $sessOptions = New-PSSessionOption -SkipCACheck -SkipCNCheck -SkipRevocationCheck

PS C:\WINDOWS\system32> $sessOptions

MaximumConnectionRedirectionCount : 5

NoCompression : False

NoMachineProfile : False

ProxyAccessType : None

ProxyAuthentication : Negotiate

ProxyCredential :

SkipCACheck : True

SkipCNCheck : True

SkipRevocationCheck : True

OperationTimeout : 00:03:00

NoEncryption : False

UseUTF16 : False

IncludePortInSPN : False

OutputBufferingMode : None

MaxConnectionRetryCount : 0

Culture :

UICulture :

MaximumReceivedDataSizePerCommand :

MaximumReceivedObjectSize :

ApplicationArguments :

OpenTimeout : 00:03:00

CancelTimeout : 00:01:00

IdleTimeout : -00:00:00.0010000

PS C:\WINDOWS\system32> Enter-PSSession -ComputerName $Name -Credential ~\EdgeUser -ConfigurationName Minishell -UseSSL -SessionOption $sessOptions

WARNING: The Windows PowerShell interface of your device is intended to be used only for the initial network configuration. Please

engage Microsoft Support if you need to access this interface to troubleshoot any potential issues you may be experiencing.

Changes made through this interface without involving Microsoft Support could result in an unsupported configuration.

[1HXQG13.wdshcsso.com]: PS>

Ważne

W bieżącej wersji można nawiązać połączenie z interfejsem programu PowerShell urządzenia tylko za pośrednictwem klienta systemu Windows. Opcja -UseSSL nie działa z klientami systemu Linux.

Konfigurowanie dostępu do klastra za pośrednictwem kontroli dostępu opartej na rolach platformy Kubernetes

Po utworzeniu klastra Kubernetes można użyć narzędzia kubectl za pośrednictwem narzędzia cmdline, aby uzyskać dostęp do klastra.

W tym podejściu utworzysz przestrzeń nazw i użytkownika. Następnie skojarzysz użytkownika z przestrzenią nazw. Musisz również pobrać plik konfiguracji , który umożliwia używanie klienta Kubernetes do bezpośredniej komunikacji z utworzonym klastrem Kubernetes bez konieczności nawiązywania połączenia z interfejsem programu PowerShell urządzenia Azure Stack Edge Pro.

Tworzenie przestrzeni nazw. Typ:

New-HcsKubernetesNamespace -Namespace <string>Uwaga

W przypadku przestrzeni nazw i nazw użytkowników obowiązują konwencje nazewnictwa poddomeny DNS.

Oto przykładowe dane wyjściowe:

[10.100.10.10]: PS> New-HcsKubernetesNamespace -Namespace "myasetest1"Utwórz użytkownika i pobierz plik konfiguracji. Typ:

New-HcsKubernetesUser -UserName <string>Uwaga

Nie można użyć aseuser jako nazwy użytkownika, ponieważ jest on zarezerwowany dla domyślnego użytkownika skojarzonego z przestrzenią nazw IoT dla usługi Azure Stack Edge Pro.

Oto przykładowe dane wyjściowe pliku konfiguracji:

[10.100.10.10]: PS> New-HcsKubernetesUser -UserName "aseuser1" apiVersion: v1 clusters: - cluster: certificate-authority-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN5RENDQWJDZ0F3SUJBZ0lCQURBTkJna3Foa2lHOXcwQkFRc0ZBREFWTVJNd0VRWURWUVFERXdwcmRXSmwKY201bGRHVnpNQjRYRFRJd01ERXlPVEUyTlRFeE4xb1hEVE13TURFeU5qRTJOVEV4TjFvd0ZURVRNQkVHQTFVRQpBeE1LYTNWaVpYSnVaWFJsY3pDQ0FTSXdEUVlKS29aSWh2Y05BUUVCQlFBRGdnRVBBRENDQVFvQ2dnRUJBTXNpCkdZUHB0U1VWcDhKZEdVcHE1MVBURWhsZm8wWkk3YXFBdUlrOHZWdUFCZHJQK1FBSzFxcEN1di93NjIwbUtpZ0QKak1aT3Q4QkREREppWHF6UDZRZm5Oc0U2VXBHMnh0YnYrcTZHV2R5K0t6WkxMbXlwWGY3VjlzZEJnejVKVDNvYQpIdzFja2NTUklHSlV3UWxTbklNaHJUS3JUNDZFUUp3d282TmlNUzZMZDZieVk3WkUrTGg3OS9aNEhLanhTRmhMClc5ZG8veThZR3FXUDZmZTFmMmVmSkhUeGtwR05HZE1UVjNuOFlCZ0pSRzdrNjh0N2MrZ1NhbUlVWVJpTUNSNFAKYlFxcFpscWYvV2REZEJHOFh6aDJ0M1l4SkVIMm00T0Z1cSsvUitMYm95aHdKbmNMdVJ5OEpNZWlwTEQ3UlN0QwpZTDNNR0EzN2JieTRyYm4zVzg4Q0F3RUFBYU1qTUNFd0RnWURWUjBQQVFIL0JBUURBZ0trTUE4R0ExVWRFd0VCCi93UUZNQU1CQWY4d0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNbzFwWlBtQzV1cmRPZUJhSWQ4eEQzRkxCMG8KTlErbXBXMWpDd0ZtY3h6dUtlWmRsNXc2N0tuS2JTcDR0TXo1cXg3bUtSc0UxcnBoWkh2VHlKUXg1ZFk2ZE1Kdgp5d2FQZjBpT05TNlU2cC9INE12U1dJaEtJZ1FuTnE1dDh4TjJCNnZpQW41RmZoRkx6WEQrUlZGSm42cnovWkZnCmV6MHpxTkNKYmcvelFucFROcmQ2cnFFRHpoSVFZOVdYVWQycFh3ZXRqUXJpMkpZamh4NmtEcTVoRkZTM0FLUnIKOWlQTVQxaWNkR1NUMFVvM1hIZ1k2ck45WGp3MHFrY2I0Sy83UlVVWlRvS3dKamROR3lNTnpad000L2puR0p5SwpQTE9ycU5Ddlkvb0lkVEM5eVZVY3VRbXVlR0VqT20xUnN1RDFHYVE0RTZwakppVWJpMVdrajJ1bFhOWT0KLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo= server: https://10.128.47.90:6443 name: kubernetes contexts: - context: cluster: kubernetes user: aseuser1 name: aseuser1@kubernetes current-context: aseuser1@kubernetes kind: Config preferences: {} users: - name: aseuser1 user: client-certificate-data: LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUMwVENDQWJtZ0F3SUJBZ0lJWlFXcjY2cGFWSm93RFFZSktvWklodmNOQVFFTEJRQXdGVEVUTUJFR0ExVUUKQXhNS2EzVmlaWEp1WlhSbGN6QWVGdzB5TURBeE1qa3hOalV4TVRkYUZ3MHlNVEF4TWpneU1qVTJNVGRhTUJNeApFVEFQQmdOVkJBTVRDR0Z6WlhWelpYSXhNSUlCSWpBTkJna3Foa2lHOXcwQkFRRUZBQU9DQVE4QU1JSUJDZ0tDCkFRRUF4R3RDaXJ2cVhGYm5wVmtaYlVPRWQ3cXg2UzNVZ092MlhHRHNKM2VYWXN0bUxQVjMrQnlBcWwyN211L1AKaWdmaWt6MG9QSW1iYmtvcVJkamlYckxFZnk0N3dHcEhzdUhUOHNLY2tHTnJleFE2bXhaZ29xaU1nL2FuMUpMdwpiOFEvVnlQaWdVdUt6eVBseEhUZmlmSVM5MzR1VnZVZUc0dzlMRjAyZ2s2Nitpc0ZtanhsVmhseWRMNlc2UmZTCjl0OGpNMEFkdEpJL0xNbE13RHJJRVdFKzM4WDVNelJhQkJYNnlzNDFWSkZxekcwdW14dHdxN2pGOXp1UTE4ekIKalRZaDl3OWVKcDJwS2Fvak5tNE9SSDh4SzVSaUhocjJ2anFJWXkxRDd2WDh0b0U1K05HNmxHZjh5L1NvQnNRbQpmOG9vL1k3SEZmQXVGdlN6WUc1RUlQTFM4UUlEQVFBQm95Y3dKVEFPQmdOVkhROEJBZjhFQkFNQ0JhQXdFd1lEClZSMGxCQXd3Q2dZSUt3WUJCUVVIQXdJd0RRWUpLb1pJaHZjTkFRRUxCUUFEZ2dFQkFNR1BxY0YzS1BCbHZ0K24KN1NOcGE3anhWYkhZVGxyNTgwVWxzek93WEwwVnVPUUlCYmN2djIzZk9HNkhDZlQ0bWxBU0JRWVNZcmpLMjJTTwpTWld4cjNQUDlhVzNHajkxc0ttSnc1ZUF1WFhQbUJpK1RWQzBvY0ZLaEQvZ0o1aC93YnBaVndpVjVyRWE5Kzc2CnhNcFAzRld6dG5tT1hPaEl6UFNlR3B4YWpwQXd3ZXd4QU0yb0xGRFZFcy9XTFFMODJZM3NFcE93NVNaSVJJNXMKUHhMUTVnV1ZPM2x2SXcwZ3IrdkJlanZSOUZKaWVuTWFRdGdjSVgyRmpDaDBRMHVYRkdsTVNXWEljbjRLRTR0TApQSFFMalRSVUwyVnRXcW1YZ1RBM3RzN01DcGNRTFdPZFJUYkpSejZCbkc1aXVwcDdOSlFvYW9YcWpNVk5DVDZCCllYMEd0Skk9Ci0tLS0tRU5EIENFUlRJRklDQVRFLS0tLS0K client-key-data: LS0tLS1CRUdJTiBSU0EgUFJJVkFURSBLRVktLS0tLQpNSUlFb2dJQkFBS0NBUUVBeEd0Q2lydnFYRmJucFZrWmJVT0VkN3F4NlMzVWdPdjJYR0RzSjNlWFlzdG1MUFYzCitCeUFxbDI3bXUvUGlnZmlrejBvUEltYmJrb3FSZGppWHJMRWZ5NDd3R3BIc3VIVDhzS2NrR05yZXhRNm14WmcKb3FpTWcvYW4xSkx3YjhRL1Z5UGlnVXVLenlQbHhIVGZpZklTOTM0dVZ2VWVHNHc5TEYwMmdrNjYraXNGbWp4bApWaGx5ZEw2VzZSZlM5dDhqTTBBZHRKSS9MTWxNd0RySUVXRSszOFg1TXpSYUJCWDZ5czQxVkpGcXpHMHVteHR3CnE3akY5enVRMTh6QmpUWWg5dzllSnAycEthb2pObTRPUkg4eEs1UmlIaHIydmpxSVl5MUQ3dlg4dG9FNStORzYKbEdmOHkvU29Cc1FtZjhvby9ZN0hGZkF1RnZTellHNUVJUExTOFFJREFRQUJBb0lCQUVVSUVXM2kxMTQycU5raQo5RjNEWWZZV1pscTJZYjRoc0FjTmhWSGxwUTN5d0dsQ3FEUktDQ3BZSVF3MkJqSFR6WnpEM0xWU0E0K0NmMUxuCkE4QVdnaHJVcStsWE1QVzhpcG9DTGJaTlNzUUord0x3bld2dFl0MHFQaGZtd0p2M1UrK1RUQkwyOHNVVUw3ZVkKLzh0aWlhbno3ZU5mNklIMENyZmgxcnQ3WWhsemtRd1hBVHNScVJja0dMaTgrdGN5WnVzdGFhbENUSzBGRTdCaQpBUGE5a2w1SG56eCs4TTcvNWladHkwTUIxYWpWMnlGblBkUmlKSFVCb1AxVVV0QUthYjVZU0RvNllkZ2pIUTRHCjNWN1l1YWZobnVFMXA0VVIvUkloVVdjRlVVaTFBOFpZMFdnd1BDTmhnMWpQZU5vb2Y1UHpRbEY1OTRBREVwUUYKOFR2bG92RUNnWUVBOWZZbUxyY0tlQ0JiMTFoQVhoTi91Z1RTbU5xNnpFL1pPSWl6M0xwckdjRDhvWDdCVW9GcgplelkxbktSS2tkczE5OERnVjlQZUhuNzllQTRoMjM5RkIwNFFhMUJBdUVMRzRsdHJ3VlNxaFBENUR6YkcrSEhSCnJtYThVMEpUSmVVS0tJVjRUUGxlTzFtK2tjbkRJVXY1ckpwZDVXU3RvcUhXdk9RZkEvRUF0VlVDZ1lFQXpHOTcKTitCZVVvbFNiREttVUNGdTdPZGhYSXJYR3RnSEorZ2JOMDlnSHRURG5PY0IxZ1NzNkpZa1FPQU9qbWFxK05lRAp5SUF1NytheWlFRmpyT2tzTGhkSTREUXNkWFZveFFGVko1V1JwWlk3UTVRaFZpYUR2enR4NDlzSDlKSkplM2U0Cnl3NWdpNGkxKy90MnY2eWRKcWdNQ0xxOHlEdFRrcE9PSitkbkp5MENnWUJwZ3lpcURaZU9KTU9CUTdpSkl2QSsKQ21lVmJ1K0hTaEd6TU9HSHBPamc2V3IybEh1Mk94S3lqblM5TjdWTmtLNDhGQitwVFpnUm1RUi9CZ0Q4T2tLUQplYXFOZnFYazViQ1AxZ3dKcVpwazRVTFdoZmNoQ1NLY0lESlZ2VFFTSTRrU0RQK29kYWs0Nkt6WnVhWGRtTXdJCmdVZ2FhZkFhdmpaeVhhSDRmT0NDNlFLQmdHVXJCaDh3dVh5KzJEc1RGWnF4OE9McjNoS2Q0clUyRXRSODJIc1cKbk1xbEgraVZxU0x3VFdFTWJBUnUzTVU3cVlCYnBxdWlRNWdVNG1UcmR4Z3FpK0tEUTEwd2RJL3IrbDBEdTlCTApCRGlkajlaeGg4M0tZWWhSTXBzLzJULys1TDVsRU4zcnozczl2RkZtcisxS3pycENqeklDdDBtZmtrd0hHV0pGCjhaWkJBb0dBVXB3aUIrcWlHbkpxU1FtZHNSZFVabGFBaTRpbGhaa01RYTRHem95ZFQ3OTVHTm44ZThBRjd3WHMKTGpyYjdEV1FwakdCMnZpUlkySUZBVmIyKzZsdDlwOVJRMTZnSmxpNU5ZRXVvQWRoWXBsVWdBZGFHWHNGNHdabwo3SHFHTHBGdmUxVU5Gb0dQdkxpWUNrUFVYdGduQ3dNb0R2SEpKNzVYMXl6ckh6cmxUS1k9Ci0tLS0tRU5EIFJTQSBQUklWQVRFIEtFWS0tLS0tCg== [10.100.10.10]: PS>Plik konfiguracji jest wyświetlany w postaci zwykłego tekstu. Skopiuj ten plik i zapisz go jako plik konfiguracji .

Ważne

Nie zapisuj pliku konfiguracji jako pliku .txt , zapisz plik bez żadnego rozszerzenia pliku.

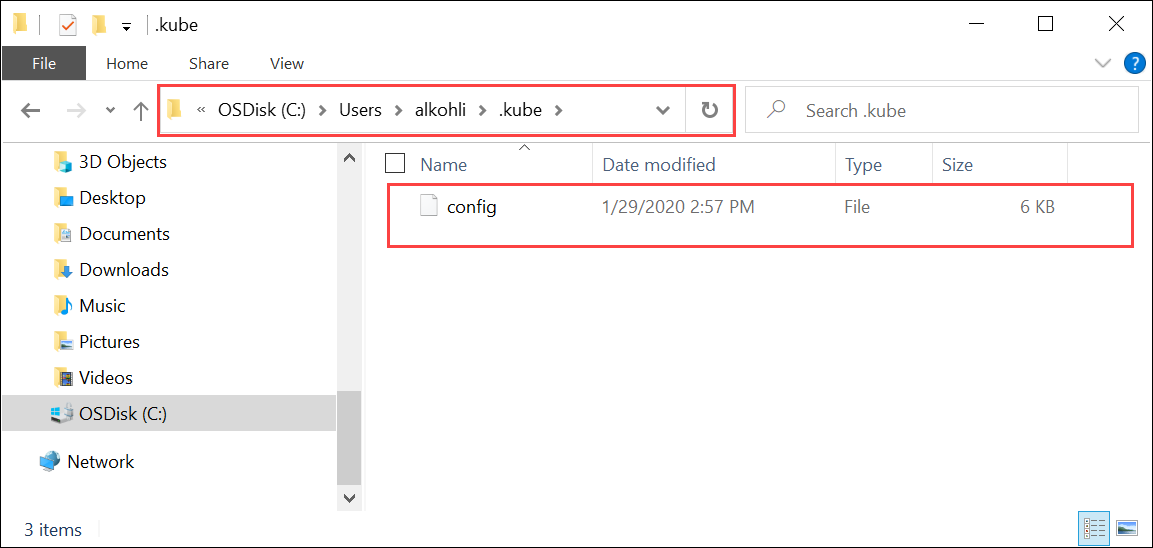

Plik konfiguracji powinien znajdować się w

.kubefolderze profilu użytkownika na komputerze lokalnym. Skopiuj plik do tego folderu w profilu użytkownika.

Skojarz przestrzeń nazw z utworzonym użytkownikiem. Typ:

Grant-HcsKubernetesNamespaceAccess -Namespace <string> -UserName <string>Oto przykładowe dane wyjściowe:

[10.100.10.10]: PS>Grant-HcsKubernetesNamespaceAccess -Namespace "myasetest1" -UserName "aseuser1"Po utworzeniu pliku konfiguracji nie potrzebujesz fizycznego dostępu do klastra. Jeśli klient może wysłać polecenie ping do adresu IP urządzenia Azure Stack Edge Pro, powinno być możliwe kierowanie klastra przy użyciu poleceń kubectl .

Uruchom nową sesję programu PowerShell na kliencie. Nie musisz łączyć się z interfejsem urządzenia. Teraz możesz zainstalować

kubectlna kliencie za pomocą następującego polecenia:PS C:\windows\system32> curl.exe -LO "https://dl.k8s.io/release/v1.25.0/bin/windows/amd64/kubectl.exe" PS C:\windows\system32>Jeśli na przykład węzeł główny kubernetes był uruchomiony w wersji 1.25.0, zainstaluj wersję 1.25.0 na kliencie.

Ważne

Pobierz klienta, który odbiega od wersji głównej nie więcej niż o jedną wersję podrzędną. Wersja klienta, ale może prowadzić wzorzec przez maksymalnie jedną wersję pomocniczą. Na przykład wzorzec w wersji 1.3 powinien działać z klientami w wersji 1.1, 1.2 i 1.3 i powinien działać z klientami w wersji 1.2, 1.3 i 1.4. Aby uzyskać więcej informacji na temat wersji klienta platformy Kubernetes, zobacz Zasady obsługi niesymetryczności wersji i wersji platformy Kubernetes. Aby uzyskać więcej informacji na temat wersji serwera Kubernetes w usłudze Azure Stack Edge Pro, zobacz Pobieranie wersji serwera Kubernetes. Czasami program jest wstępnie zainstalowany w systemie,

kubectljeśli używasz platformy Docker dla systemu Windows lub innych narzędzi. Ważne jest, aby pobrać określoną wersjękubectlprogramu zgodnie z opisem w tej sekcji, aby pracować z tym klastrem kubernetes.Instalacja trwa kilka minut.

Sprawdź, czy zainstalowana wersja jest pobrana. Należy określić ścieżkę bezwzględną do lokalizacji, w

kubectl.exektórej zainstalowano element w systemie.PS C:\Users\myuser> C:\windows\system32\kubectl.exe version Client Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.2", GitCommit:"f6278300bebbb750328ac16ee6dd3aa7d3549568", GitTreeState:"clean", BuildDate:"2019-08-05T09:23:26Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"windows/amd64"} Server Version: version.Info{Major:"1", Minor:"15", GitVersion:"v1.15.1", GitCommit:"4485c6f18cee9a5d3c3b4e523bd27972b1b53892", GitTreeState:"clean", BuildDate:"2019-07-18T09:09:21Z", GoVersion:"go1.12.5", Compiler:"gc", Platform:"linux/amd64"} PS C:\Users\myuser>Aby uzyskać więcej informacji na

kubectltemat poleceń używanych do zarządzania klastrem Kubernetes, zobacz Omówienie narzędzia kubectl.Dodaj wpis DNS do pliku hosts w systemie.

Uruchom Notatnik jako administrator i otwórz

hostsplik znajdujący się wC:\windows\system32\drivers\etc\hostslokalizacji .Użyj informacji zapisanych na stronie Urządzenie w lokalnym interfejsie użytkownika we wcześniejszym kroku, aby utworzyć wpis w pliku hosts.

Skopiuj na przykład ten punkt końcowy

https://compute.asedevice.microsoftdatabox.com/[10.100.10.10], aby utworzyć następujący wpis z adresem IP urządzenia i domeną DNS:10.100.10.10 compute.asedevice.microsoftdatabox.com

Aby sprawdzić, czy możesz nawiązać połączenie z zasobnikami Kubernetes, wpisz:

PS C:\Users\myuser> kubectl get pods -n "myasetest1" No resources found. PS C:\Users\myuser>

Teraz możesz wdrożyć aplikacje w przestrzeni nazw, a następnie wyświetlić te aplikacje i ich dzienniki.

Ważne

Istnieje wiele poleceń, których nie można uruchomić, na przykład poleceń, które wymagają dostępu administratora. Można wykonywać tylko operacje, które są dozwolone w przestrzeni nazw.

Usuwanie klastra Kubernetes

Aby usunąć klaster Kubernetes, należy usunąć konfigurację usługi IoT Edge.

Aby uzyskać szczegółowe instrukcje, zobacz Zarządzanie konfiguracją usługi IoT Edge.