Integrowanie zabezpieczeń ze strategią wdrażania chmury

Przeniesienie organizacji do chmury zwiększa złożoność zabezpieczeń. Aby zapewnić sukces w chmurze, strategia zabezpieczeń musi sprostać nowoczesnym wyzwaniom, które są związane z przetwarzaniem w chmurze. W przypadku wdrażania i działania majątku w chmurze zabezpieczenia stają się niezbędne do rozważenia we wszystkich aspektach organizacji. Nie jest to oddzielna funkcja, która jest po drugie stosowana do niektórych aspektów, ponieważ może być powszechna w przypadku organizacji, które korzystają z lokalnych platform technologicznych. Podczas definiowania strategii wdrażania chmury należy wziąć pod uwagę zalecenia przedstawione w tym artykule, aby zapewnić, że bezpieczeństwo jest integralną częścią strategii i zostanie wbudowane w plan wdrożenia chmury podczas przechodzenia do przodu.

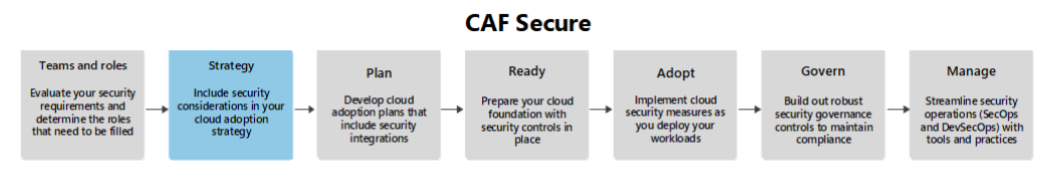

Ten artykuł jest pomocniczym przewodnikiem po metodologii strategii . Opisuje on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Modernizacja stanu zabezpieczeń

Strategia modernizacji stanu zabezpieczeń nie wiąże się tylko z wdrożeniem nowych technologii i nowych praktyk operacyjnych. Zwykle wiąże się to również ze zmianą myślenia w całej organizacji. Może być konieczne wypełnienie nowych zespołów i ról , a istniejące zespoły i role muszą być zaangażowane w zabezpieczenia w sposób, w jaki nie są onecustomowane. Te zmiany, które czasami mogą być monumentalne dla organizacji, mogą być źródłem stresu i konfliktów wewnętrznych, dlatego ważne jest promowanie zdrowej, uczciwej i bez winy komunikacji w całej organizacji w całym procesie wdrażania.

Zapoznaj się z przewodnikiem Definiowanie strategii zabezpieczeń, aby zapoznać się z kompleksowym omówieniem tych zagadnień.

Wdrażanie zerowej relacji zaufania jako strategii

Wdrożenie modelu Zero Trust jako strategii ułatwia rozpoczęcie podróży do chmury dzięki nowoczesnemu podejściu do zabezpieczeń. Podejście Zero Trust opiera się na trzech zasadach:

Sprawdź jawnie. Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych.

Użyj najniższych uprawnień. Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych.

Przyjmij naruszenie. Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i użyj analizy, aby uzyskać wgląd w działania związane z systemami, zwiększyć wykrywanie zagrożeń i poprawić ochronę.

Jeśli zastosujesz te zasady w procesie wdrażania chmury, transformacja do nowoczesnych zabezpieczeń może być łagodniejszym środowiskiem dla całej organizacji.

Firma Microsoft udostępnia strategię modernizacji zabezpieczeń opartą na zerowym zaufaniu, której organizacje mogą używać jako przewodnika. Zapoznaj się z fazą Definiowanie strategii, aby zapoznać się z zaleceniami dotyczącymi strategii.

Definiowanie strategii gotowości i reagowania na zdarzenia

Ustanów wyraźną wizję i dobrze zdefiniowane cele dotyczące gotowości zabezpieczeń w chmurze. Skoncentruj się na tworzeniu pojemności zabezpieczeń i rozwijaniu umiejętności związanych z zabezpieczeniami. Dopasuj strategię gotowości i reagowania na zdarzenia do ogólnej strategii biznesowej, aby upewnić się, że strategia biznesowa nie jest utrudniana przez bezpieczeństwo. Zapoznaj się z wymaganiami biznesowymi dotyczącymi niezawodności i wydajności, aby zapewnić, że strategia może spełnić te wymagania podczas tworzenia niezbędnej podstawy technologii w celu przygotowania się do zdarzeń i reagowania na nie.

Definiowanie strategii poufności

Podczas definiowania strategii wdrażania poufności w środowisku chmury przedsiębiorstwa należy wziąć pod uwagę kilka kluczowych kwestii:

Określanie priorytetów prywatności i ochrony danych. Określ jasne cele biznesowe, które podkreślają znaczenie prywatności i ochrony danych. Cele te obejmują zgodność z odpowiednimi przepisami, takimi jak RODO, HIPAA i standardy branżowe.

Planowanie strategii zarządzania ryzykiem. Identyfikowanie i ocenianie potencjalnych zagrożeń związanych z poufnością danych i opracowywanie strategii w celu ograniczenia tych zagrożeń.

Opracuj strategię ochrony przed utratą danych (DLP). DLP to zestaw narzędzi i procesów, które pomagają zagwarantować, że poufne dane nie zostaną utracone, niewłaściwie użyte lub nieuprawnione przez nieautoryzowanych użytkowników. Jeśli chodzi o zasadę poufności, obejmuje ona zdefiniowanie jasnych celów ochrony danych i ustanowienie ram na potrzeby wdrażania niezawodnych mechanizmów szyfrowania i kontroli dostępu. W fazie strategii funkcja DLP jest zintegrowana z ogólną wizją zabezpieczeń, aby zapewnić ochronę poufnych danych przed nieautoryzowanym dostępem.

Definiowanie strategii integralności

Utrzymywanie integralności danych i systemu wymaga wielu z tych samych strategii co sugerowane dla poufności, takich jak dobrze zaprojektowane mechanizmy kontroli ochrony danych i zarządzanie ryzykiem. Te strategie powinny zostać rozszerzone o dodatkowe zagadnienia dotyczące danych i integralności systemu:

Określanie priorytetów danych i integralności systemu. Utrzymywanie integralności danych i systemu powinno być kluczowym zestawem wymagań i celów biznesowych. W tym celu należy określić priorytety mechanizmów kontroli zabezpieczeń i praktyk operacyjnych, które obsługują wysoki poziom integralności. W szczególności korzystaj z automatyzacji za pomocą narzędzi, aby uzyskać jak najwięcej danych i zarządzania integralnością systemu, co jest praktyczne. Automatyzacja może być używana w przypadku wielu funkcji związanych z integralnością, takich jak:

Zarządzanie zasadami.

Klasyfikacja danych i zarządzanie nimi.

Wdrożenia infrastruktury i zarządzanie aktualizacjami.

Definiowanie strategii dostępności

Uwzględnienie zagadnień dotyczących dostępności w strategii wdrażania chmury pomaga upewnić się, że jesteś przygotowany do wdrożenia niezawodnego i odpornego majątku w chmurze i że możesz mieć pewność, że spełniasz wymagania biznesowe, ponieważ odnoszą się one do dostępności.

Wymagania i cele dotyczące dostępności obejmują cały majątek w chmurze, w tym wszystkie funkcje biznesowe i obciążenia oraz podstawową platformę w chmurze. Upewnij się, że podczas opracowywania strategii wdrażania chmury należy zacząć od celów wysokiego poziomu w celu określenia krytycznego znaczenia różnych aspektów majątku w chmurze i rozpocząć dyskusje wśród uczestników projektu na temat tego, jaki jest odpowiedni poziom dostępności, jednocześnie równoważąc wymagania i cele dotyczące kosztów i wydajności. Takie podejście ułatwia tworzenie struktury planów wdrażania chmury, dzięki czemu można pracować nad bardziej zdefiniowanymi celami w miarę postępów w kolejnych fazach procesu wdrażania chmury, kładąc podstawy dla odpowiednio określonych projektów i standardów.

Definiowanie strategii utrzymania stanu zabezpieczeń

Podróż w kierunku nowoczesnego, niezawodnego stanu zabezpieczeń nie kończy się początkową implementacją. Aby nadążyć za nowymi zagrożeniami, należy stale przeglądać i udoskonalać praktyki zabezpieczeń przy zachowaniu ścisłego przestrzegania standardów. Utrzymanie bezpieczeństwa to ciągły wysiłek w zakresie codziennych operacji, które spełniają oczekiwania, jakie organizacja postawiła sobie podczas przygotowywania się do pojawiających się zagrożeń i zmian technologicznych. Przyjęcie tej zasady codififuje podejście do ciągłego ulepszania. Zapewnia ona zespołom ds. zabezpieczeń wytyczne dotyczące utrzymania czujnych praktyk w zakresie zabezpieczeń i zapewnia uczestnikom projektu pewność, że bezpieczeństwo pozostaje podstawą procesu wdrażania chmury.

Podczas opracowywania strategii utrzymania skupisz się na tym, jak ogólna strategia zabezpieczeń działa w świecie rzeczywistym, oraz na stosowaniu lekcji w celu ciągłego rozwoju. Strategia utrzymania powinna obejmować długoterminowe cele biznesowe w celu zapewnienia, że długoterminowe cele bezpieczeństwa są dostosowane. Po uwzględnieniu tych celów strategia utrzymania określa, w jaki sposób stan zabezpieczeń musi ewoluować, aby zachować zgodność.

Przykładowa strategia

Twoja organizacja powinna opracować strategię wdrażania chmury w sposób, który najlepiej sprawdza się w organizacji. W poniższym przykładzie pokazano, jak dołączyć wskazówki oferowane w tym artykule do artefaktu narracji, takiego jak dokument programu Word.

Przesłanki

Motywacją do przejścia do chmury jest modernizacja obciążenia biznesowego (LOB) firmy Microsoft i wykorzystania globalnej infrastruktury chmury firmy Microsoft w celu efektywnego skalowania na całym świecie w miarę rozwoju bazy klientów.

Zagadnienia biznesowe:

- Buy-in zarządu i kierownictwa wyższego szczebla. Musimy przedstawić podsumowanie naszego planu wdrożenia chmury z prognozami finansowymi do zarządu w celu zatwierdzenia. Podsumowanie kadry kierowniczej musi zostać opracowane przez kierownictwo wyższego szczebla, aby zapewnić, że zespół kierowniczy jest zgodny z planem wysokiego poziomu.

Zagadnienia dotyczące zabezpieczeń:

- Gotowość techniczna Nasze zespoły it i zabezpieczeń będą potrzebować upskillingu, aby pomyślnie zdefiniować nasz plan migracji. Może być konieczne dodanie nowych zespołów i ról podczas przygotowywania się do przejścia do chmury.

Wynik biznesowy: globalny zasięg

Obecnie działamy tylko w Ameryka Północna. Naszym pięcioletnim planem jest rozszerzenie się do Europy i Azji. Korzystanie z globalnej chmury platformy Azure firmy Microsoft umożliwi nam zbudowanie niezbędnej infrastruktury, aby efektywnie dostarczać naszą aplikację LOB w Europie i Azji.

Właściciel firmy: COO

Właściciel techniczny: CTO

Właściciel zabezpieczeń: CISO

Zagadnienia biznesowe:

- Prognozowanie budżetu. W ramach opracowywania naszego planu migracji do chmury dział IT, zabezpieczenia i sprzedaż muszą współtworzyć modele prognozowania budżetu z działem finansów, aby zapewnić uczestnikom projektu zrozumienie potencjalnych kosztów rozszerzania się do Europy i Azji.

Zagadnienia dotyczące zabezpieczeń:

Zwiększone powierzchnie ataków. Rozszerzenie na całym świecie znacznie zwiększy nasze powierzchnie ataków, umieszczając publicznie uwidocznione systemy w wielu regionach. Musimy szybko zmodernizować nasz stan zabezpieczeń. Zastosujemy się do wskazówek zero trust, aby upewnić się, że stosujemy najlepsze rozwiązania.

Zagrożenia ukierunkowane na chmurę. Przejście do chmury przyniesie nowe zagrożenia, do których nie zostały ujawnione. Te zagrożenia nie są ograniczone do złośliwych ataków na nasze systemy. Dostawca usług w chmurze jest również głównym celem zagrożeń, a zdarzenia wpływające na dostawcę mogą mieć wpływ podrzędny na nasze systemy lub firmę. Musimy przejrzeć nasze procesy gotowości i reagowania na zdarzenia oraz wprowadzić niezbędne ulepszenia w ramach naszego planu.

Wynik biznesowy: Innowacje w zakresie danych

W miarę rozwoju globalnego nasze majątek danych będzie rosnąć wykładniczo. Obsługa tych danych będzie nie do utrzymania, chyba że przyjmiemy technologie danych i analizy w skali chmury.

Właściciel firmy: dyrektor generalny

Właściciel techniczny: CTO

Właściciel zabezpieczeń: CISO

Zagadnienia biznesowe:

- Wymagania dotyczące zgodności lokalnej. Musimy współpracować z ekspertami w zakresie lokalnych przepisów dotyczących zgodności, aby zapewnić, że firma jest gotowa do obsługi zespołów technicznych przy zachowaniu zgodności. Może to oznaczać konfigurowanie jednostek biznesowych w niektórych lokalizacjach geograficznych lub korzystanie z suwerennych chmur w krajach takich jak Niemcy i Chiny.

Zagadnienia dotyczące zabezpieczeń:

Poufność i integralność danych na dużą skalę. Musimy przejrzeć i poprawić nasze strategie poufności i integralności oraz mechanizmy, aby zapewnić, że w miarę wdrażania nowych technologii i przechodzenia do nowych obszarów geograficznych nie narażamy naszych danych ani danych naszych klientów na ryzyko uszkodzenia, naruszenia lub utraty oraz że domyślnie przestrzegamy ram regulacyjnych.

Strategia dostępu i autoryzacji Zero Trust. Musimy przyjąć podejście Zero Trust, aby upewnić się, że nasza strategia dostępu i autoryzacji spełnia nowoczesne najlepsze rozwiązania i można nimi zarządzać w miarę rozwoju globalnego.

Wynik biznesowy: wydajność i niezawodność

W miarę rozszerzania się na całym świecie nasze obciążenie biznesowe musi utrzymywać wysoką wydajność i dostępność bez przestojów, na których polegają nasi klienci.

Właściciel firmy: COO

Właściciel techniczny: CTO

Właściciel zabezpieczeń: CISO

Zagadnienia biznesowe:

- Utrzymanie wydajności i niezawodności podczas migracji. Nasi klienci mają wysokie oczekiwania dotyczące naszej aplikacji LOB. Nie możemy sobie pozwolić na szkody reputacji i szkody finansowe, jeśli aplikacja przestój lub długotrwała obniżona wydajność usługi w trakcie migracji do chmury. Zaangażowanie naszego zespołu pomocy technicznej firmy Microsoft w celu ułatwienia zaprojektowania planu migracji i zaangażowania się w migrację zminimalizuje ryzyko przestoju lub obniżonej wydajności usługi.

Zagadnienia dotyczące zabezpieczeń:

Musimy opracować bezpieczne wzorce projektowe, aby zapewnić efektywne i bezpieczne wdrażanie identycznych pakietów infrastruktury w każdym nowym regionie, w którym się rozwijamy. Nasza strategia dostępności powinna uwzględniać kompromisy, które musimy wprowadzić w celu zapewnienia, że bezpieczeństwo nie zostanie naruszone przez nasze projekty wydajności i że nasze cele wydajności nie mają wpływu na nasze środki bezpieczeństwa.

- Musimy uwzględnić procesy i mechanizmy integralności systemu w naszych wzorcach projektowych, aby zapewnić, że nasze systemy są domyślnie chronione podczas wdrażania obciążenia w nowych lokalizacjach geograficznych.