Planowanie bezpiecznego wdrożenia chmury

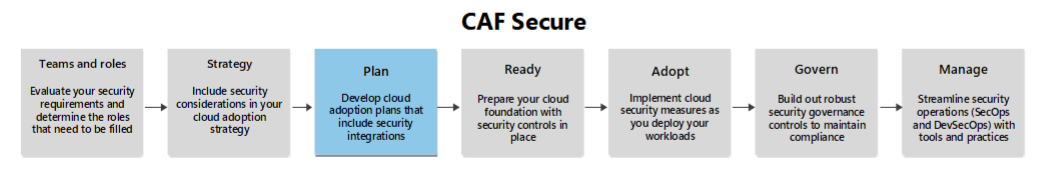

Opracowywanie planu wdrożenia chmury może być trudne i często ma wiele wyzwań technicznych. Należy dokładnie zaplanować każdy etap procesu wdrażania chmury, w szczególności podczas aktualizowania starszych obciążeń dla infrastruktury chmury. Aby utworzyć bezpieczny majątek w chmurze od podstaw, należy zintegrować zagadnienia dotyczące zabezpieczeń w każdej fazie planu wdrożenia. Takie podejście pomaga zapewnić bezpieczeństwo nowego środowiska chmury od samego początku.

Podczas podejmowania decyzji dotyczących migracji lub implementacji należy zaprojektować najwyższe stanowisko strategii zabezpieczeń, które jest możliwe dla Twojej firmy. Określanie priorytetów zabezpieczeń nad wydajnością i wydajnością kosztów podczas uruchamiania projektów. Takie podejście gwarantuje, że nie wprowadzasz zagrożeń, które mogą wymagać późniejszego przeprojektowania obciążeń. Wskazówki przedstawione w tym artykule mogą pomóc w opracowaniu planu wdrożenia chmury, który ma zabezpieczenia jako podstawową zasadę.

Ten artykuł jest przewodnikiem pomocniczym dotyczącym metodologii planowania . Zapewnia on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Planowanie wdrożenia strefy docelowej

Aby utworzyć podstawowe elementy majątku w chmurze, użyj podejścia strefy docelowej. To zalecenie dotyczy głównie przedsiębiorstw i dużych organizacji. Mniejsze organizacje i start-upy mogą nie skorzystać z przyjęcia tego podejścia na początku swojej podróży do chmury. Należy jednak zrozumieć obszary projektowania, ponieważ należy uwzględnić te obszary w planie wdrożenia chmury, nawet jeśli nie utworzysz pełnej strefy docelowej.

Możesz użyć podejścia strefy docelowej platformy Azure, aby ustanowić solidną podstawę dla majątku w chmurze. Ta podstawa pomaga zapewnić możliwe do zarządzania środowisko, które można zabezpieczyć wydajniej zgodnie z najlepszymi rozwiązaniami.

Strefy docelowe: Strefa docelowa to wstępnie skonfigurowane, ulepszone, skalowalne środowisko w chmurze, które służy jako podstawa dla obciążeń. Obejmuje ona topologię sieci, zarządzanie tożsamościami, zabezpieczenia i składniki ładu.

Korzyści: Strefy docelowe mogą pomóc w standaryzacji środowisk w chmurze. Takie podejście pomaga zapewnić spójność i zgodność z zasadami zabezpieczeń. Ułatwiają one również zarządzanie i skalowalność.

Modernizacja stanu zabezpieczeń

Podczas opracowywania planu modernizacji zabezpieczeń ważne jest, aby skoncentrować się na wdrożeniu nowych technologii i praktyk operacyjnych. Równie ważne jest, aby dostosować te środki zabezpieczeń do celów biznesowych.

Planowanie wdrożenia rozwiązania Zero Trust

Podczas opracowywania planu wdrożenia uwzględnij zasady zero trustu w planie, aby pomóc w strukturze faz i kroków, które zespoły w całej organizacji są odpowiedzialne za działania i jak mogą wykonywać swoje działania.

Podejście firmy Microsoft Zero Trust zawiera wskazówki dotyczące siedmiu filarów technologii, w tym zaleceń dotyczących wdrażania i konfiguracji. Podczas tworzenia planu zapoznaj się z poszczególnymi filarami, aby zapewnić kompleksowy zakres tych obszarów.

Filary technologii Zero Trust

Tożsamość: wskazówki dotyczące weryfikowania tożsamości przy użyciu silnego uwierzytelniania i kontrolowania dostępu w ramach zasady najniższych uprawnień.

Punkty końcowe: wskazówki dotyczące zabezpieczania wszystkich punktów końcowych, w tym urządzeń i aplikacji, które współdziałają z danymi. Te wskazówki dotyczą niezależnie od tego, skąd łączą się punkty końcowe i jak się łączą.

Dane: wskazówki dotyczące zabezpieczania wszystkich danych przy użyciu podejścia do ochrony w głębi systemu.

Aplikacje: wskazówki dotyczące zabezpieczania używanych aplikacji i usług w chmurze.

Infrastruktura: wskazówki dotyczące zabezpieczania infrastruktury w chmurze za pomocą rygorystycznych zasad i strategii wymuszania.

Sieć: wskazówki dotyczące zabezpieczania sieci w chmurze za pośrednictwem segmentacji, inspekcji ruchu i kompleksowego szyfrowania.

Widoczność, automatyzacja i aranżacja: wskazówki dotyczące zasad i praktyk operacyjnych, które ułatwiają wymuszanie zasad zero trustu.

Spójność biznesowa

Dostosowanie technologii i uczestników projektu biznesowego ma kluczowe znaczenie dla sukcesu planu modernizacji zabezpieczeń. Należy zaplanować rozwój jako proces współpracy i negocjować z uczestnikami projektu, aby znaleźć najlepszy sposób dostosowywania procesów i zasad. Uczestnicy projektu biznesowego muszą zrozumieć, w jaki sposób plan modernizacji wpływa na funkcje biznesowe. Uczestnicy projektu technologii muszą wiedzieć, gdzie należy ustępować, aby zapewnić bezpieczeństwo i nienaruszone krytyczne funkcje biznesowe.

Gotowość i reagowanie na zdarzenia

Planowanie gotowości: Zaplanuj przygotowanie zdarzeń, oceniając rozwiązania zarządzanie lukami w zabezpieczeniach, systemy wykrywania zagrożeń i zdarzeń oraz niezawodne rozwiązania do monitorowania infrastruktury. Planowanie wzmacniania zabezpieczeń infrastruktury w celu zmniejszenia powierzchni ataków.

Planowanie reagowania na zdarzenia: utwórz niezawodny plan reagowania na zdarzenia, aby zapewnić bezpieczeństwo chmury. W fazie Planowanie rozpocznij przygotowywanie planu reagowania na zdarzenia, identyfikując role i kluczowe fazy, takie jak badanie, środki zaradcze i komunikacja. Dodasz szczegółowe informacje o tych rolach i fazach podczas tworzenia majątku chmury.

Planowanie poufności

Ochrona przed utratą danych: aby ustanowić poufność danych organizacji w całym przedsiębiorstwie, skrupulatnie zaplanuj określone zasady i procedury ochrony przed utratą danych. Ten proces obejmuje identyfikowanie poufnych danych, określanie sposobu ochrony danych oraz planowanie wdrożenia technologii szyfrowania i bezpiecznych mechanizmów kontroli dostępu.

Uwzględnij wymagania dotyczące ochrony danych w planach migracji do chmury lub programowania:

Klasyfikacja danych: identyfikowanie i klasyfikowanie danych na podstawie wymagań dotyczących poufności i przepisów prawnych. Ten proces pomaga zastosować odpowiednie środki zabezpieczeń.

Szyfrowanie: Upewnij się, że dane są szyfrowane w spoczynku i podczas przesyłania. Użyj silnych standardów szyfrowania, aby chronić poufne informacje.

Mechanizmy kontroli dostępu: Zaimplementuj ścisłe mechanizmy kontroli dostępu, aby zapewnić, że tylko autoryzowani użytkownicy mogą uzyskiwać dostęp do poufnych danych. Użyj uwierzytelniania wieloskładnikowego i kontroli dostępu opartej na rolach. Postępuj zgodnie z zasadą Zero Trust i sprawdź jawnie, zawsze uwierzytelnianie i autoryzowanie na podstawie wszystkich dostępnych punktów danych. Te punkty danych obejmują tożsamość użytkownika, lokalizację, kondycję urządzenia, usługę lub obciążenie, klasyfikację danych i anomalie.

Planowanie integralności

Oprócz środków zalecanych do zachowania poufności należy rozważyć wdrożenie określonych środków integralności danych i systemu.

Planowanie obserwowania danych i integralności systemu oraz ładu: w planach wdrażania lub programowania w chmurze uwzględnij plany monitorowania danych i systemów pod kątem nieautoryzowanych zmian i zasad higieny danych.

Planowanie zdarzeń integralności: w planie reagowania na zdarzenia uwzględnij zagadnienia dotyczące integralności. Te zagadnienia powinny dotyczyć nieautoryzowanych zmian danych lub systemów oraz sposobu korygowania nieprawidłowych lub uszkodzonych danych wykrytych za pomocą praktyk monitorowania i higieny danych.

Planowanie dostępności

Plan wdrożenia chmury powinien być zgodny z dostępnością, przyjmując standardy projektowania architektury i operacji. Te standardy prowadzą do implementacji i przyszłych faz oraz zapewniają strategię, w jaki sposób można osiągnąć wymagania dotyczące dostępności. Podczas tworzenia planu wdrożenia chmury należy wziąć pod uwagę następujące zalecenia:

Standaryzacja wzorców projektowych infrastruktury i aplikacji: standaryzacja wzorców projektowych infrastruktury i aplikacji w celu zapewnienia niezawodności obciążeń. Unikaj niepotrzebnej złożoności, aby projekty powtarzały się i zniechęcały do niezatwierdzonych zachowań IT. Postępuj zgodnie z najlepszymi rozwiązaniami dotyczącymi infrastruktury o wysokiej dostępności i odpornych aplikacji podczas definiowania standardów projektowania.

Standaryzacja narzędzi i praktyk programistycznych: Opracowywanie dobrze zdefiniowanych i wymusialnych standardów dla narzędzi i praktyk programistycznych. Takie podejście pomaga zapewnić, że wdrożenia są zgodne z zasadami CIA Triad i zawierają najlepsze rozwiązania w zakresie bezpiecznych wdrożeń.

Standaryzacja narzędzi operacyjnych i praktyk: zależy od dobrze zdefiniowanych i ściśle wymuszanych standardów dla operatorów, aby zachować poufność, integralność i dostępność. Postępuj zgodnie ze standardami spójnie i trenuj na nich rutynowo, aby systemy były odporne na ataki i mogły skutecznie reagować na zdarzenia.

Planowanie utrzymania zabezpieczeń

W celu długoterminowego utrzymania stanu zabezpieczeń należy przyjąć sposób myślenia o ciągłym ulepszaniu w całej organizacji. Takie podejście obejmuje nie tylko przestrzeganie standardów operacyjnych w codziennych praktykach, ale także aktywnie szuka możliwości ulepszenia. Regularnie przejrzyj standardy i zasady oraz zaimplementuj program szkoleniowy, który wspiera sposób myślenia o ciągłym ulepszaniu.

Aby zaplanować punkt odniesienia zabezpieczeń, musisz najpierw zrozumieć bieżący stan zabezpieczeń, aby ustanowić punkt odniesienia. Użyj zautomatyzowanego narzędzia, takiego jak wskaźnik bezpieczeństwa firmy Microsoft, aby szybko ustanowić punkt odniesienia i uzyskać wgląd w obszary poprawy.