Zabezpieczanie punktów końcowych za pomocą zera zaufania

![]()

Tło

Nowoczesne przedsiębiorstwo ma niesamowitą różnorodność punktów końcowych, które uzyskują dostęp do danych. Nie wszystkie punkty końcowe są zarządzane, a nawet należące do organizacji, co prowadzi do różnych konfiguracji urządzeń i poziomów poprawek oprogramowania. Spowoduje to utworzenie ogromnej powierzchni ataków i, jeśli pozostanie nierozwiązane, uzyskiwanie dostępu do danych służbowych z niezaufanych punktów końcowych może łatwo stać się najsłabszym linkiem w strategii zabezpieczeń Zero Trust .

Zero Trust przestrzega zasady "Nigdy nie ufaj, zawsze weryfikuj". Jeśli chodzi o punkty końcowe, oznacza to zawsze weryfikowanie wszystkich punktów końcowych. Obejmuje to nie tylko urządzenia wykonawcy, partnera i gościa, ale także aplikacje i urządzenia używane przez pracowników do uzyskiwania dostępu do danych służbowych, niezależnie od własności urządzeń.

W podejściu Zero Trust te same zasady zabezpieczeń są stosowane niezależnie od tego, czy urządzenie jest własnością firmową, czy prywatną za pośrednictwem modelu "przynieś własne urządzenie" (BYOD); czy urządzenie jest w pełni zarządzane przez it, czy tylko aplikacje i dane są zabezpieczone. Zasady dotyczą wszystkich punktów końcowych, niezależnie od tego, czy komputer PC, Mac, smartfon, tablet, urządzenie do noszenia lub IoT wszędzie tam, gdzie są połączone, czy to bezpieczna sieć firmowa, home broadband lub publiczny Internet.

Co najważniejsze, kondycja i wiarygodność aplikacji uruchamianych w tych punktach końcowych ma wpływ na stan zabezpieczeń. Należy zapobiec wyciekowi danych firmowych do niezaufanych lub nieznanych aplikacji lub usług, przypadkowo lub przez złośliwą intencję.

Istnieje kilka kluczowych reguł zabezpieczania urządzeń i punktów końcowych w modelu Zero Trust:

Zasady zabezpieczeń Zero Trust są wymuszane centralnie za pośrednictwem chmury i obejmują zabezpieczenia punktu końcowego, konfigurację urządzenia, ochronę aplikacji, zgodność urządzeń i stan ryzyka.

Platforma, a także aplikacje uruchamiane na urządzeniach są bezpiecznie aprowizowane, prawidłowo skonfigurowane i aktualizowane.

Istnieje automatyczna i monitowa odpowiedź na dostęp do danych firmowych w aplikacjach w przypadku naruszenia zabezpieczeń.

System kontroli dostępu zapewnia, że wszystkie mechanizmy kontroli zasad obowiązują przed uzyskaniem dostępu do danych.

Cele wdrożenia zero zaufania punktu końcowego

Przed rozpoczęciem podróży przez większość organizacji zero trust ich zabezpieczenia punktu końcowego są konfigurowane w następujący sposób:

-

Punkty końcowe są przyłączone do domeny i zarządzane przy użyciu rozwiązań, takich jak obiekty zasad grupy lub program Configuration Manager. Są to doskonałe opcje, ale nie korzystają z nowoczesnych dostawców CSP systemu Windows 10 ani wymagają oddzielnego urządzenia bramy zarządzania chmurą do obsługi urządzeń w chmurze.

-

Punkty końcowe muszą znajdować się w sieci firmowej w celu uzyskania dostępu do danych. Może to oznaczać, że urządzenia są wymagane do fizycznego dostępu do sieci firmowej lub wymagają dostępu do sieci VPN, co zwiększa ryzyko, że naruszone urządzenie może uzyskać dostęp do poufnych zasobów firmy.

|

Podczas implementowania kompleksowej platformy Zero Trust na potrzeby zabezpieczania punktów końcowych zalecamy skupienie się najpierw na tych początkowych celach wdrażania: |

|

|

|

I. Punkty końcowe są rejestrowane u dostawców tożsamości w chmurze. Aby monitorować zabezpieczenia i ryzyko w wielu punktach końcowych używanych przez jedną osobę, potrzebujesz wglądu we wszystkie urządzenia i punkty dostępu, które mogą uzyskiwać dostęp do zasobów. II. Dostęp jest udzielany tylko zarządzanym w chmurze i zgodnym punktom końcowym i aplikacjom. Ustaw reguły zgodności, aby upewnić się, że urządzenia spełniają minimalne wymagania dotyczące zabezpieczeń przed udzieleniem dostępu. Ponadto ustaw reguły korygowania dla niezgodnych urządzeń, aby użytkownicy wiedzieli, jak rozwiązać ten problem. III. Zasady ochrony przed utratą danych (DLP) są wymuszane dla urządzeń firmowych i modelu BYOD. Określ, co użytkownik może zrobić z danymi po dokonaniu dostępu. Na przykład ogranicz zapisywanie plików w niezaufanych lokalizacjach (takich jak dysk lokalny) lub ogranicz udostępnianie kopii i wklejania za pomocą aplikacji komunikacyjnej użytkownika lub aplikacji do czatu w celu ochrony danych. |

|

Po wykonaniu tych czynności skoncentruj się na następujących dodatkowych celach wdrażania: |

|

|

|

IV. Wykrywanie zagrożeń punktu końcowego służy do monitorowania ryzyka urządzenia. Użyj jednego okienka szkła, aby zarządzać wszystkimi punktami końcowymi w spójny sposób i używać rozwiązania SIEM do kierowania dzienników punktów końcowych i transakcji, takich jak mniejsze, ale możliwe do wykonania działania alerty. V. Kontrola dostępu jest zagrożona ryzykiem punktu końcowego zarówno dla urządzeń firmowych, jak i byOD. Integrowanie danych z Ochrona punktu końcowego w usłudze Microsoft Defender lub innych dostawców usługi Mobile Threat Defense (MTD) jako źródła informacji dla zasad zgodności urządzeń i reguł dostępu warunkowego urządzeń. Ryzyko dotyczące urządzenia będzie mieć bezpośredni wpływ na to, jakie zasoby będą dostępne dla użytkownika tego urządzenia. |

Przewodnik wdrażania rozwiązania Endpoint Zero Trust

Ten przewodnik przeprowadzi Cię przez kroki wymagane do zabezpieczenia urządzeń zgodnie z zasadami platformy zabezpieczeń Zero Trust.

|

|

Początkowe cele wdrożenia |

I. Punkty końcowe są rejestrowane u dostawców tożsamości w chmurze

Aby ograniczyć ryzyko, należy monitorować każdy punkt końcowy, aby upewnić się, że każdy z nich ma zaufaną tożsamość, zasady zabezpieczeń są stosowane, a poziom ryzyka dla takich elementów, jak złośliwe oprogramowanie lub eksfiltracja danych, został zmierzony, skorygowany lub uznany za akceptowalny.

Po zarejestrowaniu urządzenia użytkownicy mogą uzyskiwać dostęp do zasobów z ograniczeniami organizacji przy użyciu nazwy użytkownika i hasła firmowego w celu zalogowania się (lub Windows Hello dla firm).

Rejestrowanie urządzeń firmowych przy użyciu identyfikatora Entra firmy Microsoft

Wykonaj te kroki:

Nowe urządzenia z systemem Windows 10

Uruchom nowe urządzenie i rozpocznij proces OOBE (out-of-box-experience).

Na ekranie Zaloguj się przy użyciu firmy Microsoft wpisz służbowy adres e-mail.

Na ekranie Wprowadź hasło wpisz hasło.

Na urządzeniu przenośnym zatwierdź urządzenie, aby mogło uzyskać dostęp do konta.

Ukończ proces OOBE, w tym ustawianie ustawień prywatności i konfigurowanie usługi Windows Hello (w razie potrzeby).

Urządzenie jest teraz przyłączone do sieci organizacji.

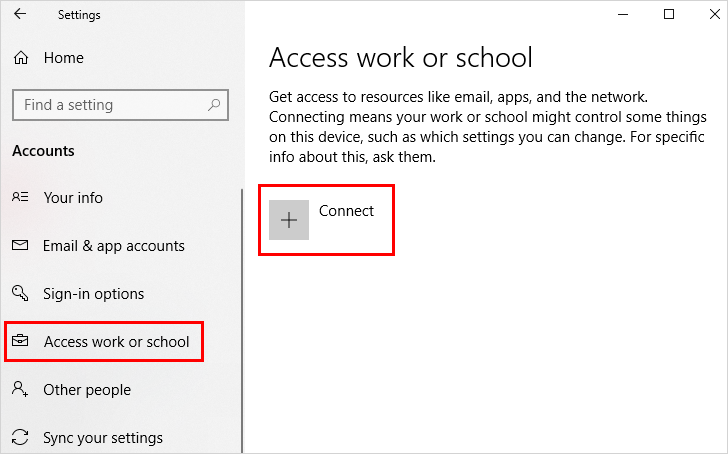

Istniejące urządzenia z systemem Windows 10

Otwórz pozycję Ustawienia, a następnie wybierz pozycję Konta.

Wybierz pozycję Uzyskaj dostęp do miejsca pracy lub nauki, a następnie wybierz pozycję Połącz.

Na ekranie Konfigurowanie konta służbowego wybierz pozycję Dołącz to urządzenie do identyfikatora Microsoft Entra.

Na ekranie Zalogujmy się wpisz swój adres e-mail (na przykład alain@contoso.com), a następnie wybierz przycisk Dalej.

Na ekranie Wprowadź hasło wpisz hasło, a następnie wybierz pozycję Zaloguj.

Na urządzeniu przenośnym zatwierdź urządzenie, aby mogło uzyskać dostęp do konta.

Na ekranie Upewnij się, że jest to Twoja organizacja , przejrzyj informacje, aby upewnić się, że jest ona prawidłowa, a następnie wybierz pozycję Dołącz.

Na ekranie Wszystkie zestawy kliknij przycisk Gotowe.

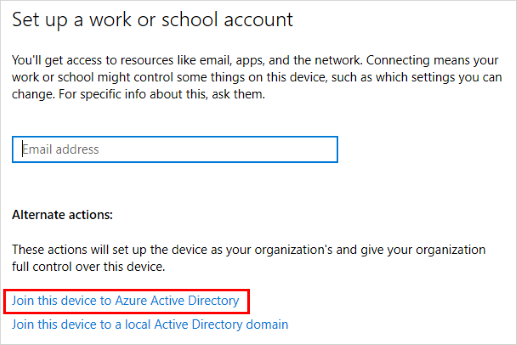

Rejestrowanie osobistych urządzeń z systemem Windows przy użyciu identyfikatora Microsoft Entra ID

Wykonaj te kroki:

Otwórz pozycję Ustawienia, a następnie wybierz pozycję Konta.

Wybierz pozycję Uzyskaj dostęp do miejsca pracy lub nauki, a następnie wybierz pozycję Połącz na ekranie Uzyskaj dostęp do miejsca pracy lub nauki .

Na ekranie Dodawanie konta służbowego wpisz swój adres e-mail dla konta służbowego, a następnie wybierz pozycję Dalej. Na przykład alain@contoso.com.

Zaloguj się do konta służbowego, a następnie wybierz pozycję Zaloguj się.

Ukończ pozostałe kroki procesu rejestracji, w tym zatwierdzenie żądania weryfikacji tożsamości (jeśli używasz weryfikacji dwuetapowej) i skonfiguruj usługę Windows Hello (jeśli jest to konieczne).

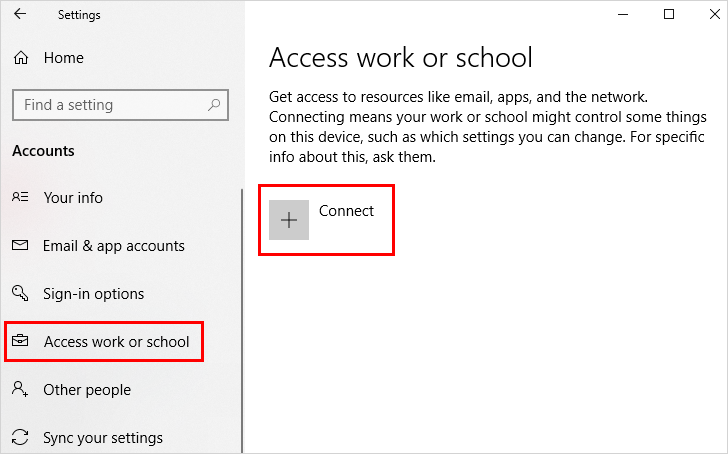

Włączanie i konfigurowanie Windows Hello dla firm

Aby umożliwić użytkownikom alternatywną metodę logowania, która zastępuje hasło, takie jak numer PIN, uwierzytelnianie biometryczne lub czytnik linii papilarnych, włącz Windows Hello dla firm na urządzeniach z systemem Windows 10 użytkowników.

Następujące akcje microsoft Intune i Microsoft Entra są wykonywane w centrum administracyjnym usługi Microsoft Intune:

Zacznij od utworzenia zasad rejestracji Windows Hello dla firm w usłudze Microsoft Intune.

Przejdź do pozycji Urządzenia Rejestrowanie urządzeńRejestracja > > urządzeń > z systemem > Windows Windows Hello dla firm.

Wybierz elementy z następujących opcji konfigurowania Windows Hello dla firm:

Wyłączone. Jeśli nie chcesz używać Windows Hello dla firm, wybierz to ustawienie. Jeśli opcja jest wyłączona, użytkownicy nie mogą aprowizować Windows Hello dla firm z wyjątkiem telefonów komórkowych dołączonych do firmy Microsoft Entra, gdzie może być wymagana aprowizacja.

Włączona. Wybierz to ustawienie, jeśli chcesz skonfigurować ustawienia Windows Hello dla firm. Po wybraniu pozycji Włączone dodatkowe ustawienia usługi Windows Hello staną się widoczne.

Nieskonfigurowane. Wybierz to ustawienie, jeśli nie chcesz używać usługi Intune do kontrolowania ustawień Windows Hello dla firm. Żadne istniejące ustawienia Windows Hello dla firm na urządzeniach z systemem Windows 10 nie są zmieniane. Wszystkie inne ustawienia w okienku są niedostępne.

W przypadku wybrania opcji Włączone skonfiguruj wymagane ustawienia , które są stosowane do wszystkich zarejestrowanych urządzeń z systemem Windows 10 i urządzeń przenośnych z systemem Windows 10.

Użyj modułu TPM (Trusted Platform Module). Mikroukład modułu TPM zapewnia dodatkową warstwę zabezpieczeń danych. Wybierz jedną z następujących wartości:

Wymagany. Tylko urządzenia z dostępnym modułem TPM mogą aprowizować Windows Hello dla firm.

Preferowane. Urządzenia najpierw próbują użyć modułu TPM. Jeśli ta opcja nie jest dostępna, mogą używać szyfrowania oprogramowania.

Ustaw minimalną długość numeru PIN i maksymalną długość numeru PIN. Spowoduje to skonfigurowanie urządzeń do używania minimalnych i maksymalnych długości numeru PIN, które określisz, aby zapewnić bezpieczne logowanie. Domyślna długość numeru PIN to sześć znaków, ale można wymusić minimalną długość czterech znaków. Maksymalna długość numeru PIN to 127 znaków.

Ustaw wygaśnięcie numeru PIN (dni). Dobrym rozwiązaniem jest określenie okresu wygaśnięcia numeru PIN, po którym użytkownicy muszą go zmienić. Wartość domyślna to 41 dni.

Pamiętaj historię numeru PIN. Ogranicza ponowne użycie wcześniej używanych numerów PIN. Domyślnie nie można ponownie użyć 5 ostatnich numerów PIN.

Użyj rozszerzonej ochrony przed fałszowaniem, jeśli jest dostępna. Spowoduje to skonfigurowanie, gdy funkcje ochrony przed fałszowaniem usługi Windows Hello są używane na urządzeniach, które je obsługują. Na przykład wykrywanie zdjęcia twarzy zamiast prawdziwej twarzy.

Zezwalaj na logowanie za pomocą telefonu. Jeśli ta opcja ma wartość Tak, użytkownicy mogą używać paszportu zdalnego, aby służyć jako przenośne urządzenie towarzyszące na potrzeby uwierzytelniania komputerów stacjonarnych. Komputer stacjonarny musi być przyłączony do firmy Microsoft Entra, a urządzenie towarzyszące musi być skonfigurowane przy użyciu numeru PIN Windows Hello dla firm.

Po skonfigurowaniu tych ustawień wybierz pozycję Zapisz.

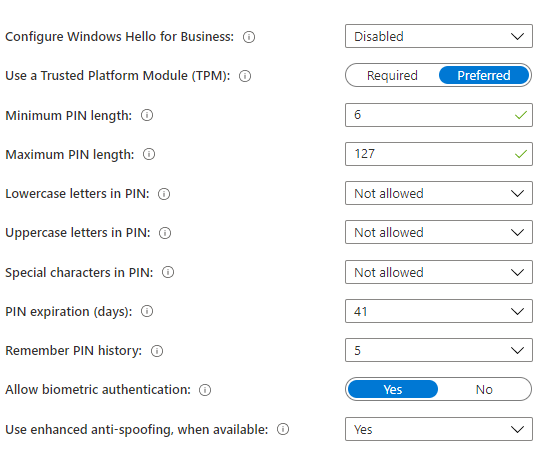

Po skonfigurowaniu ustawień, które mają zastosowanie do wszystkich zarejestrowanych urządzeń z systemem Windows 10 i urządzeń przenośnych z systemem Windows 10, skonfiguruj profile usługi Windows Hello dla firm Identity Protection, aby dostosować ustawienia zabezpieczeń Windows Hello dla firm dla określonych urządzeń użytkowników końcowych.

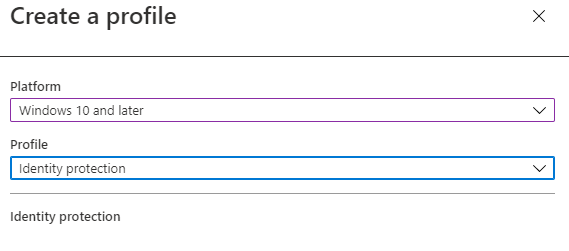

Wybierz pozycję > Profile konfiguracji urządzeń > Utwórz profil > systemu Windows 10 i nowszej > usługi Identity Protection.

Skonfiguruj Windows Hello dla firm. Wybierz sposób konfigurowania Windows Hello dla firm.

Minimalna długość numeru PIN.

Małe litery w numerze PIN.

Wielkie litery w numerze PIN.

Znaki specjalne w numerze PIN.

Wygaśnięcie numeru PIN (dni).

Pamiętaj historię numeru PIN.

Włącz odzyskiwanie numeru PIN. Umożliwia użytkownikowi korzystanie z usługi odzyskiwania numeru PIN Windows Hello dla firm.

Użyj modułu TPM (Trusted Platform Module). Mikroukład modułu TPM zapewnia dodatkową warstwę zabezpieczeń danych.

Zezwalaj na uwierzytelnianie biometryczne. Umożliwia uwierzytelnianie biometryczne, takie jak rozpoznawanie twarzy lub odcisk palca, jako alternatywę dla numeru PIN dla Windows Hello dla firm. Użytkownicy muszą nadal konfigurować numer PIN w przypadku niepowodzenia uwierzytelniania biometrycznego.

Użyj rozszerzonej ochrony przed fałszowaniem, jeśli jest dostępna. Konfiguruje, gdy funkcje ochrony przed fałszowaniem usługi Windows Hello są używane na urządzeniach, które ją obsługują (na przykład wykrywanie zdjęcia twarzy zamiast rzeczywistej twarzy).

Użyj kluczy zabezpieczeń do logowania. To ustawienie jest dostępne dla urządzeń z systemem Windows 10 w wersji 1903 lub nowszej. Służy do zarządzania obsługą logowania przy użyciu kluczy zabezpieczeń funkcji Windows Hello.

Na koniec możesz utworzyć dodatkowe zasady ograniczeń urządzeń w celu dalszego blokowania urządzeń należących do firmy.

Napiwek

Dowiedz się więcej na temat implementowania kompleksowej strategii zero tożsamości.

II. Dostęp jest udzielany tylko zarządzanym w chmurze i zgodnym punktom końcowym i aplikacjom

Po uzyskaniu tożsamości dla wszystkich punktów końcowych, które uzyskują dostęp do zasobów firmy i przed uzyskaniem dostępu, należy upewnić się, że spełniają minimalne wymagania dotyczące zabezpieczeń określone przez organizację.

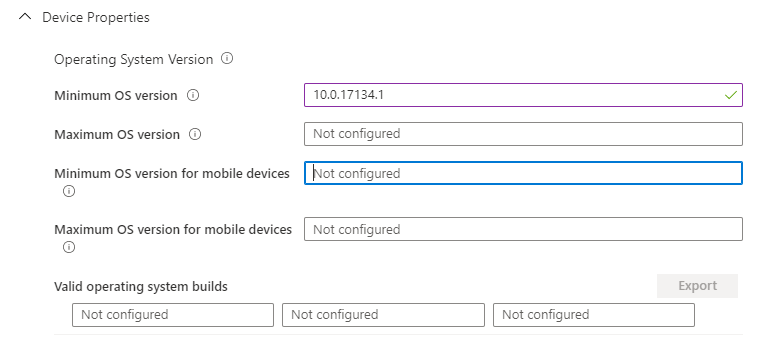

Po ustanowieniu zasad zgodności w celu uzyskania dostępu do zasobów firmy do zaufanych punktów końcowych oraz aplikacji mobilnych i klasycznych wszyscy użytkownicy mogą uzyskiwać dostęp do danych organizacji na urządzeniach przenośnych, a na wszystkich urządzeniach jest zainstalowana minimalna lub maksymalna wersja systemu operacyjnego. Urządzenia nie są złamane zabezpieczeń ani odblokowane dostęp do konta root.

Ponadto ustaw reguły korygowania dla niezgodnych urządzeń, takich jak blokowanie niezgodnego urządzenia lub oferowanie użytkownikowi okresu prolongaty w celu uzyskania zgodności.

Tworzenie zasad zgodności za pomocą usługi Microsoft Intune (wszystkie platformy)

Wykonaj następujące kroki, aby utworzyć zasady zgodności:

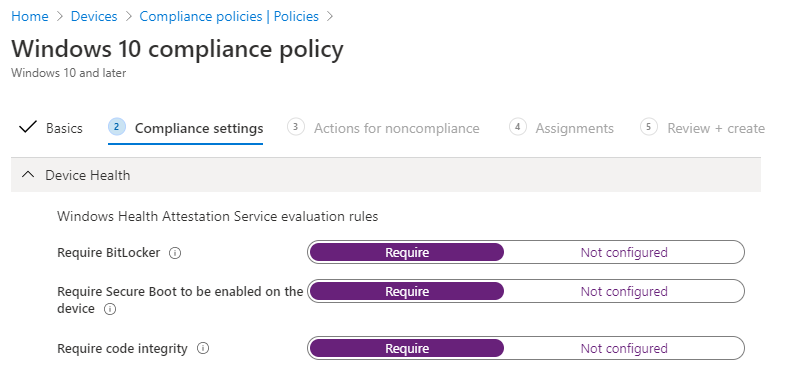

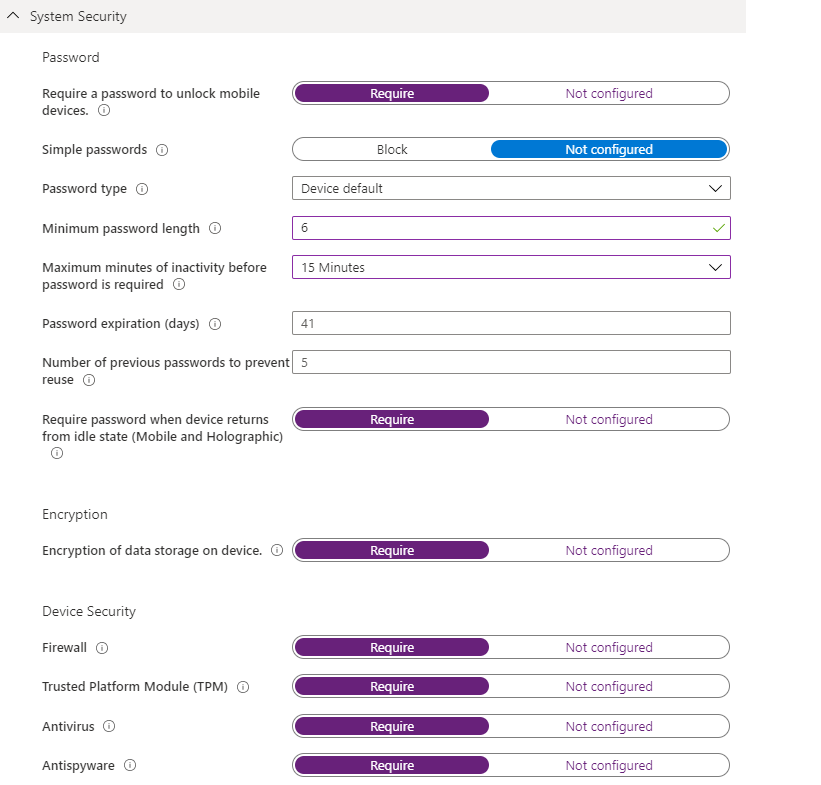

Wybierz pozycję Zasady zgodności > urządzeńZasady > > tworzenia zasad.

Wybierz platformę dla tych zasad (system Windows 10 używany na przykład poniżej).

Wybierz żądaną konfigurację kondycji urządzenia.

Skonfiguruj minimalne lub maksymalne właściwości urządzenia.

Konfigurowanie zgodności programu Configuration Manager. Wymaga to, aby wszystkie oceny zgodności w programie Configuration Manager zostały zgodne i dotyczy tylko urządzeń z systemem Windows 10. Wszystkie urządzenia tylko w usłudze Intune będą zwracać N/A.

Skonfiguruj ustawienia zabezpieczeń systemu.

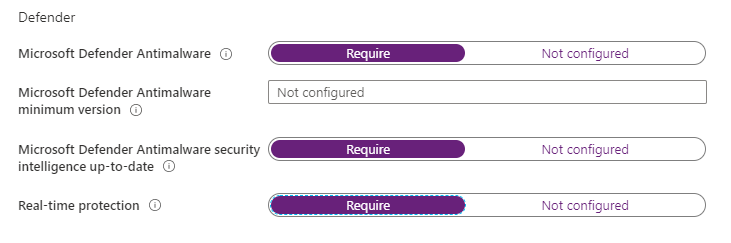

Skonfiguruj program Microsoft Defender Antimalware.

Skonfiguruj wymagany współczynnik ryzyka maszyny Ochrona punktu końcowego w usłudze Microsoft Defender.

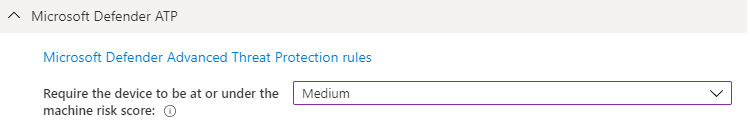

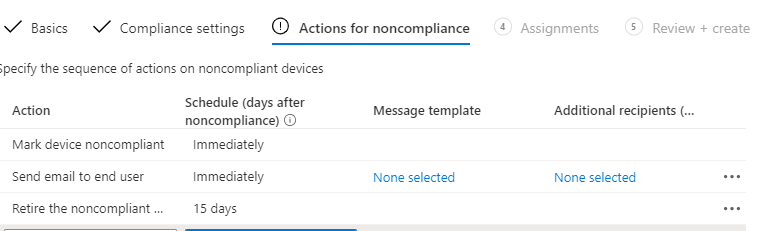

Na karcie Akcje dla niezgodności określ sekwencję akcji, które mają być stosowane automatycznie do urządzeń, które nie spełniają tych zasad zgodności.

Automatyzowanie wiadomości e-mail z powiadomieniem i dodawanie dodatkowych akcji korygujących dla niezgodnych urządzeń w usłudze Intune (wszystkie platformy)

Gdy ich punkty końcowe lub aplikacje staną się niezgodne, użytkownicy są kierowani przez samodzielne korygowanie. Alerty są generowane automatycznie z dodatkowymi alarmami i zautomatyzowanymi akcjami ustawionymi dla określonych progów. Możesz ustawić akcje korygowania niezgodności .

Podejmij te kroki:

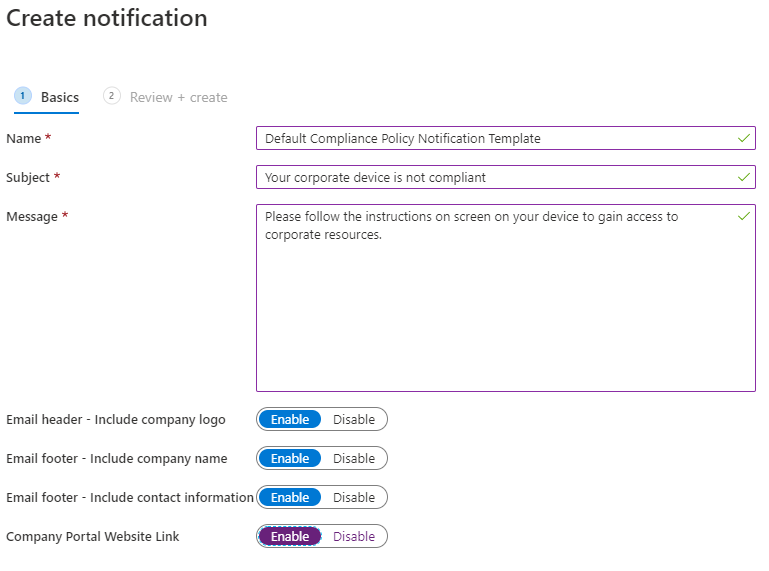

Wybierz pozycję Zasady zgodności > urządzeń > Powiadomienia > Utwórz powiadomienie.

Utwórz szablon wiadomości z powiadomieniem.

Wybierz pozycję Zasady zgodności > urządzeń > Zasady, wybierz jedną z zasad, a następnie wybierz pozycję Właściwości.

Wybierz pozycję Akcje dla pozycji Dodaj niezgodność>.

Dodaj akcje dla niezgodności:

Skonfiguruj automatyczną pocztę e-mail dla użytkowników z niezgodnymi urządzeniami.

Skonfiguruj akcję w celu zdalnego blokowania niezgodnych urządzeń.

Skonfiguruj akcję, aby automatycznie wycofać niezgodne urządzenie po określonej liczbie dni.

III. Zasady ochrony przed utratą danych (DLP) są wymuszane dla urządzeń firmowych i modelu BYOD

Po udzieleniu dostępu do danych chcesz kontrolować, co użytkownik może zrobić z danymi. Jeśli na przykład użytkownik uzyskuje dostęp do dokumentu przy użyciu tożsamości firmowej, chcesz uniemożliwić zapisanie tego dokumentu w niechronionej lokalizacji magazynu konsumenta lub udostępnianie jej komunikacji lub aplikacji do czatu.

Stosowanie zalecanych ustawień zabezpieczeń

Punkty odniesienia zabezpieczeń usługi Intune ułatwiają zabezpieczanie i ochronę użytkowników i urządzeń. Punkty odniesienia zabezpieczeń to wstępnie skonfigurowane grupy ustawień systemu Windows, które ułatwiają stosowanie znanej grupy ustawień i wartości domyślnych zalecanych przez odpowiednie zespoły ds. zabezpieczeń.

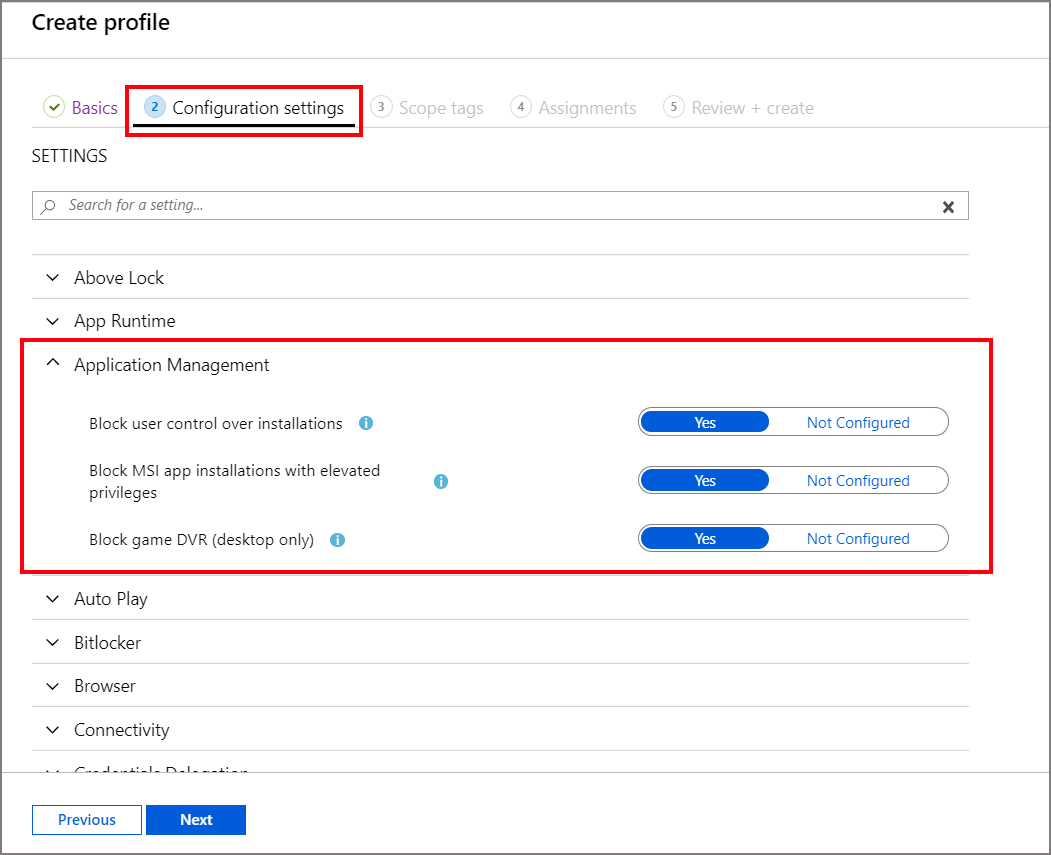

Wykonaj te kroki:

Wybierz pozycję Punkty odniesienia zabezpieczeń > punktu końcowego, aby wyświetlić listę dostępnych punktów odniesienia.

Wybierz punkt odniesienia, którego chcesz użyć, a następnie wybierz pozycję Utwórz profil.

Na karcie Ustawienia konfiguracji wyświetl grupy ustawień, które są dostępne w wybranym punkcie odniesienia. Możesz rozwinąć grupę, aby wyświetlić ustawienia w tej grupie i wartości domyślne dla tych ustawień w punkcie odniesienia. Aby znaleźć określone ustawienia:

Wybierz grupę, aby rozwinąć i przejrzeć dostępne ustawienia.

Użyj paska wyszukiwania i określ słowa kluczowe, które filtrują widok, aby wyświetlić tylko te grupy, które zawierają kryteria wyszukiwania.

Skonfiguruj ponownie ustawienia domyślne, aby spełniały twoje potrzeby biznesowe.

Na karcie Przypisania wybierz grupy do uwzględnienia, a następnie przypisz punkt odniesienia do co najmniej jednej grupy. Aby dostosować przypisanie, użyj pozycji Wybierz grupy do wykluczenia.

Upewnij się, że aktualizacje są wdrażane automatycznie w punktach końcowych

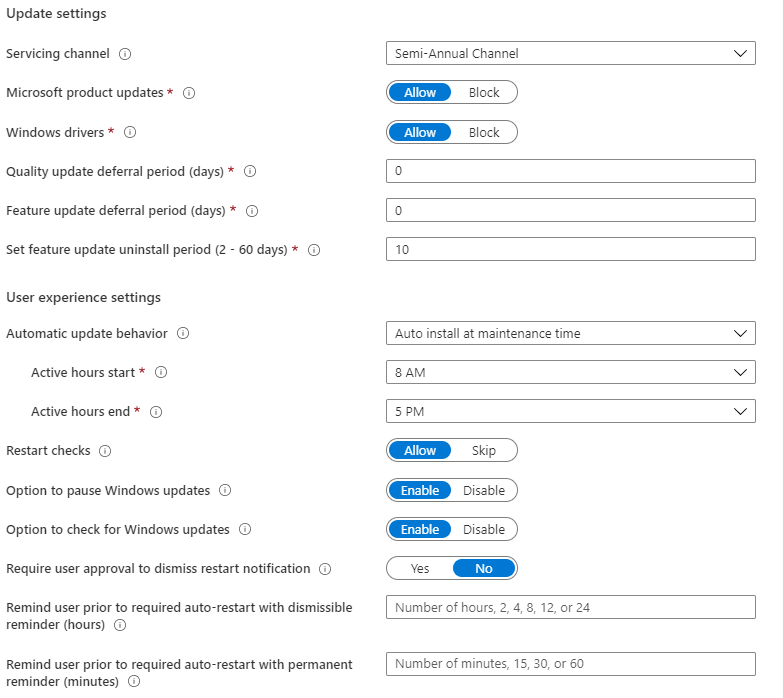

Konfigurowanie urządzeń z systemem Windows 10

Skonfiguruj aktualizacje systemu Windows dla firm, aby uprościć środowisko zarządzania aktualizacjami dla użytkowników i upewnić się, że urządzenia są automatycznie aktualizowane w celu spełnienia wymaganego poziomu zgodności.

Wykonaj te kroki:

Zarządzanie aktualizacjami oprogramowania systemu Windows 10 w usłudze Intune przez utworzenie pierścieni aktualizacji i włączenie kolekcji ustawień skonfigurowanych podczas instalowania aktualizacji systemu Windows 10.

Wybierz pozycję Urządzenia z > pierścieniami > aktualizacji systemu Windows > 10 Utwórz.

W obszarze Ustawienia pierścienia aktualizacji skonfiguruj ustawienia dla Twoich potrzeb biznesowych.

W obszarze Przypisania wybierz pozycję + Wybierz grupy do uwzględnienia, a następnie przypisz pierścień aktualizacji do co najmniej jednej grupy. Aby dostosować przypisanie, użyj opcji + Wybierz grupy do wykluczenia.

Zarządzanie aktualizacjami funkcji systemu Windows 10 w usłudze Intune w celu przeniesienia urządzeń do określonej wersji systemu Windows (tj. 1803 lub 1809) i zablokowania funkcji ustawionej na tych urządzeniach do czasu wybrania aktualizacji ich do nowszej wersji systemu Windows.

Wybierz pozycję Urządzenia z > systemem Windows > 10 Aktualizacje > funkcji Utwórz.

W obszarze Podstawy określ nazwę, opis (opcjonalnie) i w polu Aktualizacja funkcji do wdrożenia wybierz wersję systemu Windows z żądanym zestawem funkcji, a następnie wybierz przycisk Dalej.

W obszarze Przypisania wybierz i wybierz grupy do uwzględnienia, a następnie przypisz wdrożenie aktualizacji funkcji do co najmniej jednej grupy.

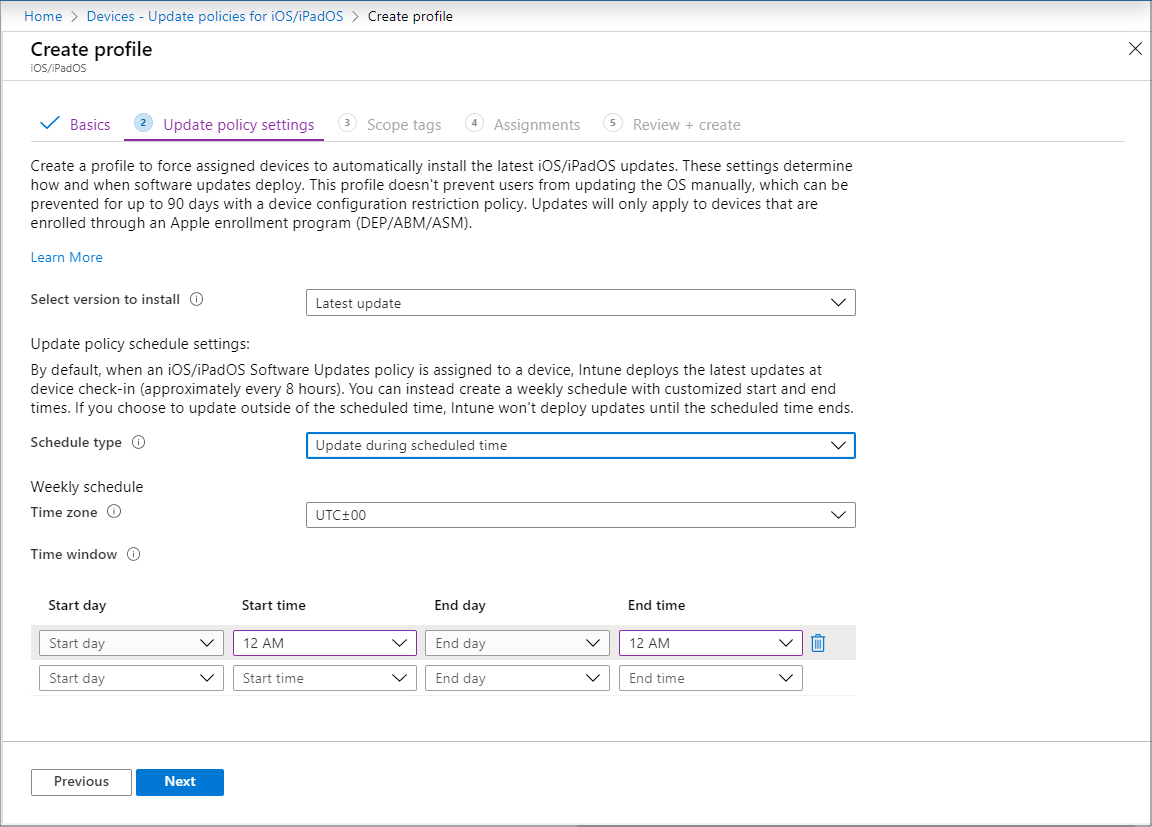

Konfigurowanie urządzeń z systemem iOS

W przypadku urządzeń zarejestrowanych w firmie należy skonfigurować aktualizacje systemu iOS, aby uprościć środowisko zarządzania aktualizacjami dla użytkowników i upewnić się, że urządzenia są automatycznie aktualizowane w celu spełnienia wymaganego poziomu zgodności. Konfigurowanie zasad aktualizacji systemu iOS.

Wykonaj te kroki:

Wybierz pozycję Urządzenia > Aktualizuj zasady dla systemu iOS/iPadOS > Utwórz profil.

Na karcie Podstawy określ nazwę dla tych zasad, określ opis (opcjonalnie), a następnie wybierz przycisk Dalej.

Na karcie Aktualizuj ustawienia zasad skonfiguruj następujące ustawienia:

Wybierz wersję do zainstalowania. Dostępne są następujące opcje:

Najnowsza aktualizacja: ta aktualizacja wdraża ostatnio wydaną aktualizację dla systemu iOS/iPadOS.

Każda poprzednia wersja dostępna w polu listy rozwijanej. W przypadku wybrania poprzedniej wersji należy również wdrożyć zasady konfiguracji urządzenia, aby opóźnić widoczność aktualizacji oprogramowania.

Typ harmonogramu: Skonfiguruj harmonogram dla tych zasad:

Zaktualizuj przy następnym zamelduj się. Aktualizacja zostanie zainstalowana na urządzeniu przy następnym zaewidencjonowaniu w usłudze Intune. Jest to najprostsza opcja i nie ma żadnych dodatkowych konfiguracji.

Aktualizuj w zaplanowanym czasie. Konfigurujesz co najmniej jeden okres, w którym aktualizacja zostanie zainstalowana podczas ewidencjonowania.

Aktualizacja poza zaplanowanym czasem. Konfigurujesz co najmniej jeden okres, w którym aktualizacje nie będą instalowane podczas ewidencjonowania.

Harmonogram tygodniowy: jeśli wybierzesz typ harmonogramu inny niż aktualizacja podczas następnego zaewidencjonowanie, skonfiguruj następujące opcje:

Wybierz strefę czasową.

Zdefiniuj przedział czasu. Zdefiniuj co najmniej jeden blok czasu, który ogranicza czas instalacji aktualizacji. Opcje obejmują dzień rozpoczęcia, godzinę rozpoczęcia, dzień zakończenia i godzinę zakończenia. Korzystając z dnia rozpoczęcia i dnia zakończenia, bloki nocne są obsługiwane. Jeśli nie skonfigurujesz czasów rozpoczęcia lub zakończenia, konfiguracja nie powoduje żadnych ograniczeń, a aktualizacje mogą być instalowane w dowolnym momencie.

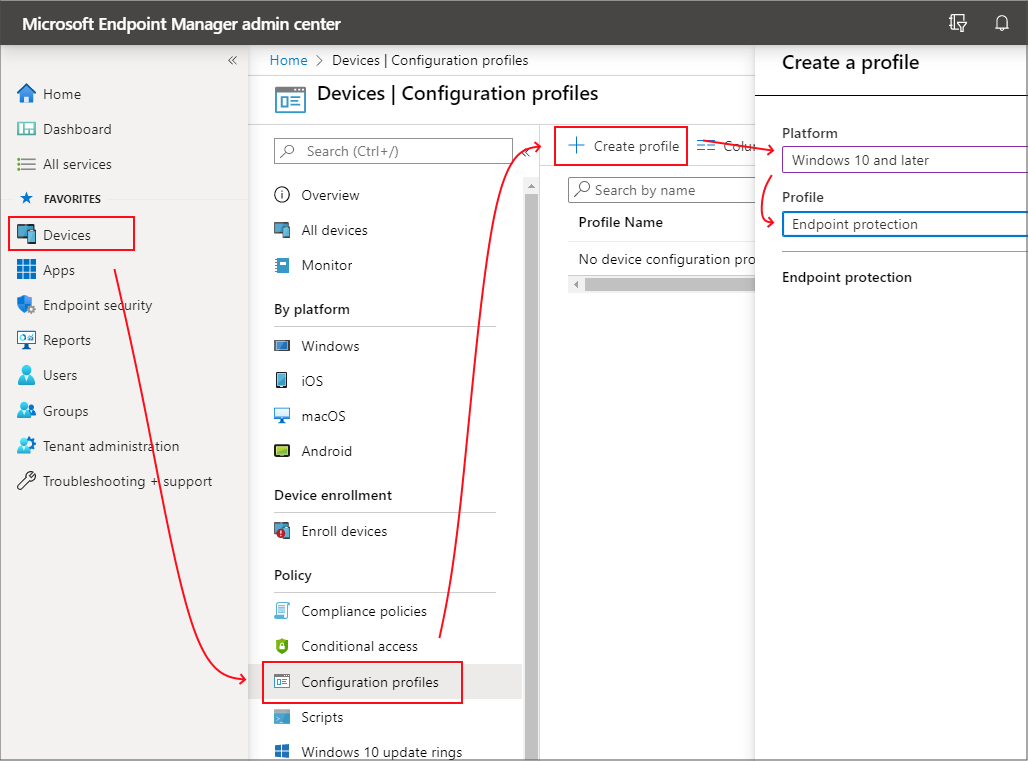

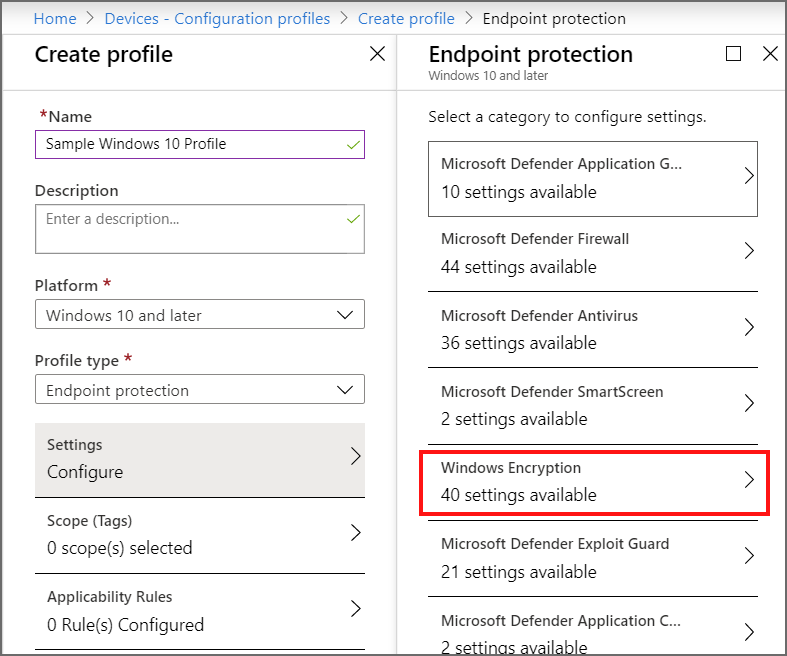

Upewnij się, że urządzenia są szyfrowane

Konfigurowanie funkcji BitLocker do szyfrowania urządzeń z systemem Windows 10

Wybierz pozycję Profile konfiguracji urządzeń > Utwórz profil>.

Ustaw następujące opcje:

Platforma: Windows 10 lub nowszy

Typ profilu: Endpoint Protection

Wybierz pozycję Ustawienia > Szyfrowanie systemu Windows.

Skonfiguruj ustawienia funkcji BitLocker, aby spełniały twoje potrzeby biznesowe, a następnie wybierz przycisk OK.

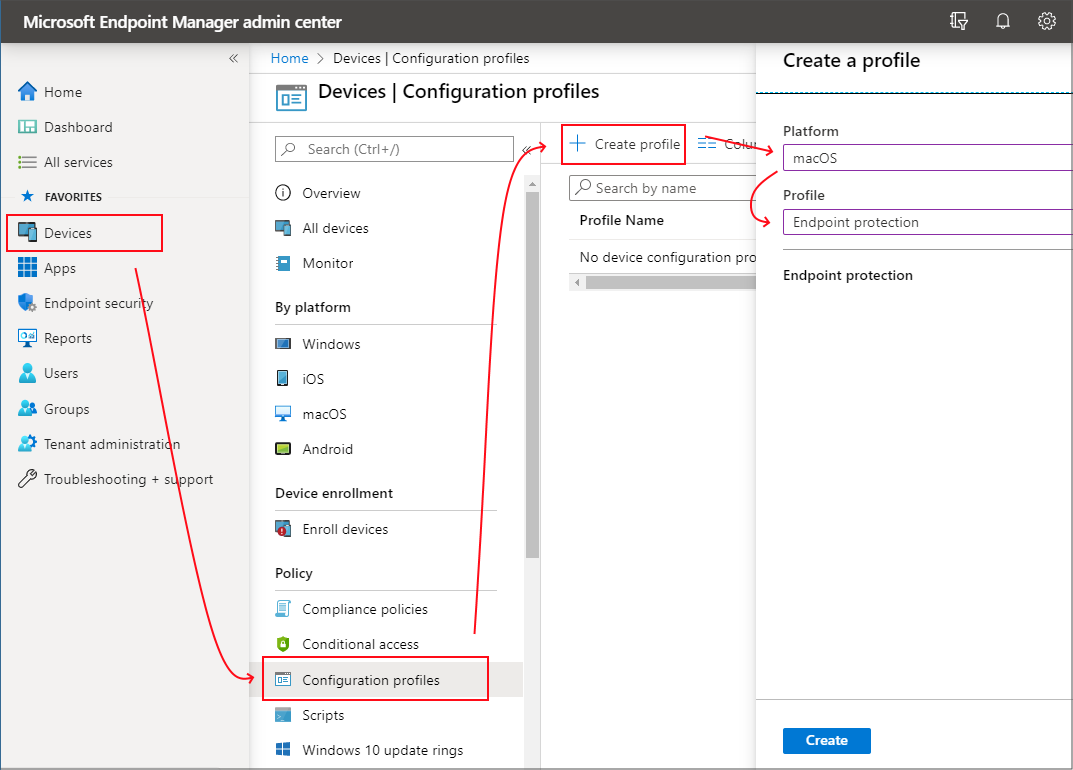

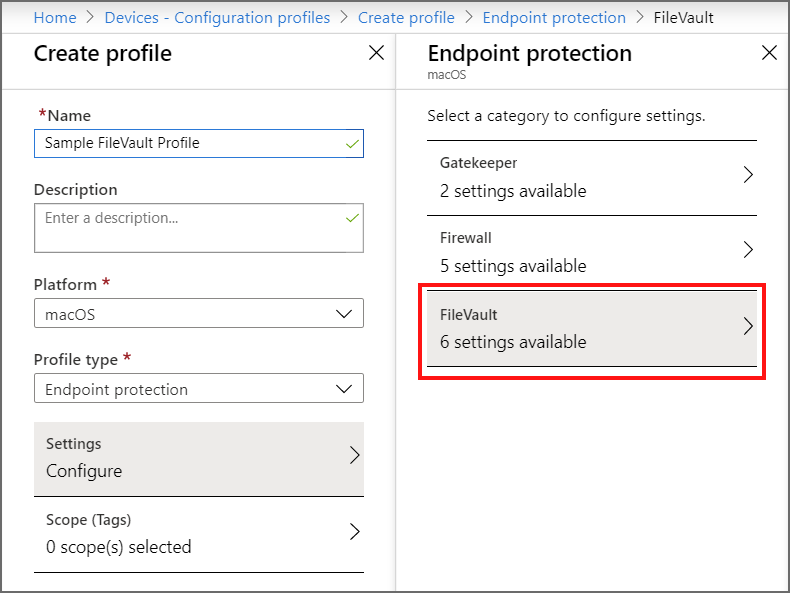

Konfigurowanie szyfrowania FileVault na urządzeniach z systemem macOS

Wybierz pozycję Profile konfiguracji urządzeń > Utwórz profil>.

Ustaw następujące opcje:

Platforma: macOS.

Typ profilu: Ochrona punktu końcowego.

Wybierz pozycję Ustawienia > FileVault.

W obszarze FileVault wybierz pozycję Włącz.

W przypadku typu klucza odzyskiwania obsługiwany jest tylko klucz osobisty.

Skonfiguruj pozostałe ustawienia programu FileVault, aby spełniały twoje potrzeby biznesowe, a następnie wybierz przycisk OK.

Tworzenie zasad ochrony aplikacji w celu ochrony danych firmowych na poziomie aplikacji

Aby upewnić się, że dane pozostają bezpieczne lub zawarte w aplikacji zarządzanej, utwórz zasady ochrony aplikacji (APP). Zasadą może być reguła wymuszana w momencie, gdy użytkownik próbuje uzyskać dostęp do danych "firmowych" lub przenieść je, albo zestaw działań zakazanych lub monitorowanych, gdy użytkownik znajduje się w aplikacji.

Struktura ochrony danych aplikacji jest podzielona na trzy różne poziomy konfiguracji, a każdy poziom jest kompilowania poza poprzednim poziomem:

Podstawowa ochrona danych przedsiębiorstwa (poziom 1) gwarantuje, że aplikacje są chronione przy użyciu numeru PIN i szyfrowane oraz wykonują operacje selektywnego czyszczenia danych. W przypadku urządzeń z systemem Android ten poziom weryfikuje zaświadczania urządzeń z systemem Android. Jest to konfiguracja na poziomie podstawowym, która zapewnia podobną kontrolę ochrony danych w zasadach skrzynki pocztowej usługi Exchange Online i wprowadza it i populację użytkowników do aplikacji.

Rozszerzona ochrona danych przedsiębiorstwa (poziom 2) wprowadza mechanizmy zapobiegania wyciekom danych aplikacji i minimalne wymagania dotyczące systemu operacyjnego. Jest to konfiguracja, która ma zastosowanie do większości użytkowników mobilnych, którzy uzyskują dostęp do danych służbowych.

Wysoka ochrona danych w przedsiębiorstwie (poziom 3) wprowadza zaawansowane mechanizmy ochrony danych, ulepszoną konfigurację numeru PIN i usługę APP Mobile Threat Defense. Ta konfiguracja jest pożądana dla użytkowników, którzy uzyskują dostęp do danych wysokiego ryzyka.

Wykonaj te kroki:

W portalu usługi Intune wybierz pozycję Aplikacje> Ochrona aplikacji zasady. Ten wybór otwiera szczegóły zasad Ochrona aplikacji, w których tworzysz nowe zasady i edytujesz istniejące zasady.

Wybierz pozycję Utwórz zasady i wybierz pozycję iOS/iPadOS lub Android. Zostanie wyświetlone okienko Tworzenie zasad .

Wybierz aplikacje, do których chcesz zastosować zasady ochrony aplikacji.

Konfigurowanie ustawień ochrony danych:

Ochrona danych systemu iOS/iPadOS. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji dla systemu iOS/iPadOS — Ochrona danych.

Ochrona danych systemu Android. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji dla systemu Android — Ochrona danych.

Konfigurowanie ustawień wymagań dostępu:

Wymagania dotyczące dostępu do systemu iOS/iPadOS. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji dla systemu iOS/iPadOS — wymagania dotyczące dostępu.

Wymagania dotyczące dostępu do systemu Android. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji dla systemu Android — wymagania dotyczące dostępu.

Konfigurowanie ustawień uruchamiania warunkowego:

Uruchamianie warunkowe systemu iOS/iPadOS. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji dla systemu iOS/iPadOS — uruchamianie warunkowe.

Uruchamianie warunkowe systemu Android. Aby uzyskać informacje, zobacz Ustawienia zasad ochrony aplikacji systemu Android — uruchamianie warunkowe.

Kliknij przycisk Dalej , aby wyświetlić stronę Przypisania .

Po zakończeniu kliknij przycisk Utwórz , aby utworzyć zasady ochrony aplikacji w usłudze Intune.

|

|

Dodatkowe cele wdrożenia |

IV. Wykrywanie zagrożeń w punkcie końcowym służy do monitorowania ryzyka urządzenia

Po osiągnięciu pierwszych trzech celów następnym krokiem jest skonfigurowanie zabezpieczeń punktu końcowego w taki sposób, aby zaawansowana ochrona została aprowizowana, aktywowana i monitorowana. Pojedyncze okienko szkła służy do spójnego zarządzania wszystkimi punktami końcowymi.

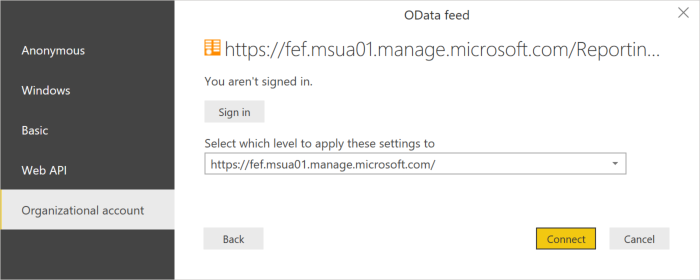

Kierowanie dzienników punktów końcowych i transakcji do rozwiązania SIEM lub usługi Power BI

Korzystając z magazynu danych usługi Intune, wysyłaj dane zarządzania urządzeniami i aplikacjami do raportów lub narzędzi SIEM do inteligentnego filtrowania alertów w celu zmniejszenia szumu.

Wykonaj te kroki:

Wybierz pozycję Raporty > Magazyn danych magazynu > danych usługi Intune.

Skopiuj niestandardowy adres URL kanału informacyjnego. Na przykład:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0.Otwórz program Power BI Desktop lub rozwiązanie SIEM.

Z rozwiązania SIEM

Wybierz opcję importowania lub pobierania danych z źródła danych Odata.

Z usługi Power BI

Z menu wybierz pozycję Plik > Pobierz źródło danych >OData.

Wklej niestandardowy adres URL kanału informacyjnego skopiowany z wcześniejszego kroku do pola Adres URL w oknie źródła danych OData.

Wybierz pozycję Podstawowa.

Wybierz przycisk OK.

Wybierz pozycję Konto organizacji, a następnie zaloguj się przy użyciu poświadczeń usługi Intune.

Wybierz pozycję Połącz. Nawigator zostanie otwarty i zostanie wyświetlona lista tabel w magazynie danych usługi Intune.

Wybierz urządzenia i tabele ownerTypes. Wybierz Załaduj. Usługa Power BI ładuje dane do modelu.

Tworzenie relacji. Możesz zaimportować wiele tabel, aby analizować nie tylko dane w jednej tabeli, ale powiązane dane między tabelami. Usługa Power BI ma funkcję o nazwie autowykrywanie, która próbuje znaleźć i utworzyć relacje dla Ciebie. Tabele w magazynie danych zostały utworzone w celu pracy z funkcją autowykrywania w usłudze Power BI. Jednak nawet jeśli usługa Power BI nie znajdzie automatycznie relacji, nadal możesz zarządzać relacjami.

Wybierz pozycję Zarządzanie relacjami.

Wybierz pozycję Wykryj automatycznie, jeśli usługa Power BI nie wykryła jeszcze relacji.

Poznaj zaawansowane sposoby konfigurowania wizualizacji usługi Power BI.

V. Kontrola dostępu jest zagrożona ryzykiem punktu końcowego zarówno dla urządzeń firmowych, jak i modelu BYOD

Urządzenia firmowe są rejestrowane w usłudze rejestracji w chmurze, takiej jak DEP, Android Enterprise lub Windows AutoPilot

Tworzenie i utrzymywanie dostosowanych obrazów systemu operacyjnego jest czasochłonnym procesem i może obejmować poświęcanie czasu na stosowanie niestandardowych obrazów systemu operacyjnego do nowych urządzeń w celu przygotowania ich do użycia.

Dzięki usługom rejestracji w chmurze w usłudze Microsoft Intune możesz nadawać użytkownikom nowe urządzenia bez konieczności kompilowania, konserwacji i stosowania niestandardowych obrazów systemu operacyjnego na urządzeniach.

Windows Autopilot to kolekcja technologii używanych do konfigurowania i wstępnie konfigurowania nowych urządzeń, dzięki czemu są one gotowe do wydajnego użycia. Za pomocą rozwiązania Windows Autopilot można także resetować i odzyskiwać urządzenia oraz zmieniać ich przeznaczenie.

Skonfiguruj rozwiązanie Windows Autopilot, aby zautomatyzować dołączanie do firmy Microsoft i rejestrować nowe urządzenia należące do firmy w usłudze Intune.

Skonfiguruj program DEP firmy Apple do automatycznego rejestrowania urządzeń z systemem iOS i iPadOS.

Produkty omówione w tym przewodniku

Microsoft Azure

Microsoft 365

Microsoft Intune (obejmuje usługę Microsoft Intune i program Configuration Manager)

Ochrona punktu końcowego w usłudze Microsoft Defender

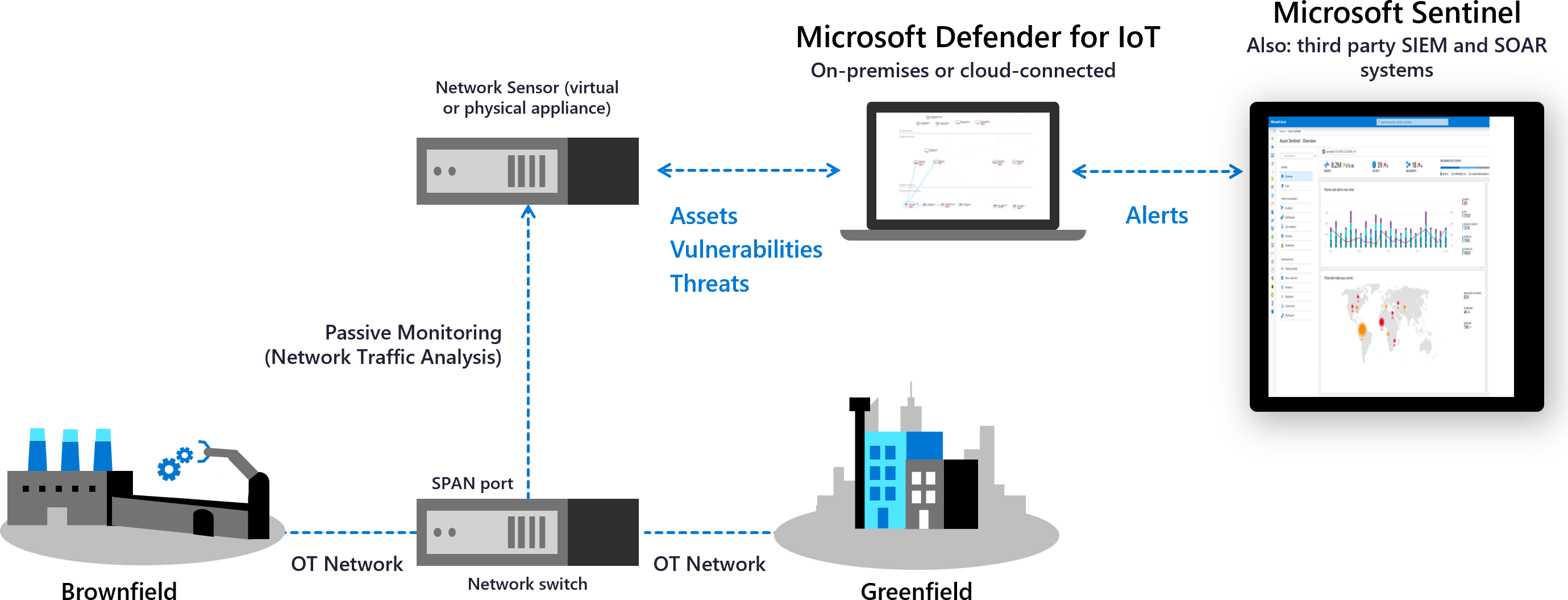

Zero Trust i sieci OT

Usługa Microsoft Defender dla IoT to ujednolicone rozwiązanie zabezpieczeń opracowane specjalnie do identyfikowania urządzeń, luk w zabezpieczeniach i zagrożeń w sieciach IoT i technologii operacyjnych (OT). Usługa Defender dla IoT umożliwia stosowanie zabezpieczeń w całym środowisku IoT/OT, w tym istniejących urządzeń, które mogą nie mieć wbudowanych agentów zabezpieczeń.

Sieci OT często różnią się od tradycyjnej infrastruktury IT i wymagają wyspecjalizowanego podejścia do zerowego zaufania. Systemy OT używają unikatowej technologii z zastrzeżonymi protokołami i mogą mieć platformy starzejące się z ograniczoną łącznością i mocą lub określone wymagania bezpieczeństwa i unikatowe narażenie na ataki fizyczne.

Usługa Defender dla IoT obsługuje zasady zerowego zaufania przez rozwiązywanie problemów specyficznych dla ot, takich jak:

- Pomoc w sterowaniu zdalnymi połączeniami z systemami OT

- Przegląd i pomoc w zmniejszeniu połączeń między systemami zależnymi

- Znajdowanie pojedynczych punktów awarii w sieci

Wdróż czujniki sieciowe usługi Defender for IoT, aby wykrywać urządzenia i ruch oraz obserwować luki w zabezpieczeniach specyficzne dla ot. Podziel czujniki na lokacje i strefy w sieci, aby monitorować ruch między strefami, a następnie postępuj zgodnie z krokami ograniczania ryzyka usługi Defender dla IoT, aby zmniejszyć ryzyko w środowisku OT. Usługa Defender dla IoT stale monitoruje urządzenia pod kątem nietypowego lub nieautoryzowanego zachowania.

Zintegruj się z usługi firmy Microsoft, takimi jak Microsoft Sentinel i inne usługi partnerskie, w tym systemy SIEM i ticketing, aby udostępniać dane usługi Defender for IoT w organizacji.

Aby uzyskać więcej informacji, zobacz:

- Zero Trust i sieci OT

- Monitorowanie sieci OT za pomocą zasad zero trust

- Badanie zdarzeń usługi Defender dla IoT za pomocą usługi Microsoft Sentinel

Podsumowanie

Podejście zero trust może znacząco zwiększyć poziom zabezpieczeń urządzeń i punktów końcowych. Aby uzyskać więcej informacji lub pomóc w implementacji, skontaktuj się z zespołem ds. sukcesu klienta lub zapoznaj się z innymi rozdziałami tego przewodnika, który obejmuje wszystkie filary Zero Trust.

Seria przewodników wdrażania zero trust