Zarządzanie infrastrukturą w chmurze przy użyciu zwiększonych zabezpieczeń

Faza zarządzania procesem wdrażania chmury koncentruje się na trwającym działaniu majątku chmury. Utrzymywanie i wzmacnianie stanu zabezpieczeń w sposób ciągły ma kluczowe znaczenie dla pomyślnego zarządzania infrastrukturą i należy je uznać za podstawę praktyk zarządzania. Jeśli zaniedbujesz zabezpieczenia na rzecz oszczędności kosztów lub ulepszeń wydajności, ryzykujesz narażenie firmy na zagrożenia, które mogą poważnie zaszkodzić twojej firmie i odwrócić wszelkie krótkoterminowe korzyści, które w ten sposób przyniosą. Inwestowanie w mechanizmy zabezpieczeń i praktyki pozwala firmie na długoterminowy sukces, minimalizując ryzyko szkodliwych ataków.

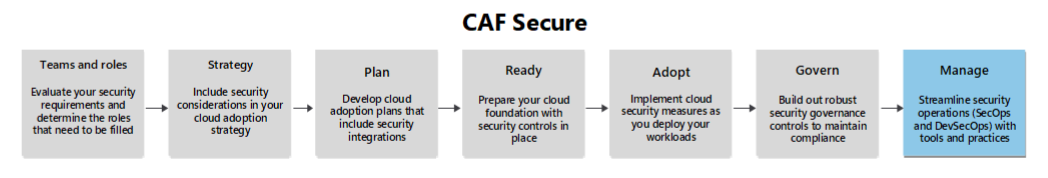

Ten artykuł jest przewodnikiem pomocniczym dotyczącym metodologii zarządzania . Opisuje on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Modernizacja stanu zabezpieczeń

W fazie zarządzania wdrażaniem chmury powinna istnieć niezawodna platforma do obserwacji z dokładnym monitorowaniem i inteligentnym alertem skonfigurowanym już, ale modernizacja tej platformy może wymagać nowego podejścia, który koncentruje się w dużej mierze na proaktywnych środkach i wdrażaniu zasad zerowego zaufania.

Przyjmij naruszenie: zakładając, że istnieje naruszenie w co najmniej jednym systemie, jest kluczowym zestawem proaktywnego wykrywania i czynnikem inżynierii wykrywania zagrożeń i wykrywania zagrożeń. Wyszukiwanie zagrożeń wykorzystuje podejście oparte na hipotezach - że naruszenie już miało miejsce w jakiejś konkretnej formie - do inteligentnego analizowania systemów za pomocą narzędzi w celu udowodnienia lub obalenia tej hipotezy. Inżynieria wykrywania to praktyka opracowywania wyspecjalizowanych mechanizmów wykrywania w celu rozszerzenia platform obserwacji, które nie są wyposażone w wykrywanie nowych i nowatorskich cyberataków.

Sprawdź jawnie: przejście z myślenia "zaufanie domyślnie" do "zaufania według wyjątku" oznacza, że musisz mieć możliwość weryfikowania zaufanych działań za pomocą widoczności. Rozszerzanie platformy obserwacji za pomocą inteligentnego monitorowania tożsamości i dostępu może pomóc w wykrywaniu nietypowych zachowań w czasie rzeczywistym.

Ułatwienia platformy Azure

- Usługa Microsoft Defender XDR zapewnia zaawansowane wyszukiwanie zagrożeń w wielu domenach, takich jak punkty końcowe, aplikacje w chmurze i tożsamość.

Zarządzanie gotowością i reagowaniem na zdarzenia

Gotowość zdarzenia:

Zaimplementuj rozwiązanie do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM, security information and event management, security orchestration, automation, and response, SOAR), aby rozszerzyć systemy monitorowania i alertów infrastruktury w celu wykrywania zdarzeń zabezpieczeń i reagowania na nie.

Proaktywne skanowanie systemów w chmurze pod kątem luk w zabezpieczeniach. Za pomocą skanera luk w zabezpieczeniach, który można zintegrować z systemem SIEM, konsoliduje dane zabezpieczeń z całego środowiska, co ułatwia efektywne wykrywanie i reagowanie na wiele typów zagrożeń i zdarzeń zabezpieczeń.

Zwiększ głębokość wglądu w zagrożenia bezpieczeństwa w środowisku, implementując rozwiązanie rozszerzonego wykrywania i reagowania (XDR). Przekazywanie tych danych do systemu SIEM łączy monitorowanie zabezpieczeń w jednym okienku szkła i optymalizuje wydajność zespołu ds. operacji zabezpieczeń.

Planowanie reagowania na zdarzenia: Modernizacja platformy obserwacji jest niezbędna do wykrywania zdarzeń. Jest to również podstawa do utrzymania planu reagowania na zdarzenia. Plan reagowania na zdarzenia musi być dokumentem życia, który jest regularnie aktualizowany. Musi być na bieżąco z działaniami inżynieryjnymi dotyczącymi wyszukiwania zagrożeń i wykrywania zagrożeń oraz publicznie dostępnymi informacjami o ryzyku, takimi jak MITRE ATT&CK baza wiedzy.

Oprócz utrzymywania planów reagowania na zdarzenia należy również mieć w pełni opracowane plany reagowania na zdarzenia i odzyskiwania po awarii.

Ciągłość działania i odzyskiwanie po awarii: opracuj i przetestuj plany odzyskiwania po awarii, aby zapewnić odporność środowiska w chmurze i możliwość szybkiego odzyskiwania po zdarzeniach. Uwzględnij strategie tworzenia kopii zapasowych i odzyskiwania, które obsługują ciągłość działalności biznesowej. W wielu przypadkach poszczególne obciążenia w środowisku mają unikatowe cele i procesy odzyskiwania, dlatego posiadanie planów opartych na obciążeniach, a nie jednego planu obejmującego wszystkie aspekty firmy, jest dobrą strategią. Zapoznaj się z przewodnikiem odzyskiwania po awarii dobrze zaprojektowanej struktury, aby uzyskać wskazówki dotyczące obciążeń w tym temacie.

Ułatwienia platformy Azure

Microsoft Defender dla Chmury oferuje plany, które monitorują i chronią wiele zasobów obciążeń, takich jak serwery, magazyn, kontenery, bazy danych SQL i system DNS. Te plany umożliwiają odnajdywanie szczegółowych informacji, których w przeciwnym razie nie można znaleźć w istniejącym rozwiązaniu do monitorowania.

- Usługa Defender for Servers obejmuje Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender do skanowania luk w zabezpieczeniach na maszynach wirtualnych z obsługą usługi Azure Arc lub na podstawie platformy Azure.

Microsoft Sentinel to rozwiązanie SIEM i SOAR natywne dla chmury firmy Microsoft. Można go użyć jako rozwiązania autonomicznego. Integruje się również z usługą Microsoft Defender, aby zapewnić ujednoliconą platformę operacji zabezpieczeń.

Zautomatyzowane badanie i reagowanie w usłudze Defender XDR pomaga zespołowi ds. operacji zabezpieczeń sprostać zagrożeniom wydajniej i skuteczniej, zapewniając automatyczne wykrywanie i samonaprawiania w wielu scenariuszach.

Zarządzanie poufnością

Bieżące zarządzanie stanem zabezpieczeń w odniesieniu do poufności polega na regularnym wykonywaniu dobrze zaprojektowanych praktyk monitorowania i inspekcji, utrzymania skodyfikowanych procedur inspekcji i poszukiwania możliwości ciągłego ulepszania.

Regularne monitorowanie i inspekcja: Aby zapewnić integralność zasad poufności, należy ustanowić regularną kadencję zarówno do monitorowania, jak i inspekcji. Ciągłe monitorowanie ułatwia wczesne wykrywanie potencjalnych zagrożeń bezpieczeństwa i anomalii. Jednak samo monitorowanie jest niewystarczające. Należy przeprowadzić regularne inspekcje, aby sprawdzić, czy obowiązujące zasady i mechanizmy kontroli są skuteczne i czy są one zgodne. Inspekcje zapewniają kompleksowy przegląd stanu zabezpieczeń i pomagają zidentyfikować luki lub słabe strony, które należy rozwiązać.

Dokumentowanie i instytucjonalne procedury inspekcji: Dokumentowanie procedur inspekcji ma kluczowe znaczenie dla spójności i odpowiedzialności. Instytucjonalizacja tych procedur gwarantuje, że audyty są przeprowadzane systematycznie i regularnie. Szczegółowa dokumentacja powinna obejmować zakres inspekcji, metodologii, używanych narzędzi i częstotliwości inspekcji. Ta praktyka pomaga zachować wysoki standard zabezpieczeń. Zawiera on również jasny ślad na potrzeby zgodności i przepisów prawnych.

Najlepsze rozwiązania dotyczące zwiększania poufności obejmują:

Rozdzielenie obowiązków (SoD): Wdrażanie soD pomaga zapobiegać konfliktom interesów i zmniejsza ryzyko oszustwa. Podział obowiązków między różne osoby gwarantuje, że żadna osoba nie ma kontroli nad wszystkimi aspektami procesu krytycznego.

Aktywna konserwacja cyklu życia użytkownika: należy regularnie aktualizować konta użytkowników i zarządzać nimi. Ta praktyka obejmuje natychmiastowe cofnięcie dostępu użytkownikom, którzy nie potrzebują go, zaktualizowaniu uprawnień w miarę zmiany ról i zapewnianiu wyłączenia nieaktywnych kont. Aktywna konserwacja pomaga zapobiegać nieautoryzowanemu dostępowi i zapewnia, że tylko obecni, autoryzowani użytkownicy mają dostęp do poufnych danych. Architekci dostępu powinni uwzględnić te środki w standardowych procedurach operacyjnych.

Ułatwienia platformy Azure

Ochrona przed utratą danych w Microsoft Purview (DLP) może pomóc w wykrywaniu i zapobieganiu eksfiltracji za pośrednictwem typowych procesów używanych przez osoby atakujące. Funkcja DLP usługi Purview może wykrywać przeciwników, którzy używają dowolnej aplikacji po raz pierwszy lub aplikacji w chmurze do eksfiltracji poufnych danych z urządzeń punktów końcowych. Funkcja DLP usługi Purview może również zidentyfikować wykonywanie tych narzędzi, gdy przeciwnicy zmienią ich nazwę, aby pozostały niewykryte.

Zarządzanie ryzykiem wewnętrznym w Microsoft Purview może pomóc w wykrywaniu potencjalnych złośliwych lub niezamierzonych zagrożeniach wewnętrznych, takich jak kradzież adresów IP, wyciek danych i naruszenia zabezpieczeń.

Zarządzanie integralnością

Zarządzanie danymi i integralnością systemu wymaga niezawodnego monitorowania przy użyciu określonych konfiguracji w celu wykrywania nieautoryzowanych zmian w zasobach. Inne kluczowe założenia fazy zarządzania wdrażają ciągłe ulepszanie i szkolenia.

Monitorowanie integralności danych: Efektywne monitorowanie integralności danych to złożone zadanie. Inteligentne narzędzia mogą ułatwić konfigurowanie odpowiednich mechanizmów monitorowania. Jeśli połączysz inteligentne zarządzanie danymi z rozwiązaniami SIEM i SOAR, możesz uzyskać szczegółowy wgląd w działania związane z danymi i automatyzować części planu reagowania na zdarzenia. Monitorowanie powinno wykrywać nietypowe zachowania, w tym nieautoryzowany dostęp do magazynów danych i zmiany w magazynach danych. Automatyczne reagowanie na zdarzenia, takie jak natychmiastowe blokady, może pomóc zminimalizować promień wybuchu złośliwych działań.

Monitorowanie integralności systemu: Efektywne monitorowanie integralności systemu jest prostsze niż monitorowanie integralności danych. Większość nowoczesnych platform monitorowania i alertów jest dobrze wyposażona w wykrywanie zmian w systemach. Dzięki odpowiednim barierom zabezpieczającym wokół wdrożeń, na przykład zezwalaniu tylko na zmiany środowiska za pośrednictwem usługi IaC oraz dobrze zaprojektowanej platformie uwierzytelniania i dostępu, można zagwarantować, że zmiany, które występują poza zatwierdzonymi protokołami, zostaną wykryte i zbadane natychmiast.

Ułatwienia platformy Azure

Monitorowanie integralności danych

- Zarządzanie kondycją usługi Microsoft Purview może pomóc w skodyfikowaniu standardów danych i mierzenia zgodności danych z tymi standardami w czasie. Udostępnia raporty do śledzenia kondycji danych i pomaga właścicielom danych w korygowaniu pojawiających się problemów.

Zarządzanie dostępnością

Zarządzanie dostępnością majątku w chmurze wymaga niezawodnego, proaktywnego monitorowania dostępności, które jest weryfikowane przez testowanie.

Monitorowanie dostępności: upewnij się, że wszystkie infrastruktury i aplikacje są skonfigurowane do monitorowania i że alerty są skonfigurowane do powiadamiania odpowiednich zespołów. Użyj funkcji rejestrowania natywnego dla chmury i instrumentacji aplikacji, aby uprościć projektowanie monitorowania i zmniejszyć obciążenie operacyjne.

Testowanie dostępności: wszystkie infrastruktury i aplikacje muszą być regularnie testowane pod kątem dostępności w ramach ogólnej strategii testowania. Wstrzykiwanie błędów i testowanie chaosu to doskonałe strategie testowania dostępności i zabezpieczeń przez celowe wprowadzanie awarii.

Ułatwienia platformy Azure

Oprócz omówionych wcześniej rozwiązań Defender dla Chmury należy wziąć pod uwagę następujące rozwiązania:

Automatyczna instrumentacja w usłudze Azure Monitor Application Insights umożliwia łatwe instrumentowanie aplikacji pod kątem zaawansowanego monitorowania telemetrii za pośrednictwem usługi Application Insights. Wiele typów hostingów opartych na platformie Azure i lokalnych jest obsługiwanych w przypadku automatycznej instrumentacji.

Azure Chaos Studio to zarządzana usługa, która używa inżynierii chaosu w celu ułatwienia mierzenia, zrozumienia i poprawy odporności aplikacji i usług w chmurze.

Zarządzanie utrzymaniem zabezpieczeń

Edukacja ciągła

Zachęcaj do ciągłej edukacji i certyfikacji w rozwiązaniach w zakresie zabezpieczeń w chmurze, aby być na bieżąco ze zmieniającymi się zagrożeniami i technologiami. To szkolenie powinno obejmować:

Wykrywanie zagrożeń. Użyj zaawansowanych narzędzi do analizy i monitorowania, takich jak Microsoft Sentinel, aby wcześnie wykrywać zagrożenia, podkreślając ciągłe monitorowanie i proaktywną identyfikację zagrożeń. Zaawansowana analiza umożliwia identyfikację nietypowych wzorców i zachowań, które mogą wskazywać na potencjalne zagrożenia bezpieczeństwa. Zintegrowana analiza zagrożeń udostępnia aktualne informacje na temat znanych zagrożeń, co zwiększa zdolność systemu do wykrywania pojawiających się zagrożeń. Uwzględnij szkolenia dotyczące wstępnie zaplanowanych odpowiedzi, takich jak zautomatyzowane akcje w celu powstrzymania, aby zapewnić szybką reakcję na wykryte zagrożenia.

Reagowanie na zdarzenia. Wytrenuj zespół ds. operacji zabezpieczeń na podstawie niezawodnych strategii reagowania na zdarzenia, które integrują zasady zero trust, zakładając, że zagrożenia mogą pochodzić zarówno ze źródeł wewnętrznych, jak i zewnętrznych. To działanie obejmuje ciągłą weryfikację tożsamości i zabezpieczanie dostępu do zasobów. Szkolenie powinno również obejmować użycie drzew decyzyjnych i schematów blokowych w celu kierowania akcjami reagowania na podstawie określonych scenariuszy zdarzeń.

- Dostępność. Zapewnij szkolenia dotyczące wdrażania rozwiązań wysokiej dostępności i odzyskiwania po awarii przy użyciu usług platformy Azure, aby zapewnić dostępność danych i zasobów w razie potrzeby. To szkolenie obejmuje utrzymywanie wstępnie zaplanowanych odpowiedzi, które przedstawiają kroki zachowania dostępności podczas zdarzenia. Szkolenia powinny również obejmować strategie zapewniania ciągłego dostępu do krytycznych zasobów, nawet w obliczu zakłóceń, oraz obejmują praktyczne szkolenia dotyczące konfigurowania narzędzi do wysokiej dostępności i odzyskiwania po awarii platformy Azure oraz zarządzania nimi.

Ćwiczenia symulacji: Przeprowadzaj regularne ćwiczenia i symulacje zabezpieczeń, aby przygotować zespół do rzeczywistych scenariuszy. Te ćwiczenia powinny ocenić zdolność organizacji do reagowania na zdarzenia w ramach platformy Zero Trust, traktując wszystkie segmenty sieci jako potencjalnie zagrożone, dopóki nie zostaną zweryfikowane jako bezpieczne. Scenariusze takie jak ataki wyłudzające informacje, naruszenia zabezpieczeń danych i oprogramowanie wymuszające okup powinny być symulowane w celu zidentyfikowania luk w strategiach reagowania i zapewnienia praktycznego doświadczenia w obsłudze zdarzeń. Ćwiczenia powinny podkreślać strategie ograniczania poprzez szybkie izolowanie zagrożonych systemów, aby zapobiec dalszemu rozprzestrzenianiu się, szybkiej komunikacji poprzez ustanowienie jasnych i wydajnych kanałów rozpowszechniania informacji oraz zachowywania dowodów poprzez zapewnienie bezpiecznego zbierania i przechowywania wszystkich odpowiednich danych w celu wspierania kolejnej analizy i badania. Użyj wstępnie zaplanowanych odpowiedzi, takich jak podręczniki zdarzeń i protokoły komunikacyjne, aby upewnić się, że akcje podczas tych ćwiczeń są spójne i systematyczne.

Przechodzenie do szczegółów reagowania na zdarzenia: Regularnie testuj plany reagowania na zdarzenia za pomocą realistycznych prób, które symulują różne scenariusze zagrożeń. Te ćwiczenia powinny obejmować wszystkich odpowiednich uczestników projektu, w tym zespół SOC (Security Operations Center), koordynatory reagowania na zdarzenia, kierownika ds. ładu, kontroler zdarzeń, kierownik badania, kierownik infrastruktury i zespół ds. ładu w chmurze, aby zapewnić kompleksową gotowość w całej organizacji. Uwzględnij elementy zasad TRIAD CIA i Zero Trust w tych ćwiczeniach, takie jak testowanie skuteczności kontroli dostępu (poufność), implementowanie kontroli integralności pod kątem krytycznych danych i implementowanie procedur utrzymania dostępności usług podczas incydentu. Podkreśl skuteczną koordynację poprzez zapewnienie jasnej komunikacji i współpracy między zespołami poprzez wykorzystanie wstępnie zaplanowanych odpowiedzi, takich jak wstępnie zdefiniowane role i obowiązki, oraz szybkie powstrzymanie poprzez szybką izolację dotkniętych systemów i środki zaradcze. Akcje dokumentu podjęte w celu zapewnienia jasnego rekordu przeglądu po zdarzeniu i ciągłego ulepszania.

Strategie ciągłego ulepszania poufności i integralności

Ciągłe ulepszanie jest niezbędne do utrzymania i zwiększenia poufności i integralności w środowiskach chmury przedsiębiorstwa. Dokumentowanie wyników zarządzania konfiguracją i inspekcji i inspekcji ma kluczowe znaczenie. Ta dokumentacja zawiera rekord historyczny, który można przeanalizować, aby zidentyfikować trendy, cykliczne problemy i obszary pod kątem poprawy.

Strategie poufności:

Dowiedz się z przeszłości. Wdrażanie wniosków wyciągniętych z poprzednich inspekcji jest kluczowym zestawem ciągłej poprawy. Analizując wyniki poprzednich inspekcji i inspekcji, organizacje mogą identyfikować słabości i wdrażać działania naprawcze, aby zapobiec podobnym problemom w przyszłości. Takie proaktywne podejście gwarantuje, że organizacja stale ewoluuje i poprawia stan zabezpieczeń.

Użyj danych w czasie rzeczywistym. Monitorowanie w czasie rzeczywistym odgrywa kluczową rolę w ciągłym ulepszaniu. Dzięki użyciu danych w czasie rzeczywistym organizacje mogą szybko identyfikować potencjalne zagrożenia i reagować na nie, co gwarantuje, że środki bezpieczeństwa są zawsze aktualne i skuteczne. Takie dynamiczne podejście pomaga organizacjom unikać powtarzania wcześniejszych błędów i zapewnia, że organizacje pozostają odporne na pojawiające się zagrożenia.

Szkolenie dotyczące poufności. W ramach ogólnej strategii szkoleniowej upewnij się, że pracownicy są przeszkoleni w zasadach i procedurach dotyczących poufności. To szkolenie powinno być obowiązkowe dla nowych pracowników i powinno być regularnie powtarzane dla wszystkich pracowników. W przypadku pracowników zespołu ds. zabezpieczeń powinno to obejmować głębsze szkolenia specyficzne dla ich ról. Naucz znaczenie implementowania szyfrowania i ścisłej kontroli dostępu w celu ochrony poufnych informacji przed nieautoryzowanym dostępem. Szkolenia powinny również obejmować najlepsze rozwiązania dotyczące technologii szyfrowania danych i narzędzi do zarządzania dostępem, aby zapewnić, że tylko autoryzowani pracownicy mogą uzyskiwać dostęp do poufnych danych.

Strategie integralności:

Rutynowo przeprowadzaj inspekcję danych. Rutynowo przeprowadzaj ręczne inspekcje danych, aby upewnić się, że narzędzia do zapewniania ładu i monitorowania danych działają zgodnie z oczekiwaniami. Poszukaj możliwości poprawy.

Higiena danych. Adoptuj dobre nawyki higieny danych, takie jak poniżej.

Ręcznie przeprowadź inspekcję danych pod kątem jakości, dokładności i spójności. Poprawianie błędów po ich odnalezieniu.

Użyj strategii, takich jak normalizacja, aby zmniejszyć niespójności i nadmiarowość.

Archiwizowanie danych historycznych w magazynie zimnym lub offline, gdy nie jest już potrzebne w środowisku produkcyjnym. Przeczyść dane, które nie muszą być archiwizowane.

Regularnie przeglądaj konfiguracje szyfrowania, aby upewnić się, że wszystkie poufne dane są szyfrowane w spoczynku i podczas przesyłania. Regularnie sprawdzaj standardy branżowe dotyczące szyfrowania i upewnij się, że systemy są zgodne z tymi standardami.

. Regularnie przeglądaj konfiguracje kopii zapasowych, aby upewnić się, że kopie zapasowe wszystkich magazynów danych zawierających poufne dane lub inne krytyczne dane są tworzone. Wykonaj testy przywracania, aby upewnić się, że dane kopii zapasowej są prawidłowe. Regularne testowanie przywracania w celu upewnienia się, że systemy są zgodne z celami czasu odzyskiwania (RTO) organizacji i cel punktu odzyskiwania (RPO).

Regularnie przeglądać dostęp do systemów i danych. Przeglądy uprawnień dostępu do systemów i magazynów danych powinny odbywać się regularnie, aby upewnić się, że nie ma żadnych luk w kontroli dostępu i zasadach.

Przeprowadzanie szkolenia integralności. W ramach ogólnej strategii szkoleniowej upewnij się, że pracownicy są przeszkoleni na podstawie zasad i procedur integralności danych i systemu. To szkolenie powinno być obowiązkowe dla nowych pracowników i regularnie powtarzać się dla wszystkich pracowników. W przypadku pracowników zespołu ds. zabezpieczeń należy zapewnić bardziej szczegółowe szkolenia specyficzne dla ich ról. Zapewnij szkolenie dotyczące korzystania z procesów DevOps dla infrastruktury jako kodu (IaC), aby zapewnić dokładność i niezawodność danych. Metodyki DevOps, takie jak kontrola wersji, ciągła integracja i zautomatyzowane testowanie, ułatwiają śledzenie, inspekcję i weryfikowanie zmian w infrastrukturze środowiska chmury przed wdrożeniem. Praktyki devOps są szczególnie ważne w przypadku utrzymania stref docelowych, ponieważ te rozwiązania zapewniają spójność i integralność w konfiguracji, zapewniając systematyczny sposób obsługi zmian infrastruktury.

Następny krok

Zapoznaj się z platformą wdrażania platformy Zero Trust, aby dowiedzieć się więcej na temat integracji rozwiązań Zero Trust w całej podróży wdrażania chmury.

Zapoznaj się z filarem zabezpieczeń dobrze zaprojektowanej struktury, aby uzyskać wskazówki dotyczące zabezpieczeń skoncentrowane na obciążeniach.