Bezpieczne zarządzanie infrastrukturą w chmurze

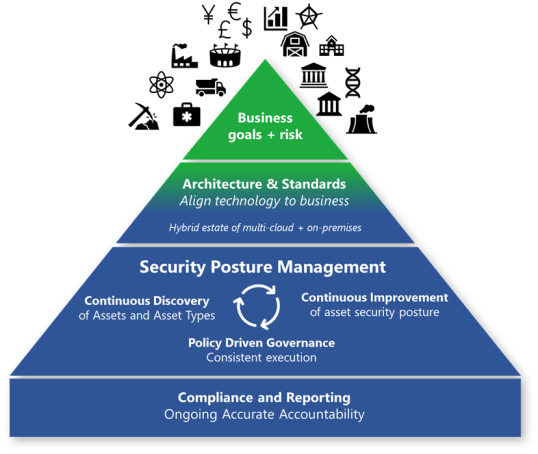

Ład zabezpieczeń łączy priorytety biznesowe z implementacjami technicznymi, takimi jak architektura, standardy i zasady. Zespoły ds. ładu zapewniają nadzór i monitorowanie w celu utrzymania i poprawy stanu zabezpieczeń w czasie. Te zespoły zgłaszają również zgodność, których wymagają organy regulacyjne.

Cele biznesowe i ryzyko zapewniają najbardziej efektywne wskazówki dotyczące zabezpieczeń. Takie podejście zapewnia, że działania związane z bezpieczeństwem koncentrują się na kluczowych priorytetach organizacji. Ponadto pomaga to właścicielom ryzyka przy użyciu znanego języka i procesów w ramach struktury zarządzania ryzykiem.

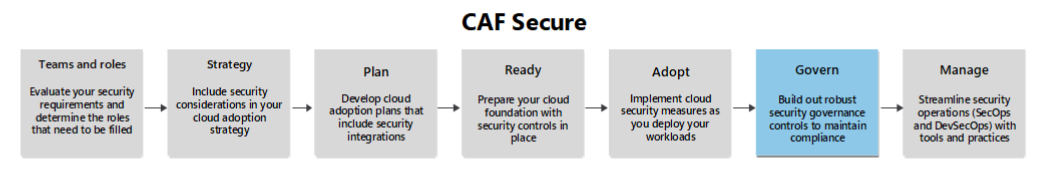

Ten artykuł jest pomocniczym przewodnikiem po metodologii ładowania. Zapewnia on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Modernizacja stanu zabezpieczeń

Używanie tylko raportowania problemów nie jest skuteczną strategią utrzymania stanu zabezpieczeń. W czasach chmury ład wymaga aktywnego podejścia, które stale współpracuje z innymi zespołami. Zarządzanie stanem zabezpieczeń to nowa i niezbędna funkcja. Ta rola zajmuje się krytycznym pytaniem o bezpieczeństwo środowiska. Obejmuje ona kluczowe obszary, takie jak zarządzanie lukami w zabezpieczeniach i raportowanie zgodności zabezpieczeń.

W środowisku lokalnym ład zabezpieczeń opiera się na okresowych danych dostępnych w środowisku. Takie podejście często powoduje nieaktualne informacje. Technologia chmury rewolucjonizuje ten proces, zapewniając wgląd na żądanie w bieżący stan zabezpieczeń i pokrycie zasobów. Te szczegółowe informacje w czasie rzeczywistym przekształcają ład w bardziej dynamiczną organizację. Wspiera ściślejszą współpracę z innymi zespołami ds. zabezpieczeń, aby monitorować standardy zabezpieczeń, dostarczać wskazówki i ulepszać procesy.

W idealnym stanie ład napędza ciągłe ulepszanie w całej organizacji. Ten ciągły proces angażuje wszystkie części organizacji w celu zapewnienia stałego postępu w zakresie zabezpieczeń.

Poniżej przedstawiono kluczowe zasady ładu zabezpieczeń:

Ciągłe odnajdywanie zasobów i typów zasobów: statyczny spis nie jest możliwy w dynamicznym środowisku chmury. Twoja organizacja musi skupić się na ciągłym odnajdywanie zasobów i typów zasobów. W chmurze nowe typy usług są regularnie dodawane. Właściciele obciążeń dynamicznie dostosowują liczbę wystąpień aplikacji i usług zgodnie z potrzebami, co tworzy stale zmieniające się środowisko. Ta sytuacja sprawia, że zarządzanie zapasami jest stale rozwijającą się dyscypliną. Zespoły ds. ładu muszą stale identyfikować typy zasobów i wystąpienia, aby nadążyć za tym tempem zmian.

Ciągła poprawa stanu zabezpieczeń zasobów: zespoły ds. ładu powinny skupić się na ulepszaniu i wymuszaniu standardów, aby nadążyć za chmurą i osobami atakującymi. Organizacje technologii informatycznych muszą szybko reagować na nowe zagrożenia i odpowiednio dostosowywać się. Osoby atakujące stale rozwijają swoje techniki, a obrona stale się poprawia i może wymagać aktualizacji. W początkowej konfiguracji nie zawsze można uwzględnić wszystkie niezbędne środki zabezpieczeń.

Nadzór oparty na zasadach: ten ład zapewnia spójną implementację, ponieważ zasady są definiowane raz i stosowane automatycznie w zasobach. Ten proces ogranicza marnowany czas i nakład pracy w przypadku powtarzających się zadań ręcznych. Jest ona często implementowana przy użyciu usługi Azure Policy lub platform automatyzacji zasad innych niż Microsoft.

Aby zachować elastyczność, wskazówki dotyczące najlepszych rozwiązań są często iteracyjne. Szyfruje małe fragmenty informacji z wielu źródeł, aby utworzyć cały obraz i stale wprowadzać małe korekty.

Ułatwienia platformy Azure

Microsoft Defender dla Chmury może pomóc w ciągłym odnajdowaniu i automatycznym zarządzaniu maszynami wirtualnymi w środowisku za pomocą automatycznej aprowizacji zbierania danych.

Microsoft Defender dla Chmury aplikacje mogą ułatwić ciągłe odnajdywanie i zarządzanie oprogramowaniem firm innych niż Microsoft jako aplikacje usług, które są używane w Twoich środowiskach.

Gotowość i reagowanie na zdarzenia

Nadzór nad zabezpieczeniami ma kluczowe znaczenie dla utrzymania gotowości. Aby ściśle wymusić standardy, solidne mechanizmy ładu i praktyki muszą wspierać wdrażanie mechanizmów gotowości i reagowania oraz praktyk operacyjnych. Rozważ następujące zalecenia, aby ułatwić zarządzanie gotowością i standardami reagowania na zdarzenia:

Nadzór nad gotowością incydentów

Automatyzowanie ładu: użyj narzędzi, aby zautomatyzować ład, jak najwięcej. Za pomocą narzędzi można zarządzać zasadami wdrożeń infrastruktury, implementować środki wzmacniania zabezpieczeń, chronić dane oraz utrzymywać standardy zarządzania tożsamościami i dostępem. Automatyzując zarządzanie tymi środkami zabezpieczeń, możesz upewnić się, że wszystkie zasoby w twoim środowisku są zgodne z własnymi standardami zabezpieczeń i wszystkimi strukturami zgodności wymaganymi dla Twojej firmy. Aby uzyskać więcej informacji, zobacz Wymuszanie zasad ładu w chmurze.

Przestrzegaj punktów odniesienia zabezpieczeń firmy Microsoft: zapoznaj się z zaleceniami dotyczącymi zabezpieczeń firmy Microsoft dotyczącymi usług w infrastrukturze w chmurze, które są dostępne jako punkty odniesienia zabezpieczeń. Te punkty odniesienia mogą pomóc w upewnieniu się, że istniejące wdrożenia są prawidłowo zabezpieczone i że nowe wdrożenia są prawidłowo skonfigurowane od samego początku. Takie podejście zmniejsza ryzyko błędnej konfiguracji.

Ład reagowania na zdarzenia

Zarządzanie planem reagowania na zdarzenia: plan reagowania na zdarzenia powinien być utrzymywany z taką samą opieką jak inne krytyczne dokumenty w twoim majątku. Plan reagowania na zdarzenia powinien być:

Kontrolowana wersja w celu zapewnienia, że zespoły pracują nad najnowszą wersją i czy można przeprowadzić inspekcję wersji.

Przechowywane w magazynie o wysokiej dostępności i bezpiecznym magazynie.

Regularnie przeglądane i aktualizowane, gdy zmiany w środowisku tego wymagają.

Zarządzanie szkoleniem reagowania na zdarzenia: materiały szkoleniowe dotyczące reagowania na zdarzenia powinny być kontrolowane pod kątem wersji na potrzeby inspekcji i zapewnić, że najnowsza wersja jest używana w danym momencie. Należy je również regularnie przeglądać i aktualizować po wprowadzeniu aktualizacji planu reagowania na zdarzenia.

Ułatwienia platformy Azure

Azure Policy to rozwiązanie do zarządzania zasadami, którego można użyć do wymuszania standardów organizacyjnych i oceny zgodności na dużą skalę. Aby zautomatyzować wymuszanie zasad dla wielu usług platformy Azure, skorzystaj z wbudowanych definicji zasad.

Defender dla Chmury zapewnia zasady zabezpieczeń, które mogą automatyzować zgodność ze standardami zabezpieczeń.

Nadzór nad poufnością

Skuteczny nadzór ma kluczowe znaczenie dla utrzymania zabezpieczeń i zgodności w środowiskach chmury przedsiębiorstwa. Ład obejmuje zasady, procedury i mechanizmy kontroli, które zapewniają bezpieczne zarządzanie danymi i zgodnie z wymaganiami prawnymi. Zapewnia ona ramy podejmowania decyzji, odpowiedzialności i ciągłego ulepszania, co jest niezbędne do ochrony poufnych informacji i utrzymania zaufania. Ramy te mają kluczowe znaczenie dla utrzymania zasady poufności ze strony CIA Triad. Pomaga to zapewnić, że poufne dane są dostępne tylko dla autoryzowanych użytkowników i procesów.

Zasady techniczne: te zasady obejmują zasady kontroli dostępu, zasady szyfrowania danych oraz zasady maskowania lub tokenizacji danych. Celem tych zasad jest utworzenie bezpiecznego środowiska dzięki zachowaniu poufności danych dzięki rygorystycznym mechanizmom kontroli dostępu i niezawodnym metodom szyfrowania.

Napisane zasady: Napisane zasady służą jako struktura rządząca dla całego środowiska przedsiębiorstwa. Określają one wymagania i parametry dotyczące obsługi danych, dostępu i ochrony. Te dokumenty zapewniają spójność i zgodność w całej organizacji oraz zapewniają jasne wytyczne dla pracowników i pracowników IT. Napisane zasady służą również jako punkt odniesienia do inspekcji i ocen, co pomaga identyfikować i rozwiązywać wszelkie luki w praktykach zabezpieczeń.

Ochrona przed utratą danych: należy przeprowadzić ciągłe monitorowanie i inspekcję środków ochrony przed utratą danych (DLP), aby zapewnić ciągłą zgodność z wymaganiami dotyczącymi poufności. Ten proces obejmuje regularne przeglądanie i aktualizowanie zasad DLP, przeprowadzanie ocen zabezpieczeń i reagowanie na wszelkie incydenty, które mogą naruszyć poufność danych. Programowe ustanawianie DLP w całej organizacji w celu zapewnienia spójnego i skalowalnego podejścia do ochrony poufnych danych.

Monitorowanie zgodności i metod wymuszania

Kluczowe znaczenie ma monitorowanie zgodności i wymuszanie zasad w celu zachowania zasady poufności w środowiskach chmury przedsiębiorstwa. Te działania są niezbędne dla niezawodnych standardów zabezpieczeń. Te procesy zapewniają spójne i skuteczne stosowanie wszystkich środków zabezpieczeń w celu ochrony poufnych danych przed nieautoryzowanym dostępem i naruszeniami. Regularne oceny, zautomatyzowane monitorowanie i kompleksowe programy szkoleniowe są niezbędne do zapewnienia przestrzegania ustalonych zasad i procedur.

Regularne inspekcje i oceny: Przeprowadzaj regularne inspekcje i oceny zabezpieczeń, aby upewnić się, że zasady są przestrzegane i identyfikować obszary poprawy. Inspekcje te powinny obejmować standardy i wymagania dotyczące przepisów prawnych, branżowych i organizacyjnych oraz mogą obejmować osoby oceniane przez inne firmy w celu przeprowadzenia oceny bezstronnej. Zatwierdzony program oceny i inspekcji pomaga utrzymać wysokie standardy zabezpieczeń i zgodności oraz zapewnia, że wszystkie aspekty poufności danych są dokładnie sprawdzane i rozwiązywane.

Automatyczne monitorowanie zgodności: narzędzia, takie jak Usługa Azure Policy , automatyzują monitorowanie zgodności z zasadami zabezpieczeń i zapewniają szczegółowe informacje i alerty w czasie rzeczywistym. Ta funkcja pomaga zapewnić ciągłą zgodność ze standardami zabezpieczeń. Automatyczne monitorowanie ułatwia szybkie wykrywanie naruszeń zasad i reagowanie na nie, co zmniejsza ryzyko naruszenia danych. Zapewnia również ciągłą zgodność, regularnie sprawdzając konfiguracje i mechanizmy kontroli dostępu względem ustalonych zasad.

Programy szkoleniowe i świadomości: Edukuj pracowników o zasadach poufności danych i najlepszych rozwiązaniach w celu wspierania kultury świadomej bezpieczeństwa. Regularne sesje szkoleniowe i programy świadomości pomagają zapewnić, że wszyscy pracownicy rozumieją swoje role i obowiązki w zachowaniu poufności danych. Te programy powinny być regularnie aktualizowane w celu odzwierciedlenia zmian w zasadach i pojawiających się zagrożeniach. Ta strategia zapewnia, że pracownicy są zawsze wyposażone w najnowszą wiedzę i umiejętności.

Nadzór nad integralnością

Aby skutecznie zachować ochronę integralności, potrzebna jest dobrze zaprojektowana strategia zapewniania ładu. Ta strategia powinna zapewnić, że wszystkie zasady i procedury są udokumentowane i wymuszone oraz że wszystkie systemy są stale poddawane inspekcji pod kątem zgodności.

Wskazówki opisane wcześniej w sekcji ład poufności dotyczą również zasady integralności. Następujące zalecenia są specyficzne dla integralności:

Zautomatyzowany nadzór nad jakością danych: rozważ użycie gotowego rozwiązania do zarządzania danymi. Użyj wstępnie utworzonego rozwiązania, aby zmniejszyć obciążenie zespołu ds. ładu danych ręcznej weryfikacji jakości. Ta strategia zmniejsza również ryzyko nieautoryzowanego dostępu i zmian danych podczas procesu walidacji.

Zautomatyzowany nadzór nad integralnością systemu: rozważ użycie scentralizowanego, ujednoliconego narzędzia do automatyzacji ładu integralności systemu. Na przykład usługa Azure Arc umożliwia zarządzanie systemami w wielu chmurach, lokalnych centrach danych i lokacjach brzegowych. Korzystając z takiego systemu, możesz uprościć obowiązki związane z ładem i zmniejszyć obciążenie operacyjne.

Ułatwienia platformy Azure

- Jakość danych w Microsoft Purview umożliwia użytkownikom ocenę jakości danych przy użyciu reguł braku kodu/niskiego poziomu kodu, w tym reguł gotowego do użycia (OOB) i reguł generowanych przez sztuczną inteligencję. Te reguły są stosowane na poziomie kolumny, a następnie agregowane w celu zapewnienia wyników dla zasobów danych, produktów danych i domen biznesowych. Takie podejście zapewnia kompleksową widoczność jakości danych w każdej domenie.

Nadzór nad dostępnością

Projekty architektury, które są znormalizowane w infrastrukturze chmury, wymagają ładu, aby upewnić się, że nie są one odchylenie i że dostępność nie jest naruszona przez niekonformujące wzorce projektowe. Podobnie plany odzyskiwania po awarii muszą być również zarządzane, aby zapewnić ich dobre zachowanie.

Nadzór nad projektem dostępności

- Zachowaj standardowe wzorce projektowe: Codify i ściśle wymuszają wzorce projektowe infrastruktury i aplikacji. Zarządzaj utrzymaniem standardów projektowych, aby zapewnić aktualność i ochronę przed nieautoryzowanym dostępem lub zmianą. Traktuj te standardy pod tą samą opieką co inne zasady. Jeśli to możliwe, zautomatyzuj wymuszanie utrzymania wzorców projektowych. Można na przykład włączyć zasady w celu kontrolowania typów zasobów, które można wdrożyć, i określić regiony, w których wdrożenia są dozwolone.

Zarządzanie odzyskiwaniem po awarii

Zarządzanie planami odzyskiwania po awarii: traktuj plany odzyskiwania po awarii o tym samym poziomie ważności co plany reagowania na zdarzenia. Plany odzyskiwania po awarii powinny być następujące:

Kontrolowana wersja w celu zapewnienia, że zespoły zawsze pracują z najnowszą wersją i że wersje mogą być poddawane inspekcji pod kątem dokładności i zgodności.

Przechowywane w magazynie o wysokiej dostępności i bezpiecznym magazynie.

Regularnie przeglądane i aktualizowane, gdy są potrzebne zmiany w środowisku.

Zarządzanie próbami odzyskiwania po awarii: próbne odzyskiwania po awarii nie są przeznaczone tylko do trenowania planów, ale także służą jako możliwości uczenia się, aby ulepszyć sam plan. Mogą one również pomóc w uściśliniu standardów operacyjnych lub projektowych. Skrupulatny rejestr przechowywania próbnych odzyskiwania po awarii pomaga identyfikować obszary pod kątem poprawy i zapewnia zgodność z wymaganiami inspekcji dotyczącymi gotowości na awarie. Przechowując te rekordy w tym samym repozytorium co plany, można zachować wszystko uporządkowane i bezpieczne.

Utrzymanie bezpiecznego ładu

Nowoczesne zarządzanie usługami (MSM)

Nowoczesne zarządzanie usługami (MSM) to zestaw rozwiązań i narzędzi przeznaczonych do zarządzania i optymalizowania usług IT w środowisku chmury. Celem programu MSM jest dostosowanie usług IT do potrzeb biznesowych. Takie podejście zapewnia wydajne dostarczanie usług przy zachowaniu wysokich standardów zabezpieczeń i zgodności. Usługa MSM zapewnia ustrukturyzowane podejście do zarządzania złożonymi środowiskami chmury. Usługa MSM umożliwia również organizacjom szybkie reagowanie na zmiany, ograniczanie ryzyka i zapewnianie ciągłego ulepszania. Ponadto program MSM jest istotny dla zasady poufności, ponieważ obejmuje narzędzia i praktyki, które wymuszają ochronę danych i monitorują mechanizmy kontroli dostępu.

Ujednolicone zarządzanie zabezpieczeniami: narzędzia MSM zapewniają kompleksowe zarządzanie zabezpieczeniami dzięki integracji różnych funkcji zabezpieczeń w celu zapewnienia całościowego widoku środowiska chmury. Takie podejście pomaga wymusić zasady zabezpieczeń i wykrywa zagrożenia i reaguje na nie w czasie rzeczywistym.

Zarządzanie zasadami i zgodność: program MSM ułatwia tworzenie, wymuszanie i monitorowanie zasad w środowisku chmury. Gwarantuje to, że wszystkie zasoby są zgodne ze standardami organizacyjnymi i wymaganiami prawnymi. Ponadto zapewnia wgląd w szczegółowe informacje i alerty w czasie rzeczywistym.

Ciągłe monitorowanie i ulepszanie: program MSM podkreśla ciągłe monitorowanie środowiska chmury w celu proaktywnego identyfikowania i rozwiązywania potencjalnych problemów. Takie podejście obsługuje ciągłą optymalizację i ulepszanie usług IT, co gwarantuje, że są one zgodne z celami biznesowymi.