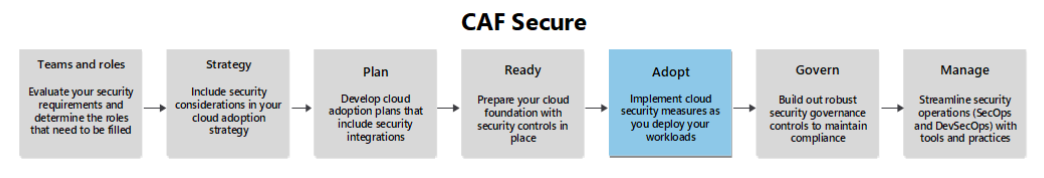

Bezpieczne wdrażanie chmury

Podczas implementowania majątku w chmurze i migrowania obciążeń niezbędne jest ustanowienie niezawodnych mechanizmów i praktyk zabezpieczeń. Takie podejście zapewnia bezpieczeństwo obciążeń od samego początku i zapobiega konieczności rozwiązywania problemów z zabezpieczeniami po zakończeniu pracy obciążeń w środowisku produkcyjnym. Określanie priorytetów zabezpieczeń w fazie wdrażania w celu zapewnienia, że obciążenia są tworzone spójnie i zgodnie z najlepszymi rozwiązaniami. Ustalone rozwiązania w zakresie zabezpieczeń przygotowują również zespoły IT do obsługi operacji w chmurze za pomocą dobrze zaprojektowanych zasad i procedur.

Niezależnie od tego, czy migrujesz obciążenia do chmury, czy tworzysz całkowicie nowy majątek w chmurze, możesz zastosować wskazówki zawarte w tym artykule. Metodologia wdrażania przewodnika Cloud Adoption Framework obejmuje scenariusze migracji, modernizacji, innowacji i przenoszenia. Niezależnie od ścieżki, którą podejmujesz w fazie wdrażania chmury, ważne jest, aby wziąć pod uwagę zalecenia zawarte w tym artykule podczas ustanawiania podstawowych elementów majątku w chmurze i kompilowania lub migrowania obciążeń.

Ten artykuł jest przewodnikiem pomocniczym dotyczącym metodologii wdrażania . Zapewnia on obszary optymalizacji zabezpieczeń, które należy wziąć pod uwagę podczas przechodzenia przez ten etap w podróży.

Wdrażanie modernizacji stanu zabezpieczeń

Podczas modernizacji stanu zabezpieczeń w ramach fazy wdrażania należy wziąć pod uwagę następujące zalecenia:

Punkty odniesienia zabezpieczeń: zdefiniuj punkty odniesienia zabezpieczeń, które obejmują wymagania dotyczące dostępności, aby ustalić jasne i niezawodne podstawy do programowania. Aby zaoszczędzić czas i zmniejszyć ryzyko błędu ludzkiego podczas analizowania środowisk, użyj gotowego narzędzia do analizy punktu odniesienia zabezpieczeń.

Obsługa automatyzacji: użyj narzędzi automatyzacji, aby zarządzać rutynowymi zadaniami w celu zmniejszenia ryzyka błędu ludzkiego i poprawy spójności. Skorzystaj z usług w chmurze, które mogą automatyzować procedury pracy w trybie failover i odzyskiwania. Zadania, które można rozważyć zautomatyzować, obejmują:

- Wdrożenia infrastruktury i zarządzanie nią

- Działania związane z cyklem życia tworzenia oprogramowania

- Testowanie

- Monitorowanie i zgłaszanie alertów

- Skalowanie

Kontrola dostępu i autoryzacji Zero Trust: Zaimplementuj silne mechanizmy kontroli dostępu i systemy zarządzania tożsamościami, aby zapewnić, że tylko autoryzowani pracownicy mają dostęp do krytycznych systemów i danych. Takie podejście zmniejsza ryzyko złośliwych działań, które mogą zakłócać działanie usług. Ustandaryzuj ściśle wymuszane mechanizmy kontroli dostępu opartej na rolach (RBACs) i wymagają uwierzytelniania wieloskładnikowego, aby zapobiec nieautoryzowanemu dostępowi, który może zakłócić dostępność usługi. Aby uzyskać więcej informacji, zobacz Zabezpieczanie tożsamości przy użyciu zera zaufania.

Instytucjonalizacja zarządzania zmianami

Skuteczne metodologie wdrażania i zarządzania zmianami (ACM) mają kluczowe znaczenie dla zapewnienia pomyślnego wdrożenia i instytucji kontroli dostępu. Oto niektóre z najlepszych rozwiązań i metodologii:

Model Prosci ADKAR: ten model koncentruje się na pięciu kluczowych blokach konstrukcyjnych w celu pomyślnej zmiany. Te składniki to Świadomość, Pragnienie, Wiedza, Umiejętność i Wzmocnienie. Zwracając się do każdego elementu, organizacje mogą zapewnić, że pracownicy rozumieją potrzebę kontroli dostępu, są zmotywowani do wspierania zmian, mają niezbędną wiedzę i umiejętności oraz otrzymują ciągłe wzmocnienie, aby utrzymać zmianę.

Model zmian kroków 8-krokowych Kottera: ten model przedstawia osiem kroków prowadzących zmian. Te kroki obejmują stworzenie poczucia pilności, utworzenie potężnej koalicji, opracowanie wizji i strategii, komunikowanie wizji, umożliwienie pracownikom szerokiego działania, generowanie krótkoterminowych zwycięstw, konsolidację zysków i zakotwiczenie nowych podejść do kultury. Wykonując te kroki, organizacje mogą skutecznie zarządzać wdrażaniem mechanizmów kontroli dostępu.

Model zarządzania zmianami Lewina: ten model ma trzy etapy, które są unfreeze, Change i Refreeze. Na etapie Odmrażanie organizacje przygotowują się do zmiany, identyfikując potrzebę kontroli dostępu i tworząc poczucie pilności. Na etapie Zmiany wdrażane są nowe procesy i praktyki. Na etapie Refreeze nowe praktyki są solidyfikowane i zintegrowane z kulturą organizacyjną.

Struktura wdrażania i zarządzania zmianami firmy Microsoft: ta struktura zapewnia ustrukturyzowane podejście do wdrażania i zmiany przez zdefiniowanie kryteriów sukcesu, angażowanie uczestników projektu i przygotowanie organizacji. Ta struktura mierzy również powodzenie w celu zapewnienia skuteczności implementacji. Podkreśla ona znaczenie komunikacji, szkolenia i wsparcia w celu zapewnienia skutecznego przyjęcia i zinstytucjonalizowanych kontroli dostępu.

Organizacje mogą zapewnić, że mechanizmy kontroli dostępu są implementowane i stosowane przez pracowników, włączając te metodologie i najlepsze rozwiązania dotyczące usługi ACM. Takie podejście skutkuje bardziej bezpiecznym i zgodnym środowiskiem przedsiębiorstwa.

Ułatwienia platformy Azure

Ustanów punkt odniesienia zabezpieczeń: Wskaźnik bezpieczeństwa firmy Microsoft może pomóc w ustanowieniu punktów odniesienia z konkretnymi zaleceniami dotyczącymi ulepszeń. Jest on dostarczany jako część pakietu XDR usługi Microsoft Defender i może analizować zabezpieczenia wielu produktów firmy Microsoft i innych firm.

Automatyzacja wdrażania infrastruktury: szablony usługi Azure Resource Manager (szablony usługi ARM) i Bicep to natywne narzędzia platformy Azure do wdrażania infrastruktury jako kodu (IaC) przy użyciu składni deklaratywnej. Szablony usługi ARM są zapisywane w formacie JSON, natomiast Bicep jest językiem specyficznym dla domeny. Możesz łatwo zintegrować zarówno z potokami usługi Azure Pipelines , jak i z potokami ciągłej integracji/ciągłego dostarczania (CI/CD) funkcji GitHub Actions .

Terraform to inne deklaratywne narzędzie IaC, które jest w pełni obsługiwane na platformie Azure. Narzędzie Terraform umożliwia wdrażanie infrastruktury i zarządzanie nią oraz integrowanie jej z potokiem ciągłej integracji/ciągłego wdrażania.

Za pomocą Microsoft Defender dla Chmury można odnajdywać błędy konfiguracji w usłudze IaC.

Środowiska wdrażania platformy Azure: środowiska wdrażania umożliwiają zespołom deweloperów szybkie tworzenie spójnej infrastruktury aplikacji przy użyciu szablonów opartych na projekcie. Te szablony minimalizują czas instalacji i maksymalizuj bezpieczeństwo, zgodność i wydajność kosztów. Środowisko wdrażania to kolekcja zasobów platformy Azure wdrożonych w wstępnie zdefiniowanych subskrypcjach. Administratorzy infrastruktury programistycznej mogą wymuszać zasady zabezpieczeń przedsiębiorstwa i udostępniać wyselekcjonowany zestaw wstępnie zdefiniowanych szablonów IaC.

Administratorzy infrastruktury programistycznej definiują środowiska wdrażania jako elementy wykazu. Elementy wykazu są hostowane w repozytorium GitHub lub Azure DevOps nazywanym wykazem. Element wykazu składa się z szablonu IaC i pliku manifest.yml.

Możesz utworzyć skrypty środowisk wdrażania i programowo zarządzać środowiskami. Aby uzyskać szczegółowe wskazówki dotyczące obciążeń, zobacz podejście IaC platformy Azure Well-Architected Framework.

Rutynowa automatyzacja zadań:

Azure Functions: Usługa Azure Functions to narzędzie bezserwerowe, którego można użyć do automatyzacji zadań przy użyciu preferowanego języka programowania. Usługa Functions udostępnia kompleksowy zestaw wyzwalaczy opartych na zdarzeniach i powiązań łączących funkcje z innymi usługami. Nie musisz pisać dodatkowego kodu.

Azure Automation: Programy PowerShell i Python to popularne języki programowania służące do automatyzowania zadań operacyjnych. Użyj tych języków, aby wykonywać operacje, takie jak ponowne uruchamianie usług, przesyłanie dzienników między magazynami danych i skalowanie infrastruktury w celu spełnienia wymagań. Możesz wyrazić te operacje w kodzie i uruchomić je na żądanie. Indywidualnie te języki nie mają platformy do scentralizowanego zarządzania, kontroli wersji lub śledzenia historii uruchamiania. Języki nie mają również natywnego mechanizmu reagowania na zdarzenia, takie jak alerty oparte na monitorowaniu. Aby zapewnić te możliwości, potrzebujesz platformy automatyzacji. Usługa Automation udostępnia platformę hostowaną na platformie Azure do hostowania i uruchamiania programu PowerShell oraz kodu w języku Python w środowiskach chmurowych i lokalnych, w tym na platformie Azure i systemach spoza platformy Azure. Program PowerShell i kod języka Python są przechowywane w elemecie Runbook usługi Automation. Usługa Automation pełni następujące funkcje:

Wyzwalaj elementy Runbook na żądanie, zgodnie z harmonogramem lub za pośrednictwem elementu webhook.

Historia uruchamiania i rejestrowanie.

Integrowanie magazynu wpisów tajnych.

Integracja kontroli źródła.

Azure Update Manager: Update Manager to ujednolicona usługa, której można użyć do zarządzania aktualizacjami maszyn wirtualnych i zarządzania nimi. Zgodność aktualizacji systemu Windows i Linux można monitorować w całym obciążeniu. Za pomocą menedżera aktualizacji platformy Azure można wprowadzać aktualizacje w czasie rzeczywistym lub planować je w ramach zdefiniowanego okna obsługi. Użyj programu Update Manager, aby:

Nadzorowanie zgodności z całą flotą maszyn.

Zaplanuj aktualizacje cykliczne.

Wdrażanie aktualizacji krytycznych.

Azure Logic Apps i Microsoft Power Automate: podczas tworzenia niestandardowej automatyzacji procesów cyfrowych (DPA) do obsługi zadań obciążeń, takich jak przepływy zatwierdzania lub tworzenie integracji ChatOps, rozważ użycie usługi Logic Apps lub Power Automate. Przepływy pracy można tworzyć na podstawie wbudowanych łączników i szablonów. Usługi Logic Apps i Power Automate są oparte na tej samej technologii bazowej i są dobrze dostosowane do zadań opartych na wyzwalaczach lub na podstawie czasu.

Automatyczne skalowanie: wiele technologii platformy Azure ma wbudowane funkcje automatycznego skalowania. Możesz również programować inne usługi do automatycznego skalowania przy użyciu interfejsów API. Aby uzyskać więcej informacji, zobacz Autoskalowanie.

Grupy akcji usługi Azure Monitor: aby automatycznie uruchamiać operacje samonaprawiania po wyzwoleniu alertu, użyj grup akcji usługi Azure Monitor. Te operacje można zdefiniować przy użyciu elementu Runbook, funkcji platformy Azure lub elementu webhook.

Gotowość i wdrażanie reagowania na zdarzenia

Po ustanowieniu strefy docelowej lub innej platformy z bezpiecznym segmentacją sieci i dobrze zaprojektowaną subskrypcją i organizacją zasobów możesz rozpocząć implementację, koncentrując się na gotowości i reagowaniu na zdarzenia. W tej fazie opracowywanie mechanizmów gotowości i reagowania, w tym planu reagowania na zdarzenia, zapewnia, że zasoby w chmurze i praktyki operacyjne są zgodne z celami biznesowymi. Takie dostosowanie ma kluczowe znaczenie dla utrzymania efektywności i osiągnięcia celów strategicznych. Faza wdrażania powinna podejść do gotowości i reagowania na zdarzenia z dwóch perspektyw. Te perspektywy to gotowość i środki zaradcze oraz infrastruktura i zabezpieczenia aplikacji.

Gotowość i środki zaradcze zagrożeń

Wykrywanie zagrożeń: zaimplementuj zaawansowane narzędzia do monitorowania i rozwiązania w celu wykrywania zagrożeń w czasie rzeczywistym. Ta implementacja obejmuje konfigurowanie systemów alertów dla nietypowych działań oraz integrowanie rozszerzonych rozwiązań wykrywania i reagowania (XDR) oraz informacji o zabezpieczeniach i zarządzania zdarzeniami (SIEM). Aby uzyskać więcej informacji, zobacz Zero Trust Threat Protection i XDR.

Zarządzanie lukami w zabezpieczeniach: regularne identyfikowanie i eliminowanie luk w zabezpieczeniach za pośrednictwem zarządzania poprawkami i aktualizacji zabezpieczeń w celu zapewnienia, że systemy i aplikacje są chronione przed znanymi zagrożeniami.

Reagowanie na zdarzenia: opracuj i zachowaj plan reagowania na zdarzenia, który obejmuje kroki wykrywania, analizy i korygowania, aby szybko rozwiązać problem i odzyskać sprawę po zdarzeniach zabezpieczeń. Aby uzyskać wskazówki dotyczące obciążeń, zobacz Zalecenia dotyczące reagowania na zdarzenia zabezpieczeń. Automatyzuj działania zaradcze tak bardzo, jak to możliwe, aby te działania były bardziej wydajne i mniej podatne na błędy człowieka. Jeśli na przykład wykryjesz wstrzyknięcie kodu SQL, możesz mieć element Runbook lub przepływ pracy, który automatycznie blokuje wszystkie połączenia z bazą danych SQL w celu powstrzymania zdarzenia.

Zabezpieczenia infrastruktury i aplikacji

Bezpieczne potoki wdrażania: twórz potoki ciągłej integracji/ciągłego wdrażania przy użyciu zintegrowanych kontroli zabezpieczeń, aby zapewnić bezpieczne opracowywanie, testowanie i wdrażanie aplikacji. To rozwiązanie obejmuje analizę kodu statycznego, skanowanie luk w zabezpieczeniach i sprawdzanie zgodności. Aby uzyskać więcej informacji, zobacz Zero Trust developer guidance (Wskazówki dla deweloperów zero trust).

Wdrożenia IaC: wdrażanie całej infrastruktury za pomocą kodu bez wyjątku. Zmniejsz ryzyko błędnej konfiguracji infrastruktury i nieautoryzowanych wdrożeń, nakazując ten standard. Colocate all IaC assets with application code assets and apply the same safe deployment practices as software deployments( Colocate all IaC assets with application code assets with application code assets and apply the same safe deployment practices as software deployments as software deployments.

Ułatwienia platformy Azure

Automatyzacja wykrywania zagrożeń i reagowania na nie: automatyzowanie wykrywania zagrożeń i reagowania za pomocą funkcji zautomatyzowanego badania i reagowania w usłudze Microsoft Defender XDR.

Zabezpieczenia wdrożenia IaC: użyj stosów wdrażania, aby zarządzać zasobami platformy Azure jako pojedynczą, spójną jednostką. Uniemożliwiaj użytkownikom wykonywanie nieautoryzowanych modyfikacji przy użyciu ustawień odmowy.

Przyjęcie zasady poufności

Po wdrożeniu nadrzędnej strategii i planu wdrożenia przyjęcia zasady poufności CIA Triad jest już w mocy, następnym krokiem jest skupienie się na ACM. Ten krok obejmuje zapewnienie, że szyfrowanie i bezpieczne mechanizmy kontroli dostępu są skutecznie implementowane i instytucjonalne w środowisku chmury przedsiębiorstwa. W fazie wdrażania środki ochrony przed utratą danych (DLP) są implementowane w celu ochrony poufnych danych podczas przesyłania i przechowywania danych. Implementacja obejmuje wdrażanie rozwiązań szyfrowania, konfigurowanie kontroli dostępu i szkolenie wszystkich pracowników na temat znaczenia poufności danych i przestrzegania zasad DLP.

Implementowanie szyfrowania i bezpiecznych mechanizmów kontroli dostępu

Aby chronić poufne informacje przed nieautoryzowanym dostępem, ważne jest zaimplementowanie niezawodnego szyfrowania i bezpiecznych mechanizmów kontroli dostępu. Szyfrowanie zapewnia, że dane są nieczytelne dla nieautoryzowanych użytkowników, podczas gdy mechanizmy kontroli dostępu określają, kto może uzyskiwać dostęp do określonych danych i zasobów. Poznaj możliwości szyfrowania wdrożonych usług w chmurze i włącz odpowiednie mechanizmy szyfrowania, aby spełnić wymagania biznesowe.

Uwzględnianie i wdrażanie skojarzonych standardów

Aby zapewnić spójną implementację szyfrowania i kontroli dostępu, niezbędne jest opracowanie i przyjęcie skojarzonych standardów. Organizacje powinny ustanowić jasne wytyczne i najlepsze rozwiązania dotyczące korzystania z szyfrowania i kontroli dostępu oraz zapewnić komunikację tych standardów ze wszystkimi pracownikami. Na przykład standard może określać, że wszystkie poufne dane muszą być szyfrowane przy użyciu szyfrowania AES-256, a dostęp do tych danych musi być ograniczony tylko do autoryzowanych pracowników. Organizacje mogą zagwarantować, że szyfrowanie i kontrola dostępu będą stale stosowane w całym przedsiębiorstwie, włączając te standardy do swoich zasad i procedur. Zapewnienie regularnego szkolenia i wsparcia dodatkowo wzmacnia te praktyki wśród pracowników. Inne przykłady to:

Silne szyfrowanie: włącz szyfrowanie w magazynach danych, jeśli to możliwe, i rozważ zarządzanie własnymi kluczami. Twój dostawca usług w chmurze może oferować szyfrowanie magazynów przechowywanych w magazynie, w którym jest hostowany magazyn danych, i umożliwia włączenie szyfrowania bazy danych, takiego jak przezroczyste szyfrowanie danych w usłudze Azure SQL Database. Zastosuj dodatkową warstwę szyfrowania, jeśli jest to możliwe.

Kontrola dostępu: stosowanie kontroli dostępu opartej na rolach, kontroli dostępu warunkowego, dostępu just in time i wystarczającego dostępu do wszystkich magazynów danych. Standaryzacja praktyki regularnego przeglądania uprawnień. Ogranicz dostęp do zapisu w systemach konfiguracji, co umożliwia zmianę tylko za pośrednictwem wyznaczonego konta automatyzacji. To konto stosuje modyfikacje po dokładnych procesach przeglądu, zwykle w ramach usługi Azure Pipelines.

Wdrażanie standardów: organizacja może opracować standard, który wymaga szyfrowania wszystkich wiadomości e-mail zawierających poufne informacje przy użyciu usługi Microsoft Purview Information Protection. To wymaganie gwarantuje, że poufne dane są chronione podczas transmisji i dostępne tylko przez autoryzowanych adresatów.

Ułatwienia platformy Azure

Rozwiązania SIEM i SOAR: Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie SIEM, które zapewnia inteligentne i kompleksowe rozwiązanie do orkiestracji SIEM i zabezpieczeń, automatyzacji i odpowiedzi (SOAR). Usługa Microsoft Sentinel zapewnia wykrywanie zagrożeń, badanie, reagowanie i proaktywne wyszukiwanie zagrożeń z ogólnym omówieniem przedsiębiorstwa.

Szyfrowanie platformy Azure: platforma Azure zapewnia szyfrowanie dla usług, takich jak Azure SQL Database, Azure Cosmos DB i Azure Data Lake. Obsługiwane modele szyfrowania obejmują szyfrowanie po stronie serwera z kluczami zarządzanymi przez usługę, kluczami zarządzanymi przez klienta w usłudze Azure Key Vault i kluczami zarządzanymi przez klienta na sprzęcie kontrolowanym przez klienta. Modele szyfrowania po stronie klienta obsługują szyfrowanie danych przez aplikację przed wysłaniem ich na platformę Azure. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure Encryption.

Zarządzanie kontrolą dostępu: wcześniej znane jako Azure Active Directory, microsoft Entra ID zapewnia kompleksowe funkcje zarządzania tożsamościami i dostępem. Obsługuje uwierzytelnianie wieloskładnikowe, zasady dostępu warunkowego i logowanie jednokrotne w celu zapewnienia, że tylko autoryzowani użytkownicy mogą uzyskiwać dostęp do poufnych danych.

Ochrona tożsamości Microsoft Entra używa zaawansowanego uczenia maszynowego do identyfikowania zagrożeń związanych z logowaniem i nietypowego zachowania użytkownika w celu blokowania, kwestionowania, ograniczania lub udzielania dostępu. Pomaga zapobiegać naruszeniu bezpieczeństwa tożsamości, chroni przed kradzieżą poświadczeń i zapewnia wgląd w stan zabezpieczeń tożsamości.

Usługa Microsoft Defender for Identity to oparte na chmurze rozwiązanie do wykrywania zagrożeń tożsamości zabezpieczeń, które pomaga zabezpieczyć monitorowanie tożsamości w całej organizacji. Może to pomóc w lepszym identyfikowaniu, wykrywaniu i badaniu zaawansowanych zagrożeń skierowanych do organizacji za pomocą zautomatyzowanych mechanizmów wykrywania zagrożeń i reagowania na nie.

Poufne przetwarzanie na platformie Azure: ta usługa chroni dane podczas ich przetwarzania. Korzysta ze sprzętowych zaufanych środowisk wykonywania do izolowania i ochrony używanych danych, dzięki czemu nawet administratorzy chmury nie mogą uzyskać dostępu do danych.

Przyjęcie zasady integralności

W fazie wdrażania planowanie i projekty są przekształcane w rzeczywiste implementacje. Aby zapewnić integralność danych i systemu, skompiluj systemy zgodnie ze standardami opracowanymi we wcześniejszych fazach. Ponadto należy szkolić inżynierów, administratorów i operatorów w odpowiednich protokołach i procedurach.

Wdrażanie integralności danych

Klasyfikacja danych: zaimplementuj strukturę klasyfikacji danych za pomocą automatyzacji, jeśli to możliwe i ręcznie, jeśli jest to konieczne. Użyj gotowych narzędzi, aby zautomatyzować klasyfikację danych i zidentyfikować poufne informacje. Ręczne etykietowanie dokumentów i kontenerów w celu zapewnienia dokładnej klasyfikacji. Curate data sets for analytics by advantage of the knowledgeable users to establish sensitivity.The Curate data sets for analytics by advantage of the knowledgeable users to establish sensitivity.

Weryfikacja i walidacja danych: korzystaj z wbudowanych funkcji weryfikacji i weryfikacji w wdrażanych usługach. Na przykład usługa Azure Data Factory ma wbudowaną funkcję weryfikowania spójności danych podczas przenoszenia danych ze źródła do magazynu docelowego. Rozważ wdrożenie rozwiązań, takich jak:

Używanie funkcji CHECKSUM i BINARY_CHECKSUM w języku SQL w celu zapewnienia, że dane nie są uszkodzone podczas przesyłania.

Przechowywanie skrótów w tabelach i tworzenie podroutyn, które modyfikują skróty po zmianie daty ostatniej modyfikacji.

Monitorowanie i zgłaszanie alertów: monitoruj magazyny danych pod kątem zmian za pomocą szczegółowych informacji o historii zmian, aby ułatwić przeglądy. Skonfiguruj alerty, aby mieć pewność, że masz odpowiednią widoczność i możesz podejmować skuteczne działania, jeśli istnieją jakiekolwiek zdarzenia, które mogą mieć wpływ na integralność danych.

Zasady tworzenia kopii zapasowych: stosowanie zasad kopii zapasowych we wszystkich odpowiednich systemach. Omówienie możliwości tworzenia kopii zapasowych platformy jako usługi i oprogramowania jako usług. Na przykład usługa Azure SQL Database zawiera automatyczne kopie zapasowe i w razie potrzeby można skonfigurować zasady przechowywania.

Udostępnianie standardów projektowych: publikowanie i udostępnianie standardów projektowania aplikacji, które obejmują mechanizmy integralności danych w całej organizacji. Standardy projektowania powinny obejmować wymagania niefunkcjonalne, takie jak natywne śledzenie zmian konfiguracji i danych na poziomie aplikacji i rejestrowanie tej historii w schemacie danych. Takie podejście wymaga, aby schemat danych zachowywał szczegółowe informacje o historii danych i historii konfiguracji w ramach magazynu danych, oprócz standardowych mechanizmów rejestrowania w celu wzmocnienia monitorowania integralności.

Wdrażanie integralności systemu

Monitorowanie zabezpieczeń: użyj niezawodnego rozwiązania do monitorowania, aby automatycznie zarejestrować wszystkie zasoby w infrastrukturze w chmurze i upewnić się, że alerty są włączone i skonfigurowane do powiadamiania odpowiednich zespołów o wystąpieniu zdarzeń.

Automatyczne zarządzanie konfiguracją: wdrażanie i konfigurowanie systemu zarządzania konfiguracją, który automatycznie rejestruje nowe systemy i stale zarządza konfiguracjami.

Automatyczne zarządzanie poprawkami: wdróż i skonfiguruj system zarządzania poprawkami, który automatycznie rejestruje nowe systemy i zarządza stosowaniem poprawek zgodnie z zasadami. Preferuj natywne narzędzia dla platformy w chmurze.

Ułatwienia platformy Azure

Klasyfikacja i etykietowanie danych: Microsoft Purview to niezawodny zestaw rozwiązań, które mogą pomóc organizacji zarządzać danymi, chronić je i zarządzać nimi niezależnie od tego, gdzie się znajduje. Oferuje ręczną i automatyczną klasyfikację danych oraz etykietowanie poufności.

Zarządzanie konfiguracją: Usługa Azure Arc to scentralizowana i ujednolicona platforma do zarządzania infrastrukturą, której można użyć do zarządzania konfiguracjami systemów opartych na chmurze i lokalnych. Korzystając z usługi Azure Arc, można rozszerzyć punkty odniesienia zabezpieczeń od usługi Azure Policy, zasad Defender dla Chmury i ocen wskaźnika bezpieczeństwa, a także rejestrowania i monitorowania wszystkich zasobów w jednym miejscu.

Zarządzanie poprawkami: Usługa Azure Update Manager to ujednolicone rozwiązanie do zarządzania aktualizacjami dla maszyn z systemami Windows i Linux, których można używać w środowiskach platformy Azure, lokalnych i wielochmurowych. Ma wbudowaną obsługę usługi Azure Policy i maszyn zarządzanych w usłudze Azure Arc .

Przyjęcie zasady dostępności

Po zdefiniowaniu odpornych wzorców projektowych organizacja może przejść do fazy wdrażania. Aby uzyskać szczegółowe wskazówki dotyczące dostępności obciążeń, zapoznaj się z filarem niezawodności dobrze zaprojektowanej struktury i dokumentacją dotyczącą niezawodności platformy Azure. W kontekście wdrażania chmury koncentruje się na ustanowieniu i skodyfikowaniu praktyk operacyjnych, które obsługują dostępność.

Ustanawianie praktyk operacyjnych w celu zapewnienia obsługi dostępności

Aby utrzymać majątek w chmurze o wysokiej dostępności, zespoły, które obsługują systemy w chmurze, muszą przestrzegać ustandaryzowanych, dojrzałych praktyk. Te praktyki powinny obejmować:

Ciągłość operacyjna: Organizacje muszą planować ciągłe operacje nawet w warunkach ataku. Takie podejście obejmuje ustanawianie procesów szybkiego odzyskiwania i konserwowanie krytycznych usług na poziomie obniżonej wydajności do momentu pełnego odzyskania.

Niezawodna i ciągła możliwość obserwacji: możliwość wykrywania zdarzeń zabezpieczeń w miarę ich występowania umożliwia szybkie inicjowanie planów reagowania na zdarzenia. Ta strategia pomaga zminimalizować jak najwięcej efektów biznesowych. Wykrywanie zdarzeń jest możliwe tylko za pośrednictwem dobrze zaprojektowanego systemu monitorowania i zgłaszania alertów, który jest zgodny z najlepszymi rozwiązaniami dotyczącymi wykrywania zagrożeń. Aby uzyskać więcej informacji, zobacz przewodnik dotyczący możliwości obserwowania oraz Przewodnik dotyczący monitorowania zabezpieczeń i wykrywania zagrożeń.

Aktywna konserwacja: standaryzacja i wymuszanie aktualizacji systemu za pomocą zasad. Zaplanuj regularne okna obsługi, aby zastosować aktualizacje i poprawki do systemów bez zakłócania usług. Przeprowadzaj regularne kontrole kondycji i działania konserwacyjne, aby upewnić się, że wszystkie składniki działają optymalnie.

Ustandaryzowane zasady ładu: wymuszanie wszystkich standardów zabezpieczeń za pomocą zasad obsługiwanych przez narzędzia. Użyj narzędzia do zarządzania zasadami, aby upewnić się, że wszystkie systemy są domyślnie zgodne z wymaganiami biznesowymi i że zasady można łatwo przeprowadzać inspekcję.

Gotowość do odzyskiwania po awarii: twórz i regularnie testuj plany odzyskiwania po awarii dla obciążeń, aby upewnić się, że są one możliwe do odzyskania w przypadku wystąpienia awarii. Aby uzyskać więcej informacji, zobacz Odzyskiwanie po awarii. Automatyzowanie działań odzyskiwania możliwie jak najwięcej. Na przykład użyj funkcji automatycznego trybu failover w usługach, takich jak Azure SQL Database.

Umowy dotyczące poziomu usług: umowy dotyczące poziomu usług (SLA), które platforma w chmurze udostępnia dla swoich usług, ułatwiają zrozumienie gwarantowanego czasu pracy składników obciążeń. Użyj tych umów SLA jako podstawy, aby następnie opracować własne metryki docelowe dla umów SLA, które udostępniasz klientom. Firma Microsoft publikuje umowy SLA dla wszystkich usług w chmurze w umowach SLA dla Usługi online.

Wymagania dotyczące zgodności: Przestrzegaj przepisów, takich jak ogólne rozporządzenie o ochronie danych (RODO) i HIPAA, aby zapewnić, że systemy są projektowane i utrzymywane zgodnie z wysokimi standardami, w tym standardy związane z dostępnością. Niezgodność może spowodować działania prawne i grzywny, które mogą zakłócić działalność biznesową. Zgodność często nie jest ograniczona do konfiguracji systemu. Większość struktur zgodności wymaga również standardów zarządzania ryzykiem i reagowania na zdarzenia. Upewnij się, że standardy operacyjne spełniają wymagania dotyczące struktury i że pracownicy są regularnie szkoleni.

Ułatwienia platformy Azure

Zarządzanie zasadami i zgodnością:

Azure Policy to rozwiązanie do zarządzania zasadami, które pomaga wymuszać standardy organizacyjne i oceniać zgodność na dużą skalę. Aby zautomatyzować wymuszanie zasad dla wielu usług platformy Azure, skorzystaj z wbudowanych definicji zasad.

Defender dla Chmury zapewnia zasady zabezpieczeń, które mogą automatyzować zgodność ze standardami zabezpieczeń.

Ciągłość operacyjna i odzyskiwanie po awarii: Wiele usług platformy Azure ma wbudowane funkcje odzyskiwania, które można uwzględnić w planach ciągłości działania i odzyskiwania po awarii. Aby uzyskać więcej informacji, zobacz Przewodniki dotyczące niezawodności usług platformy Azure.

Wdrażanie utrzymania zabezpieczeń

Weź pod uwagę następujące zalecenia, aby zapewnić, że mechanizmy zabezpieczeń i praktyki wprowadzone w ramach wdrażania chmury mogą być trwałe i stale ulepszane w miarę kontynuowania podróży:

Instytut tablicy przeglądu zabezpieczeń: Utwórz tablicę przeglądu zabezpieczeń, która stale przegląda projekty i nakazuje mechanizmy kontroli zabezpieczeń. Regularnie przeglądaj procesy, aby znaleźć obszary ulepszeń. Twórz procesy, aby zapewnić, że bezpieczeństwo jest zawsze najważniejsze dla wszystkich.

Zaimplementuj rozwiązanie zarządzanie lukami w zabezpieczeniach: użyj rozwiązania zarządzanie lukami w zabezpieczeniach, aby monitorować ocenę ryzyka pod kątem luk w zabezpieczeniach i mieć zdefiniowany proces służącą do działania na najwyższym poziomie ryzyka w celu zminimalizowania ryzyka. Śledź najnowsze typowe zagrożenia i zagrożenia związane z lukami w zabezpieczeniach. Zasady dotyczące regularnego stosowania tych środków zaradczych w celu korygowania.

Wzmacnianie infrastruktury produkcyjnej: zabezpieczanie infrastruktury w chmurze przez wzmacnianie infrastruktury. Aby wzmocnić infrastrukturę zgodnie z najlepszymi rozwiązaniami branżowymi, postępuj zgodnie ze wskazówkami dotyczącymi testów porównawczych, takimi jak testy porównawcze centrum zabezpieczeń internetowych (CIS).

Użyj baza wiedzy MITRE ATT&CK: użyj baza wiedzy MITRE ATT&CK, aby ułatwić opracowywanie modeli zagrożeń i metodologii typowych taktyk i technik ataku w świecie rzeczywistym.

Shift w lewo: użyj segregowanych środowisk z różnymi poziomami dostępu do przedprodukcyjnego i produkcyjnego. Takie podejście pomaga przesunąć się w lewo, co zwiększa obawy dotyczące zabezpieczeń do wszystkich faz programowania i zapewnia elastyczność w niższych środowiskach.

Ułatwienia platformy Azure

Zarządzanie lukami w zabezpieczeniach: Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender jest kompleksowym zarządzanie lukami w zabezpieczeniach opartym na ryzyku rozwiązanie, którego można użyć do identyfikowania, oceniania, korygowania i śledzenia wszystkich największych luk w zabezpieczeniach w najbardziej krytycznych zasobach, a wszystko to w jednym rozwiązaniu.