Topologia sieci i łączność dla rozwiązania Oracle w akceleratorze strefy docelowej usługi Azure Virtual Machines

W tym artykule omówiono kilka zagadnień i zaleceń zdefiniowanych w obszarze projektowania strefy docelowej platformy Azure dla topologii sieci i łączności. Oferuje ona kluczowe zagadnienia dotyczące projektowania i najlepsze rozwiązania dotyczące sieci i łączności wystąpienia Oracle działającego na maszynach wirtualnych platformy Azure. Ponieważ oracle obsługuje obciążenia o znaczeniu krytycznym, należy uwzględnić wskazówki dotyczące obszarów projektowych strefy docelowej platformy Azure.

Określanie priorytetów zabezpieczeń dla obciążeń Oracle

Podobnie jak w przypadku większości produkcyjnych baz danych, zabezpieczenie obciążenia Oracle jest niezbędne. Baza danych musi pozostać prywatna i nie ma publicznych punktów końcowych. Tylko autoryzowane usługi w chmurze, takie jak aplikacja biznesowa lub usługi frontonu internetowego, powinny kontrolować dostęp do danych. Kilka autoryzowanych osób może zarządzać dowolną produkcyjną bazą danych przy użyciu zabezpieczonej usługi. Aby uzyskać więcej informacji, zobacz Planowanie dostępu zdalnego maszyny wirtualnej.

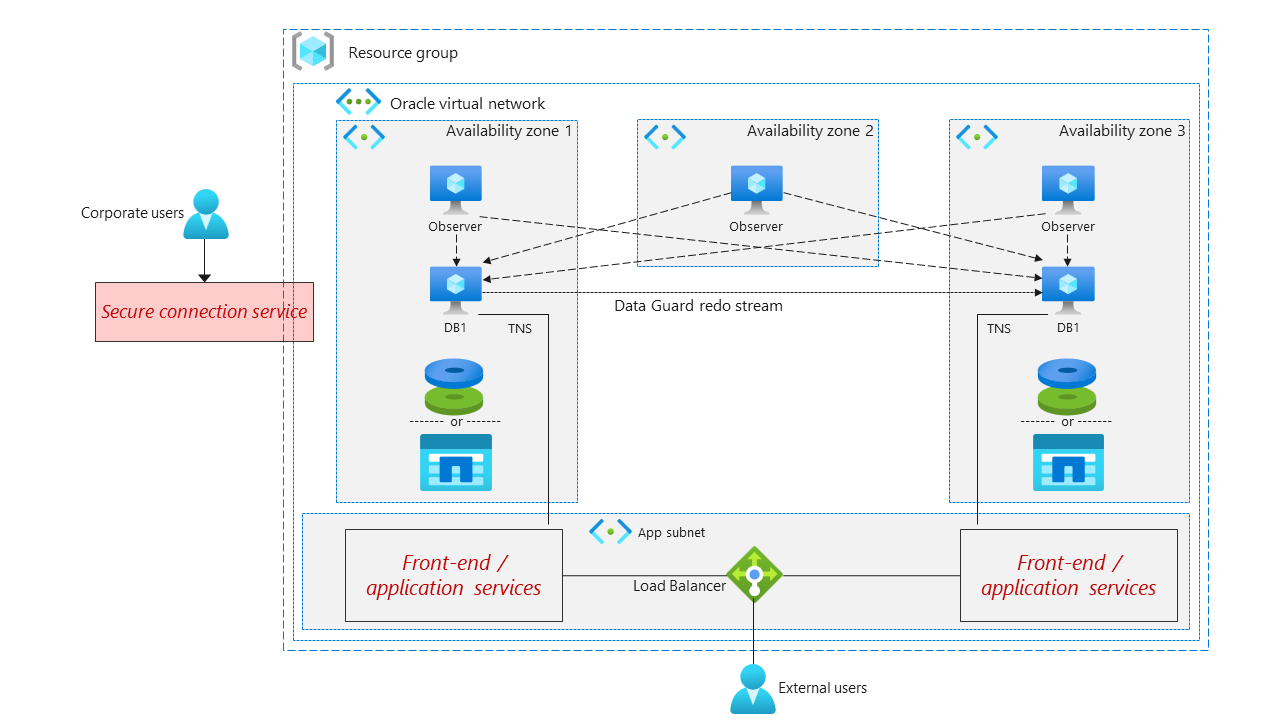

Projekt sieci wysokiego poziomu

Na poniższym diagramie architektury przedstawiono zagadnienia dotyczące sieci dla wystąpień Oracle w strefie docelowej platformy Azure.

Upewnij się, że wszystkie usługi rozwiązań znajdują się w jednej sieci wirtualnej.

Użyj usługi Azure Firewall, aplikacja systemu Azure Gateway lub innych mechanizmów zabezpieczeń, aby upewnić się, że dostęp do rozwiązania może uzyskiwać tylko podstawowy ruch.

Zaimplementuj strefę DMZ sieci w celu uzyskania bardziej zaawansowanych środków zabezpieczeń sieci. Aby uzyskać więcej informacji, zobacz Implementowanie bezpiecznej sieci hybrydowej.

Monitorowanie i filtrowanie ruchu przy użyciu usługi Azure Monitor, sieciowych grup zabezpieczeń platformy Azure lub grup zabezpieczeń aplikacji.

Upewnij się, że wszystkie maszyny wirtualne, które bezpośrednio obsługują bazę danych Oracle, znajdują się w dedykowanej podsieci i są zabezpieczone z Internetu.

Podsieć bazy danych Oracle powinna zawierać sieciową grupę zabezpieczeń, która zezwala na następujący ruch:

Port przychodzący 22 lub 3389, jeśli usługi bazy danych Oracle są uruchomione w systemie Windows tylko z bezpiecznego źródła. Aby uzyskać więcej informacji na temat bezpiecznego dostępu do maszyny wirtualnej, zobacz Planowanie dostępu zdalnego maszyny wirtualnej.

Port przychodzący 1521 tylko z podsieci frontonu. Podsieć frontonu powinna być zgodna z najlepszymi rozwiązaniami dotyczącymi obciążeń, z którymi boryka się Internet.

Zmień porty, gdy zabezpieczenia wymagają zaciemnienia. Nie używaj portów domyślnych.

Ogranicz dostęp do zarządzania oracle do minimalnej liczby autoryzowanych użytkowników przy użyciu usługi Azure Bastion , aby bezpiecznie połączyć się z maszynami wirtualnymi w podsieci Oracle.

Jeśli używasz usługi Azure Bastion do uzyskiwania dostępu do serwera bazy danych Oracle, upewnij się, że podsieć AzureBastionSubnet zawiera sieciową grupę zabezpieczeń zezwalającą na ruch przychodzący na porcie 443.

Skonfiguruj grupy umieszczania w pobliżu dla serwerów aplikacji Oracle i serwerów baz danych Oracle, aby zminimalizować opóźnienie sieci.

Użyj przyspieszonej sieci , aby wdrożyć wszystkie usługi.