Planowanie dostępu zdalnego maszyny wirtualnej

W tym artykule opisano zalecane wskazówki dotyczące zapewniania dostępu zdalnego do maszyn wirtualnych wdrożonych w architekturze stref docelowych platformy Azure.

Platforma Azure oferuje różne technologie zapewniania dostępu zdalnego do maszyn wirtualnych:

- Azure Bastion, rozwiązanie typu platforma jako usługa (PaaS) do uzyskiwania dostępu do maszyn wirtualnych za pośrednictwem przeglądarki lub obecnie w wersji zapoznawczej za pośrednictwem natywnego klienta SSH/RDP na stacjach roboczych z systemem Windows

- Dostęp just in time (JIT) udostępniany za pośrednictwem Microsoft Defender dla Chmury

- Opcje łączności hybrydowej, takie jak azure ExpressRoute i sieci VPN

- Publiczny adres IP dołączony bezpośrednio do maszyny wirtualnej lub za pośrednictwem reguły translatora adresów sieciowych za pośrednictwem publicznego modułu równoważenia obciążenia platformy Azure

Wybór, które rozwiązanie dostępu zdalnego jest najbardziej odpowiednie, zależy od czynników, takich jak skalowanie, topologia i wymagania dotyczące zabezpieczeń.

Uwagi dotyczące projektowania

- Jeśli jest dostępna, możesz użyć istniejącej łączności hybrydowej z sieciami wirtualnymi platformy Azure za pośrednictwem połączeń sieci VPN ExpressRoute lub S2S/P2S w celu zapewnienia dostępu zdalnego ze środowiska lokalnego do maszyn wirtualnych platformy Azure z systemem Windows i Linux.

- Sieciowe grupy zabezpieczeń mogą służyć do zabezpieczania połączeń SSH/RDP z maszynami wirtualnymi platformy Azure.

- Dostęp JIT umożliwia zdalny dostęp SSH/RDP przez Internet bez konieczności wdrażania innej infrastruktury.

- Istnieją pewne ograniczenia dostępności dotyczące dostępu JIT.

- Dostęp JIT nie może być używany dla maszyn wirtualnych chronionych przez zapory platformy Azure kontrolowane przez usługę Azure Firewall Manager.

- Usługa Azure Bastion zapewnia dodatkową warstwę kontroli. Umożliwia ona bezpieczną i bezproblemową łączność RDP/SSH z maszynami wirtualnymi bezpośrednio z witryny Azure Portal lub natywnego klienta w wersji zapoznawczej za pośrednictwem bezpiecznego kanału TLS. Usługa Azure Bastion neguje również potrzebę łączności hybrydowej.

- Rozważ użycie odpowiedniej jednostki SKU usługi Azure Bastion zgodnie z wymaganiami zgodnie z opisem w temacie About Azure Bastion configuration settings (Informacje o ustawieniach konfiguracji usługi Azure Bastion).

- Zapoznaj się z często zadawanymi pytaniami dotyczącymi usługi Azure Bastion, aby uzyskać odpowiedzi na często zadawane pytania dotyczące usługi.

- Usługa Azure Bastion z uwierzytelnianiem Kerberos wymaga, aby zarówno kontrolery domeny, jak i usługa Azure Bastion znajdowały się w tej samej sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Uwierzytelnianie Kerberos w usłudze Azure Bastion.

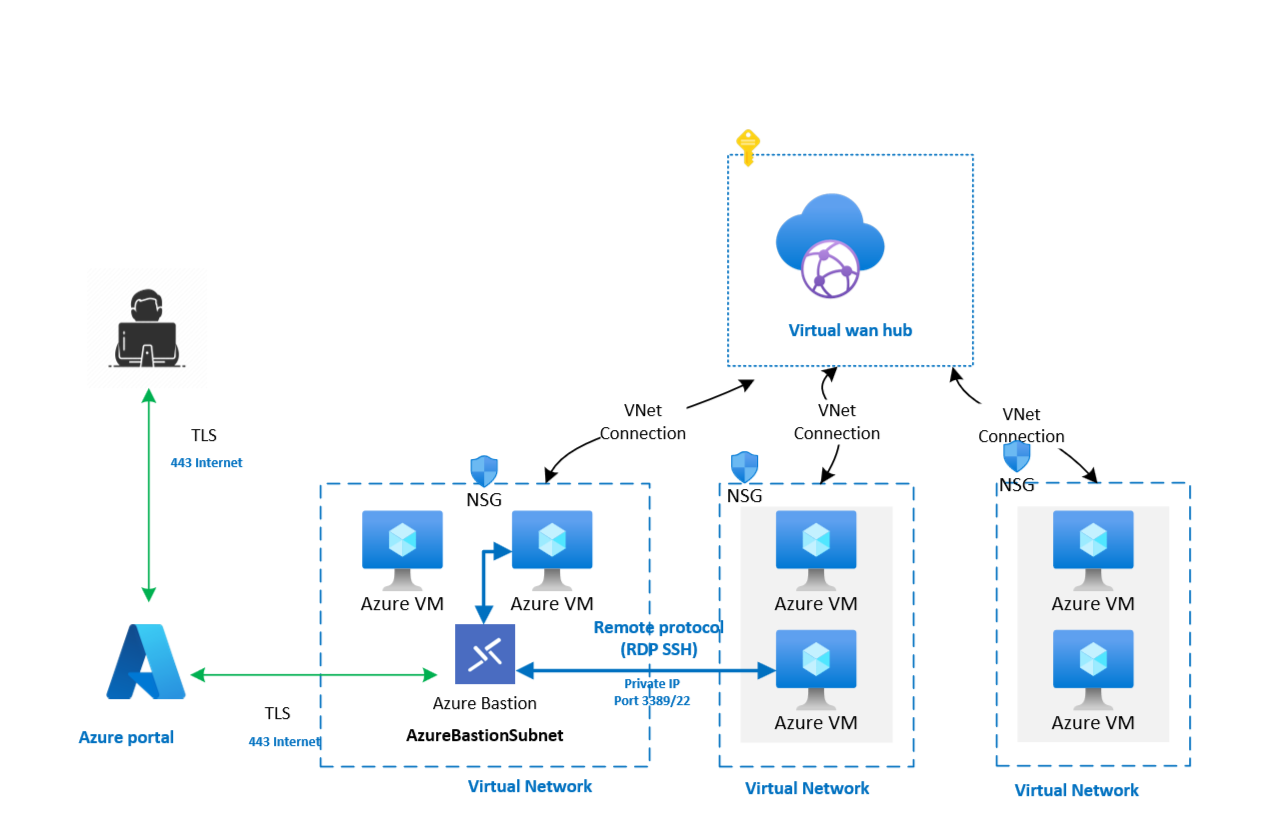

- Usługi Azure Bastion można używać w topologii usługi Azure Virtual WAN, jednak istnieją pewne ograniczenia:

- Nie można wdrożyć usługi Azure Bastion w koncentratorze wirtualnym usługi Virtual WAN.

- Usługa Azure Bastion musi używać

Standardjednostki SKU, a takżeIP based connectionmusi być włączona w zasobie usługi Azure Bastion. Zobacz dokumentację połączenia opartego na adresach IP usługi Azure Bastion - Usługę Azure Bastion można wdrożyć w dowolnej sieci wirtualnej będącej szprychą połączoną w wirtualnej sieci WAN na potrzeby uzyskiwania dostępu do maszyn wirtualnych, we własnych lub innych sieciach wirtualnych połączonych z tą samą usługą Virtual WAN za pośrednictwem skojarzonych z nią koncentratorów za pośrednictwem połączeń sieci wirtualnej usługi Virtual WAN; zapewnienie prawidłowego skonfigurowania routingu .

Napiwek

Połączenie oparte na adresie IP usługi Azure Bastion umożliwia również łączność z maszynami lokalnymi, zapewniając łączność hybrydową ustanowioną między zasobem usługi Azure Bastion a maszyną, z którą chcesz nawiązać połączenie. Zobacz Nawiązywanie połączenia z maszyną wirtualną za pośrednictwem określonego prywatnego adresu IP za pośrednictwem portalu

Zalecenia dotyczące projektowania

- Użyj istniejącej łączności usługi ExpressRoute lub sieci VPN, aby zapewnić zdalny dostęp do maszyn wirtualnych platformy Azure dostępnych lokalnie za pośrednictwem usługi ExpressRoute lub połączeń sieci VPN.

- W topologii sieci opartej na usłudze Virtual WAN, w której wymagany jest zdalny dostęp do maszyn wirtualnych za pośrednictwem Internetu:

- Usługę Azure Bastion można wdrożyć w każdej sieci wirtualnej będącej szprychami odpowiednich maszyn wirtualnych.

- Możesz też wdrożyć scentralizowane wystąpienie usługi Azure Bastion w jednej szprychy w topologii usługi Virtual WAN, jak pokazano na rysunku 1. Ta konfiguracja zmniejsza liczbę wystąpień usługi Azure Bastion do zarządzania w danym środowisku. Ten scenariusz wymaga, aby użytkownicy logujący się do maszyn wirtualnych z systemem Windows i Linux za pośrednictwem usługi Azure Bastion mieli rolę czytelnika w zasobie usługi Azure Bastion i wybranej sieci wirtualnej będącej szprychą. Niektóre implementacje mogą mieć zagadnienia dotyczące zabezpieczeń lub zgodności, które ograniczają lub uniemożliwiają to.

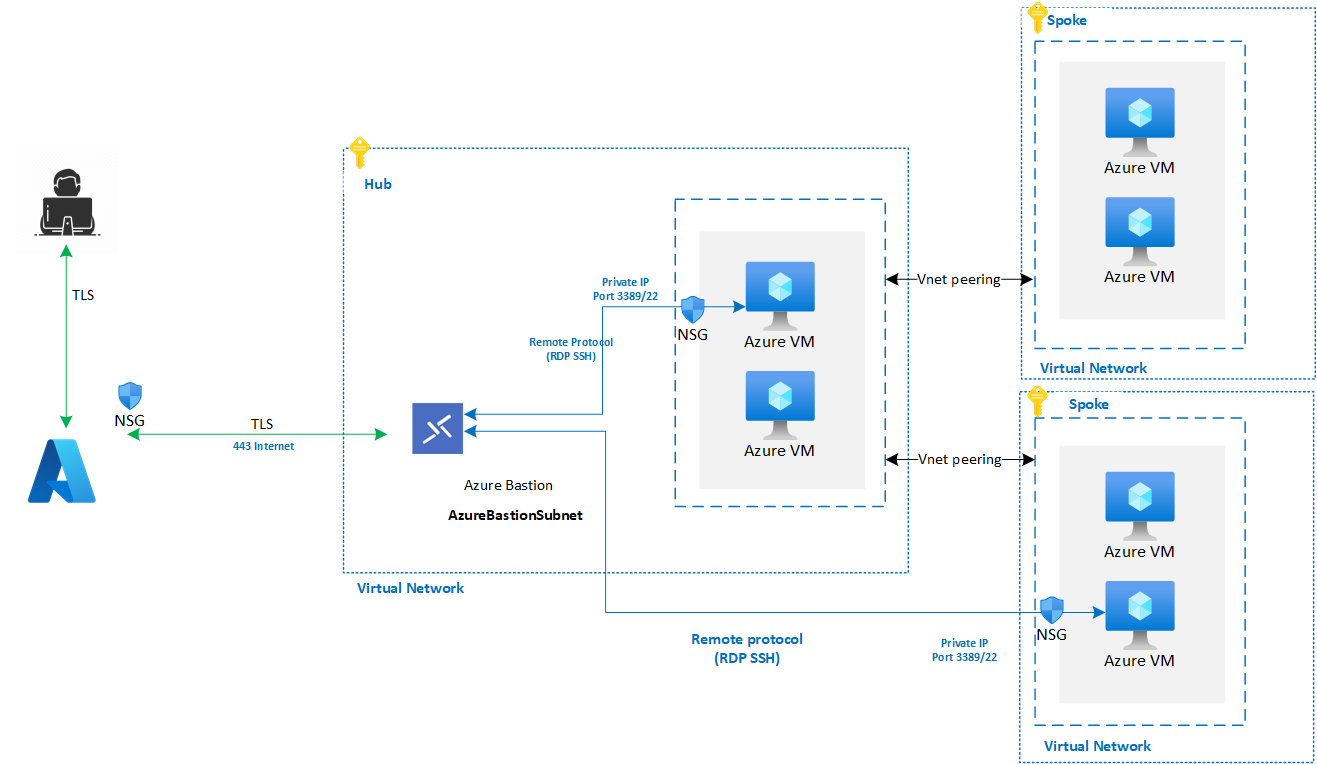

- W topologii sieci piasty i szprych, gdzie wymagany jest zdalny dostęp do usługi Azure Virtual Machines za pośrednictwem Internetu:

- Pojedynczy host usługi Azure Bastion można wdrożyć w sieci wirtualnej piasty, która może zapewnić łączność z maszynami wirtualnymi platformy Azure w sieciach wirtualnych szprych za pośrednictwem komunikacji równorzędnej sieci wirtualnych sieci wirtualnych. Ta konfiguracja zmniejsza liczbę wystąpień usługi Azure Bastion do zarządzania w danym środowisku. Ten scenariusz wymaga, aby użytkownicy logujący się do maszyn wirtualnych z systemem Windows i Linux za pośrednictwem usługi Azure Bastion mieli rolę czytelnika w zasobie usługi Azure Bastion i w sieci wirtualnej piasty. Niektóre implementacje mogą mieć zagadnienia dotyczące zabezpieczeń lub zgodności. Zobacz Rysunek 2.

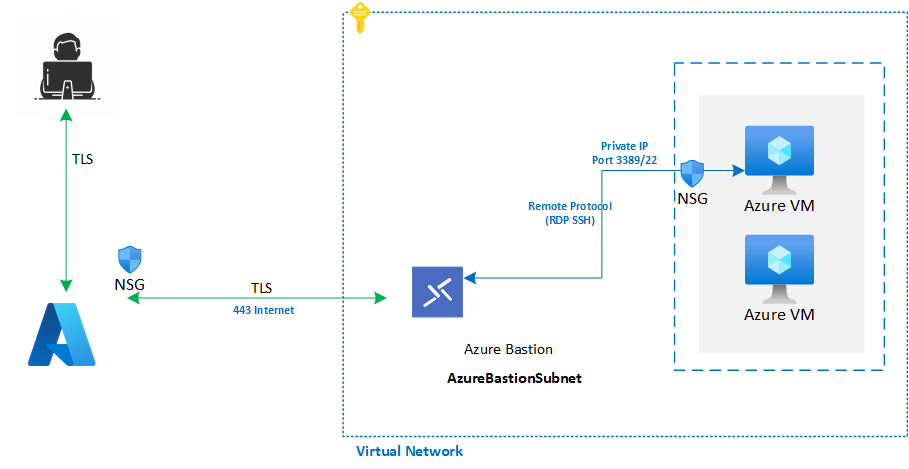

- Środowisko może nie zezwalać na przyznawanie użytkownikom roli kontroli dostępu opartej na rolach (RBAC) czytelnika w zasobie usługi Azure Bastion i w sieci wirtualnej piasty. Użyj usługi Azure Bastion w warstwie Podstawowa lub Standardowa, aby zapewnić łączność z maszynami wirtualnymi w sieci wirtualnej będącej szprychą. Wdróż dedykowane wystąpienie usługi Azure Bastion w każdej sieci wirtualnej będącej szprychą, która wymaga dostępu zdalnego. Zobacz Rysunek 3.

- Skonfiguruj reguły sieciowej grupy zabezpieczeń, aby chronić usługę Azure Bastion i maszyny wirtualne, do których zapewnia łączność. Postępuj zgodnie ze wskazówkami w artykule Praca z maszynami wirtualnymi i sieciowymi grupami zabezpieczeń w usłudze Azure Bastion.

- Skonfiguruj dzienniki diagnostyczne usługi Azure Bastion, które mają być wysyłane do centralnego obszaru roboczego usługi Log Analytics. Postępuj zgodnie ze wskazówkami w artykule Włączanie i praca z dziennikami zasobów usługi Azure Bastion.

- Upewnij się, że wymagane przypisania ról RBAC są tworzone dla użytkowników lub grup łączących się z maszynami wirtualnymi za pośrednictwem usługi Azure Bastion.

- Jeśli łączysz się z maszynami wirtualnymi z systemem Linux za pośrednictwem protokołu SSH, użyj funkcji nawiązywania połączenia przy użyciu klucza prywatnego przechowywanego w usłudze Azure Key Vault.

- Wdróż usługę Azure Bastion i usługę ExpressRoute lub dostęp do sieci VPN, aby spełnić określone potrzeby, takie jak dostęp awaryjny.

- Zdalny dostęp do maszyn wirtualnych z systemem Windows i Linux za pośrednictwem publicznych adresów IP bezpośrednio dołączonych do maszyn wirtualnych jest odradzany. Dostęp zdalny nigdy nie powinien być wdrażany bez rygorystycznych reguł sieciowej grupy zabezpieczeń i zapory.

Rysunek 1. Topologia usługi Azure Virtual WAN.

Rysunek 2. Topologia piasty i szprych platformy Azure.

Rysunek 3. Topologia autonomicznej sieci wirtualnej platformy Azure.