Topologia sieci i łączność dla serwerów z obsługą usługi Azure Arc

Serwery z obsługą usługi Azure Arc umożliwiają zarządzanie serwerami fizycznymi i maszynami fizycznymi z systemem Windows i Linux za pośrednictwem płaszczyzny sterowania platformy Azure. W tym artykule opisano kluczowe kwestie projektowania i najlepsze praktyki dotyczące łączności serwerów wspieranych przez Azure Arc w ramach wytycznych ram zmiany chmurowej dla stref docelowych w skali przedsiębiorstwa na platformie Azure. Te wskazówki dotyczą serwerów fizycznych i maszyn wirtualnych hostujących w środowisku lokalnym lub za pośrednictwem dostawcy usług w chmurze partnera.

W tym artykule założono, że pomyślnie zaimplementowano strefę docelową w skali przedsiębiorstwa i nawiązano połączenia sieciowe hybrydowe. Wskazówki dotyczą łączności połączonego agenta maszyny dla serwerów z obsługą usługi Azure Arc. Aby uzyskać więcej informacji, zobacz Omówienie stref docelowych w skali przedsiębiorstwa i Implementowanie stref docelowych w skali przedsiębiorstwa.

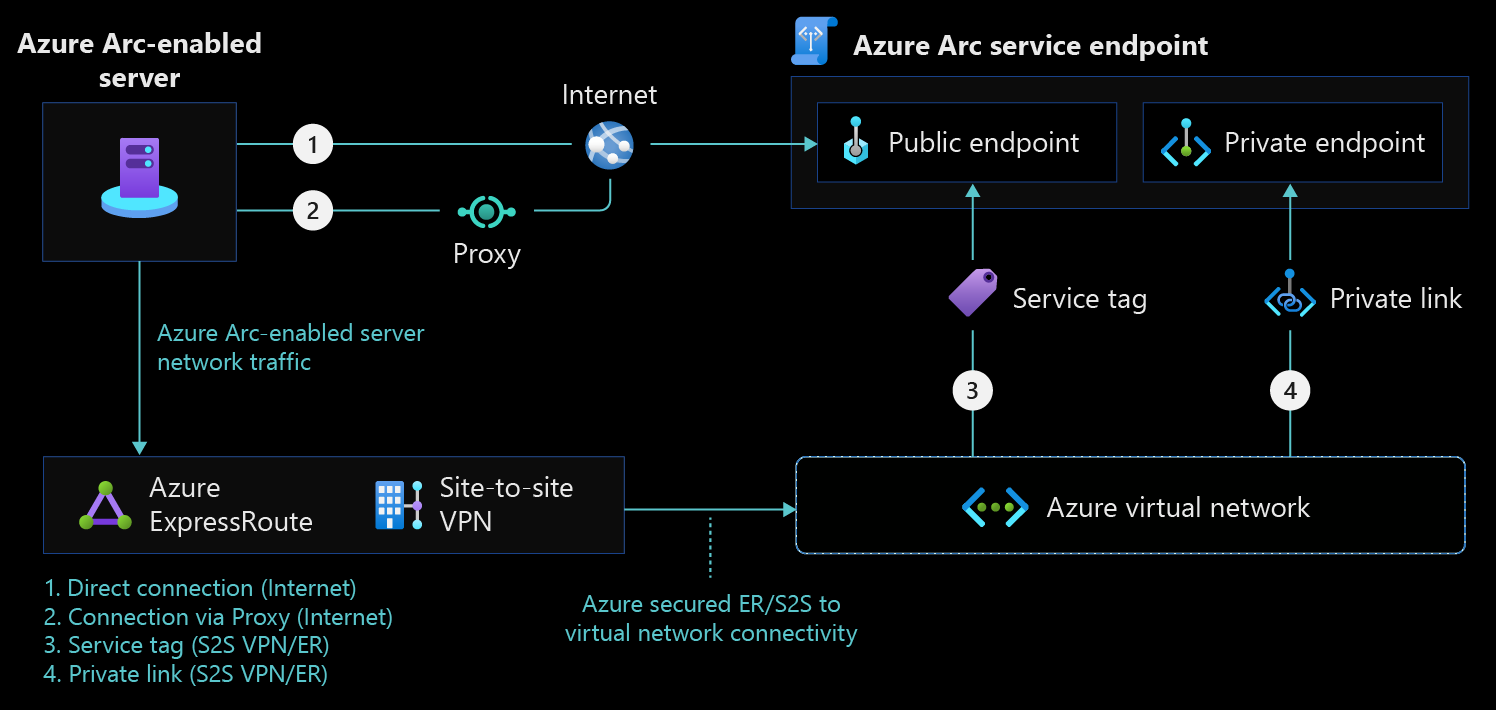

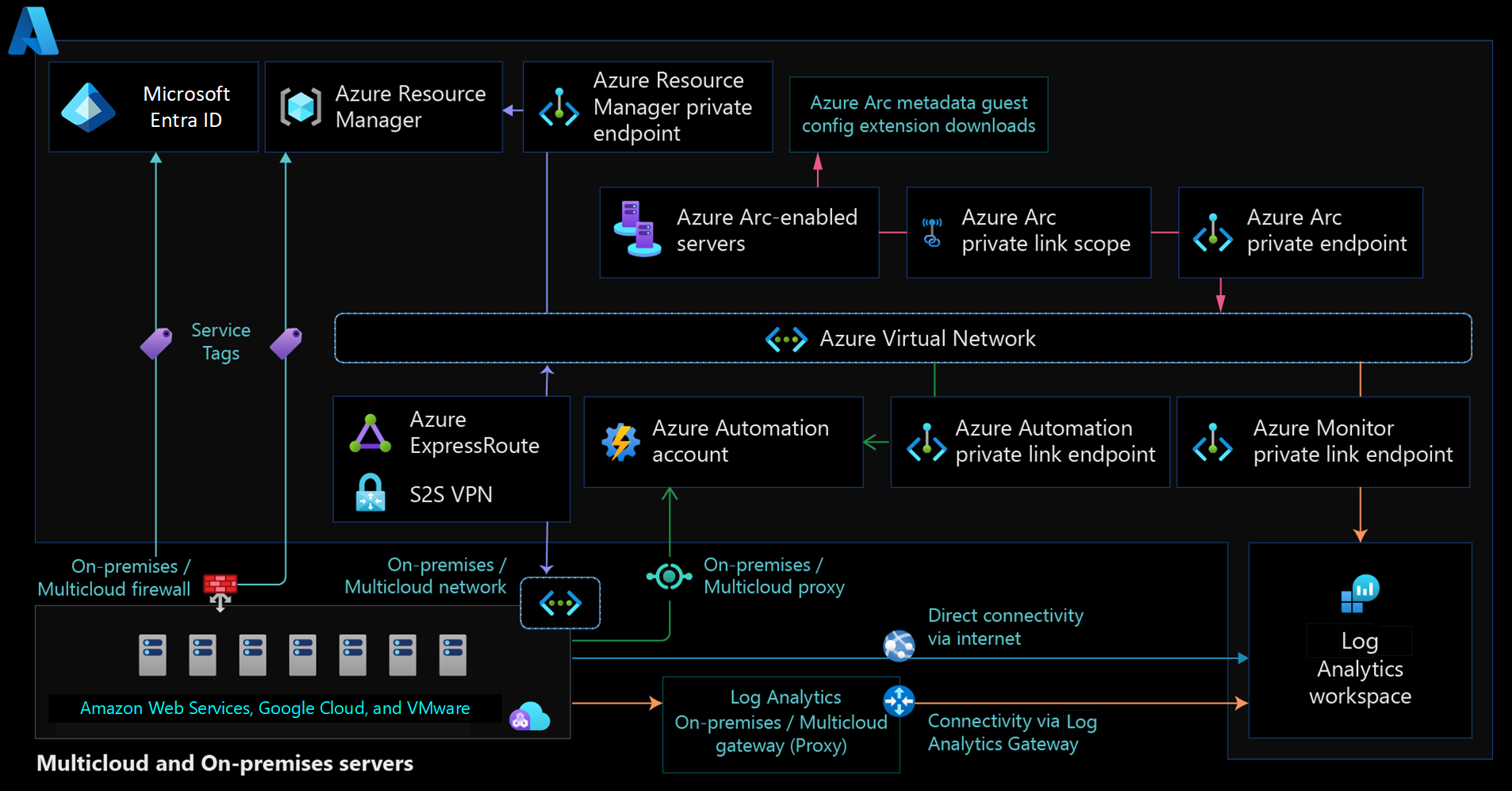

Architektura

Na poniższym diagramie przedstawiono koncepcyjną architekturę referencyjną dla łączności serwerów z obsługą usługi Azure Arc.

Uwagi dotyczące projektowania

Rozważ następujące zagadnienia dotyczące projektowania sieci dla serwerów z obsługą usługi Azure Arc.

- Zarządzanie dostępem do tagów usług platformy Azure: utwórz zautomatyzowany proces, aby zachować zaktualizowane reguły sieci zapory i serwera proxy zgodnie z wymaganiami sieciowymi agenta połączonej maszyny.

- Zabezpieczanie łączności sieciowej z usługą Azure Arc: skonfiguruj system operacyjny maszyny do korzystania z protokołu Transport Layer Security (TLS) w wersji 1.2. Nie zalecamy starszych wersji ze względu na znane luki w zabezpieczeniach.

- Definiowanie metody łączności rozszerzeń: upewnij się, że rozszerzenia platformy Azure wdrożone na serwerze z obsługą usługi Azure Arc mogą komunikować się z innymi usługami platformy Azure. Tę łączność można zapewnić bezpośrednio za pośrednictwem sieci publicznych, zapory lub serwera proxy. Należy skonfigurować prywatne punkty końcowe dla agenta usługi Azure Arc. Jeśli projekt wymaga łączności prywatnej, należy wykonać dodatkowe kroki, aby włączyć łączność prywatnego punktu końcowego dla każdej usługi , która zapewnia dostęp do rozszerzeń. Należy również rozważyć użycie udostępnionych lub dedykowanych obwodów w zależności od wymagań dotyczących kosztów, dostępności i przepustowości.

- Przejrzyj ogólną architekturę łączności: Przejrzyj obszar projektowania topologii sieci i łączności, aby ocenić, w jaki sposób serwery z obsługą usługi Azure Arc wpływają na ogólną łączność.

Zalecenia dotyczące projektowania

Rozważ następujące zalecenia dotyczące projektowania sieci dla serwerów z obsługą usługi Azure Arc.

Definiowanie metody łączności agenta usługi Azure Arc

Najpierw przejrzyj istniejące wymagania dotyczące infrastruktury i zabezpieczeń. Następnie zdecyduj, w jaki sposób połączony agent maszyny powinien komunikować się z usługą Azure z sieci lokalnej lub innego dostawcy usług w chmurze. To połączenie może przechodzić przez Internet, za pośrednictwem serwera proxy lub za pośrednictwem usługi Azure Private Link dla połączenia prywatnego. Jeśli zaimplementujesz Azure Arc w Internecie z serwerem proxy lub bez niego, możesz również użyć funkcji, która jest obecnie w publicznej wersji zapoznawczej, o nazwie brama Azure Arc. Ta funkcja pomaga zmniejszyć ogólną liczbę punktów końcowych, do których serwer proxy musi zezwolić na dostęp.

Połączenie bezpośrednie

Serwery z obsługą usługi Azure Arc mogą zapewnić bezpośrednią łączność z publicznymi punktami końcowymi platformy Azure. W przypadku korzystania z tej metody łączności wszyscy agenci maszyny używają publicznego punktu końcowego do otwierania połączenia z platformą Azure za pośrednictwem Internetu. Połączony agent maszyny dla systemów Linux i Windows bezpiecznie komunikuje się z platformą Azure za pośrednictwem protokołu HTTPS (TCP/443).

Jeśli używasz metody połączenia bezpośredniego, oceń dostęp do Internetu dla połączonego agenta maszyny. Zalecamy skonfigurowanie wymaganych reguł sieci.

Serwer proxy lub połączenie zapory

Jeśli maszyna używa zapory lub serwera proxy do komunikacji przez Internet, agent nawiązuje połączenie wychodzące za pośrednictwem protokołu HTTPS.

Jeśli używasz zapory lub serwera proxy w celu ograniczenia łączności wychodzącej, upewnij się, że zakresy adresów IP są zgodne z wymaganiami sieciowymi agenta połączonej maszyny. Jeśli zezwalasz na komunikowanie się z usługą tylko wymaganych zakresów adresów IP lub nazw domen agenta, użyj tagów usług i adresów URL , aby skonfigurować zaporę lub serwer proxy.

Jeśli wdrażasz rozszerzenia na serwerach z obsługą usługi Azure Arc, każde rozszerzenie łączy się z własnym punktem końcowym lub punktami końcowymi, a także zezwolić na wszystkie odpowiednie adresy URL w zaporze lub serwerze proxy. Dodaj te punkty końcowe, aby zapewnić szczegółowy bezpieczny ruch sieciowy i spełnić zasadę najniższych uprawnień.

Aby zmniejszyć łączną liczbę adresów URL wymaganych w zaporze lub serwerze proxy, określ, czy usługa bramy Azure Arc byłaby korzystna.

Brama usługi Azure Arc

Azure Arc gateway (publiczna wersja zapoznawcza) zmniejsza łączną liczbę wychodzących punktów końcowych HTTPS, których potrzebuje serwer proxy do działania usługi Azure Arc. Eliminuje to potrzebę większości punktów końcowych z symbolami wieloznacznymi i zmniejsza łączną liczbę wymaganych punktów końcowych do ośmiu. Może działać z niektórymi punktami końcowymi rozszerzenia, więc nie musisz tworzyć dodatkowych wykluczeń adresów URL na serwerze proxy.

Usługa bramy Azure Arc nie działa obecnie z usługą Private Link ani z komunikacją równorzędną Azure ExpressRoute, gdyż dostęp do bramy Azure Arc musi być uzyskiwany przez Internet.

Private Link

Aby upewnić się, że cały ruch z agentów usługi Azure Arc pozostaje w sieci, użyj serwera z obsługą Azure Arc, który ma zakres Azure Arc Private Link Scope. Ta konfiguracja zapewnia zalety zabezpieczeń. Ruch nie przechodzi przez Internet i nie trzeba otwierać tak wielu wyjątków wychodzących w zaporze centrum danych. Jednak usługa Private Link nakłada wiele wyzwań związanych z zarządzaniem i zwiększa ogólną złożoność i koszty, zwłaszcza w przypadku organizacji globalnych. Weź pod uwagę następujące wyzwania:

Zakres usługi Azure Arc Private Link obejmuje wszystkich klientów usługi Azure Arc w tym samym zakresie systemu nazw domen (DNS). Nie można mieć niektórych klientów usługi Azure Arc korzystających z prywatnych punktów końcowych i niektórych korzystających z publicznych punktów końcowych, gdy współużytkują serwer DNS. Można jednak zaimplementować obejścia, takie jak zasady DNS.

Klienci usługi Azure Arc mogą mieć wszystkie prywatne punkty końcowe w regionie podstawowym. Jeśli tak nie jest, należy skonfigurować system DNS, aby te same nazwy prywatnych punktów końcowych były rozpoznawane jako różne adresy IP. Na przykład można użyć selektywnie replikowanych partycji DNS dla zintegrowanego z usługą DNS systemu Windows Server. Jeśli używasz tych samych prywatnych punktów końcowych dla wszystkich klientów usługi Azure Arc, musisz mieć możliwość kierowania ruchu ze wszystkich sieci do prywatnych punktów końcowych.

Aby korzystać z prywatnych punktów końcowych dla wszystkich usług platformy Azure, które są dostępne przez składniki oprogramowania rozszerzeń wdrażane za pośrednictwem usługi Azure Arc, należy wykonać dodatkowe kroki. Te usługi obejmują obszary robocze usługi Log Analytics, konta usługi Azure Automation, usługę Azure Key Vault i usługę Azure Storage.

Łączność z identyfikatorem Entra firmy Microsoft korzysta z publicznych punktów końcowych, więc klienci wymagają dostępu do Internetu.

Jeśli używasz usługi ExpressRoute do łączności prywatnej, zapoznaj się z najlepszymi rozwiązaniami dotyczącymi odporności obwodów , bram , połączeń i ExpressRoute Direct.

Ze względu na te wyzwania zalecamy ocenę, czy potrzebujesz usługi Private Link do implementacji usługi Azure Arc. Publiczne punkty końcowe szyfrują ruch. W zależności od sposobu korzystania z usługi Azure Arc dla serwerów można ograniczyć ruch do zarządzania i ruchu metadanych. Aby rozwiązać problemy z zabezpieczeniami, zaimplementuj mechanizmy zabezpieczeń agenta lokalnego.

Aby uzyskać więcej informacji, zobacz Zabezpieczenia usługi Private Link i zobacz ograniczenia i ograniczenia skojarzone z obsługą usługi Private Link dla usługi Azure Arc.

Zarządzanie dostępem do tagów usługi platformy Azure

Zalecamy zaimplementowanie zautomatyzowanego procesu w celu zaktualizowania reguł sieci zapory i serwera proxy zgodnie z wymaganiami sieci usługi Azure Arc.

Następne kroki

Aby uzyskać więcej informacji na temat podróży związanej z wdrożeniem chmury hybrydowej, zapoznaj się z następującymi zasobami:

- Scenariusze szybkiego startu usługi Azure Arc

- Wymagania wstępne dotyczące agenta połączonego komputera

- Konfiguracja sieci dla metody łączności usługi Private Link

- Łączenie serwerów z usługą Azure Arc przy użyciu usługi Private Link

- planowanie wdrożenia na dużą skalę serwerów z obsługą usługi Azure Arc

- Konfiguracja usługi Private Link

- Rozwiązywanie problemów z połączeniem agenta maszyny połączonej z platformą Azure

- Szkolenie: wprowadzanie innowacji na platformie Azure w środowiskach hybrydowych za pomocą usługi Azure Arc