Używanie usługi Azure Private Link do bezpiecznego łączenia serwerów z usługą Azure Arc

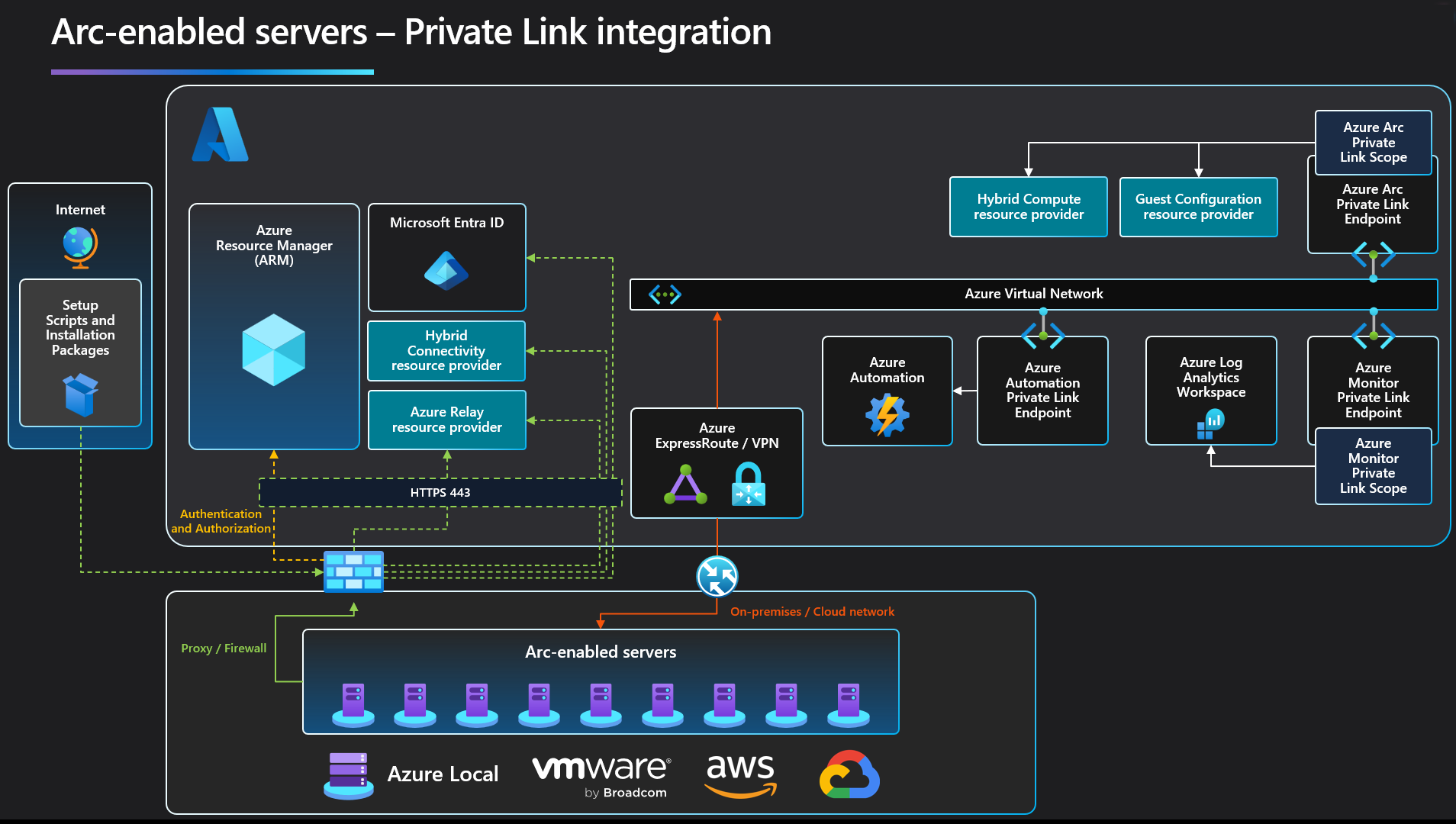

Usługa Azure Private Link umożliwia bezpieczne łączenie usług PaaS platformy Azure z siecią wirtualną przy użyciu prywatnych punktów końcowych. W przypadku wielu usług wystarczy skonfigurować punkt końcowy na zasób. Oznacza to, że można połączyć lokalne lub wielochmurowe serwery z usługą Azure Arc i wysyłać cały ruch przez usługę Azure ExpressRoute lub połączenie sieci VPN typu lokacja-lokacja zamiast korzystać z sieci publicznych.

Począwszy od serwerów z obsługą usługi Azure Arc, można użyć modelu zakresu usługi Private Link, aby umożliwić wielu serwerom lub maszynom komunikowanie się z zasobami usługi Azure Arc przy użyciu jednego prywatnego punktu końcowego.

W tym artykule opisano, kiedy należy używać funkcji i jak skonfigurować zakres usługi Azure Arc Private Link.

Zalety

Za pomocą usługi Private Link możesz wykonywać następujące czynności:

- Połącz się prywatnie z usługą Azure Arc bez otwierania dostępu do sieci publicznej.

- Upewnij się, że dane z maszyny lub serwera z obsługą usługi Azure Arc są dostępne tylko za pośrednictwem autoryzowanych sieci prywatnych. Obejmuje to również dane z rozszerzeń maszyn wirtualnych zainstalowanych na maszynie lub serwerze, które zapewniają obsługę zarządzania i monitorowania po wdrożeniu.

- Zapobiegaj eksfiltracji danych z sieci prywatnych, definiując określone serwery z obsługą usługi Azure Arc i inne zasoby usług platformy Azure, takie jak Azure Monitor, które łączą się za pośrednictwem prywatnego punktu końcowego.

- Bezpiecznie połącz prywatną sieć lokalną z usługą Azure Arc przy użyciu usługi ExpressRoute i usługi Private Link.

- Zachowaj cały ruch wewnątrz sieci szkieletowej platformy Microsoft Azure.

Aby uzyskać więcej informacji, zobacz Najważniejsze korzyści wynikające z usługi Azure Private Link.

Jak to działa

Zakres usługi Azure Arc Private Link łączy prywatne punkty końcowe (i zawarte w nich sieci wirtualne) z zasobem platformy Azure, w tym przypadku serwery z obsługą usługi Azure Arc. Po włączeniu dowolnego z serwerów z obsługą usługi Azure Arc obsługiwanych rozszerzeń maszyn wirtualnych, takich jak usługa Azure Monitor, te zasoby łączą inne zasoby platformy Azure. Taki jak:

- Obszar roboczy usługi Log Analytics wymagany dla usługi Azure Automation Śledzenie zmian i spis, szczegółowych informacji o maszynach wirtualnych usługi Azure Monitor i zbierania dzienników usługi Azure Monitor za pomocą agenta usługi Azure Monitor.

- Konto usługi Azure Automation wymagane dla rozwiązania Update Management i Śledzenie zmian i spis.

- Azure Key Vault

- Usługa Azure Blob Storage wymagana dla rozszerzenia niestandardowego skryptu.

Łączność z dowolnym innym zasobem platformy Azure z serwera z obsługą usługi Azure Arc wymaga skonfigurowania usługi Private Link dla każdej usługi, która jest opcjonalna, ale zalecana. Usługa Azure Private Link wymaga oddzielnej konfiguracji na usługę.

Aby uzyskać więcej informacji na temat konfigurowania usługi Private Link dla wymienionych wcześniej usług platformy Azure, zobacz artykuły Azure Automation, Azure Monitor, Azure Key Vault lub Azure Blob Storage .

Ważne

Usługa Azure Private Link jest teraz ogólnie dostępna. Zarówno prywatny punkt końcowy, jak i usługa Private Link (usługa za standardowym modułem równoważenia obciążenia) są ogólnie dostępne. Różne dołączanie usługi Azure PaaS do usługi Azure Private Link zgodnie z różnymi harmonogramami. Zobacz Dostępność usługi Private Link, aby uzyskać zaktualizowany stan usługi Azure PaaS w usłudze Private Link. Aby uzyskać znane ograniczenia, zobacz Private Endpoint and Private Link Service (Prywatny punkt końcowy i usługa Private Link).

Prywatny punkt końcowy w sieci wirtualnej umożliwia dostęp do punktów końcowych serwerów z obsługą usługi Azure Arc za pośrednictwem prywatnych adresów IP z puli sieci, a nie do publicznych adresów IP tych punktów końcowych. Dzięki temu można nadal korzystać z zasobu serwerów z obsługą usługi Azure Arc bez otwierania sieci wirtualnej na ruch wychodzący, który nie jest żądany.

Ruch z prywatnego punktu końcowego do zasobów będzie przechodził przez sieć szkieletową platformy Microsoft Azure, a nie kierowany do sieci publicznych.

Poszczególne składniki można skonfigurować tak, aby zezwalały na pozyskiwanie danych i zapytania z sieci publicznych lub odmawiały ich pozyskiwania. Zapewnia to ochronę na poziomie zasobów, dzięki czemu można kontrolować ruch do określonych zasobów.

Ograniczenia

Obiekt Zakres usługi Private Link z obsługą usługi Azure Arc ma szereg limitów, które należy wziąć pod uwagę podczas planowania konfiguracji usługi Private Link.

- Można skojarzyć co najwyżej jeden zakres usługi Azure Arc Private Link z siecią wirtualną.

- Maszyna lub zasób serwera z obsługą usługi Azure Arc może łączyć się tylko z jednym zakresem usługi Private Link z obsługą usługi Azure Arc.

- Wszystkie maszyny lokalne muszą używać tego samego prywatnego punktu końcowego przez rozpoznawanie prawidłowych informacji o prywatnym punkcie końcowym (nazwa rekordu FQDN i prywatny adres IP) przy użyciu tego samego usługi przesyłania dalej DNS. Aby uzyskać więcej informacji, zobacz Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure

- Serwer z obsługą usługi Azure Arc i zakres usługi Azure Arc Private Link muszą znajdować się w tym samym regionie świadczenia usługi Azure. Prywatny punkt końcowy i sieć wirtualna muszą również znajdować się w tym samym regionie świadczenia usługi Azure, ale ten region może różnić się od zakresu usługi Azure Arc Private Link i serwera z obsługą usługi Arc.

- Ruch sieciowy do usługi Microsoft Entra ID i Azure Resource Manager nie przechodzi przez zakres usługi Azure Arc Private Link i będzie nadal używać domyślnej trasy sieciowej do Internetu. Opcjonalnie można skonfigurować prywatny link do zarządzania zasobami w celu wysyłania ruchu usługi Azure Resource Manager do prywatnego punktu końcowego.

- Inne usługi platformy Azure, których będziesz używać, na przykład Azure Monitor, wymagają własnych prywatnych punktów końcowych w sieci wirtualnej.

- Dostęp zdalny do serwera przy użyciu centrum administracyjnego systemu Windows lub protokołu SSH nie jest obecnie obsługiwany za pośrednictwem łącza prywatnego.

Planowanie konfiguracji usługi Private Link

Aby połączyć serwer z usługą Azure Arc za pośrednictwem łącza prywatnego, należy skonfigurować sieć w celu wykonania następujących czynności:

Ustanów połączenie między siecią lokalną a siecią wirtualną platformy Azure przy użyciu sieci VPN typu lokacja-lokacja lub obwodu usługi ExpressRoute.

Wdróż zakres usługi Azure Arc Private Link, który kontroluje, które maszyny lub serwery mogą komunikować się z usługą Azure Arc za pośrednictwem prywatnych punktów końcowych i skojarzyć je z siecią wirtualną platformy Azure przy użyciu prywatnego punktu końcowego.

Zaktualizuj konfigurację DNS w sieci lokalnej, aby rozwiązać problemy z prywatnymi adresami punktów końcowych.

Skonfiguruj zaporę lokalną, aby zezwolić na dostęp do identyfikatora Entra firmy Microsoft i usługi Azure Resource Manager.

Skojarz maszyny lub serwery zarejestrowane z serwerami z obsługą usługi Azure Arc z zakresem łącza prywatnego.

Opcjonalnie możesz wdrożyć prywatne punkty końcowe dla innych usług platformy Azure zarządzanych przez maszynę lub serwer, na przykład:

- Azure Monitor

- Azure Automation

- Azure Blob Storage

- Azure Key Vault

W tym artykule założono, że skonfigurowaliśmy już obwód usługi ExpressRoute lub połączenie sieci VPN typu lokacja-lokacja.

Konfiguracja sieci

Serwery z obsługą usługi Azure Arc integrują się z kilkoma usługami platformy Azure, aby zapewnić zarządzanie chmurą i ład na maszynach hybrydowych lub serwerach. Większość tych usług oferuje już prywatne punkty końcowe, ale należy skonfigurować reguły zapory i routingu, aby zezwolić na dostęp do identyfikatora Entra firmy Microsoft i usługi Azure Resource Manager przez Internet, dopóki te usługi nie oferują prywatnych punktów końcowych.

Istnieją dwa sposoby osiągnięcia tego celu:

Jeśli sieć jest skonfigurowana do kierowania całego ruchu powiązanego z Internetem za pośrednictwem obwodu sieci VPN platformy Azure lub usługi ExpressRoute, możesz skonfigurować sieciową grupę zabezpieczeń skojarzona z podsiecią na platformie Azure, aby zezwolić na wychodzący dostęp tcp 443 (HTTPS) do identyfikatora Entra firmy Microsoft i platformy Azure przy użyciu tagów usługi. Reguły sieciowej grupy zabezpieczeń powinny wyglądać następująco:

Ustawienie Reguła identyfikatora Entra firmy Microsoft Reguła platformy Azure Źródło Sieć wirtualna Sieć wirtualna Zakresy portów źródłowych * * Element docelowy Tag usługi Tag usługi Docelowy tag usługi AzureActiveDirectoryAzureResourceManagerZakresy portów docelowych 443 443 Protokół TCP TCP Akcja Zezwalaj Zezwalaj Priorytet 150 (muszą być niższe niż wszystkie reguły blokujące dostęp do Internetu) 151 (musi być niższa niż każda reguła blokująca dostęp do Internetu) Nazwisko AllowAADOutboundAccessAllowAzOutboundAccessSkonfiguruj zaporę w sieci lokalnej, aby zezwolić na wychodzący dostęp tcp 443 (HTTPS) do identyfikatora Entra firmy Microsoft i platformy Azure przy użyciu plików tagów usługi do pobrania. Plik JSON zawiera wszystkie zakresy publicznych adresów IP używane przez identyfikator Firmy Microsoft Entra i platformę Azure i są aktualizowane co miesiąc w celu odzwierciedlenia wszelkich zmian. Tag usługi Azure AD to

AzureActiveDirectoryi tag usługi platformy Azure toAzureResourceManager. Skontaktuj się z administratorem sieci i dostawcą zapory sieciowej, aby dowiedzieć się, jak skonfigurować reguły zapory.

Aby dowiedzieć się więcej na temat przepływów ruchu sieciowego, zobacz diagram w sekcji Jak to działa w tym artykule.

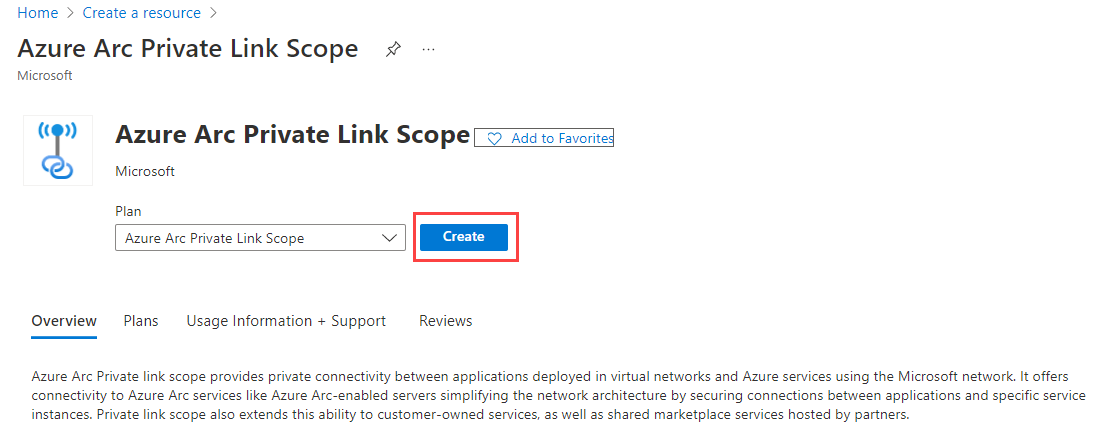

Tworzenie zakresu łącza prywatnego

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Utwórz zasób w witrynie Azure Portal i wyszukaj pozycję Zakres usługi Azure Arc Private Link, a następnie wybierz pozycję Utwórz.

Alternatywnie przejdź bezpośrednio do strony Zakresy usługi Private Link usługi Azure Arc w portalu, a następnie wybierz pozycję Utwórz zakres łącza prywatnego usługi Azure Arc.

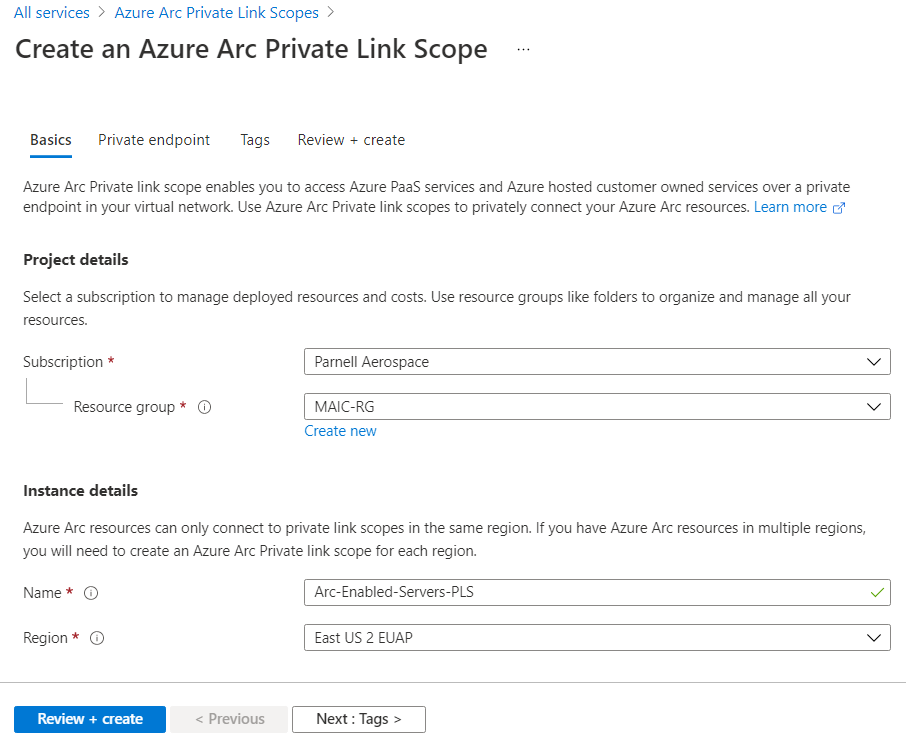

Na karcie Podstawy wybierz subskrypcję i grupę zasobów.

Wprowadź nazwę zakresu usługi Azure Arc Private Link. Najlepiej użyć zrozumiałej i jasnej nazwy.

Opcjonalnie możesz wymagać, aby każdy komputer lub serwer z obsługą usługi Azure Arc skojarzony z tym zakresem usługi Azure Arc Private Link wysyłał dane do usługi za pośrednictwem prywatnego punktu końcowego. W tym celu zaznacz pole wyboru Zezwalaj na dostęp do sieci publicznej, aby maszyny lub serwery skojarzone z tym zakresem usługi Azure Arc Private Link mogły komunikować się z usługą za pośrednictwem sieci prywatnych lub publicznych. To ustawienie można zmienić po utworzeniu zakresu zgodnie z potrzebami.

Wybierz kartę Prywatny punkt końcowy , a następnie wybierz pozycję Utwórz.

W okienku Tworzenie prywatnego punktu końcowego :

Wprowadź nazwę punktu końcowego.

Wybierz pozycję Tak dla opcji Integracja z prywatną strefą DNS i pozwól jej automatycznie utworzyć nową strefę Prywatna strefa DNS.

Uwaga

Jeśli wybierzesz opcję Nie i chcesz ręcznie zarządzać rekordami DNS, najpierw ukończ konfigurowanie usługi Private Link, w tym ten prywatny punkt końcowy i konfigurację zakresu prywatnego. Następnie skonfiguruj usługę DNS zgodnie z instrukcjami zawartymi w artykule Konfiguracja usługi DNS prywatnego punktu końcowego platformy Azure. Pamiętaj, aby nie tworzyć pustych rekordów podczas przygotowywania się do konfiguracji łącza prywatnego. Utworzone rekordy DNS mogą zastąpić istniejące ustawienia i wpłynąć na łączność z serwerami z obsługą usługi Azure Arc.

Tej samej strefy sieci wirtualnej/DNS nie można używać zarówno dla zasobów usługi Arc przy użyciu łącza prywatnego, jak i tych, które nie korzystają z łącza prywatnego. Zasoby usługi Arc, które nie są połączone za pośrednictwem łącza prywatnego, muszą być rozpoznawane jako publiczne punkty końcowe.

Wybierz przycisk OK.

Wybierz pozycję Przejrzyj i utwórz.

Niech walidacja przejdzie pomyślnie, a następnie wybierz pozycję Utwórz.

Konfigurowanie lokalnego przekazywania DNS

Maszyny lokalne lub serwery muszą być w stanie rozpoznać rekordy DNS łącza prywatnego z prywatnymi adresami IP punktu końcowego. Sposób konfigurowania tej konfiguracji zależy od tego, czy używasz prywatnych stref DNS platformy Azure do obsługi rekordów DNS, czy też używasz własnego serwera DNS lokalnie i liczby konfigurowanych serwerów.

Konfiguracja DNS przy użyciu zintegrowanych z platformą Azure prywatnych stref DNS

Jeśli podczas tworzenia prywatnego punktu końcowego skonfigurowano prywatne strefy DNS dla serwerów z obsługą usługi Azure Arc i konfiguracji gościa, maszyny lokalne lub serwery muszą mieć możliwość przekazywania zapytań DNS do wbudowanych serwerów USŁUGI Azure DNS w celu poprawnego rozpoznawania prywatnych adresów punktów końcowych. Potrzebujesz usługi przesyłania dalej DNS na platformie Azure (specjalnie utworzonej maszyny wirtualnej lub wystąpienia usługi Azure Firewall z włączonym serwerem proxy DNS), po czym można skonfigurować lokalny serwer DNS do przekazywania zapytań do platformy Azure w celu rozpoznawania prywatnych adresów IP punktów końcowych.

Aby uzyskać więcej informacji, zobacz Azure Private Resolver with on-premises DNS forwarder (Usługa Azure Private Resolver z lokalnym usługą przesyłania dalej DNS).

Ręczna konfiguracja serwera DNS

Jeśli zrezygnowano z używania prywatnych stref DNS platformy Azure podczas tworzenia prywatnego punktu końcowego, musisz utworzyć wymagane rekordy DNS na lokalnym serwerze DNS.

W witrynie Azure Portal przejdź do zasobu prywatnego punktu końcowego skojarzonego z siecią wirtualną i zakresem łącza prywatnego.

W menu usługi w obszarze Ustawienia wybierz pozycję Konfiguracja DNS, aby wyświetlić listę rekordów DNS i odpowiednie adresy IP, które należy skonfigurować na serwerze DNS. Nazwy FQDN i adresy IP zmienią się w zależności od regionu wybranego dla prywatnego punktu końcowego i dostępnych adresów IP w podsieci.

Postępuj zgodnie ze wskazówkami od dostawcy serwera DNS, aby dodać niezbędne strefy DNS i rekordy A, aby dopasować tabelę w portalu. Upewnij się, że wybrano serwer DNS, który ma odpowiedni zakres dla sieci. Każdy komputer lub serwer korzystający z tego serwera DNS rozpoznaje teraz prywatne adresy IP punktu końcowego i musi być skojarzony z zakresem usługi Azure Arc Private Link lub połączenie zostanie odrzucone.

Scenariusze z pojedynczym serwerem

Jeśli planujesz używać tylko linków prywatnych do obsługi kilku maszyn lub serwerów, możesz nie chcieć zaktualizować konfiguracji DNS całej sieci. W takim przypadku można dodać nazwy hostów i adresy IP prywatnego punktu końcowego do pliku hostów systemów operacyjnych. W zależności od konfiguracji systemu operacyjnego plik Hosts może być podstawową lub alternatywną metodą rozpoznawania nazwy hosta na adres IP.

Windows

Za pomocą konta z uprawnieniami administratora otwórz plik

C:\Windows\System32\drivers\etc\hosts.Dodaj prywatne adresy IP i nazwy hostów punktu końcowego z listy konfiguracji DNS, zgodnie z opisem w temacie Ręczna konfiguracja serwera DNS. Plik hosts wymaga najpierw adresu IP, a następnie spacji, a następnie nazwy hosta.

Zapisz plik ze zmianami. Najpierw może być konieczne zapisanie pliku w innym katalogu, a następnie skopiowanie pliku do oryginalnej ścieżki.

Linux

/etc/hostsOtwórz plik hosts w edytorze tekstów.Dodaj prywatne adresy IP i nazwy hostów punktu końcowego z listy konfiguracji DNS, zgodnie z opisem w temacie Ręczna konfiguracja serwera DNS. Plik hosts najpierw prosi o adres IP, a następnie spację, a następnie nazwę hosta.

Zapisz plik ze zmianami.

Nawiązywanie połączenia z serwerem z obsługą usługi Azure Arc

Uwaga

Korzystanie z prywatnego punktu końcowego wymaga agenta połączonej maszyny platformy Azure w wersji 1.4 lub nowszej. Skrypt wdrażania serwerów z obsługą usługi Azure Arc wygenerowany w portalu pobiera najnowszą wersję.

Konfigurowanie nowego serwera z obsługą usługi Azure Arc do korzystania z usługi Private Link

Podczas pierwszego łączenia maszyny lub serwera z serwerami z obsługą usługi Azure Arc można opcjonalnie połączyć go z zakresem usługi Private Link.

W przeglądarce przejdź do witryny Azure Portal.

Przejdź do pozycji Maszyny — Azure Arc.

Na stronie Maszyny — Azure Arc wybierz pozycję Dodaj/Utwórz w lewym górnym rogu, a następnie wybierz pozycję Dodaj maszynę z menu rozwijanego.

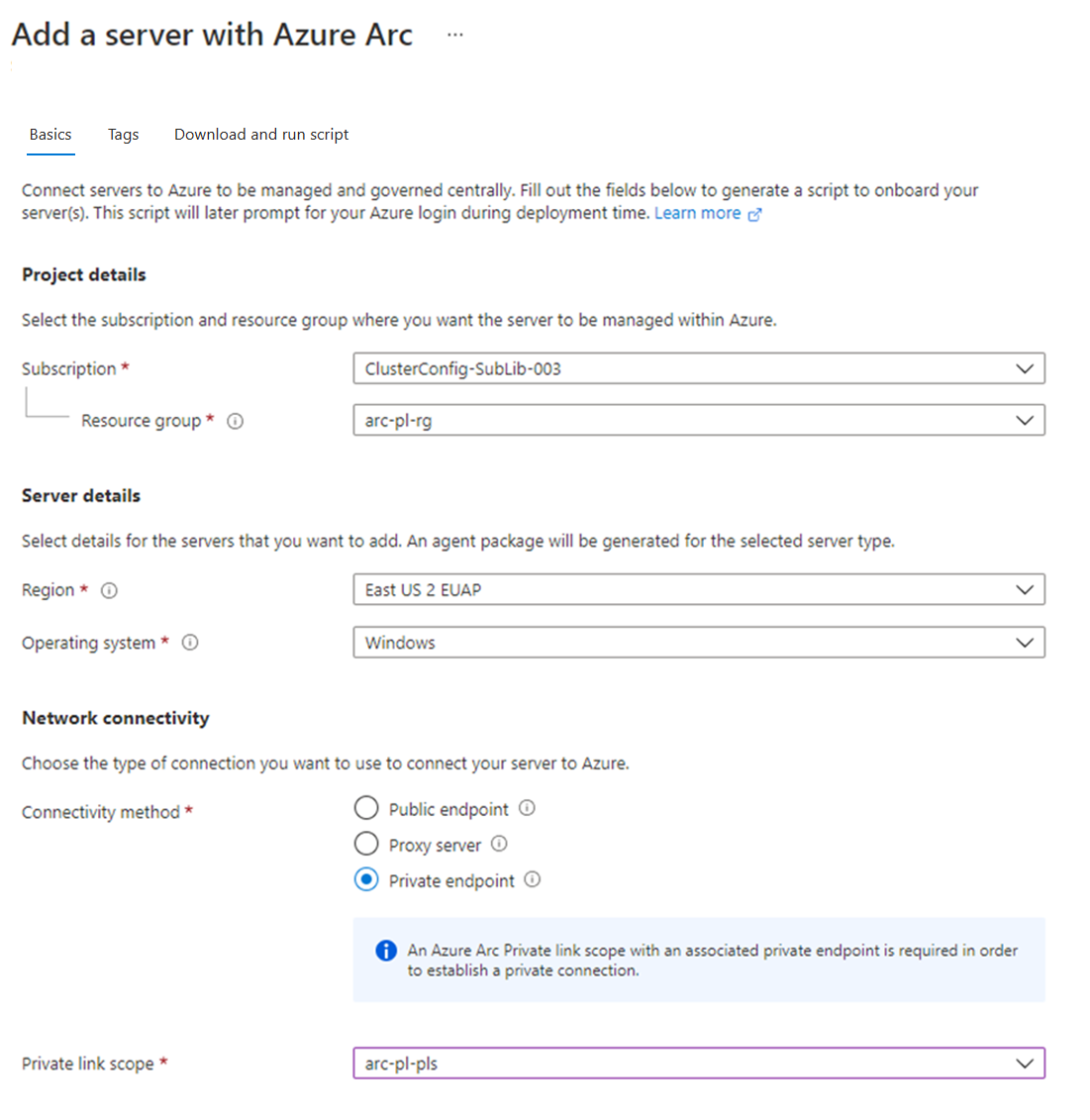

Na stronie Dodawanie serwerów za pomocą usługi Azure Arc wybierz pozycję Dodaj pojedynczy serwer lub Dodaj wiele serwerów w zależności od scenariusza wdrażania, a następnie wybierz pozycję Generuj skrypt.

Na stronie Podstawy podaj następujące informacje:

Wybierz subskrypcję i grupę zasobów dla maszyny.

Z listy rozwijanej Region wybierz region świadczenia usługi Azure, aby przechowywać metadane maszyny lub serwera.

Z listy rozwijanej System operacyjny wybierz system operacyjny skonfigurowany do uruchamiania skryptu.

W obszarze Metoda łączności wybierz pozycję Prywatny punkt końcowy i wybierz zakres usługi Azure Arc Private Link utworzony w części 1 z listy rozwijanej.

Wybierz pozycję Dalej: tagi.

W przypadku wybrania opcji Dodaj wiele serwerów na stronie Uwierzytelnianie wybierz jednostkę usługi utworzoną dla serwerów z obsługą usługi Azure Arc z listy rozwijanej. Jeśli nie utworzono jednostki usługi dla serwerów z obsługą usługi Azure Arc, zapoznaj się z instrukcjami tworzenia jednostki usługi, aby dowiedzieć się więcej o uprawnieniach i krokach wymaganych do jej utworzenia. Wybierz pozycję Dalej: Tagi , aby kontynuować.

Na stronie Tagi przejrzyj sugerowane domyślne tagi lokalizacji fizycznej i wprowadź wartość lub określ co najmniej jeden tag niestandardowy do obsługi standardów.

Wybierz pozycję Dalej: Pobierz i uruchom skrypt.

Na stronie Pobieranie i uruchamianie skryptu przejrzyj informacje podsumowania, a następnie wybierz pozycję Pobierz.

Po pobraniu skryptu należy uruchomić go na maszynie lub serwerze przy użyciu uprzywilejowanego konta (administratora lub głównego). W zależności od konfiguracji sieci może być konieczne pobranie agenta z komputera z dostępem do Internetu i przeniesienie go na komputer lub serwer, a następnie zmodyfikowanie skryptu ścieżką do agenta.

Agenta systemu Windows można pobrać z https://aka.ms/AzureConnectedMachineAgent programu , a agent systemu Linux można pobrać z witryny https://packages.microsoft.com. Wyszukaj najnowszą wersję narzędzia azcmagent w katalogu dystrybucji systemu operacyjnego i zainstaluj go z lokalnym menedżerem pakietów.

Skrypt zwróci komunikaty o stanie informujące o tym, czy dołączanie zakończyło się pomyślnie po zakończeniu.

Napiwek

Ruch sieciowy z agenta połączonej maszyny platformy Azure do identyfikatora Entra firmy Microsoft (login.windows.net, login.microsoftonline.com, pas.windows.net) i usługi Azure Resource Manager (management.azure.com) będą nadal korzystać z publicznych punktów końcowych. Jeśli serwer musi komunikować się za pośrednictwem serwera proxy, aby uzyskać dostęp do tych punktów końcowych, skonfiguruj agenta przy użyciu adresu URL serwera proxy przed nawiązaniem połączenia z platformą Azure. Może być również konieczne skonfigurowanie obejścia serwera proxy dla usług Azure Arc, jeśli prywatny punkt końcowy nie jest dostępny z serwera proxy.

Konfigurowanie istniejącego serwera z obsługą usługi Azure Arc

W przypadku serwerów z obsługą usługi Azure Arc, które zostały skonfigurowane przed zakresem łącza prywatnego, można zezwolić im na rozpoczęcie korzystania z zakresu usługi Private Link z obsługą usługi Azure Arc, wykonując następujące kroki.

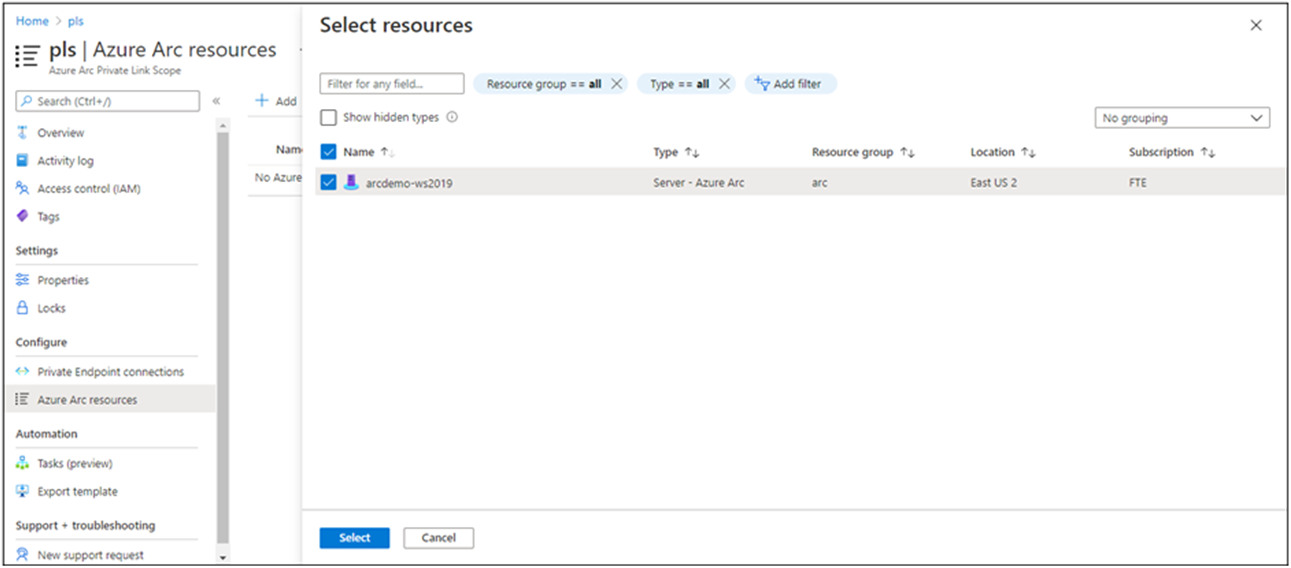

W witrynie Azure Portal przejdź do zasobu Zakresu usługi Azure Arc Private Link.

Z menu usługi w obszarze Konfiguruj wybierz pozycję Zasoby usługi Azure Arc, a następnie pozycję + Dodaj.

Wybierz serwery z listy, które chcesz skojarzyć z zakresem usługi Private Link, a następnie wybierz pozycję Wybierz , aby zapisać zmiany.

Akceptowanie połączeń z ostatnio skojarzonych serwerów może potrwać do 15 minut.

Rozwiązywanie problemów

Jeśli wystąpią problemy, mogą pomóc następujące sugestie:

Sprawdź lokalny serwer DNS, aby sprawdzić, czy jest on przekierowywany do usługi Azure DNS lub jest skonfigurowany z odpowiednimi rekordami A w strefie łącza prywatnego. Te polecenia wyszukiwania powinny zwracać prywatne adresy IP w sieci wirtualnej platformy Azure. Jeśli rozpoznają publiczne adresy IP, sprawdź dokładnie konfigurację DNS maszyny lub serwera i sieci.

nslookup gbl.his.arc.azure.com nslookup agentserviceapi.guestconfiguration.azure.comW przypadku problemów z dołączaniem maszyny lub serwera upewnij się, że dodano tagi usługi Microsoft Entra ID i Azure Resource Manager do lokalnej zapory sieciowej. Agent musi komunikować się z tymi usługami przez Internet, dopóki prywatne punkty końcowe nie będą dostępne dla tych usług.

Aby uzyskać więcej pomocy dotyczącej rozwiązywania problemów, zobacz Rozwiązywanie problemów z łącznością z prywatnym punktem końcowym platformy Azure.

Następne kroki

- Dowiedz się więcej na temat prywatnego punktu końcowego, co to jest prywatny punkt końcowy platformy Azure?.

- Dowiedz się, jak skonfigurować usługę Private Link dla usług Azure Automation, Azure Monitor, Azure Key Vault lub Azure Blob Storage.