Samouczek — wdrażanie łącznika usługi Active Directory (AD) w trybie tab zarządzania kluczami zarządzanymi przez klienta

W tym artykule wyjaśniono, jak wdrożyć łącznik usługi Active Directory (AD) w trybie tab kluczy zarządzanych przez klienta. Łącznik jest kluczowym składnikiem umożliwiającym uwierzytelnianie usługi Active Directory w wystąpieniu zarządzanym SQL włączonym przez usługę Azure Arc.

Łącznik usługi Active Directory w trybie tab zarządzania kluczami zarządzanymi przez klienta

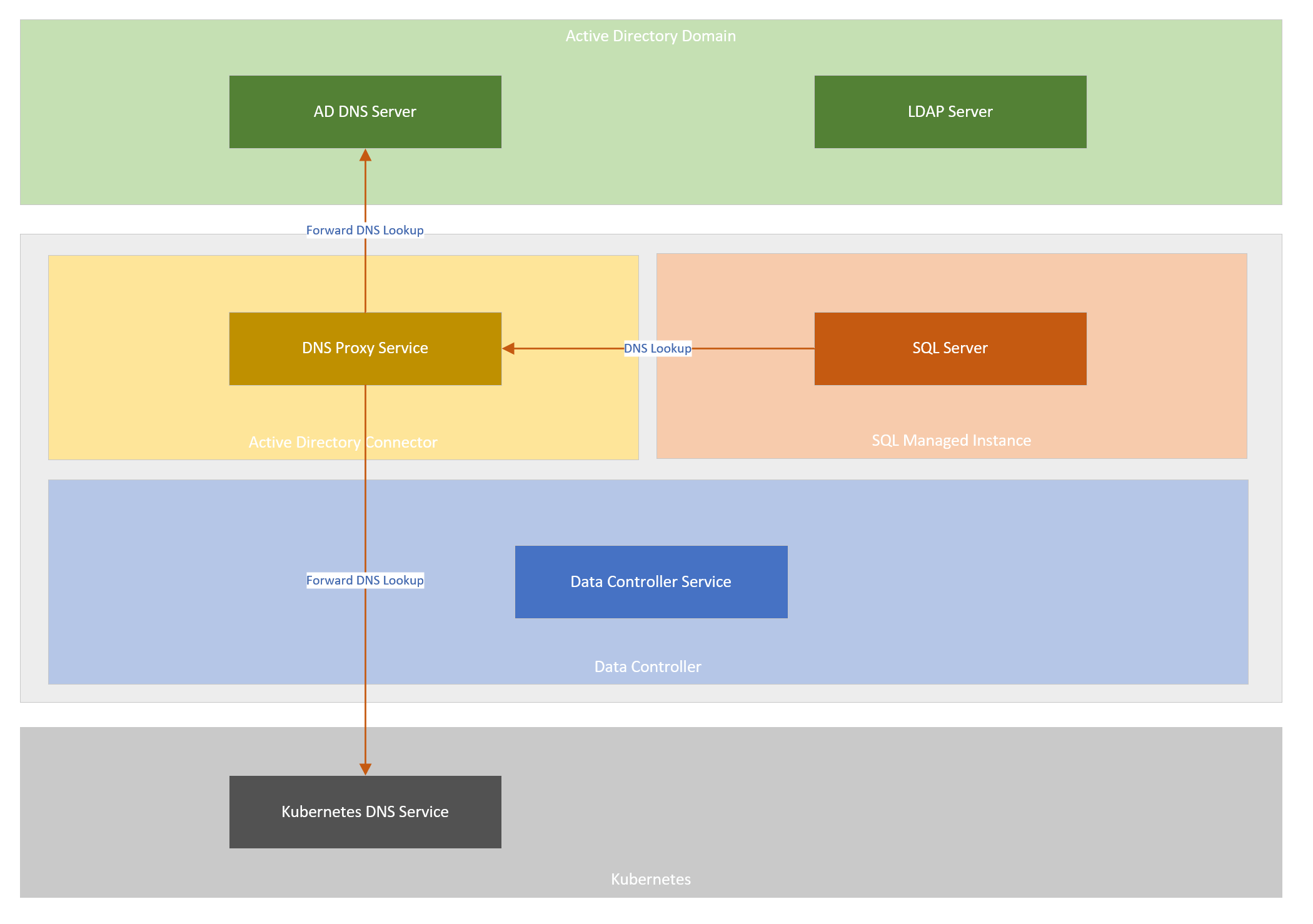

W trybie tab kluczy zarządzanych przez klienta łącznik usługi Active Directory wdraża usługę serwera proxy DNS, która proxy żądań DNS pochodzących z wystąpienia zarządzanego do jednej z dwóch nadrzędnych usług DNS:

- Serwery DNS usługi Active Directory

- Serwery DNS platformy Kubernetes

Łącznik usługi AD ułatwia środowisko wymagane przez program SQL do uwierzytelniania identyfikatorów logowania usługi AD.

Na poniższym diagramie przedstawiono funkcje łącznika usługi AD i usługi serwera proxy DNS w trybie tab klucza zarządzanego przez klienta:

Wymagania wstępne

Przed kontynuowaniem musisz mieć następujące elementy:

- Wystąpienie kontrolera danych wdrożone w obsługiwanej wersji rozwiązania Kubernetes

- Domena usługi Active Directory (AD)

Dane wejściowe do wdrażania łącznika usługi Active Directory (AD)

Aby wdrożyć wystąpienie łącznika usługi Active Directory, z środowiska domeny usługi Active Directory jest potrzebnych kilka danych wejściowych.

Te dane wejściowe są udostępniane w specyfikacji YAML wystąpienia łącznika usługi AD.

Przed wdrożeniem wystąpienia łącznika usługi AD muszą być dostępne następujące metadane dotyczące domeny usługi AD:

- Nazwa domeny usługi Active Directory

- Lista kontrolerów domeny (w pełni kwalifikowane nazwy domen)

- Lista adresów IP serwera DNS

Następujące pola wejściowe są widoczne dla użytkowników w specyfikacji łącznika usługi Active Directory:

Wymagane

spec.activeDirectory.realmNazwa domeny usługi Active Directory w wielkiej litery. Jest to domena usługi AD, z którą będzie skojarzone to wystąpienie łącznika usługi AD.spec.activeDirectory.dns.nameserverIpAddressesLista adresów IP serwera DNS usługi Active Directory. Usługa serwera proxy DNS przekaże zapytania DNS w podanej nazwie domeny do tych serwerów.

Opcjonalne

spec.activeDirectory.netbiosDomainNameNazwa NetBIOS domeny usługi Active Directory. Jest to krótka nazwa domeny (pre-Windows 2000) domeny usługi Active Directory. Jest to często używane do kwalifikowania kont w domenie usługi AD. Na przykład jeśli konta w domenie są określane jako CONTOSO\admin, contoso jest nazwą domeny NETBIOS.To pole jest opcjonalne. Jeśli nie zostanie podana, jego wartość domyślna to pierwsza etykieta

spec.activeDirectory.realmpola.W większości środowisk domeny jest to ustawione na wartość domyślną, ale niektóre środowiska domeny mogą mieć wartość inną niż domyślna. To pole należy użyć tylko wtedy, gdy nazwa NetBIOS domeny nie jest zgodna z pierwszą etykietą w pełni kwalifikowanej nazwy.

spec.activeDirectory.dns.domainNameNazwa domeny DNS, dla której wyszukiwania DNS powinny być przekazywane do serwerów DNS usługi Active Directory.Wyszukiwanie DNS dla dowolnej nazwy należącej do tej domeny lub jej domen podrzędnych zostanie przekazane do usługi Active Directory.

To pole jest opcjonalne. Jeśli nie zostanie podana, wartość domyślna to wartość podana dla

spec.activeDirectory.realmkonwersji na małe litery.spec.activeDirectory.dns.replicasLiczba replik dla usługi serwera proxy DNS. To pole jest opcjonalne i domyślnie ma wartość 1, jeśli nie zostanie podana.spec.activeDirectory.dns.preferK8sDnsForPtrLookupsFlaga wskazująca, czy chcesz preferować odpowiedź serwera DNS Kubernetes za pośrednictwem odpowiedzi serwera DNS usługi AD dla odnośników adresów IP.Usługa serwera proxy DNS opiera się na tym polu, aby określić, która nadrzędna grupa serwerów DNS preferuje wyszukiwanie adresów IP.

To pole jest opcjonalne. Jeśli nie zostanie podana, domyślnie będzie to oznaczać

true, że wyszukiwania DNS adresów IP będą najpierw przekazywane do serwerów DNS kubernetes. Jeśli serwery DNS platformy Kubernetes nie będą odpowiadać na wyszukiwanie, zapytanie jest następnie przekazywane do serwerów DNS usługi AD. Po ustawieniufalsewartości te wyszukiwania DNS będą najpierw przekazywane do serwerów DNS usługi AD i po awarii, wróć do platformy Kubernetes.

Wdrażanie łącznika usługi Active Directory (AD) zarządzanego przez klienta

Aby wdrożyć łącznik usługi AD, utwórz plik specyfikacji yaml o nazwie active-directory-connector.yaml.

Poniższy przykład to przykład łącznika usługi AD zarządzanego przez klienta przy użyciu domeny usługi AD o nazwie CONTOSO.LOCAL. Upewnij się, że wartości są zastępowane wartościami domeny usługi AD.

apiVersion: arcdata.microsoft.com/v1beta1

kind: ActiveDirectoryConnector

metadata:

name: adarc

namespace: <namespace>

spec:

activeDirectory:

realm: CONTOSO.LOCAL

dns:

preferK8sDnsForPtrLookups: false

nameserverIPAddresses:

- <DNS Server 1 IP address>

- <DNS Server 2 IP address>

Następujące polecenie umożliwia wdrożenie wystąpienia łącznika usługi AD. Obecnie obsługiwane jest tylko natywne podejście kube do wdrażania.

kubectl apply –f active-directory-connector.yaml

Po przesłaniu wdrożenia wystąpienia łącznika usługi AD możesz sprawdzić stan wdrożenia przy użyciu następującego polecenia.

kubectl get adc -n <namespace>