Zagadnienia dotyczące topologii sieci i łączności w systemie Red Hat Enterprise Linux na platformie Azure

W tym artykule opisano zagadnienia i zalecenia dotyczące sieci red Hat Enterprise Linux (RHEL), które są oparte na wskazówkach w obszarze projektowania strefy docelowej platformy Azure dla topologii sieci i łączności.

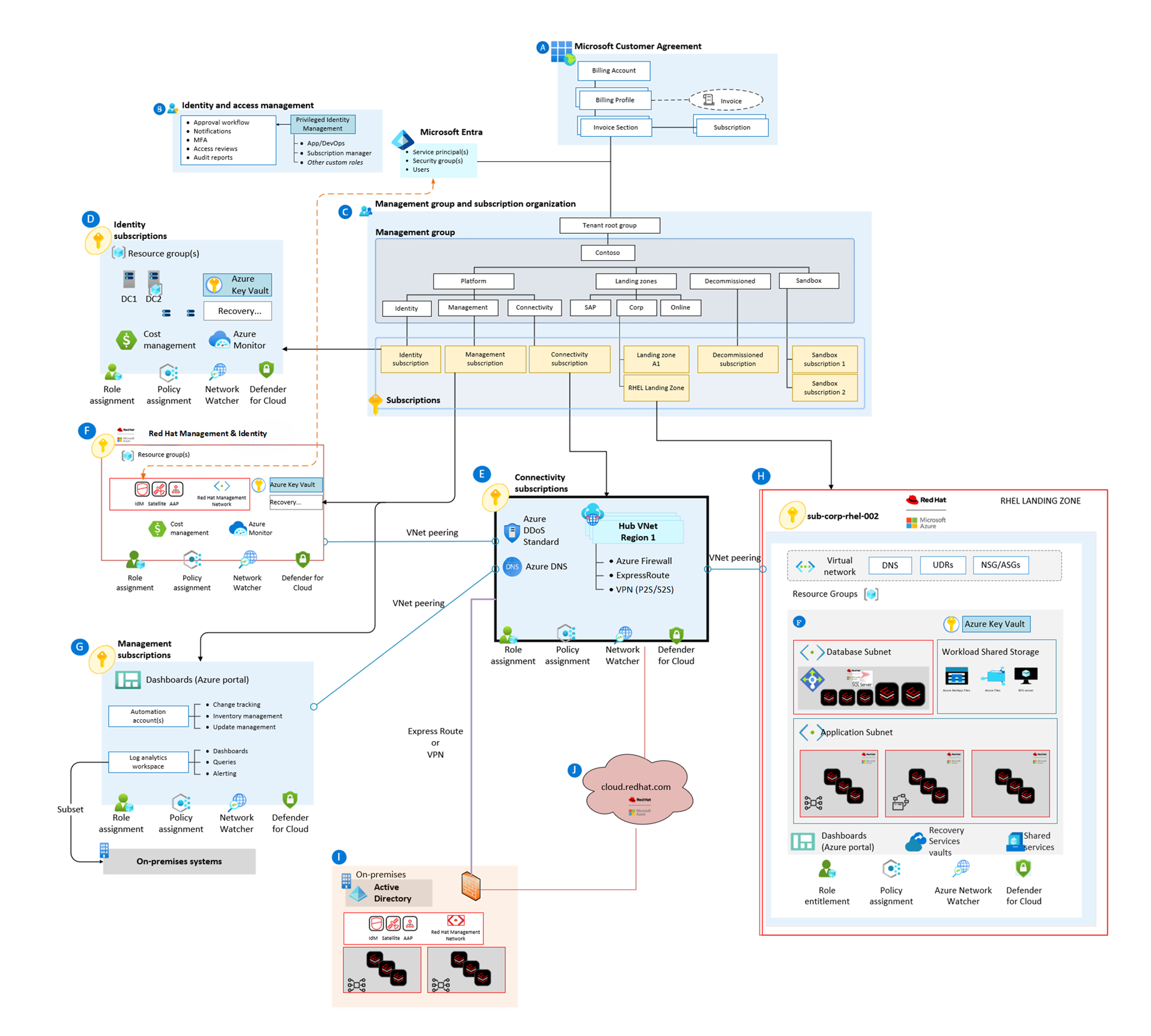

Architektura

Poniższa architektura systemu RHEL stanowi punkt wyjścia, który można jeszcze bardziej dostosować do konkretnych wymagań biznesowych i technicznych. W razie potrzeby można wdrożyć różne składniki i role platformy RHEL na maszynach wirtualnych z określonymi rozmiarami i nadmiarowością. Uproszczony układ sieciowy w tych przykładach pokazuje zasady architektury i nie opisuje całej sieci przedsiębiorstwa.

Pobierz plik programu Visio z tą architekturą.

| Element | opis |

|---|---|

| A | Składniki w Umowa z Klientem Microsoft i rozliczeniach |

| B | Składniki w usłudze Microsoft Entra identity and access management |

| C | Składniki w grupach zarządzania platformy Azure |

| D | Składniki w subskrypcji zarządzania tożsamościami usługi Active Directory systemu Windows Server |

| E | Składniki w subskrypcji koncentratora sieciowego |

| F | Składniki w subskrypcji zarządzania i tożsamości systemu RHEL |

| G | Składniki w subskrypcji grupy zarządzania platformy Azure |

| H | Składniki w subskrypcji obciążenia produkcyjnego systemu RHEL |

| I | Składniki lokalne |

| J | Red Hat Cloud Services |

Zagadnienia dotyczące projektowania sieci stref docelowych RHEL

Rozważ następujące zalecenia dotyczące projektowania sieci strefy docelowej:

Użyj topologii sieci piasty i szprych dla wdrożeń w jednym regionie lub w wielu regionach. Usługa Azure Virtual WAN Hub udostępnia dodatkowe funkcje lub możesz użyć tradycyjnego koncentratora sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Sieć strefy docelowej platformy Azure.

Użyj infrastruktury jako kodu , aby zautomatyzować wdrożenia, zarządzanie konfiguracją i operacje dnia 2 dla wszystkich składników związanych z siecią strefy docelowej.

Użyj prywatnych punktów końcowych dla wszystkich obsługiwanych usług platformy Azure, aby zwiększyć bezpieczeństwo. Prywatne punkty końcowe zapewniają, że cały ruch jest kierowany przez sieć prywatną, a nie za pośrednictwem publicznych adresów IP.

Zagadnienia dotyczące zapory

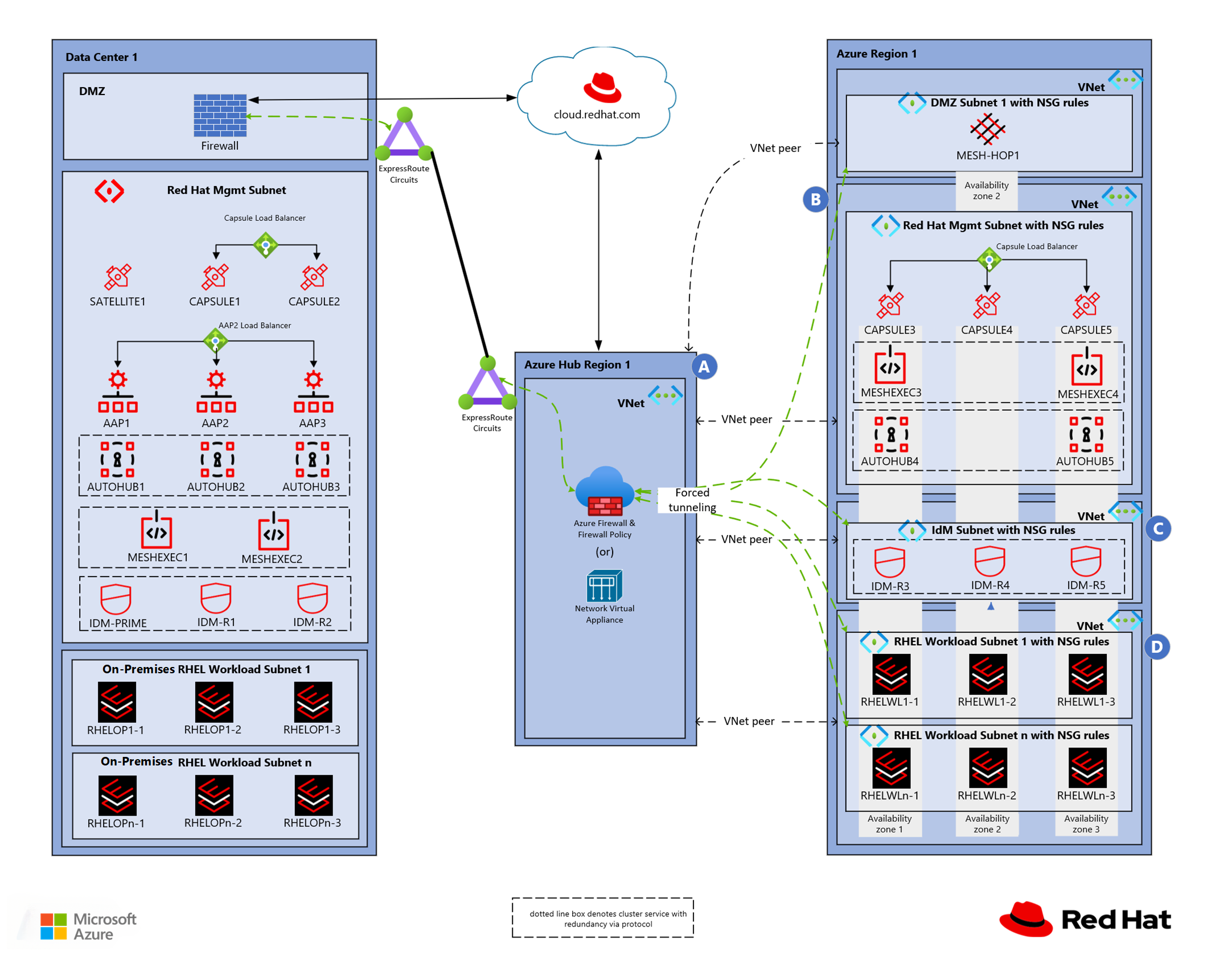

Na poniższym diagramie przedstawiono hybrydową architekturę strefy docelowej RHEL w regionie świadczenia usługi Azure.

| Element | opis |

|---|---|

| A | Składniki w sieci wirtualnej usługi Red Hat Management zawarte za pośrednictwem subskrypcji usługi Red Hat Management |

| B | Składniki w sieci wirtualnej obciążeń RHEL zawarte za pośrednictwem subskrypcji obciążeń produkcyjnych RHEL |

| C | Składniki w sieci wirtualnej zarządzania tożsamościami zawarte za pośrednictwem subskrypcji usługi Red Hat Identity Management |

| D | Składniki w sieci wirtualnej obciążeń RHEL zawarte za pośrednictwem subskrypcji obciążeń produkcyjnych RHEL |

W przypadku topologii usługi Virtual WAN rozważ użycie usługi Azure Firewall do kierowania ruchu między strefami docelowymi. Usługa Azure Firewall zapewnia możliwości filtrowania i rejestrowania ruchu.

Brama sieci VPN platformy Azure lub brama usługi Azure ExpressRoute kontroluje łączność hybrydową z koncentratorem. Aby monitorować i kontrolować ruch, użyj usługi Azure Firewall lub wirtualnego urządzenia sieciowego (WUS) w centrum.

Zaporę lokalną można użyć do ochrony i kierowania całego ruchu przychodzącego i wychodzącego ruchu internetowego. Zapora może powodować opóźnienie dla zasobów opartych na chmurze. Poznaj wymagania dotyczące wydajności i zabezpieczeń, aby określić sposób kierowania ruchu przychodzącego i wychodzącego.

Zagadnienia dotyczące podsieci

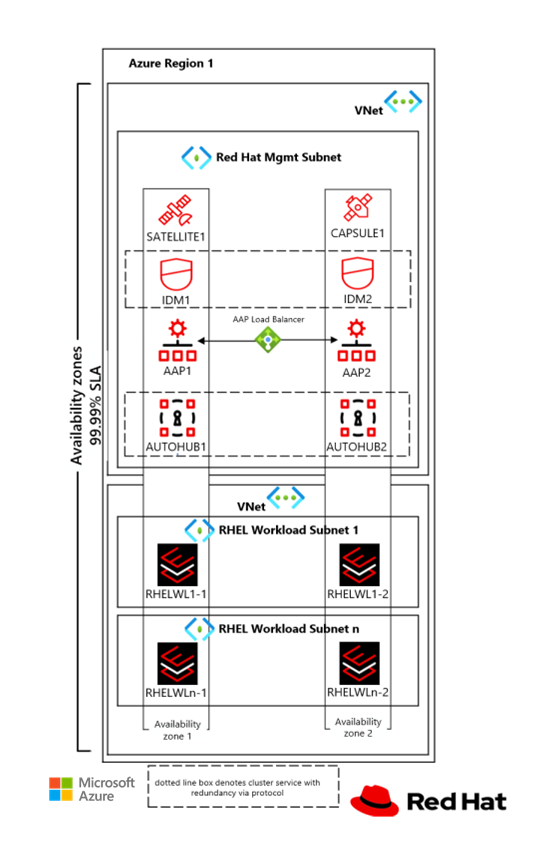

Na poniższym diagramie przedstawiono podsieci zarządzania i obciążenia w konfiguracji odpornej na strefy.

Podczas planowania zakresów adresów IP i rozmiaru sieci wirtualnej dla strefy docelowej RHEL należy rozważyć dedykowane podsieci dla zasobów aplikacji, bazy danych i magazynu.

Zastosuj podejście oparte na zerowym zaufaniu dla sieci obwodowej i zabezpieczeń ruchu. Aby uzyskać więcej informacji, zobacz Strategie zabezpieczeń sieci na platformie Azure.

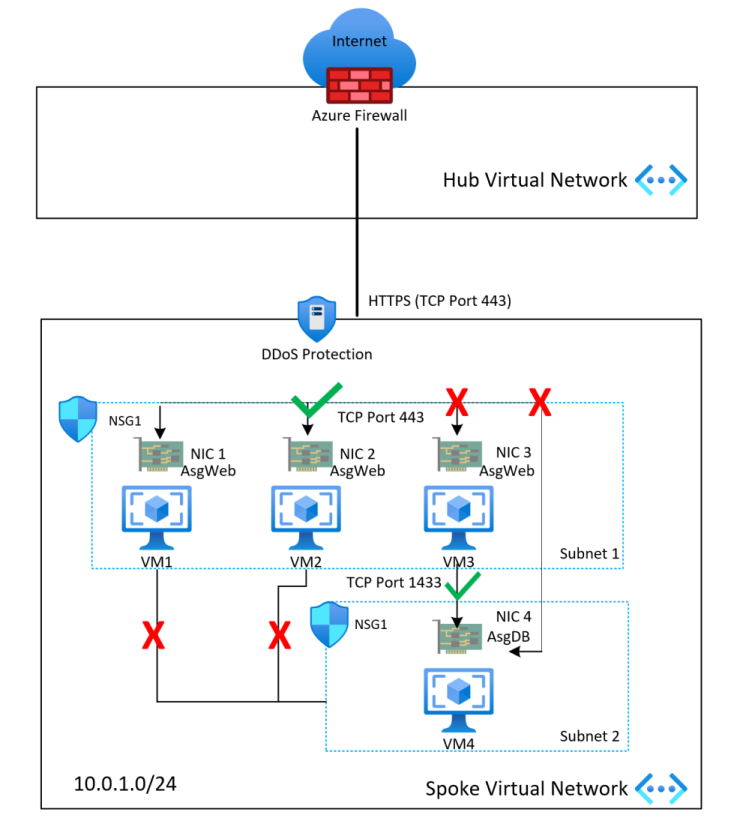

Zagadnienia dotyczące sieciowej grupy zabezpieczeń

Użyj sieciowych grup zabezpieczeń, aby chronić ruch między podsieciami i ruchem wschodnim i zachodnim na całej platformie (ruch między strefami docelowymi). Usługa Azure Policy może ustawić tę konfigurację jako domyślną dla wszystkich podsieci.

Używaj sieciowych grup zabezpieczeń i grup zabezpieczeń aplikacji do mikro segmentowania ruchu w strefie docelowej i unikaj używania centralnego urządzenia WUS do filtrowania przepływów ruchu.

Włącz dzienniki przepływu sieciowej grupy zabezpieczeń i przekaż je do analizy ruchu. Aby zoptymalizować możliwość inspekcji i zabezpieczeń, włącz dzienniki przepływu we wszystkich krytycznych sieciach wirtualnych i podsieciach w ramach subskrypcji.

Sieciowe grupy zabezpieczeń umożliwiają selektywne zezwalanie na łączność między strefami docelowymi.

Zespół aplikacji powinien używać grup zabezpieczeń aplikacji w sieciowych grupach zabezpieczeń na poziomie podsieci, aby chronić wielowarstwowe maszyny wirtualne w strefie docelowej.

Jeśli organizacja implementuje wymuszone tunelowanie lub anonsowana trasa domyślna, do lokalizacji lokalnych, rozważ włączenie reguł sieciowej grupy zabezpieczeń ruchu wychodzącego w celu odmowy ruchu wychodzącego z sieci wirtualnej bezpośrednio do Internetu. Ta konfiguracja zapewnia odporność, jeśli sesja protokołu BGP (Border Gateway Protocol) spadnie. Aby uzyskać więcej informacji, zobacz Planowanie segmentacji sieci strefy docelowej.

Inne uwagi

Włącz Internet i filtrowanie i inspekcję ruchu. Opcje ruchu wychodzącego umożliwiające włączenie Internetu i filtrowania i inspekcji ruchu obejmują:

- Dostęp wychodzący do usługi Red Hat Cloud za pośrednictwem sieci koncentratora.

- Trasa domyślna lokalna korzystająca z lokalnego dostępu do Internetu.

- Wirtualna sieć WAN lub tradycyjne centrum sieci wirtualnej zabezpieczone za pomocą usługi Azure Firewall lub urządzenia WUS.

Dostarczanie zawartości i aplikacji. Opcje ruchu przychodzącego do dostarczania zawartości i aplikacji obejmują:

- aplikacja systemu Azure Gateway z protokołem L7, kończeniem protokołu Transport Layer Security (TLS) i zaporą aplikacji internetowej.

- Dynamiczne tłumaczenie sieciowe (DNAT) i moduł równoważenia obciążenia ze środowiska lokalnego.

- Usługa Azure Virtual Network z usługą Azure Firewall lub urządzeniem WUS oraz usługą Azure Route Server w różnych scenariuszach.

- Koncentrator usługi Virtual WAN z usługą Azure Firewall z L4 i DNAT.

- Koncentrator wirtualnej sieci WAN z urządzeniem WUS w różnych scenariuszach.

Konfigurowanie rozpoznawania nazw domen dla zasobów lokalnych i zasobów platformy Azure. Środowisko RHEL często używa zasobów lokalnych i zasobów platformy Azure, które wymagają efektywnego rozpoznawania nazw zasobów. Rozważmy następujące zalecenia:

- Platforma Azure udostępnia domyślne wewnętrzne rozpoznawanie nazw w sieci wirtualnej. Ten scenariusz nie wymaga żadnej konfiguracji. Nie można zmodyfikować sufiksu rozpoznawania nazw domen ani przeprowadzić ręcznej rejestracji. Aby uzyskać więcej informacji, zobacz Rozpoznawanie nazw zapewniane przez platformę Azure.

- W przypadku rozpoznawania nazw w sieciach wirtualnych wdrożenia RHEL często używają usług systemu nazw domen (DNS) z serwera Redhat Identity Management Server (IdM) lub usługi Azure DNS. Aby zapewnić przekazywanie oparte na regułach, połącz usługę Azure Prywatna strefa DNS Resolver i istniejącą infrastrukturę DNS.