Menedżer usługi Azure Virtual Network Manager w strefach docelowych platformy Azure

W tym artykule opisano, jak używać menedżera sieci wirtualnej do implementowania zasad projektowania strefy docelowej platformy Azure w celu uwzględnienia migracji aplikacji, modernizacji i innowacji na dużą skalę. Architektura koncepcyjna stref docelowych platformy Azure zaleca jedną z dwóch topologii sieci: topologię sieci opartą na usłudze Azure Virtual WAN lub topologii sieci opartej na tradycyjnej architekturze piasty i szprych.

Menedżer sieci wirtualnej umożliwia rozszerzanie i implementowanie zmian sieci w miarę zmiany wymagań biznesowych w miarę upływu czasu, takich jak wymaganie łączności hybrydowej w celu migracji aplikacji lokalnych na platformę Azure. W wielu przypadkach można rozszerzać i implementować zmiany sieci bez zakłócania wdrożonych zasobów na platformie Azure.

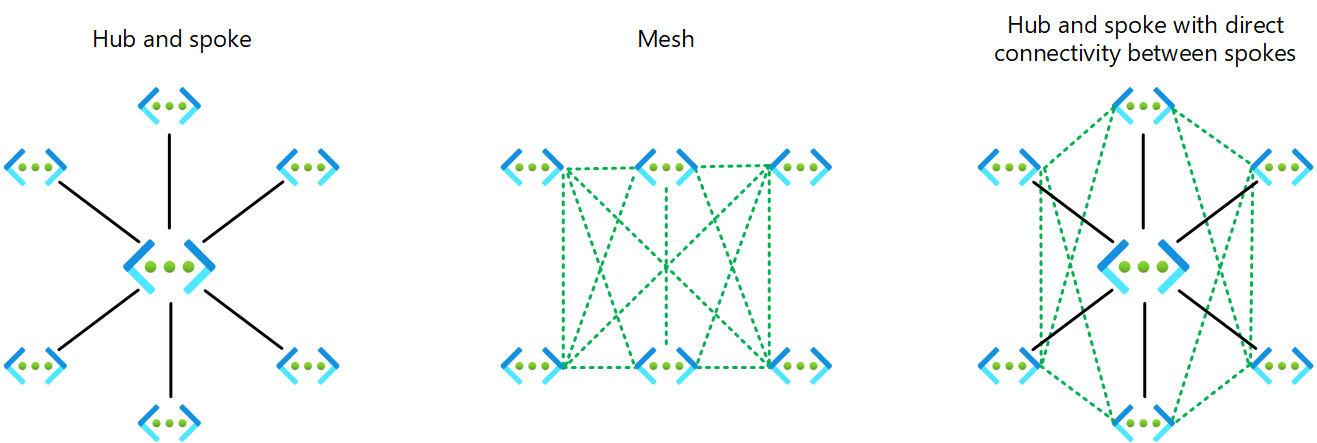

Za pomocą menedżera sieci wirtualnej można utworzyć trzy typy topologii między subskrypcjami zarówno dla istniejących, jak i nowych sieci wirtualnych:

- Topologia piasty i szprych

- Topologia siatki (wersja zapoznawcza)

- Topologia piasty i szprych z bezpośrednią łącznością między szprychami

Menedżer sieci wirtualnej obsługuje usługę Virtual WAN w prywatnej wersji zapoznawczej.

Topologia piasty i szprych z bezpośrednią łącznością w menedżerze sieci wirtualnej ma szprychy, które łączą się ze sobą bezpośrednio. Funkcja połączonej grupy automatycznie i dwukierunkowo umożliwia bezpośrednią łączność między sieciami wirtualnymi szprych w tej samej grupie sieci. Dwie połączone grupy mogą mieć tę samą sieć wirtualną.

Menedżer sieci wirtualnej umożliwia statyczne lub dynamiczne dodawanie sieci wirtualnych do określonych grup sieci. Dodaj sieci wirtualne do określonych grup sieciowych, aby zdefiniować i utworzyć żądaną topologię na podstawie konfiguracji łączności w Menedżerze sieci wirtualnej.

Można utworzyć wiele grup sieciowych, aby odizolować grupy sieci wirtualnych od łączności bezpośredniej. Każda grupa sieci zapewnia tę samą obsługę regionu i wielu regionów na potrzeby łączności szprychowo-szprychowej. Bądź w granicach zdefiniowanych przez menedżera sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Virtual Network Manager FAQ (Menedżer sieci wirtualnej — często zadawane pytania).

Z punktu widzenia zabezpieczeń menedżer sieci wirtualnej zapewnia wydajny sposób stosowania reguł administratora zabezpieczeń, które blokują lub zezwalają na przepływy ruchu centralnie, niezależnie od zdefiniowanych reguł w sieciowych grupach zabezpieczeń. Ta funkcja umożliwia administratorom zabezpieczeń sieci wymuszanie kontroli dostępu i umożliwienie właścicielom aplikacji zarządzania własnymi regułami niższego poziomu w sieciowych grupach zabezpieczeń.

Za pomocą menedżera sieci wirtualnej można grupować sieci wirtualne. Następnie można zastosować konfiguracje do grup, a nie do poszczególnych sieci wirtualnych. Ta funkcja umożliwia jednoczesne zarządzanie łącznością, konfiguracją i topologią, regułami zabezpieczeń i wdrażaniem w co najmniej jednym regionie bez utraty szczegółowej kontroli.

Sieci można segmentować według środowisk, zespołów, lokalizacji, linii biznesowych lub innej funkcji, która odpowiada Twoim potrzebom. Aby zdefiniować grupy sieciowe statycznie lub dynamicznie, utwórz zestaw warunków, które zarządzają członkostwem w grupach.

Uwagi dotyczące projektowania

W tradycyjnym wdrożeniu piasty i szprych ręcznie utworzysz i zachowasz połączenia komunikacji równorzędnej sieci wirtualnych. Menedżer sieci wirtualnej wprowadza warstwę automatyzacji dla komunikacji równorzędnej sieci wirtualnych, co sprawia, że duże i złożone topologie sieci, takie jak siatka, łatwiej zarządzać na dużą skalę. Aby uzyskać więcej informacji, zobacz Omówienie grupy sieciowej.

Wymagania dotyczące zabezpieczeń różnych funkcji biznesowych określają potrzebę tworzenia grup sieciowych. Grupa sieci to zestaw sieci wirtualnych wybranych ręcznie lub za pomocą instrukcji warunkowych. Podczas tworzenia grupy sieciowej należy określić zasady lub Menedżer sieci wirtualnej może utworzyć zasady, jeśli jawnie zezwolisz na to. Te zasady umożliwiają usłudze Virtual Network Manager powiadamianie o zmianach. Aby zaktualizować istniejące inicjatywy zasad platformy Azure, należy wdrożyć zmiany w grupie sieciowej w ramach zasobu usługi Virtual Network Manager.

Aby zaprojektować odpowiednie grupy sieciowe, należy ocenić, które części sieci mają wspólne cechy zabezpieczeń. Można na przykład utworzyć grupy sieciowe dla firm i online, aby zarządzać ich regułami łączności i zabezpieczeń na dużą skalę.

Jeśli wiele sieci wirtualnych w ramach subskrypcji organizacji współużytkuje te same atrybuty zabezpieczeń, możesz użyć menedżera sieci wirtualnej, aby efektywnie je zastosować. Należy na przykład umieścić wszystkie systemy używane przez jednostkę biznesową, np. dział kadrowy lub finanse, w oddzielnej grupie sieciowej, ponieważ musisz zastosować do nich różne reguły administratora.

Menedżer sieci wirtualnej może centralnie stosować reguły administratora zabezpieczeń, które mają wyższy priorytet niż reguły sieciowej grupy zabezpieczeń, które są stosowane na poziomie podsieci. (Ta funkcja jest dostępna w wersji zapoznawczej). Ta funkcja umożliwia zespołom ds. sieci i zabezpieczeń efektywne wymuszanie zasad firmy i tworzenie barier zabezpieczających na dużą skalę. Umożliwia również zespołom produktów jednoczesne kontrolowanie sieciowych grup zabezpieczeń w ramach subskrypcji strefy docelowej.

Za pomocą funkcji reguł administratora zabezpieczeń programu Virtual Network Manager można jawnie zezwalać na określone przepływy sieciowe lub blokować je niezależnie od konfiguracji sieciowej grupy zabezpieczeń na poziomach podsieci lub interfejsu sieciowego. Możesz na przykład użyć tej funkcji, aby zawsze zezwalać na przepływy sieciowe usług zarządzania. Sieciowe grupy zabezpieczeń, które kontrolują zespoły aplikacji, nie mogą zastąpić tych reguł.

Zalecenia dotyczące projektowania

Zdefiniuj zakres menedżera sieci wirtualnej. Zastosuj reguły administratora zabezpieczeń, które wymuszają reguły na poziomie organizacji w głównej grupie zarządzania lub dzierżawie. Ta strategia hierarchicznie stosuje reguły automatycznie do istniejących zasobów, nowych zasobów i wszystkich skojarzonych grup zarządzania.

Utwórz wystąpienie menedżera sieci wirtualnej w subskrypcji Połączenie ivity z zakresem pośredniej głównej grupy zarządzania, takiej jak Contoso. Włącz funkcję administratora zabezpieczeń w tym wystąpieniu. Ta konfiguracja umożliwia zdefiniowanie reguł administratora zabezpieczeń, które mają zastosowanie we wszystkich sieciach wirtualnych i podsieciach w hierarchii strefy docelowej platformy Azure, oraz ułatwia demokratyzowanie sieciowych grup zabezpieczeń dla właścicieli i zespołów strefy docelowej aplikacji.

Segmentuj sieci, grupując sieci wirtualne statycznie, czyli proces ręczny lub dynamicznie, czyli proces oparty na zasadach.

Włącz bezpośrednią łączność między szprychami, gdy wybrane szprychy muszą komunikować się często, z małym opóźnieniem i wysoką przepływnością, a także gdy szprychy muszą uzyskiwać dostęp do typowych usług lub wirtualnych urządzeń sieciowych (WUS) w centrum.

Włącz siatkę globalną, gdy wszystkie sieci wirtualne w różnych regionach muszą komunikować się ze sobą.

Przypisz wartość priorytetu do każdej reguły administratora zabezpieczeń w kolekcjach reguł. Im niższa wartość, tym wyższy priorytet reguły.

Użyj reguł administratora zabezpieczeń, aby jawnie zezwalać na przepływy sieciowe lub blokować je niezależnie od konfiguracji sieciowej grupy zabezpieczeń, które kontrolują zespoły aplikacji. Użyj reguł administratora zabezpieczeń, aby w pełni delegować kontrolę nad sieciowymi grupami zabezpieczeń i ich regułami do zespołów aplikacji.