Bezpieczne zapisywanie hasła agenta MARS i zarządzanie nim w usłudze Azure Key Vault

Usługa Azure Backup przy użyciu agenta usługi Recovery Services (MARS) umożliwia tworzenie kopii zapasowych plików/folderów i danych stanu systemu w magazynie usługi Azure Recovery Services. Te dane są szyfrowane przy użyciu hasła podanego podczas instalacji i rejestracji agenta MARS. To hasło jest wymagane do pobrania i przywrócenia danych kopii zapasowej i musi zostać zapisane w bezpiecznej lokalizacji zewnętrznej.

Ważne

Jeśli to hasło zostanie utracone, firma Microsoft nie będzie mogła pobrać danych kopii zapasowej przechowywanych w magazynie usługi Recovery Services. Zalecamy przechowywanie tego hasła w bezpiecznej lokalizacji zewnętrznej, takiej jak usługa Azure Key Vault.

Teraz możesz bezpiecznie zapisać hasło szyfrowania w usłudze Azure Key Vault jako wpis tajny z konsoli MARS podczas instalacji nowych maszyn i zmieniając hasło dla istniejących maszyn. Aby zezwolić na zapisywanie hasła w usłudze Azure Key Vault, musisz przyznać magazynowi usługi Recovery Services uprawnienia do tworzenia wpisu tajnego w usłudze Azure Key Vault.

Przed rozpoczęciem

- Utwórz magazyn usługi Recovery Services, jeśli go nie masz.

- Do przechowywania wszystkich haseł należy użyć pojedynczej usługi Azure Key Vault. Utwórz usługę Key Vault , jeśli jej nie masz.

- Cennik usługi Azure Key Vault ma zastosowanie podczas tworzenia nowego usługi Azure Key Vault do przechowywania hasła.

- Po utworzeniu usługi Key Vault, aby chronić przed przypadkowym lub złośliwym usunięciem hasła, upewnij się, że włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem.

- Ta funkcja jest obsługiwana tylko w regionach publicznych platformy Azure z agentem MARS w wersji 2.0.9262.0 lub nowszej.

Konfigurowanie magazynu usługi Recovery Services do przechowywania hasła w usłudze Azure Key Vault

Przed zapisaniem hasła w usłudze Azure Key Vault skonfiguruj magazyn usługi Recovery Services i usługę Azure Key Vault.

Aby skonfigurować magazyn, wykonaj następujące kroki w danej sekwencji, aby osiągnąć zamierzone wyniki. Każda akcja została szczegółowo omówiona w poniższych sekcjach:

- Włączono tożsamość zarządzaną przypisaną przez system dla magazynu usługi Recovery Services.

- Przypisz uprawnienia do magazynu usługi Recovery Services, aby zapisać hasło jako wpis tajny w usłudze Azure Key Vault.

- Włącz usuwanie nietrwałe i ochronę przed przeczyszczaniem w usłudze Azure Key Vault.

Uwaga

- Po włączeniu tej funkcji nie można wyłączyć tożsamości zarządzanej (nawet tymczasowo). Wyłączenie tożsamości zarządzanej może prowadzić do niespójnego zachowania.

- Tożsamość zarządzana przypisana przez użytkownika nie jest obecnie obsługiwana w przypadku zapisywania hasła w usłudze Azure Key Vault.

Włączanie tożsamości zarządzanej przypisanej przez system dla magazynu usługi Recovery Services

Wybierz klienta:

Wykonaj te kroki:

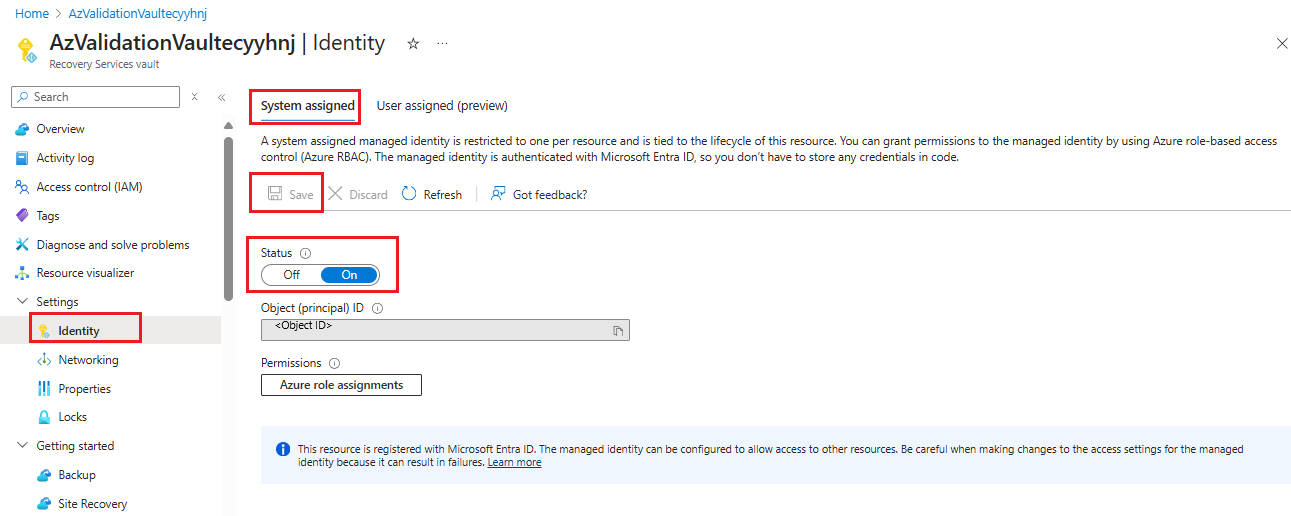

Przejdź do tożsamości magazynu> usługi Recovery Services.

Wybierz kartę Przypisane przez system.

Zmień stan na Wł.

Wybierz pozycję Zapisz , aby włączyć tożsamość magazynu.

Generowany jest identyfikator obiektu, który jest przypisaną przez system tożsamością zarządzaną magazynu.

Przypisywanie uprawnień do zapisywania hasła w usłudze Azure Key Vault

W oparciu o model uprawnień usługi Key Vault (uprawnienia oparte na rolach lub model uprawnień oparty na zasadach dostępu) skonfigurowany dla usługi Key Vault zapoznaj się z następującymi sekcjami.

Włączanie uprawnień przy użyciu modelu uprawnień dostępu opartego na rolach dla usługi Key Vault

Wybierz klienta:

Aby przypisać uprawnienia, wykonaj następujące kroki:

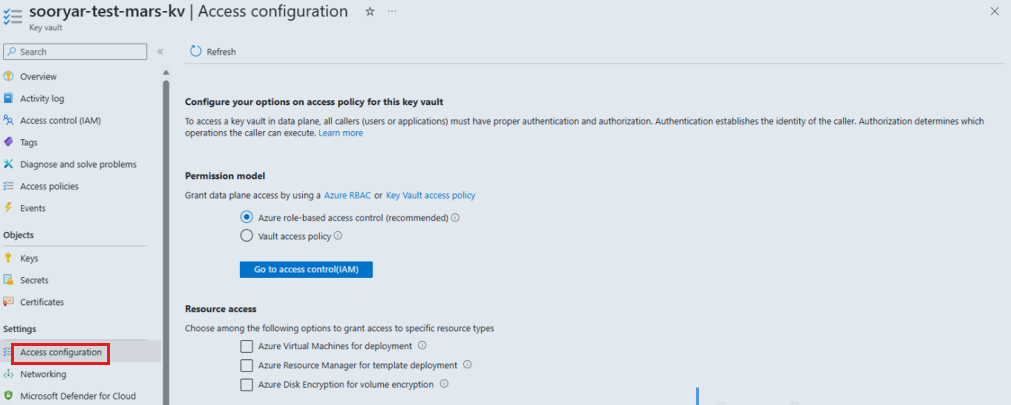

Przejdź do konfiguracji dostępu do ustawień>usługi Azure Key Vault>, aby upewnić się, że model uprawnień jest oparty na rolach.

Wybierz pozycję Kontrola dostępu (zarządzanie dostępem i tożsamościami)>+Dodaj, aby dodać przypisanie roli.

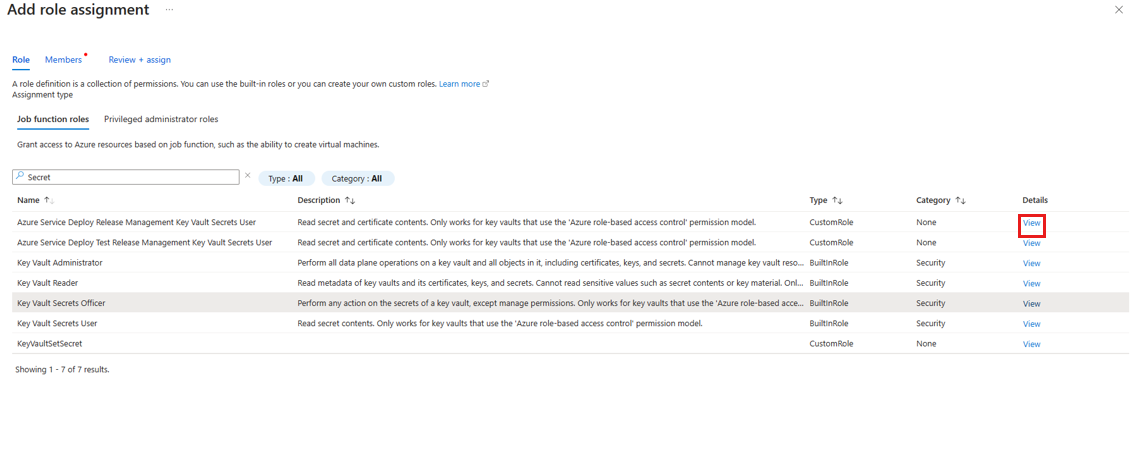

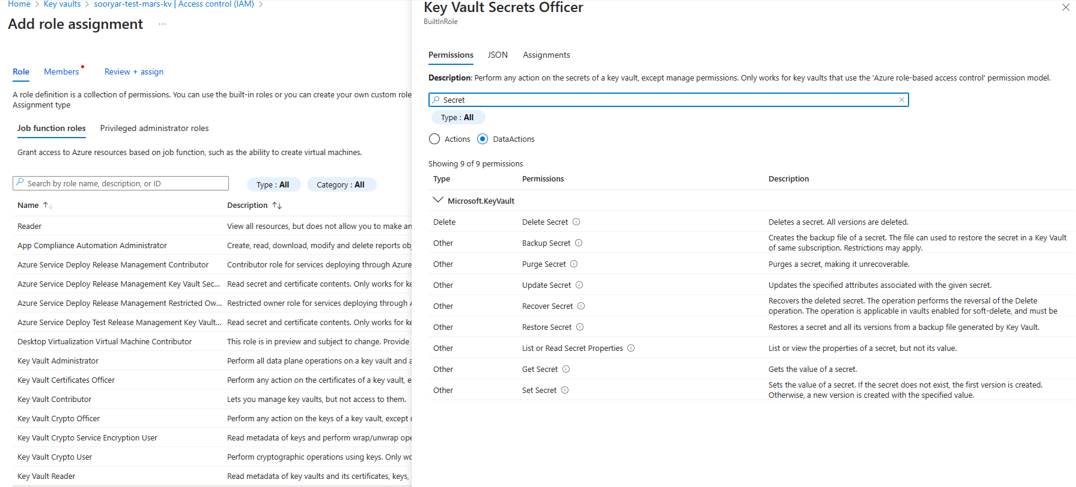

Tożsamość magazynu usługi Recovery Services wymaga uprawnienia Ustaw wpis tajny w celu utworzenia i dodania hasła jako wpisu tajnego do usługi Key Vault.

Możesz wybrać wbudowaną rolę , taką jak Key Vault Secrets Officer , która ma uprawnienia (wraz z innymi uprawnieniami, które nie są wymagane dla tej funkcji) lub utworzyć rolę niestandardową z uprawnieniami tylko ustaw dla wpisu tajnego.

W obszarze Szczegóły wybierz pozycję Widok, aby wyświetlić uprawnienia przyznane przez rolę i upewnij się, że ustawienie uprawnień dla wpisu tajnego jest dostępne.

Wybierz przycisk Dalej , aby przejść do pozycji Członkowie do przypisania.

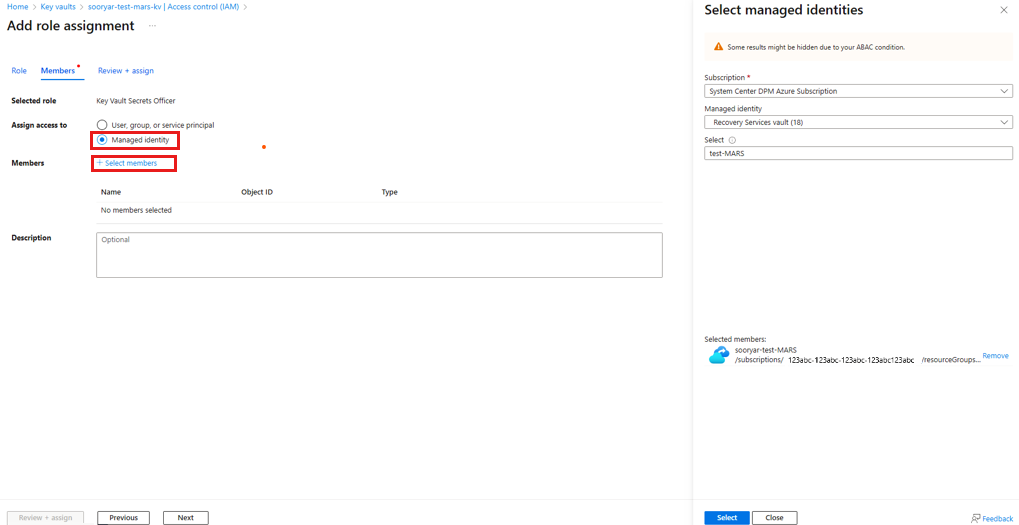

Wybierz pozycję Tożsamość zarządzana, a następnie pozycję + Wybierz członków. wybierz pozycję Subskrypcja docelowego magazynu usługi Recovery Services, wybierz pozycję Magazyn usługi Recovery Services w obszarze Tożsamość zarządzana przypisana przez system.

Wyszukaj i wybierz nazwę magazynu usługi Recovery Services.

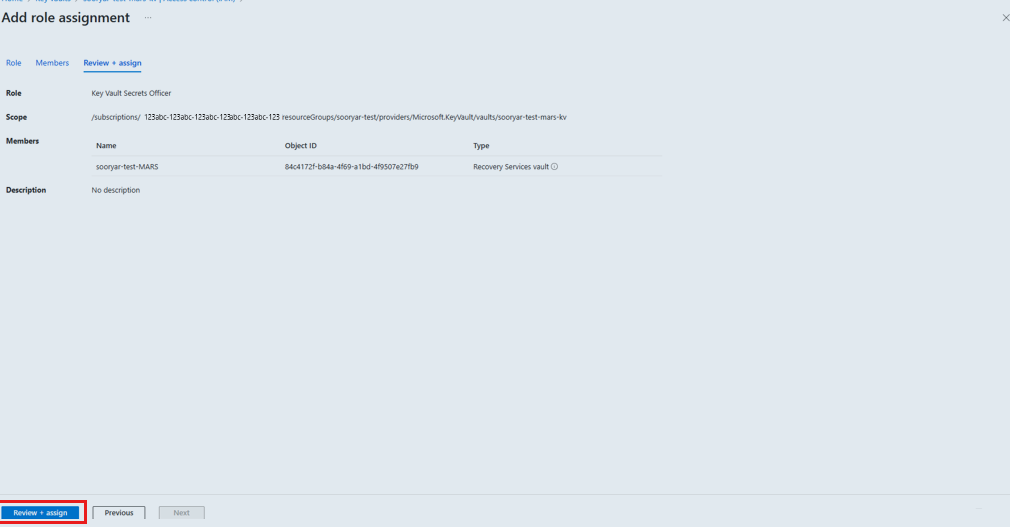

Wybierz pozycję Dalej, przejrzyj przypisanie, a następnie wybierz pozycję Przejrzyj i przypisz.

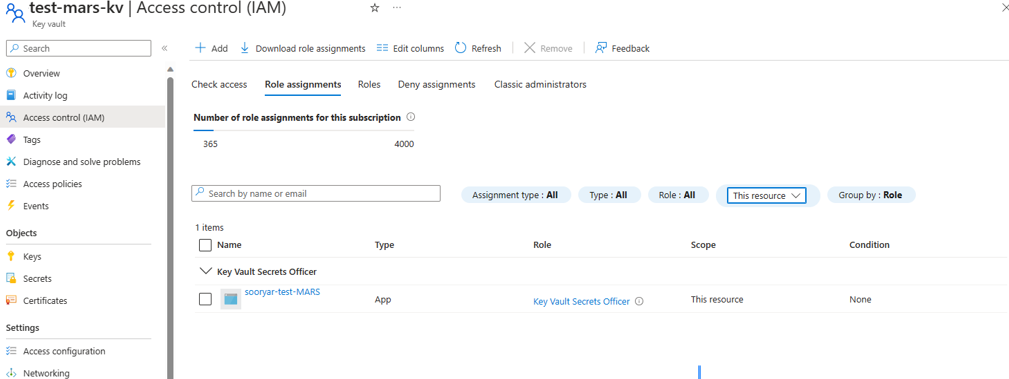

Przejdź do pozycji Kontrola dostępu (IAM) w usłudze Key Vault, wybierz pozycję Przypisania ról i upewnij się, że magazyn usługi Recovery Services jest wymieniony.

Włączanie uprawnień przy użyciu modelu uprawnień zasad dostępu dla usługi Key Vault

Wybierz klienta:

Wykonaj te kroki:

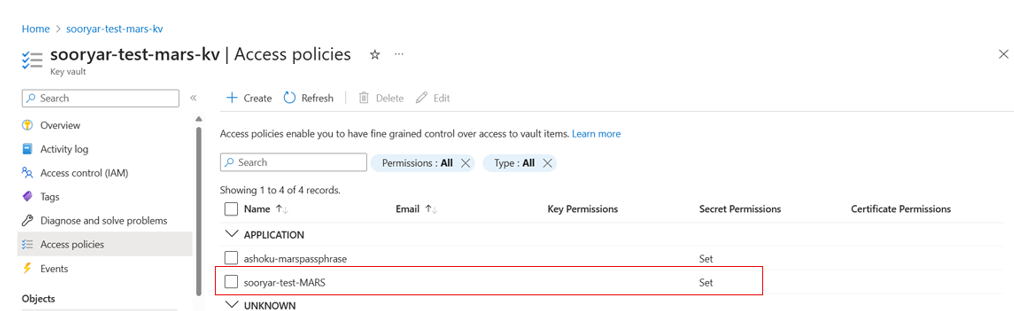

Przejdź do zasad> dostępu do usługi Azure Key Vault>, a następnie wybierz pozycję + Utwórz.

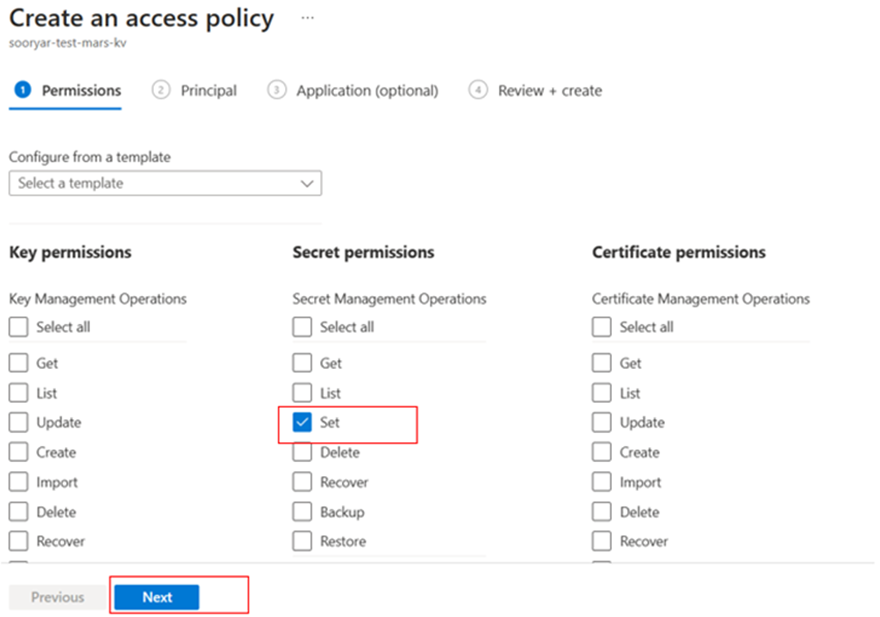

W obszarze Uprawnienia wpisu tajnego wybierz pozycję Ustaw operację.

Określa dozwolone akcje w kluczu tajnym.

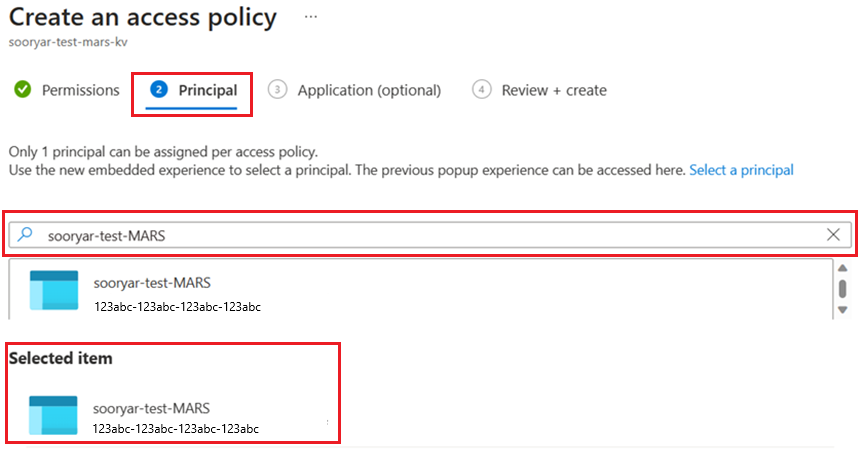

Przejdź do pozycji Wybierz jednostkę i wyszukaj magazyn w polu wyszukiwania przy użyciu jego nazwy lub tożsamości zarządzanej.

Wybierz magazyn z wyniku wyszukiwania, a następnie wybierz pozycję Wybierz.

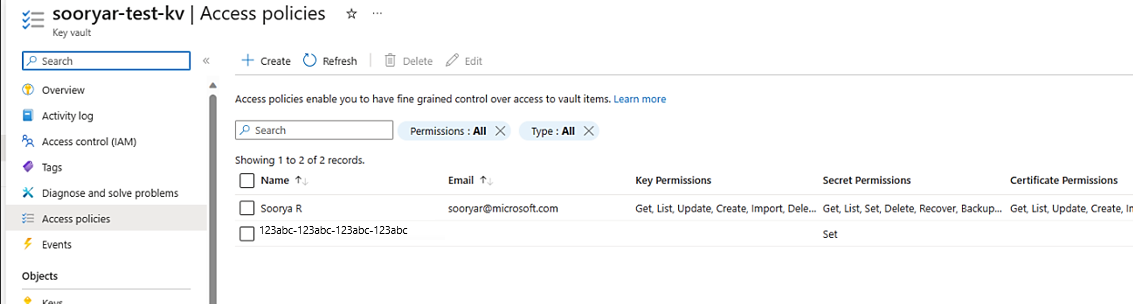

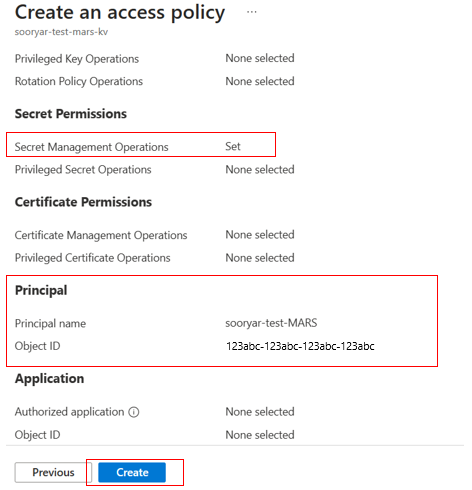

Przejdź do pozycji Przejrzyj i utwórz, upewnij się, że ustawienie uprawnień jest dostępne, a jednostka jest prawidłowym magazynem usługi Recovery Services, a następnie wybierz pozycję Utwórz.

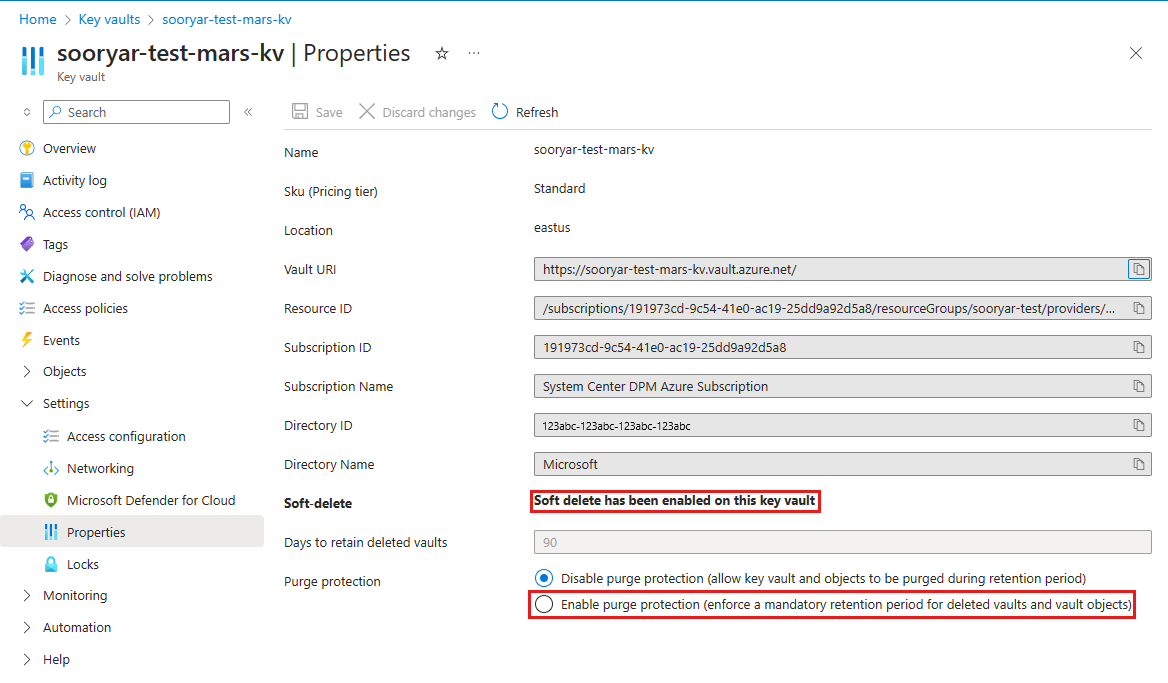

Włączanie ochrony przed usuwaniem nietrwałym i przeczyszczanie w usłudze Azure Key Vault

Należy włączyć ochronę usuwania nietrwałego i przeczyszczania w usłudze Azure Key Vault, która przechowuje klucz szyfrowania.

Wybieranie klienta*

Możesz włączyć ochronę przed usuwaniem nietrwałym i przeczyszczeniem z usługi Azure Key Vault.

Alternatywnie można ustawić te właściwości podczas tworzenia usługi Key Vault. Dowiedz się więcej o tych właściwościach usługi Key Vault.

Zapisywanie hasła w usłudze Azure Key Vault na potrzeby nowej instalacji usługi MARS

Przed kontynuowaniem instalacji agenta MARS upewnij się, że skonfigurowano magazyn usługi Recovery Services do przechowywania hasła w usłudze Azure Key Vault i że pomyślnie wykonano następujące czynności:

Utworzono magazyn usługi Recovery Services.

Włączono tożsamość zarządzaną przypisaną przez system magazynu usługi Recovery Services.

Przypisano uprawnienia do magazynu usługi Recovery Services w celu utworzenia wpisu tajnego w usłudze Key Vault.

Włączono ochronę przed usuwaniem nietrwałym i przeczyszczaniem dla usługi Key Vault.

Aby zainstalować agenta MARS na maszynie, pobierz instalator mars z witryny Azure Portal, a następnie użyj kreatora instalacji.

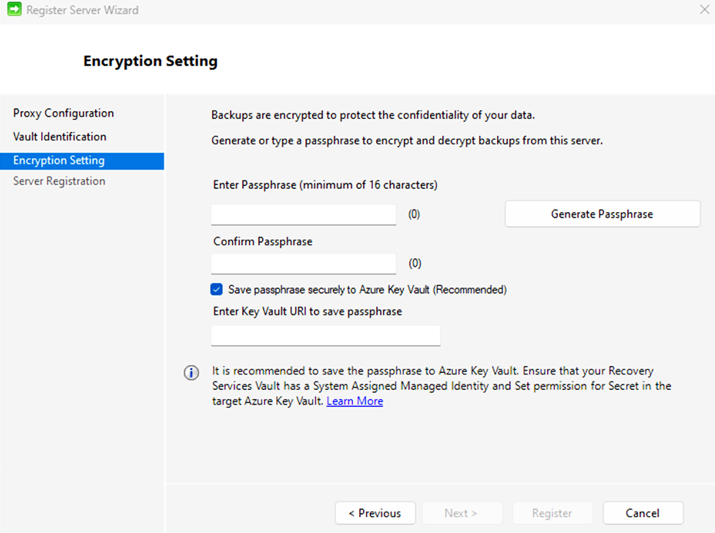

Po podaniu poświadczeń magazynu usługi Recovery Services podczas rejestracji w ustawieniu szyfrowania wybierz opcję zapisania hasła w usłudze Azure Key Vault.

Wprowadź hasło lub wybierz pozycję Generuj hasło.

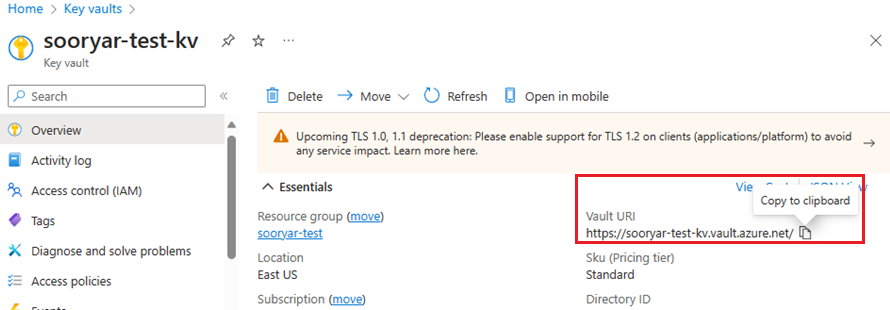

W witrynie Azure Portal otwórz usługę Key Vault, skopiuj identyfikator URI usługi Key Vault.

Wklej identyfikator URI usługi Key Vault w konsoli usługi MARS, a następnie wybierz pozycję Zarejestruj.

Jeśli wystąpi błąd, zapoznaj się z sekcją rozwiązywania problemów, aby uzyskać więcej informacji.

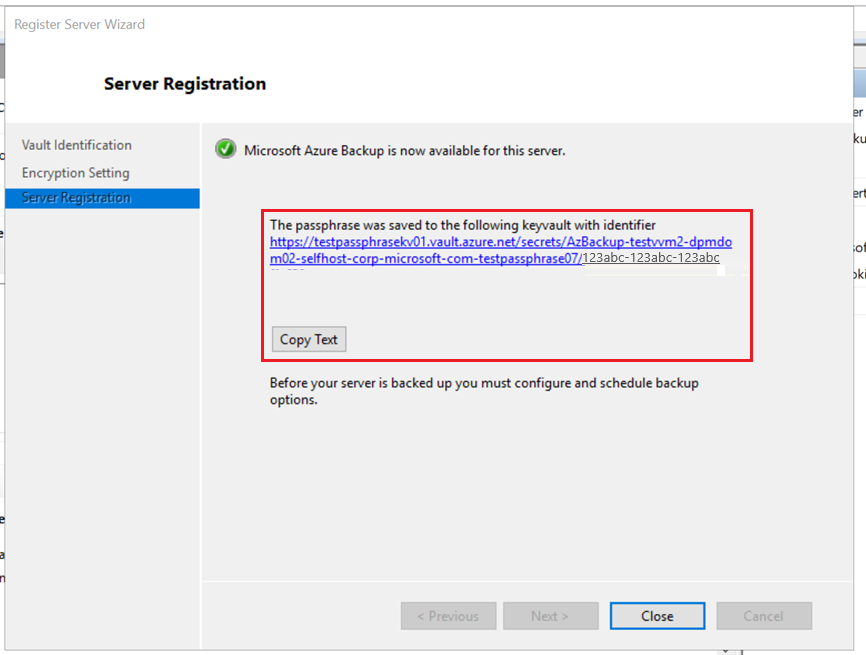

Po pomyślnym zakończeniu rejestracji zostanie utworzona opcja skopiowania identyfikatora do wpisu tajnego , a hasło nie zostanie zapisane lokalnie w pliku.

Jeśli w przyszłości zmienisz hasło dla tego agenta MARS, zostanie dodana nowa wersja wpisu tajnego przy użyciu najnowszego hasła.

Ten proces można zautomatyzować przy użyciu nowej opcji KeyVaultUri w Set-OBMachineSetting command skry skryptie instalacji.

Zapisywanie hasła w usłudze Azure Key Vault dla istniejącej instalacji usługi MARS

Jeśli masz istniejącą instalację agenta MARS i chcesz zapisać hasło w usłudze Azure Key Vault, zaktualizuj agenta do wersji 2.0.9262.0 lub nowszej i wykonaj operację zmiany hasła.

Po zaktualizowaniu agenta MARS upewnij się, że skonfigurowano magazyn usługi Recovery Services do przechowywania hasła w usłudze Azure Key Vault i że pomyślnie wykonano następujące czynności:

- Utworzono magazyn usługi Recovery Services.

- Włączono tożsamość zarządzaną przypisaną przez system magazynu usługi Recovery Services.

- Przypisano uprawnienia do magazynu usługi Recovery Services w celu utworzenia wpisu tajnego w usłudze Key Vault.

- Włączono usuwanie nietrwałe i przeczyszczanie ochrony dla usługi Key Vault

Aby zapisać hasło w usłudze Key Vault:

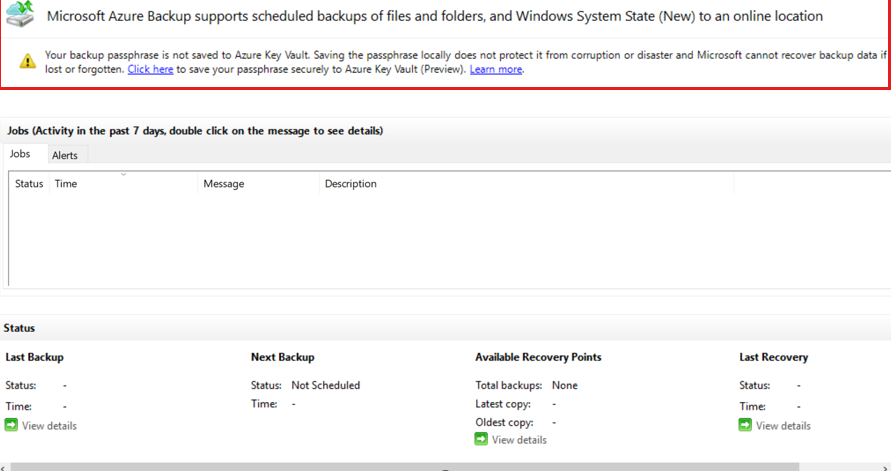

Otwórz konsolę agenta MARS.

Powinien zostać wyświetlony baner z prośbą o wybranie linku w celu zapisania hasła w usłudze Azure Key Vault.

Alternatywnie wybierz pozycję Zmień właściwości>Zmień hasło , aby kontynuować.

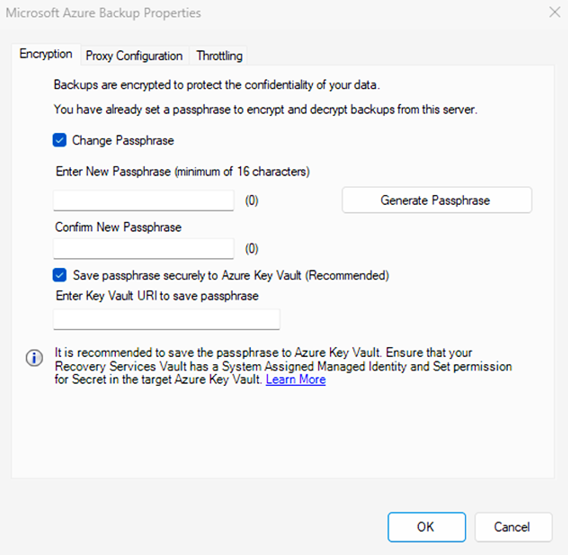

W oknie dialogowym Zmienianie właściwości zostanie wyświetlona opcja zapisania hasła w usłudze Key Vault przez podanie identyfikatora URI usługi Key Vault.

Uwaga

Jeśli maszyna jest już skonfigurowana do zapisywania hasła w usłudze Key Vault, identyfikator URI usługi Key Vault zostanie wypełniony automatycznie w polu tekstowym.

Otwórz witrynę Azure Portal, otwórz usługę Key Vault, a następnie skopiuj identyfikator URI usługi Key Vault.

Wklej identyfikator URI usługi Key Vault w konsoli MARS, a następnie wybierz przycisk OK.

Jeśli wystąpi błąd, zapoznaj się z sekcją rozwiązywania problemów, aby uzyskać więcej informacji.

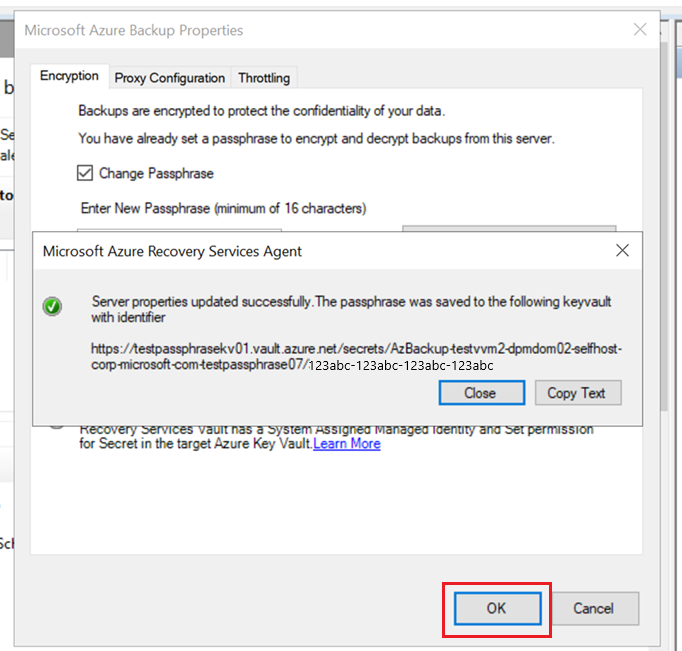

Po pomyślnym zakończeniu operacji zmiany hasła opcja skopiowania identyfikatora do wpisu tajnego zostanie utworzona, a hasło NIE zostanie zapisane w pliku lokalnie.

Jeśli w przyszłości zmienisz hasło dla tego agenta MARS, zostanie dodana nowa wersja wpisu tajnego przy użyciu najnowszego hasła.

Ten krok można zautomatyzować przy użyciu nowej opcji KeyVaultUri w poleceniu cmdlet Set-OBMachineSetting .

Pobieranie hasła z usługi Azure Key Vault dla maszyny

Jeśli maszyna stanie się niedostępna i musisz przywrócić dane kopii zapasowej z magazynu usługi Recovery Services za pomocą alternatywnego przywracania lokalizacji, musisz kontynuować hasło maszyny.

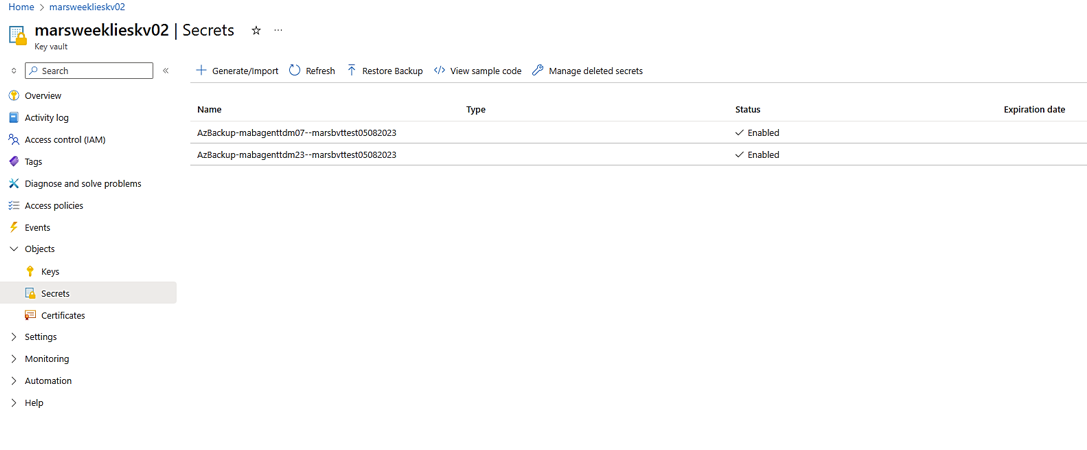

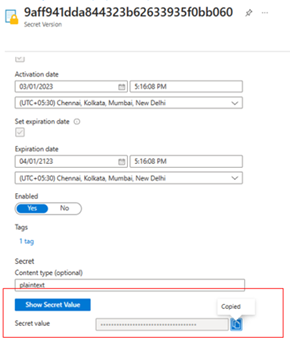

Hasło jest zapisywane w usłudze Azure Key Vault jako wpis tajny. Jeden wpis tajny jest tworzony na maszynę, a nowa wersja jest dodawana do wpisu tajnego po zmianie hasła dla maszyny. Wpis tajny ma nazwę AzBackup-machine fully qualified name-vault name.

Aby zlokalizować hasło maszyny:

W witrynie Azure Portal otwórz usługę Key Vault używaną do zapisywania hasła dla maszyny.

Zalecamy użycie jednej usługi Key Vault w celu zapisania wszystkich haseł.

Wybierz pozycję Wpisy tajne i wyszukaj wpis tajny o nazwie

AzBackup-<machine name>-<vaultname>.Wybierz wpis tajny, otwórz najnowszą wersję i skopiuj wartość wpisu tajnego.

Jest to hasło maszyny, która ma być używana podczas odzyskiwania.

Jeśli masz dużą liczbę wpisów tajnych w usłudze Key Vault, użyj interfejsu wiersza polecenia usługi Key Vault, aby wyświetlić listę i wyszukać wpis tajny.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Rozwiązywanie problemów z typowymi scenariuszami

W tej sekcji wymieniono często występujące błędy podczas zapisywania hasła w usłudze Azure Key Vault.

Tożsamość systemu nie jest skonfigurowana — 391224

Przyczyna: Ten błąd występuje, jeśli magazyn usługi Recovery Services nie ma skonfigurowanej tożsamości zarządzanej przypisanej przez system.

Zalecana akcja: Upewnij się, że tożsamość zarządzana przypisana przez system jest poprawnie skonfigurowana dla magazynu usługi Recovery Services zgodnie z wymaganiami wstępnymi.

Uprawnienia nie są skonfigurowane — 391225

Przyczyna: magazyn usługi Recovery Services ma tożsamość zarządzaną przypisaną przez system, ale nie ma uprawnienia Ustaw, aby utworzyć wpis tajny w docelowym magazynie kluczy.

Zalecana akcja:

- Upewnij się, że użyte poświadczenie magazynu odpowiada zamierzonemu magazynowi usługi Recovery Services.

- Upewnij się, że identyfikator URI usługi Key Vault odpowiada zamierzonej usłudze Key Vault.

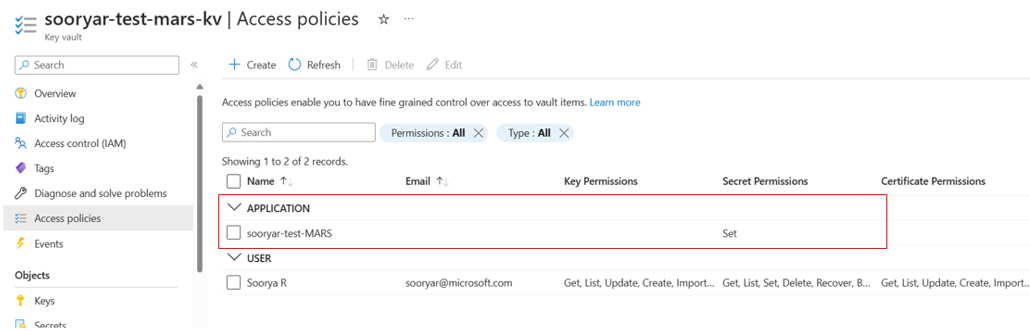

- Upewnij się, że nazwa magazynu usługi Recovery Services jest wyświetlana w obszarze Key Vault — zasady dostępu —>> aplikacja z uprawnieniami tajnymi jako Ustawiono.

Jeśli nie ma go na liście, skonfiguruj ponownie uprawnienie.

Identyfikator URI usługi Azure Key Vault jest nieprawidłowy — 100272

Przyczyna: Wprowadzony identyfikator URI usługi Key Vault nie jest w odpowiednim formacie.

Zalecana akcja: Upewnij się, że wprowadzono identyfikator URI usługi Key Vault skopiowany z witryny Azure Portal. Na przykład https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Przyczyna: Wpis tajny w oczekiwanym formacie już istnieje w usłudze Key Vault, ale jest w stanie usunięcia nietrwałego. Jeśli klucz tajny nie zostanie przywrócony, usługa MARS nie może zapisać hasła dla tej maszyny w udostępnionym magazynie kluczy.

Zalecana akcja: Sprawdź, czy wpis tajny istnieje w magazynie o nazwie AzBackup-<machine name>-<vaultname> i czy jest w stanie usunięcia nietrwałego. Odzyskaj nietrwały usunięty wpis tajny, aby zapisać w nim hasło.

UserErrorKeyVaultSoftDeleted (391283)

Przyczyna: Usługa Key Vault dostarczona do usługi MARS jest w stanie usunięcia nietrwałego.

Zalecana akcja: Odzyskiwanie usługi Key Vault lub udostępnienie nowego magazynu kluczy.

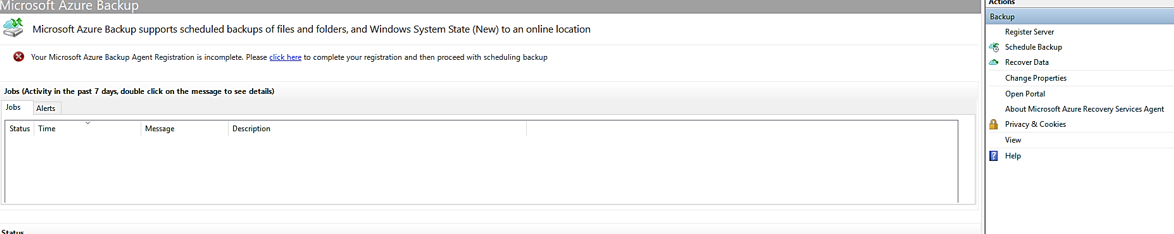

Rejestracja jest niekompletna

Przyczyna: Rejestracja mars nie została ukończona, rejestrując hasło. W związku z tym nie będzie można skonfigurować kopii zapasowych do momentu zarejestrowania.

Zalecana akcja: wybierz komunikat ostrzegawczy i ukończ rejestrację.