Korzystanie z tożsamości zarządzanej

W tym artykule pokazano, jak utworzyć tożsamość zarządzaną i używać jej w usłudze Azure Web PubSub.

Ważne

Usługa Azure Web PubSub może obsługiwać tylko jedną tożsamość zarządzaną. Można dodać tożsamość przypisaną przez system lub tożsamość przypisaną przez użytkownika.

Dodawanie tożsamości przypisanej przez system

Aby skonfigurować tożsamość zarządzaną w witrynie Azure Portal, utwórz wystąpienie usługi Azure Web PubSub, a następnie włącz tę funkcję.

W witrynie Azure Portal utwórz zasób Web PubSub. Przejdź do zasobu w portalu.

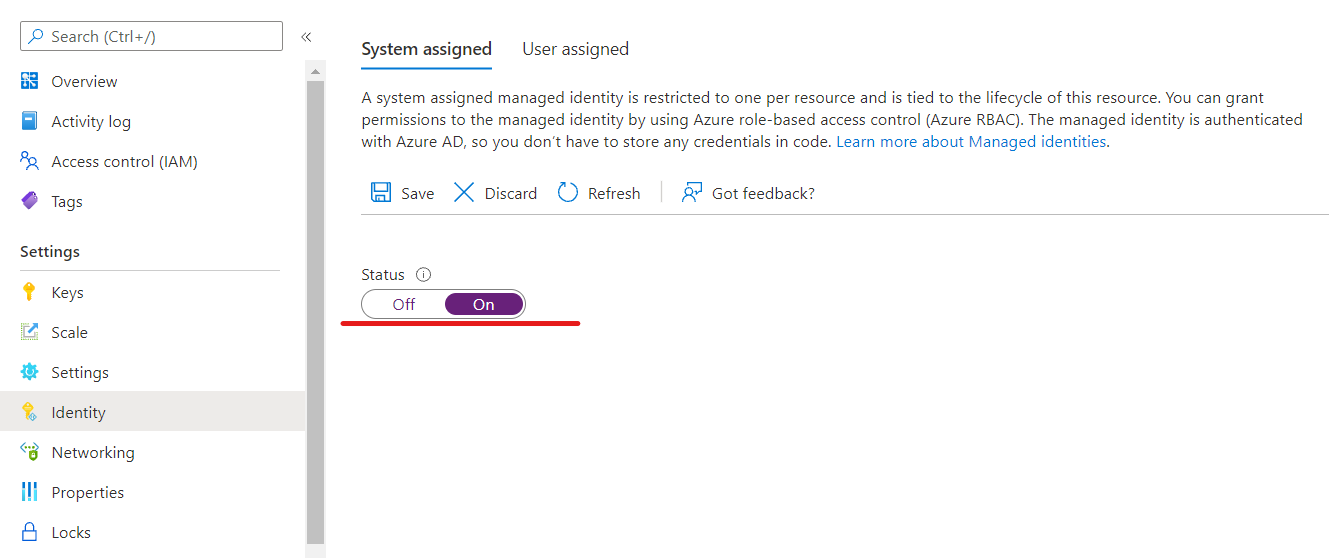

W menu po lewej stronie wybierz pozycję Tożsamość.

Wybierz kartę Przypisane przez system, a następnie ustaw pozycję Stan na Wł. Wybierz pozycję Zapisz.

Dodawanie tożsamości przypisanej przez użytkownika

Aby utworzyć zasób Web PubSub przy użyciu tożsamości przypisanej przez użytkownika, utwórz tożsamość, a następnie dodaj identyfikator zasobu tożsamości do usługi.

Utwórz zasób tożsamości zarządzanej przypisanej przez użytkownika.

W witrynie Azure Portal utwórz zasób Web PubSub. Przejdź do zasobu w portalu.

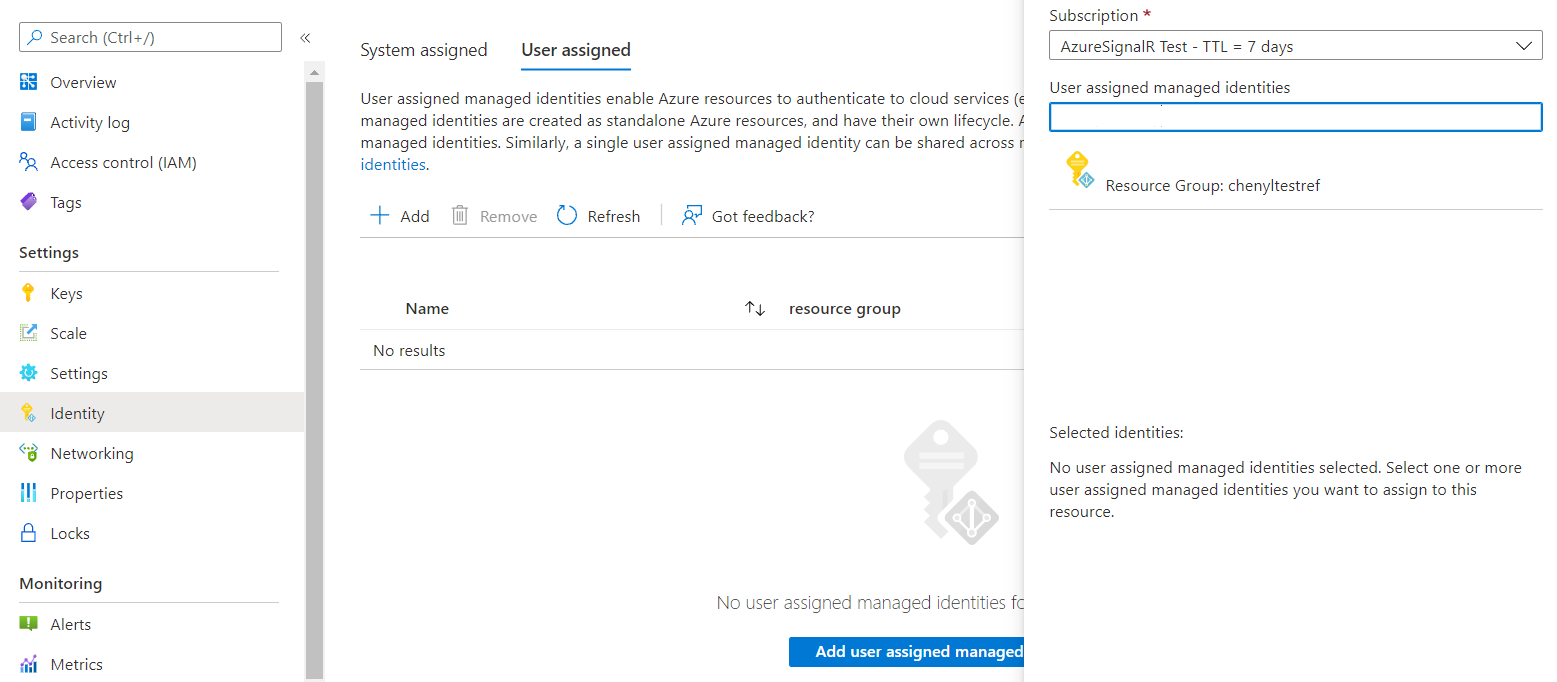

W menu po lewej stronie wybierz pozycję Tożsamość.

Wybierz kartę Użytkownik przypisany , a następnie wybierz pozycję Dodaj.

Wyszukaj utworzoną tożsamość i wybierz ją. Wybierz Dodaj.

Używanie tożsamości zarządzanej w scenariuszach zdarzeń klienta

Azure Web PubSub to w pełni zarządzana usługa, więc nie można użyć tożsamości zarządzanej do ręcznego pobierania tokenów. Zamiast tego, gdy usługa Web PubSub wysyła zdarzenia do programu obsługi zdarzeń, używa tożsamości zarządzanej do uzyskania tokenu dostępu. Następnie usługa ustawia token dostępu w Authorization nagłówku żądania HTTP.

Konfigurowanie uwierzytelniania tożsamości zarządzanej dla programu obsługi zdarzeń

Dodaj tożsamość przypisaną przez system lub tożsamość przypisaną przez użytkownika.

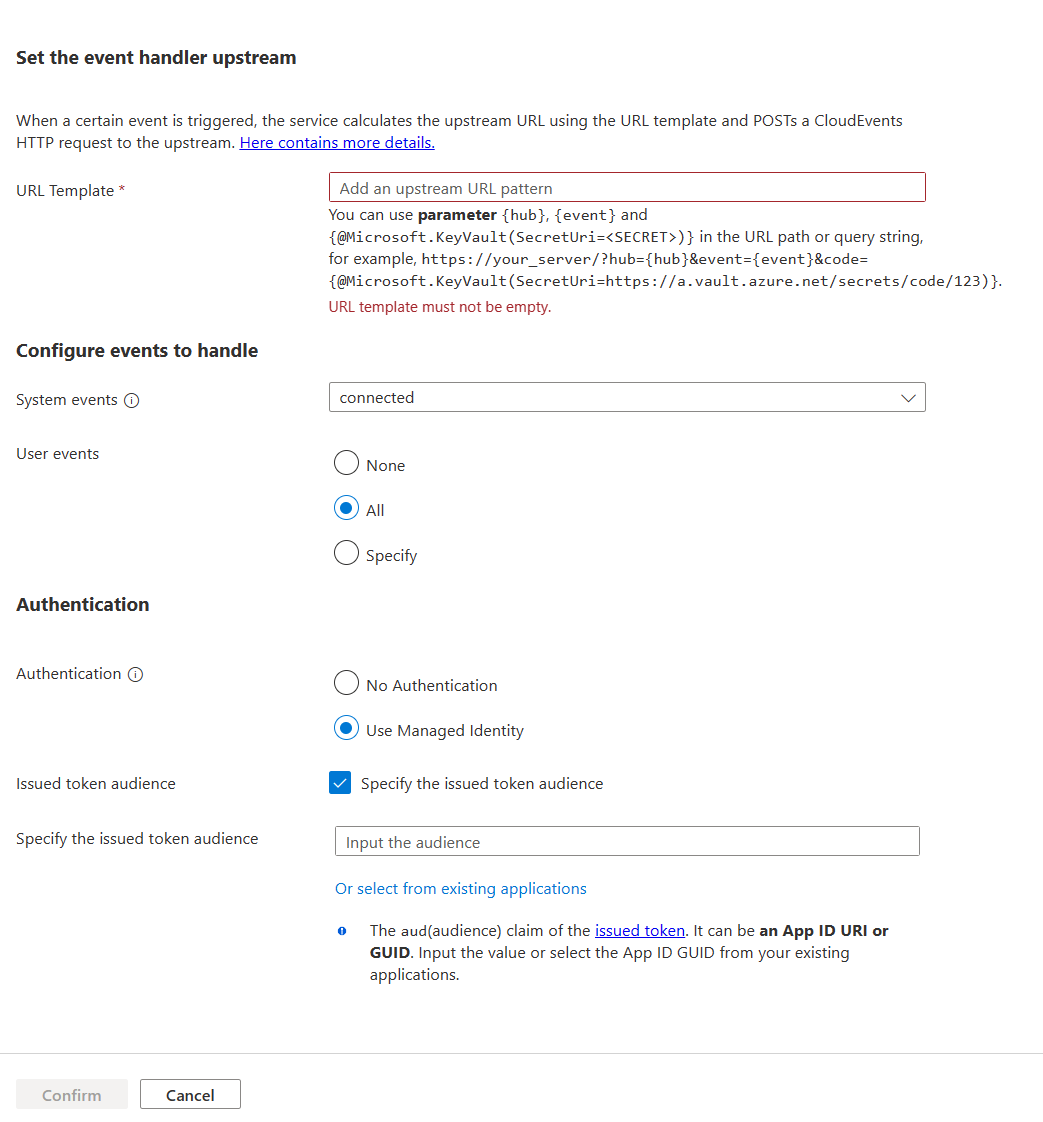

Przejdź do pozycji Konfigurowanie ustawień centrum i dodaj lub edytuj program obsługi zdarzeń nadrzędnych.

W obszarze Uwierzytelnianie wybierz pozycję Użyj tożsamości zarządzanej, a następnie zaznacz pole wyboru Określ odbiorców wystawionych tokenów. Odbiorcy stają się oświadczeniem

audw tokenie dostępu. Oświadczenie może być częścią weryfikacji programu obsługi zdarzeń.W przypadku uwierzytelniania możesz wybrać jedną z następujących opcji:

- Użyj istniejącej aplikacji Firmy Microsoft Entra. Używany jest identyfikator aplikacji wybranej aplikacji.

- Użyj identyfikatora URI identyfikatora aplikacji jednostki usługi.

Ważne

Użycie pustego zasobu faktycznie uzyskuje element docelowy tokenu dla programu Microsoft Graph. Obecnie program Microsoft Graph umożliwia szyfrowanie tokenów, dlatego nie jest obsługiwany przez aplikację do uwierzytelniania tokenu innego niż w programie Microsoft Graph. Zawsze należy utworzyć jednostkę usługi reprezentującą nadrzędny element docelowy. Ustaw wartość identyfikatora aplikacji lub identyfikatora URI aplikacji dla utworzonej jednostki usługi.

Uwierzytelnianie w aplikacji usługi Azure Functions

Walidację dostępu dla aplikacji usługi Functions można łatwo ustawić bez wprowadzania zmian w kodzie.

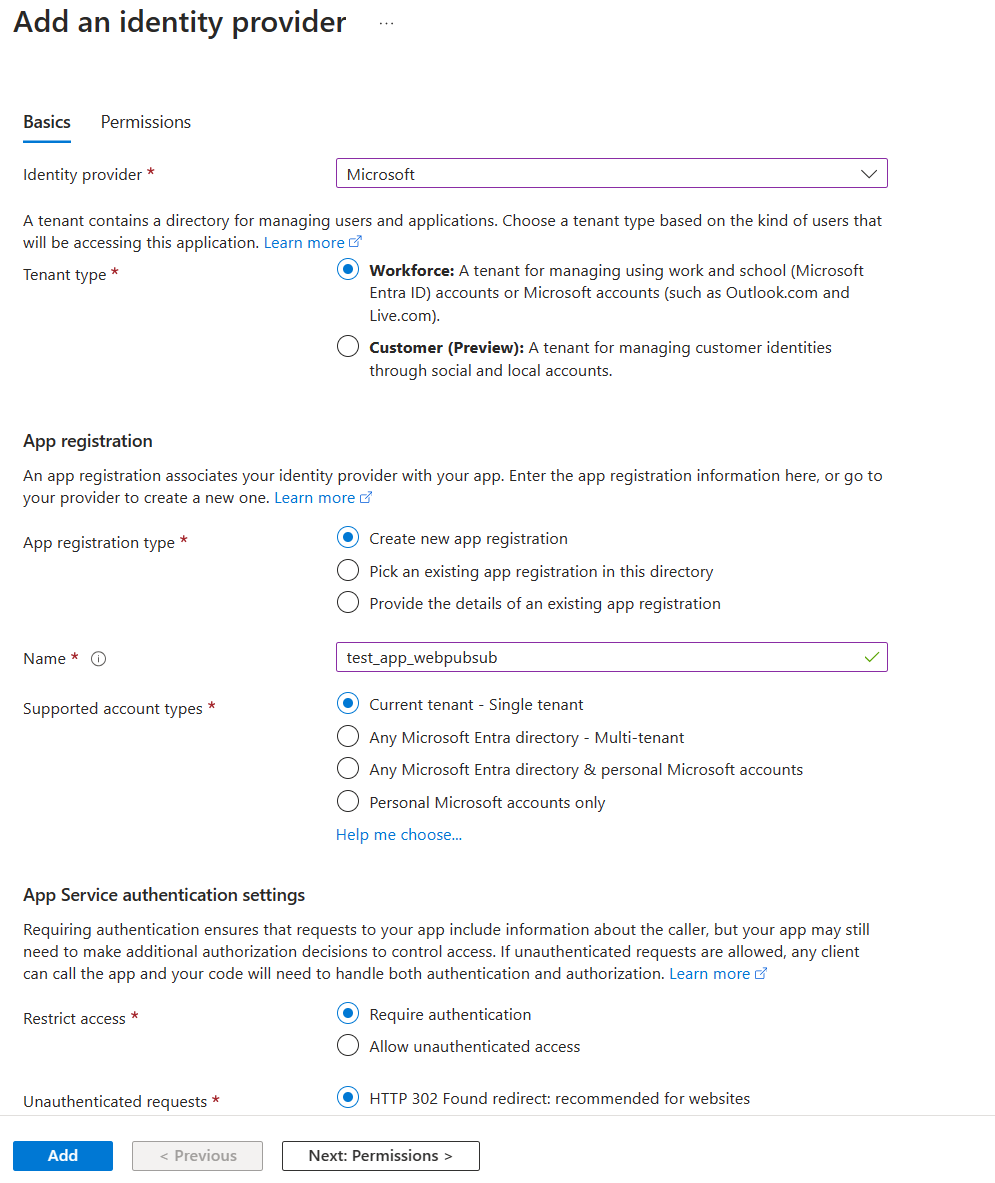

W witrynie Azure Portal przejdź do aplikacji Usługi Functions.

W menu po lewej stronie wybierz pozycję Uwierzytelnianie.

Wybierz pozycję Dodaj dostawcę tożsamości.

Na karcie Podstawowe w polu Dostawca tożsamości wybierz pozycję Microsoft.

Aby wykonać akcję w przypadku nieuwierzytelnionego żądania, wybierz pozycję Zaloguj się przy użyciu identyfikatora Entra firmy Microsoft.

Opcja utworzenia nowej rejestracji jest domyślnie zaznaczona. Możesz zmienić nazwę rejestracji. Aby uzyskać więcej informacji na temat włączania dostawcy usługi Microsoft Entra, zobacz Konfigurowanie usługi aplikacja systemu Azure lub aplikacji usługi Azure Functions w celu korzystania z logowania identyfikatora Entra firmy Microsoft.

Przejdź do zasobu Web PubSub i dodaj tożsamość przypisaną przez system lub tożsamość przypisaną przez użytkownika.

W menu po lewej stronie zasobu Web PubSub wybierz pozycję Ustawienia.

Wybierz pozycję Edytuj , aby edytować ustawienia centrum, a następnie wybierz pozycję Edytuj , aby edytować ustawienia programu obsługi zdarzeń. W obszarze Uwierzytelnianie wybierz pozycję Użyj tożsamości zarządzanej i zaznacz pole wyboru Wybierz z istniejących aplikacji . Wybierz utworzoną aplikację.

Po skonfigurowaniu tych ustawień aplikacja usługi Functions odrzuca żądania, które nie mają tokenu dostępu w nagłówku.

Weryfikowanie tokenu dostępu

Jeśli nie używasz funkcji Web Apps usługi aplikacja systemu Azure lub usługi Azure Functions, możesz również zweryfikować token.

Token w nagłówku Authorization jest tokenem dostępu Platforma tożsamości Microsoft.

Aby zweryfikować token dostępu, aplikacja powinna również zweryfikować odbiorców i token podpisywania. Tokeny podpisywania muszą być weryfikowane względem wartości w dokumencie odnajdywania OpenID. Aby zapoznać się z przykładem, zobacz niezależną od dzierżawy wersję dokumentu.

Oprogramowanie pośredniczące Microsoft Entra ma wbudowane funkcje sprawdzania poprawności tokenów dostępu. Możesz przeglądać nasze przykłady , aby znaleźć ten, który jest napisany w języku, którego chcesz użyć.

Udostępniamy biblioteki i przykłady kodu, które pokazują, jak obsługiwać walidację tokenu. Kilka bibliotek partnerów typu open source jest również dostępnych do weryfikacji tokenu internetowego JSON (JWT). Istnieje co najmniej jedna opcja dla prawie każdej platformy i języka. Aby uzyskać więcej informacji na temat bibliotek autoryzacji entra firmy Microsoft i przykładów kodu, zobacz Platforma tożsamości Microsoft bibliotek uwierzytelniania.

Jeśli hosty programu obsługi zdarzeń w usłudze Azure Functions lub Web Apps, łatwym sposobem jest skonfigurowanie logowania firmy Microsoft Entra.

Używanie tożsamości zarządzanej do dokumentacji magazynu kluczy

Usługa Web PubSub może uzyskać dostęp do magazynu kluczy w celu uzyskania wpisu tajnego przy użyciu tożsamości zarządzanej.

Dodaj tożsamość przypisaną przez system lub tożsamość przypisaną przez użytkownika dla usługi Azure Web PubSub.

W magazynie kluczy przyznaj uprawnienia odczytu wpisu tajnego dla tożsamości zarządzanej przy użyciu zasad dostępu. Aby uzyskać więcej informacji, zobacz Przypisywanie zasad dostępu do magazynu kluczy w witrynie Azure Portal.

Obecnie tej funkcji można używać w następującym scenariuszu:

{@Microsoft.KeyVault(SecretUri=<secret-identity>)}Składnia służy do pobierania wpisów tajnych z magazynu kluczy w ustawieniu szablonu adresu URL procedury obsługi zdarzeń.