Konfigurowanie sieci VPN typu lokacja-lokacja w sieci vWAN dla rozwiązania Azure VMware Solution

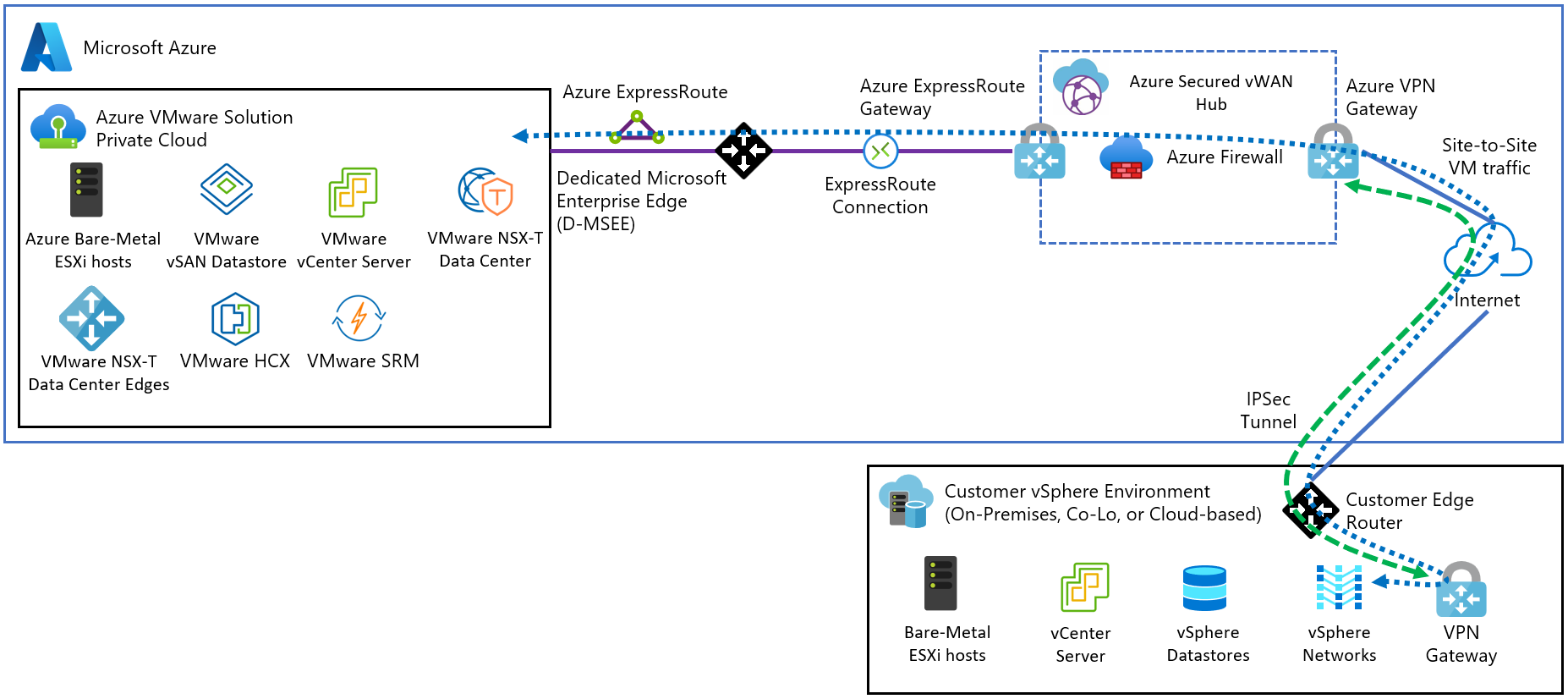

W tym artykule dowiesz się, jak ustanowić tunel lokacja-lokacja sieci VPN (IPsec IKEv1 i IKEv2) w koncentratorze usługi Microsoft Azure Virtual WAN. Koncentrator zawiera bramę usługi ExpressRoute rozwiązania Azure VMware Solution oraz bramę sieci VPN typu lokacja-lokacja. Łączy lokalne urządzenie sieci VPN z punktem końcowym rozwiązania Azure VMware Solution.

Wymagania wstępne

Musisz mieć publiczny adres IP kończący się na lokalnym urządzeniu sieci VPN.

Tworzenie wirtualnej sieci WAN platformy Azure

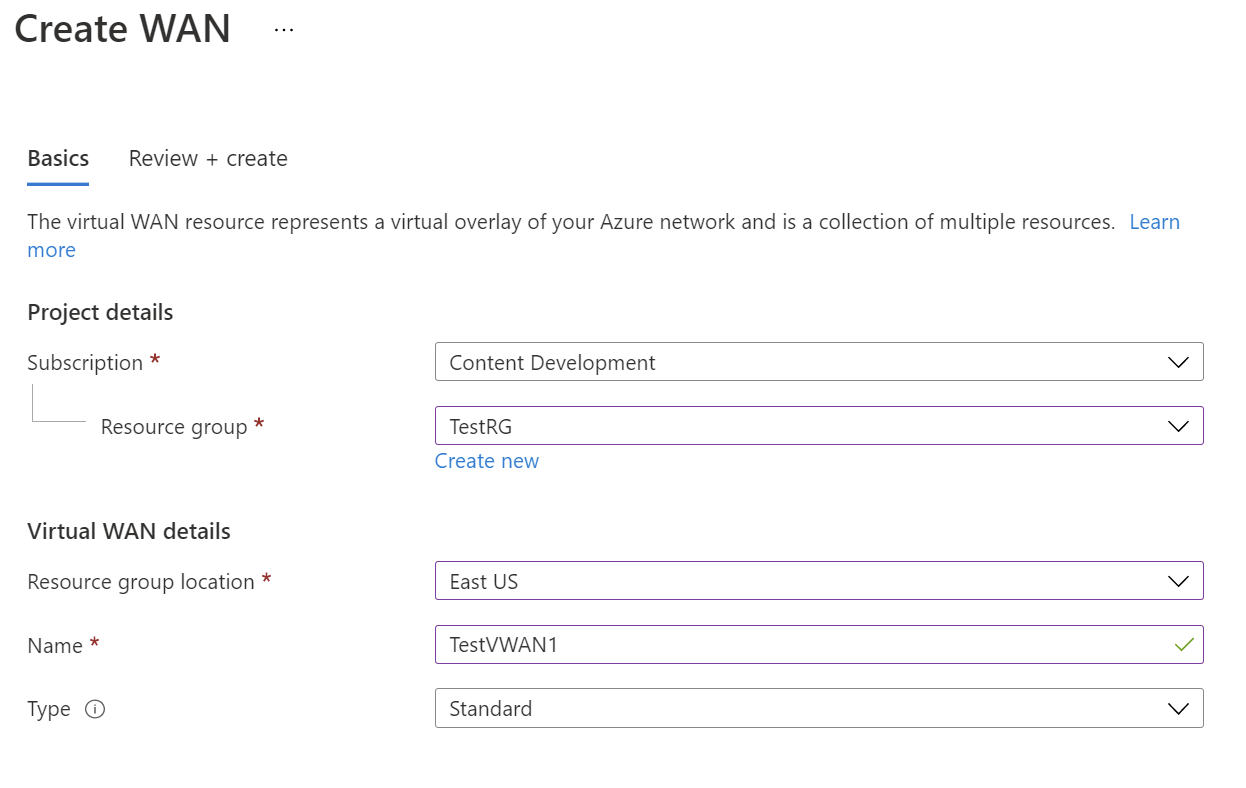

W portalu na pasku Wyszukaj zasoby wpisz Virtual WAN w polu wyszukiwania i wybierz Enter.

Wybierz pozycję Wirtualne sieci WAN z wyników. Na stronie Wirtualne sieci WAN wybierz pozycję + Utwórz, aby otworzyć stronę Tworzenie sieci WAN.

Na stronie Tworzenie sieci WAN na karcie Podstawy wypełnij pola. Zmodyfikuj przykładowe wartości, aby zastosować je do środowiska.

- Subskrypcja: wybierz subskrypcję, której chcesz użyć.

- Grupa zasobów: utwórz nową lub użyj istniejącej.

- Lokalizacja grupy zasobów: wybierz lokalizację zasobu z listy rozwijanej. Sieć WAN jest zasobem globalnym i nie mieszka w określonym regionie. Należy jednak wybrać region, aby zarządzać utworzonym zasobem sieci WAN i lokalizować go.

- Nazwa: wpisz nazwę, którą chcesz wywołać wirtualną sieć WAN.

- Typ: Podstawowa lub Standardowa. Wybierz opcję Standardowa. Jeśli wybierzesz pozycję Podstawowa, dowiedz się, że wirtualne sieci WAN w warstwie Podstawowa mogą zawierać tylko podstawowe koncentratory. Podstawowe koncentratory mogą być używane tylko w przypadku połączeń typu lokacja-lokacja.

Po zakończeniu wypełniania pól w dolnej części strony wybierz pozycję Przejrzyj +Utwórz.

Po zakończeniu walidacji kliknij przycisk Utwórz , aby utworzyć wirtualną sieć WAN.

Tworzenie koncentratora wirtualnego

Koncentrator wirtualny to sieć wirtualna utworzona i używana przez usługę Azure Virtual WAN. Jest to rdzeń sieci usługi Virtual WAN w regionie. Może zawierać bramy dla lokacji-lokacja i usługi ExpressRoute.

Napiwek

Bramę można również utworzyć w istniejącym koncentratonie.

Przejdź do utworzonej wirtualnej sieci WAN. W okienku po lewej stronie wirtualnej sieci WAN w obszarze Łączność wybierz pozycję Koncentratory.

Na stronie Koncentratory wybierz pozycję +Nowe centrum, aby otworzyć stronę Tworzenie koncentratora wirtualnego.

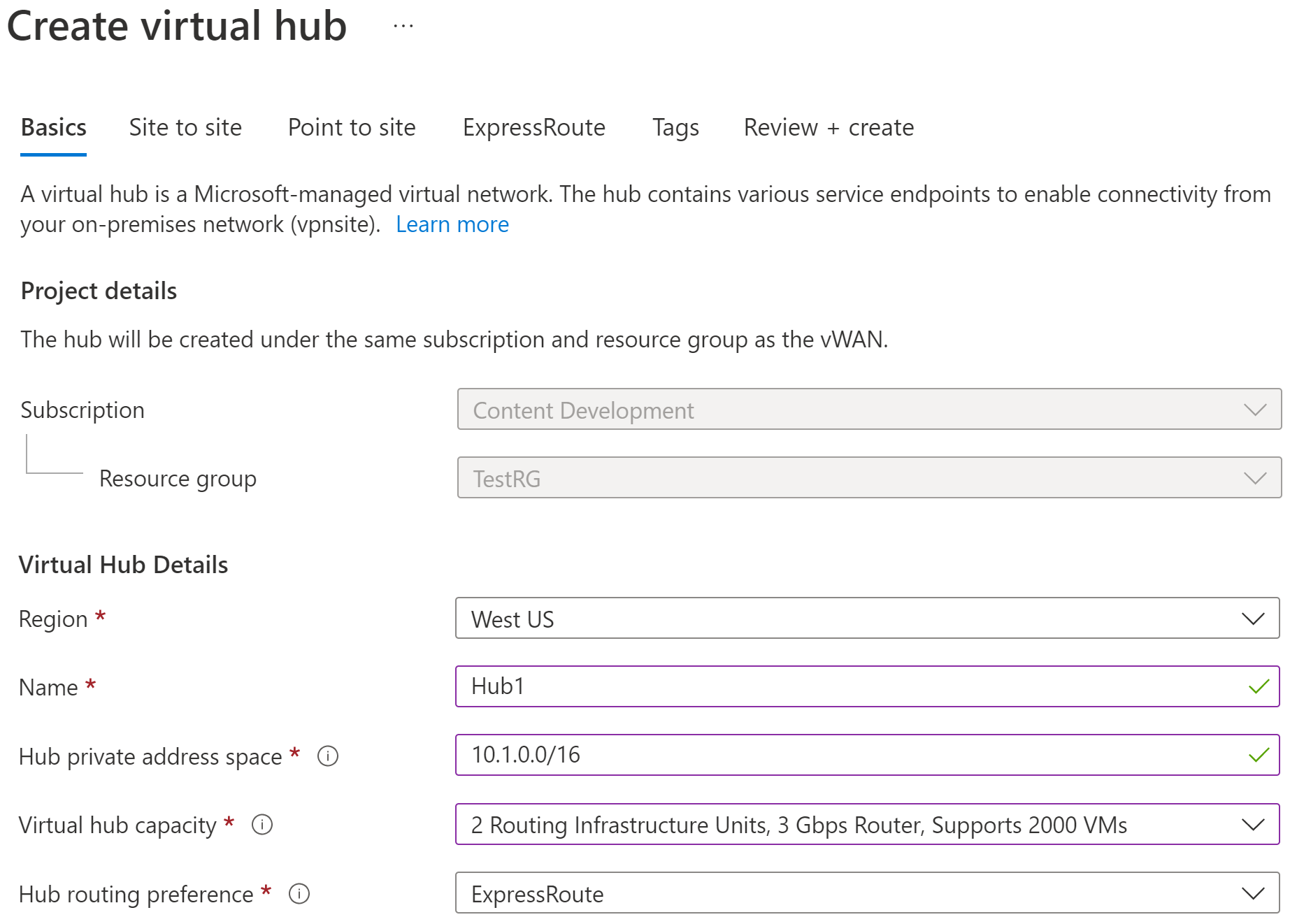

Na karcie Tworzenie koncentratora wirtualnego wypełnij następujące pola:

- Region: wybierz region, w którym chcesz wdrożyć koncentrator wirtualny.

- Nazwa: nazwa, według której ma być znane centrum wirtualne.

- Prywatna przestrzeń adresowa centrum: zakres adresów centrum w notacji CIDR. Minimalna przestrzeń adresowa to /24, aby utworzyć koncentrator.

- Pojemność koncentratora wirtualnego: wybierz z listy rozwijanej. Aby uzyskać więcej informacji, zobacz Ustawienia koncentratora wirtualnego.

- Preferencja routingu koncentratora: pozostaw ustawienie domyślne ExpressRoute, chyba że musisz zmienić to pole. Aby uzyskać więcej informacji, zobacz Preferencja routingu koncentratora wirtualnego.

Tworzenie bramy sieci VPN

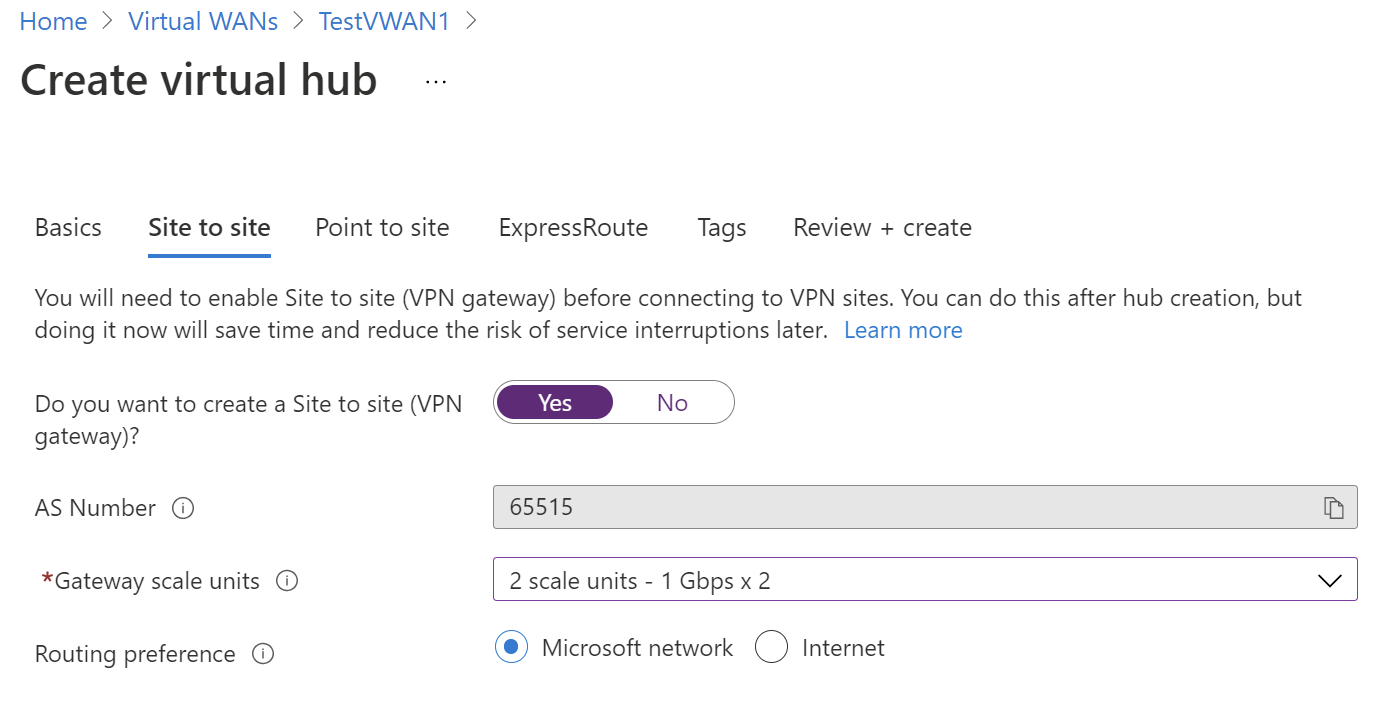

Na stronie Tworzenie koncentratora wirtualnego kliknij pozycję Lokacja-lokacja, aby otworzyć kartę Lokacja-lokacja.

Na karcie Lokacja-lokacja wypełnij następujące pola:

Wybierz pozycję Tak , aby utworzyć sieć VPN typu lokacja-lokacja.

Numer AS: nie można edytować pola Numer AS.

Jednostki skalowania bramy: wybierz wartość Jednostki skalowania bramy z listy rozwijanej. Jednostka skalowania umożliwia wybranie zagregowanej przepływności bramy sieci VPN tworzonej w koncentratonie wirtualnym w celu połączenia lokacji z.

Jeśli wybierzesz 1 jednostkę skalowania = 500 Mb/s, oznacza to, że zostaną utworzone dwa wystąpienia nadmiarowości, z których każda ma maksymalną przepływność wynoszącą 500 Mb/s. Jeśli na przykład masz pięć gałęzi, każda z nich wykonuje 10 Mb/s w gałęzi, będzie potrzebna agregacja wynosząca 50 Mb/s na końcu. Planowanie zagregowanej pojemności bramy sieci VPN platformy Azure należy wykonać po ocenie pojemności wymaganej do obsługi liczby gałęzi w centrum.

Preferencja routingu: preferencja routingu platformy Azure umożliwia wybranie sposobu kierowania ruchu między platformą Azure a Internetem. Możesz kierować ruch za pośrednictwem sieci firmy Microsoft lub za pośrednictwem sieci usługodawcy internetowego (publicznego Internetu). Te opcje są również określane odpowiednio jako zimny routing ziemniaków i gorący routing ziemniaków.

Publiczny adres IP w usłudze Virtual WAN jest przypisywany przez usługę na podstawie wybranej opcji routingu. Aby uzyskać więcej informacji na temat preferencji routingu za pośrednictwem sieci firmy Microsoft lub usługodawcy internetowego, zobacz artykuł Preferencja routingu.

Wybierz pozycję Przejrzyj i utwórz, aby dokonać walidacji.

Wybierz pozycję Utwórz , aby utworzyć centrum i bramę. Może to potrwać maksymalnie 30 minut. Po 30 minutach odśwież, aby wyświetlić centrum na stronie Koncentratory. Wybierz pozycję Przejdź do zasobu , aby przejść do zasobu.

Utworzenie międzylokacyjnej sieci VPN

W witrynie Azure Portal wybierz utworzoną wcześniej wirtualną sieć WAN.

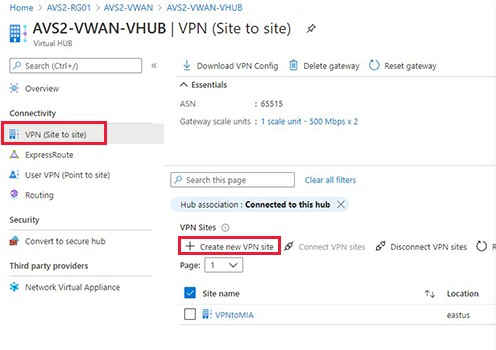

W obszarze Przegląd koncentratora wirtualnego wybierz pozycję Łączność>VPN (lokacja-lokacja)>Utwórz nową lokację sieci VPN.

Na karcie Podstawy wprowadź wymagane pola.

Region — wcześniej określany jako lokalizacja. Jest to lokalizacja, w której chcesz utworzyć ten zasób witryny.

Nazwa — nazwa, za pomocą której chcesz odwoływać się do lokacji lokalnej.

Dostawca urządzenia — nazwa dostawcy urządzenia sieci VPN, na przykład Citrix, Cisco lub Barracuda. Ułatwia to zespołowi platformy Azure lepsze zrozumienie środowiska w celu dodania większej liczby możliwości optymalizacji w przyszłości lub pomocy w rozwiązywaniu problemów.

Prywatna przestrzeń adresowa — przestrzeń adresowa IP CIDR znajdująca się w lokacji lokalnej. Ruch do tej przestrzeni adresowej jest kierowany do lokacji lokalnej. Blok CIDR jest wymagany tylko wtedy, gdy protokół BGP nie jest włączony dla lokacji.

Uwaga

Jeśli edytujesz przestrzeń adresową po utworzeniu witryny (na przykład dodaj dodatkową przestrzeń adresową), aktualizacja obowiązujących tras może potrwać od 8 do 10 minut, gdy składniki zostaną ponownie utworzone.

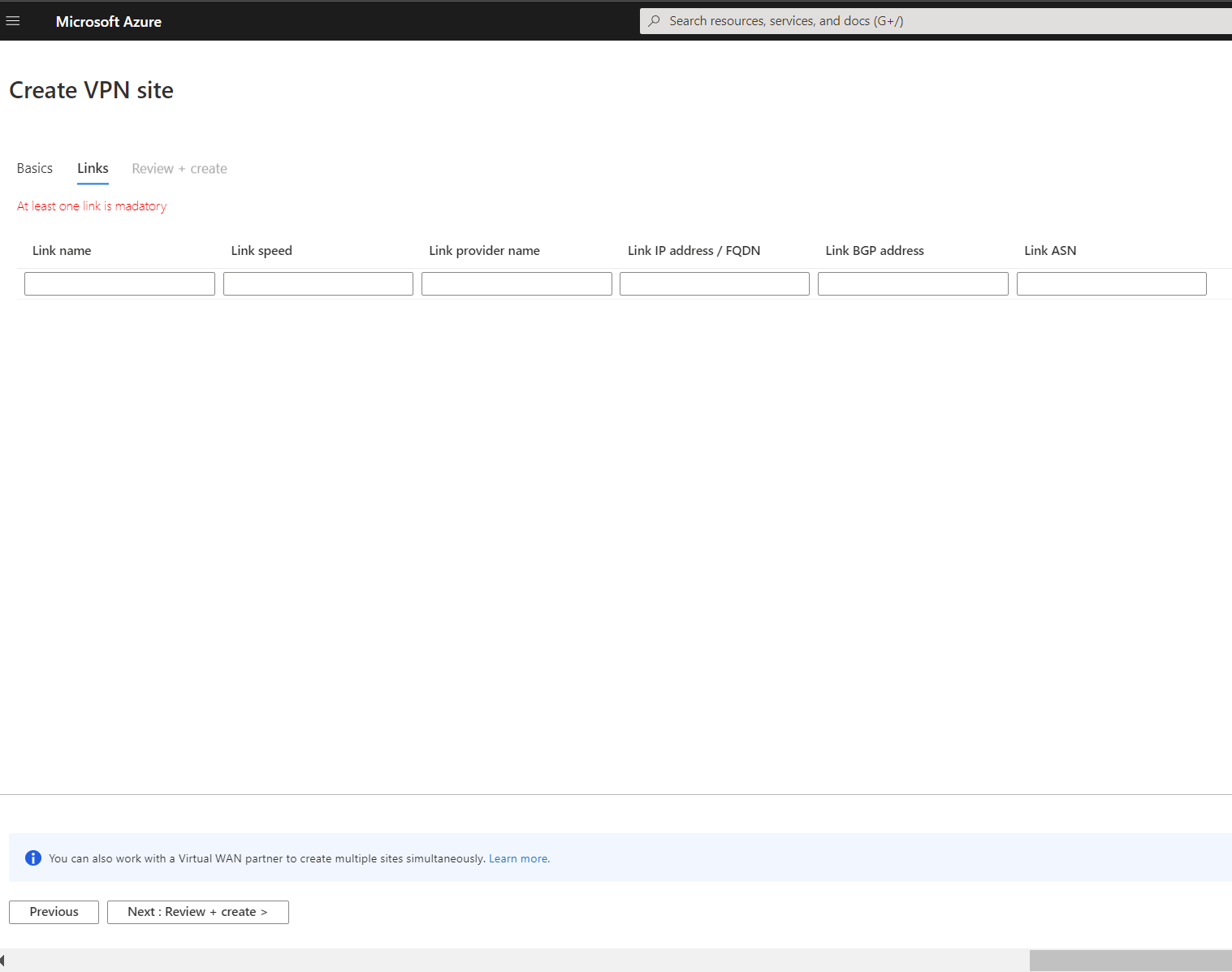

Wybierz pozycję Łącza , aby dodać informacje o linkach fizycznych w gałęzi . Jeśli masz urządzenie wirtualnego partnera sieci WAN CPE, zapoznaj się z nimi, aby sprawdzić, czy te informacje są wymieniane z platformą Azure w ramach przekazywania informacji o gałęzi skonfigurowanych z ich systemów.

Określanie linków i nazw dostawców umożliwia rozróżnienie między dowolną liczbą bram, które mogą zostać ostatecznie utworzone w ramach centrum. Protokół BGP i numer systemu autonomicznego (ASN) muszą być unikatowe w organizacji. Protokół BGP zapewnia, że zarówno rozwiązanie Azure VMware Solution, jak i serwery lokalne anonsują trasy w tunelu. W przypadku wyłączenia podsieci, które należy anonsować, muszą być obsługiwane ręcznie. Jeśli podsieci nie zostaną pominięte, usługa HCX nie może utworzyć siatki usługi.

Ważne

Domyślnie platforma Azure przypisuje prywatny adres IP z zakresu prefiksów GatewaySubnet automatycznie jako adres IP protokołu BGP platformy Azure w bramie sieci VPN platformy Azure. Niestandardowy adres BGP usługi Azure APIPA jest wymagany, gdy lokalne urządzenia sieci VPN używają adresu APIPA (169.254.0.1 do 169.254.255.254) jako adresu IP protokołu BGP. Usługa Azure VPN Gateway wybierze niestandardowy adres APIPA, jeśli odpowiedni zasób bramy sieci lokalnej (sieć lokalna) ma adres APIPA jako adres IP elementu równorzędnego protokołu BGP. Jeśli brama sieci lokalnej używa zwykłego adresu IP (a nie interfejsu APIPA), usługa Azure VPN Gateway powróci do prywatnego adresu IP z zakresu podsieci GatewaySubnet.

Wybierz pozycję Przejrzyj i utwórz.

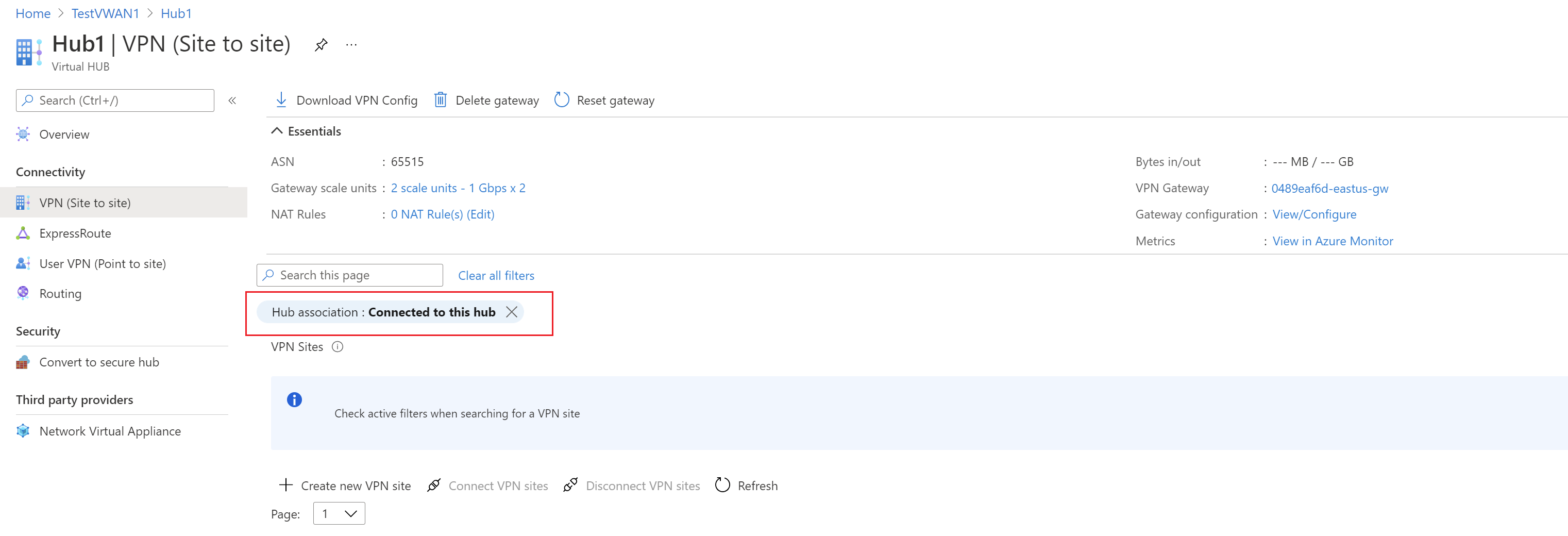

Przejdź do żądanego koncentratora wirtualnego i usuń zaznaczenie pozycji Skojarzenie centrum, aby połączyć lokację sieci VPN z koncentratorem.

(Opcjonalnie) Tworzenie tuneli typu lokacja-lokacja sieci VPN opartej na zasadach

Ważne

Jest to krok opcjonalny i dotyczy tylko sieci VPN opartych na zasadach.

Konfiguracje sieci VPN oparte na zasadach wymagają określenia sieci lokalnych i azure VMware Solution, w tym zakresów koncentratora. Te zakresy określają domenę szyfrowania lokalnego punktu końcowego tunelu sieci VPN opartego na zasadach. Strona rozwiązania Azure VMware Solution wymaga włączenia wskaźnika selektora ruchu opartego na zasadach.

W witrynie Azure Portal przejdź do lokacji centrum usługi Virtual WAN, a następnie w obszarze Łączność wybierz pozycję VPN (lokacja-lokacja).

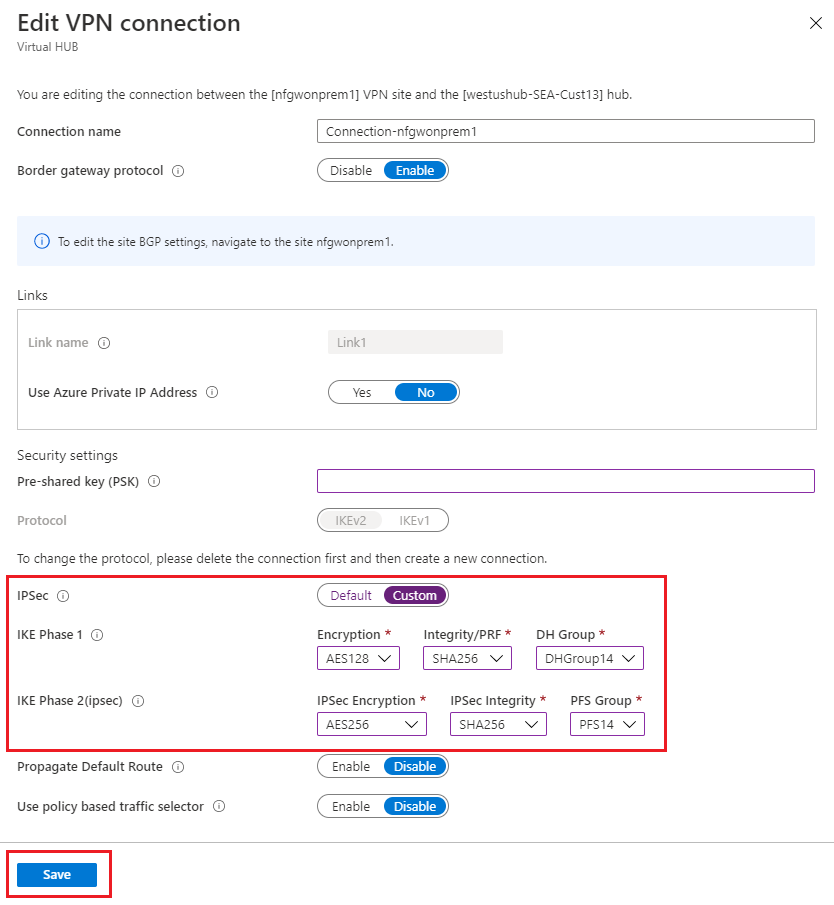

Wybierz lokację sieci VPN, dla której chcesz skonfigurować niestandardowe zasady protokołu IPsec.

Wybierz nazwę witryny sieci VPN, wybierz pozycję Więcej (...) po prawej stronie, a następnie wybierz pozycję Edytuj połączenie sieci VPN.

Zabezpieczenia protokołu internetowego (IPSec) wybierz pozycję Niestandardowe.

Użyj selektora ruchu opartego na zasadach, wybierz pozycję Włącz

Określ szczegóły fazy IKE 1 i IKE Phase 2(ipsec).

Zmień ustawienie protokołu IPsec z domyślnego na niestandardowe i dostosuj zasady protokołu IPsec. Następnie wybierz opcję Zapisz.

Selektory ruchu lub podsieci będące częścią domeny szyfrowania opartej na zasadach powinny być następujące:

Koncentrator wirtualnej sieci WAN

/24Chmura prywatna rozwiązania Azure VMware Solution

/22Połączona sieć wirtualna platformy Azure (jeśli istnieje)

Łączenie lokacji sieci VPN z koncentratorem

Wybierz nazwę lokacji sieci VPN, a następnie wybierz pozycję Połącz lokacje sieci VPN.

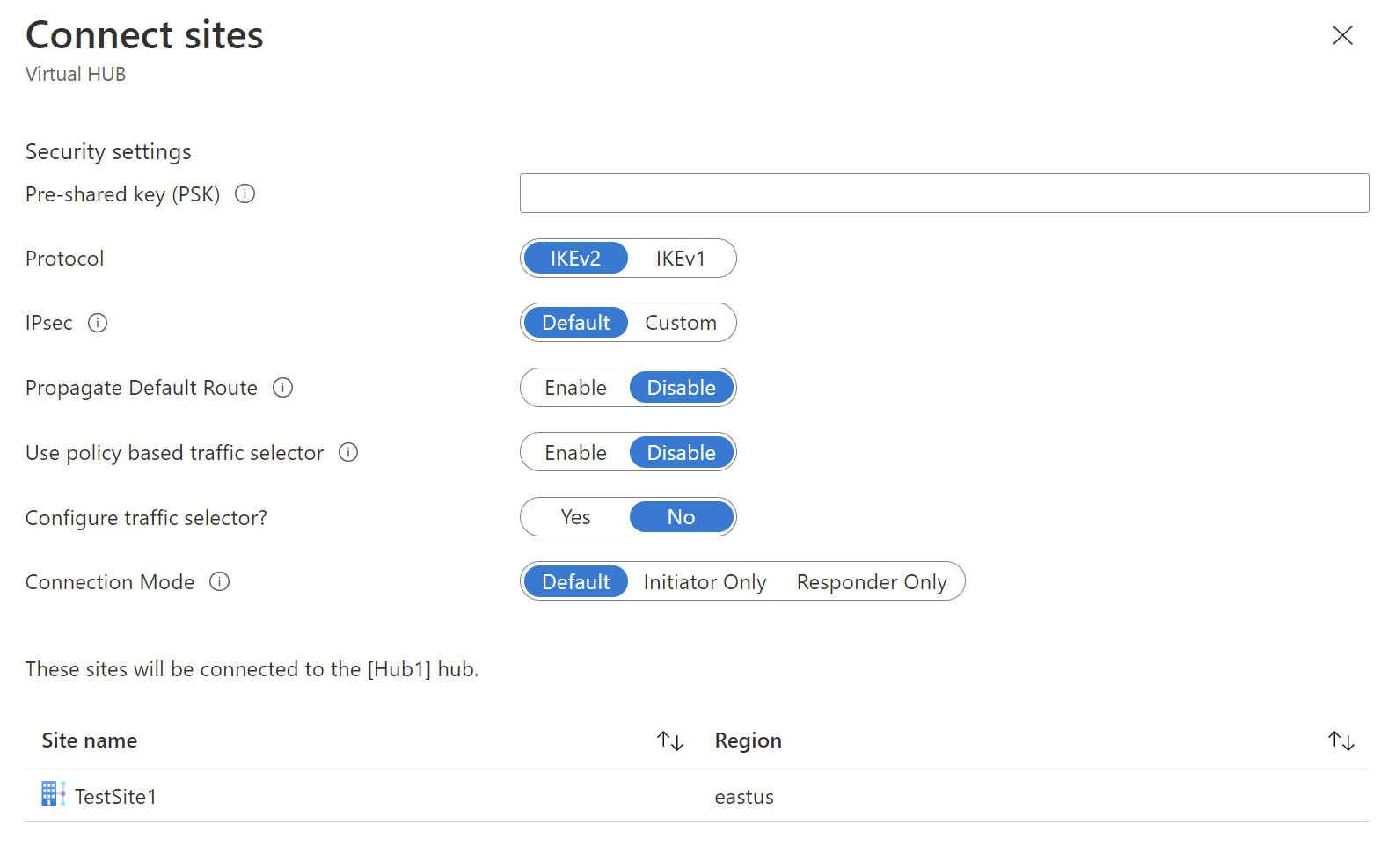

W polu Klucz wstępny wprowadź klucz zdefiniowany wcześniej dla lokalnego punktu końcowego.

Napiwek

Jeśli nie masz wcześniej zdefiniowanego klucza, możesz pozostawić to pole puste. Klucz jest generowany automatycznie.

Jeśli wdrażasz zaporę w centrum i jest to następny przeskok, ustaw opcję Propagacja trasy domyślnej na wartość Włącz.

Po włączeniu koncentrator usługi Virtual WAN jest propagowany do połączenia tylko wtedy, gdy centrum nauczyło się już trasy domyślnej podczas wdrażania zapory w centrum lub jeśli włączono inną wymuszoną tunelowanie połączonej lokacji. Trasa domyślna nie pochodzi z koncentratora usługi Virtual WAN.

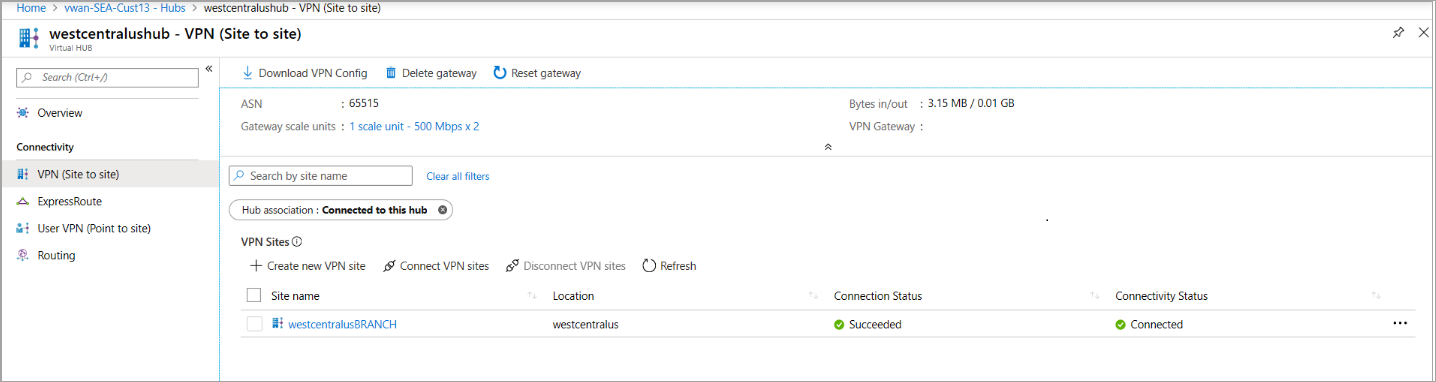

Wybierz pozycję Połącz. Po kilku minutach lokacja pokazuje stan połączenia i łączności.

Stan połączenia: stan zasobu platformy Azure dla połączenia łączącego lokację sieci VPN z bramą sieci VPN centrum platformy Azure. Po pomyślnym wykonaniu tej operacji płaszczyzny sterowania brama sieci VPN platformy Azure i lokalne urządzenie sieci VPN ustanowi łączność.

Stan łączności: stan rzeczywistej łączności (ścieżki danych) między bramą sieci VPN platformy Azure w centrum i lokacji sieci VPN. Może on pokazywać dowolny z następujących stanów:

- Nieznany: zwykle widać, czy systemy zaplecza działają, aby przejść do innego stanu.

- Łączenie: brama sieci VPN platformy Azure próbuje nawiązać połączenie z rzeczywistą lokalną lokacją sieci VPN.

- Połączono: łączność ustanowiona między bramą sieci VPN platformy Azure i lokalną lokacją sieci VPN.

- Rozłączone: zwykle występuje, jeśli rozłączono z jakiegokolwiek powodu (lokalnie lub na platformie Azure)

Pobierz plik konfiguracji sieci VPN i zastosuj go do lokalnego punktu końcowego.

Na stronie Sieć VPN (lokacja-lokacja) w górnej części wybierz pozycję Pobierz konfigurację sieci VPN. Platforma Azure tworzy konto magazynu w grupie zasobów "microsoft-network-[location]", gdzie lokalizacja jest lokalizacją sieci WAN. Po zastosowaniu konfiguracji do urządzeń sieci VPN możesz usunąć to konto magazynu.

Po utworzeniu wybierz link, aby go pobrać.

Zastosuj konfigurację na lokalnym urządzeniu sieci VPN.

Aby uzyskać więcej informacji na temat pliku konfiguracji, zobacz About the VPN device configuration file (Informacje o pliku konfiguracji urządzenia sieci VPN).

Popraw usługę ExpressRoute rozwiązania Azure VMware Solution w koncentratorze usługi Virtual WAN.

Ważne

Aby można było zastosować poprawkę platformy, musisz najpierw mieć utworzoną chmurę prywatną.

Ważne

Musisz również mieć bramę usługi ExpressRoute skonfigurowaną jako część usługi Virtual WAN Hub.

W witrynie Azure Portal przejdź do chmury prywatnej usługi Azure VMware Solution.

W obszarze Zarządzanie wybierz pozycję Łączność.

Wybierz kartę ExpressRoute , a następnie wybierz pozycję + Zażądaj klucza autoryzacji.

Podaj nazwę klucza autoryzacji, a następnie wybierz pozycję Utwórz.

Utworzenie klucza może potrwać około 30 sekund. Po utworzeniu klucza zostanie on wyświetlony na liście kluczy autoryzacji dla chmury prywatnej.

Skopiuj klucz autoryzacji i identyfikator usługi ExpressRoute. Potrzebne są do ukończenia komunikacji równorzędnej. Klucz autoryzacji zniknie po pewnym czasie, więc skopiuj go natychmiast po jego pojawieniu.

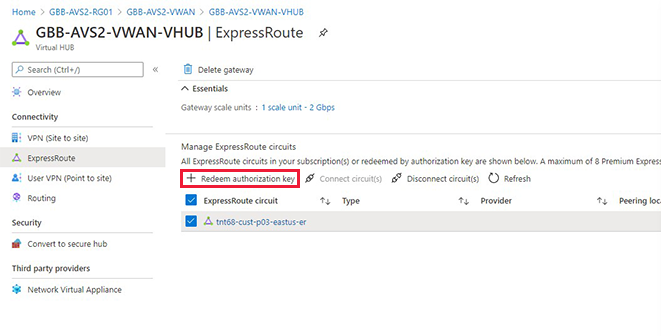

Połącz rozwiązanie Azure VMware Solution i bramę sieci VPN ze sobą w koncentratorze usługi Virtual WAN. Użyjesz klucza autoryzacji i identyfikatora usługi ExpressRoute (identyfikatora URI obwodu równorzędnego) z poprzedniego kroku.

Wybierz bramę usługi ExpressRoute, a następnie wybierz pozycję Zrealizuj klucz autoryzacji.

Wklej klucz autoryzacji w polu Klucz autoryzacji.

Wklej identyfikator usługi ExpressRoute w polu Identyfikator URI obwodu równorzędnego.

Zaznacz pole wyboru Automatycznie skojarz ten obwód usługi ExpressRoute z koncentratorem .

Wybierz pozycję Dodaj , aby ustanowić link.

Przetestuj połączenie, tworząc segment centrum danych NSX-T i aprowizując maszynę wirtualną w sieci. Wyślij polecenie ping zarówno do punktów końcowych lokalnych, jak i punktów końcowych rozwiązania Azure VMware Solution.

Uwaga

Poczekaj około 5 minut, zanim przetestujesz łączność z klientem za obwodem usługi ExpressRoute, na przykład maszyną wirtualną w utworzonej wcześniej sieci wirtualnej.