Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:program SQL Server na maszynie wirtualnej platformy Azure

Istnieje wiele funkcji szyfrowania programu SQL Server, takich jak transparent data encryption (TDE), szyfrowanie na poziomie kolumny (CLE) i szyfrowanie kopii zapasowych. Te formy szyfrowania wymagają zarządzania kluczami kryptograficznymi używanymi do szyfrowania i przechowywania ich. Usługa Azure Key Vault została zaprojektowana w celu poprawy bezpieczeństwa i zarządzania tymi kluczami w bezpiecznej i wysokiej dostępności. Łącznik programu SQL Server umożliwia programowi SQL Server używanie tych kluczy z usługi Azure Key Vault i zarządzanego sprzętowego modułu zabezpieczeń (HSM) usługi Azure Key Vault.

Jeśli korzystasz z lokalnego programu SQL Server, możesz wykonać następujące kroki, aby uzyskać dostęp do usługi Azure Key Vault z lokalnego wystąpienia programu SQL Server. Te same kroki dotyczą programu SQL Server na maszynach wirtualnych platformy Azure, ale możesz zaoszczędzić czas przy użyciu funkcji integracji z usługą Azure Key Vault.

Uwaga

Integracja usługi Azure Key Vault jest dostępna tylko dla wersji Enterprise, Developer i Evaluation programu SQL Server. Począwszy od programu SQL Server 2019, obsługiwana jest również wersja Standard.

Wszystkie operacje konfiguracji TDE Extensible Key Management (EKM) z usługą Azure Key Vault muszą być wykonywane przez administratora komputera z programem SQL Server, a polecenia Transact-SQL (T-SQL) wykonywane przez sysadmin. Aby uzyskać więcej informacji na temat konfigurowania funkcji TDE EKM za pomocą usługi Azure Key Vault, zobacz Set up SQL Server TDE Extensible Key Management by using Azure Key Vault.

Po włączeniu tej funkcji program automatycznie instaluje łącznik programu SQL Server, konfiguruje dostawcę EKM w celu uzyskania dostępu do usługi Azure Key Vault i tworzy poświadczenia, aby umożliwić dostęp do magazynu. Jeśli znasz kroki opisane wcześniej w dokumentacji lokalnej, możesz zobaczyć, że ta funkcja automatyzuje kroki 3, 4 i 5 (do 5,4 w celu utworzenia poświadczeń). Upewnij się, że jednostka usługi została utworzona (krok 1) i że magazyn kluczy został już utworzony (krok 2) z przyznanymi odpowiednimi uprawnieniami dla jednostki usługi. Zapoznaj się z sekcjami kontrola dostępu oparta na rolach na platformie Azure i Vault sekcjach dotyczących uprawnień do użycia.

Z tego miejsca cała konfiguracja maszyny wirtualnej z programem SQL Server jest zautomatyzowana. Po ukończeniu tej konfiguracji można wykonać instrukcje języka Transact-SQL (T-SQL), aby rozpocząć szyfrowanie baz danych lub kopii zapasowych w zwykły sposób.

Uwaga

Integrację usługi Key Vault można również skonfigurować przy użyciu szablonu. Aby uzyskać więcej informacji, zobacz Szablon szybkiego startu platformy Azure na potrzeby integracji z usługą Azure Key Vault.

Łącznik SQL Server w wersji 1.0.5.0 został zainstalowany na maszynie wirtualnej SQL Server za pośrednictwem rozszerzenia infrastruktury SQL jako usługi (IaaS). Uaktualnienie rozszerzenia agenta IaaS sql nie spowoduje zaktualizowania wersji dostawcy. Rozważ ręczne uaktualnienie wersji łącznika programu SQL Server, jeśli masz zainstalowaną starszą wersję (na przykład w przypadku korzystania z zarządzanego modułu HSM usługi Azure Key Vault, który wymaga co najmniej wersji 15.0.2000.440). Możesz sprawdzić wersję łącznika programu SQL Server za pomocą następującego zapytania T-SQL:

SELECT name, version from sys.cryptographic_providers

Włączanie i konfigurowanie integracji z usługą Key Vault

Integrację usługi Key Vault można włączyć podczas aprowizacji lub skonfigurować dla istniejących maszyn wirtualnych.

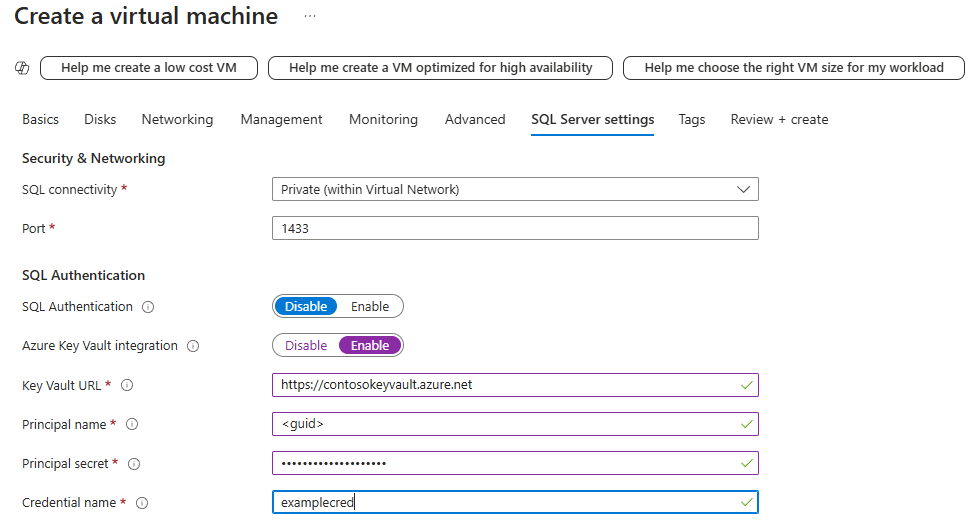

Nowe maszyny wirtualne

Jeśli aprowizujesz nową maszynę wirtualną SQL za pomocą usługi Resource Manager, witryna Azure Portal umożliwia włączenie integracji z usługą Azure Key Vault.

Aby uzyskać szczegółowy przewodnik aprowizacji, zobacz Aprowizowanie programu SQL Server na maszynie wirtualnej platformy Azure (Azure Portal). Listę parametrów i jej opis można wyświetlić w integracji usługi Azure Key Vault.

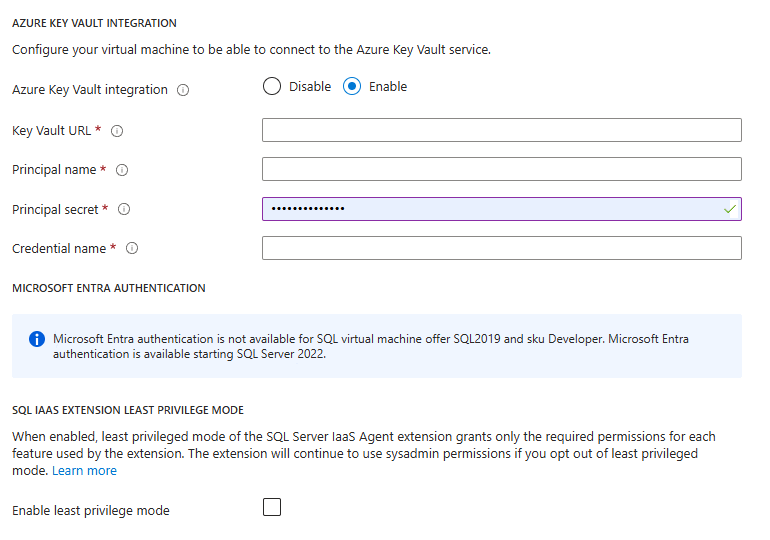

Istniejące maszyny wirtualne

W przypadku istniejących maszyn wirtualnych SQL otwórz zasób maszyn wirtualnych SQL w obszarze Zabezpieczenia wybierz pozycję Konfiguracja zabezpieczeń. Wybierz pozycję Włącz , aby włączyć integrację usługi Azure Key Vault.

Poniższy zrzut ekranu przedstawia sposób włączania usługi Azure Key Vault w portalu dla istniejącego programu SQL Server na maszynie wirtualnej platformy Azure:

Po zakończeniu wybierz przycisk Zastosuj w dolnej części strony Zabezpieczenia , aby zapisać zmiany.

Uwaga

Utworzona tutaj nazwa poświadczeń zostanie przypisana do logowania SQL w późniejszym etapie. Dzięki temu login SQL może uzyskać dostęp do magazynu kluczy. Krok ręcznego tworzenia poświadczeń omówiono w kroku 5.4 Konfigurowanie rozszerzonego zarządzania kluczami TDE programu SQL Server przy użyciu usługi Azure Key Vault, ale musisz użyć ALTER LOGIN i dodać poświadczenia do utworzonego identyfikatora logowania.

ALTER LOGIN [login_name] ADD CREDENTIAL [credential_name];

Przejdź do kroku 5.5 w sekcji Konfigurowanie rozszerzalnego zarządzania kluczami TDE programu SQL Server przy użyciu usługi Azure Key Vault , aby ukończyć konfigurację EKM.