Konfigurowanie publicznych punktów końcowych w usłudze Azure SQL Managed Instance

Dotyczy: Azure SQL Managed Instance

Publiczne punkty końcowe dla usługi Azure SQL Managed Instance umożliwiają dostęp do danych do wystąpienia zarządzanego spoza sieci wirtualnej. Możesz uzyskać dostęp do wystąpienia zarządzanego z wielodostępnych usług platformy Azure, takich jak Power BI, aplikacja systemu Azure Service lub sieć lokalna. Korzystając z publicznego punktu końcowego w wystąpieniu zarządzanym, nie musisz używać sieci VPN, co może pomóc uniknąć problemów z przepływnością sieci VPN.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Włączanie lub wyłączanie publicznego punktu końcowego dla wystąpienia zarządzanego

- Skonfiguruj sieciową grupę zabezpieczeń wystąpienia zarządzanego, aby zezwolić na ruch do publicznego punktu końcowego wystąpienia zarządzanego

- Uzyskiwanie publicznego punktu końcowego wystąpienia zarządzanego parametry połączenia

Uprawnienia

Ze względu na czułość danych, które w wystąpieniu zarządzanym, konfiguracja umożliwiająca publiczny punkt końcowy wystąpienia zarządzanego wymaga dwuetapowego procesu. Ten środek bezpieczeństwa jest zgodny z separacją obowiązków (SoD):

- Administrator wystąpienia zarządzanego musi włączyć publiczny punkt końcowy w wystąpieniu zarządzanym. Administrator wystąpienia zarządzanego można znaleźć na stronie Przegląd zasobu wystąpienia zarządzanego.

- Administrator sieci musi zezwolić na ruch do wystąpienia zarządzanego przy użyciu sieciowej grupy zabezpieczeń. Aby uzyskać więcej informacji, zapoznaj się z uprawnieniami sieciowej grupy zabezpieczeń.

Włączanie publicznego punktu końcowego

Publiczny punkt końcowy dla wystąpienia zarządzanego SQL można włączyć przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

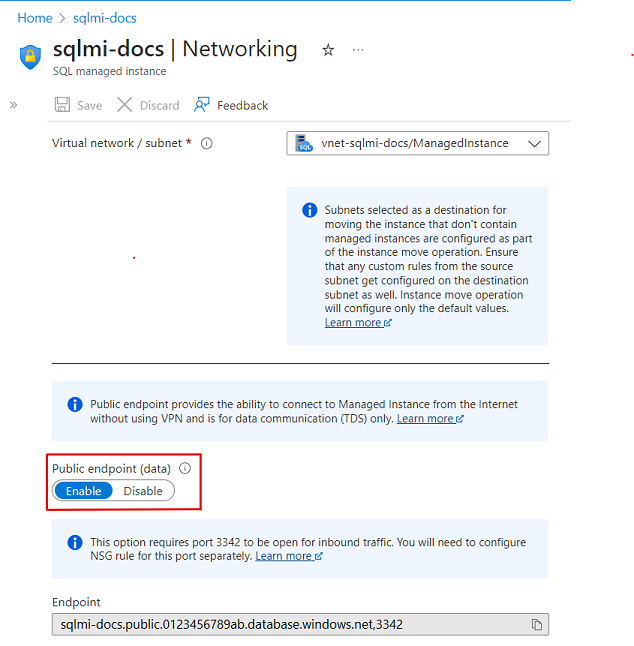

Aby włączyć publiczny punkt końcowy dla usługi SQL Managed Instance w witrynie Azure Portal, wykonaj następujące kroki:

- Przejdź do portalu Azure Portal.

- Otwórz grupę zasobów przy użyciu wystąpienia zarządzanego i wybierz wystąpienie zarządzane SQL, na którym chcesz skonfigurować publiczny punkt końcowy.

- W obszarze Ustawienia zabezpieczeń wybierz kartę Sieć .

- Na stronie Konfiguracja sieci wirtualnej wybierz pozycję Włącz , a następnie ikonę Zapisz , aby zaktualizować konfigurację.

Wyłączanie publicznego punktu końcowego

Publiczny punkt końcowy usługi SQL Managed Instance można wyłączyć przy użyciu witryny Azure Portal, programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure.

Aby wyłączyć publiczny punkt końcowy przy użyciu witryny Azure Portal, wykonaj następujące kroki:

- Przejdź do portalu Azure Portal.

- Otwórz grupę zasobów przy użyciu wystąpienia zarządzanego i wybierz wystąpienie zarządzane SQL, na którym chcesz skonfigurować publiczny punkt końcowy.

- W obszarze Ustawienia zabezpieczeń wybierz kartę Sieć .

- Na stronie Konfiguracja sieci wirtualnej wybierz pozycję Wyłącz , a następnie ikonę Zapisz , aby zaktualizować konfigurację.

Zezwalaj na ruch publicznego punktu końcowego w sieciowej grupie zabezpieczeń

Użyj witryny Azure Portal, aby zezwolić na ruch publiczny w sieciowej grupie zabezpieczeń. Wykonaj te kroki:

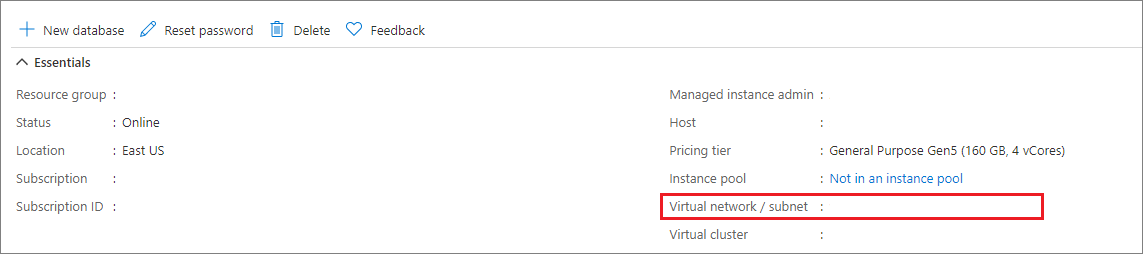

Przejdź do strony Przegląd wystąpienia zarządzanego SQL w witrynie Azure Portal.

Wybierz link Sieć wirtualna /podsieć , który spowoduje przejście do strony Konfiguracja sieci wirtualnej.

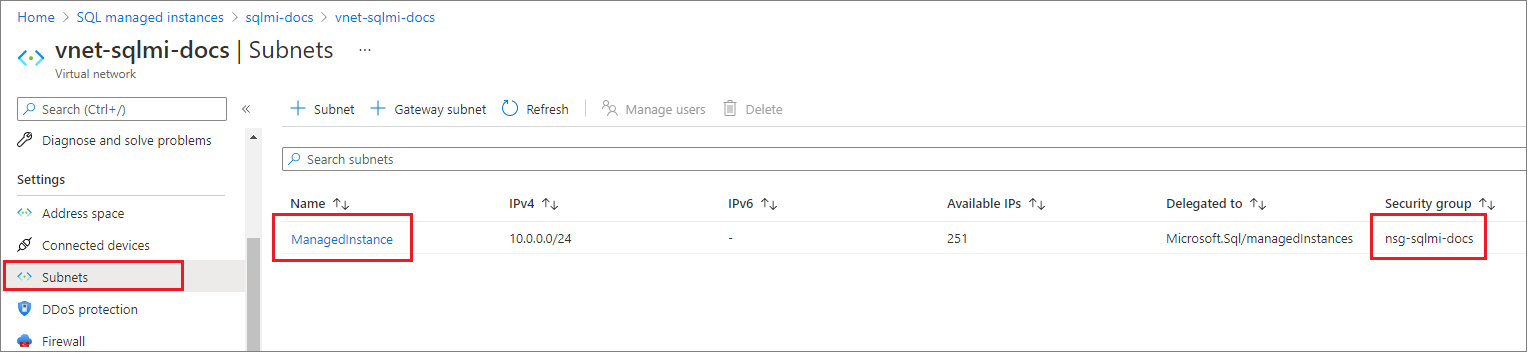

Wybierz kartę Podsieci w okienku konfiguracji sieci wirtualnej i zanotuj nazwę GRUPY ZABEZPIECZEŃ dla wystąpienia zarządzanego.

Wróć do grupy zasobów zawierającej wystąpienie zarządzane. Powinna zostać wyświetlona wcześniej zanotowany nazwa sieciowej grupy zabezpieczeń. Wybierz nazwę sieciowej grupy zabezpieczeń, aby otworzyć stronę konfiguracji sieciowej grupy zabezpieczeń.

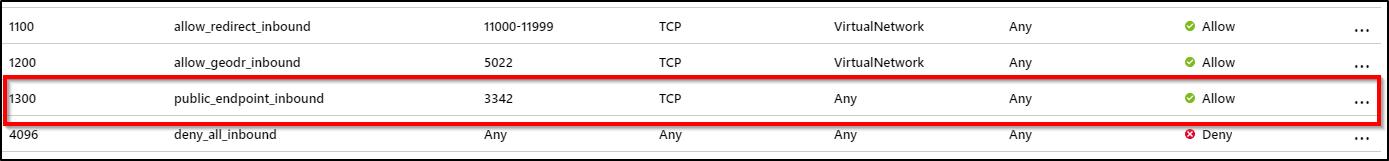

Wybierz kartę Reguły zabezpieczeń dla ruchu przychodzącego i Dodaj regułę o wyższym priorytcie niż reguła deny_all_inbound z następującymi ustawieniami:

Ustawienie Sugerowana wartość opis Source Dowolny adres IP lub tag usługi - W przypadku usług platformy Azure, takich jak Power BI, wybierz tag usługi w chmurze platformy Azure

- W przypadku komputera lub maszyny wirtualnej platformy Azure użyj adresu IP translatora adresów sieciowych

Zakresy portów źródłowych * Pozostaw wartość * (dowolną), ponieważ porty źródłowe są zwykle dynamicznie przydzielane i w związku z tym nieprzewidywalne Lokalizacja docelowa Dowolne Pozostawienie miejsca docelowego jako dowolne, aby zezwolić na ruch do podsieci wystąpienia zarządzanego Zakresy portów docelowych 3342 Określanie zakresu portu docelowego na 3342, czyli publicznego punktu końcowego TDS wystąpienia zarządzanego Protokół TCP Usługa SQL Managed Instance używa protokołu TCP dla TDS Akcja Zezwalaj Zezwalaj na ruch przychodzący do wystąpienia zarządzanego za pośrednictwem publicznego punktu końcowego Priorytet 1300 Upewnij się, że ta reguła ma wyższy priorytet niż reguła deny_all_inbound

Uwaga

Port 3342 jest używany na potrzeby połączeń publicznych punktów końcowych z wystąpieniem zarządzanym i obecnie nie można go zmienić.

Upewnij się, że routing jest prawidłowo skonfigurowany

Trasa z prefiksem adresu 0.0.0.0/0 informuje platformę Azure, jak kierować ruch przeznaczony dla adresu IP, który nie znajduje się w ramach prefiksu adresu jakiejkolwiek innej trasy w tabeli tras podsieci. Po utworzeniu podsieci platforma Azure tworzy domyślną trasę do prefiksu adresu 0.0.0.0/0 z typem następnego przeskoku Internet.

Przesłanianie tej trasy domyślnej bez dodawania niezbędnych tras w celu zapewnienia, że ruch publicznego punktu końcowego jest kierowany bezpośrednio do Internetu , może powodować problemy z routingiem asymetrycznym, ponieważ ruch przychodzący nie przepływa za pośrednictwem urządzenia wirtualnego/bramy sieci wirtualnej. Upewnij się, że cały ruch docierający do wystąpienia zarządzanego za pośrednictwem publicznego Internetu wraca przez publiczny Internet, dodając określone trasy dla każdego źródła lub ustawiając trasę domyślną na prefiks adresu 0.0.0.0/0 z powrotem do Internetu jako typ następnego przeskoku.

Zobacz więcej szczegółów dotyczących wpływu zmian na tę trasę domyślną o prefiksie adresu 0.0.0.0/0.

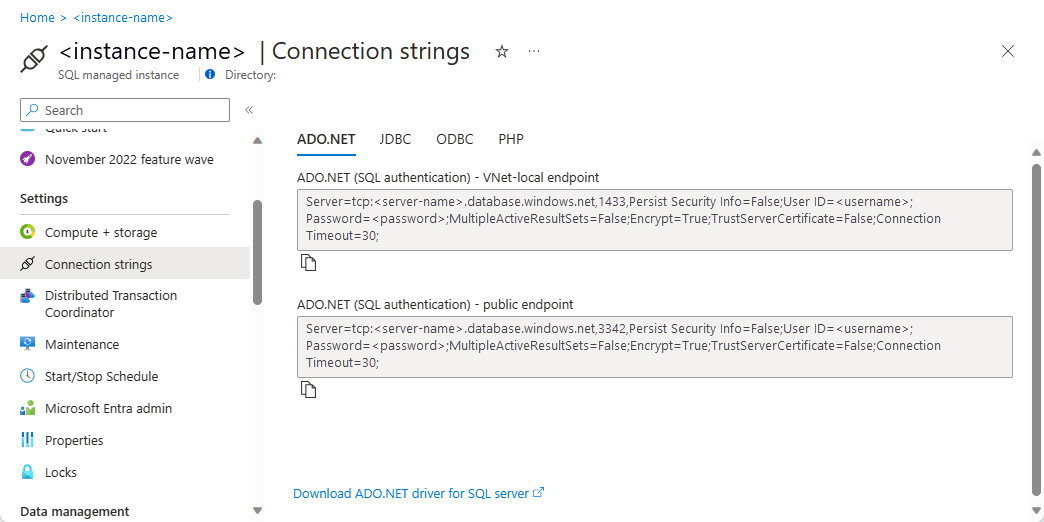

Uzyskiwanie publicznego punktu końcowego parametry połączenia

Przejdź do strony konfiguracji wystąpienia zarządzanego, która została włączona dla publicznego punktu końcowego. Wybierz kartę Parametry połączenia w obszarze Konfiguracja ustawień .

Nazwa hosta publicznego punktu końcowego ma format <mi_name>.publiczne.<>dns_zone.database.windows.net i że port używany do połączenia to 3342. Oto przykład wartości serwera parametry połączenia oznaczającej publiczny port punktu końcowego, który może być używany w połączeniu programu SQL Server Management Studio lub Azure Data Studio:

<mi_name>.public.<dns_zone>.database.windows.net,3342

Następne kroki

Dowiedz się więcej na temat bezpiecznego korzystania z usługi Azure SQL Managed Instance z publicznym punktem końcowym.