Bezpieczne używanie usługi Azure SQL Managed Instance z publicznymi punktami końcowymi

Dotyczy: Azure SQL Managed Instance

Usługa Azure SQL Managed Instance może zapewnić łączność użytkownika za pośrednictwem publicznych punktów końcowych. W tym artykule wyjaśniono, jak zwiększyć bezpieczeństwo tej konfiguracji.

Scenariusze

Usługa Azure SQL Managed Instance udostępnia lokalny punkt końcowy sieci wirtualnej, który umożliwia łączność z sieci wirtualnej. Domyślną opcją jest zapewnienie maksymalnej izolacji. Istnieją jednak scenariusze, w których należy podać połączenie z publicznym punktem końcowym:

- Wystąpienie zarządzane musi być zintegrowane z ofertami paaS (platformy tylko dla wielu dzierżaw).

- Potrzebna jest większa przepływność wymiany danych niż jest to możliwe w przypadku korzystania z sieci VPN.

- Zasady firmy uniemożliwiają usługę PaaS w sieciach firmowych.

Należy pamiętać, że publiczny punkt końcowy zawsze używa typu połączenia serwera proxy niezależnie od ustawienia typu połączenia.

Wdrażanie wystąpienia zarządzanego na potrzeby dostępu do publicznego punktu końcowego

Chociaż nie jest to obowiązkowe, typowym modelem wdrażania wystąpienia zarządzanego z publicznym dostępem do punktu końcowego jest utworzenie wystąpienia w dedykowanej izolowanej sieci wirtualnej. W tej konfiguracji sieć wirtualna jest używana tylko do izolacji klastra wirtualnego. Nie ma znaczenia, czy przestrzeń adresów IP wystąpienia zarządzanego nakłada się na przestrzeń adresową IP sieci firmowej.

Zabezpieczanie danych w ruchu

Ruch danych usługi SQL Managed Instance jest zawsze szyfrowany, jeśli sterownik klienta obsługuje szyfrowanie. Dane wysyłane między wystąpieniem zarządzanym a innymi maszynami wirtualnymi platformy Azure lub usługami platformy Azure nigdy nie opuszczają sieci szkieletowej platformy Azure. Jeśli istnieje połączenie między wystąpieniem zarządzanym a siecią lokalną, zalecamy użycie usługi Azure ExpressRoute. Usługa ExpressRoute pomaga uniknąć przenoszenia danych za pośrednictwem publicznego Internetu. W przypadku łączności lokalnej wystąpienia zarządzanego można używać tylko prywatnej komunikacji równorzędnej.

Blokowanie łączności przychodzącej i wychodzącej

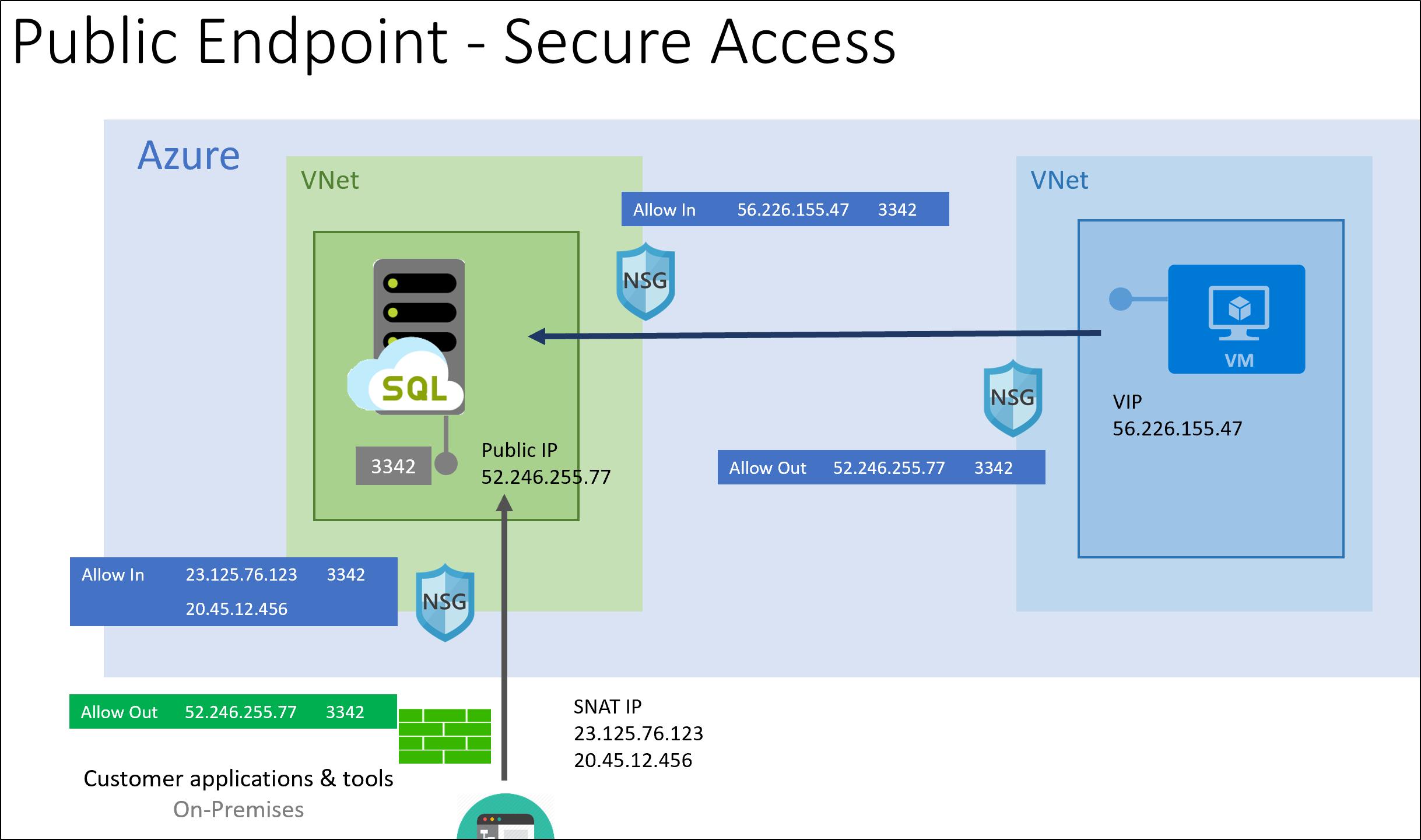

Na poniższym diagramie przedstawiono zalecane konfiguracje zabezpieczeń:

Wystąpienie zarządzane ma publiczny adres punktu końcowego przeznaczony dla klienta. Ten punkt końcowy współudzieli adres IP z punktem końcowym zarządzania, ale używa innego portu. Podobnie jak w przypadku lokalnego punktu końcowego sieci wirtualnej publiczny punkt końcowy może ulec zmianie po niektórych operacjach zarządzania. Zawsze należy określić publiczny adres punktu końcowego, rozpoznając rekord FQDN punktu końcowego, na przykład podczas konfigurowania reguł zapory na poziomie aplikacji.

Aby zapewnić, że ruch do wystąpienia zarządzanego pochodzi z zaufanych źródeł, zalecamy nawiązanie połączenia ze źródeł z dobrze znanymi adresami IP. Użyj sieciowej grupy zabezpieczeń, aby ograniczyć dostęp do publicznego punktu końcowego wystąpienia zarządzanego na porcie 3342.

Gdy klienci muszą zainicjować połączenie z sieci lokalnej, upewnij się, że adres źródłowy jest tłumaczony na dobrze znany zestaw adresów IP. Jeśli nie możesz tego zrobić (na przykład pracownicy mobilni są typowym scenariuszem), zalecamy użycie połączeń sieci VPN typu punkt-lokacja i lokalnego punktu końcowego sieci wirtualnej.

Jeśli połączenia są uruchamiane z platformy Azure, zalecamy, aby ruch pochodził z dobrze znanego wirtualnego adresu IP (na przykład maszyny wirtualnej). Aby ułatwić zarządzanie wirtualnymi adresami IP (VIP), warto użyć prefiksów publicznych adresów IP.

Następne kroki

- Dowiedz się, jak skonfigurować publiczny punkt końcowy na potrzeby zarządzania wystąpieniami: Konfigurowanie publicznego punktu końcowego