Ustawienia łączności

Dotyczy:Baza danych Azure SQL

Baza danych SQL w Fabric

W tym artykule przedstawiono ustawienia kontrolujące łączność z serwerem dla usługi Azure SQL Database i bazy danych SQL Database w usłudze Microsoft Fabric.

- Aby uzyskać więcej informacji na temat różnych składników, które kierują ruch sieciowy i zasady połączeń, zobacz Architektura łączności.

- Ten artykuł nie dotyczy usługi Azure SQL Managed Instance. Zamiast tego zobacz Łączenie aplikacji z usługą Azure SQL Managed Instance.

- Ten artykuł nie dotyczy usługi Azure Synapse Analytics.

- Aby uzyskać ustawienia kontrolujące łączność z dedykowanymi pulami SQL w usłudze Azure Synapse Analytics, zobacz ustawienia łączności usługi Azure Synapse Analytics.

- Aby uzyskać parametry połączenia do pul usługi Azure Synapse Analytics, zobacz Nawiązywanie połączenia z usługą Synapse SQL.

- Zobacz Reguły zapory adresów IP usługi Azure Synapse Analytics, aby uzyskać wskazówki dotyczące konfigurowania reguł zapory adresów IP dla usługi Azure Synapse Analytics z obszarami roboczymi.

Sieć i łączność

Te ustawienia można zmienić na serwerze logicznym.

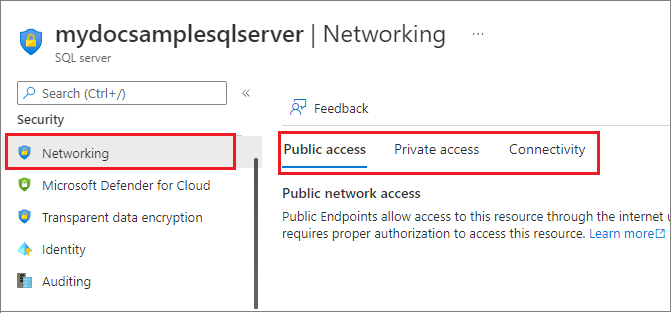

Zmienianie dostępu do sieci publicznej

Istnieje możliwość zmiany dostępu do sieci publicznej dla usługi Azure SQL Database za pośrednictwem witryny Azure Portal, programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure.

Uwaga

Te ustawienia zostaną zastosowane natychmiast po ich zastosowaniu. Klienci mogą napotkać utratę połączenia, jeśli nie spełniają wymagań dla każdego ustawienia.

Aby włączyć dostęp do sieci publicznej dla serwera logicznego hostowania baz danych:

- Przejdź do witryny Azure Portal i przejdź do serwera logicznego na platformie Azure.

- W obszarze Zabezpieczenia wybierz stronę Sieć .

- Wybierz kartę Dostęp publiczny, a następnie ustaw pozycję Dostęp do sieci publicznej na Wybierz sieci.

Na tej stronie można dodać regułę sieci wirtualnej, a także skonfigurować reguły zapory dla publicznego punktu końcowego.

Wybierz kartę Dostęp prywatny, aby skonfigurować prywatny punkt końcowy.

Odmowa dostępu do sieci publicznej

Ustawienie Domyślne dla ustawienia Dostęp do sieci publicznej to Wyłącz. Klienci mogą łączyć się z bazą danych przy użyciu publicznych punktów końcowych (z regułami zapory na poziomie serwera opartymi na adresach IP lub regułami zapory sieci wirtualnej) lub prywatnymi punktami końcowymi (przy użyciu usługi Azure Private Link), jak opisano w omówieniu dostępu do sieci.

Gdy dostęp do sieci publicznej jest ustawiony na Wartość Wyłącz, dozwolone są tylko połączenia z prywatnych punktów końcowych. Wszystkie połączenia z publicznych punktów końcowych zostaną odrzucone z komunikatem o błędzie podobnym do następującego:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Po ustawieniu opcji Dostęp do sieci publicznej na wartość Wyłącz wszelkie próby dodania, usunięcia lub edytowania reguł zapory zostaną odrzucone z komunikatem o błędzie podobnym do następującego:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Upewnij się, że dostęp do sieci publicznej jest ustawiony na Wybrane sieci, aby móc dodawać, usuwać lub edytować dowolne reguły zapory dotyczące Azure SQL Database.

Wersja minimalna protokołu TLS

Minimalne ustawienie wersji protokołu Transport Layer Security (TLS) umożliwia klientom wybranie wersji protokołu TLS używanej przez bazę danych SQL. Można zmienić minimalną wersję protokołu TLS przy użyciu witryny Azure Portal, programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure.

Obecnie usługa Azure SQL Database obsługuje protokoły TLS 1.0, 1.1, 1.2 i 1.3. Ustawienie minimalnej wersji protokołu TLS gwarantuje, że nowsze wersje protokołu TLS są obsługiwane. Na przykład wybranie wersji protokołu TLS 1.1 oznacza, że akceptowane będą tylko połączenia nawiązywane za pomocą protokołów TLS 1.1 i 1.2, a protokół TLS 1.0 będzie odrzucany. Po przetestowaniu, aby potwierdzić, że aplikacje go obsługują, zalecamy ustawienie minimalnej wersji protokołu TLS na 1.3. Zawiera ona poprawki dla luk w zabezpieczeniach znalezionych w poprzednich wydaniach i jest najwyższą wersją protokołu TLS obsługiwaną w usłudze Azure SQL Database.

Nadchodzące zmiany w emeryturze

Platforma Azure ogłosiła, że wsparcie dla starszych wersji protokołu TLS (TLS 1.0 i 1.1) kończy się 31 sierpnia 2025 r. Aby uzyskać więcej informacji, zobacz Wycofywanie protokołów TLS 1.0 i 1.1.

Od listopada 2024 r. nie będzie już można ustawić minimalnej wersji protokołu TLS dla połączeń klienckich usługi Azure SQL Database poniżej protokołu TLS 1.2.

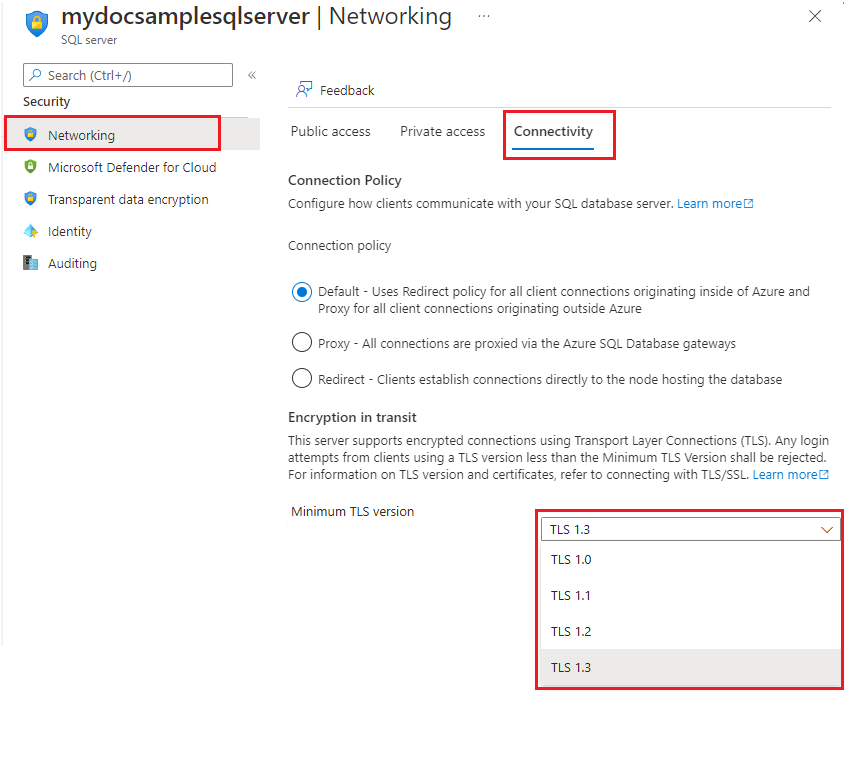

Konfigurowanie minimalnej wersji protokołu TLS

Minimalną wersję protokołu TLS dla połączeń klienckich można skonfigurować przy użyciu witryny Azure Portal, programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Uwaga

- Ustawieniem domyślnym dla minimalnej wersji protokołu TLS jest zezwalanie na wszystkie wersje. Po wymuszeniu wersji protokołu TLS nie można przywrócić wartości domyślnej.

- Wymuszanie co najmniej protokołu TLS 1.3 może powodować problemy z połączeniami klientów, którzy nie obsługują protokołu TLS 1.3, ponieważ nie wszystkie sterowniki i systemy operacyjne obsługują protokół TLS 1.3.

W przypadku klientów z aplikacjami, które opierają się na starszych wersjach protokołu TLS, zalecamy ustawienie minimalnej wersji protokołu TLS zgodnie z wymaganiami aplikacji. Jeśli wymagania aplikacji są nieznane lub obciążenia korzystają ze starszych sterowników, które nie są już obsługiwane, zalecamy nie ustawiać minimalnej wersji protokołu TLS.

Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące protokołu TLS dotyczące łączności z usługą SQL Database.

Po ustawieniu minimalnej wersji protokołu TLS klienci korzystający z wersji protokołu TLS niższej niż minimalna wersja protokołu TLS serwera nie będą uwierzytelniać się z powodu następującego błędu:

Error 47072

Login failed with invalid TLS version

Uwaga

Minimalna wersja protokołu TLS jest wymuszana w warstwie aplikacji. Narzędzia, które próbują określić obsługę protokołu TLS w warstwie protokołu, mogą zwracać wersje protokołu TLS oprócz minimalnej wymaganej wersji podczas uruchamiania bezpośrednio względem punktu końcowego usługi SQL Database.

- Przejdź do witryny Azure Portal i przejdź do serwera logicznego na platformie Azure.

- W obszarze Zabezpieczenia wybierz stronę Sieć .

- Wybierz kartę Łączność . Wybierz minimalną wersję protokołu TLS żądaną dla wszystkich baz danych skojarzonych z serwerem, a następnie wybierz pozycję Zapisz.

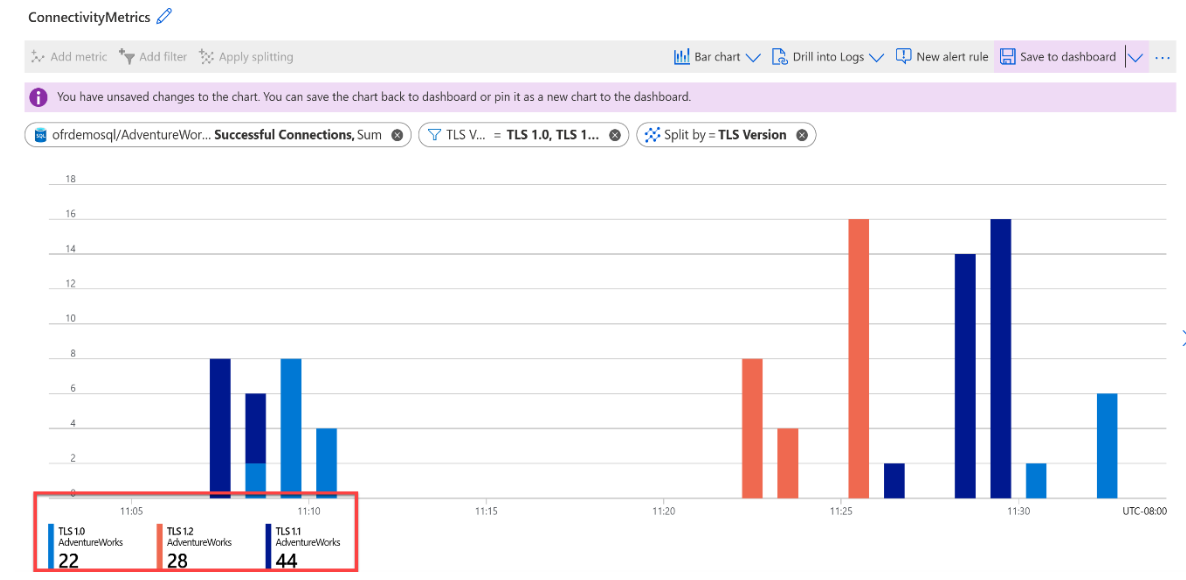

Identyfikowanie połączeń klientów

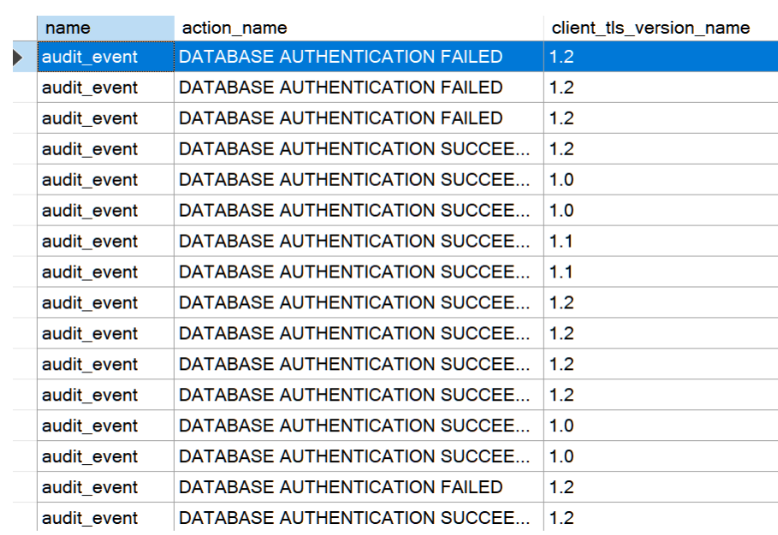

Dzienniki inspekcji w portalu Azure i SQL umożliwiają identyfikowanie klientów łączących się przy użyciu protokołów TLS 1.0 i 1.1.

W Portalu Azure przejdź do Metryki w obszarze Monitorowanie zasobu bazy danych, a następnie przefiltruj według 'Pomyślne połączenia' oraz 'wersje TLS' = 1.0:

Możesz również wykonać kwerendę sys.fn_get_audit_file bezpośrednio w bazie danych, aby przeglądać client_tls_version_name w pliku audytu, wyszukując zdarzenia nazwane audit_event.

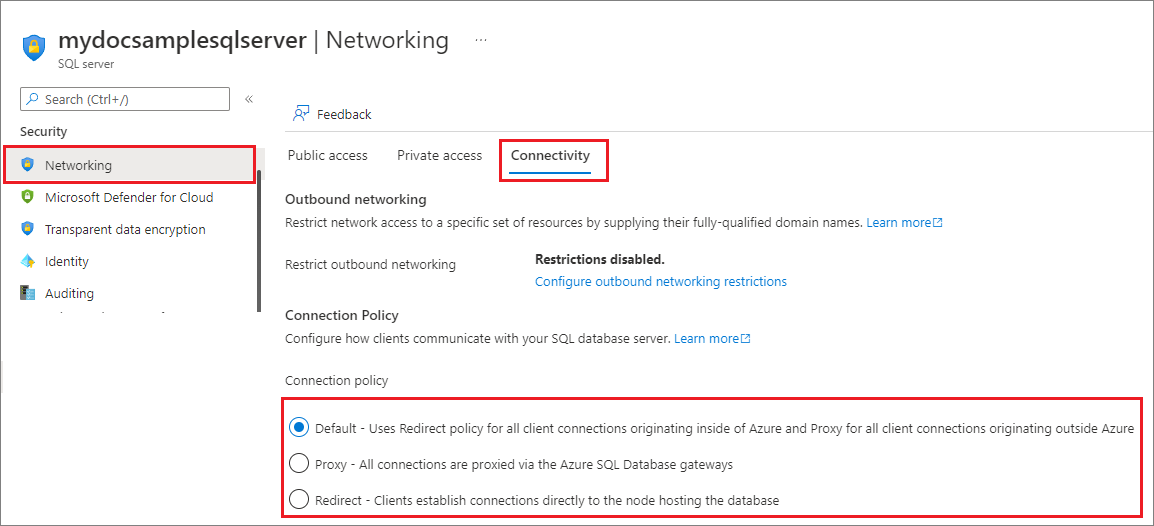

Zmienianie zasad połączenia

Zasady połączeń określają sposób nawiązywania połączenia przez klientów. Zdecydowanie zalecamy politykę Redirect połączenia zamiast polityki Proxy połączenia dla najniższego opóźnienia i najwyższej przepływności.

Istnieje możliwość zmiany zasad połączenia przy użyciu witryny Azure Portal, programu Azure PowerShell i interfejsu wiersza polecenia platformy Azure.

Istnieje możliwość zmiany zasad połączenia dla serwera logicznego przy użyciu witryny Azure Portal.

- Przejdź do portalu Azure Portal. Przejdź do serwera logicznego na platformie Azure.

- W obszarze Zabezpieczenia wybierz stronę Sieć .

- Wybierz kartę Łączność . Wybierz odpowiednie zasady połączenia, a następnie wybierz pozycję Zapisz.