Ustawienia łączności usługi Azure Synapse Analytics

W tym artykule opisano ustawienia łączności w usłudze Azure Synapse Analytics i sposób ich konfigurowania tam, gdzie ma to zastosowanie.

Dostęp do sieci publicznej

Możesz użyć funkcji dostępu do sieci publicznej, aby zezwolić na przychodzącą łączność sieciową z obszarem roboczym usługi Azure Synapse.

- Gdy dostęp do sieci publicznej jest wyłączony, możesz nawiązać połączenie z własnym obszarem roboczym tylko przy użyciu prywatnych punktów końcowych.

- Po włączeniu dostępu do sieci publicznej można nawiązać połączenie z obszarem roboczym również z sieci publicznych. Tą funkcją można zarządzać zarówno podczas tworzenia obszaru roboczego, jak i po jego utworzeniu.

Ważne

Ta funkcja jest dostępna tylko dla obszarów roboczych usługi Azure Synapse skojarzonych z zarządzaną siecią wirtualną usługi Azure Synapse Analytics. Można jednak udostępniać obszary robocze usługi Synapse w sieci publicznej, niezależnie od ich skojarzenia z zarządzaną siecią wirtualną.

Gdy dostęp do sieci publicznej jest wyłączony, dostęp do trybu GIT w programie Synapse Studio i zatwierdzanie zmian nie będzie blokowane, o ile użytkownik ma wystarczające uprawnienia dostępu do zintegrowanego repozytorium Git lub odpowiedniej gałęzi Git. Jednak przycisk publikowania nie będzie działać, ponieważ dostęp do trybu na żywo jest blokowany przez ustawienia zapory. Gdy dostęp do sieci publicznej jest wyłączony, własne środowisko Integration Runtime może nadal komunikować się z usługą Synapse. Obecnie nie obsługujemy ustanawiania łącza prywatnego między własnym środowiskiem Integration Runtime i płaszczyzną sterowania usługi Synapse.

Wybranie opcji Wyłącz nie spowoduje zastosowania żadnych reguł zapory, które można skonfigurować. Ponadto reguły zapory będą wyszarane w ustawieniu Sieć w portalu usługi Synapse. Konfiguracje zapory są ponownie używane po ponownym włączeniu dostępu do sieci publicznej.

Napiwek

Po ponownym włączeniu poczekaj trochę czasu przed edytowaniem reguł zapory.

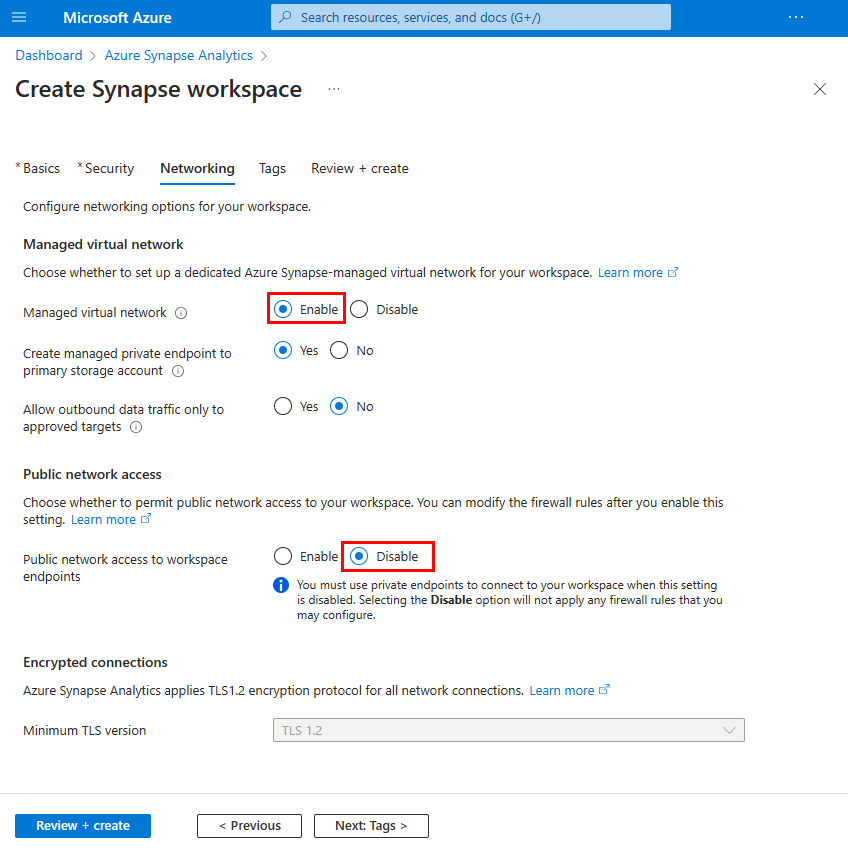

Konfigurowanie dostępu do sieci publicznej podczas tworzenia obszaru roboczego

Wybierz kartę Sieć podczas tworzenia obszaru roboczego w witrynie Azure Portal.

W obszarze Zarządzana sieć wirtualna wybierz pozycję Włącz, aby skojarzyć obszar roboczy z zarządzaną siecią wirtualną i zezwolić na dostęp do sieci publicznej.

W obszarze Dostęp do sieci publicznej wybierz pozycję Wyłącz, aby odmówić publicznego dostępu do obszaru roboczego. Wybierz pozycję Włącz, jeśli chcesz zezwolić na dostęp publiczny do obszaru roboczego.

Ukończ resztę przepływu tworzenia obszaru roboczego.

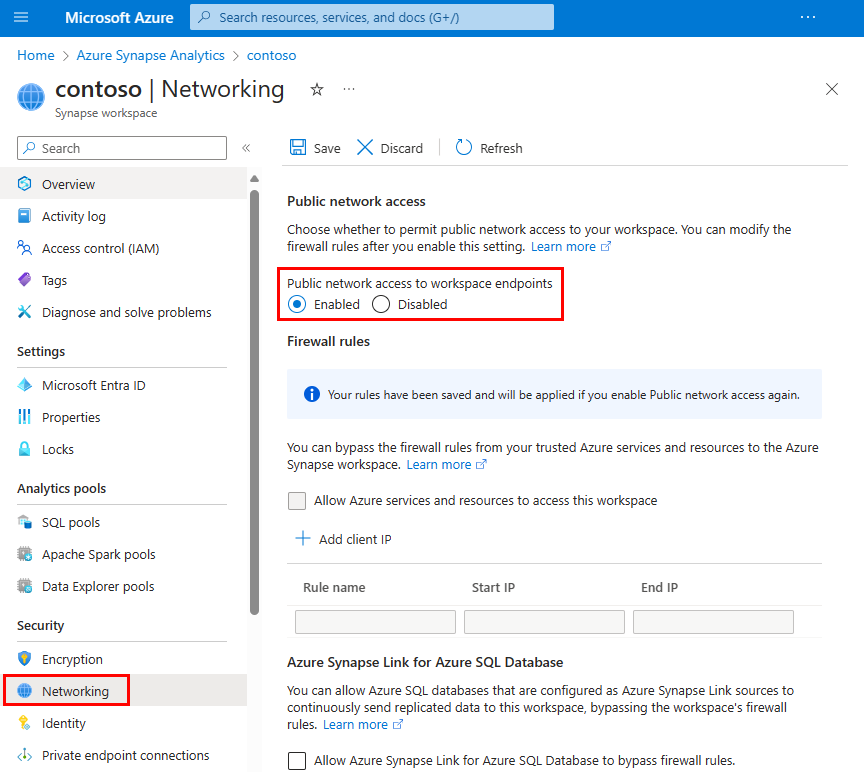

Konfigurowanie dostępu do sieci publicznej po utworzeniu obszaru roboczego

Wybierz obszar roboczy usługi Synapse w witrynie Azure Portal.

Wybierz pozycję Sieć z menu nawigacji po lewej stronie.

Wybierz pozycję Wyłączone, aby odmówić publicznego dostępu do obszaru roboczego. Wybierz pozycję Włączone, jeśli chcesz zezwolić na publiczny dostęp do obszaru roboczego.

Po wyłączeniu reguły zapory są wyszarzane, aby wskazać, że reguły zapory nie są obowiązujące. Konfiguracje reguł zapory zostaną zachowane.

Wybierz przycisk Zapisz, aby zapisać zmiany. Powiadomienie potwierdzi, że ustawienie sieciowe zostało pomyślnie zapisane.

Zasady połączeń

Zasady połączenia dla usługi Synapse SQL w usłudze Azure Synapse Analytics są ustawione na wartość Domyślne. Nie można tego zmienić w usłudze Azure Synapse Analytics. Aby uzyskać więcej informacji, zobacz Architektura łączności.

Minimalna wersja protokołu TLS

Bezserwerowy punkt końcowy SQL i punkt końcowy tworzenia akceptują tylko protokół TLS 1.2 lub nowszy.

Od grudnia 2021 r. wymagany jest minimalny poziom protokołu TLS 1.2 dla dedykowanych pul SQL zarządzanych przez obszar roboczy w nowych obszarach roboczych usługi Synapse. Możesz podnieść lub obniżyć to wymaganie przy użyciu minimalnego interfejsu API REST protokołu TLS dla nowych obszarów roboczych usługi Synapse lub istniejących obszarów roboczych, dzięki czemu użytkownicy, którzy nie mogą używać wyższej wersji klienta TLS w obszarach roboczych, mogą się łączyć. Klienci mogą również podnieść minimalną wersję protokołu TLS, aby spełnić wymagania dotyczące zabezpieczeń.

Ważne

Platforma Azure rozpocznie wycofywanie starszych wersji protokołu TLS (TLS 1.0 i 1.1) od listopada 2024 r. Użyj protokołu TLS 1.2 lub nowszego. Po 31 marca 2025 r. nie będzie już można ustawić minimalnej wersji protokołu TLS dla połączeń klienckich usługi Azure Synapse Analytics poniżej protokołu TLS 1.2. Po tej dacie próby logowania z połączeń przy użyciu protokołu TLS w wersji niższej niż 1.2 zakończy się niepowodzeniem. Aby uzyskać więcej informacji, zobacz Anons: pomoc techniczna platformy Azure dla protokołów TLS 1.0 i TLS 1.1 zostaną zakończone.

Azure Policy

Zasady platformy Azure, aby zapobiec modyfikacjom ustawień sieci w obszarze roboczym usługi Synapse, nie są obecnie dostępne.