Włączanie uwierzytelniania LDAP usług domena usługi Active Directory Services (AD DS) dla woluminów NFS

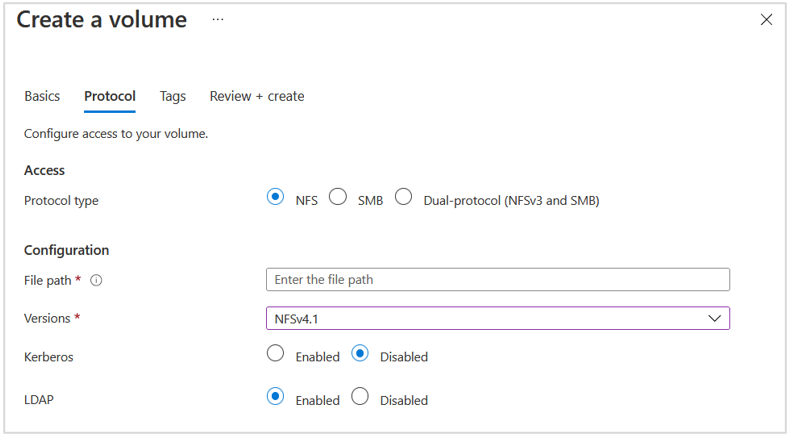

Podczas tworzenia woluminu NFS można włączyć protokół LDAP z funkcją rozszerzonych grup ( opcja LDAP ) dla woluminu. Ta funkcja umożliwia użytkownikom i grupom rozszerzonym ldap usługi Active Directory (maksymalnie 1024) dostęp do plików i katalogów w woluminie. Protokół LDAP można używać z funkcją grup rozszerzonych z woluminami NFSv4.1 i NFSv3.

Uwaga

Domyślnie na serwerach MaxPageSize LDAP usługi Active Directory atrybut jest ustawiony na wartość domyślną 1000. To ustawienie oznacza, że grupy przekraczające 1000 są obcinane w zapytaniach LDAP. Aby włączyć pełną obsługę z wartością 1024 dla grup rozszerzonych, MaxPageSiznależy zmodyfikować atrybut e, aby odzwierciedlał wartość 1024. Aby uzyskać informacje na temat sposobu zmiany tej wartości, zobacz Jak wyświetlać i ustawiać zasady LDAP w usłudze Active Directory przy użyciu Ntdsutil.exe.

Usługa Azure NetApp Files obsługuje pobieranie grup rozszerzonych z usługi nazw LDAP, a nie z nagłówka RPC. Usługa Azure NetApp Files współdziała z protokołem LDAP, wysyłając zapytanie o atrybuty, takie jak nazwy użytkowników, identyfikatory liczbowe, grupy i członkostwa w grupach na potrzeby operacji protokołu NFS.

Po ustaleniu, że protokół LDAP będzie używany dla operacji, takich jak wyszukiwanie nazw i pobieranie grup rozszerzonych, następuje następujący proces:

- Usługa Azure NetApp Files używa konfiguracji klienta LDAP do próby nawiązania połączenia z serwerem LDAP usług AD DS lub Microsoft Entra Domain Services określonym w konfiguracji usługi Azure NetApp Files AD.

- Jeśli połączenie TCP za pośrednictwem zdefiniowanego portu usługi AD DS lub Microsoft Entra Domain Services LDAP zakończy się pomyślnie, klient LDAP usługi Azure NetApp Files próbuje "powiązać" (zalogować się) z usługami AD DS lub Serwer LDAP usług Microsoft Entra Domain Services (kontroler domeny) przy użyciu zdefiniowanych poświadczeń w konfiguracji klienta LDAP.

- Jeśli powiązanie zakończy się pomyślnie, klient LDAP usługi Azure NetApp Files używa schematu LDAP RFC 2307bis w celu utworzenia zapytania wyszukiwania LDAP dla usług AD DS lub serwera LDAP usług Microsoft Entra Domain Services (kontrolera domeny).

Następujące informacje są przekazywane do serwera w zapytaniu:

- Nazwa wyróżniająca bazy/użytkownika (aby zawęzić zakres wyszukiwania)

- Typ zakresu wyszukiwania (poddrzewo)

- Klasa obiektów (

userposixAccountdla użytkowników iposixGroupgrup) - Identyfikator UID lub nazwa użytkownika

- Żądane atrybuty (

uid,uidNumbergidNumberdla użytkowników lubgidNumbergrup)

- Jeśli użytkownik lub grupa nie zostanie znaleziona, żądanie zakończy się niepowodzeniem i odmowa dostępu.

- Jeśli żądanie zakończy się pomyślnie, atrybuty użytkownika i grupy są buforowane do użycia w przyszłości. Ta operacja poprawia wydajność kolejnych zapytań LDAP skojarzonych z buforowanym atrybutem użytkownika lub grupy. Zmniejsza to również obciążenie serwera LDAP usług AD DS lub Microsoft Entra Domain Services.

Kwestie wymagające rozważenia

Protokół LDAP można włączyć z funkcją grup rozszerzonych tylko podczas tworzenia woluminu. Tej funkcji nie można włączyć z mocą wsteczną na istniejących woluminach.

Protokół LDAP z grupami rozszerzonymi jest obsługiwany tylko w usługach domena usługi Active Directory Services (AD DS) lub Microsoft Entra Domain Services. OpenLDAP lub inne usługi katalogowe LDAP innych firm nie są obsługiwane.

Protokół LDAP za pośrednictwem protokołu TLS nie może być włączony, jeśli używasz usług Microsoft Entra Domain Services.

Nie można zmodyfikować ustawienia opcji LDAP (włączone lub wyłączone) po utworzeniu woluminu.

W poniższej tabeli opisano ustawienia czasu wygaśnięcia (TTL) dla pamięci podręcznej LDAP. Przed próbą uzyskania dostępu do pliku lub katalogu za pośrednictwem klienta należy poczekać na odświeżenie pamięci podręcznej. W przeciwnym razie na kliencie zostanie wyświetlony komunikat o odmowie dostępu lub uprawnienia.

Pamięć podręczna Domyślny limit czasu Lista członkostwa w grupie 24-godzinny czas wygaśnięcia Grupy systemu Unix 24-godzinny czas wygaśnięcia, 1-minutowy ujemny czas wygaśnięcia Użytkownicy systemu Unix 24-godzinny czas wygaśnięcia, 1-minutowy ujemny czas wygaśnięcia Pamięci podręczne mają określony limit czasu nazywany czasem wygaśnięcia. Po upływie limitu czasu wpisy są przestarzałe, aby nieaktualne wpisy nie utrzymywały się. Ujemna wartość czasu wygaśnięcia polega na tym, że wyszukiwanie, które zakończyło się niepowodzeniem, pomaga uniknąć problemów z wydajnością z powodu zapytań LDAP dla obiektów, które mogą nie istnieć.

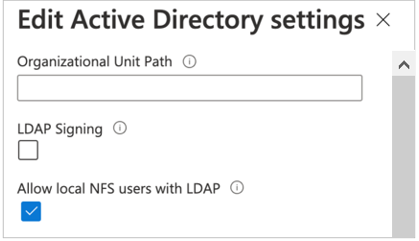

Opcja Zezwalaj lokalnym użytkownikom systemu plików NFS z protokołem LDAP w połączeniach usługi Active Directory ma na celu zapewnienie okazjonalnego i tymczasowego dostępu do użytkowników lokalnych. Po włączeniu tej opcji uwierzytelnianie użytkowników i wyszukiwanie z serwera LDAP przestaną działać, a liczba członkostw w grupach, które będą obsługiwane przez usługę Azure NetApp Files, będzie ograniczona do 16. W związku z tym należy zachować tę opcję wyłączoną na połączeniach usługi Active Directory, z wyjątkiem sytuacji, gdy użytkownik lokalny musi uzyskać dostęp do woluminów z obsługą protokołu LDAP. W takim przypadku należy wyłączyć tę opcję, gdy tylko dostęp użytkownika lokalnego nie jest już wymagany dla woluminu. Zobacz Zezwalanie lokalnym użytkownikom systemu plików NFS z protokołem LDAP na dostęp do woluminu z dwoma protokołami na temat zarządzania dostępem użytkowników lokalnych.

Kroki

Woluminy LDAP wymagają konfiguracji usługi Active Directory dla ustawień serwera LDAP. Postępuj zgodnie z instrukcjami w temacie Wymagania dotyczące połączeń usługi Active Directory i Utwórz połączenie usługi Active Directory, aby skonfigurować połączenia usługi Active Directory w witrynie Azure Portal.

Uwaga

Upewnij się, że skonfigurowano ustawienia połączenia usługi Active Directory. Konto komputera zostanie utworzone w jednostce organizacyjnej określonej w ustawieniach połączenia usługi Active Directory. Ustawienia są używane przez klienta LDAP do uwierzytelniania w usłudze Active Directory.

Upewnij się, że serwer LDAP usługi Active Directory jest uruchomiony w usłudze Active Directory.

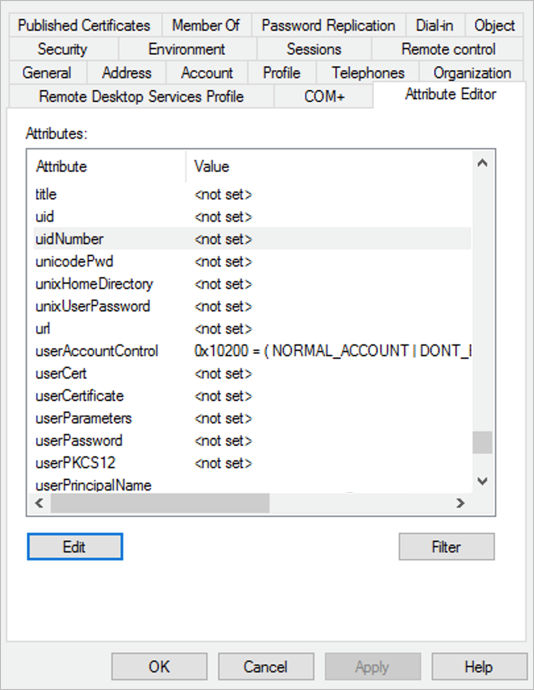

Użytkownicy systemu NFS protokołu LDAP muszą mieć pewne atrybuty modelu POSIX na serwerze LDAP. Ustaw atrybuty dla użytkowników LDAP i grup LDAP w następujący sposób:

- Wymagane atrybuty dla użytkowników LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Wymagane atrybuty dla grup LDAP:

objectClass: group, posixGroup,

gidNumber: 555

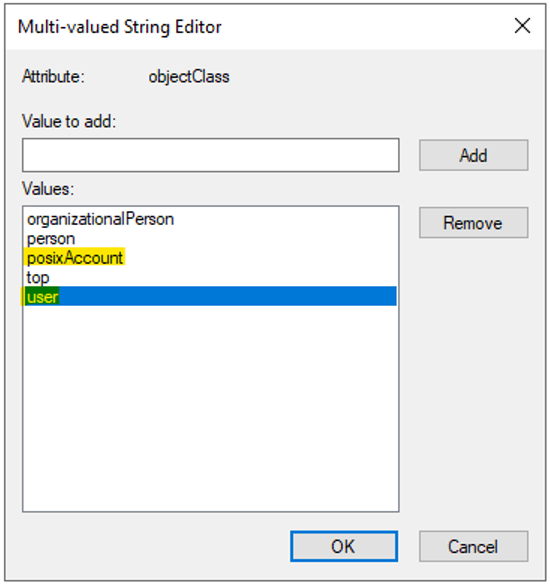

Wartości określone dla

objectClasssą oddzielnymi wpisami. Na przykład w EdytorzeobjectClassciągów z wieloma wartościami będą miały oddzielne wartości (useriposixAccount) określone w następujący sposób dla użytkowników LDAP:Uwaga

Jeśli atrybuty POSIX nie są poprawnie skonfigurowane, operacje wyszukiwania użytkowników i grup mogą zakończyć się niepowodzeniem, a użytkownicy mogą zostać zgniecioni podczas uzyskiwania dostępu do

nobodywoluminów NFS.

Atrybuty POSIX można zarządzać przy użyciu przystawki programu MMC Użytkownicy i komputery usługi Active Directory. W poniższym przykładzie przedstawiono Edytor atrybutów usługi Active Directory. Aby uzyskać szczegółowe informacje, zobacz Access Active Directory Attribute Editor (Edytor atrybutów usługi Active Directory).

- Wymagane atrybuty dla użytkowników LDAP:

Jeśli chcesz skonfigurować klienta systemu Linux zintegrowanego z protokołem LDAP NFSv4.1, zobacz Konfigurowanie klienta NFS dla usługi Azure NetApp Files.

Jeśli woluminy z obsługą protokołu LDAP używają systemu plików NFSv4.1, postępuj zgodnie z instrukcjami w temacie Konfigurowanie domeny identyfikatora NFSv4.1, aby skonfigurować

/etc/idmapd.confplik.Musisz ustawić domenę

Domain/etc/idmapd.confskonfigurowaną w połączeniu usługi Active Directory na koncie usługi NetApp. Jeśli na przykładcontoso.comjest skonfigurowana domena na koncie usługi NetApp, ustaw wartośćDomain = contoso.com.Następnie należy ponownie uruchomić usługę

rpcbindna hoście lub ponownie uruchomić hosta.Wykonaj kroki opisane w temacie Tworzenie woluminu NFS dla usługi Azure NetApp Files , aby utworzyć wolumin NFS. Podczas procesu tworzenia woluminu na karcie Protokół włącz opcję LDAP .

Opcjonalnie — możesz włączyć lokalnych użytkowników klienta NFS, którzy nie są obecni na serwerze LDAP systemu Windows, aby uzyskać dostęp do woluminu NFS z włączonym protokołem LDAP z włączonymi grupami rozszerzonymi. W tym celu włącz opcję Zezwalaj lokalnym użytkownikom systemu plików NFS z protokołem LDAP w następujący sposób:

- Wybierz pozycję Połączenia usługi Active Directory. Na istniejącym połączeniu usługi Active Directory wybierz menu kontekstowe (trzy kropki

…), a następnie wybierz pozycję Edytuj. - W wyświetlonym oknie Edytowanie ustawień usługi Active Directory wybierz opcję Zezwalaj lokalnym użytkownikom systemu plików NFS z protokołem LDAP .

- Wybierz pozycję Połączenia usługi Active Directory. Na istniejącym połączeniu usługi Active Directory wybierz menu kontekstowe (trzy kropki

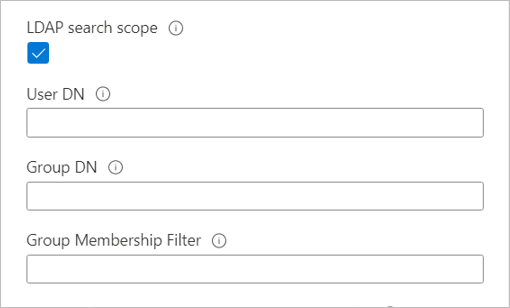

Opcjonalnie — jeśli masz duże topologie i używasz stylu zabezpieczeń systemu Unix z woluminem z podwójnym protokołem lub LDAP z grupami rozszerzonymi, możesz użyć opcji Zakres wyszukiwania LDAP, aby uniknąć błędów "odmowa dostępu" na klientach systemu Linux dla usługi Azure NetApp Files.

Opcja Zakres wyszukiwania LDAP jest konfigurowana za pośrednictwem strony Połączenia usługi Active Directory.

Aby rozwiązać problemy z użytkownikami i grupami z serwera LDAP dla dużych topologii, ustaw wartości opcji Filtrowanie członkostwa grupy, DN użytkownika i grupy na stronie Połączenia usługi Active Directory w następujący sposób:

- Określ zagnieżdżony identyfikator DN użytkownika i nazwę DN grupy w formacie

OU=subdirectory,OU=directory,DC=domain,DC=com. Można określić wiele jednostek organizacyjnych przy użyciu średnika, na przykład:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Określ filtr członkostwa w grupie w formacie

(gidNumber=*). Na przykład ustawienie(gidNumber=9*)wyszukiwania rozpoczynagidNumberssię od 9. Można również użyć dwóch filtrów razem:(|(cn=*22)(cn=*33))wyszukuje wartości CN kończące się na 22 lub 33. - Jeśli użytkownik jest członkiem więcej niż 256 grup, zostanie wyświetlonych tylko 256 grup.

- Jeśli wystąpią błędy, zapoznaj się z błędami woluminów LDAP.

- Określ zagnieżdżony identyfikator DN użytkownika i nazwę DN grupy w formacie

Następne kroki

- Tworzenie woluminu NFS dla usługi Azure NetApp Files

- Tworzenie połączeń usługi Active Directory i zarządzanie nimi

- Konfigurowanie domeny NFSv4.1

- Konfigurowanie klienta sieciowego systemu plików dla usługi Azure NetApp Files

- Rozwiązywanie problemów z błędami woluminów dla usługi Azure NetApp Files

- Modyfikowanie połączeń Active Directory dla usługi Azure NetApp Files

- Omówienie członkostwa w grupach systemu plików NFS i grup uzupełniających