Konfigurowanie kluczy zarządzanych przez klienta na potrzeby szyfrowania woluminów usługi Azure NetApp Files

Klucze zarządzane przez klienta na potrzeby szyfrowania woluminów usługi Azure NetApp Files umożliwiają używanie własnych kluczy zamiast klucza zarządzanego przez platformę podczas tworzenia nowego woluminu. Za pomocą kluczy zarządzanych przez klienta można w pełni zarządzać relacją między cyklem życia klucza, uprawnieniami do użycia klucza i operacjami inspekcji kluczy.

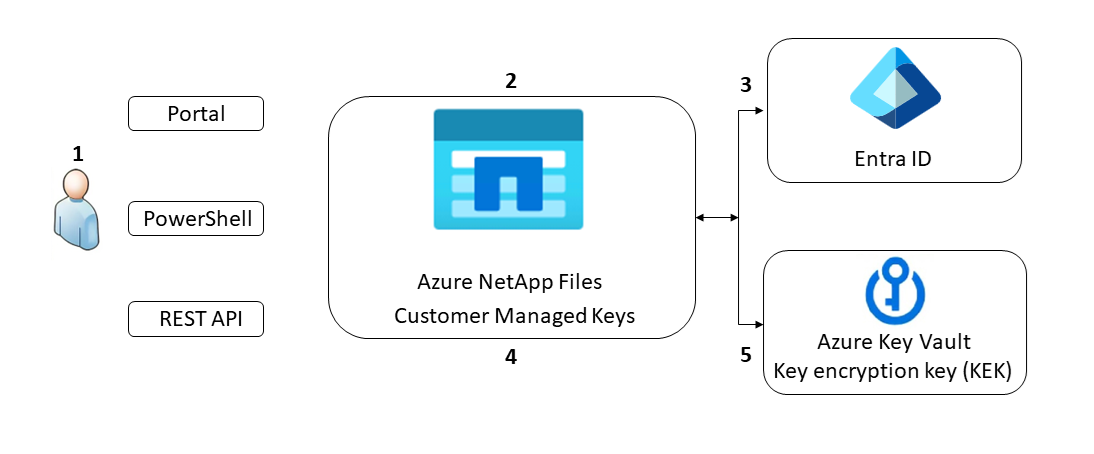

Na poniższym diagramie przedstawiono sposób działania kluczy zarządzanych przez klienta z usługą Azure NetApp Files:

Usługa Azure NetApp Files udziela uprawnień do kluczy szyfrowania tożsamości zarządzanej. Tożsamość zarządzana to tożsamość zarządzana przypisana przez użytkownika, którą tworzysz i zarządzasz tożsamością zarządzaną przypisaną przez system lub skojarzona z kontem usługi NetApp.

Szyfrowanie należy skonfigurować przy użyciu klucza zarządzanego przez klienta dla konta usługi NetApp.

Tożsamość zarządzana, do której administrator usługi Azure Key Vault udzielił uprawnień w kroku 1, aby uwierzytelnić dostęp do usługi Azure Key Vault za pośrednictwem identyfikatora Entra firmy Microsoft.

Usługa Azure NetApp Files opakowuje klucz szyfrowania konta za pomocą klucza zarządzanego przez klienta w usłudze Azure Key Vault.

Klucze zarządzane przez klienta nie mają wpływu na wydajność usługi Azure NetApp Files. Jego jedyną różnicą od kluczy zarządzanych przez platformę jest sposób zarządzania kluczem.

W przypadku operacji odczytu/zapisu usługa Azure NetApp Files wysyła żądania do usługi Azure Key Vault, aby odpakować klucz szyfrowania konta w celu wykonania operacji szyfrowania i odszyfrowywania.

Kwestie wymagające rozważenia

- Aby utworzyć wolumin przy użyciu kluczy zarządzanych przez klienta, należy wybrać funkcje sieciowe w warstwie Standardowa . Nie można używać woluminów kluczy zarządzanych przez klienta z woluminem skonfigurowanym przy użyciu podstawowych funkcji sieciowych. Postępuj zgodnie z instrukcjami w sekcji Ustawianie opcji Funkcje sieciowe na stronie tworzenia woluminu.

- Aby zwiększyć bezpieczeństwo, możesz wybrać opcję Wyłącz dostęp publiczny w ustawieniach sieci magazynu kluczy. Po wybraniu tej opcji należy również wybrać opcję Zezwalaj na zaufane usługi firmy Microsoft, aby pominąć tę zaporę, aby zezwolić usłudze Azure NetApp Files na dostęp do klucza szyfrowania.

- Klucze zarządzane przez klienta obsługują automatyczne odnawianie certyfikatu tożsamości systemu zarządzanego (MSI). Jeśli certyfikat jest prawidłowy, nie musisz go aktualizować ręcznie.

- Stosowanie sieciowych grup zabezpieczeń platformy Azure w podsieci łącza prywatnego do usługi Azure Key Vault nie jest obsługiwane w przypadku kluczy zarządzanych przez klienta usługi Azure NetApp Files. Sieciowe grupy zabezpieczeń nie mają wpływu na łączność z usługą Private Link, chyba że

Private endpoint network policyjest włączona w podsieci. Ta opcja musi być wyłączona. - Jeśli usługa Azure NetApp Files nie może utworzyć woluminu klucza zarządzanego przez klienta, zostaną wyświetlone komunikaty o błędach. Aby uzyskać więcej informacji, zobacz sekcję Komunikaty o błędach i rozwiązywanie problemów.

- Nie wprowadzaj żadnych zmian w bazowym magazynie Azure Key Vault ani prywatnym punkcie końcowym platformy Azure po utworzeniu woluminu kluczy zarządzanych przez klienta. Wprowadzanie zmian może sprawić, że woluminy będą niedostępne.

- Jeśli usługa Azure Key Vault stanie się niedostępna, usługa Azure NetApp Files utraci dostęp do kluczy szyfrowania oraz możliwość odczytywania lub zapisywania danych w woluminach włączanych za pomocą kluczy zarządzanych przez klienta. W takiej sytuacji utwórz bilet pomocy technicznej, aby ręcznie przywrócić dostęp dla woluminów, których dotyczy problem.

- Usługa Azure NetApp Files obsługuje klucze zarządzane przez klienta na woluminach replikacji źródła i danych z replikacją między regionami lub relacjami replikacji między strefami.

Obsługiwane regiony

Klucze zarządzane przez klienta usługi Azure NetApp Files są obsługiwane w następujących regionach:

- Australia Środkowa

- Australia Środkowa 2

- Australia Wschodnia

- Australia Południowo-Wschodnia

- Brazylia Południowa

- Brazylia Południowo–Wschodnia

- Kanada Środkowa

- Kanada Wschodnia

- Indie Środkowe

- Central US

- Azja Wschodnia

- East US

- Wschodnie stany USA 2

- Francja Środkowa

- Niemcy Północne

- Niemcy Środkowo-Zachodnie

- Izrael Centralny

- Włochy Północne

- Japonia Wschodnia

- Japonia Zachodnia

- Korea Środkowa

- Korea Południowa

- Północno-środkowe stany USA

- Europa Północna

- Norwegia Wschodnia

- Norwegia Zachodnia

- Katar Środkowy

- Północna Republika Południowej Afryki

- South Central US

- Indie Południowe

- Southeast Asia

- Hiszpania Środkowa

- Szwecja Środkowa

- Szwajcaria Północna

- Szwajcaria Zachodnia

- Środkowe Zjednoczone Emiraty Arabskie

- Północne Zjednoczone Emiraty Arabskie

- Południowe Zjednoczone Królestwo

- Zachodnie Zjednoczone Królestwo

- US Gov Arizona

- US Gov Teksas

- US Gov Wirginia

- West Europe

- Zachodnie stany USA

- Zachodnie stany USA 2

- Zachodnie stany USA 3

Wymagania

Przed utworzeniem pierwszego woluminu klucza zarządzanego przez klienta należy skonfigurować:

- Usługa Azure Key Vault zawierająca co najmniej jeden klucz.

- Magazyn kluczy musi mieć włączone usuwanie nietrwałe i ochronę przed oczyszczaniem.

- Klucz musi być typu RSA.

- Magazyn kluczy musi mieć prywatny punkt końcowy platformy Azure.

- Prywatny punkt końcowy musi znajdować się w innej podsieci niż ten delegowany do usługi Azure NetApp Files. Podsieć musi znajdować się w tej samej sieci wirtualnej co ta, która jest delegowana do usługi Azure NetApp.

Aby uzyskać więcej informacji na temat usługi Azure Key Vault i prywatnego punktu końcowego platformy Azure, zobacz:

- Szybki start: tworzenie magazynu kluczy

- Tworzenie lub importowanie klucza do magazynu

- Tworzenie prywatnego punktu końcowego

- Więcej informacji o kluczach i obsługiwanych typach kluczy

- Sieciowe grupy zabezpieczeń

- Zarządzanie zasadami sieci prywatnego punktu końcowego

Konfigurowanie konta usługi NetApp do używania kluczy zarządzanych przez klienta

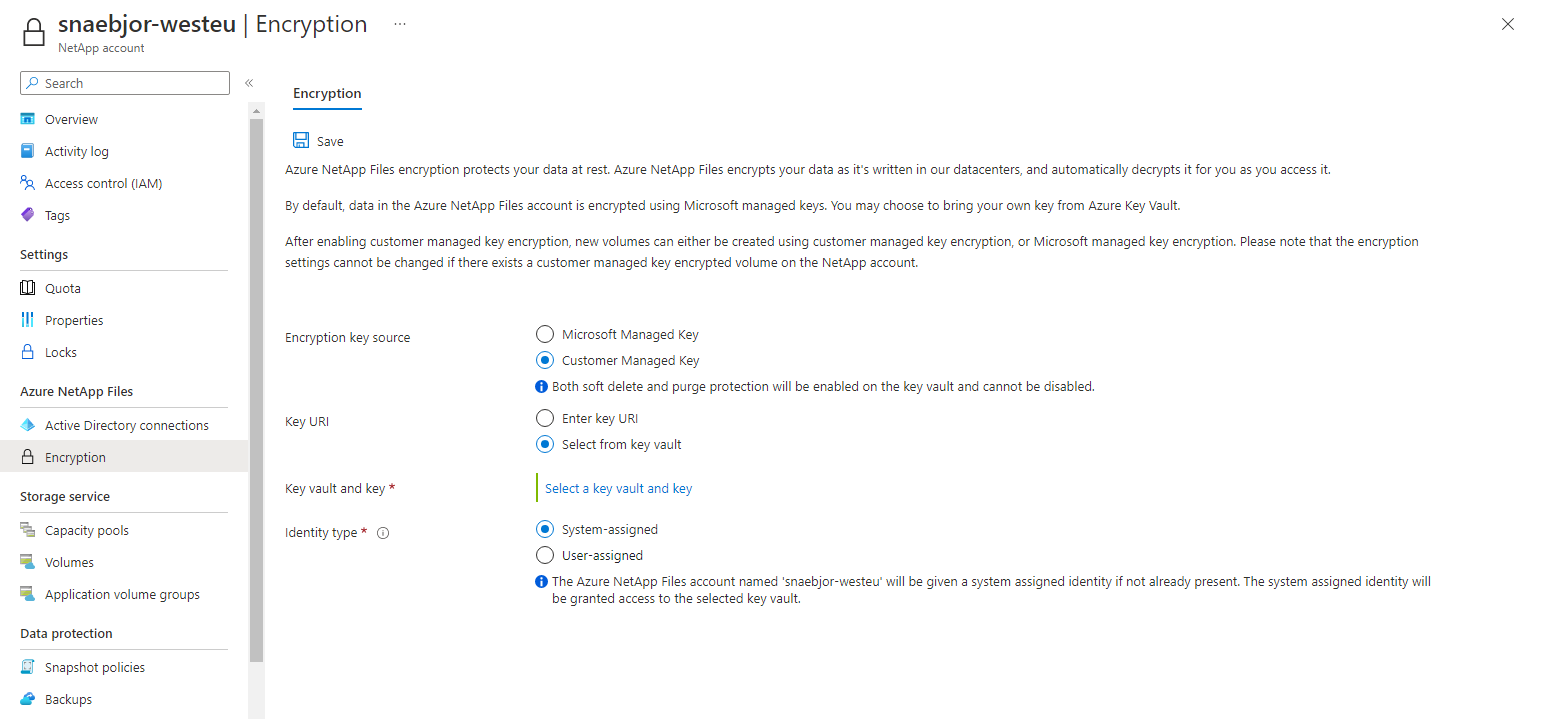

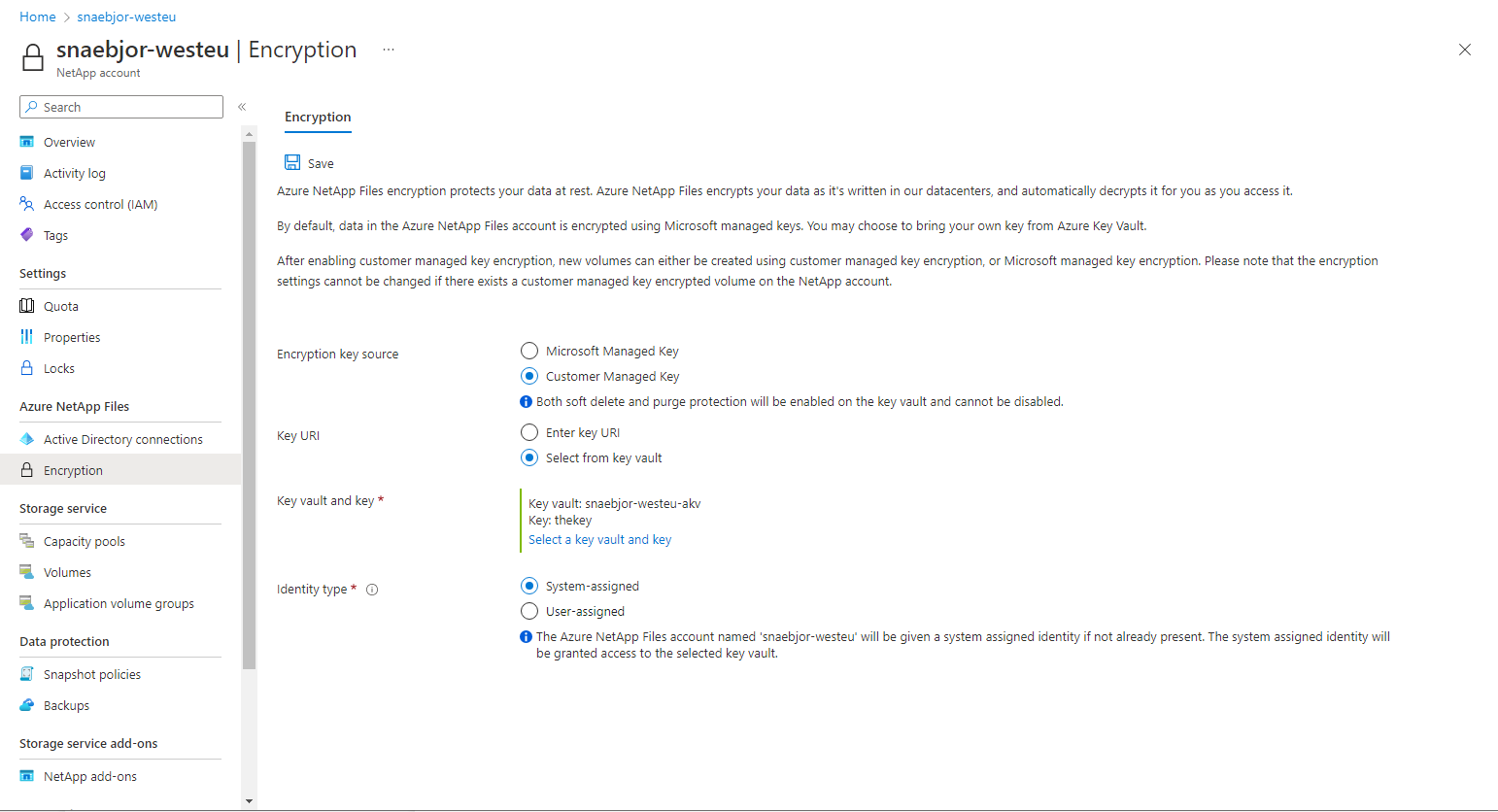

W witrynie Azure Portal i w obszarze Azure NetApp Files wybierz pozycję Szyfrowanie.

Strona Szyfrowanie umożliwia zarządzanie ustawieniami szyfrowania dla konta usługi NetApp. Obejmuje ona opcję ustawienia konta usługi NetApp na użycie własnego klucza szyfrowania, który jest przechowywany w usłudze Azure Key Vault. To ustawienie zapewnia tożsamość przypisaną przez system do konta usługi NetApp i dodaje zasady dostępu dla tożsamości z wymaganymi uprawnieniami klucza.

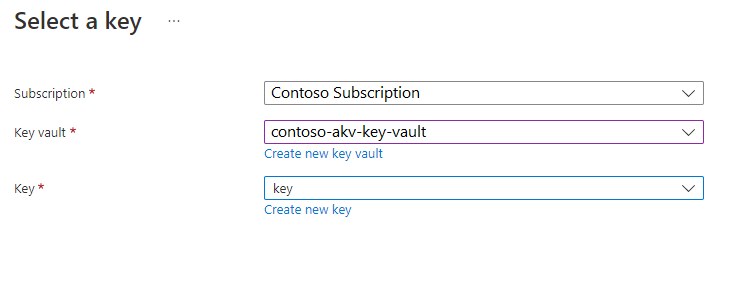

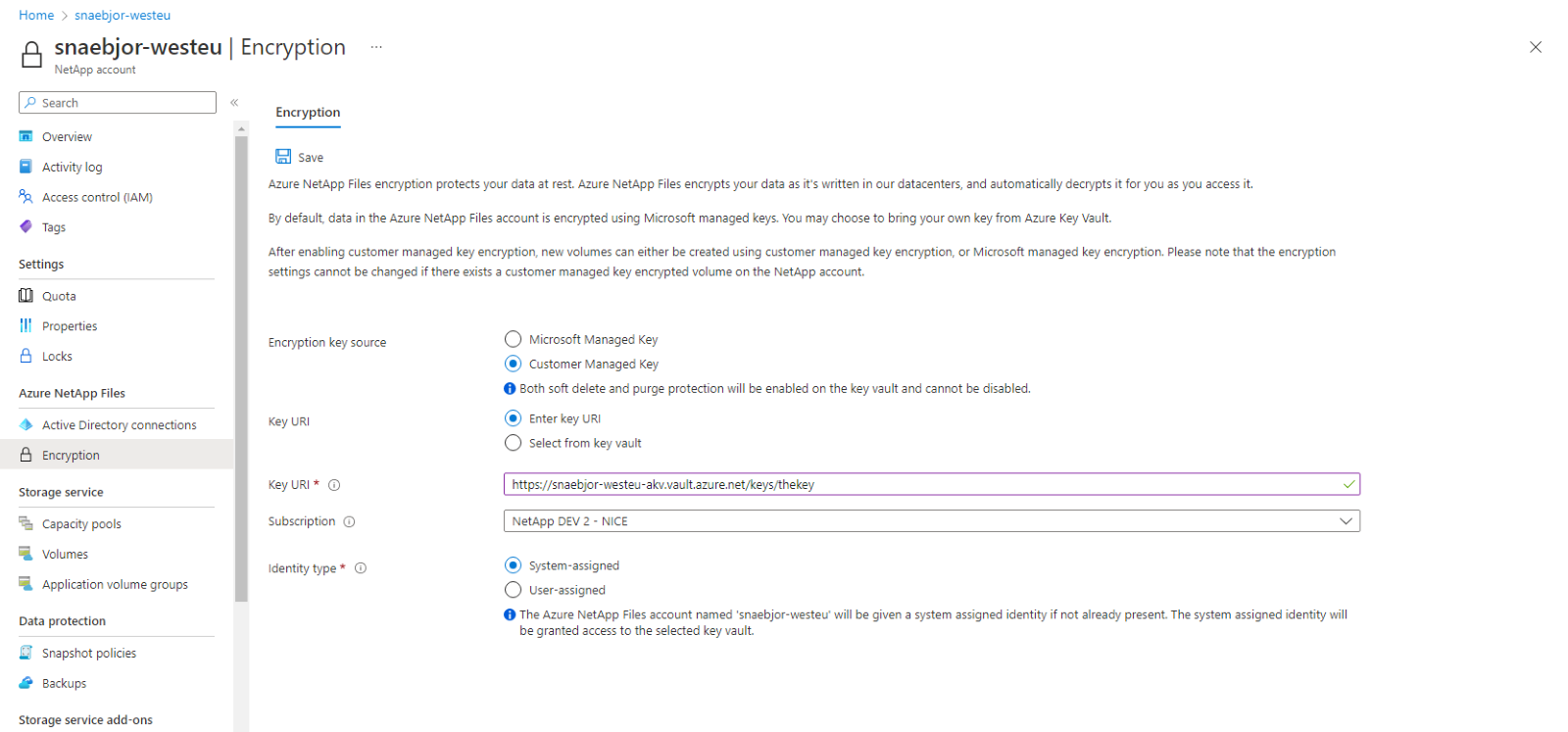

Po ustawieniu konta usługi NetApp do używania klucza zarządzanego przez klienta istnieją dwa sposoby określania identyfikatora URI klucza:

Wybierz typ tożsamości, którego chcesz użyć do uwierzytelniania w usłudze Azure Key Vault. Jeśli usługa Azure Key Vault jest skonfigurowana do używania zasad dostępu magazynu jako modelu uprawnień, dostępne są obie opcje. W przeciwnym razie dostępna jest tylko opcja przypisana przez użytkownika.

- Jeśli wybierzesz pozycję Przypisane przez system, wybierz przycisk Zapisz . Witryna Azure Portal automatycznie konfiguruje konto usługi NetApp przez dodanie tożsamości przypisanej przez system do konta usługi NetApp. Zasady dostępu są również tworzone w usłudze Azure Key Vault z uprawnieniami klucza Get, Encrypt, Decrypt.

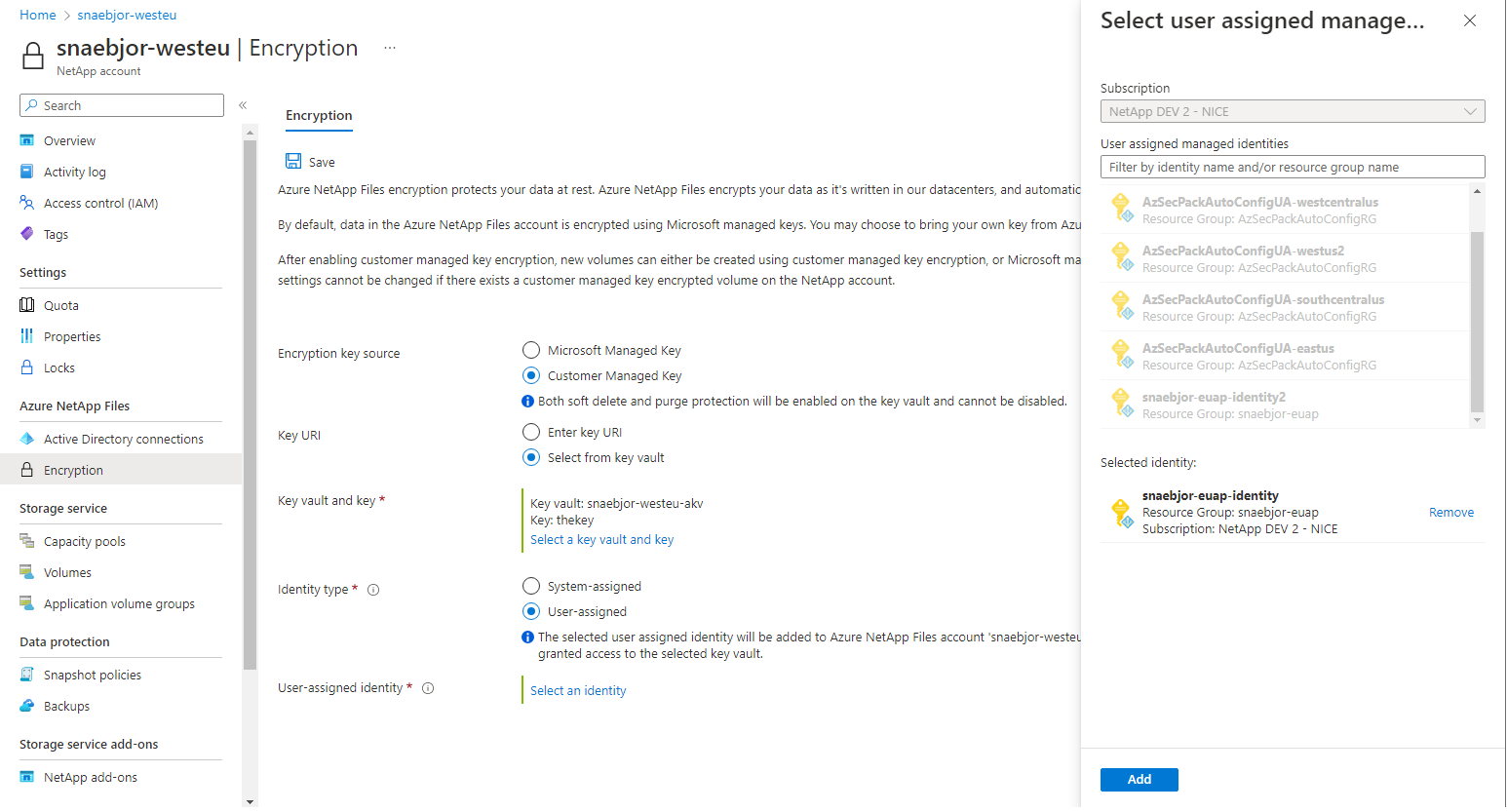

- Jeśli wybierzesz opcję Przypisane przez użytkownika, musisz wybrać tożsamość. Wybierz pozycję Wybierz tożsamość , aby otworzyć okienko kontekstowe, w którym wybierzesz tożsamość zarządzaną przypisaną przez użytkownika.

Jeśli skonfigurowano usługę Azure Key Vault do używania zasad dostępu do magazynu, witryna Azure Portal automatycznie konfiguruje konto usługi NetApp przy użyciu następującego procesu: wybrana tożsamość przypisana przez użytkownika zostanie dodana do konta usługi NetApp. Zasady dostępu są tworzone w usłudze Azure Key Vault z uprawnieniami klucza Pobierz, Szyfruj, Odszyfruj.

Jeśli skonfigurowano usługę Azure Key Vault do korzystania z kontroli dostępu opartej na rolach platformy Azure, upewnij się, że wybrana tożsamość przypisana przez użytkownika ma przypisanie roli w magazynie kluczy z uprawnieniami do akcji:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/actionWybrana tożsamość przypisana przez użytkownika zostanie dodana do konta usługi NetApp. Ze względu na możliwy do dostosowania charakter kontroli dostępu opartej na rolach (RBAC) witryna Azure Portal nie konfiguruje dostępu do magazynu kluczy. Aby uzyskać szczegółowe informacje na temat konfigurowania usługi Azure Key Vault, zobacz Zapewnianie dostępu do kluczy, certyfikatów i wpisów tajnych przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Wybierz pozycję Zapisz , a następnie obserwuj powiadomienie informujące o stanie operacji. Jeśli operacja nie powiodła się, zostanie wyświetlony komunikat o błędzie. Zapoznaj się z komunikatami o błędach i rozwiązywaniem problemów, aby uzyskać pomoc dotyczącą rozwiązywania błędu.

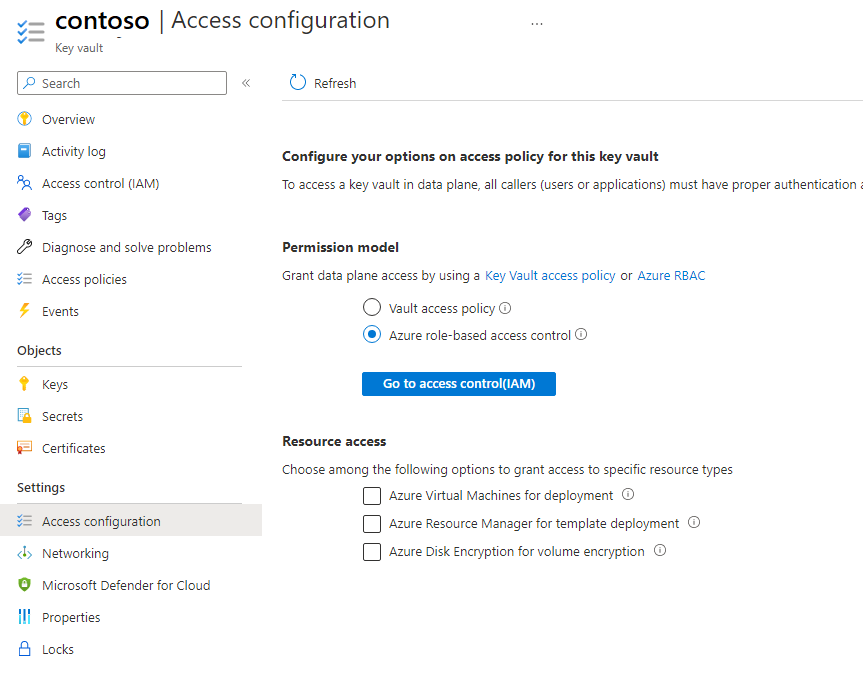

Korzystanie z kontroli dostępu opartej na rolach

Możesz użyć usługi Azure Key Vault skonfigurowanej do korzystania z kontroli dostępu opartej na rolach platformy Azure. Aby skonfigurować klucze zarządzane przez klienta za pośrednictwem witryny Azure Portal, musisz podać tożsamość przypisaną przez użytkownika.

Na koncie platformy Azure przejdź do pozycji Magazyny kluczy, a następnie pozycję Zasady dostępu.

Aby utworzyć zasady dostępu, w obszarze Model uprawnień wybierz pozycję Kontrola dostępu oparta na rolach na platformie Azure.

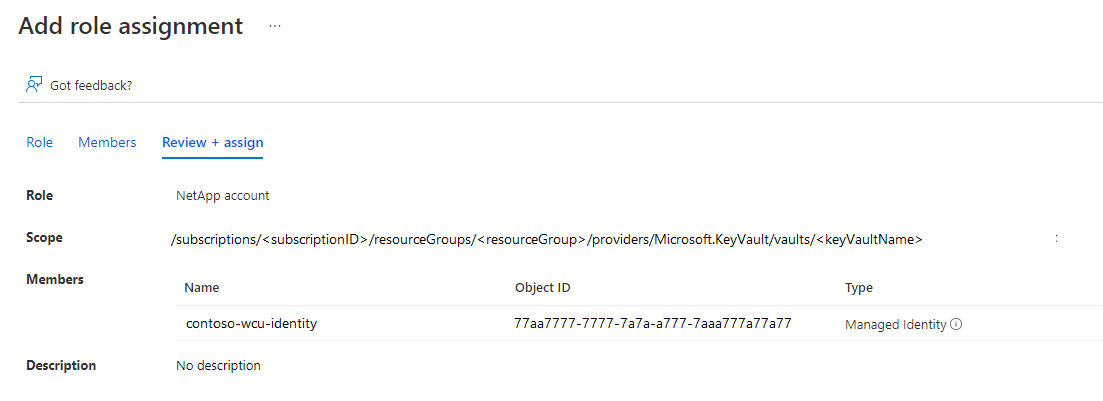

Podczas tworzenia roli przypisanej przez użytkownika istnieją trzy uprawnienia wymagane dla kluczy zarządzanych przez klienta:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Chociaż istnieją wstępnie zdefiniowane role, które obejmują te uprawnienia, te role przyznają więcej uprawnień niż są wymagane. Zaleca się utworzenie roli niestandardowej tylko z minimalnymi wymaganymi uprawnieniami. Aby uzyskać więcej informacji, zobacz Role niestandardowe platformy Azure.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Po utworzeniu roli niestandardowej i udostępnieniu jej do użycia z magazynem kluczy należy zastosować ją do tożsamości przypisanej przez użytkownika.

Tworzenie woluminu usługi Azure NetApp Files przy użyciu kluczy zarządzanych przez klienta

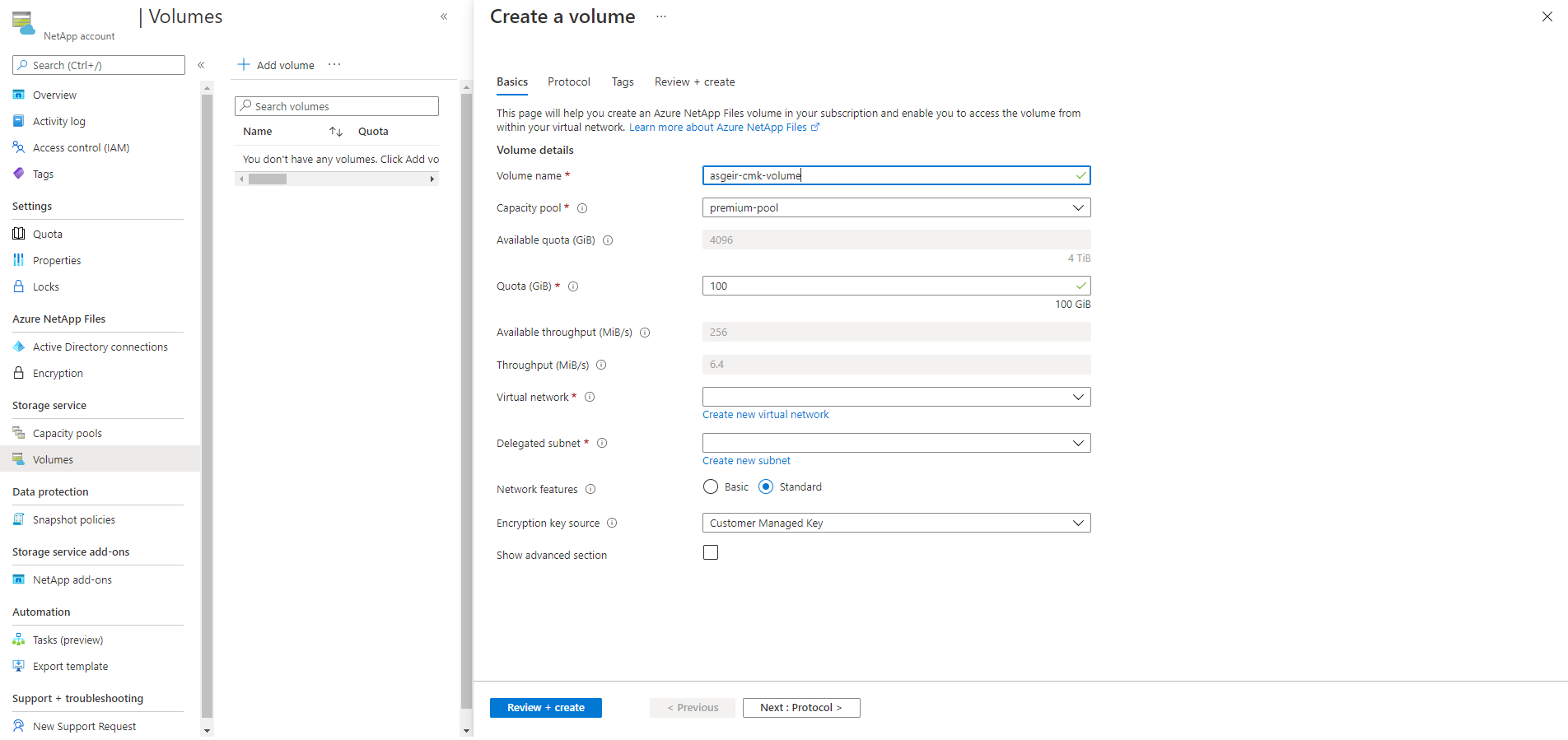

W usłudze Azure NetApp Files wybierz pozycję Woluminy , a następnie pozycję + Dodaj wolumin.

Postępuj zgodnie z instrukcjami w temacie Konfigurowanie funkcji sieciowych dla woluminu usługi Azure NetApp Files:

- Ustaw opcję Funkcje sieciowe na stronie tworzenia woluminu.

- Sieciowa grupa zabezpieczeń dla delegowanej podsieci woluminu musi zezwalać na ruch przychodzący z maszyny wirtualnej magazynu NetApp.

W przypadku konta usługi NetApp skonfigurowanego do używania klucza zarządzanego przez klienta strona Tworzenie woluminu zawiera opcję Źródło klucza szyfrowania.

Aby zaszyfrować wolumin przy użyciu klucza, wybierz pozycję Klucz zarządzany przez klienta w menu rozwijanym Źródło klucza szyfrowania.

Podczas tworzenia woluminu przy użyciu klucza zarządzanego przez klienta należy również wybrać opcję Standardowa dla opcji Funkcje sieciowe. Podstawowe funkcje sieciowe nie są obsługiwane.

Należy również wybrać prywatny punkt końcowy magazynu kluczy. Menu rozwijane wyświetla prywatne punkty końcowe w wybranej sieci wirtualnej. Jeśli w wybranej sieci wirtualnej nie ma prywatnego punktu końcowego dla magazynu kluczy, lista rozwijana jest pusta i nie będzie można kontynuować. Jeśli tak, zobacz prywatny punkt końcowy platformy Azure.

Kontynuuj, aby ukończyć proces tworzenia woluminu. Zapoznaj się z:

Przenoszenie woluminu usługi Azure NetApp Files do kluczy zarządzanych przez klienta (wersja zapoznawcza)

Usługa Azure NetApp Files obsługuje możliwość przenoszenia istniejących woluminów przy użyciu kluczy zarządzanych przez platformę do kluczy zarządzanych przez klienta. Po zakończeniu migracji nie można przywrócić kluczy zarządzanych przez platformę.

Rejestrowanie funkcji

Przejście klucza szyfrowania dla usługi Azure NetApp Files jest obecnie dostępne w wersji zapoznawczej. Przed pierwszym użyciem tej funkcji należy ją zarejestrować.

Zarejestruj funkcję:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkSprawdź stan rejestracji funkcji:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkUwaga

Stan RegistrationState może być w stanie do 60 minut przed zmianą

RegisteringnaRegistered. Przed kontynuowaniem poczekaj na zarejestrowanie stanu.

Możesz również użyć poleceń interfejsu wiersza polecenia platformy az feature register Azure i az feature show zarejestrować funkcję i wyświetlić stan rejestracji.

Przenoszenie woluminów

Uwaga

Podczas przenoszenia woluminów do używania kluczy zarządzanych przez klienta należy wykonać przejście dla każdej sieci wirtualnej, w której konto usługi Azure NetApp Files ma woluminy.

- Upewnij się, że skonfigurowano konto usługi Azure NetApp Files do używania kluczy zarządzanych przez klienta.

- W witrynie Azure Portal przejdź do pozycji Szyfrowanie.

- Wybierz kartę Migracja klucza zarządzanego przez klienta.

- Z menu rozwijanego wybierz sieć wirtualną i prywatny punkt końcowy magazynu kluczy, którego chcesz użyć.

- Platforma Azure generuje listę woluminów, które mają być szyfrowane przez klucz zarządzany przez klienta.

- Wybierz pozycję Potwierdź , aby zainicjować migrację.

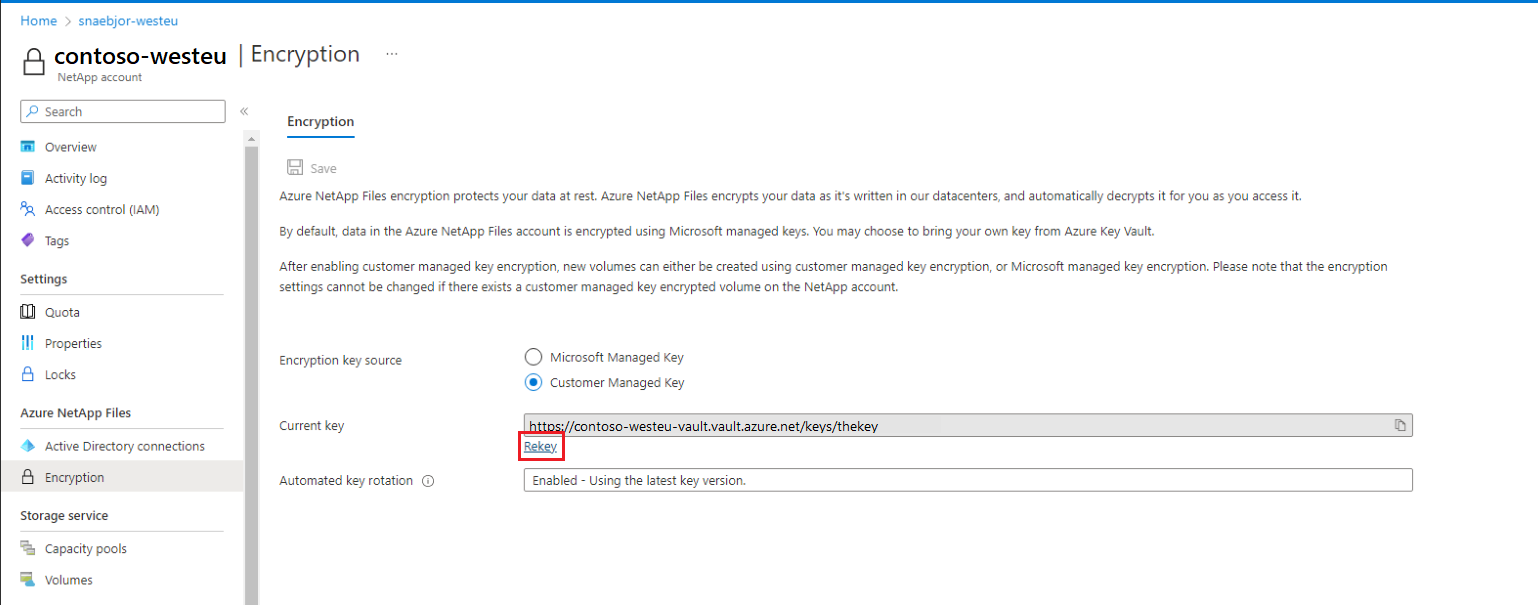

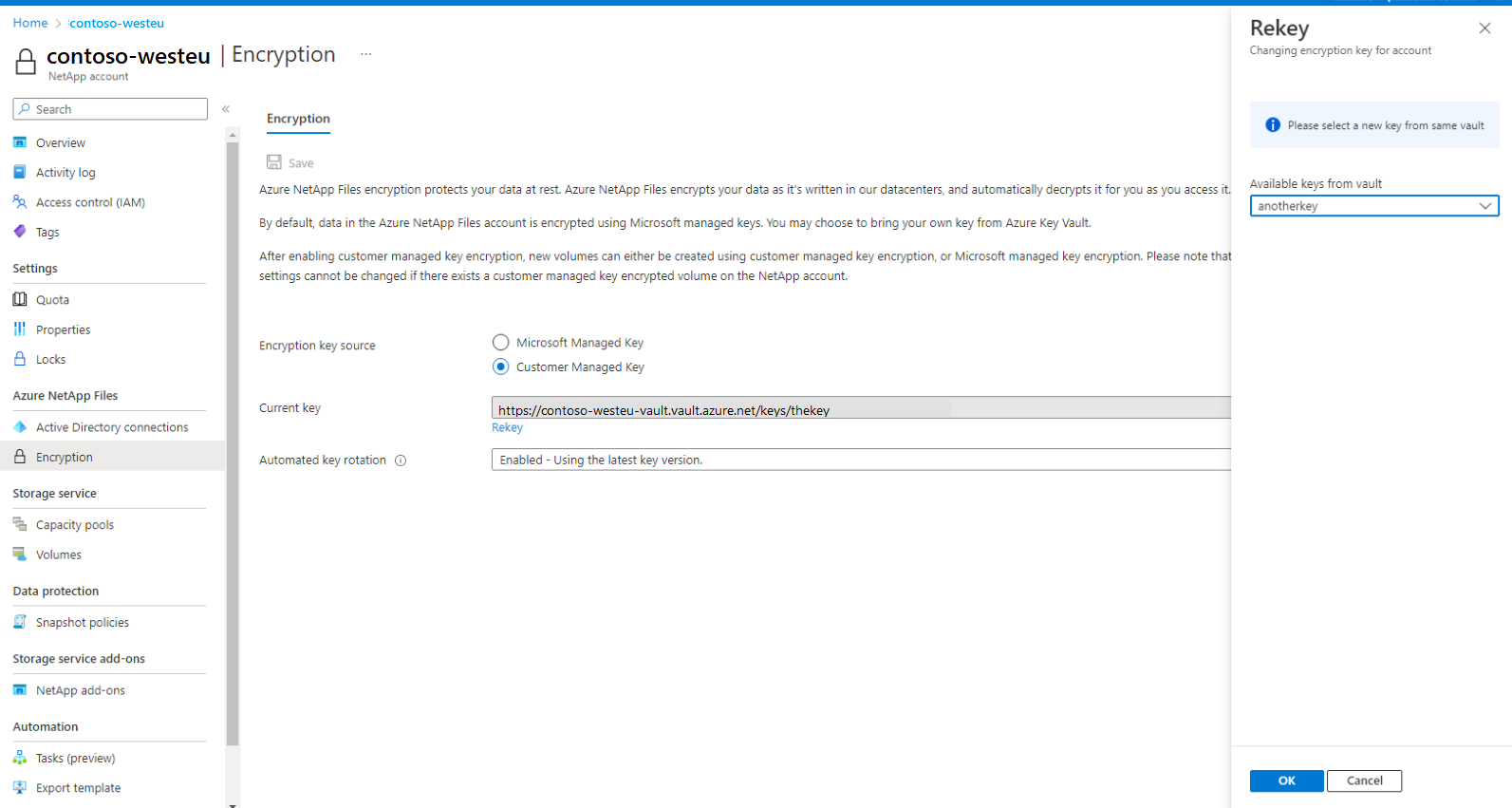

Ponowne tworzenie klucza wszystkich woluminów na koncie usługi NetApp

Jeśli konto usługi NetApp zostało już skonfigurowane dla kluczy zarządzanych przez klienta i ma co najmniej jeden wolumin zaszyfrowany przy użyciu kluczy zarządzanych przez klienta, możesz zmienić klucz używany do szyfrowania wszystkich woluminów w ramach konta usługi NetApp. Możesz wybrać dowolny klucz, który znajduje się w tym samym magazynie kluczy. Zmiana magazynów kluczy nie jest obsługiwana.

W obszarze konta usługi NetApp przejdź do menu Szyfrowanie . W polu Bieżący klucz wejściowy wybierz link Zmień klucz.

W menu Zmień klucz wybierz jeden z dostępnych kluczy z menu rozwijanego. Wybrany klucz musi być inny niż bieżący klucz.

Wybierz opcję OK, aby zapisać. Operacja ponownego klucza może potrwać kilka minut.

Przełączanie z przypisanej przez system tożsamości przypisanej do użytkownika

Aby przełączyć się z przypisanej przez system do tożsamości przypisanej przez użytkownika, musisz przyznać docelowy dostęp tożsamości do magazynu kluczy używanego z uprawnieniami odczytu/pobierania, szyfrowania i odszyfrowywania.

Zaktualizuj konto usługi NetApp, wysyłając żądanie PATCH przy użyciu

az restpolecenia :az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonŁadunek powinien używać następującej struktury:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Upewnij się, że operacja została ukończona pomyślnie za

az netappfiles account showpomocą polecenia . Dane wyjściowe zawierają następujące pola:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Upewnij się, że:

encryption.identity.principalIdpasuje do wartości widentity.userAssignedIdentities.principalIdencryption.identity.userAssignedIdentitypasuje do wartości widentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },

Komunikaty o błędach i rozwiązywanie problemów

W tej sekcji wymieniono komunikaty o błędach i możliwe rozwiązania, gdy usługa Azure NetApp Files nie może skonfigurować szyfrowania kluczy zarządzanych przez klienta lub utworzyć wolumin przy użyciu klucza zarządzanego przez klienta.

Błędy podczas konfigurowania szyfrowania kluczy zarządzanych przez klienta na koncie usługi NetApp

| Warunek błędu | Rozwiązanie |

|---|---|

The operation failed because the specified key vault key was not found |

Podczas ręcznego wprowadzania identyfikatora URI klucza upewnij się, że identyfikator URI jest poprawny. |

Azure Key Vault key is not a valid RSA key |

Upewnij się, że wybrany klucz jest typu RSA. |

Azure Key Vault key is not enabled |

Upewnij się, że wybrany klucz jest włączony. |

Azure Key Vault key is expired |

Upewnij się, że wybrany klucz nie wygasł. |

Azure Key Vault key has not been activated |

Upewnij się, że wybrany klucz jest aktywny. |

Key Vault URI is invalid |

Podczas ręcznego wprowadzania identyfikatora URI klucza upewnij się, że identyfikator URI jest poprawny. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Zaktualizuj poziom odzyskiwania magazynu kluczy na: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Upewnij się, że magazyn kluczy znajduje się w tym samym regionie co konto usługi NetApp. |

Błędy podczas tworzenia woluminu zaszyfrowanego przy użyciu kluczy zarządzanych przez klienta

| Warunek błędu | Rozwiązanie |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

Twoje konto usługi NetApp nie ma włączonego szyfrowania kluczy zarządzanych przez klienta. Skonfiguruj konto usługi NetApp do używania klucza zarządzanego przez klienta. |

EncryptionKeySource cannot be changed |

Brak rozwiązania. Właściwości EncryptionKeySource woluminu nie można zmienić. |

Unable to use the configured encryption key, please check if key is active |

Sprawdź, czy: -Czy wszystkie zasady dostępu są poprawne w magazynie kluczy: Pobierz, Szyfruj, Odszyfruj? -Czy istnieje prywatny punkt końcowy dla magazynu kluczy? -Czy w sieci wirtualnej istnieje translator adresów sieci wirtualnych z włączoną delegowanym podsiecią usługi Azure NetApp Files? |

Could not connect to the KeyVault |

Upewnij się, że prywatny punkt końcowy jest poprawnie skonfigurowany, a zapory nie blokują połączenia z sieci wirtualnej do usługi KeyVault. |