Włączanie łącza prywatnego na potrzeby monitorowania platformy Kubernetes w usłudze Azure Monitor

Usługa Azure Private Link umożliwia dostęp do zasobów platformy Azure jako usługi (PaaS) do sieci wirtualnej przy użyciu prywatnych punktów końcowych. Zakres usługi Azure Monitor Private Link (AMPLS) łączy prywatny punkt końcowy z zestawem zasobów usługi Azure Monitor w celu zdefiniowania granic sieci monitorowania. W tym artykule opisano sposób konfigurowania szczegółowych informacji o kontenerach i zarządzanego rozwiązania Prometheus do korzystania z łącza prywatnego na potrzeby pozyskiwania danych z klastra usługi Azure Kubernetes Service (AKS).

Uwaga

- Aby uzyskać szczegółowe informacje na temat konfigurowania łącza prywatnego w celu wykonywania zapytań o dane z obszaru roboczego usługi Azure Monitor przy użyciu narzędzia Grafana, zobacz Łączenie ze źródłem danych prywatnie .

- Zobacz Używanie prywatnych punktów końcowych dla zarządzanego rozwiązania Prometheus i obszaru roboczego usługi Azure Monitor, aby uzyskać szczegółowe informacje na temat konfigurowania łącza prywatnego w celu wykonywania zapytań o dane z obszaru roboczego usługi Azure Monitor przy użyciu skoroszytów.

Wymagania wstępne

- W tym artykule opisano sposób łączenia klastra z istniejącym zakresem usługi Azure Monitor Private Link (AMPLS). Utwórz aplikację AMPLS zgodnie ze wskazówkami w temacie Konfigurowanie linku prywatnego.

- Interfejs wiersza polecenia platformy Azure w wersji 2.61.0 lub nowszej.

Zarządzany prometheus (obszar roboczy usługi Azure Monitor)

Dane zarządzanego rozwiązania Prometheus są przechowywane w obszarze roboczym usługi Azure Monitor, dlatego należy udostępnić ten obszar roboczy za pośrednictwem łącza prywatnego.

Konfigurowanie kontrolerów domeny

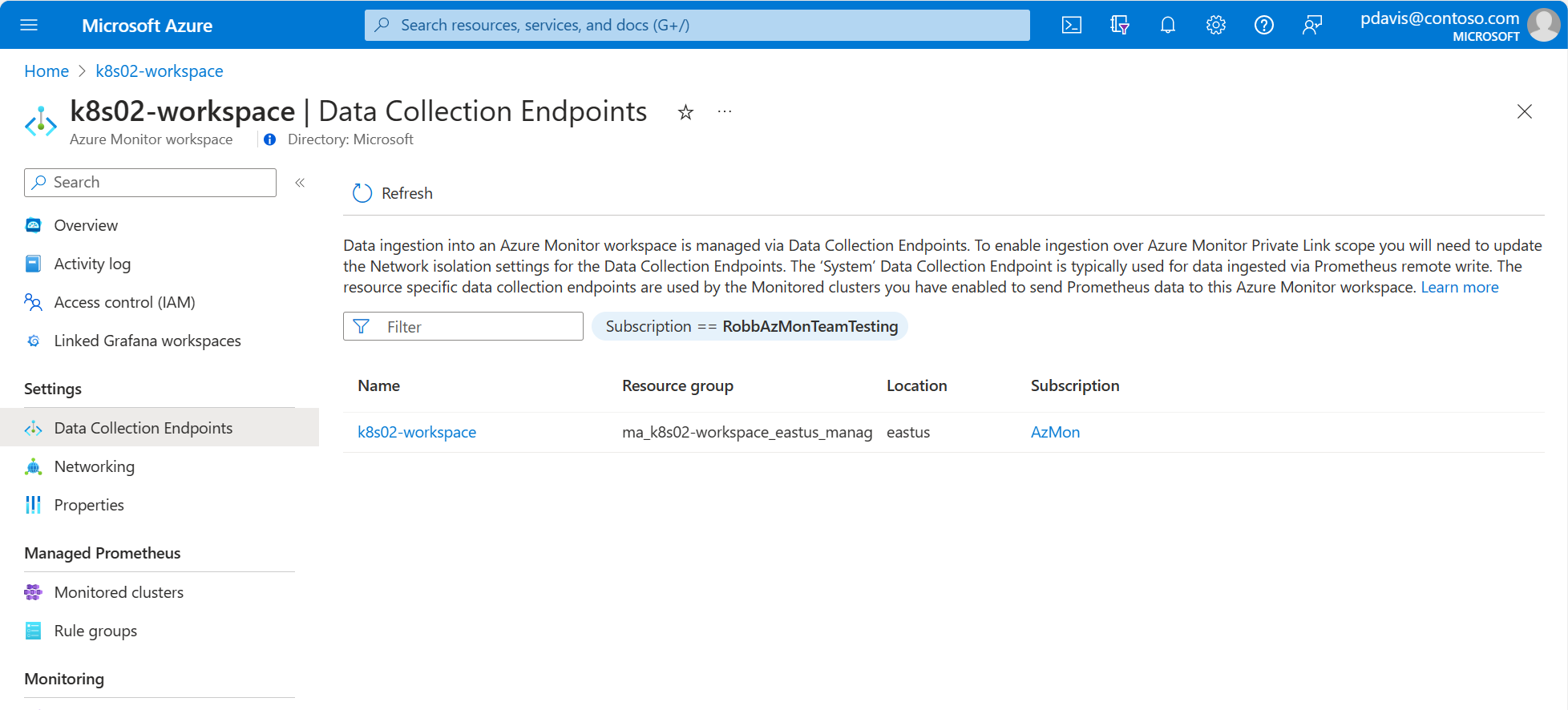

Prywatne linki do pozyskiwania danych dla zarządzanego rozwiązania Prometheus są konfigurowane w punktach końcowych zbierania danych (DCE) obszaru roboczego usługi Azure Monitor, który przechowuje dane. Aby zidentyfikować kontrolery domeny skojarzone z obszarem roboczym usługi Azure Monitor, wybierz pozycję Punkty końcowe zbierania danych z obszaru roboczego usługi Azure Monitor w witrynie Azure Portal.

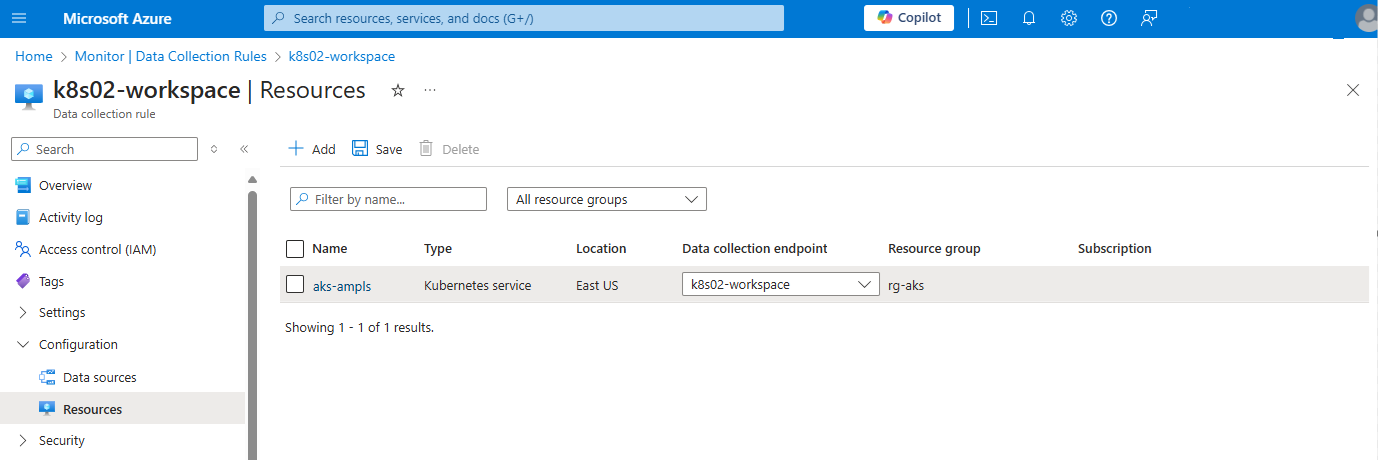

W takim przypadku otwórz regułę zbierania danych (DCR) utworzoną po włączeniu zarządzanego rozwiązania Prometheus. Ten kontroler domeny będzie miał nazwę MSProm-clusterName-clusterRegion><><. Klaster zostanie wyświetlony na stronie Zasoby . Na liście rozwijanej Punkt końcowy zbierania danych wybierz kontroler domeny w tym samym regionie co klaster usługi AKS.

Uwaga

Jeśli klaster usługi AKS nie znajduje się w tym samym regionie co obszar roboczy usługi Azure Monitor, musisz utworzyć inny kontroler domeny w tym samym regionie co klaster usługi AKS. Otwórz regułę zbierania danych (DCR) utworzoną podczas tworzenia obszaru roboczego usługi Azure Monitor. Ten kontroler domeny ma taką samą nazwę jak obszar roboczy usługi Azure Monitor. Na liście rozwijanej Punkt końcowy zbierania danych wybierz kontroler domeny utworzony w tym samym regionie co klaster usługi AKS.

Pozyskiwanie z prywatnego klastra usługi AKS

Jeśli zdecydujesz się użyć usługi Azure Firewall, aby ograniczyć ruch wychodzący z klastra, możesz zaimplementować jedną z następujących czynności:

- Otwórz ścieżkę do publicznego punktu końcowego pozyskiwania. Zaktualizuj tabelę routingu przy użyciu następujących dwóch punktów końcowych:

*.handler.control.monitor.azure.com*.ingest.monitor.azure.com

- Włącz usługę Azure Firewall, aby uzyskać dostęp do zakresu usługi Azure Monitor Private Link i dcE używanego do pozyskiwania danych.

Pozyskiwanie linków prywatnych dla zdalnego zapisu

Wykonaj poniższe kroki, aby skonfigurować zdalny zapis dla klastra Kubernetes za pośrednictwem sieci wirtualnej łącza prywatnego i zakresu usługi Azure Monitor Private Link.

- Utwórz sieć wirtualną platformy Azure.

- Skonfiguruj klaster lokalny w celu nawiązania połączenia z siecią wirtualną platformy Azure przy użyciu bramy sieci VPN lub usługi ExpressRoutes z prywatną komunikacją równorzędną.

- Utwórz zakres usługi Azure Monitor Private Link.

- Połącz zakres usługi Azure Monitor Private Link z prywatnym punktem końcowym w sieci wirtualnej używanej przez klaster lokalny. Ten prywatny punkt końcowy służy do uzyskiwania dostępu do kontrolerów domeny.

- W obszarze roboczym usługi Azure Monitor w portalu wybierz pozycję Punkty końcowe zbierania danych z menu obszaru roboczego usługi Azure Monitor.

- Będziesz mieć co najmniej jeden kontroler domeny, który będzie miał taką samą nazwę jak obszar roboczy. Kliknij pozycję DCE, aby otworzyć jego szczegóły.

- Wybierz stronę Izolacja sieciowa dla kontrolera DOMENY.

- Kliknij pozycję Dodaj i wybierz zakres usługi Azure Monitor Private Link. Propagacja ustawień trwa kilka minut. Po zakończeniu dane z prywatnego klastra usługi AKS są pozyskiwane do obszaru roboczego usługi Azure Monitor za pośrednictwem łącza prywatnego.

Szczegółowe informacje o kontenerze (obszar roboczy usługi Log Analytics)

Dane usługi Container Insights są przechowywane w obszarze roboczym usługi Log Analytics, dlatego należy udostępnić ten obszar roboczy za pośrednictwem łącza prywatnego.

Uwaga

W tej sekcji opisano sposób włączania łącza prywatnego dla usługi Container Insights przy użyciu interfejsu wiersza polecenia. Aby uzyskać szczegółowe informacje na temat korzystania z szablonu usługi ARM, zobacz Włączanie szczegółowych informacji o kontenerze i zanotuj parametry useAzureMonitorPrivateLinkScope i azureMonitorPrivateLinkScopeResourceId.

Klaster korzystający z uwierzytelniania tożsamości zarządzanej

Istniejący klaster usługi AKS z domyślnym obszarem roboczym usługi Log Analytics

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Przykład:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Istniejący klaster usługi AKS z istniejącym obszarem roboczym usługi Log Analytics

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Przykład:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Nowy klaster usługi AKS

az aks create --resource-group rgName --name clusterName --enable-addons monitoring --workspace-resource-id "workspaceResourceId" --ampls-resource-id "azure-monitor-private-link-scope-resource-id"

Przykład:

az aks create --resource-group "my-resource-group" --name "my-cluster" --enable-addons monitoring --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Klaster korzystający ze starszego uwierzytelniania

Poniższe procedury umożliwiają izolację sieci przez połączenie klastra z obszarem roboczym usługi Log Analytics przy użyciu usługi Azure Private Link , jeśli klaster nie korzysta z uwierzytelniania tożsamości zarządzanej. Wymaga to prywatnego klastra usługi AKS.

Utwórz prywatny klaster usługi AKS zgodnie ze wskazówkami w temacie Tworzenie prywatnego klastra usługi Azure Kubernetes Service.

Wyłącz publiczne pozyskiwanie w obszarze roboczym usługi Log Analytics.

Użyj następującego polecenia, aby wyłączyć publiczne pozyskiwanie danych w istniejącym obszarze roboczym.

az monitor log-analytics workspace update --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledUżyj następującego polecenia, aby utworzyć nowy obszar roboczy z wyłączonym pozyskiwaniem publicznym.

az monitor log-analytics workspace create --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledSkonfiguruj link prywatny, postępując zgodnie z instrukcjami w temacie Konfigurowanie linku prywatnego. Ustaw dostęp do pozyskiwania do publicznej, a następnie ustaw wartość na prywatny po utworzeniu prywatnego punktu końcowego, ale przed włączeniem monitorowania. Region zasobu łącza prywatnego musi być taki sam jak region klastra usługi AKS.

Włącz monitorowanie klastra usługi AKS.

az aks enable-addons -a monitoring --resource-group <AKSClusterResourceGorup> --name <AKSClusterName> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Następne kroki

- Jeśli podczas próby dołączenia rozwiązania wystąpią problemy, zapoznaj się z przewodnikiem rozwiązywania problemów.

- Dzięki włączeniu monitorowania w celu zbierania kondycji i wykorzystania zasobów klastra usługi AKS i uruchomionych na nich obciążeń dowiedz się , jak używać szczegółowych informacji o kontenerze.