Zarządzanie uwierzytelnianiem w usłudze Azure Mapy

Podczas tworzenia konta usługi Azure Mapy identyfikator klienta i klucze udostępnione są tworzone automatycznie. Te wartości są wymagane do uwierzytelniania w przypadku używania identyfikatora Entra firmy Microsoft lub uwierzytelniania klucza współdzielonego.

Wymagania wstępne

Zaloguj się w witrynie Azure Portal. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

- Znajomość tożsamości zarządzanych dla zasobów platformy Azure. Pamiętaj, aby zrozumieć dwa typy tożsamości zarządzanych i ich różnice.

- Konto usługi Azure Mapy.

- Znajomość uwierzytelniania usługi Azure Mapy.

Wyświetlanie szczegółów uwierzytelniania

Ważne

Zalecamy użycie klucza podstawowego jako klucza subskrypcji podczas używania uwierzytelniania klucza współdzielonego do wywołania usługi Azure Mapy. Najlepiej używać klucza pomocniczego w scenariuszach, takich jak wprowadzanie zmian klucza.

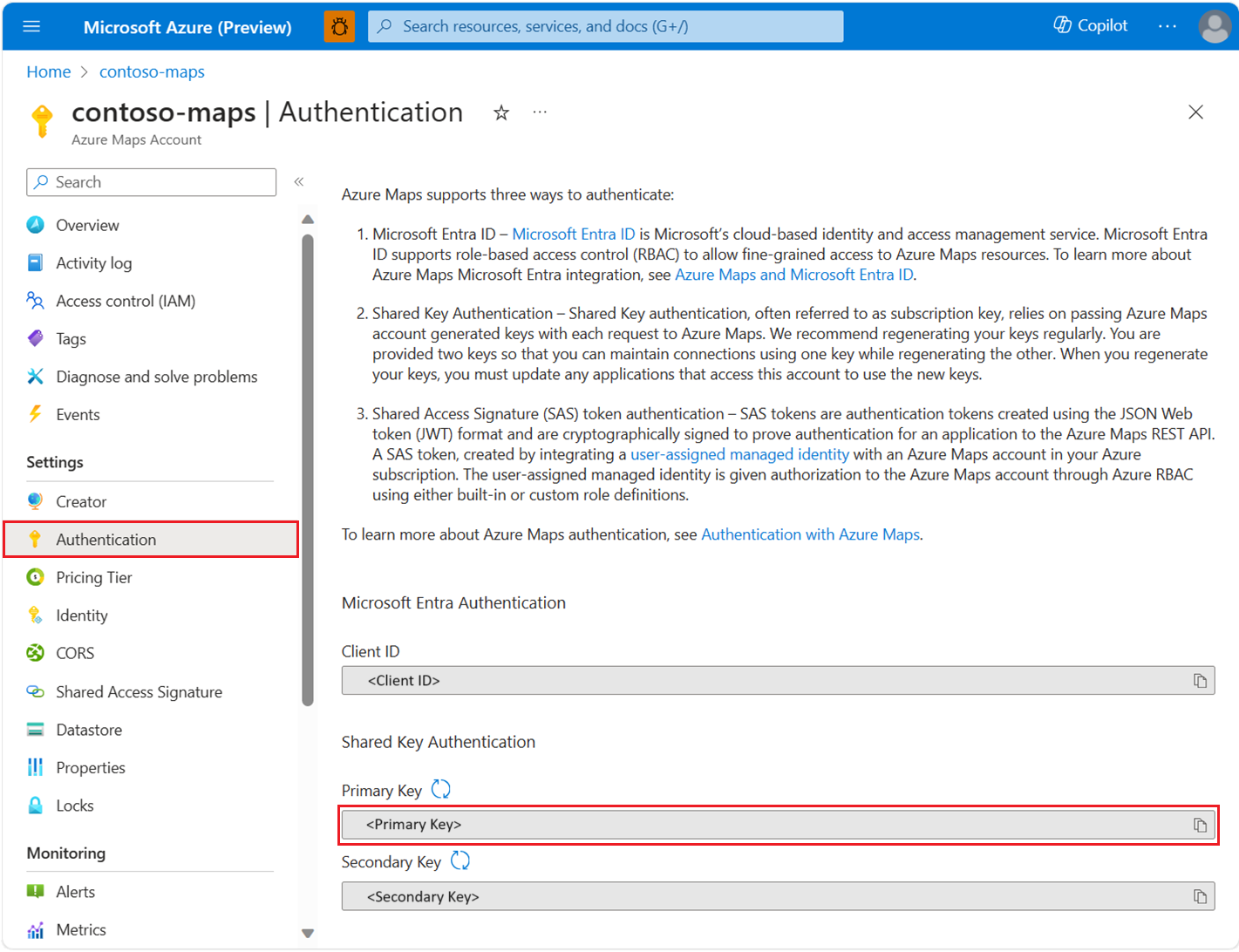

Aby wyświetlić szczegóły uwierzytelniania usługi Azure Mapy:

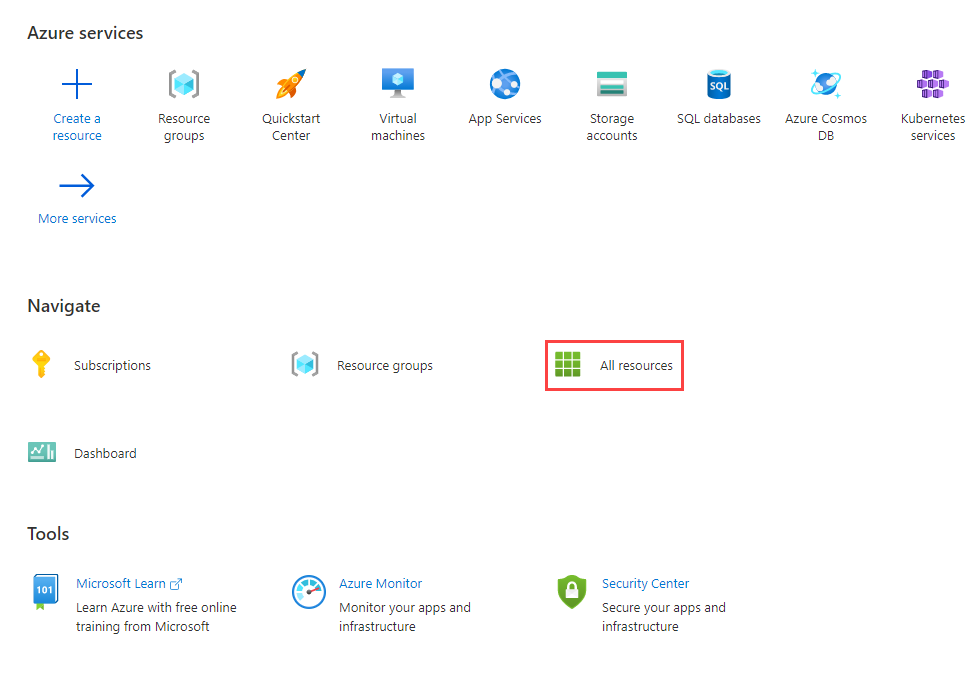

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję Wszystkie zasoby w sekcji Usługi platformy Azure, a następnie wybierz konto usługi Azure Mapy.

Wybierz pozycję Uwierzytelnianie w sekcji ustawień okienka po lewej stronie.

Wybierz kategorię uwierzytelniania

W zależności od potrzeb aplikacji istnieją konkretne ścieżki do zabezpieczeń aplikacji. Identyfikator entra firmy Microsoft definiuje określone kategorie uwierzytelniania, aby obsługiwać szeroką gamę przepływów uwierzytelniania. Aby wybrać najlepszą kategorię dla aplikacji, zobacz Kategorie aplikacji.

Uwaga

Zrozumienie kategorii i scenariuszy pomoże Ci zabezpieczyć aplikację usługi Azure Mapy niezależnie od tego, czy używasz identyfikatora Entra firmy Microsoft, czy uwierzytelniania za pomocą klucza współużytkowanego.

Jak dodawać i usuwać tożsamości zarządzane

Aby włączyć uwierzytelnianie tokenu sygnatury dostępu współdzielonego (SAS) przy użyciu interfejsu API REST usługi Azure Mapy, musisz dodać tożsamość zarządzaną przypisaną przez użytkownika do konta usługi Azure Mapy.

Tworzenie tożsamości zarządzanej

Tożsamość zarządzaną przypisaną przez użytkownika można utworzyć przed utworzeniem lub po utworzeniu konta mapy. Tożsamość zarządzaną można dodać za pomocą portalu, zestawów SDK zarządzania platformy Azure lub szablonu usługi Azure Resource Manager (ARM). Aby dodać tożsamość zarządzaną przypisaną przez użytkownika za pomocą szablonu usługi ARM, określ identyfikator zasobu tożsamości zarządzanej przypisanej przez użytkownika.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Usuwanie tożsamości zarządzanej

Tożsamość przypisaną przez system można usunąć, wyłączając tę funkcję za pośrednictwem portalu lub szablonu usługi Azure Resource Manager w taki sam sposób, w jaki została utworzona. Tożsamości przypisane przez użytkownika można usunąć indywidualnie. Aby usunąć wszystkie tożsamości, ustaw typ tożsamości na "None".

Usunięcie tożsamości przypisanej przez system w ten sposób powoduje również usunięcie jej z identyfikatora Entra firmy Microsoft. Tożsamości przypisane przez system są również automatycznie usuwane z identyfikatora Entra firmy Microsoft po usunięciu konta usługi Azure Mapy.

Aby usunąć wszystkie tożsamości przy użyciu szablonu usługi Azure Resource Manager, zaktualizuj tę sekcję:

"identity": {

"type": "None"

}

Wybieranie scenariusza uwierzytelniania i autoryzacji

W tej tabeli opisano typowe scenariusze uwierzytelniania i autoryzacji w usłudze Azure Mapy. W każdym scenariuszu opisano typ aplikacji, która może służyć do uzyskiwania dostępu do interfejsu API REST usługi Azure Mapy. Skorzystaj z linków, aby poznać szczegółowe informacje o konfiguracji dla każdego scenariusza.

Ważne

W przypadku aplikacji produkcyjnych zalecamy zaimplementowanie identyfikatora Entra firmy Microsoft z kontrolą dostępu opartą na rolach platformy Azure (Azure RBAC).

| Scenariusz | Authentication | Autoryzacja | Nakład pracy programistycznej | Nakład pracy operacyjnej |

|---|---|---|---|---|

| Zaufana aplikacja demona lub nieinterakcyjnya aplikacja kliencka | Klucz wspólny | Nie dotyczy | Średnia | Maksimum |

| Zaufany demon lub nieinterakcyjny aplikacja kliencka | Tożsamość Microsoft Entra | Maksimum | Minimum | Średnia |

| Aplikacja jednostronicowa internetowa z interaktywnym logowaniem jednokrotnym | Tożsamość Microsoft Entra | Maksimum | Średnia | Średnia |

| Aplikacja jednostronicowa sieci Web z logowaniem nieinterakcyjnym | Tożsamość Microsoft Entra | Maksimum | Średnia | Średnia |

| Aplikacja internetowa, aplikacja demona lub aplikacja do logowania nieinterakcyjnego | Token sygnatury dostępu współdzielonego | Maksimum | Średnia | Minimum |

| Aplikacja internetowa z interaktywnym logowaniem jednokrotnym | Tożsamość Microsoft Entra | Maksimum | Maksimum | Średnia |

| Urządzenie IoT lub aplikacja z ograniczonymi danymi wejściowymi | Tożsamość Microsoft Entra | Maksimum | Średnia | Średnia |

Wyświetlanie wbudowanych definicji ról usługi Azure Mapy

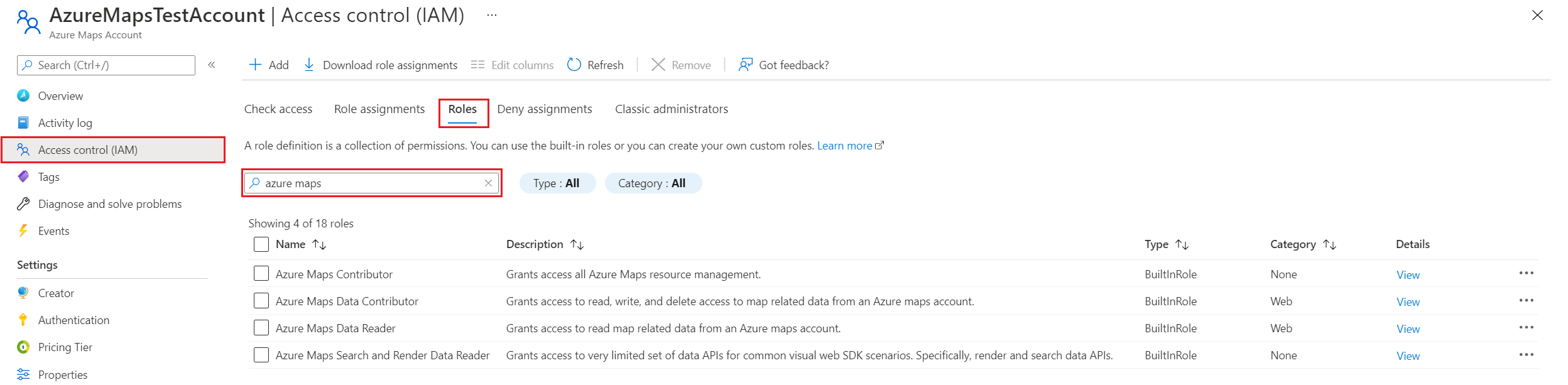

Aby wyświetlić wbudowaną definicję roli usługi Azure Mapy:

W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

Wybierz kartę Role .

W polu wyszukiwania wprowadź azure Mapy.

W wynikach są wyświetlane dostępne wbudowane definicje ról dla usługi Azure Mapy.

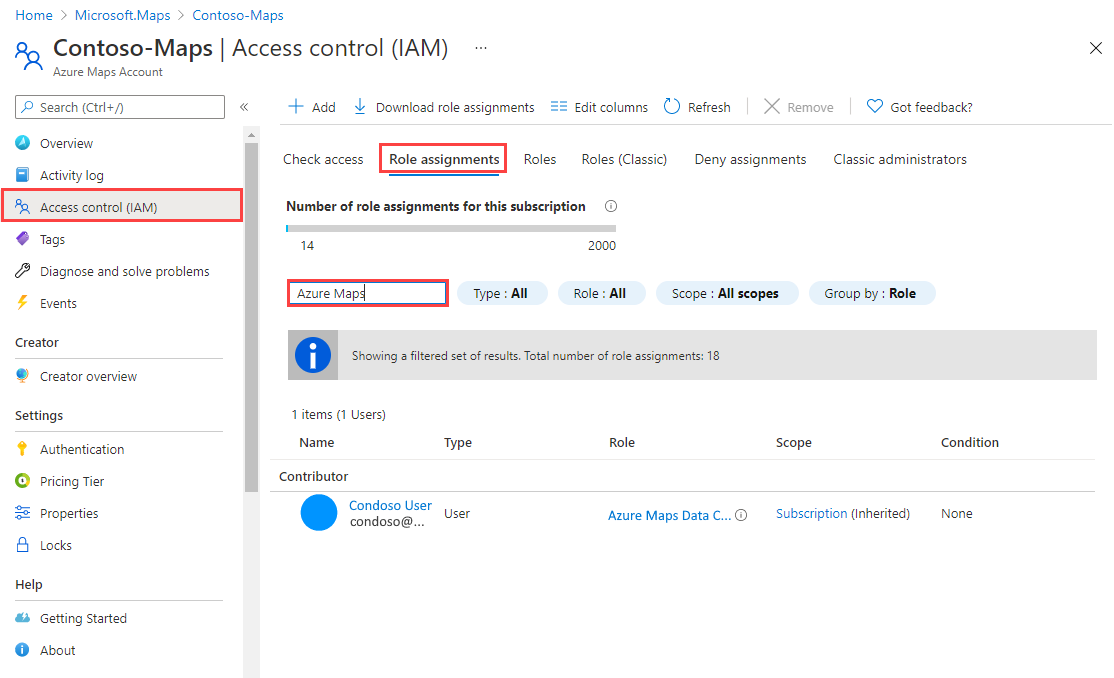

Wyświetlanie przypisań ról

Aby wyświetlić użytkowników i aplikacje, którym udzielono dostępu do usługi Azure Mapy, przejdź do obszaru Kontrola dostępu (Zarządzanie dostępem i tożsamościami). W tym miejscu wybierz pozycję Przypisania ról, a następnie przefiltruj według Mapy platformy Azure.

W okienku po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami).

Wybierz kartę Przypisania roli.

W polu wyszukiwania wprowadź azure Mapy.

W wynikach są wyświetlane bieżące przypisania ról usługi Azure Mapy.

Żądanie tokenów dla usługi Azure Mapy

Zażądaj tokenu z punktu końcowego tokenu entra firmy Microsoft. W żądaniu identyfikatora entra firmy Microsoft użyj następujących szczegółów:

| Środowisko platformy Azure | Punkt końcowy tokenu entra firmy Microsoft | Identyfikator zasobu platformy Azure |

|---|---|---|

| Chmura publiczna platformy Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Chmura platformy Azure Dla instytucji rządowych | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Aby uzyskać więcej informacji na temat żądania tokenów dostępu z identyfikatora Entra firmy Microsoft dla użytkowników i jednostek usługi, zobacz Scenariusze uwierzytelniania dla identyfikatora Entra firmy Microsoft. Aby wyświetlić konkretne scenariusze, zobacz tabelę scenariuszy.

Zarządzanie kluczami udostępnionymi i obracanie ich

Klucze subskrypcji usługi Azure Mapy są podobne do hasła głównego dla konta usługi Azure Mapy. Zawsze należy zachować ostrożność, aby chronić klucze subskrypcji. Usługa Azure Key Vault umożliwia bezpieczne zarządzanie kluczami i obracanie ich. Unikaj dystrybuowania kluczy dostępu do innych użytkowników, kodowania ich lub zapisywania ich w dowolnym miejscu w postaci zwykłego tekstu, który jest dostępny dla innych użytkowników. Jeśli uważasz, że twoje klucze mogły zostać naruszone, należy je obrócić.

Uwaga

Jeśli to możliwe, zalecamy użycie identyfikatora Entra firmy Microsoft zamiast klucza wspólnego do autoryzowania żądań. Identyfikator Entra firmy Microsoft ma lepsze zabezpieczenia niż klucz współużytkowany i jest łatwiejszy w użyciu.

Ręczne obracanie kluczy subskrypcji

Aby zapewnić bezpieczeństwo konta usługi Azure Mapy, zalecamy okresowe obracanie kluczy subskrypcji. Jeśli to możliwe, użyj usługi Azure Key Vault do zarządzania kluczami dostępu. Jeśli nie używasz usługi Key Vault, musisz ręcznie obrócić klucze.

Przypisywane są dwa klucze subskrypcji, dzięki czemu można obracać klucze. Posiadanie dwóch kluczy gwarantuje, że aplikacja zachowuje dostęp do usługi Azure Mapy w całym procesie.

Aby obrócić klucze subskrypcji usługi Azure Mapy w witrynie Azure Portal:

- Zaktualizuj kod aplikacji, aby odwołać się do klucza pomocniczego dla konta usługi Azure Mapy i wdrożyć.

- W witrynie Azure Portal przejdź do swojego konta usługi Azure Mapy.

- W obszarze Ustawienia wybierz pozycję Uwierzytelnianie.

- Aby ponownie wygenerować klucz podstawowy dla konta usługi Azure Mapy, wybierz przycisk Regeneruj ponownie obok klucza podstawowego.

- Zaktualizuj kod aplikacji, aby odwoływać się do nowego klucza podstawowego i wdrożyć.

- W ten sam sposób wygeneruj ponownie klucz pomocniczy.

Ostrzeżenie

Zalecamy używanie tego samego klucza we wszystkich aplikacjach. Jeśli używasz klucza podstawowego w niektórych miejscach i klucza pomocniczego w innych, nie będzie można obracać kluczy bez utraty dostępu przez niektóre aplikacje.

Następne kroki

Znajdź metryki użycia interfejsu API dla konta usługi Azure Mapy:

Zapoznaj się z przykładami, które pokazują, jak zintegrować identyfikator Entra firmy Microsoft z usługą Azure Mapy: