Nawiązywanie połączenia z usługą AD zintegrowaną z usługą SQL Managed Instance włączoną przez usługę Azure Arc

W tym artykule opisano sposób nawiązywania połączenia z punktem końcowym usługi SQL Managed Instance przy użyciu uwierzytelniania usługi Active Directory (AD). Przed kontynuowaniem upewnij się, że usługa SQL Managed Instance zintegrowana z usługą AD jest już włączona przez wdrożoną usługę Azure Arc.

Zobacz Samouczek — wdrażanie zintegrowanego z usługą AD wystąpienia zarządzanego SQL w celu wdrożenia wystąpienia zarządzanego SQL włączonego przez usługę Azure Arc z włączonym uwierzytelnianiem usługi Active Directory.

Uwaga

Przed kontynuowaniem na tej stronie upewnij się, że rekord DNS dla punktu końcowego SQL został utworzony na serwerach DNS usługi Active Directory.

Tworzenie identyfikatorów logowania usługi Active Directory w usłudze SQL Managed Instance

Po pomyślnym wdrożeniu usługi SQL Managed Instance należy aprowizować identyfikatory logowania usługi Active Directory w programie SQL Server.

Aby aprowizować identyfikatory logowania, najpierw połącz się z usługą SQL Managed Instance przy użyciu identyfikatora logowania SQL z uprawnieniami administracyjnymi i uruchom następujący kod T-SQL:

CREATE LOGIN [<NetBIOS domain name>\<AD account name>] FROM WINDOWS;

GO

Poniższy przykład tworzy identyfikator logowania dla konta usługi Active Directory o nazwie admin, w domenie o nazwie contoso.local, z nazwą domeny NetBIOS jako CONTOSO:

CREATE LOGIN [CONTOSO\admin] FROM WINDOWS;

GO

Nawiązywanie połączenia z wystąpieniem zarządzanym SQL włączonym przez usługę Azure Arc

Z komputera klienckiego z systemem Windows przyłączonego do domeny lub maszyny obsługującej domeny z systemem Linux można użyć narzędzia sqlcmd lub otworzyć program SQL Server Management Studio lub Azure Data Studio (ADS), aby nawiązać połączenie z wystąpieniem przy użyciu uwierzytelniania usługi AD.

Maszyna z systemem Linux z obsługą domeny to maszyna, w której można używać uwierzytelniania Kerberos przy użyciu interfejsu kinit. Na takim komputerze powinien być ustawiony plik /etc/krb5.conf, aby wskazać używaną domenę usługi Active Directory (obszar). Powinien również mieć zestaw plików /etc/resolv.conf, tak aby można było uruchamiać wyszukiwania DNS w domenie usługi Active Directory.

Nawiązywanie połączenia z systemu Linux/Mac OS

Aby nawiązać połączenie z klienta systemu Linux/Mac OS, uwierzytelnij się w usłudze Active Directory przy użyciu polecenia kinit, a następnie użyj narzędzia sqlcmd, aby nawiązać połączenie z usługą SQL Managed Instance.

kinit <username>@<REALM>

sqlcmd -S <Endpoint DNS name>,<Endpoint port number> -E

Aby na przykład nawiązać połączenie z kontem CONTOSO\admin z wystąpieniem zarządzanym SQL przy użyciu punktu końcowego sqlmi.contoso.local na porcie 31433, użyj następującego polecenia:

kinit admin@CONTOSO.LOCAL

sqlcmd -S sqlmi.contoso.local,31433 -E

W tym przykładzie -E określa zintegrowane uwierzytelnianie usługi Active Directory.

Łączenie wystąpienia zarządzanego SQL z systemu Windows

Aby zalogować się do usługi SQL Managed Instance przy użyciu bieżącego identyfikatora logowania usługi Windows Active Directory, uruchom następujące polecenie:

sqlcmd -S <DNS name for master instance>,31433 -E

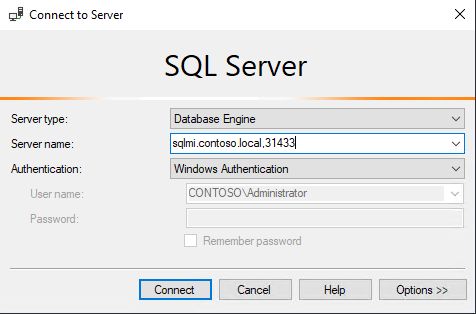

Nawiązywanie połączenia z usługą SQL Managed Instance z programu SSMS

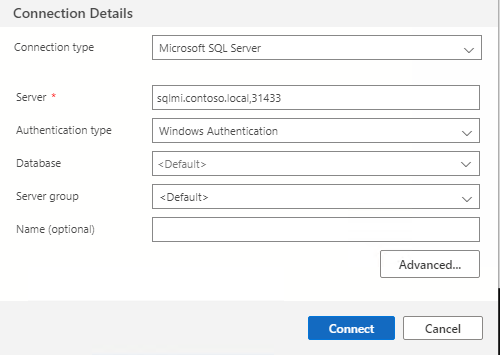

Nawiązywanie połączenia z usługą SQL Managed Instance z poziomu usługi ADS