Wdrażanie hybrydowego procesu roboczego elementu Runbook systemu Windows lub Linux opartego na rozszerzeniu w usłudze Azure Automation

Dołączanie oparte na rozszerzeniu dotyczy tylko hybrydowych procesów roboczych elementu Runbook użytkownika . W tym artykule opisano, jak wdrożyć hybrydowy proces roboczy elementu Runbook użytkownika na maszynie z systemem Windows lub Linux, usunąć proces roboczy i usunąć grupę hybrydowych procesów roboczych elementu Runbook.

Aby uzyskać informacje na temat dołączania hybrydowego procesu roboczego elementu Runbook systemu System , zobacz Wdrażanie hybrydowego procesu roboczego elementu Runbook systemu Windows opartego na agencie w usłudze Automation lub Wdrażanie hybrydowego procesu roboczego elementu Runbook systemu Linux w usłudze Automation.

Funkcja hybrydowego procesu roboczego elementu Runbook użytkownika usługi Azure Automation umożliwia uruchamianie elementów Runbook bezpośrednio na platformie Azure lub na maszynie spoza platformy Azure, w tym serwerów z obsługą usługi Azure Arc, z obsługą usługi Arc programu VMware vSphere i programu SCVMM z obsługą usługi Arc. Na komputerze lub serwerze hostujący rolę można uruchamiać elementy Runbook bezpośrednio względem niego i względem zasobów w środowisku, aby zarządzać tymi zasobami lokalnymi. Usługa Azure Automation przechowuje elementy Runbook i zarządza nimi, a następnie dostarcza je do co najmniej jednej wybranej maszyny. Po pomyślnym wdrożeniu procesu roboczego elementu Runbook zapoznaj się z tematem Runbook on a Hybrid Runbook Worker (Uruchamianie elementów Runbook w hybrydowym procesie roboczym elementu Runbook), aby dowiedzieć się, jak skonfigurować elementy Runbook w celu zautomatyzowania procesów w lokalnym centrum danych lub w innym środowisku chmury.

Uwaga

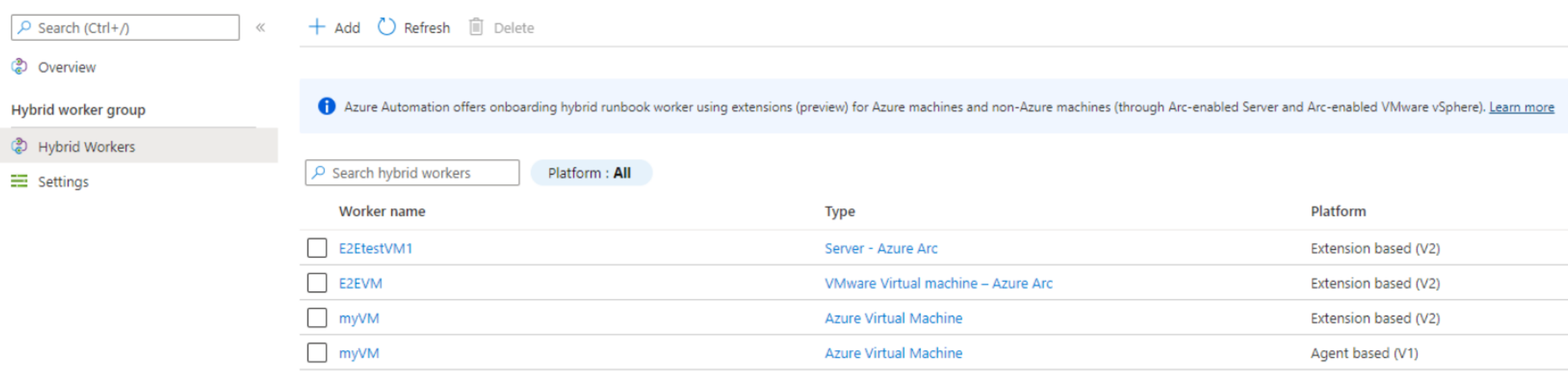

Hybrydowy proces roboczy może współistnieć z obydwoma platformami: opartym na agencie (V1) i opartym na rozszerzeniu (V2). W przypadku zainstalowania rozszerzenia opartego na rozszerzeniu (V2) w hybrydowym procesie roboczym z uruchomionym już agentem (V1), w grupie będą widoczne dwa wpisy hybrydowego procesu roboczego elementu Runbook. Jeden z opartymi na rozszerzeniu platformy (V2) i drugim opartym na agencie (V1). Dowiedz się więcej.

Wymagania wstępne

Minimalne wymagania dotyczące maszyny

- Dwa rdzenie

- 4 GB pamięci RAM

-

Maszyny spoza platformy Azure muszą mieć zainstalowanego agenta połączonej maszyny platformy Azure. Aby zainstalować program

AzureConnectedMachineAgent, zobacz Łączenie maszyn hybrydowych z platformą Azure z poziomu witryny Azure Portal dla serwerów z obsługą usługi Arc. Zobacz Install Arc agent for Arc-enabled VMware VMware VMs (Instalowanie agenta usługi Arc dla maszyn wirtualnych VMware vSphere z obsługą usługi Arc dla maszyn wirtualnych VMware z obsługą usługi Arc), aby włączyć zarządzanie gośćmi dla maszyn wirtualnych scVMM z obsługą usługi Arc. - Tożsamość zarządzana przypisana przez system musi być włączona na maszynie wirtualnej platformy Azure, serwerze z obsługą usługi Arc, maszynie wirtualnej VMware vSphere z obsługą usługi Arc lub maszynie wirtualnej scVMM z obsługą usługi Arc. Jeśli tożsamość zarządzana przypisana przez system nie jest włączona, zostanie ona włączona w ramach procesu dodawania.

Obsługiwane systemy operacyjne

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (w tym Server Core) ● Windows Server 2019 (w tym Server Core) ● Windows Server 2016, wersja 1709 i 1803 (z wyjątkiem Server Core) ● Windows Server 2012, 2012 R2 (z wyjątkiem Server Core) ● Windows 10 Enterprise (w tym wiele sesji) i Pro |

● Debian GNU/Linux 8, 9, 10 i 11 ● Ubuntu 18.04 LTS, 20.04 LTS i 22.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 i 15.6 ● Red Hat Enterprise Linux Server 7, 8 i 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 i 9 Rozszerzenie hybrydowego procesu roboczego będzie zgodne z osiami czasu pomocy technicznej dostawcy systemu operacyjnego. |

Inne wymagania

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (pobierz program WMF 5.1). Program PowerShell Core nie jest obsługiwany. | Nie można włączyć wzmacniania zabezpieczeń systemu Linux. |

| .NET Framework 4.6.2 lub nowszy. |

Wymagania dotyczące pakietu dla systemu Linux

| Wymagany pakiet | opis | Minimalna wersja |

|---|---|---|

| Glibc | Biblioteka GNU C | 2.5-12 |

| Openssl | Biblioteki OpenSSL | 1.0 (obsługiwane są tylko protokoły TLS 1.1 i TLS 1.2) |

| Narzędzie Curl | Klient internetowy narzędzia cURL | 7.15.5 |

| Biblioteka ctypes języka Python | Biblioteka funkcji obcych dla języka Python | Wymagany jest język Python 2.x lub Python 3.x. |

| PAM | Podłączane moduły uwierzytelniania (PAM) |

| Pakiet opcjonalny | opis | Minimalna wersja |

|---|---|---|

| PowerShell Core | Aby uruchomić elementy Runbook programu PowerShell, należy zainstalować program PowerShell Core. Aby uzyskać instrukcje, zobacz Instalowanie programu PowerShell Core w systemie Linux | 6.0.0 |

Uwaga

Hybrydowy proces roboczy elementu Runbook nie jest obecnie obsługiwany w przypadku zestawów skalowania maszyn wirtualnych (VMSS).

Zdecydowanie zalecamy, aby nigdy nie skonfigurować rozszerzenia hybrydowego procesu roboczego na maszynie wirtualnej hostujące kontroler domeny. Najlepsze rozwiązania w zakresie zabezpieczeń nie doradzają takiej konfiguracji ze względu na wysoki poziom ryzyka ujawnienia kontrolerów domeny potencjalnym wektorom ataków za pośrednictwem zadań usługi Azure Automation. Kontrolery domeny powinny być wysoce zabezpieczone i odizolowane od nieistotnych usług, aby zapobiec nieautoryzowanemu dostępowi i utrzymywać integralność środowiska usług domena usługi Active Directory (ADDS).

Uprawnienia do poświadczeń hybrydowego procesu roboczego

Jeśli hybrydowy proces roboczy oparty na rozszerzeniach używa niestandardowych poświadczeń hybrydowego procesu roboczego, upewnij się, że następujące uprawnienia folderu są przypisane do użytkownika niestandardowego, aby uniknąć wstrzymania zadań.

| Typ zasobu | Uprawnienia do folderu |

|---|---|

| Maszyna wirtualna platformy Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (odczyt i wykonanie) |

| Serwery z obsługą usługi Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (odczyt) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (odczyt i wykonanie). |

Uwaga

- Jeśli system ma uwierzytelnianie użytkownika/lua, uprawnienia muszą być przyznawane bezpośrednio, a nie za pośrednictwem żadnego członkostwa w grupie. Dowiedz się więcej.

- Ze względu na bieżące ograniczenie te uprawnienia folderów są usuwane z folderu C:\ProgramData\AzureConnectedMachineAgent\Tokens na maszynach z obsługą usługi Azure Arc po zaktualizowaniu agenta połączonej maszyny platformy Azure. Bieżące rozwiązanie polega na ponownym stosować te uprawnienia do folderu. Dowiedz się więcej.

Wymagania dotyczące sieci

Korzystanie z serwera proxy

Jeśli używasz serwera proxy do komunikacji między usługą Azure Automation a maszynami z uruchomionym hybrydowym procesem roboczym elementu Runbook opartym na rozszerzeniu, upewnij się, że dostępne są odpowiednie zasoby. Limit czasu dla żądań z hybrydowego procesu roboczego elementu runbook i usługi Automation wynosi 30 sekund. Po trzech próbach żądanie kończy się niepowodzeniem.

Uwaga

W przypadku maszyn wirtualnych platformy Azure i serwerów z obsługą usługi Arc można skonfigurować ustawienia serwera proxy przy użyciu poleceń cmdlet programu PowerShell lub interfejsu API. Obecnie nie jest to obsługiwane w przypadku maszyn wirtualnych VMware vSphere z obsługą usługi Arc.

Aby zainstalować rozszerzenie przy użyciu poleceń cmdlet:

Pobierz szczegóły konta usługi Automation przy użyciu poniższego wywołania interfejsu API.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22Wywołanie interfejsu API zapewni wartość z kluczem:

AutomationHybridServiceUrl. Użyj adresu URL w następnym kroku, aby włączyć rozszerzenie na maszynie wirtualnej.Zainstaluj rozszerzenie hybrydowego procesu roboczego na maszynie wirtualnej, uruchamiając następujące polecenie cmdlet programu PowerShell (wymagany moduł: Az.Compute).

properties.automationHybridServiceUrlUżyj podanego przez powyższe wywołanie interfejsu API

Ustawienia serwera proxy

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Maszyny wirtualne platformy Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

Maszyny wirtualne z obsługą usługi Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Korzystanie z zapory

W przypadku ograniczania dostępu do Internetu za pomocą zapory musisz skonfigurować w zaporze zezwalanie na dostęp. Następujący port i adresy URL są wymagane dla hybrydowego procesu roboczego elementu Runbook oraz do komunikacji z usługą Azure Automation State Configuration .

| Właściwości | opis |

|---|---|

| Port | 443 dla wychodzącego dostępu do Internetu |

| Globalny adres URL | *.azure-automation.net |

| Globalny adres URL regionu US Gov Wirginia | *.azure-automation.us |

Limit przydziału procesora CPU

Limit przydziału procesora CPU wynosi 25% podczas konfigurowania hybrydowego procesu roboczego elementu Runbook systemu Linux opartego na rozszerzeniu. Nie ma takiego limitu dla hybrydowego procesu roboczego elementu Runbook systemu Windows.

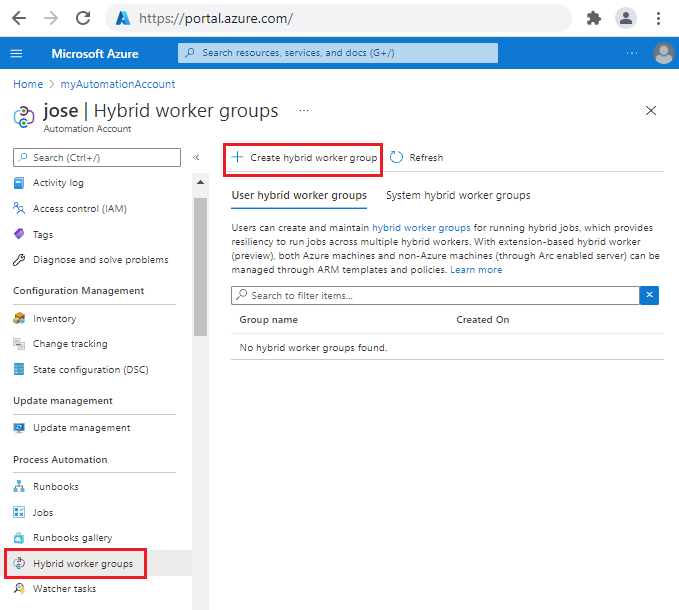

Tworzenie hybrydowej grupy procesów roboczych

Aby utworzyć grupę hybrydowych procesów roboczych w witrynie Azure Portal, wykonaj następujące kroki:

Zaloguj się w witrynie Azure Portal.

Przejdź do konta usługi Automation.

W obszarze Automatyzacja procesów wybierz pozycję Grupy hybrydowych procesów roboczych.

Wybierz pozycję + Utwórz grupę hybrydowych procesów roboczych.

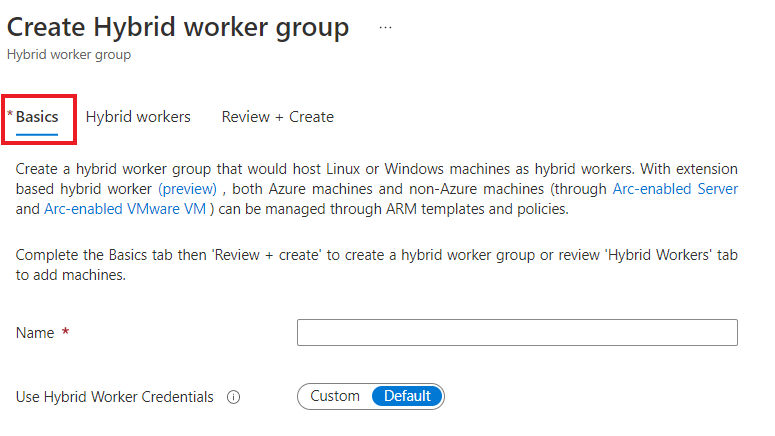

Na karcie Podstawy w polu tekstowym Nazwa wprowadź nazwę grupy hybrydowych procesów roboczych.

Dla opcji Użyj poświadczeń hybrydowego procesu roboczego:

- W przypadku wybrania opcji Domyślne rozszerzenie hybrydowe zostanie zainstalowane przy użyciu lokalnego konta systemowego.

- Jeśli wybierzesz pozycję Niestandardowy, z listy rozwijanej wybierz zasób poświadczeń.

Wybierz przycisk Dalej , aby przejść do karty Hybrydowych procesów roboczych . Do tej grupy hybrydowych procesów roboczych można wybrać maszyny wirtualne platformy Azure, serwery z obsługą usługi Azure Arc, maszyny wirtualne VMware vSphere i program SCVMM z obsługą usługi Arc. Jeśli nie wybierzesz żadnych maszyn, zostanie utworzona pusta grupa hybrydowych procesów roboczych. Nadal możesz dodać maszyny później.

Wybierz pozycję Dodaj maszyny, aby przejść do strony Dodawanie maszyn jako hybrydowego procesu roboczego. Zobaczysz tylko maszyny, które nie są częścią żadnej innej grupy hybrydowych procesów roboczych.

Zaznacz pole wyboru obok maszyn, które chcesz dodać do grupy hybrydowych procesów roboczych. Jeśli nie widzisz maszyny spoza platformy Azure na liście, upewnij się, że na maszynie jest zainstalowany agent maszyny połączonej z usługą Azure Arc.

Wybierz Dodaj.

Wybierz przycisk Dalej, aby przejść do karty Przeglądanie i tworzenie.

Wybierz pozycję Utwórz.

Rozszerzenie hybrydowego procesu roboczego jest instalowane na maszynie, a hybrydowy proces roboczy zostaje zarejestrowany w grupie hybrydowych procesów roboczych. Dodawanie hybrydowego procesu roboczego do grupy odbywa się natychmiast, podczas gdy instalacja rozszerzenia może potrwać kilka minut. Wybierz pozycję Odśwież, aby wyświetlić nową grupę. Wybierz nazwę grupy, aby wyświetlić szczegóły hybrydowego procesu roboczego.

Uwaga

Wybrana maszyna nie zostanie dodana do hybrydowej grupy procesów roboczych, jeśli jest już częścią innej hybrydowej grupy procesów roboczych.

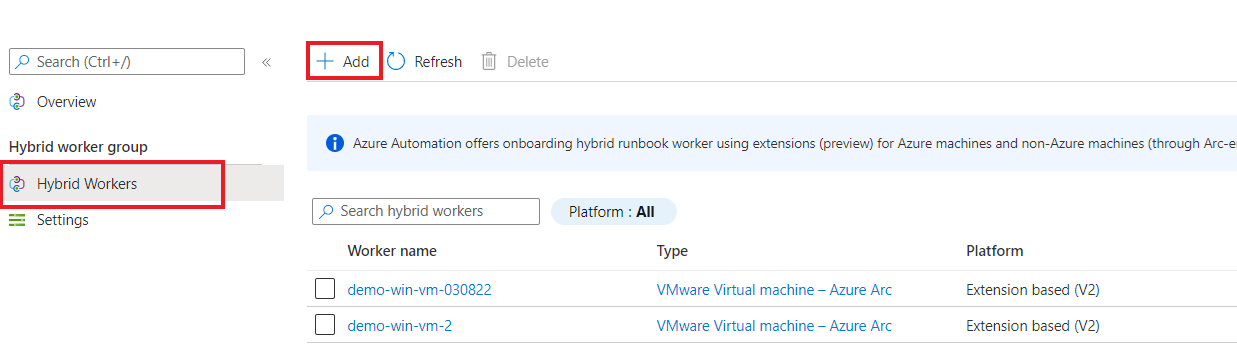

Dodawanie maszyny do grupy hybrydowych procesów roboczych

Możesz również dodać maszyny do istniejącej hybrydowej grupy procesów roboczych.

W obszarze Automatyzacja procesów wybierz pozycję Grupy hybrydowych procesów roboczych, a następnie istniejącą grupę hybrydowych procesów roboczych, aby przejść do strony Grupa hybrydowych procesów roboczych.

W obszarze Grupa hybrydowych procesów roboczych wybierz pozycję Hybrydowe procesy robocze.

Wybierz pozycję + Dodaj, aby przejść do strony Dodawanie maszyn jako hybrydowego procesu roboczego. Zobaczysz tylko maszyny, które nie są częścią żadnej innej grupy hybrydowych procesów roboczych.

Zaznacz pole wyboru obok maszyn, które chcesz dodać do grupy hybrydowych procesów roboczych.

Jeśli nie widzisz maszyny spoza platformy Azure na liście, upewnij się, że na maszynie jest zainstalowany agent maszyny połączonej z usługą Azure Arc. Aby zainstalować ten artykuł,

AzureConnectedMachineAgentzobacz Łączenie maszyn hybrydowych z platformą Azure z poziomu witryny Azure Portal dla serwerów z obsługą usługi Arc. Zobacz Install Arc agent for Arc-enabled VMs to enable guest management for Arc-enabled VMware vSphere and Install Arc agent for Arc-enabled SCVMM to enable guest management for Arc-enabled SCVMM vMs (Instalowanie agenta usługi Arc dla maszyn wirtualnych scVMM z obsługą usługi Arc).Wybierz pozycję Dodaj, aby dodać maszynę do grupy.

Po dodaniu możesz zobaczyć typ maszyny jako maszynę wirtualną platformy Azure, maszynę — Azure Arc , maszynę — Azure Arc (VMware) lub maszynę — Azure Arc SCVMM. W polu Platforma jest wyświetlany proces roboczy jako oparty na agencie (V1) lub Oparty na rozszerzeniu (V2).

Migrowanie istniejącego agenta do hybrydowych procesów roboczych opartych na rozszerzeniach

Aby korzystać z zalet hybrydowych procesów roboczych opartych na rozszerzeniach, należy przeprowadzić migrację wszystkich istniejących hybrydowych procesów roboczych opartych na agentach użytkownika do procesów roboczych opartych na rozszerzeniach. Maszyna hybrydowych procesów roboczych może współistnieć zarówno na platformach opartych na agencie (V1) jak i na platformach opartych na rozszerzeniu (V2). Instalacja oparta na rozszerzeniu nie ma wpływu na instalację ani zarządzanie procesem roboczym opartym na agencie.

Aby zainstalować rozszerzenie hybrydowego procesu roboczego na istniejącym hybrydowym procesie roboczym opartym na agencie, przed wykonaniem następujących kroków upewnij się, że zostały spełnione wymagania wstępne:

- W obszarze Automatyzacja procesów wybierz pozycję Grupy hybrydowych procesów roboczych, a następnie wybierz istniejącą grupę hybrydowych procesów roboczych, aby przejść do strony Grupy hybrydowych procesów roboczych.

- W obszarze Grupa hybrydowych procesów roboczych wybierz pozycję Hybrydowe procesy robocze>+ Dodaj, aby przejść do strony Dodawanie maszyn jako hybrydowego procesu roboczego.

- Zaznacz pole wyboru obok istniejącego hybrydowego procesu roboczego opartego na agencie (V1).

- Wybierz pozycję Dodaj , aby dołączyć maszynę do grupy.

Kolumna Platforma zawiera ten sam hybrydowy proces roboczy co oparty na agencie (V1) i Oparty na rozszerzeniu (V2). Gdy masz pewność, że środowisko hybrydowego procesu roboczego opartego na rozszerzeniu jest używane, możesz usunąć proces roboczy oparty na agencie.

W przypadku migracji na dużą skalę wielu hybrydowych procesów roboczych opartych na agentach można również użyć innych kanałów , takich jak — Bicep, szablony usługi ARM, polecenia cmdlet programu PowerShell, interfejs API REST i interfejs wiersza polecenia platformy Azure.

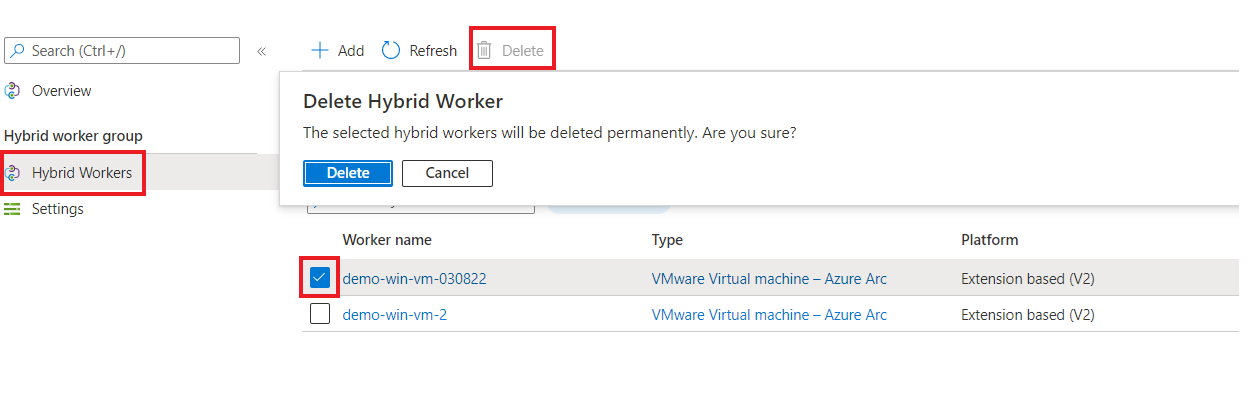

Usuwanie hybrydowego procesu roboczego elementu Runbook

Hybrydowy proces roboczy elementu Runbook można usunąć z portalu.

W obszarze Automatyzacja procesów wybierz pozycję Grupy hybrydowych procesów roboczych, a następnie grupę hybrydowych procesów roboczych, aby przejść do strony Grupa hybrydowych procesów roboczych.

W obszarze Grupa hybrydowych procesów roboczych wybierz pozycję Hybrydowe procesy robocze.

Zaznacz pola wyboru obok maszyn, które chcesz usunąć z grupy hybrydowych procesów roboczych.

Wybierz pozycję Usuń.

W oknie dialogowym Usuń hybrydowy proces roboczy zostanie wyświetlony z ostrzeżeniem, że wybrany hybrydowy proces roboczy zostanie trwale usunięty. Wybierz Usuń. Ta operacja spowoduje usunięcie rozszerzenia dla procesu roboczego opartego na rozszerzeniu (V2) lub usunięcie wpisu opartego na agencie (V1) z portalu. Jednak pozostawia nieaktualny hybrydowy proces roboczy na maszynie wirtualnej. Aby ręcznie odinstalować agenta, zobacz Odinstaluj agenta.

Uwaga

- Hybrydowy proces roboczy może współistnieć z obydwoma platformami: opartym na agencie (V1) i opartym na rozszerzeniu (V2). W przypadku zainstalowania rozszerzenia opartego na rozszerzeniu (V2) w hybrydowym procesie roboczym z uruchomionym już agentem (V1), w grupie będą widoczne dwa wpisy hybrydowego procesu roboczego elementu Runbook. Jeden z opartymi na rozszerzeniu platformy (V2) i drugim opartym na agencie (V1).

- Po wyłączeniu usługi Private Link na koncie usługi Automation usunięcie hybrydowego procesu roboczego elementu Runbook może potrwać do 60 minut.

- Ustawienia serwera proxy hybrydowego procesu roboczego elementu Runbook można usunąć z folderu HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "Http Connection Proxy Url".

- Hybrydowy proces roboczy może współistnieć z obydwoma platformami: opartym na agencie (V1) i opartym na rozszerzeniu (V2). W przypadku zainstalowania rozszerzenia opartego na rozszerzeniu (V2) w hybrydowym procesie roboczym z uruchomionym już agentem (V1), w grupie będą widoczne dwa wpisy hybrydowego procesu roboczego elementu Runbook. Jeden z opartymi na rozszerzeniu platformy (V2) i drugim opartym na agencie (V1).

Usuwanie grupy hybrydowych procesów roboczych elementu Runbook

Pustą grupę hybrydowych procesów roboczych elementu Runbook można usunąć z portalu.

W obszarze Automatyzacja procesów wybierz pozycję Grupy hybrydowych procesów roboczych, a następnie grupę hybrydowych procesów roboczych, aby przejść do strony Grupa hybrydowych procesów roboczych.

Wybierz pozycję Usuń.

Zostanie wyświetlony komunikat z ostrzeżeniem, aby usunąć wszystkie maszyny zdefiniowane jako hybrydowe procesy robocze w tej grupie hybrydowych procesów roboczych. Jeśli do grupy dodano już proces roboczy, należy najpierw usunąć ten proces roboczy z grupy.

Wybierz pozycję Tak.

Grupa hybrydowych procesów roboczych zostanie usunięta.

Automatyczne uaktualnianie rozszerzenia

Rozszerzenie hybrydowego procesu roboczego obsługuje domyślnie automatyczne uaktualnianie wersji pomocniczych. Zalecamy włączenie automatycznych uaktualnień w celu skorzystania z wszelkich aktualizacji zabezpieczeń lub funkcji bez konieczności ręcznego narzutowania. Jednak aby zapobiec automatycznemu uaktualnianiu rozszerzenia (na przykład jeśli istnieje ścisłe okna zmian i można je zaktualizować tylko w określonym czasie), możesz zrezygnować z tej funkcji, ustawiając enableAutomaticUpgradewłaściwość w usłudze ARM, szablonie Bicep, polecenia cmdlet programu PowerShell na wartość false. Ustaw tę samą właściwość na true za każdym razem, gdy chcesz ponownie włączyć automatyczne uaktualnianie.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Uaktualnienia wersji głównej muszą być zarządzane ręcznie. Uruchom poniższe polecenia cmdlet z najnowszą wersją TypeHandlerVersion.

Uwaga

Jeśli w publicznej wersji zapoznawczej zainstalowano rozszerzenie hybrydowego procesu roboczego, upewnij się, że uaktualnij je do najnowszej wersji głównej.

Maszyny wirtualne platformy Azure

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

Maszyny wirtualne z obsługą usługi Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Zarządzanie rozszerzeniem hybrydowego procesu roboczego przy użyciu szablonów Bicep i ARM, interfejsu API REST, interfejsu wiersza polecenia platformy Azure i programu PowerShell

- Szablon Bicep

- Szablon usługi ARM

- Interfejs API REST

- Interfejs wiersza polecenia platformy Azure

- Program PowerShell

Możesz użyć szablonu Bicep, aby utworzyć nową grupę hybrydowych procesów roboczych, utworzyć nową maszynę wirtualną platformy Azure z systemem Windows i dodać ją do istniejącej hybrydowej grupy procesów roboczych. Dowiedz się więcej o Bicep.

Wykonaj poniższe kroki jako przykład:

- Utwórz hybrydową grupę procesów roboczych.

- Utwórz maszynę wirtualną platformy Azure lub serwer z obsługą usługi Arc. Alternatywnie możesz również użyć istniejącej maszyny wirtualnej platformy Azure lub serwera z obsługą usługi Arc.

- Połącz maszynę wirtualną platformy Azure lub serwer z obsługą usługi Arc z powyższą utworzoną grupą hybrydowych procesów roboczych.

- Wygeneruj nowy identyfikator GUID i przekaż go jako nazwę hybrydowego procesu roboczego.

- Włącz tożsamość zarządzaną przypisaną przez system na maszynie wirtualnej.

- Zainstaluj rozszerzenie hybrydowego procesu roboczego na maszynie wirtualnej.

- Aby sprawdzić, czy rozszerzenie zostało pomyślnie zainstalowane na maszynie wirtualnej, w witrynie Azure Portal przejdź do karty Rozszerzenia maszyny wirtualnej >i sprawdź stan rozszerzenia hybrydowego procesu roboczego zainstalowanego na maszynie wirtualnej.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Zarządzanie uprawnieniami roli dla hybrydowych grup procesów roboczych i hybrydowych procesów roboczych

Możesz utworzyć niestandardowe role usługi Azure Automation i udzielić następujących uprawnień do hybrydowych grup procesów roboczych i hybrydowych procesów roboczych. Aby dowiedzieć się więcej na temat tworzenia ról niestandardowych usługi Azure Automation, zobacz Role niestandardowe platformy Azure.

| Akcje | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Odczytywanie grupy hybrydowych procesów roboczych elementu Runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Tworzy hybrydową grupę procesów roboczych elementu Runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Usuwa hybrydową grupę procesów roboczych elementu Runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Odczytuje hybrydowy proces roboczy elementu Runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Tworzy hybrydowy proces roboczy elementu Runbook. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Przenosi hybrydowy proces roboczy elementu Runbook z jednej grupy procesów roboczych do innej. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Usuwa hybrydowy proces roboczy elementu Runbook. |

Sprawdzanie wersji hybrydowego procesu roboczego

Aby sprawdzić wersję hybrydowego procesu roboczego elementu Runbook opartego na rozszerzeniu:

| Typy systemu operacyjnego | Ścieżki | opis |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

Ścieżka ma folder wersji zawierający informacje o wersji. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

Nazwa folderu kończy się informacjami o wersji . |

Monitorowanie wydajności hybrydowych procesów roboczych przy użyciu szczegółowych informacji o maszynie wirtualnej

Korzystając ze szczegółowych informacji o maszynach wirtualnych, można monitorować wydajność maszyn wirtualnych platformy Azure i serwerów z obsługą usługi Arc wdrożonych jako hybrydowych procesów roboczych elementów Runbook. Wśród wielu elementów, które są brane pod uwagę podczas wydajności, szczegółowe informacje o maszynie wirtualnej monitorują kluczowe wskaźniki wydajności systemu operacyjnego związane z procesorem, pamięcią, kartą sieciową i wykorzystaniem dysku.

- W przypadku maszyn wirtualnych platformy Azure zobacz Jak utworzyć wykres wydajności za pomocą szczegółowych informacji o maszynach wirtualnych.

- W przypadku serwerów z obsługą usługi Arc zobacz Samouczek: monitorowanie maszyny hybrydowej za pomocą szczegółowych informacji o maszynie wirtualnej.

Następne kroki

Aby dowiedzieć się, jak skonfigurować elementy Runbook do automatyzowania procesów w lokalnym centrum danych lub w innych środowiskach w chmurze, zobacz Runbook on a Hybrid Runbook Worker (Uruchamianie elementów Runbook w hybrydowym procesie roboczym elementu Runbook).

Aby dowiedzieć się, jak rozwiązywać problemy z hybrydowymi procesami roboczymi elementów Runbook, zobacz Rozwiązywanie problemów z hybrydowym procesem roboczym elementu Runbook.

Aby dowiedzieć się więcej na temat rozszerzeń maszyn wirtualnych platformy Azure, zobacz Rozszerzenia i funkcje maszyn wirtualnych platformy Azure dla rozszerzeń i funkcji maszyn wirtualnych platformy Azure dla systemu Linux.

Aby dowiedzieć się więcej o rozszerzeniach maszyn wirtualnych dla serwerów z obsługą usługi Arc, zobacz Zarządzanie rozszerzeniami maszyn wirtualnych za pomocą serwerów z obsługą usługi Azure Arc.

Aby dowiedzieć się więcej o usługach zarządzania platformy Azure dla maszyn wirtualnych VMware z obsługą usługi Arc, zobacz Instalowanie agentów usługi Arc na dużą skalę dla maszyn wirtualnych VMware.

Aby dowiedzieć się więcej o usługach zarządzania platformy Azure dla maszyn wirtualnych SCVMM z obsługą usługi Arc, zobacz Instalowanie agentów usługi Arc na dużą skalę dla maszyn wirtualnych SCVMM z obsługą usługi Arc.