Ta architektura zawiera wskazówki dotyczące projektowania obciążenia o krytycznym znaczeniu, które ma ścisłe mechanizmy kontroli sieci, aby zapobiec nieautoryzowanemu dostępowi publicznemu z Internetu do dowolnego zasobu obciążenia. Celem jest zatrzymanie wektorów ataków w warstwie sieciowej, aby nie wpływać na ogólną niezawodność systemu. Na przykład atak DDoS (Distributed Denial of Service, Distributed Denial of Service, DDoS), jeśli nie został zaznaczony, może spowodować, że zasób stanie się niedostępny, przeciążając go nielegalnym ruchem.

Opiera się ona na architekturze punktu odniesienia o kluczowym znaczeniu, która koncentruje się na maksymalizacji niezawodności i skuteczności operacyjnej bez kontroli sieci. Ta architektura dodaje funkcje ograniczające ścieżki ruchu przychodzącego i wychodzącego przy użyciu odpowiednich funkcji natywnych dla chmury, takich jak azure Virtual Network(VNet) i prywatne punkty końcowe, Azure Private Link, Strefa Prywatna strefa DNS Platformy Azure i inne.

Zaleca się zapoznanie się z punktem odniesienia przed kontynuowaniem pracy z tym artykułem.

Kluczowe strategie projektowania

Strategie projektowania dla punktu odniesienia o znaczeniu krytycznym nadal mają zastosowanie w tym przypadku użycia. Poniżej przedstawiono dodatkowe zagadnienia dotyczące sieci dla tej architektury:

Kontrolowanie ruchu przychodzącego

Aby zapobiec złośliwym atakom, należy ograniczyć komunikację przychodzącą lub przychodzącą do sieci wirtualnej.

Zastosuj możliwości Web Application Firewall (WAF) na poziomie globalnym, aby zatrzymać ataki na brzegu sieci bliżej źródła ataku.

Eliminowanie łączności publicznej z usługami platformy Azure. Jednym z podejść jest użycie prywatnych punktów końcowych.

Sprawdź ruch przed wejściem do sieci. Sieciowe grupy zabezpieczeń (NSG) w podsieciach pomagają filtrować ruch, zezwalając na przepływ do skonfigurowanych adresów IP i portów lub odmawiając go. Ten poziom kontroli pomaga również w szczegółowym rejestrowaniu.

Kontrolowanie ruchu wychodzącego

Ruch wychodzący z sieci wirtualnej do jednostek spoza tej sieci musi być ograniczony. Brak kontroli może prowadzić do ataków eksfiltracji danych przez złośliwe usługi innych firm.

Ogranicz ruch wychodzący do Internetu przy użyciu Azure Firewall. Zapora może szczegółowo filtrować ruch przy użyciu w pełni kwalifikowanej nazwy domeny (FQDN).

Równoważenie kompromisów z zabezpieczeniami

Istnieją znaczące kompromisy w przypadku dodawania funkcji zabezpieczeń do architektury obciążenia. Możesz zauważyć pewien wpływ na wydajność, elastyczność operacyjną, a nawet niezawodność. Jednak ataki, takie jak odmowa usługi (DDoS), włamanie do danych i inne, mogą kierować ogólną niezawodność systemu i ostatecznie powodować niedostępność.

Strategie są oparte na ogólnych wskazówkach dostępnych dla obciążeń o znaczeniu krytycznym w dobrze zaprojektowanych obciążeniach o znaczeniu krytycznym. Zalecamy zapoznanie się z obszarem projektowania sieci i łączności dla zaleceń i najlepszych rozwiązań podczas definiowania własnej architektury o znaczeniu krytycznym.

Architektura

Pobierz plik programu Visio z tą architekturą.

Składniki tej architektury można w szerokim zakresie kategoryzować w ten sposób. Aby uzyskać dokumentację produktu dotyczącą usług platformy Azure, zobacz Powiązane zasoby.

Zasoby globalne

Zasoby globalne są długotrwałe i współdzielą okres istnienia systemu. Mają one możliwość globalnej dostępności w kontekście modelu wdrażania w wielu regionach. Aby uzyskać więcej informacji, zobacz Zasoby globalne.

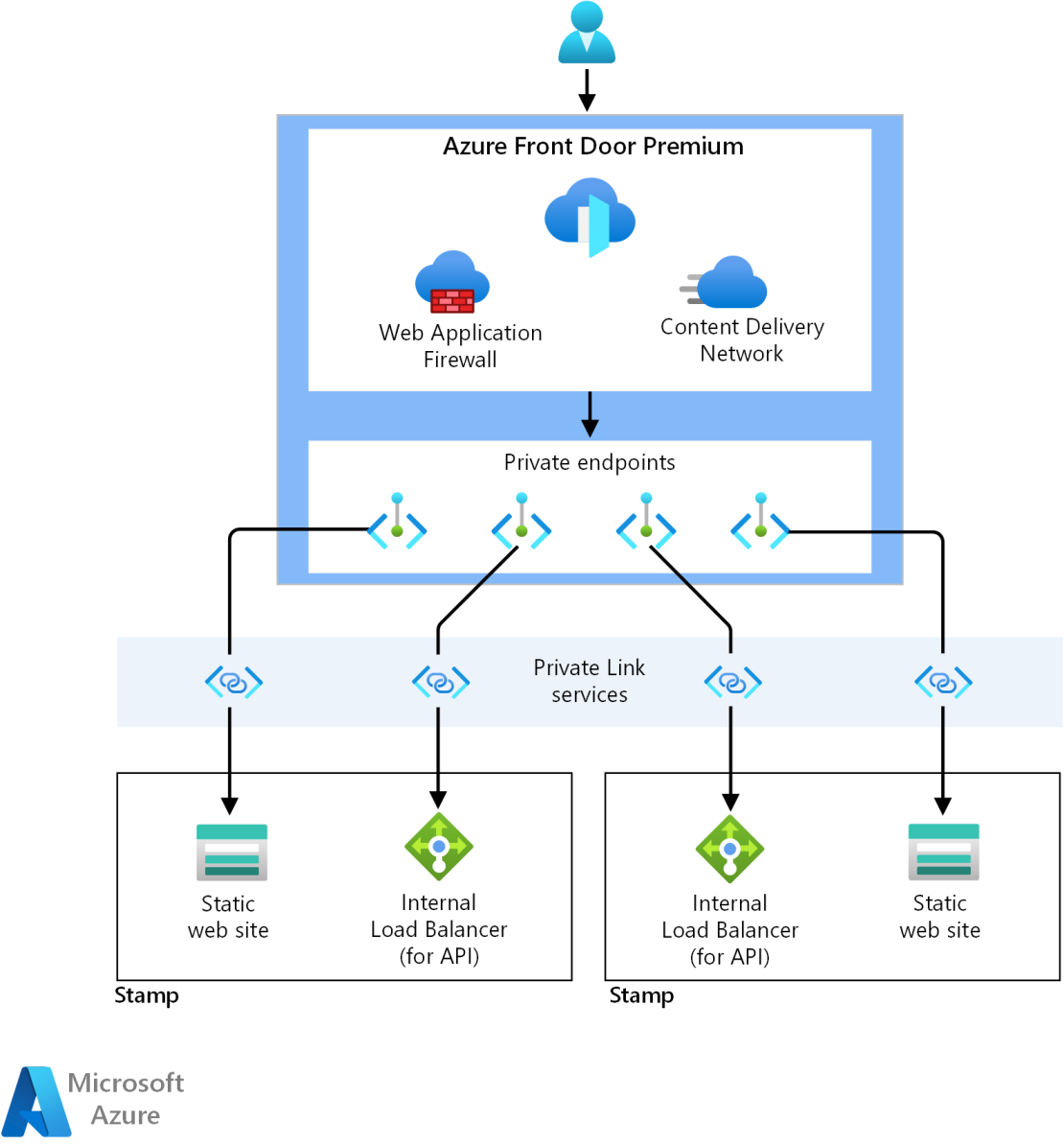

Jednostka SKU usługi Azure Front Door Premium jest używana jako globalny moduł równoważenia obciążenia w celu niezawodnego kierowania ruchu do wdrożeń regionalnych, które są widoczne za pośrednictwem prywatnych punktów końcowych.

Zapoznaj się z tematem Dobrze zaprojektowane obciążenia o znaczeniu krytycznym: Globalny routing ruchu.

Usługa Azure Cosmos DB for NoSQL jest nadal używana do przechowywania stanu poza klastrem obliczeniowym i ma podstawowe ustawienia konfiguracji pod kątem niezawodności. Dostęp jest ograniczony do autoryzowanych połączeń prywatnych punktów końcowych.

Zapoznaj się z dobrze zaprojektowanymi obciążeniami o znaczeniu krytycznym: globalnie rozproszony wielopisania magazynu danych.

Azure Container Registry służy do przechowywania wszystkich obrazów kontenerów z funkcjami replikacji geograficznej. Dostęp jest ograniczony do autoryzowanych połączeń prywatnych punktów końcowych.

Zapoznaj się z tematem Dobrze zaprojektowane obciążenia o znaczeniu krytycznym: Rejestr kontenerów.

Zasoby regionalne

Zasoby regionalne są aprowidowane w ramach sygnatury wdrożenia w jednym regionie świadczenia usługi Azure. Są one krótkotrwałe, aby zapewnić większą odporność, skalę i bliskość użytkowników. Te zasoby nie udostępniają żadnych zasobów w innym regionie. Mogą być one niezależnie usuwane lub replikowane w innych regionach. Współdzielą one jednak zasoby globalne między sobą. Aby uzyskać więcej informacji, zobacz Zasoby sygnatur regionalnych.

Statyczna witryna internetowa na koncie usługi Azure Storage hostuje aplikację jednostronicową (SPA), która wysyła żądania do usług zaplecza. Ten składnik ma taką samą konfigurację jak fronton punktu odniesienia. Dostęp jest ograniczony do autoryzowanych połączeń prywatnych punktów końcowych.

Sieci wirtualne platformy Azure zapewniają bezpieczne środowiska do uruchamiania obciążeń i operacji zarządzania.

Wewnętrzny moduł równoważenia obciążenia to źródło aplikacji. Usługa Front Door używa tego źródła do ustanawiania prywatnej i bezpośredniej łączności z zapleczem przy użyciu Private Link.

Azure Kubernetes Service (AKS) to orkiestrator obliczeniowy zaplecza, który uruchamia aplikację i jest bezstanowy. Klaster usługi AKS jest wdrażany jako klaster prywatny. Dlatego serwer interfejsu API Kubernetes nie jest uwidoczniony w publicznym Internecie. Dostęp do serwera interfejsu API jest ograniczony do sieci prywatnej. Aby uzyskać więcej informacji, zobacz artykuł Dotyczący klastra obliczeniowego tej architektury.

Zapoznaj się z dobrze zaprojektowanymi obciążeniami o znaczeniu krytycznym: Orkiestracja kontenerów i Platforma Kubernetes.

Azure Firewall sprawdza i chroni cały ruch wychodzący z zasobów usługi Azure Virtual Network.

Azure Event Hubs jest używany jako broker komunikatów. Dostęp jest ograniczony do autoryzowanych połączeń prywatnych punktów końcowych.

Zapoznaj się z dobrze zaprojektowanymi obciążeniami o znaczeniu krytycznym: Luźno połączona architektura sterowana zdarzeniami.

Usługa Azure Key Vault jest używana jako regionalny magazyn wpisów tajnych. Dostęp jest ograniczony do autoryzowanych połączeń prywatnych punktów końcowych.

Zapoznaj się z tematem Dobrze zaprojektowane obciążenia o znaczeniu krytycznym: Ochrona integralności danych.

Zasoby potoku wdrażania

Potoki kompilacji i wydawania dla aplikacji o znaczeniu krytycznym muszą być w pełni zautomatyzowane, aby zagwarantować spójny sposób wdrażania zweryfikowanej sygnatury.

Usługa GitHub jest nadal używana do kontroli źródła jako platformy opartej na usłudze Git o wysokiej dostępności.

Usługa Azure Pipelines jest wybierana do automatyzowania potoków wymaganych do kompilowania, testowania i wdrażania obciążenia w środowiskach przedprodukcyjnych i produkcyjnych.

Zapoznaj się z dobrze zaprojektowanymi obciążeniami o znaczeniu krytycznym: procesy DevOps.

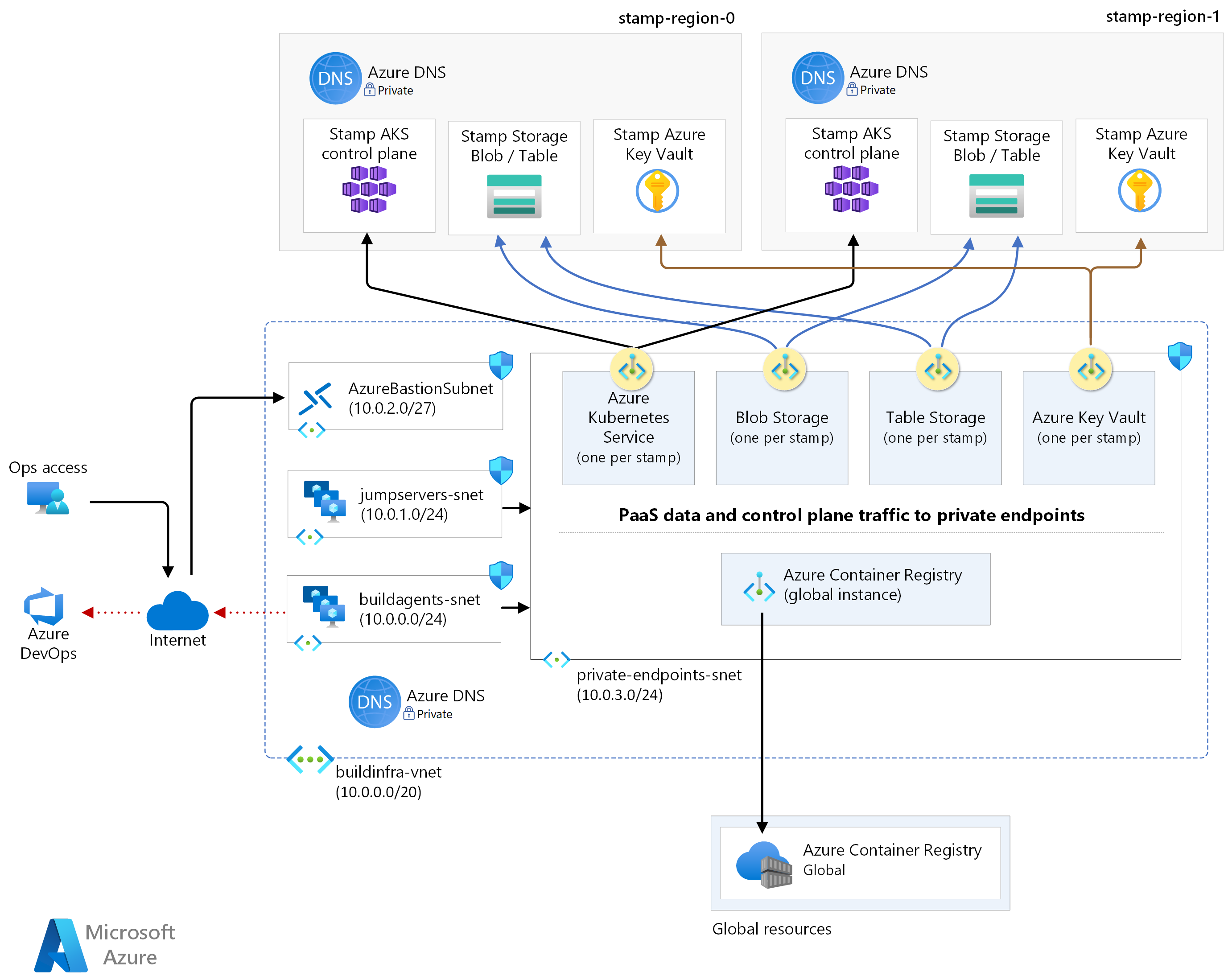

Własne pule agentów kompilacji usługi Azure DevOps służą do większej kontroli nad kompilacjami i wdrożeniami. Ten poziom autonomii jest wymagany, ponieważ klaster obliczeniowy i wszystkie zasoby PaaS są prywatne, co wymaga integracji na poziomie sieci, która nie jest możliwa w przypadku agentów kompilacji hostowanych przez firmę Microsoft.

Zasoby z możliwościami obserwacji

Dane monitorowania zasobów globalnych i zasobów regionalnych są przechowywane niezależnie. Pojedynczy, scentralizowany magazyn wglądu nie jest zalecany, aby uniknąć pojedynczego punktu awarii. Aby uzyskać więcej informacji, zobacz Zasoby dotyczące obserwacji.

Usługa Azure Log Analytics jest używana jako ujednolicony ujście do przechowywania dzienników i metryk dla wszystkich składników aplikacji i infrastruktury.

aplikacja systemu Azure Insights jest używany jako narzędzie do zarządzania wydajnością aplikacji (APM) do zbierania wszystkich danych monitorowania aplikacji i przechowywania ich bezpośrednio w usłudze Log Analytics.

Zapoznaj się z dobrze zaprojektowanymi obciążeniami o znaczeniu krytycznym: Akcja predykcyjna i Operacje sztucznej inteligencji.

Zasoby zarządzania

Istotną zmianą projektu z architektury punktu odniesienia jest klaster obliczeniowy. W tym projekcie klaster usługi AKS jest prywatny. Ta zmiana wymaga aprowizacji dodatkowych zasobów w celu uzyskania dostępu.

Usługa Azure Virtual Machine Scale Sets dla prywatnych agentów kompilacji i wystąpień serwera przesiadkowego w celu uruchamiania narzędzi względem klastra, takich jak kubectl.

Usługa Azure Bastion zapewnia bezpieczny dostęp do maszyn wirtualnych serwera przesiadkowego i eliminuje konieczność posiadania publicznych adresów IP maszyn wirtualnych.

Prywatne punkty końcowe dla usług PaaS

Aby przetwarzać operacje biznesowe lub wdrożeniowe, aplikacja i agenci kompilacji muszą uzyskać dostęp do kilku usług PaaS platformy Azure, które są aprowidowane globalnie, w regionie, a nawet w obrębie sygnatury. W architekturze punktu odniesienia komunikacja odbywa się za pośrednictwem publicznych punktów końcowych usług.

W tym projekcie te usługi były chronione za pomocą prywatnych punktów końcowych, aby usunąć je z publicznego dostępu do Internetu. Takie podejście zmniejsza ogólny obszar obszaru podatnego na ataki, aby ograniczyć bezpośrednie manipulowanie usługami z nieoczekiwanych źródeł. Jednak wprowadza kolejny potencjalny punkt awarii i zwiększa złożoność. Przed przyjęciem tego podejścia należy dokładnie rozważyć kompromisy z zabezpieczeniami.

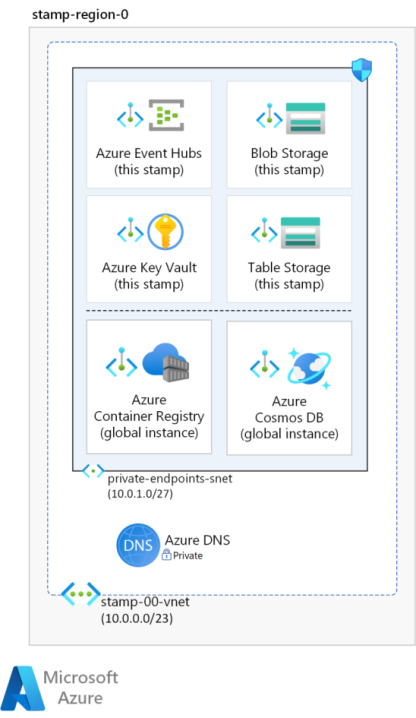

Prywatne punkty końcowe powinny być umieszczane w dedykowanej podsieci sieci wirtualnej sygnatury. Prywatne adresy IP do prywatnych punktów końcowych są przypisywane z tej podsieci. Zasadniczo każdy zasób w sieci wirtualnej może komunikować się z usługą, docierając do prywatnego adresu IP. Upewnij się, że przestrzeń adresowa jest wystarczająco duża, aby pomieścić wszystkie prywatne punkty końcowe niezbędne dla tej sygnatury.

Aby nawiązać połączenie za pośrednictwem prywatnego punktu końcowego, potrzebny jest rekord DNS. Zaleca się, aby rekordy DNS skojarzone z usługami były przechowywane w strefach usługi Azure Prywatna strefa DNS obsługiwane przez usługę Azure DNS. Upewnij się, że w pełni kwalifikowana nazwa domeny (FQDN) jest rozpoznawana jako prywatny adres IP.

W tej architekturze prywatne punkty końcowe zostały skonfigurowane pod kątem Azure Container Registry, usługi Azure Cosmos DB, Key Vault, zasobów usługi Storage i usługi Event Hubs. Ponadto klaster usługi AKS jest wdrażany jako klaster prywatny, który tworzy prywatny punkt końcowy dla usługi interfejsu API Kubernetes w sieci klastra.

W tym projekcie są aprowidowane dwie sieci wirtualne i obie mają dedykowane podsieci do przechowywania prywatnych punktów końcowych dla wszystkich tych usług. Układ sieci został opisany w temacie Układ sieci wirtualnej.

W miarę dodawania kolejnych składników do architektury rozważ dodanie kolejnych prywatnych punktów końcowych. Na przykład można dodać ograniczenia do zasobów z możliwościami obserwacji. Zarówno usługa Azure Log Analytics, jak i usługa aplikacja systemu Azure Insights obsługują korzystanie z prywatnych punktów końcowych. Aby uzyskać szczegółowe informacje, zobacz Łączenie sieci z usługą Azure Monitor przy użyciu Azure Private Link.

Można je utworzyć w tej samej lub różnych podsieciach w tej samej sieci wirtualnej. Istnieją limity liczby prywatnych punktów końcowych, które można utworzyć w ramach subskrypcji. Aby uzyskać więcej informacji, zobacz Limity platformy Azure.

Dalsze kontrolowanie dostępu do usług przy użyciu sieciowych grup zabezpieczeń w podsieci.

Prywatny ruch przychodzący

Jednostka SKU usługi Azure Front Door Premium jest używana jako globalny punkt wejścia dla całego przychodzącego ruchu klienta. Używa ona funkcji Web Application Firewall (WAF), aby zezwalać na ruch lub go blokować na brzegu sieci. Skonfigurowane reguły zapory aplikacji internetowej uniemożliwiają ataki nawet przed wejściem do sieci wirtualnych sygnatur.

Ta architektura korzysta również z możliwości usługi Front Door do uzyskiwania dostępu do źródła aplikacji Azure Private Link bez korzystania z publicznych adresów IP/punktów końcowych w zapleczu. Wymaga to wewnętrznego modułu równoważenia obciążenia w sieci wirtualnej sygnatury. Ten zasób znajduje się przed kontrolerem ruchu przychodzącego Kubernetes uruchomionym w klastrze. Oprócz tej prywatnej Load Balancer usługa Private Link jest tworzona przez usługę AKS, która jest używana do połączenia prywatnego z usługi Front Door.

Po nawiązaniu połączenia prywatne punkty końcowe w sieci usługi Front Door mają bezpośrednią łączność z modułem równoważenia obciążenia i statyczną witryną internetową w sieci sygnatur przez Private Link.

Aby uzyskać więcej informacji, zobacz Jak działa Private Link.

Zapoznaj się z tematem Dobrze zaprojektowane obciążenia o znaczeniu krytycznym: Usługi dostarczania aplikacji.

Ruch wychodzący z ograniczeniami

Aplikacje mogą wymagać pewnej wychodzącej łączności z Internetem. Kontrolowanie tego ruchu pozwala ograniczyć, monitorować i ograniczać ruch wychodzący. W przeciwnym razie nieoczekiwany dostęp wewnętrzny może prowadzić do naruszenia zabezpieczeń i potencjalnie zawodnego stanu systemu. Ograniczony ruch wychodzący może również rozwiązać inne problemy z zabezpieczeniami, takie jak eksfiltracja danych.

Za pomocą zapory i sieciowych grup zabezpieczeń (NSG) można upewnić się, że ruch wychodzący z aplikacji jest sprawdzany i rejestrowany.

W tej architekturze Azure Firewall jest pojedynczym punktem ruchu wychodzącego i służy do inspekcji całego ruchu wychodzącego pochodzącego z sieci wirtualnej. Trasy zdefiniowane przez użytkownika są używane w podsieciach, które mogą generować ruch wychodzący, taki jak podsieć aplikacji.

Aby uzyskać informacje na temat ograniczania ruchu wychodzącego, zobacz Kontrolowanie ruchu wychodzącego dla węzłów klastra w usłudze Azure Kubernetes Service (AKS).

Układ sieci wirtualnej

Izolowanie zasobów regionalnych i zasobów zarządzania w oddzielnych sieciach wirtualnych. Mają one odrębne cechy, cele i zagadnienia dotyczące zabezpieczeń.

Typ ruchu: Zasoby regionalne, które uczestniczą w przetwarzaniu operacji biznesowych, wymagają wyższych mechanizmów kontroli zabezpieczeń. Na przykład klaster obliczeniowy musi być chroniony przed bezpośrednim ruchem internetowym. Zasoby zarządzania są aprowidowane tylko w celu uzyskania dostępu do zasobów regionalnych na potrzeby operacji.

Okres istnienia: oczekiwane okresy istnienia tych zasobów również różnią się. Oczekuje się, że zasoby regionalne będą krótkotrwałe (efemeryczne). Są one tworzone w ramach sygnatury wdrożenia i niszczone, gdy sygnatura zostanie zburzona. Zasoby zarządzania współdzielą okres istnienia regionu i na żywo zasoby sygnatury.

W tej architekturze istnieją dwie sieci wirtualne: sieć sygnatury i sieć operacyjna. Utwórz dalszą izolację w każdej sieci wirtualnej przy użyciu podsieci i sieciowych grup zabezpieczeń w celu zabezpieczenia komunikacji między podsieciami.

Zapoznaj się z tematem Dobrze zaprojektowane obciążenia o znaczeniu krytycznym: izolowane sieci wirtualne.

Regionalna sieć wirtualna sygnatur

Sygnatura wdrożenia aprowizuje sieć wirtualną w każdym regionie.

Sieć wirtualna jest podzielona na te główne podsieci. Wszystkie podsieci mają przypisane sieciowe grupy zabezpieczeń w celu blokowania nieautoryzowanego dostępu z sieci wirtualnej. Sieciowe grupy zabezpieczeń ograniczają ruch między podsiecią aplikacji a innymi składnikami w sieci.

Podsieć aplikacji

Pule węzłów klastra usługi AKS są izolowane w podsieci. Jeśli chcesz dodatkowo odizolować pulę węzłów systemu od puli węzłów procesu roboczego, możesz umieścić je w oddzielnych podsieciach.

Podsieć ruchu przychodzącego sygnatury

Punkt wejścia do każdej sygnatury to wewnętrzna usługa Load Balancer w warstwie Standardowa platformy Azure umieszczona w dedykowanej podsieci. W tym miejscu znajduje się również usługa Private Link używana do połączenia prywatnego z usługi Front Door.

Oba zasoby są aprowidowane w ramach wdrożenia sygnatur.

Podsieć ruchu wychodzącego sygnatury

Azure Firewall jest umieszczana w oddzielnej podsieci i sprawdza ruch wychodzący z podsieci aplikacji przy użyciu trasy zdefiniowanej przez użytkownika.

Podsieć prywatnych punktów końcowych

Podsieć aplikacji będzie musiała uzyskiwać dostęp do usług PaaS w sygnaturze regionalnej, Key Vault i innych. Ponadto wymagany jest dostęp do zasobów globalnych, takich jak rejestr kontenerów. W tej architekturze wszystkie usługi PaaS są zablokowane i można je uzyskać tylko za pośrednictwem prywatnych punktów końcowych. Dlatego dla tych punktów końcowych jest tworzona inna podsieć. Dostęp przychodzący do tej podsieci jest zabezpieczony przez sieciową grupę zabezpieczeń, która zezwala tylko na ruch z aplikacji.

Możesz dodać dalsze ograniczenie, korzystając z obsługi trasy zdefiniowanej przez użytkownika dla prywatnych punktów końcowych, aby ten ruch mógł również przepływać przez podsieć ruchu wychodzącego sygnatur.

Sieć wirtualna Operacje

Ruch operacyjny jest izolowany w oddzielnej sieci wirtualnej. Ponieważ usługa interfejsu API klastra usługi AKS jest prywatna w tej architekturze, cały ruch wdrożeniowy i operacyjny musi również pochodzić z zasobów prywatnych, takich jak agenci kompilacji własnego hosta i pola przesiadkowe. Te zasoby są wdrażane w oddzielnej sieci wirtualnej z bezpośrednią łącznością z zasobami aplikacji za pośrednictwem własnego zestawu prywatnych punktów końcowych. Agenci kompilacji i pola przesiadkowe znajdują się w oddzielnych podsieciach.

Zamiast korzystać z prywatnych punktów końcowych, alternatywną metodą jest użycie komunikacji równorzędnej sieci wirtualnych. Komunikacja równorzędna zwiększa jednak złożoność, która może być trudna do zarządzania szczególnie wtedy, gdy sieci wirtualne mają być efemeryczne.

Zarówno agenci kompilacji (i opcjonalnie serwer przesiadkowy) muszą uzyskiwać dostęp do usług PaaS, które znajdują się globalnie i w sygnaturze regionalnej. Podobnie jak sieć wirtualna sygnatur regionalnych, dedykowana podsieć jest tworzona dla prywatnych punktów końcowych do niezbędnych usług PaaS. Sieciowa grupa zabezpieczeń w tej podsieci zapewnia, że ruch przychodzący jest dozwolony tylko z podsieci zarządzania i wdrażania.

Operacje zarządzania

Typowy przypadek użycia polega na tym, że operator musi uzyskać dostęp do klastra obliczeniowego w celu uruchamiania narzędzi i poleceń zarządzania. Nie można uzyskać bezpośredniego dostępu do usługi interfejsu API w klastrze prywatnym. Dlatego są aprowidowane pola przesiadkowe, w których operator może uruchamiać narzędzia. Istnieje oddzielna podsieć dla skoczków.

Jednak te pola przesiadkowe muszą być chronione, a także przed nieautoryzowanym dostępem. Należy unikać bezpośredniego dostępu do serwerów przesiadkowych, otwierając porty RDP/SSH. Usługa Azure Bastion jest zalecana do tego celu i wymaga dedykowanej podsieci w tej sieci wirtualnej.

Przestroga

Łączność za pośrednictwem usługi Azure Bastion i serwerów przesiadkowych może mieć wpływ na produktywność deweloperów, na przykład uruchamianie narzędzi debugowania wymaga dodatkowego procesu. Przed podjęciem decyzji o wzmocnieniu zabezpieczeń dla obciążenia o znaczeniu krytycznym należy pamiętać o tych skutkach.

Możesz dodatkowo ograniczyć dostęp do podsieci serwera przesiadkowego przy użyciu sieciowej grupy zabezpieczeń, która zezwala tylko na ruch przychodzący z podsieci bastionu za pośrednictwem protokołu SSH.

Operacje wdrażania

Aby tworzyć potoki wdrażania, należy aprowizować dodatkowe zasoby obliczeniowe, aby uruchamiać agentów kompilacji. Te zasoby nie będą bezpośrednio wpływać na dostępność środowiska uruchomieniowego obciążenia, ale awaria niezawodności może zagrozić możliwości wdrożenia lub obsługi środowiska o krytycznym znaczeniu. Dlatego funkcje niezawodności powinny zostać rozszerzone na te zasoby.

Ta architektura używa Virtual Machine Scale Sets zarówno dla agentów kompilacji, jak i pól przesiadkowych (w przeciwieństwie do pojedynczych maszyn wirtualnych). Ponadto segmentacja sieci jest udostępniana za pośrednictwem podsieci. Ruch przychodzący jest ograniczony do usługi Azure DevOps.

Kwestie związane z kosztami

Istnieje znaczący wpływ na koszty obciążeń o znaczeniu krytycznym. W tej architekturze opcje technologiczne, takie jak używanie jednostki SKU usługi Azure Front Door Premium i aprowizowanie Azure Firewall w każdej sygnaturze, doprowadzi do zwiększenia kosztów. Istnieją również dodatkowe koszty związane z konserwacją i zasobami operacyjnymi. Takie kompromisy należy dokładnie rozważyć przed wdrożeniem kontrolowanej przez sieć wersji architektury punktu odniesienia.

Wdrażanie tej architektury

Aspekty sieciowe tej architektury są implementowane w implementacji połączonej o znaczeniu krytycznym.

Uwaga

Implementacja Połączona ma na celu zilustrowanie obciążenia o krytycznym znaczeniu, które opiera się na zasobach organizacyjnych, integruje się z innymi obciążeniami i korzysta z usług udostępnionych. Opiera się ona na tej architekturze i korzysta z kontrolek sieci opisanych w tym artykule. Jednak w scenariuszu Połączony przyjęto założenie, że wirtualna sieć prywatna lub strefa Prywatna strefa DNS platformy Azure już istnieje w ramach subskrypcji łączności stref docelowych platformy Azure.

Następne kroki

Aby uzyskać szczegółowe informacje na temat decyzji projektowych podjętych w tej architekturze, zapoznaj się z obszarem projektowania sieci i łączności dla obciążeń o krytycznym znaczeniu w strukturze Azure Well-architected Framework.

Powiązane zasoby

Aby uzyskać dokumentację produktu dotyczącą usług platformy Azure używanych w tej architekturze, zobacz te artykuły.