Ten artykuł zawiera architektów tożsamości platformy AWS, administratorów i analityków zabezpieczeń z natychmiastowymi szczegółowymi informacjami i szczegółowymi wskazówkami dotyczącymi wdrażania rozwiązań do obsługi tożsamości i dostępu firmy Microsoft dla platformy AWS. Możesz skonfigurować i przetestować te rozwiązania zabezpieczeń firmy Microsoft bez wpływu na istniejących dostawców tożsamości i użytkowników kont platformy AWS do momentu, gdy wszystko będzie gotowe do przełączenia.

Architektura

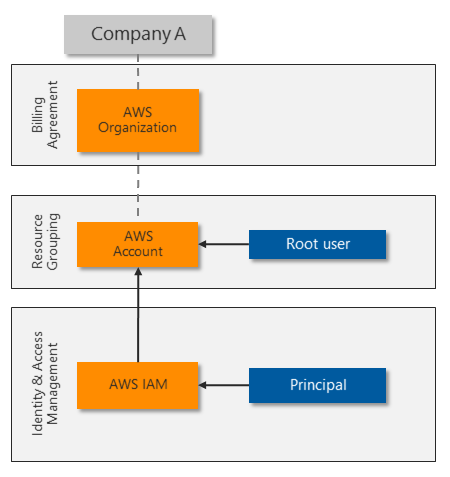

Platforma AWS tworzy oddzielny magazyn zarządzania tożsamościami i dostępem (IAM) dla każdego tworzonego konta. Na poniższym diagramie przedstawiono standardową konfigurację środowiska platformy AWS z pojedynczym kontem platformy AWS:

Użytkownik główny w pełni kontroluje konto platformy AWS i deleguje dostęp do innych tożsamości. Podmiot zabezpieczeń IAM platformy AWS zapewnia unikatową tożsamość dla każdej roli i użytkownika, który musi uzyskać dostęp do konta platformy AWS. Zarządzanie dostępem i tożsamościami platformy AWS może chronić każde konto główne, podmiot zabezpieczeń i użytkownika przy użyciu złożonego hasła i podstawowej uwierzytelniania wieloskładnikowego.

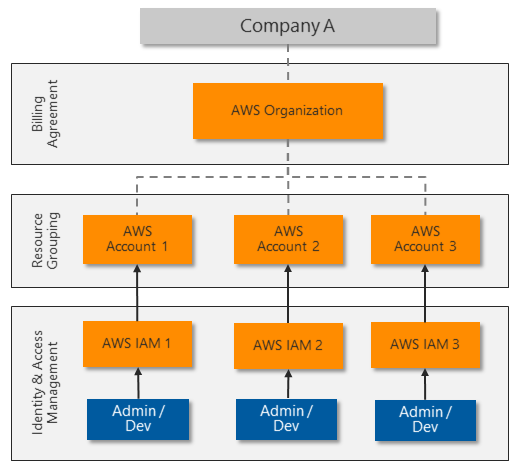

Wiele organizacji potrzebuje więcej niż jednego konta platformy AWS, co powoduje złożone silosy tożsamości do zarządzania:

Aby umożliwić scentralizowane zarządzanie tożsamościami i uniknąć konieczności zarządzania wieloma tożsamościami i hasłami, większość organizacji chce używać logowania jednokrotnego dla zasobów platformy. Niektórzy klienci platformy AWS korzystają z usługi Microsoft Active Directory opartej na serwerze na potrzeby integracji logowania jednokrotnego. Inni klienci inwestują w rozwiązania innych firm, aby zsynchronizować lub sfederować swoje tożsamości i zapewnić logowanie jednokrotne.

Microsoft Entra ID zapewnia scentralizowane zarządzanie tożsamościami z silnym uwierzytelnianiem jednokrotnym. Prawie każda aplikacja lub platforma zgodna z typowymi standardami uwierzytelniania internetowego, w tym aws, może używać identyfikatora Entra firmy Microsoft do zarządzania tożsamościami i dostępem.

Wiele organizacji używa już identyfikatora Entra firmy Microsoft do przypisywania i ochrony tożsamości platformy Microsoft 365 lub tożsamości chmury hybrydowej. Pracownicy używają swoich tożsamości firmy Microsoft Entra do uzyskiwania dostępu do poczty e-mail, plików, wiadomości błyskawicznych, aplikacji w chmurze i zasobów lokalnych. Możesz szybko i łatwo zintegrować identyfikator Entra firmy Microsoft ze swoimi kontami platformy AWS, aby umożliwić administratorom i deweloperom logowanie się do środowisk AWS przy użyciu istniejących tożsamości.

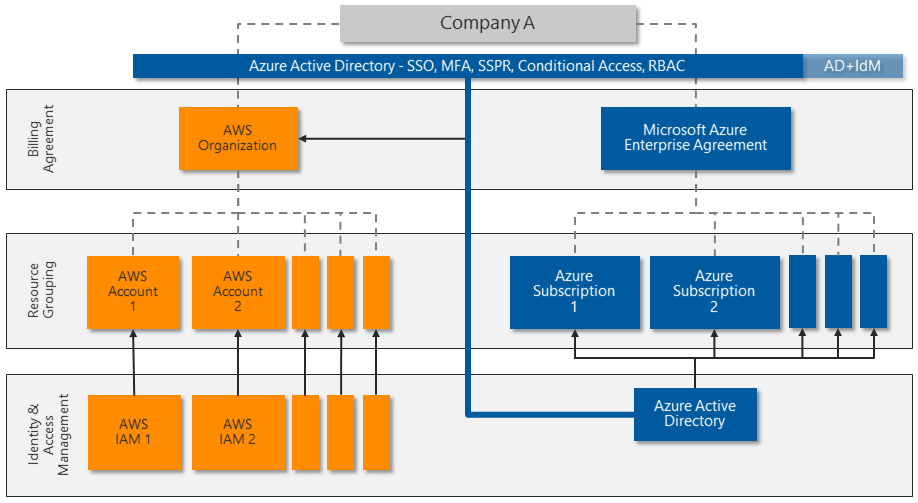

Na poniższym diagramie pokazano, jak identyfikator Entra firmy Microsoft może integrować się z wieloma kontami platformy AWS w celu zapewnienia scentralizowanego zarządzania tożsamościami i dostępem:

Microsoft Entra ID oferuje kilka możliwości bezpośredniej integracji z platformą AWS:

- Logowanie jednokrotne w starszych, tradycyjnych i nowoczesnych rozwiązaniach uwierzytelniania.

- Uwierzytelnianie wieloskładnikowe, w tym integracja z kilkoma rozwiązaniami innych firm od partnerów programu Microsoft Intelligent Security Association (MISA).

- Zaawansowane funkcje dostępu warunkowego do silnego uwierzytelniania i ścisłego ładu. Microsoft Entra ID używa zasad dostępu warunkowego i ocen opartych na ryzyku do uwierzytelniania i autoryzacji dostępu użytkownika do zasobów usług AWS Management Console i AWS.

- Wykrywanie zagrożeń na dużą skalę i automatyczna odpowiedź. Firma Microsoft Entra ID przetwarza ponad 30 miliardów żądań uwierzytelniania dziennie, wraz z bilionami sygnałów o zagrożeniach na całym świecie.

- Usługa Privileged Access Management (PAM) umożliwia aprowizację typu just in time (JIT) do określonych zasobów.

Zaawansowane zarządzanie tożsamościami firmy Microsoft przy użyciu kont platformy AWS

Inne zaawansowane funkcje firmy Microsoft Entra mogą zapewniać dodatkowe warstwy kontroli dla najbardziej poufnych kont platformy AWS. Licencje microsoft Entra ID P2 obejmują następujące funkcje zaawansowane:

Usługa Privileged Identity Management (PIM) udostępnia zaawansowane mechanizmy kontroli dla wszystkich delegowanych ról na platformie Azure i na platformie Microsoft 365. Na przykład zamiast statycznie przypisanej roli administratora użytkowników, mają uprawnienia do aktywowania roli na żądanie. To uprawnienie dezaktywuje się po określonym limicie czasu (na przykład jedna godzina). Usługa PIM rejestruje wszystkie aktywacje i ma inne mechanizmy kontroli, które mogą dodatkowo ograniczyć możliwości aktywacji. Usługa PIM dodatkowo chroni architekturę tożsamości, zapewniając dodatkowe warstwy ładu i ochrony przed wprowadzeniem zmian przez uprzywilejowanych użytkowników.

Możesz rozwinąć usługę PIM do dowolnego delegowanego uprawnienia, kontrolując dostęp do grup niestandardowych, takich jak te utworzone na potrzeby dostępu do ról platformy AWS. Aby uzyskać więcej informacji na temat wdrażania usługi PIM, zobacz Planowanie wdrożenia usługi Privileged Identity Management.

Usługa Advanced Identity Protection zwiększa bezpieczeństwo logowania firmy Microsoft przez monitorowanie ryzyka związanego z użytkownikiem lub sesją. Ryzyko użytkownika definiuje potencjał złamanych poświadczeń, takich jak identyfikator użytkownika i hasło wyświetlane na liście publicznie wydanych naruszeń. Ryzyko sesji określa, czy aktywność logowania pochodzi z ryzykownej lokalizacji, adresu IP lub innego wskaźnika naruszenia. Oba typy wykrywania są oparte na kompleksowych możliwościach analizy zagrożeń firmy Microsoft.

Aby uzyskać więcej informacji na temat usługi Advanced Identity Protection, zobacz omówienie zabezpieczeń Ochrona tożsamości Microsoft Entra.

Usługa Microsoft Defender for Identity chroni tożsamości i usługi uruchomione na kontrolerach domeny usługi Active Directory przez monitorowanie wszystkich sygnałów aktywności i zagrożeń. Usługa Defender for Identity identyfikuje zagrożenia w oparciu o rzeczywiste doświadczenie w badaniach naruszeń klientów. Usługa Defender for Identity monitoruje zachowanie użytkowników i zaleca zmniejszenie obszaru ataków, aby zapobiec zaawansowanym atakom, takich jak rekonesans, ruch boczny i dominacja domeny.

Aby uzyskać więcej informacji na temat usługi Defender for Identity, zobacz Co to jest usługa Microsoft Defender for Identity.

Szczegóły scenariusza

Konta usług Amazon Web Services (AWS), które obsługują obciążenia krytyczne i wysoce poufne informacje, wymagają silnej ochrony tożsamości i kontroli dostępu. Zarządzanie tożsamościami platformy AWS jest ulepszane w połączeniu z identyfikatorem Entra firmy Microsoft. Microsoft Entra ID to oparte na chmurze, kompleksowe, scentralizowane rozwiązanie do zarządzania tożsamościami i dostępem, które może pomóc zabezpieczyć i chronić konta i środowiska platformy AWS. Usługa Microsoft Entra ID zapewnia scentralizowane logowanie jednokrotne (SSO) i silne uwierzytelnianie za pomocą uwierzytelniania wieloskładnikowego (MFA) i zasad dostępu warunkowego. Microsoft Entra ID obsługuje zarządzanie tożsamościami platformy AWS, tożsamości oparte na rolach i kontrolę dostępu.

Wiele organizacji korzystających z platformy AWS korzysta już z identyfikatora Microsoft Entra ID na potrzeby rozwiązania Microsoft 365 lub hybrydowego zarządzania tożsamościami w chmurze i ochrony dostępu. Organizacje te mogą szybko i łatwo używać identyfikatora Microsoft Entra z kontami platformy AWS, często bez dodatkowych kosztów. Inne, zaawansowane funkcje firmy Microsoft Entra, takie jak Privileged Identity Management (PIM) i Advanced Identity Protection, mogą pomóc w ochronie najbardziej poufnych kont platformy AWS.

Microsoft Entra ID łatwo integruje się z innymi rozwiązaniami zabezpieczeń firmy Microsoft, takimi jak Microsoft Defender dla Chmury Apps i Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz Defender dla Chmury Apps and Microsoft Sentinel for AWS (Aplikacje Defender dla Chmury i Microsoft Sentinel dla platformy AWS). Rozwiązania zabezpieczeń firmy Microsoft są rozszerzalne i mają wiele poziomów ochrony. Organizacje mogą implementować co najmniej jedno z tych rozwiązań wraz z innymi typami ochrony dla pełnej architektury zabezpieczeń, która chroni bieżące i przyszłe wdrożenia platformy AWS.

Zagadnienia dotyczące

Te zagadnienia obejmują implementację filarów platformy Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotyczącazabezpieczeń.

Następujące zasady i wytyczne są ważne dla każdego rozwiązania zabezpieczeń w chmurze:

Upewnij się, że organizacja może monitorować, wykrywać i automatycznie chronić dostęp użytkowników i programowych do środowisk w chmurze.

Stale przeglądaj bieżące konta, aby zapewnić zarządzanie tożsamościami i uprawnieniami oraz kontrolę.

Postępuj zgodnie z najniższymi uprawnieniami i zasadami zerowego zaufania . Upewnij się, że każdy użytkownik może uzyskać dostęp tylko do określonych zasobów, których potrzebują, z zaufanych urządzeń i znanych lokalizacji. Zmniejsz uprawnienia każdego administratora i dewelopera, aby zapewnić tylko prawa, których potrzebują do roli, którą wykonują. Regularnie przeglądaj.

Ciągłe monitorowanie zmian konfiguracji platformy, zwłaszcza jeśli zapewniają możliwości eskalacji uprawnień lub trwałości ataku.

Zapobiegaj eksfiltracji nieautoryzowanych danych, aktywnie sprawdzając i kontrolując zawartość.

Skorzystaj z rozwiązań, których możesz już używać, takich jak Microsoft Entra ID P2, które mogą zwiększyć bezpieczeństwo bez większych wydatków.

Podstawowe zabezpieczenia konta platformy AWS

Aby zapewnić podstawową higienę zabezpieczeń kont i zasobów platformy AWS:

Zapoznaj się ze wskazówkami dotyczącymi zabezpieczeń platformy AWS w artykule Najlepsze rozwiązania dotyczące zabezpieczania kont i zasobów platformy AWS.

Zmniejsz ryzyko przekazywania i pobierania złośliwego oprogramowania oraz innej złośliwej zawartości, aktywnie sprawdzając wszystkie transfery danych za pośrednictwem konsoli zarządzania platformy AWS. Zawartość, która przekazuje lub pobiera bezpośrednio do zasobów na platformie AWS, takich jak serwery internetowe lub bazy danych, może wymagać większej ochrony.

Rozważ ochronę dostępu do innych zasobów, w tym:

- Zasoby utworzone na koncie platformy AWS.

- Określone platformy obciążeń, takie jak Windows Server, Linux Server lub kontenery.

- Urządzenia używane przez administratorów i deweloperów do uzyskiwania dostępu do konsoli zarządzania platformy AWS.

Zabezpieczenia IAM platformy AWS

Kluczowym aspektem zabezpieczania konsoli zarządzania platformy AWS jest kontrolowanie, kto może wprowadzać poufne zmiany konfiguracji. Użytkownik główny konta platformy AWS ma nieograniczony dostęp. Zespół ds. zabezpieczeń powinien w pełni kontrolować konto użytkownika głównego, aby uniemożliwić mu zalogowanie się do konsoli zarządzania platformy AWS lub pracę z zasobami platformy AWS.

Aby kontrolować konto użytkownika głównego:

- Rozważ zmianę poświadczeń logowania użytkownika głównego z adresu e-mail osoby fizycznej na konto usługi, które kontroluje zespół ds. zabezpieczeń.

- Upewnij się, że hasło konta użytkownika głównego jest złożone i wymuszaj uwierzytelnianie wieloskładnikowe dla użytkownika głównego.

- Monitoruj dzienniki dla wystąpień konta użytkownika głównego używanego do logowania.

- Użyj konta użytkownika głównego tylko w sytuacjach nadzwyczajnych.

- Użyj identyfikatora Entra firmy Microsoft, aby zaimplementować delegowany dostęp administracyjny zamiast używać użytkownika głównego do zadań administracyjnych.

Jasne zrozumienie i przejrzenie innych składników kont IAM platformy AWS pod kątem odpowiednich mapowań i przypisań.

Domyślnie konto platformy AWS nie ma użytkowników IAM, dopóki użytkownik główny nie utworzy co najmniej jednej tożsamości w celu delegowania dostępu. Rozwiązanie, które synchronizuje istniejących użytkowników z innego systemu tożsamości, takiego jak microsoft Active Directory, może również automatycznie aprowizować użytkowników IAM.

Zasady zarządzania dostępem i tożsamościami zapewniają delegowane prawa dostępu do zasobów konta platformy AWS. Platforma AWS udostępnia ponad 750 unikatowych zasad zarządzania dostępem i tożsamościami, a klienci mogą również definiować zasady niestandardowe.

Role zarządzania dostępem i tożsamościami dołączają określone zasady do tożsamości. Role to sposób administrowania kontrolą dostępu opartą na rolach (RBAC). Bieżące rozwiązanie używa tożsamości zewnętrznych do implementowania tożsamości firmy Microsoft przy założeniu ról IAM.

Grupy zarządzania dostępem i tożsamościami są również sposobem administrowania kontrolą dostępu opartą na rolach. Zamiast przypisywać zasady zarządzania dostępem i tożsamościami bezpośrednio do poszczególnych użytkowników IAM, utworzyć grupę zarządzania dostępem i tożsamościami, przypisać uprawnienia, dołączając co najmniej jedną zasady zarządzania dostępem i tożsamościami i dodaj użytkowników do grupy, aby dziedziczyć odpowiednie prawa dostępu do zasobów.

Niektóre konta usług IAM muszą nadal działać w usłudze AWS IAM, aby zapewnić dostęp programowy. Pamiętaj, aby przejrzeć te konta, bezpiecznie przechowywać i ograniczać dostęp do poświadczeń zabezpieczeń oraz regularnie wymieniać poświadczenia.

Wdrażanie tego scenariusza

W następnej sekcji pokazano, jak wdrożyć identyfikator Microsoft Entra na potrzeby logowania jednokrotnego na indywidualnym koncie platformy AWS.

Planowanie i przygotowanie

Aby przygotować się do wdrożenia rozwiązań zabezpieczeń platformy Azure, przejrzyj i zarejestruj bieżące konto platformy AWS i informacje o firmie Microsoft Entra. Jeśli wdrożono więcej niż jedno konto platformy AWS, powtórz te kroki dla każdego konta.

W konsoli zarządzania rozliczeniami platformy AWS zapisz następujące bieżące informacje o koncie platformy AWS:

- Identyfikator konta platformy AWS, unikatowy identyfikator.

- Nazwa konta lub użytkownik główny.

- Metoda płatności przypisana do karty kredytowej lub umowy rozliczeniowej firmy.

- Alternatywne kontakty , które mają dostęp do informacji o koncie platformy AWS.

- Pytania zabezpieczające zostały bezpiecznie zaktualizowane i zarejestrowane w celu uzyskania dostępu awaryjnego.

- Regiony platformy AWS są włączone lub wyłączone w celu zachowania zgodności z zasadami zabezpieczeń danych.

W konsoli zarządzania tożsamościami i tożsamościami platformy AWS przejrzyj i zarejestruj następujące składniki zarządzania dostępem i tożsamościami platformy AWS:

- Grupy , które zostały utworzone, w tym szczegółowe członkostwo i dołączone zasady mapowania oparte na rolach.

- Użytkownicy , którzy zostali utworzeni, w tym wiek hasła dla kont użytkowników i wiek klucza dostępu dla kont usług. Upewnij się również, że usługa MFA jest włączona dla każdego użytkownika.

- Role. Istnieją dwie domyślne role połączone z usługą, AWSServiceRoleForSupport i AWSServiceRoleForTrustedAdvisor. Rejestruj wszystkie inne role, które są niestandardowe. Te role łączą się z zasadami uprawnień, które mają być używane do mapowania ról w identyfikatorze Entra firmy Microsoft.

- Zasady. Gotowe zasady mają zarządzane przez platformę AWS, funkcję zadania lub klient w kolumnie Typ. Rejestruj wszystkie inne zasady, które są niestandardowe. Ponadto rejestruj, gdzie są przypisywane poszczególne zasady, z wpisów w kolumnie Używane jako .

- Dostawcy tożsamości, aby zrozumieć wszystkich istniejących dostawców tożsamości języka SAML (Security Assertion Markup Language). Zaplanuj, jak zastąpić istniejących dostawców tożsamości jednym dostawcą tożsamości firmy Microsoft Entra.

W witrynie Azure Portal przejrzyj dzierżawę firmy Microsoft Entra:

- Oceń informacje o dzierżawie, aby sprawdzić, czy dzierżawa ma licencję Microsoft Entra ID P1 lub P2. Licencja P2 zapewnia zaawansowane funkcje zarządzania tożsamościami firmy Microsoft Entra.

- Oceń aplikacje dla przedsiębiorstw, aby sprawdzić, czy jakiekolwiek istniejące aplikacje używają typu aplikacji platformy AWS, jak pokazano

http://aws.amazon.com/w kolumnie Adres URL strony głównej.

Planowanie wdrożenia firmy Microsoft Entra

Procedury wdrażania firmy Microsoft Entra zakładają, że identyfikator Entra firmy Microsoft jest już skonfigurowany dla organizacji, na przykład w przypadku implementacji platformy Microsoft 365. Konta można synchronizować z domeny usługi Active Directory lub mogą być kontami w chmurze utworzonymi bezpośrednio w usłudze Microsoft Entra ID.

Planowanie kontroli dostępu opartej na rolach

Jeśli instalacja platformy AWS używa grup i ról IAM dla kontroli dostępu opartej na rolach, możesz mapować istniejącą strukturę RBAC na nowe konta użytkowników i grupy zabezpieczeń firmy Microsoft Entra.

Jeśli konto platformy AWS nie ma silnej implementacji kontroli dostępu opartej na rolach, zacznij od pracy nad najbardziej poufnym dostępem:

Zaktualizuj użytkownika głównego konta platformy AWS.

Zapoznaj się z użytkownikami, grupami i rolami usługi AWS, które są dołączone do funkcji Administrator zasad zarządzania dostępem i tożsamościami.

Zapoznaj się z innymi przypisanymi zasadami zarządzania dostępem i tożsamościami, zaczynając od zasad, które mogą modyfikować, tworzyć lub usuwać zasoby oraz inne elementy konfiguracji. Zasady używane można zidentyfikować, przeglądając kolumnę Używane jako .

Planowanie migracji

Microsoft Entra ID centralizuje wszystkie uwierzytelnianie i autoryzację. Możesz zaplanować i skonfigurować mapowanie użytkowników oraz kontrolę dostępu opartą na rolach bez wpływu na administratorów i deweloperów, dopóki nie będzie można wymusić nowych metod.

Ogólny proces migracji z kont IAM platformy AWS do identyfikatora Entra firmy Microsoft jest następujący. Aby uzyskać szczegółowe instrukcje, zobacz Wdrażanie.

Mapowanie zasad zarządzania dostępem i tożsamościami na role usługi Microsoft Entra i mapowanie ról na grupy zabezpieczeń przy użyciu kontroli dostępu opartej na rolach.

Zastąp każdego użytkownika IAM użytkownikiem usługi Microsoft Entra, który jest członkiem odpowiednich grup zabezpieczeń, aby się zalogować i uzyskać odpowiednie uprawnienia.

Przetestuj, prosząc każdego użytkownika o zalogowanie się do platformy AWS przy użyciu konta Microsoft Entra i upewnij się, że ma odpowiedni poziom dostępu.

Gdy użytkownik potwierdzi dostęp do identyfikatora Entra firmy Microsoft, usuń konto użytkownika IAM platformy AWS. Powtarzaj proces dla każdego użytkownika, dopóki nie zostaną zmigrowane.

W przypadku kont usług i dostępu programowego użyj tego samego podejścia. Zaktualizuj każdą aplikację, która używa konta do używania równoważnego konta użytkownika Microsoft Entra.

Upewnij się, że wszyscy pozostali użytkownicy usługi AWS IAM mają złożone hasła z włączoną usługą MFA lub klucz dostępu, który jest regularnie zastępowany.

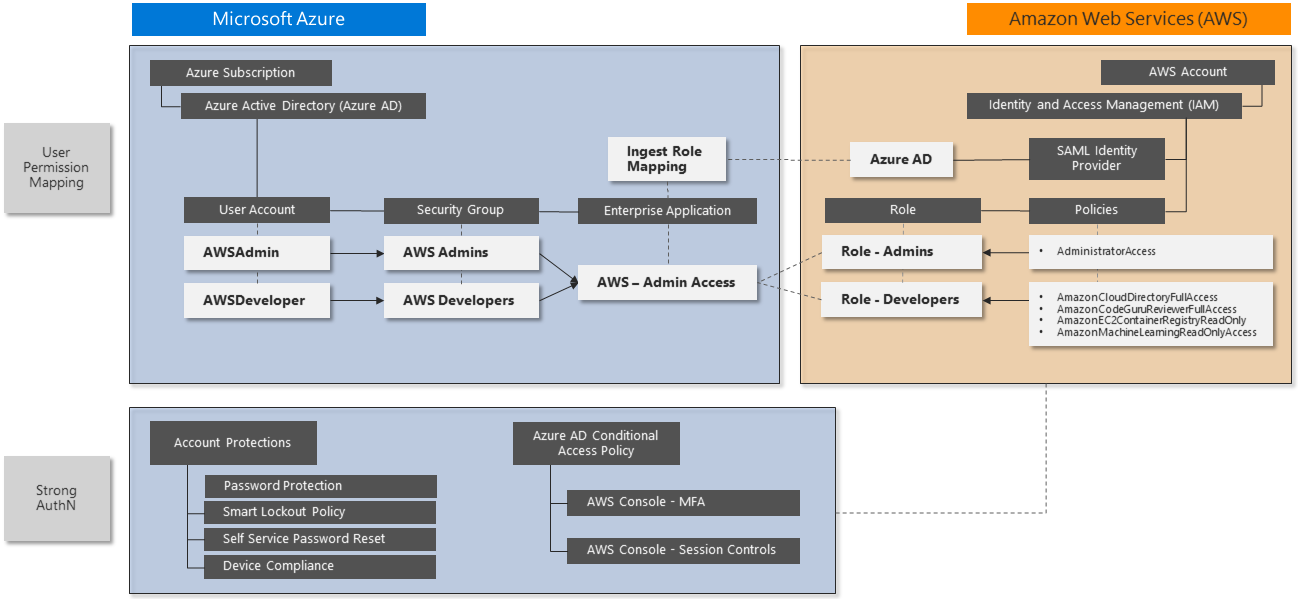

Na poniższym diagramie przedstawiono przykładowe kroki konfiguracji oraz ostateczne mapowanie zasad i ról w usłudze Microsoft Entra ID i AWS IAM:

Integracja logowania jednokrotnego

Aplikacja Microsoft Entra ID obsługuje integrację logowania jednokrotnego z usługą AWS SSO. Możesz połączyć microsoft Entra ID z usługą AWS w jednym miejscu i centralnie zarządzać dostępem setek kont i aplikacji zintegrowanych z logowaniem jednokrotnym platformy AWS. Ta funkcja umożliwia bezproblemowe logowanie w usłudze Microsoft Entra dla użytkowników w celu korzystania z interfejsu wiersza polecenia platformy AWS.

Poniższa procedura rozwiązania zabezpieczeń firmy Microsoft implementuje logowanie jednokrotne dla przykładowych ról administratorów platformy AWS i deweloperów platformy AWS. Powtórz ten proces dla innych potrzebnych ról.

Ta procedura obejmuje następujące kroki:

- Utwórz nową aplikację firmy Microsoft Entra dla przedsiębiorstw.

- Skonfiguruj usługę Microsoft Entra SSO dla platformy AWS.

- Aktualizowanie mapowania ról.

- Przetestuj aplikację Microsoft Entra SSO w konsoli zarządzania platformy AWS.

Poniższe linki zawierają pełne szczegółowe kroki implementacji i rozwiązywanie problemów:

- Samouczek firmy Microsoft: integracja logowania jednokrotnego firmy Microsoft z usługą AWS

- Samouczek platformy AWS: identyfikator entra firmy Microsoft do usługi AWS SSO przy użyciu protokołu SCIM

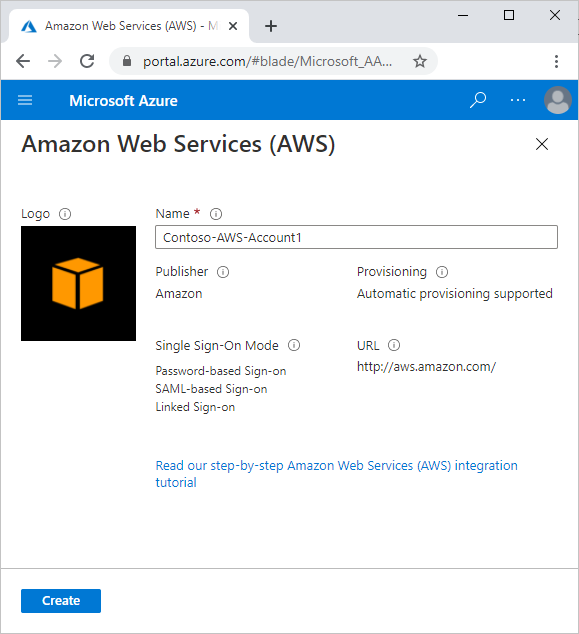

Dodawanie aplikacji platformy AWS do aplikacji firmy Microsoft Entra dla przedsiębiorstw

Administratorzy i deweloperzy platformy AWS używają aplikacji dla przedsiębiorstw do logowania się do identyfikatora Entra firmy Microsoft na potrzeby uwierzytelniania, a następnie przekieruj do platformy AWS, aby uzyskać autoryzację i dostęp do zasobów platformy AWS. Najprostszą metodą wyświetlenia aplikacji jest zalogowanie się do https://myapps.microsoft.comusługi , ale można również opublikować unikatowy adres URL w dowolnym miejscu, który zapewnia łatwy dostęp.

Postępuj zgodnie z instrukcjami w artykule Dodawanie usług Amazon Web Services (AWS) z galerii , aby skonfigurować aplikację dla przedsiębiorstw. Te instrukcje pozwolą Ci dowiedzieć się, jakie aplikacje platformy AWS mają zostać dodane do aplikacji firmy Microsoft dla przedsiębiorstw.

Jeśli istnieje więcej niż jedno konto platformy AWS do administrowania, takie jak DevTest i Production, użyj unikatowej nazwy aplikacji dla przedsiębiorstw, która zawiera identyfikator firmy i określonego konta platformy AWS.

Konfigurowanie logowania jednokrotnego firmy Microsoft dla platformy AWS

Wykonaj poniższe kroki, aby skonfigurować logowanie jednokrotne firmy Microsoft dla platformy AWS:

W witrynie Azure Portal wykonaj kroki opisane w temacie Konfigurowanie logowania jednokrotnego firmy Microsoft w celu skonfigurowania aplikacji dla przedsiębiorstw utworzonej na potrzeby logowania jednokrotnego do platformy AWS.

W konsoli platformy AWS wykonaj kroki opisane w temacie Konfigurowanie logowania jednokrotnego platformy AWS w celu skonfigurowania konta platformy AWS na potrzeby logowania jednokrotnego. W ramach tej konfiguracji utworzysz nowego użytkownika IAM, który działa w imieniu agenta aprowizacji firmy Microsoft Entra, aby umożliwić synchronizację wszystkich dostępnych ról usługi AWS IAM do identyfikatora Entra firmy Microsoft. Platforma AWS potrzebuje tego użytkownika IAM, aby mapować użytkowników na role, zanim będą mogli zalogować się do konsoli zarządzania platformy AWS.

- Ułatwia identyfikowanie tworzonych składników w celu obsługi tej integracji. Na przykład nazwij konta usług za pomocą standardowej konwencji nazewnictwa, takiej jak "Svc-".

- Pamiętaj, aby udokumentować wszystkie nowe elementy.

- Upewnij się, że wszystkie nowe poświadczenia zawierają złożone hasła przechowywane centralnie na potrzeby bezpiecznego zarządzania cyklem życia.

Na podstawie tych kroków konfiguracji można utworzyć diagram interakcji w następujący sposób:

W konsoli platformy AWS wykonaj poniższe kroki, aby utworzyć więcej ról.

W usłudze AWS IAM wybierz pozycję Role —> Utwórz rolę.

Na stronie Create role (Tworzenie roli) wykonaj następujące kroki:

- W obszarze Wybierz typ zaufanej jednostki wybierz pozycję Federacja SAML 2.0.

- W obszarze Wybierz dostawcę SAML 2.0 wybierz dostawcę SAML utworzonego w poprzednim kroku.

- Wybierz pozycję Allow programmatic and AWS Management Console access (Zezwalaj na dostęp programowy i za pomocą konsoli AWS Management Console).

- Wybierz pozycję Dalej: Uprawnienia.

W oknie dialogowym Dołączanie zasad uprawnień wybierz pozycję AdministratorAccess. Następnie wybierz pozycję Dalej: Tagi.

W oknie dialogowym Dodawanie tagów pozostaw ją pustą i wybierz pozycję Dalej: Przegląd.

W oknie dialogowym Przegląd wykonaj następujące kroki:

- W polu Nazwa roli wprowadź nazwę roli (administrator).

- W polu Opis roli wprowadź opis.

- Wybierz pozycję Utwórz rolę.

Utwórz inną rolę, wykonując kroki wymienione powyżej. Nadaj roli nazwę Deweloper i nadaj mu wybrane uprawnienia (na przykład AmazonS3FullAccess).

Pomyślnie utworzono rolę Administrator i Deweloper na platformie AWS.

Utwórz następujących użytkowników i grupy w identyfikatorze Entra firmy Microsoft:

- Użytkownik 1: Test-AWSAdmin

- Użytkownik 2: Test-AWSDeveloper

- Grupa 1: AWS-Account1-Administratorzy

- Grupa 2: AWS-Account1-Developers

- Dodawanie narzędzia Test-AWSAdmin jako członka usługi AWS-Account1-Administrators

- Dodawanie narzędzia Test-AWSDeveloper jako członka platformy AWS-Account1-Developers

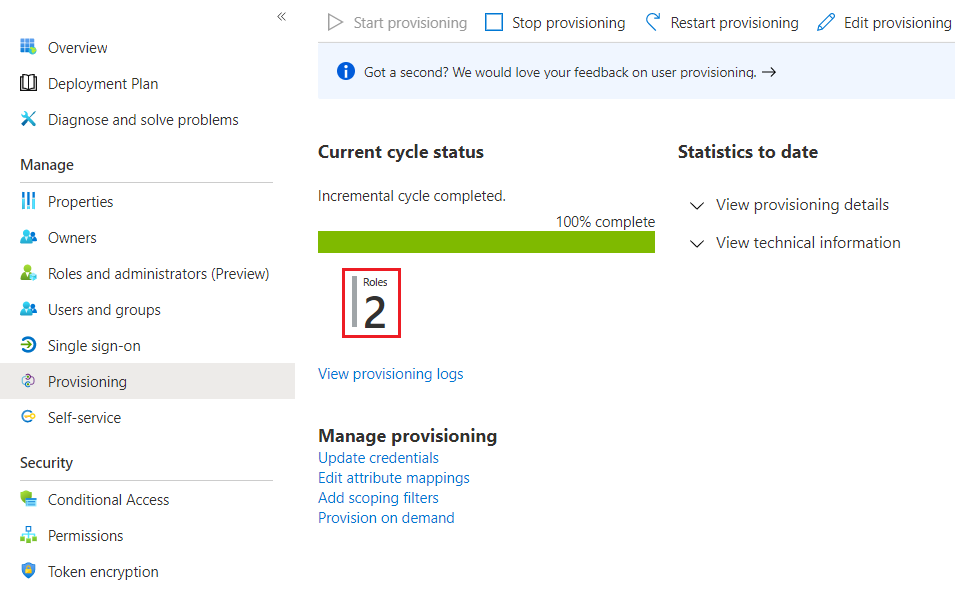

Wykonaj kroki opisane w temacie How to configure role provisioning in AWS Single-Account Access to configure automated role provisioning (Jak skonfigurować aprowizowanie ról w usłudze AWS Single-Account Access ), aby skonfigurować automatyczną aprowizację ról. Ukończenie pierwszego cyklu aprowizacji może potrwać do jednej godziny.

Jak zaktualizować mapowanie ról

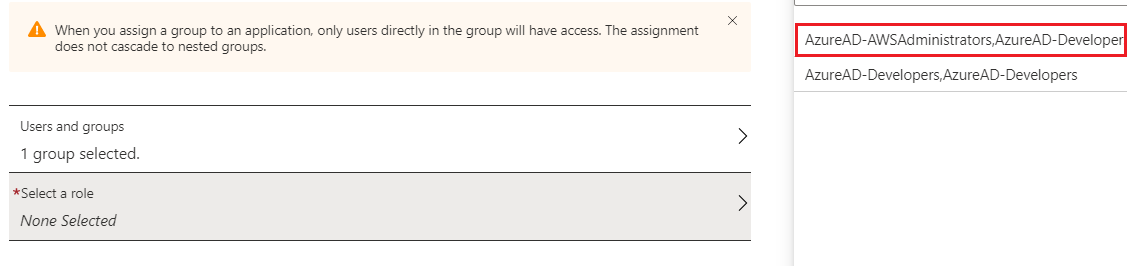

Ponieważ używasz dwóch ról, wykonaj następujące dodatkowe kroki:

Upewnij się, że agent aprowizacji może zobaczyć co najmniej dwie role:

Przejdź do pozycji Użytkownicy i grupy , a następnie wybierz pozycję Dodaj użytkownika.

Wybierz pozycję AWS-Account1-Administrators.

Wybierz skojarzona rolę.

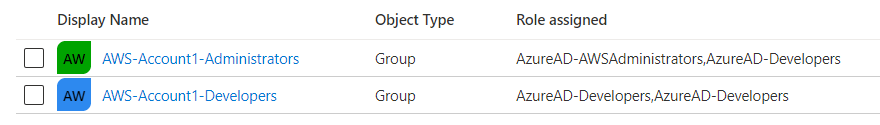

Powtórz powyższe kroki dla każdego mapowania roli grupy. Po zakończeniu należy prawidłowo zamapować dwie grupy entra firmy Microsoft na role IAM platformy AWS:

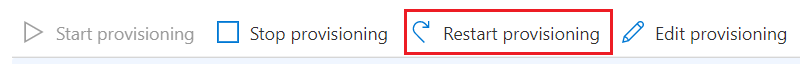

Jeśli nie widzisz lub nie wybierzesz roli, wróć do strony Aprowizacja, aby potwierdzić pomyślną aprowizację w agencie aprowizacji firmy Microsoft i upewnij się, że konto użytkownika IAM ma odpowiednie uprawnienia. Możesz również ponownie uruchomić aparat aprowizacji, aby ponowić próbę zaimportowania:

Testowanie logowania jednokrotnego firmy Microsoft do konsoli zarządzania platformy AWS

Przetestuj logowanie jako każdy z użytkowników testowych, aby potwierdzić, że logowanie jednokrotne działa.

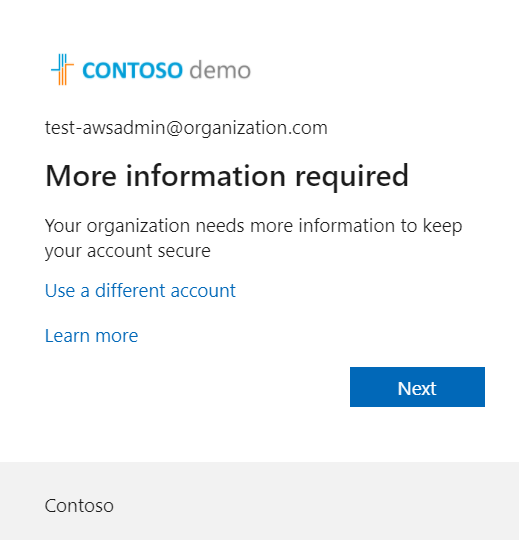

Uruchom nową sesję przeglądarki prywatnej, aby upewnić się, że inne przechowywane poświadczenia nie powodują konfliktu z testowaniem.

Przejdź do

https://myapps.microsoft.comstrony , używając wcześniej utworzonych poświadczeń konta użytkownika Test-AWSAdmin lub Test-AWSDeveloper Microsoft Entra.Powinna zostać wyświetlona nowa ikona aplikacji konsolowej platformy AWS. Wybierz ikonę i postępuj zgodnie z instrukcjami uwierzytelniania:

Po zalogowaniu się do konsoli platformy AWS przejdź do funkcji, aby potwierdzić, że to konto ma odpowiedni delegowany dostęp.

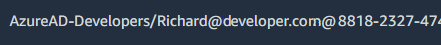

Zwróć uwagę na format nazewnictwa sesji logowania użytkownika:

ROLA/NAZWA UPN/Numer konta platformy AWS

Te informacje o sesji logowania użytkownika umożliwiają śledzenie aktywności logowania użytkownika w aplikacjach Defender dla Chmury lub Microsoft Sentinel.

Wyloguj się i powtórz proces dla innego konta użytkownika testowego, aby potwierdzić różnice w mapowaniu ról i uprawnieniach.

Włączanie dostępu warunkowego

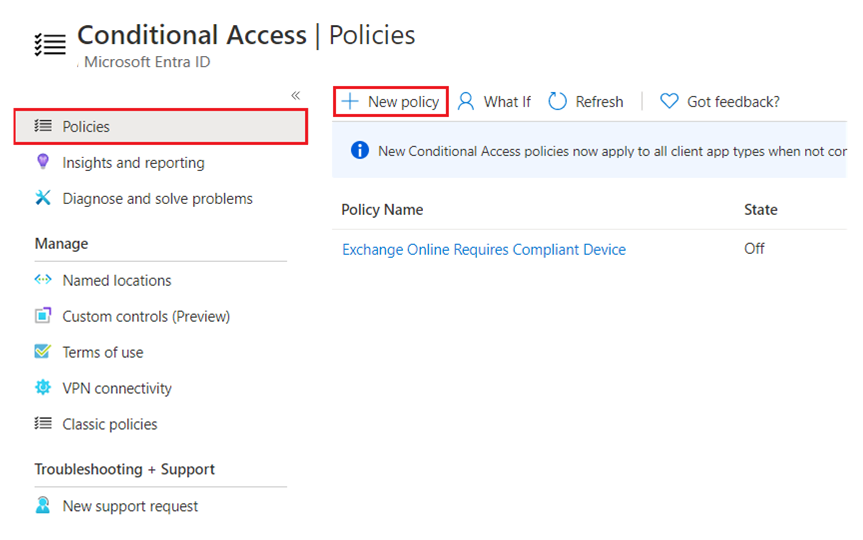

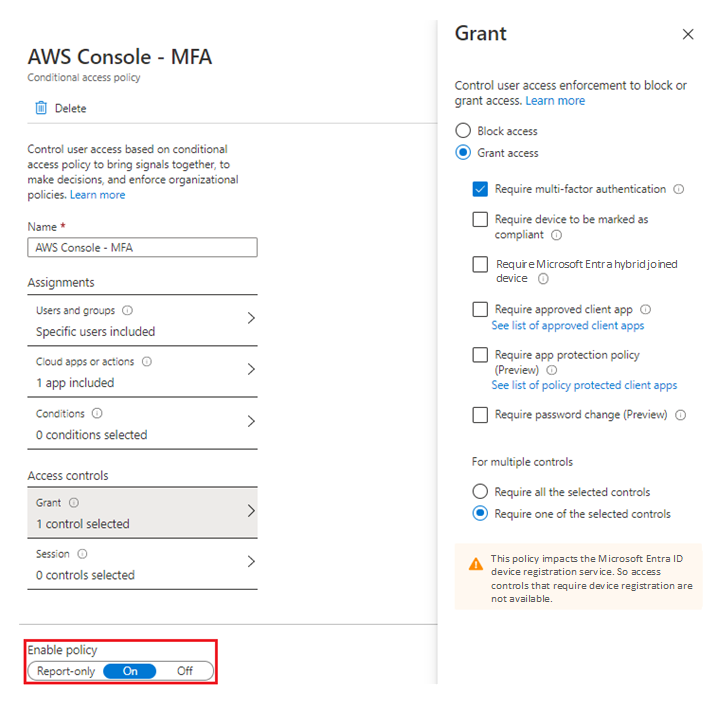

Aby utworzyć nowe zasady dostępu warunkowego wymagające uwierzytelniania wieloskładnikowego:

W witrynie Azure Portal przejdź do >entra firmy Microsoft, a następnie wybierz pozycję Dostęp warunkowy.

W obszarze nawigacji po lewej stronie wybierz pozycję Zasady.

Wybierz pozycję Nowe zasady i wypełnij formularz w następujący sposób:

- Nazwa: Wprowadź konsolę platformy AWS — uwierzytelnianie wieloskładnikowe

-

Użytkownicy i grupy: wybierz dwie utworzone wcześniej grupy ról:

- AWS-Account1-Administrators

- AWS-Account1-Developers

- Udzielanie: wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego

Ustaw przełącznik Włącz zasady na wartość Włączone.

Wybierz pozycję Utwórz. Zasady obowiązują natychmiast.

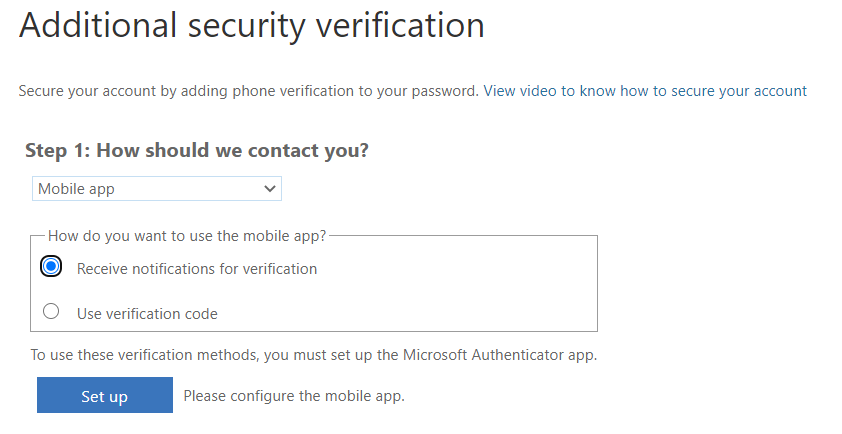

Aby przetestować zasady dostępu warunkowego, wyloguj się z kont testowych, otwórz nową sesję przeglądania prywatnego i zaloguj się przy użyciu jednego z kont grupy ról. Zostanie wyświetlony monit uwierzytelniania wieloskładnikowego:

Ukończ proces konfiguracji uwierzytelniania wieloskładnikowego. Najlepiej używać aplikacji mobilnej do uwierzytelniania zamiast polegać na wiadomościACH SMS.

Aby spełnić potrzeby biznesowe dotyczące silnego uwierzytelniania, może być konieczne utworzenie kilku zasad dostępu warunkowego. Należy wziąć pod uwagę konwencję nazewnictwa używaną podczas tworzenia zasad, aby zapewnić łatwość identyfikacji i ciągłej konserwacji. Ponadto, chyba że uwierzytelnianie wieloskładnikowe jest już szeroko wdrożone, upewnij się, że zakres zasad ma wpływ tylko na zamierzonych użytkowników. Inne zasady powinny obejmować potrzeby innych grup użytkowników.

Po włączeniu dostępu warunkowego można narzucić inne mechanizmy kontroli, takie jak PAM i aprowizowanie just in time (JIT). Aby uzyskać więcej informacji, zobacz What is automated SaaS app provisioning in Microsoft Entra ID (Co to jest automatyczne aprowizowanie użytkowników aplikacji SaaS w identyfikatorze Entra firmy Microsoft).

Jeśli masz aplikacje Defender dla Chmury, możesz użyć dostępu warunkowego, aby skonfigurować zasady sesji Defender dla Chmury Apps. Aby uzyskać więcej informacji, zobacz Configure Microsoft Entra session policies for AWS activities (Konfigurowanie zasad sesji firmy Microsoft dla działań platformy AWS).

Następne kroki

- Aby uzyskać wskazówki dotyczące zabezpieczeń z platformy AWS, zobacz Najlepsze rozwiązania dotyczące zabezpieczania kont i zasobów platformy AWS.

- Aby uzyskać najnowsze informacje o zabezpieczeniach firmy Microsoft, zobacz www.microsoft.com/security.

- Aby uzyskać szczegółowe informacje na temat implementowania identyfikatora entra firmy Microsoft i zarządzania nim, zobacz Zabezpieczanie środowisk platformy Azure przy użyciu identyfikatora Entra firmy Microsoft.

- Samouczek platformy AWS: identyfikator entra firmy Microsoft z logowaniem jednokrotnym dostawcy tożsamości

- Samouczek firmy Microsoft: logowanie jednokrotne dla platformy AWS

- Plan wdrożenia usługi PIM

- Omówienie zabezpieczeń usługi Identity Protection

- Co to jest usługa Microsoft Defender for Identity?

- Łączenie platformy AWS z aplikacjami Microsoft Defender dla Chmury

- Jak usługa Defender dla Chmury Apps pomaga chronić środowisko usług Amazon Web Services (AWS)

Powiązane zasoby

- Aby uzyskać szczegółowe omówienie i porównanie funkcji platformy Azure i platformy AWS, zobacz zestaw zawartości Platformy Azure dla specjalistów ds. platformy AWS.

- Zabezpieczenia i tożsamość na platformie Azure i platformie AWS

- Defender dla Chmury Apps and Microsoft Sentinel for AWS (Aplikacje Defender dla Chmury i Usługa Microsoft Sentinel dla platformy AWS)