W tym przewodniku przedstawiono zestaw sprawdzonych rozwiązań dotyczących uruchamiania oprogramowania S/4HANA i Pakietu na platformie HANA w środowisku o wysokiej dostępności, które obsługuje odzyskiwanie po awarii na platformie Azure. Informacje Fiori dotyczą tylko aplikacji S/4HANA.

Architektura

Pobierz plik programu Visio z tą architekturą.

Uwaga

Wdrożenie tej architektury wymaga odpowiedniego licencjonowania produktów SAP i innych technologii innych niż microsoft.

W tym przewodniku opisano wspólny system produkcyjny. Ta architektura jest wdrażana z rozmiarami maszyn wirtualnych, które można zmienić, aby dostosować je do potrzeb organizacji. Zgodnie z potrzebami biznesowymi można zmniejszyć tę konfigurację do pojedynczej maszyny wirtualnej.

W tym przewodniku układ sieciowy jest znacznie uproszczony w celu zademonstrowania zasad architektury. Nie jest ona przeznaczona do opisania pełnej sieci przedsiębiorstwa.

Architektura używa następujących składników. Niektóre usługi udostępnione są opcjonalne.

Azure Virtual Network. Usługa Virtual Network bezpiecznie łączy zasoby platformy Azure ze sobą. W tej architekturze sieć wirtualna łączy się ze środowiskiem lokalnym za pośrednictwem bramy wdrożonej w centrum topologii piasty i szprych. Szprycha to sieć wirtualna używana dla aplikacji SAP i warstw baz danych.

Komunikacja równorzędna sieci wirtualnych. Ta architektura używa wielu sieci wirtualnych, które są połączone za pomocą komunikacji równorzędnej. Ta topologia oferuje segmentację sieci i izolację usług wdrożonych na platformie Azure. Komunikacja równorzędna łączy sieci w sposób niewidoczny dla sieci szkieletowej firmy Microsoft i nie wiąże się z karą za wydajność w przypadku wdrożenia w jednym regionie. Oddzielne podsieci są używane dla każdej aplikacji warstwowej (SAP NetWeaver), bazy danych i usług udostępnionych, takich jak serwer przesiadkowy i Usługa Active Directory systemu Windows Server.

Vms. Ta architektura korzysta z maszyn wirtualnych z systemem Linux dla warstwy aplikacji i warstwy bazy danych pogrupowanych w następujący sposób:

Warstwa aplikacji. Ta warstwa architektury obejmuje pulę serwerów frontonu Fiori, pulę programu SAP Web Dispatcher, pulę serwerów aplikacji i klaster usług SAP Central Services. Aby zapewnić wysoką dostępność usług centralnych na platformie Azure uruchomionych na maszynach wirtualnych z systemem Linux, wymagana jest usługa udziału plików sieciowych o wysokiej dostępności, taka jak udziały plików NFS w usłudze Azure Files, Azure NetApp Files, serwery klastrowanego systemu plików sieciowych (NFS) lub pakiet SIOS Protection Suite dla systemu Linux. Aby skonfigurować udział plików o wysokiej dostępności dla klastra usług centralnych w systemie Red Hat Enterprise Linux (RHEL), można skonfigurować narzędzie GlusterFS na maszynach wirtualnych platformy Azure z systemem RHEL. W systemie SUSE Linux Enterprise Server (SLES) 15 SP1 i nowszych wersjach lub SLES dla aplikacji SAP można użyć dysków udostępnionych platformy Azure w klastrze Pacemaker, aby uzyskać wysoką dostępność.

SAP HANA. Warstwa bazy danych używa co najmniej dwóch maszyn wirtualnych z systemem Linux w klastrze w celu osiągnięcia wysokiej dostępności we wdrożeniu skalowalnym w górę. Replikacja systemu HANA (HSR) służy do replikowania zawartości między podstawowymi i pomocniczymi systemami HANA. Klaster systemu Linux służy do wykrywania awarii systemu i ułatwia automatyczne przechodzenie w tryb failover. Należy użyć mechanizmu ogrodzenia opartego na magazynie lub w chmurze, aby upewnić się, że system, który zakończył się niepowodzeniem, jest odizolowany lub zamknięty, aby uniknąć stanu podzielonego mózgu klastra. W przypadku wdrożeń skalowanych w poziomie platformy HANA można uzyskać wysoką dostępność bazy danych przy użyciu jednej z następujących opcji:

- Konfigurowanie węzłów rezerwowych platformy HANA przy użyciu usługi Azure NetApp Files bez składnika klastrowania systemu Linux.

- Skalowanie w poziomie bez węzłów rezerwowych przy użyciu usługi Azure Premium Storage. Używanie klastra systemu Linux do pracy w trybie failover.

Azure Bastion. Ta usługa umożliwia nawiązanie połączenia z maszyną wirtualną przy użyciu przeglądarki i witryny Azure Portal lub za pośrednictwem natywnego klienta SSH lub RDP, który jest już zainstalowany na komputerze lokalnym. Jeśli do administrowania są używane tylko protokoły RDP i SSH, usługa Azure Bastion jest doskonałym rozwiązaniem. Jeśli używasz innych narzędzi do zarządzania, takich jak SQL Server Management Studio lub fronton SAP, użyj tradycyjnego samoobsługowego serwera przesiadkowego.

Prywatna strefa DNS usługi. Usługa Azure Prywatna strefa DNS zapewnia niezawodną i bezpieczną usługę DNS dla sieci wirtualnej. Usługa Azure Prywatna strefa DNS zarządza i rozpoznaje nazwy domen w sieci wirtualnej bez konieczności konfigurowania niestandardowego rozwiązania DNS.

Moduły równoważenia obciążenia. Aby dystrybuować ruch do maszyn wirtualnych w podsieci warstwy aplikacji SAP w celu zapewnienia wysokiej dostępności, zalecamy użycie usługi Azure usługa Load Balancer w warstwie Standardowa. Należy pamiętać, że usługa Load Balancer w warstwie Standardowa domyślnie zapewnia warstwę zabezpieczeń. Maszyny wirtualne, które znajdują się za usługa Load Balancer w warstwie Standardowa, nie mają wychodzącej łączności z Internetem. Aby włączyć wychodzący Internet na maszynach wirtualnych, należy zaktualizować konfigurację usługa Load Balancer w warstwie Standardowa. Możesz również użyć usługi Azure NAT Gateway , aby uzyskać łączność wychodzącą. W przypadku wysokiej dostępności aplikacji internetowej SAP użyj wbudowanego modułu SAP Web Dispatcher lub innego komercyjnego modułu równoważenia obciążenia. W oparciu o wybór:

- Typ ruchu, taki jak HTTP lub SAP GUI.

- Potrzebne usługi sieciowe, takie jak kończenie żądań Protokołu SSL (Secure Sockets Layer).

usługa Load Balancer w warstwie Standardowa obsługuje wiele wirtualnych adresów IP frontonu. Ta obsługa jest idealna w przypadku implementacji klastra, które obejmują następujące składniki:

- Advanced Business Application Programming (ABAP) SAP Central Service (ASCS)

- Serwer replikacji kolejki (ERS)

Te dwa składniki mogą współużytkować moduł równoważenia obciążenia, aby uprościć rozwiązanie.

usługa Load Balancer w warstwie Standardowa obsługuje również klastry SAP z wieloma systemami (multi-SID). Innymi słowy, wiele systemów SAP w systemach SLES lub RHEL może współdzielić wspólną infrastrukturę wysokiej dostępności, aby zmniejszyć koszty. Zalecamy ocenę oszczędności kosztów i unikanie umieszczania zbyt wielu systemów w jednym klastrze. pomoc techniczna platformy Azure nie więcej niż pięć identyfikatorów SID na klaster.

Application Gateway. aplikacja systemu Azure Gateway to moduł równoważenia obciążenia ruchu internetowego, którego można użyć do zarządzania ruchem do aplikacji internetowych. Tradycyjne moduły równoważenia obciążenia działają w warstwie transportu (warstwa OSI 4 — TCP i UDP). Kierują ruch na podstawie źródłowego adresu IP i portu do docelowego adresu IP i portu. Usługa Application Gateway może podejmować decyzje dotyczące routingu na podstawie dodatkowych atrybutów żądania HTTP, takich jak ścieżka identyfikatora URI lub nagłówki hosta. Ten typ routingu jest nazywany równoważeniem obciążenia warstwy aplikacji (warstwy OSI 7). Platforma S/4HANA oferuje usługi aplikacji internetowych za pośrednictwem Fiori. Możesz zrównoważyć obciążenie tego frontonu Fiori, który składa się z aplikacji internetowych przy użyciu usługi Application Gateway.

Brama. Brama łączy odrębne sieci i rozszerza sieć lokalną na sieć wirtualną platformy Azure. Usługa Azure ExpressRoute to zalecana usługa platformy Azure do tworzenia połączeń prywatnych, które nie przechodzą przez publiczny Internet, ale można również użyć połączenia typu lokacja-lokacja . Aby zmniejszyć opóźnienie, usługa ExpressRoute Global Reach i expressRoute FastPath to opcje łączności omówione w dalszej części tego artykułu.

Brama strefowo nadmiarowa. Bramy usługi ExpressRoute lub wirtualnej sieci prywatnej (VPN) można wdrożyć w różnych strefach, aby chronić przed awariami strefy. Ta architektura używa strefowo nadmiarowych bram sieci wirtualnych na potrzeby odporności, a nie wdrożenia strefowego opartego na tej samej strefie dostępności.

Grupa umieszczania w pobliżu. Ta grupa logiczna umieszcza ograniczenie na maszynach wirtualnych wdrożonych w zestawie dostępności lub zestawie skalowania maszyn wirtualnych. Grupa umieszczania w pobliżu preferuje współlokalizacje, która umieszcza maszyny wirtualne w tym samym centrum danych, aby zminimalizować opóźnienie aplikacji.

Uwaga

Artykuł Opcje konfiguracji optymalnego opóźnienia sieci w aplikacjach SAP zawiera zaktualizowaną strategię konfiguracji. Przeczytaj ten artykuł, zwłaszcza jeśli zamierzasz wdrożyć system SAP, który ma optymalne opóźnienie sieci.

Sieciowe grupy zabezpieczeń. Aby ograniczyć ruch przychodzący, wychodzący i wewnątrz podsieci w sieci wirtualnej, możesz utworzyć sieciowe grupy zabezpieczeń.

Grupy zabezpieczeń aplikacji. Aby zdefiniować szczegółowe zasady zabezpieczeń sieci oparte na obciążeniach i wyśrodkowane w aplikacjach, użyj grup zabezpieczeń aplikacji zamiast jawnych adresów IP. Maszyny wirtualne można grupować według nazw i bezpiecznych aplikacji, filtrując ruch z zaufanych segmentów sieci.

Azure Storage. Magazyn zapewnia trwałość danych dla maszyny wirtualnej w postaci wirtualnego dysku twardego. Zalecamy używanie dysków zarządzanych platformy Azure.

Zalecenia

Ta architektura opisuje małe wdrożenie na poziomie produkcyjnym. Wdrożenia różnią się w zależności od wymagań biznesowych, dlatego należy wziąć pod uwagę te rekomendacje jako punkt wyjścia.

Maszyny wirtualne

W pulach serwerów aplikacji i klastrach dostosuj liczbę maszyn wirtualnych w zależności od wymagań. Aby uzyskać szczegółowe informacje na temat uruchamiania oprogramowania SAP NetWeaver na maszynach wirtualnych, zobacz Przewodnik planowania i implementacji usługi Azure Virtual Machines. Przewodnik dotyczy również wdrożeń sap S/4HANA.

Aby uzyskać szczegółowe informacje o obsłudze oprogramowania SAP dla typów maszyn wirtualnych platformy Azure i metryk przepływności (SAPS), zobacz Sap Note 1928533. Aby uzyskać dostęp do notatek SAP, potrzebne jest konto sap Service Marketplace. Listę certyfikowanych maszyn wirtualnych platformy Azure dla bazy danych HANA można znaleźć w temacie Sap Certified and Supported SAP HANA Hardware Directory (Certyfikowane i obsługiwane oprogramowanie SAP HANA Hardware Directory).

SAP Web Dispatcher

Składnik Web Dispatcher służy do równoważenia obciążenia ruchu SAP między serwerami aplikacji SAP. Aby uzyskać wysoką dostępność programu SAP Web Dispatcher, usługa Azure Load Balancer implementuje klaster trybu failover lub równoległą konfigurację narzędzia Web Dispatcher. W przypadku komunikacji z Internetem rozwiązanie autonomiczne w sieci obwodowej jest zalecaną architekturą spełniającą problemy z zabezpieczeniami. Osadzony dyspozytor sieci Web w usłudze ASCS jest specjalną opcją. Jeśli używasz tej opcji, rozważ odpowiednie ustalanie rozmiaru ze względu na dodatkowe obciążenie w usłudze ASCS.

Serwer frontonu Fiori (FES)

Ta architektura spełnia wiele wymagań i zakłada, że jest używany osadzony model FIORI FES. Wszystkie składniki technologiczne są instalowane w samym systemie S/4, co oznacza, że każdy system S/4 ma własny launchpad Fiori. Konfiguracja wysokiej dostępności dla tego modelu wdrażania jest taka, że system S/4 — nie są wymagane dodatkowe klastrowanie ani maszyny wirtualne. Z tego powodu diagram architektury nie pokazuje składnika FES.

Opis podstawowych opcji wdrażania — osadzonych lub koncentratorów w zależności od scenariuszy — zobacz Opcje wdrażania sap Fiori i zalecenia dotyczące poziomego systemu. Dla uproszczenia i wydajności wersje oprogramowania między składnikami technologii Fiori a aplikacjami S/4 są ściśle powiązane. Ta konfiguracja sprawia, że wdrożenie koncentratora pasuje tylko do kilku, wąskich przypadków użycia.

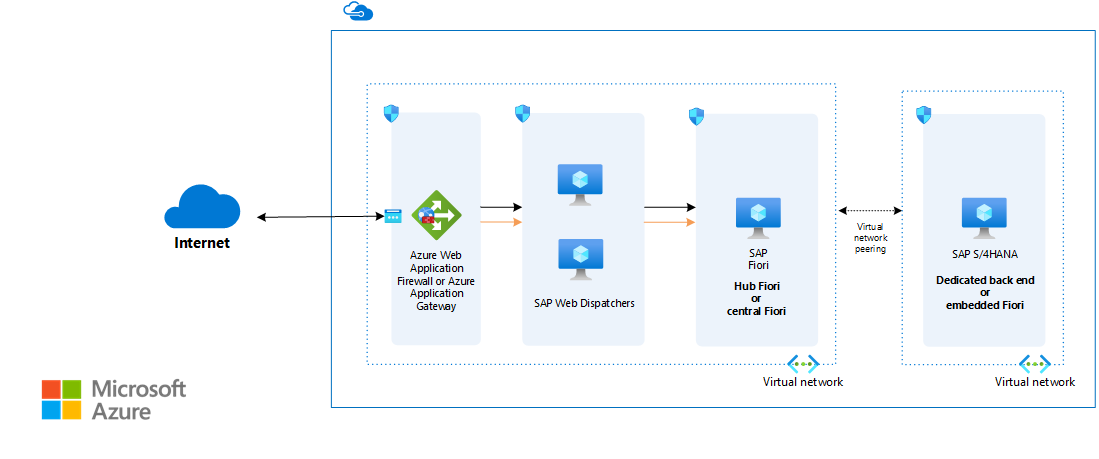

Jeśli używasz wdrożenia centrum FES, feS jest składnikiem dodatku do klasycznego stosu SAP NetWeaver ABAP. Skonfiguruj wysoką dostępność w taki sam sposób, jak w przypadku ochrony trójwarstwowego stosu aplikacji ABAP, który ma funkcję klastra lub wielu hostów: użyj warstwy bazy danych serwera rezerwowego, warstwy klastrowanej usługi ASCS z systemem plików NFS o wysokiej dostępności dla magazynu współużytkowanego i co najmniej dwóch serwerów aplikacji. Ruch jest zrównoważony za pośrednictwem pary wystąpień usługi Web Dispatcher, które mogą być klastrowane lub równoległe. W przypadku aplikacji Fiori dostępnej z Internetu zalecamy wdrożenie centrum FES w sieci obwodowej. Użyj usługi Azure Web Application Firewall w usłudze Application Gateway jako składnika krytycznego, aby odwrócić zagrożenia. Użyj identyfikatora Entra firmy Microsoft z protokołem SAML na potrzeby uwierzytelniania użytkowników i logowania jednokrotnego dla oprogramowania SAP Fiori.

Aby zapoznać się z przykładami projektowania ruchu przychodzącego/wychodzącego dostępnymi z Internetu, zobacz Przychodzące i wychodzące połączenia internetowe dla oprogramowania SAP na platformie Azure.

Pula serwerów aplikacji

Aby zarządzać grupami logowania dla serwerów aplikacji ABAP, często używać transakcji SMLG do równoważenia obciążenia użytkowników logowania, do używania SM61 dla grup serwerów wsadowych, do używania RZ12 dla grup zdalnego wywołania funkcji (RFC) itd. Te transakcje korzystają z funkcji równoważenia obciążenia, która znajduje się na serwerze komunikatów usług centralnych w celu dystrybucji sesji przychodzących lub obciążeń między pulę serwerów aplikacji SAP obsługujących interfejsy API SAP i ruch RFC.

Klaster usług SAP Central Services

Usługi centralne można wdrożyć na jednej maszynie wirtualnej, gdy umowa dotycząca poziomu usług (SLA) dotycząca dostępności maszyn wirtualnych z jednym wystąpieniem platformy Azure spełnia twoje wymagania. Jednak maszyna wirtualna staje się potencjalnym pojedynczym punktem awarii (SPOF) dla środowiska SAP. W przypadku wdrożenia usług centralnych o wysokiej dostępności należy użyć systemu plików NFS za pośrednictwem usługi Azure Files lub usługi Azure NetApp Files i klastra usług centralnych.

Inną opcją jest użycie dysków udostępnionych platformy Azure w celu uzyskania wysokiej dostępności. W systemie SLES 15 SP1 lub nowszym lub SLES dla aplikacji SAP można skonfigurować klaster Pacemaker przy użyciu dysków udostępnionych platformy Azure dla systemu Linux.

Alternatywnie można użyć udziału plików NFS dla udostępnionego magazynu klastra systemu Linux.

We wdrożeniu platformy Azure serwery aplikacji łączą się z usługami centralnymi o wysokiej dostępności za pośrednictwem wirtualnych nazw hostów usług centralnych lub usług ERS. Te nazwy hostów są przypisywane do konfiguracji adresu IP frontonu klastra modułu równoważenia obciążenia. Usługa Load Balancer obsługuje wiele adresów IP frontonu, więc wirtualne adresy IP (VIP) usług centralnych i ERS można skonfigurować do jednego modułu równoważenia obciążenia.

Obsługa klastra systemu Linux dla instalacji wielu identyfikatorów SID usługi ASCS na platformie Azure jest teraz ogólnie dostępna. Udostępnianie klastra dostępności między wieloma systemami SAP upraszcza środowisko SAP.

Sieć

Ta architektura używa topologii piasty i szprych, gdzie sieć wirtualna piasty działa jako centralny punkt łączności z siecią lokalną. Szprychy to sieci wirtualne, które są równorzędne z piastą. Szprychy umożliwiają izolowanie obciążeń. Ruch przepływa między lokalnym centrum danych a koncentratorem za pośrednictwem połączenia bramy.

Karty interfejsu sieciowego (karty sieciowe)

Tradycyjne lokalne wdrożenia SAP implementują wiele kart sieciowych na maszynę w celu oddzielenia ruchu administracyjnego od ruchu biznesowego. Na platformie Azure sieć wirtualna to sieć zdefiniowana programowo, która wysyła cały ruch przez tę samą sieć szkieletową sieci. W związku z tym korzystanie z wielu kart sieciowych jest niepotrzebne w przypadku zagadnień dotyczących wydajności. Jeśli jednak organizacja musi rozdzielić ruch, możesz wdrożyć wiele kart sieciowych na maszynę wirtualną, połączyć każdą kartę sieciową z inną podsiecią, a następnie użyć sieciowych grup zabezpieczeń, aby wymusić różne zasady kontroli dostępu.

Karty sieciowe platformy Azure obsługują wiele adresów IP. Ta obsługa jest zgodna z praktyką, którą firma SAP zaleca używanie nazw hostów wirtualnych do instalacji, jak opisano w notatce SAP 962955. Aby uzyskać dostęp do notatek SAP, potrzebne jest konto sap Service Marketplace.

Podsieci i sieciowe grupy zabezpieczeń

Ta architektura dzieli przestrzeń adresową sieci wirtualnej na podsieci. Każdą podsieć można skojarzyć z sieciową grupą zabezpieczeń, która definiuje zasady dostępu dla podsieci. Umieść serwery aplikacji w oddzielnej podsieci. Dzięki temu można je łatwiej zabezpieczyć, zarządzając zasadami zabezpieczeń podsieci, a nie poszczególnymi serwerami.

Po skojarzeniu sieciowej grupy zabezpieczeń z podsiecią sieciowa grupa zabezpieczeń ma zastosowanie do wszystkich serwerów w podsieci i zapewnia szczegółową kontrolę nad serwerami. Skonfiguruj sieciowe grupy zabezpieczeń przy użyciu witryny Azure Portal, programu PowerShell lub interfejsu wiersza polecenia platformy Azure.

ExpressRoute Global Reach

Jeśli środowisko sieciowe zawiera co najmniej dwa obwody usługi ExpressRoute, usługa ExpressRoute Global Reach może pomóc zmniejszyć przeskoki sieciowe i mniejsze opóźnienia. Ta technologia to komunikacja równorzędna protokołu BGP (Border Gateway Protocol), która jest skonfigurowana między co najmniej dwoma obwodami usługi ExpressRoute w celu łączenia dwóch domen routingu usługi ExpressRoute. Usługa Global Reach zmniejsza opóźnienie, gdy ruch sieciowy przechodzi przez więcej niż jeden obwód usługi ExpressRoute. Jest ona obecnie dostępna tylko dla prywatnej komunikacji równorzędnej w obwodach usługi ExpressRoute.

Obecnie nie ma list kontroli dostępu do sieci ani innych atrybutów, które można zmienić w usłudze Global Reach. Wszystkie trasy poznane przez dany obwód usługi ExpressRoute (ze środowiska lokalnego i platformy Azure) są anonsowane przez komunikację równorzędną obwodu z innym obwodem usługi ExpressRoute. Zalecamy ustanowienie lokalnego filtrowania ruchu sieciowego w celu ograniczenia dostępu do zasobów.

ExpressRoute FastPath

Program FastPath implementuje wymiany przeglądarki Microsoft Edge w punkcie wejścia sieci platformy Azure. Funkcja FastPath zmniejsza przeskoki sieciowe dla większości pakietów danych. W związku z tym funkcja FastPath zmniejsza opóźnienie sieci, zwiększa wydajność aplikacji i jest domyślną konfiguracją nowych połączeń usługi ExpressRoute z platformą Azure.

W przypadku istniejących obwodów usługi ExpressRoute skontaktuj się z pomoc techniczna platformy Azure, aby aktywować usługę FastPath.

Program FastPath nie obsługuje komunikacji równorzędnej sieci wirtualnych. Jeśli inne sieci wirtualne są połączone za pomocą komunikacji równorzędnej z usługą ExpressRoute, ruch sieciowy z sieci lokalnej do innych sieci wirtualnych szprych zostanie wysłany do bramy sieci wirtualnej. Obejście polega na bezpośrednim połączeniu wszystkich sieci wirtualnych z obwodem usługi ExpressRoute.

Moduły równoważenia obciążenia

Program SAP Web Dispatcher obsługuje równoważenie obciążenia ruchu HTTP(S) do puli serwerów aplikacji SAP. Ten programowy moduł równoważenia obciążenia oferuje usługi warstwy aplikacji (nazywane warstwą 7 w modelu sieci ISO), które mogą służyć do kończenia żądań SSL i innych funkcji odciążania.

Load Balancer to usługa warstwy transmisji sieci (warstwa 4), która równoważy ruch przy użyciu skrótu krotki z strumieni danych z pięciu krotk. Skrót jest oparty na źródłowym adresie IP, porcie źródłowym, docelowym adresie IP, porcie docelowym i typie protokołu. Usługa Load Balancer jest używana w konfiguracjach klastra do kierowania ruchu do wystąpienia usługi podstawowej lub węzła w dobrej kondycji, jeśli wystąpi błąd. Zalecamy używanie usługi Azure usługa Load Balancer w warstwie Standardowa dla wszystkich scenariuszy SAP. Należy pamiętać, że usługa Load Balancer w warstwie Standardowa jest domyślnie bezpieczna, a żadne maszyny wirtualne za usługa Load Balancer w warstwie Standardowa nie mają wychodzącej łączności z Internetem. Aby włączyć wychodzący Internet na maszynach wirtualnych, należy dostosować konfigurację usługa Load Balancer w warstwie Standardowa.

W przypadku ruchu z klientów gui SAP łączących się z serwerem SAP za pośrednictwem protokołu DIAG lub RFC serwer komunikatów usług centralnych równoważy obciążenie za pośrednictwem grup logowania serwera aplikacji SAP. Nie jest potrzebny dodatkowy moduł równoważenia obciążenia.

Storage

Niektórzy klienci używają magazynu standardowego dla serwerów aplikacji. Ponieważ dyski zarządzane w warstwie Standardowa nie są obsługiwane, jak określono w notatce SAP 1928533, zalecamy używanie dysków zarządzanych platformy Azure w warstwie Premium lub usługi Azure NetApp Files we wszystkich przypadkach. Najnowsza aktualizacja oprogramowania SAP 2015553 wyklucza użycie magazynu HDD w warstwie Standardowa i magazynu SSD w warstwie Standardowa dla kilku konkretnych przypadków użycia.

Ponieważ serwery aplikacji nie hostują żadnych danych biznesowych, można również użyć mniejszych dysków P4 i P6 Premium, aby ułatwić zarządzanie kosztami. Aby dowiedzieć się, jak typ magazynu wpływa na umowę SLA dotyczącą dostępności maszyn wirtualnych, zobacz umowa SLA dla maszyn wirtualnych. W przypadku scenariuszy wysokiej dostępności funkcje dysków udostępnionych platformy Azure są dostępne na dyskach SSD w warstwie Premium platformy Azure i w usłudze Azure Ultra Disk Storage. Aby uzyskać więcej informacji, zobacz Dyski zarządzane platformy Azure.

Dyski udostępnione platformy Azure można używać z systemem Windows Server, SLES 15 z dodatkiem SP1 lub nowszym lub SLES dla systemu SAP. W przypadku korzystania z dysku udostępnionego platformy Azure w klastrach systemu Linux dysk udostępniony platformy Azure służy jako urządzenie blokowe STONITH (SBD). Oferuje on głosowanie kworum w sytuacji partycjonowania sieci klastra. Ten dysk udostępniony nie ma systemu plików i nie obsługuje równoczesnych zapisów z wielu maszyn wirtualnych członkowskich klastra.

Usługa Azure NetApp Files ma wbudowane funkcje udostępniania plików dla systemu plików NFS i SMB.

W przypadku scenariuszy udziału NFS usługa Azure NetApp Files zapewnia dostępność udziałów NFS, które mogą być używane dla /hana/sharedwoluminów , /hana/datai /hana/log . Aby uzyskać gwarancję dostępności, zobacz Umowa SLA dla usługi Azure NetApp Files. Jeśli używasz udziałów NFS opartych na usłudze Azure NetApp Files dla /hana/data woluminów i /hana/log , musisz użyć protokołu NFS w wersji 4.1. W przypadku woluminu /hana/shared obsługiwany jest protokół NFS v3.

W przypadku magazynu danych kopii zapasowych zalecamy korzystanie z warstw dostępu Chłodna i Archiwum platformy Azure. Te warstwy magazynowania to ekonomiczne sposoby przechowywania długożytnych danych, do których rzadko uzyskuje się dostęp. Możesz również rozważyć użycie warstwy Standardowa usługi Azure NetApp Files jako elementu docelowego kopii zapasowej lub opcji tworzenia kopii zapasowej usługi Azure NetApp Files. W przypadku dysku zarządzanego zalecana warstwa danych kopii zapasowej to warstwa dostępu Chłodna lub Archiwum platformy Azure.

Warstwa Ultra Disk Storage i Azure NetApp Files w warstwie ultrawydajnej znacznie zmniejszają opóźnienia dysku i korzystają z aplikacji o krytycznym znaczeniu dla wydajności oraz serwerów baz danych SAP.

Usługa Azure Premium SSD w wersji 2 została zaprojektowana pod kątem obciążeń o znaczeniu krytycznym dla wydajności, takich jak SAP. Zobacz Deploy a Premium SSD v2 (Wdrażanie dysku SSD w warstwie Premium w wersji 2 ), aby uzyskać informacje o korzyściach rozwiązania magazynu i jego bieżących ograniczeniach.

Zagadnienia dotyczące wydajności

Serwery aplikacji SAP stale komunikują się z serwerami baz danych. W przypadku aplikacji o krytycznym znaczeniu dla wydajności, które działają na dowolnej platformie bazy danych, w tym sap HANA, włącz akcelerator zapisu dla woluminu dziennika, jeśli używasz dysku SSD w warstwie Premium w wersji 1. Może to poprawić opóźnienie zapisu w dzienniku. Ssd w warstwie Premium v2 nie używa akceleratora zapisu. Akcelerator zapisu jest dostępny dla maszyn wirtualnych serii M.

Aby zoptymalizować komunikację między serwerami, użyj przyspieszonej sieci. Większość rozmiarów wystąpień maszyn wirtualnych ogólnego przeznaczenia i zoptymalizowanych pod kątem obliczeń, które mają co najmniej dwa procesory wirtualne, obsługują przyspieszoną sieć. W wystąpieniach obsługujących funkcję hyperthreading wystąpienia maszyn wirtualnych z co najmniej czterema procesorami wirtualnymi obsługują przyspieszoną sieć.

Aby uzyskać szczegółowe informacje na temat wymagań dotyczących wydajności platformy SAP HANA, zobacz Artykuł SAP note 1943937 — Narzędzie do sprawdzania konfiguracji sprzętu. Aby uzyskać dostęp do notatek SAP, potrzebne jest konto sap Service Marketplace.

Aby uzyskać wysoką przepływność operacji we/wy na sekundę i przepustowość dysku, typowe rozwiązania dotyczące optymalizacji wydajności woluminu magazynu mają zastosowanie do układu magazynu. Jeśli na przykład połączysz wiele dysków w celu utworzenia woluminu dysku rozłożonego, możesz zwiększyć wydajność operacji we/wy. Włączając pamięć podręczną odczytu w zawartości magazynu, która zmienia się rzadko, można zwiększyć szybkość pobierania danych. Aby uzyskać zalecenia dotyczące konfiguracji magazynu dla różnych rozmiarów maszyn wirtualnych podczas uruchamiania platformy SAP HANA, zobacz Konfiguracje magazynu maszyn wirtualnych platformy Azure sap HANA.

Usługa Azure Premium SSD w wersji 2 została zaprojektowana pod kątem obciążeń o znaczeniu krytycznym dla wydajności, takich jak SAP. Zobacz Typy dysków zarządzanych platformy Azure, aby dowiedzieć się więcej o korzyściach i ograniczeniach oraz optymalnych scenariuszach użycia.

Magazyn Ultra Disk Storage to nowa generacja magazynu, która spełnia intensywne operacje we/wy na sekundę i wymaga przepustowości transferu aplikacji, takich jak SAP HANA. Możesz dynamicznie zmieniać wydajność dysków w warstwie Ultra i niezależnie konfigurować metryki, takie jak liczba operacji we/wy na sekundę i MB/s bez ponownego uruchamiania maszyny wirtualnej. Jeśli magazyn w warstwie Ultra Disk jest dostępny, zalecamy użycie magazynu w warstwie Ultra Disk zamiast akceleratora zapisu.

Niektóre aplikacje SAP wymagają częstej komunikacji z bazą danych. Opóźnienie sieci między warstwami aplikacji i bazy danych ze względu na odległość może mieć negatywny wpływ na wydajność aplikacji. Grupy umieszczania w pobliżu platformy Azure określają ograniczenie umieszczania dla maszyn wirtualnych wdrożonych w zestawach dostępności. W ramach logicznej konstrukcji grupy współlokowanie i wydajność są preferowane w przypadku skalowalności, dostępności i kosztów. Grupy umieszczania w pobliżu mogą znacznie poprawić środowisko użytkownika dla większości aplikacji SAP.

Umieszczanie wirtualnego urządzenia sieciowego (WUS) między aplikacją a warstwami bazy danych dowolnego stosu aplikacji SAP nie jest obsługiwane. Urządzenie WUS wymaga znacznego czasu na przetwarzanie pakietów danych. W związku z tym niedopuszczalnie spowalnia wydajność aplikacji.

Zalecamy również rozważenie wydajności podczas wdrażania zasobów ze strefami dostępności, co może zwiększyć dostępność usług zgodnie z opisem w dalszej części tego artykułu. Rozważ utworzenie jasnego profilu opóźnienia sieci między wszystkimi strefami regionu docelowego. Takie podejście ułatwia podjęcie decyzji o umieszczeniu zasobów w celu minimalnego opóźnienia między strefami. Aby utworzyć ten profil, uruchom test, wdrażając małe maszyny wirtualne w każdej strefie. Zalecane narzędzia do testu obejmują psPing i Iperf. Po przetestowaniu usuń te maszyny wirtualne. Aby zapoznać się z narzędziem do testowania opóźnienia sieci publicznej, którego można użyć, zobacz Test opóźnienia strefy dostępności.

Usługa Azure NetApp Files oferuje unikatowe funkcje wydajności, które umożliwiają dostrajanie w czasie rzeczywistym, które spełnia potrzeby najbardziej wymagających środowisk SAP. Aby wziąć pod uwagę zagadnienia dotyczące wydajności, które należy wziąć pod uwagę podczas korzystania z usługi Azure NetApp Files, zobacz Ustalanie rozmiaru bazy danych HANA w usłudze Azure NetApp Files.

Zagadnienia dotyczące skalowalności

W warstwie aplikacji SAP platforma Azure oferuje szeroką gamę rozmiarów maszyn wirtualnych na potrzeby skalowania w górę i skalowania w poziomie. Aby zapoznać się z listą inkluzywną, zobacz "Aplikacje SAP na platformie Azure: obsługiwane produkty i typy maszyn wirtualnych platformy Azure" w temacie SAP Note 1928533. Aby uzyskać dostęp do notatek SAP, potrzebne jest konto sap Service Marketplace. Coraz więcej typów maszyn wirtualnych jest stale certyfikowanych, dzięki czemu można skalować w górę lub w dół w tym samym wdrożeniu w chmurze.

W warstwie bazy danych ta architektura uruchamia aplikacje SAP HANA S/4 na maszynach wirtualnych platformy Azure, które mogą skalować do 24 terabajtów (TB) w jednym wystąpieniu. Jeśli obciążenie przekracza maksymalny rozmiar maszyny wirtualnej, można użyć konfiguracji z wieloma węzłami dla maksymalnie 96 TB (4 x 24) dla aplikacji przetwarzania transakcji online (OLTP). Aby uzyskać więcej informacji, zobacz Certyfikowana i obsługiwana usługa SAP HANA Hardware Directory.

Zagadnienia dotyczące dostępności

Nadmiarowość zasobów to ogólny motyw rozwiązań infrastruktury o wysokiej dostępności. Aby uzyskać umowy SLA dotyczące dostępności maszyn wirtualnych z pojedynczym wystąpieniem dla różnych typów magazynu, zobacz umowa SLA dla maszyn wirtualnych. Aby zwiększyć dostępność usługi na platformie Azure, wdróż zasoby maszyn wirtualnych za pomocą zestawów skalowania maszyn wirtualnych z elastyczną aranżacją, strefami dostępności lub zestawami dostępności.

W tej rozproszonej instalacji aplikacji SAP instalacja podstawowa jest replikowana w celu uzyskania wysokiej dostępności. W przypadku każdej warstwy architektury projekt wysokiej dostępności różni się.

Metody wdrażania

Na platformie Azure wdrożenie obciążenia SAP może być regionalne lub strefowe, w zależności od wymagań dotyczących dostępności i odporności aplikacji SAP. Platforma Azure udostępnia różne opcje wdrażania, takie jak zestawy skalowania maszyn wirtualnych z elastyczną orkiestracją (FD=1), strefami dostępności i zestawami dostępności, aby zwiększyć dostępność zasobów. Aby uzyskać kompleksową wiedzę na temat dostępnych opcji wdrażania i ich stosowania w różnych regionach platformy Azure (w tym między strefami, w jednej strefie lub w regionie bez stref), zobacz Architektura i scenariusze wysokiej dostępności oprogramowania SAP NetWeaver.

Dyspozytor sieci Web w warstwie serwerów aplikacji

Wysoką dostępność można uzyskać przy użyciu nadmiarowych wystąpień narzędzia Web Dispatcher. Aby uzyskać więcej informacji, zobacz SAP Web Dispatcher w dokumentacji sap. Poziom dostępności zależy od rozmiaru aplikacji, która znajduje się za usługą Web Dispatcher. W przypadku małych wdrożeń z kilkoma problemami dotyczącymi skalowalności można współlokować usługę Web Dispatcher z maszynami wirtualnymi usługi ASCS. Dzięki temu można zaoszczędzić na niezależnej konserwacji systemu operacyjnego i uzyskać wysoką dostępność w tym samym czasie.

Usługi centralne w warstwie serwerów aplikacji

Aby uzyskać wysoką dostępność usług centralnych na maszynach wirtualnych z systemem Linux platformy Azure, użyj odpowiedniego rozszerzenia wysokiej dostępności dla wybranej dystrybucji systemu Linux. Jest on używany do umieszczania udostępnionych systemów plików w magazynie NFS o wysokiej dostępności przy użyciu systemu PLIKÓW SUSE DRBD lub Red Hat GlusterFS. Aby zapewnić system plików NFS o wysokiej dostępności i wyeliminować potrzebę klastra NFS, możesz zamiast tego użyć innych ekonomicznych lub niezawodnych rozwiązań, takich jak NFS za pośrednictwem usługi Azure Files lub Azure NetApp Files . Co więcej, udziały usługi Azure NetApp Files mogą hostować dane i pliki dziennika platformy SAP HANA. Ta konfiguracja umożliwia model wdrażania skalowalnego w poziomie platformy HANA z węzłami rezerwowymi, podczas gdy system plików NFS za pośrednictwem usługi Azure Files jest dobry w przypadku udostępniania plików innych niż baza danych o wysokiej dostępności.

System plików NFS za pośrednictwem usługi Azure Files obsługuje teraz udziały plików o wysokiej dostępności zarówno dla systemów SLES , jak i RHEL. To rozwiązanie działa dobrze w przypadku udziałów plików o wysokiej dostępności, takich jak te z /sapmntprogramu , /saptrans w instalacjach SAP.

Usługa Azure NetApp Files obsługuje wysoką dostępność usługi ASCS w systemie SLES. Aby uzyskać szczegółowe informacje na temat usługi ASCS na temat wysokiej dostępności systemu RHEL, zobacz SIOS Protection Suite for Linux.

Ulepszony agent ogrodzenia platformy Azure jest dostępny zarówno dla systemów SUSE , jak i Red Hat , i zapewnia znacznie szybsze przejście w tryb failover usługi niż poprzednia wersja agenta.

Inną opcją jest użycie dysków udostępnionych platformy Azure w celu uzyskania wysokiej dostępności. W systemie SLES 15 SP 1 lub nowszym lub SLES dla systemu SAP można skonfigurować klaster Pacemaker przy użyciu dysków udostępnionych platformy Azure w celu uzyskania wysokiej dostępności.

Na platformie Azure usługa Load Balancer w warstwie Standardowa można włączyć port wysokiej dostępności i uniknąć konieczności konfigurowania reguł równoważenia obciążenia dla wielu portów SAP. Ogólnie rzecz biorąc, jeśli podczas konfigurowania modułu równoważenia obciążenia włączysz funkcję zwrotu bezpośredniego serwera (DSR), odpowiedzi serwera na zapytania klienta mogą pominąć moduł równoważenia obciążenia. Ta funkcja jest również znana jako pływający adres IP. Moduł równoważenia obciążenia może być lokalny lub na platformie Azure. To bezpośrednie połączenie sprawia, że moduł równoważenia obciążenia staje się wąskim gardłem w ścieżce transmisji danych. W przypadku klastrów USŁUGI ASCS i HANA DB zalecamy włączenie praw podmiotu danych. Jeśli maszyny wirtualne w puli zaplecza wymagają publicznej łączności wychodzącej, wymagana jest większa konfiguracja .

W przypadku ruchu z klientów interfejsu GUI SAP łączących się z serwerem SAP za pośrednictwem protokołu DIAG lub RFC serwer komunikatów usług centralnych równoważy obciążenie przy użyciu grup logowania serwera aplikacji SAP. Nie jest potrzebny dodatkowy moduł równoważenia obciążenia.

Serwery aplikacji w warstwie serwerów aplikacji

Wysoką dostępność można osiągnąć przez równoważenie obciążenia ruchu w puli serwerów aplikacji.

Warstwa USŁUGI ASCS

Podobnie jak w przypadku warstwy serwerów aplikacji, powszechnie wdrożone rozwiązanie wysokiej dostępności platformy HANA dla systemu Linux to Pacemaker.

Warstwa bazy danych

Architektura w tym przewodniku przedstawia wysoce dostępny system bazy danych SAP HANA składający się z dwóch maszyn wirtualnych platformy Azure. Funkcja replikacji systemu natywnego warstwy bazy danych zapewnia ręczne lub automatyczne przechodzenie w tryb failover między zreplikowanymi węzłami:

- W przypadku ręcznego przejścia w tryb failover wdróż więcej niż jedno wystąpienie platformy HANA i użyj modułu HSR.

- W przypadku automatycznego trybu failover użyj zarówno modułu HSR, jak i rozszerzenia wysokiej dostępności systemu Linux (HAE) dla dystrybucji systemu Linux. Wysoka dostępność systemu Linux udostępnia usługi klastra zasobom platformy HANA, wykrywa zdarzenia awarii i organizuje przejście w tryb failover błędnych usług do węzła w dobrej kondycji.

Wdrażanie maszyn wirtualnych w różnych strefach dostępności

Strefy dostępności mogą zwiększyć dostępność usługi. Strefy odwołują się do fizycznie rozdzielonych lokalizacji w określonym regionie świadczenia usługi Azure. Zwiększają one dostępność obciążeń i chronią usługi aplikacji i maszyny wirtualne przed awariami centrum danych. Maszyny wirtualne w jednej strefie są traktowane tak, jakby znajdowały się w jednej domenie aktualizacji lub błędów. Po wybraniu wdrożenia strefowego maszyny wirtualne w tej samej strefie są dystrybuowane do domen błędów i uaktualniania w oparciu o najlepsze wysiłki.

W regionach świadczenia usługi Azure, które obsługują tę funkcję, są dostępne co najmniej trzy strefy. Jednak maksymalna odległość między centrami danych w tych strefach nie jest gwarantowana. Aby wdrożyć wielowarstwowy system SAP w różnych strefach, musisz znać opóźnienie sieci w strefie i w różnych strefach docelowych oraz jak wrażliwe są wdrożone aplikacje w przypadku opóźnienia sieci.

- Opóźnienie między maszynami wirtualnymi w jednej strefie

- Opóźnienie między maszynami wirtualnymi w wybranych strefach

- Dostępność tych samych usług platformy Azure (typów maszyn wirtualnych) w wybranych strefach

Uwaga

Nie zalecamy stref dostępności na potrzeby odzyskiwania po awarii. Lokacja odzyskiwania po awarii powinna wynosić co najmniej 100 mil od lokacji głównej, w przypadku klęski żywiołowej. Nie ma pewności co do odległości między centrami danych.

Przykład wdrożenia aktywnego/pasywnego

W tym przykładowym wdrożeniu stan aktywny/pasywny odnosi się do stanu usługi aplikacji w strefach. W warstwie aplikacji wszystkie cztery aktywne serwery aplikacji systemu SAP znajdują się w strefie 1. Inny zestaw czterech pasywnych serwerów aplikacji jest wbudowany w strefę 2, ale jest zamykany. Są one aktywowane tylko wtedy, gdy są potrzebne.

Klastry dwuwęźle dla usług centralnych i bazy danych są rozciągnięte w dwóch strefach. Jeśli strefa 1 zakończy się niepowodzeniem, usługi centralne i usługi bazy danych działają w strefie 2. Pasywne serwery aplikacji w strefie 2 są aktywowane. W przypadku wszystkich składników tego systemu SAP współlokowanego w tej samej strefie opóźnienie sieci jest zminimalizowane.

Przykład aktywnego/aktywnego wdrożenia

W przypadku wdrożenia aktywnego/aktywnego dwa zestawy serwerów aplikacji są tworzone w dwóch strefach. W każdej strefie dwa serwery aplikacji w każdym zestawie są nieaktywne lub zamykane. W związku z tym istnieją aktywne serwery aplikacji w obu strefach w normalnych operacjach.

Usługi ASCS i bazy danych działają w strefie 1. Serwery aplikacji w strefie 2 mogą mieć dłuższe opóźnienie sieci podczas nawiązywania połączenia z usługami ASCS i baz danych ze względu na fizyczną odległość między strefami.

Jeśli strefa 1 przejdzie w tryb offline, usługi ASCS i bazy danych przechodzą w tryb failover do strefy 2. Uśpione serwery aplikacji mogą być w trybie online, aby zapewnić pełną pojemność przetwarzania aplikacji.

Zagadnienia dotyczące odzyskiwania po awarii

Każda warstwa w stosie aplikacji SAP używa innego podejścia do zapewnienia ochrony po awarii. Aby uzyskać szczegółowe informacje na temat strategii odzyskiwania po awarii i implementacji, zobacz Omówienie odzyskiwania po awarii i wskazówki dotyczące infrastruktury dotyczące obciążeń SAP i wytycznych dotyczących odzyskiwania po awarii dla aplikacji SAP.

Uwaga

Jeśli wystąpi awaria regionalna, która powoduje masowe zdarzenie trybu failover dla wielu klientów platformy Azure w jednym regionie, pojemność zasobu regionu docelowego nie jest gwarantowana. Podobnie jak wszystkie usługi platformy Azure, usługa Site Recovery nadal dodaje funkcje i możliwości. Aby uzyskać najnowsze informacje na temat replikacji z platformy Azure do platformy Azure, zobacz macierz obsługi.

Kwestie związane z kosztami

Koszty możesz szacować za pomocą kalkulatora cen platformy Azure.

Aby uzyskać więcej informacji, zapoznaj się z sekcją kosztów w temacie Dobrze zaprojektowana struktura platformy Microsoft Azure.

Maszyny wirtualne

Ta architektura korzysta z maszyn wirtualnych z systemem Linux na potrzeby zarządzania, aplikacji SAP i warstw bazy danych.

Ogólnie rzecz biorąc, istnieje kilka opcji płatności dla maszyn wirtualnych:

W przypadku obciążeń bez przewidywalnego czasu ukończenia lub zużycia zasobów rozważ opcję płatności zgodnie z rzeczywistym użyciem.

Rozważ użycie rezerwacji platformy Azure, jeśli możesz zobowiązać się do korzystania z maszyny wirtualnej w okresie jednego roku lub trzech lat. Rezerwacje maszyn wirtualnych mogą znacznie obniżyć koszty. Możesz zapłacić nawet 72 procent kosztów usługi z płatnością zgodnie z rzeczywistym użyciem.

Użyj maszyn wirtualnych typu spot platformy Azure, aby uruchamiać obciążenia, które mogą zostać przerwane i nie wymagają ukończenia w ramach wstępnie określonego przedziału czasu lub umowy SLA. Platforma Azure wdraża maszyny wirtualne typu spot, gdy jest dostępna pojemność i eksmituje je, gdy potrzebuje pojemności z powrotem. Koszty skojarzone z maszynami wirtualnymi typu spot są niższe niż w przypadku innych maszyn wirtualnych. Rozważ użycie maszyn wirtualnych typu spot dla tych obciążeń:

- Scenariusze obliczeń o wysokiej wydajności, zadania przetwarzania wsadowego lub aplikacje do renderowania wizualnego

- Środowiska testowe, w tym obciążenia ciągłej integracji i ciągłego dostarczania

- aplikacje bezstanowe na dużą skalę;

Wystąpienia zarezerwowane maszyn wirtualnych platformy Azure mogą zmniejszyć całkowity koszt posiadania, łącząc stawki wystąpień zarezerwowanych maszyn wirtualnych platformy Azure z subskrypcją z płatnością zgodnie z rzeczywistym użyciem, dzięki czemu można zarządzać kosztami w przewidywalnych i zmiennych obciążeniach. Aby uzyskać więcej informacji na temat tej oferty, zobacz Wystąpienia zarezerwowane maszyn wirtualnych platformy Azure.

Aby zapoznać się z omówieniem cen, zobacz Cennik maszyn wirtualnych z systemem Linux.

Load Balancer

W tym scenariuszu moduły równoważenia obciążenia platformy Azure są używane do dystrybucji ruchu do maszyn wirtualnych w podsieci warstwy aplikacji.

Opłaty są naliczane tylko za liczbę skonfigurowanych reguł równoważenia obciążenia i ruchu wychodzącego. Reguły translatora adresów sieciowych dla ruchu przychodzącego są bezpłatne. Nie ma opłaty godzinowej za usługa Load Balancer w warstwie Standardowa, gdy nie skonfigurowano żadnych reguł.

ExpressRoute

W tej architekturze usługa ExpressRoute to usługa sieciowa używana do tworzenia połączeń prywatnych między siecią lokalną a sieciami wirtualnymi platformy Azure.

Cały transfer danych przychodzących jest bezpłatny. Opłaty za cały transfer danych wychodzących są naliczane na podstawie wstępnie ustalonej stawki. Aby uzyskać więcej informacji, zobacz Cennik usługi Azure ExpressRoute.

Zagadnienia dotyczące zarządzania i operacji

Aby ułatwić utrzymanie działania systemu w środowisku produkcyjnym, należy wziąć pod uwagę następujące kwestie.

Centrum platformy Azure dla rozwiązań SAP

Usługa Azure Center for SAP Solutions to kompleksowe rozwiązanie umożliwiające tworzenie i uruchamianie systemów SAP jako ujednoliconego obciążenia na platformie Azure i zapewniające bardziej bezproblemowe podstawy innowacji. Ponadto środowisko wdrażania z przewodnikiem azure Center for SAP solutions tworzy niezbędne składniki obliczeniowe, magazynowe i sieciowe potrzebne do uruchomienia systemu SAP. Następnie pomaga zautomatyzować instalację oprogramowania SAP zgodnie z najlepszymi rozwiązaniami firmy Microsoft. Możesz skorzystać z możliwości zarządzania zarówno dla nowych, jak i istniejących systemów SAP opartych na platformie Azure. Aby uzyskać więcej informacji, zobacz Azure Center for SAP solutions (Centrum platformy Azure dla rozwiązań SAP).

Wykonywanie kopii zapasowej

Kopie zapasowe danych platformy SAP HANA można tworzyć na wiele sposobów. Po przeprowadzeniu migracji na platformę Azure kontynuuj korzystanie z istniejących rozwiązań do tworzenia kopii zapasowych. Platforma Azure oferuje dwa natywne podejścia do tworzenia kopii zapasowych. Możesz utworzyć kopię zapasową oprogramowania SAP HANA na maszynach wirtualnych lub użyć usługi Azure Backup na poziomie pliku. Usługa Azure Backup ma certyfikat BackInt firmy SAP. Aby uzyskać więcej informacji, zobacz Azure Backup FAQ and Support matrix for backup of SAP HANA databases on Azure VMs (Często zadawane pytania dotyczące usługi Azure Backup i macierz obsługi tworzenia kopii zapasowych baz danych SAP HANA na maszynach wirtualnych platformy Azure).

Uwaga

Obecnie tylko wdrożenia pojedynczego kontenera lub skalowania w górę platformy HANA obsługują migawki usługi Azure Storage.

Zarządzanie tożsamościami

Użyj scentralizowanego systemu zarządzania tożsamościami, aby kontrolować dostęp do zasobów na wszystkich poziomach:

Zapewnianie dostępu do zasobów platformy Azure za pośrednictwem kontroli dostępu opartej na rolach (RBAC) platformy Azure.

Udzielanie dostępu do maszyn wirtualnych platformy Azure za pomocą protokołu LDAP (Lightweight Directory Access Protocol), Microsoft Entra ID, Kerberos lub innego systemu.

Obsługa dostępu do samych aplikacji za pośrednictwem usług zapewnianych przez oprogramowanie SAP lub używania protokołu OAuth 2.0 i identyfikatora Entra firmy Microsoft.

Monitorowanie

Aby zmaksymalizować dostępność i wydajność aplikacji i usług na platformie Azure, użyj usługi Azure Monitor, kompleksowego rozwiązania do zbierania, analizowania i działania na podstawie danych telemetrycznych ze środowisk chmurowych i lokalnych. Usługa Azure Monitor pokazuje, jak aplikacje działają i aktywnie identyfikują problemy, które mają na nie wpływ, oraz zasoby, od których zależą. Aby uzyskać informacje o aplikacjach SAP uruchamianych na platformie SAP HANA i innych głównych rozwiązaniach baz danych, zobacz Azure Monitor for SAP solutions (Usługa Azure Monitor dla rozwiązań SAP), aby dowiedzieć się, jak usługa Azure Monitor dla systemu SAP może pomóc w zarządzaniu dostępnością i wydajnością usług SAP.

Zagadnienia dotyczące zabezpieczeń

Firma SAP ma własny aparat zarządzania użytkownikami (UME) do kontrolowania dostępu opartego na rolach i autoryzacji w aplikacjach i bazach danych SAP. Aby uzyskać szczegółowe informacje, zobacz Zabezpieczenia platformy SAP HANA: omówienie.

Aby zwiększyć bezpieczeństwo sieci, rozważ użycie sieci obwodowej korzystającej z urządzenia WUS do utworzenia zapory przed podsiecią dla usługi Web Dispatcher i pul serwerów frontonu Fiori. Koszt transferu danych jest powodem do umieszczania aktywnych serwerów frontonu, które uruchamiają aplikacje Fiori w tej samej sieci wirtualnej co systemy S/4. Alternatywą jest umieszczenie ich w sieci obwodowej i połączenie ich z siecią S/4 za pośrednictwem komunikacji równorzędnej sieci wirtualnej.

W przypadku zabezpieczeń infrastruktury dane są szyfrowane podczas przesyłania i przechowywania. Sekcja "Zagadnienia dotyczące zabezpieczeń" oprogramowania SAP NetWeaver w przewodniku planowania i implementacji usługi Azure Virtual Machines zawiera informacje dotyczące zabezpieczeń sieci, które dotyczą platformy S/4HANA. Ten przewodnik określa również porty sieciowe, które mają być otwarte na zaporach, aby umożliwić komunikację aplikacji.

Aby zaszyfrować dyski maszyn wirtualnych z systemem Linux, masz różne opcje, zgodnie z opisem w temacie Omówienie szyfrowania dysków. W przypadku szyfrowania danych magazynowanych sap HANA zalecamy użycie natywnej technologii szyfrowania SAP HANA. Aby uzyskać obsługę szyfrowania dysków platformy Azure w określonych dystrybucjach, wersjach i obrazach systemu Linux, zobacz Szyfrowanie dysków platformy Azure dla maszyn wirtualnych z systemem Linux.

W przypadku szyfrowania danych magazynowanych sap HANA zalecamy użycie natywnej technologii szyfrowania SAP HANA.

Uwaga

Nie używaj szyfrowania danych magazynowanych HANA i szyfrowania dysków platformy Azure na tym samym woluminie magazynu. W przypadku platformy HANA użyj tylko szyfrowania danych HANA. Ponadto użycie kluczy zarządzanych przez klienta może mieć wpływ na przepływność operacji we/wy.

Społeczności

Społeczności mogą odpowiadać na pytania i pomagać w skonfigurowaniu udanego wdrożenia. Rozważ następujące zasoby:

- Uruchamianie aplikacji SAP na blogu platformy Microsoft

- Pomoc techniczna społeczności platformy Azure

- Społeczność SAP

- Stack Overflow SAP

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następującego współautora.

Główny autor:

- Ben Trinh | Główny architekt

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Następne kroki

Aby uzyskać więcej informacji i przykłady obciążeń SAP korzystających z niektórych tych samych technologii co ta architektura, zobacz następujące artykuły:

- Wdrażanie oprogramowania SAP S/4HANA lub BW/4HANA na platformie Azure

- Planowanie i implementacja usługi Azure Virtual Machines dla oprogramowania SAP NetWeaver

- Używanie platformy Azure do hostowania i uruchamiania scenariuszy obciążeń SAP