Usługa Azure Disk Encryption dla maszyn wirtualnych z systemem Linux

Uwaga

W tym artykule odwołuje się do systemu CentOS — dystrybucji systemu Linux, która jest stanem End Of Life (EOL). Rozważ odpowiednie użycie i zaplanuj. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące zakończenia życia systemu CentOS.

Dotyczy: ✔️ Maszyny wirtualne z systemem Linux — elastyczne zestawy skalowania ✔️

Usługa Azure Disk Encryption pomaga chronić dane zgodnie z wymaganiami organizacji w zakresie zabezpieczeń i zgodności. Używa funkcji DM-Crypt systemu Linux do zapewnienia szyfrowania woluminów dla systemu operacyjnego i dysków danych maszyn wirtualnych platformy Azure oraz jest zintegrowana z usługą Azure Key Vault , aby ułatwić kontrolowanie kluczy szyfrowania dysków i wpisów tajnych oraz zarządzanie nimi.

Usługa Azure Disk Encryption jest odporna na strefy, tak samo jak maszyny wirtualne. Aby uzyskać szczegółowe informacje, zobacz Usługi platformy Azure, które obsługują Strefy dostępności.

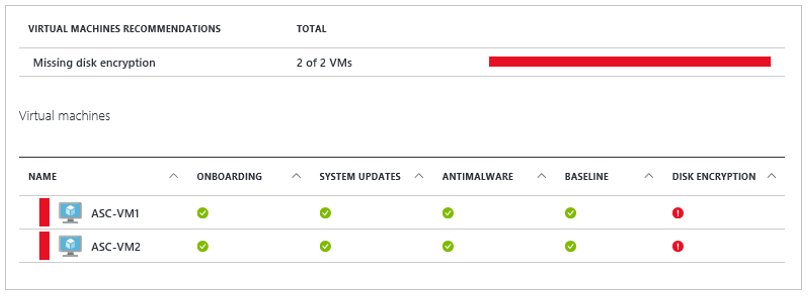

Jeśli używasz Microsoft Defender dla Chmury, otrzymasz alert, jeśli masz maszyny wirtualne, które nie są szyfrowane. Alerty są wyświetlane jako wysoka ważność, a zaleceniem jest szyfrowanie tych maszyn wirtualnych.

Ostrzeżenie

- Jeśli wcześniej użyto usługi Azure Disk Encryption z identyfikatorem Entra firmy Microsoft do szyfrowania maszyny wirtualnej, musisz nadal używać tej opcji do szyfrowania maszyny wirtualnej. Zobacz Usługa Azure Disk Encryption z aplikacją usługi Microsoft Entra ID (wcześniejsza wersja), aby poznać szczegóły.

- Niektóre zalecenia mogą zwiększyć użycie danych, sieci lub zasobów obliczeniowych, co powoduje dodatkowe koszty licencji lub subskrypcji. Aby utworzyć zasoby na platformie Azure w obsługiwanych regionach, musisz mieć prawidłową aktywną subskrypcję platformy Azure.

Podstawy usługi Azure Disk Encryption dla systemu Linux możesz poznać w ciągu kilku minut, zapoznasz się z przewodnikiem Szybki start Tworzenie i szyfrowanie maszyny wirtualnej z systemem Linux przy użyciu interfejsu wiersza polecenia platformy Azure lub Tworzenie i szyfrowanie maszyny wirtualnej z systemem Linux przy użyciu programu Azure PowerShell Szybki start.

Obsługiwane maszyny wirtualne i systemy operacyjne

Obsługiwane maszyny wirtualne

Maszyny wirtualne z systemem Linux są dostępne w różnych rozmiarach. Usługa Azure Disk Encryption jest obsługiwana na maszynach wirtualnych generacji 1 i 2. generacji. Usługa Azure Disk Encryption jest również dostępna dla maszyn wirtualnych z magazynem w warstwie Premium.

Zobacz Rozmiary maszyn wirtualnych platformy Azure bez lokalnego dysku tymczasowego.

Usługa Azure Disk Encryption nie jest również dostępna na maszynach wirtualnych z serii Podstawowa lub na maszynach wirtualnych, które nie spełniają tych minimalnych wymagań dotyczących pamięci:

Wymagania dotyczące pamięci

| Maszyna wirtualna | Wymaganie dotyczące minimalnej ilości pamięci |

|---|---|

| Maszyny wirtualne z systemem Linux podczas szyfrowania tylko woluminów danych | 2 GB |

| Maszyny wirtualne z systemem Linux podczas szyfrowania zarówno danych, jak i woluminów systemu operacyjnego, a użycie systemu plików głównego (/) wynosi 4 GB lub mniej | 8 GB |

| Maszyny wirtualne z systemem Linux podczas szyfrowania zarówno danych, jak i woluminów systemu operacyjnego, a użycie systemu plików głównego (/) jest większe niż 4 GB | Użycie głównego systemu plików * 2. Na przykład 16 GB użycia głównego systemu plików wymaga co najmniej 32 GB pamięci RAM |

Po zakończeniu procesu szyfrowania dysków systemu operacyjnego na maszynach wirtualnych z systemem Linux można skonfigurować maszynę wirtualną do uruchamiania z mniejszą ilością pamięci.

Aby uzyskać więcej wyjątków, zobacz Usługa Azure Disk Encryption: ograniczenia.

Obsługiwane systemy operacyjne

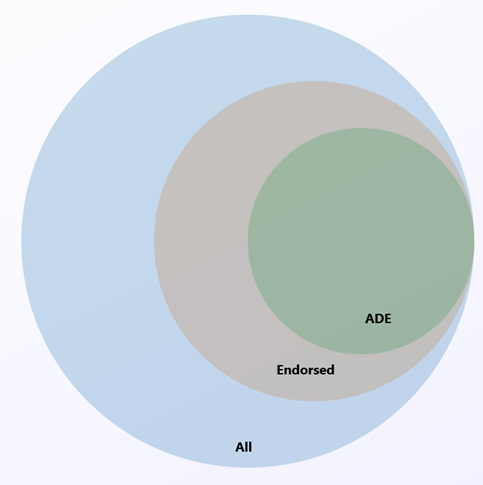

Usługa Azure Disk Encryption jest obsługiwana w podzestawie zatwierdzonych przez platformę Azure dystrybucji systemu Linux, która jest samym podzbiorem wszystkich możliwych dystrybucji serwera z systemem Linux.

Dystrybucje serwerów z systemem Linux, które nie są zatwierdzone przez platformę Azure, nie obsługują usługi Azure Disk Encryption; z tych, które są zatwierdzone, tylko następujące dystrybucje i wersje obsługują usługę Azure Disk Encryption:

| Publisher | Oferta | SKU | Nazwa URN | Typ woluminu obsługiwany do szyfrowania |

|---|---|---|---|---|

| Canonical | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Dysk systemu operacyjnego i danych |

| Canonical | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Dysk systemu operacyjnego i danych |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Dysk systemu operacyjnego i danych |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.7 | 7.7 | OpenLogic:CentOS:7.7:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.5 | 7.5 | OpenLogic:CentOS:7.5:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 7.4 | 7,4 | OpenLogic:CentOS:7.4:latest | Dysk systemu operacyjnego i danych |

| OpenLogic | CentOS 6.8 | 6.8 | OpenLogic:CentOS:6.8:latest | Tylko dysk z danymi |

| Oracle | Oracle Linux 8.6 | 8,6 | Oracle:Oracle-Linux:ol86-lvm:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8,6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.4 | 9,4 | RedHat:RHEL:9_4:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.4 Gen 2 | 9,4 | RedHat:RHEL:94_gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.3 | 9,3 | RedHat:RHEL:9_3:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.3 Gen 2 | 9,3 | RedHat:RHEL:93-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.2 | 9,2 | RedHat:RHEL:9_2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.2 Gen 2 | 9,2 | RedHat:RHEL:92-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.9 | 8,9 | RedHat:RHEL:8_9:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.8 | 8.8 | RedHat:RHEL:8_8:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.7 | 8.7 | RedHat:RHEL:8_7:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.7 Gen 2 | 8.7 | RedHat:RHEL:87-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.6 | 8,6 | RedHat:RHEL:8_6:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.6 Gen 2 | 8,6 | RedHat:RHEL:86-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.5 | 8.5 | RedHat:RHEL:8_5:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.4 | 8.4 | RedHat:RHEL:8.4:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.2 | 8.2 | RedHat:RHEL:8.2:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.8 | 7,8 | RedHat:RHEL:7.8:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.7 | 7.7 | RedHat:RHEL:7.7:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.5 | 7.5 | RedHat:RHEL:7.5:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 7.4 | 7,4 | RedHat:RHEL:7.4:latest | Dysk systemu operacyjnego i danych (patrz uwaga poniżej) |

| RedHat | RHEL 6.8 | 6.8 | RedHat:RHEL:6.8:latest | Dysk danych (patrz uwaga poniżej) |

| RedHat | RHEL 6.7 | 6.7 | RedHat:RHEL:6.7:latest | Dysk danych (patrz uwaga poniżej) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:latest | Tylko dysk z danymi |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:latest | Tylko dysk z danymi |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:latest | Tylko dysk z danymi |

* W przypadku wersji obrazów większych lub równych majowi 2023 r.

Uwaga

RHEL:

- Nowa implementacja usługi Azure Disk Encryption jest obsługiwana w przypadku systemu operacyjnego RHEL i dysku danych dla obrazów z płatnością zgodnie z rzeczywistym użyciem.

- Usługa ADE jest również obsługiwana w przypadku obrazów Gold z użyciem usługi RHEL Bring-Your-Own-Subscription, ale dopiero po zarejestrowaniu subskrypcji. Aby uzyskać więcej informacji, zobacz Red Hat Enterprise Linux Bring-Your-Own-Subscription Gold Images in Azure (Obrazy z użyciem rozwiązania Red Hat Enterprise Linux Bring-Your-Own-Subscription Gold na platformie Azure)

Wszystkie dystrybucje:

- Obsługa programu ADE dla określonego typu oferty nie wykracza poza datę zakończenia okresu użytkowania podaną przez wydawcę.

- Starsze rozwiązanie ADE (korzystające z poświadczeń firmy Microsoft Entra) nie jest zalecane dla nowych maszyn wirtualnych i nie jest zgodne z wersjami RHEL nowszymi niż RHEL 7.8 lub Python 3 jako domyślne.

Dodatkowe wymagania dotyczące maszyny wirtualnej

Usługa Azure Disk Encryption wymaga obecności modułów dm-crypt i vfat w systemie. Usunięcie lub wyłączenie narzędzia vfat z obrazu domyślnego uniemożliwi systemowi odczytywanie woluminu klucza i uzyskanie klucza potrzebnego do odblokowania dysków podczas kolejnych ponownych rozruchów. Kroki wzmacniania zabezpieczeń systemu, które usuwają moduł vfat z systemu lub wymuszają rozszerzenie punktów instalacji/folderów systemu operacyjnego na dyskach danych, nie są zgodne z usługą Azure Disk Encryption.

Przed włączeniem szyfrowania dyski danych do szyfrowania muszą być poprawnie wymienione w /etc/fstab. Użyj opcji "nofail" podczas tworzenia wpisów i wybierz trwałą nazwę urządzenia bloku (ponieważ nazwy urządzeń w formacie "/dev/sdX" mogą nie być skojarzone z tym samym dyskiem podczas ponownego uruchamiania, szczególnie po szyfrowaniu; aby uzyskać więcej szczegółów na temat tego zachowania, zobacz: Rozwiązywanie problemów ze zmianami nazwy urządzenia maszyny wirtualnej z systemem Linux).

Upewnij się, że ustawienia /etc/fstab są prawidłowo skonfigurowane do instalowania. Aby skonfigurować te ustawienia, uruchom polecenie instalacji lub uruchom ponownie maszynę wirtualną i wyzwól ponowną instalację w ten sposób. Po zakończeniu sprawdź dane wyjściowe polecenia lsblk, aby sprawdzić, czy dysk jest nadal zainstalowany.

- Jeśli plik /etc/fstab nie zainstaluje dysku prawidłowo przed włączeniem szyfrowania, usługa Azure Disk Encryption nie będzie mogła zainstalować go poprawnie.

- Proces usługi Azure Disk Encryption przeniesie informacje o instalacji z pliku /etc/fstab i do własnego pliku konfiguracji w ramach procesu szyfrowania. Nie alarmuj, aby zobaczyć brak wpisu z /etc/fstab po zakończeniu szyfrowania dysku danych.

- Przed rozpoczęciem szyfrowania należy zatrzymać wszystkie usługi i procesy, które mogą być zapisywane na zainstalowanych dyskach danych i wyłączać je, aby nie uruchamiały się automatycznie po ponownym uruchomieniu. Mogą one przechowywać pliki otwarte na tych partycjach, uniemożliwiając ich ponowne odinstalowanie, powodując niepowodzenie szyfrowania.

- Po ponownym uruchomieniu proces usługi Azure Disk Encryption zainstaluje nowo zaszyfrowane dyski. Nie będą one natychmiast dostępne po ponownym uruchomieniu. Proces wymaga czasu na uruchomienie, odblokowanie, a następnie zainstalowanie zaszyfrowanych dysków przed udostępnieniem innych procesów dostępu. Ten proces może potrwać więcej niż minutę po ponownym uruchomieniu w zależności od właściwości systemu.

Oto przykład poleceń używanych do instalowania dysków danych i tworzenia niezbędnych wpisów /etc/fstab:

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Wymagania dotyczące sieci

Aby włączyć funkcję Azure Disk Encryption, maszyny wirtualne z systemem Linux muszą spełniać następujące wymagania dotyczące konfiguracji punktu końcowego sieci:

- Maszyna wirtualna z systemem Linux musi być w stanie nawiązać połączenie z punktem końcowym usługi Azure Storage, który hostuje repozytorium rozszerzenia platformy Azure i konto usługi Azure Storage hostujące pliki VHD.

- Jeśli zasady zabezpieczeń ograniczają dostęp z maszyn wirtualnych platformy Azure do Internetu, możesz rozpoznać powyższy identyfikator URI i skonfigurować określoną regułę, aby zezwolić na łączność wychodzącą z adresami IP. Aby uzyskać więcej informacji, zobacz Azure Key Vault za zaporą.

Wymagania dotyczące magazynu kluczy szyfrowania

Usługa Azure Disk Encryption wymaga usługi Azure Key Vault do kontrolowania kluczy szyfrowania dysków i wpisów tajnych oraz zarządzania nimi. Magazyn kluczy i maszyny wirtualne muszą znajdować się w tym samym regionie i subskrypcji platformy Azure.

Aby uzyskać szczegółowe informacje, zobacz Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption.

Terminologia

W poniższej tabeli zdefiniowano niektóre typowe terminy używane w dokumentacji szyfrowania dysków platformy Azure:

| Terminologia | Definicja |

|---|---|

| Azure Key Vault | Usługa Key Vault to kryptograficzna usługa zarządzania kluczami oparta na zweryfikowanych sprzętowych modułach zabezpieczeń sprzętowych standardu FIPS (Federal Information Processing Standards). Te standardy pomagają chronić klucze kryptograficzne i poufne wpisy tajne. Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Key Vault i Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption. |

| Interfejs wiersza polecenia platformy Azure | Interfejs wiersza polecenia platformy Azure jest zoptymalizowany pod kątem zarządzania zasobami platformy Azure i administrowania nimi z poziomu wiersza polecenia. |

| DM-Crypt | DM-Crypt to oparty na systemie Linux podsystem transparent disk-encryption używany do włączania szyfrowania dysków na maszynach wirtualnych z systemem Linux. |

| Klucz szyfrowania klucza (KEK) | Klucz asymetryczny (RSA 2048), którego można użyć do ochrony lub opakowowania wpisu tajnego. Możesz udostępnić sprzętowy moduł zabezpieczeń (HSM) chroniony kluczem lub kluczem chronionym przez oprogramowanie. Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Key Vault i Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption. |

| Polecenia cmdlet programu PowerShell | Aby uzyskać więcej informacji, zobacz Polecenia cmdlet programu Azure PowerShell. |

Następne kroki

- Szybki start — tworzenie i szyfrowanie maszyny wirtualnej z systemem Linux przy użyciu interfejsu wiersza polecenia platformy Azure

- Szybki start — tworzenie i szyfrowanie maszyny wirtualnej z systemem Linux przy użyciu programu Azure PowerShell

- Scenariusze usługi Azure Disk Encryption w przypadku maszyn wirtualnych z systemem Linux

- Skrypt interfejsu wiersza polecenia wymagań wstępnych usługi Azure Disk Encryption

- Skrypt programu PowerShell wymagań wstępnych usługi Azure Disk Encryption

- Tworzenie i konfigurowanie magazynu kluczy dla usługi Azure Disk Encryption