Architektury zarządzania tożsamościami i dostępem (IAM) zapewniają struktury do ochrony danych i zasobów. Sieci wewnętrzne ustanawiają granice zabezpieczeń w systemach lokalnych. W środowiskach w chmurze sieci obwodowe i zapory nie są wystarczające do zarządzania dostępem do aplikacji i danych. Zamiast tego systemy chmury publicznej korzystają z rozwiązań tożsamości na potrzeby zabezpieczeń granic.

Rozwiązanie do obsługi tożsamości kontroluje dostęp do aplikacji i danych organizacji. Użytkownicy, urządzenia i aplikacje mają tożsamości. Składniki IAM obsługują uwierzytelnianie i autoryzację tych i innych tożsamości. Proces uwierzytelniania kontroluje, kto lub co używa konta. Autoryzacja steruje tym, co użytkownik może robić w aplikacjach.

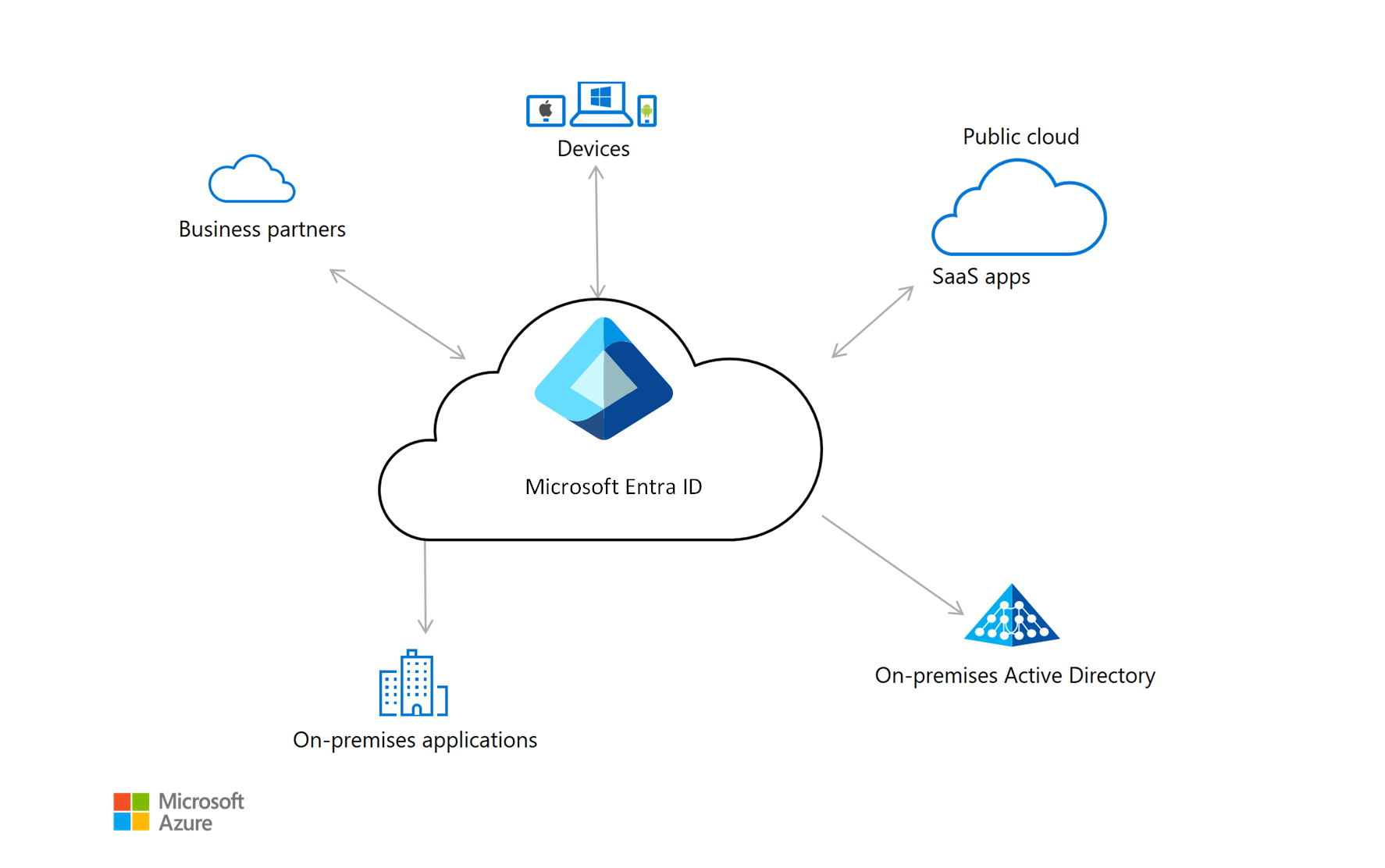

Niezależnie od tego, czy dopiero zaczynasz oceniać rozwiązania tożsamości, czy chcesz rozszerzyć bieżącą implementację, platforma Azure oferuje wiele opcji. Jednym z przykładów jest microsoft Entra ID— usługa w chmurze, która zapewnia funkcje zarządzania tożsamościami i kontroli dostępu. Aby zdecydować się na rozwiązanie, zacznij od zapoznania się z tą usługą i innymi składnikami, narzędziami i architekturami referencyjnymi platformy Azure.

Wprowadzenie do tożsamości na platformie Azure

Jeśli dopiero zaczynasz pracę z zarządzaniem dostępem i tożsamościami, najlepszym miejscem do rozpoczęcia jest Microsoft Learn. Ta bezpłatna platforma online oferuje filmy wideo, samouczki i praktyczne szkolenia dla różnych produktów i usług.

Poniższe zasoby mogą pomóc w zapoznaniu się z podstawowymi pojęciami dotyczącymi zarządzania dostępem i tożsamościami.

Ścieżki szkoleniowe

- Podstawy zabezpieczeń, zgodności i tożsamości firmy Microsoft: opis możliwości rozwiązań do zarządzania tożsamościami i dostępem firmy Microsoft

- Implementowanie tożsamości firmy Microsoft — kojarzenie

- SC-300: Implementowanie rozwiązania do zarządzania tożsamościami

- MS-500 część 1 — implementowanie tożsamości i dostępu oraz zarządzanie nimi

Moduły

Ścieżka do środowiska produkcyjnego

Po omówieniu podstaw zarządzania tożsamościami następnym krokiem jest opracowanie rozwiązania.

Projektowanie

Aby zapoznać się z opcjami rozwiązań do obsługi tożsamości, zapoznaj się z następującymi zasobami:

Porównanie trzech usług, które zapewniają dostęp do tożsamości centralnej, zobacz Porównanie usług domena usługi Active Directory zarządzanych samodzielnie, Microsoft Entra ID i zarządzanych usług Microsoft Entra Domain Services.

Aby uzyskać informacje na temat kojarzenia ofert rozliczeniowych z dzierżawą firmy Microsoft Entra, zobacz Oferty rozliczeniowe platformy Azure i dzierżawy usługi Active Directory.

Aby ocenić opcje tożsamości i podstawy dostępu, zobacz Obszar projektowania zarządzania tożsamościami i dostępem na platformie Azure.

Aby zapoznać się ze sposobami organizowania zasobów wdrażanych w chmurze, zobacz Organizacja zasobów.

Aby zapoznać się z porównaniem różnych opcji uwierzytelniania, zobacz Wybieranie odpowiedniej metody uwierzytelniania dla rozwiązania tożsamości hybrydowej firmy Microsoft Entra.

Aby zapoznać się z kompleksowym rozwiązaniem do obsługi tożsamości hybrydowej, zobacz Jak usługa Microsoft Entra ID zapewnia zarządzanie chmurą dla obciążeń lokalnych.

Aby dowiedzieć się, jak firma Microsoft Entra Connect integruje katalogi lokalne z identyfikatorem Entra firmy Microsoft, zobacz Co to jest microsoft Entra Connect?.

Implementacja

Po podjęciu decyzji o podejściu kolejna jest implementacja. Aby uzyskać zalecenia dotyczące wdrażania, zobacz następujące zasoby:

Aby zapoznać się z serią artykułów i przykładów kodu dla rozwiązania wielodostępnego, zobacz Zarządzanie tożsamościami w aplikacjach wielodostępnych.

Aby uzyskać informacje na temat wdrażania identyfikatora Entra firmy Microsoft, zobacz następujące zasoby:

Aby dowiedzieć się, jak używać identyfikatora Entra firmy Microsoft do zabezpieczania aplikacji jednostronicowej, zobacz samouczki w temacie Rejestrowanie aplikacji jednostronicowej przy użyciu Platforma tożsamości Microsoft.

Najlepsze rozwiązania

Dzięki możliwościom, takich jak automatyzacja, samoobsługa i logowanie jednokrotne, identyfikator Microsoft Entra ID może zwiększyć produktywność. Aby uzyskać ogólne informacje na temat korzystania z tej usługi, zobacz Cztery kroki do silnej podstawy tożsamości przy użyciu identyfikatora Entra firmy Microsoft.

Aby sprawdzić, czy implementacja firmy Microsoft Entra jest zgodna z testem porównawczym zabezpieczeń platformy Azure w wersji 2.0, zobacz Punkt odniesienia zabezpieczeń platformy Azure dla identyfikatora Entra firmy Microsoft.

Niektóre rozwiązania używają prywatnych punktów końcowych w dzierżawach do łączenia się z usługami platformy Azure. Aby zapoznać się z wytycznymi dotyczącymi problemów z zabezpieczeniami dotyczącymi prywatnych punktów końcowych, zobacz Ograniczanie połączeń prywatnych punktów końcowych między dzierżawami na platformie Azure.

Aby uzyskać zalecenia dotyczące następujących scenariuszy, zobacz Integrowanie lokalnych domen usługi AD z identyfikatorem Entra firmy Microsoft:

- Udzielanie użytkownikom zdalnym w organizacji dostępu do aplikacji internetowych platformy Azure

- Implementowanie możliwości samoobsługi dla użytkowników końcowych

- Używanie sieci lokalnej i sieci wirtualnej, która nie jest połączona za pomocą tunelu wirtualnej sieci prywatnej (VPN) ani obwodu usługi ExpressRoute

Aby uzyskać ogólne informacje i wskazówki dotyczące migrowania aplikacji do identyfikatora Entra firmy Microsoft, zobacz następujące artykuły:

Zestaw implementacji punktów odniesienia

Te architektury referencyjne zapewniają implementacje punktów odniesienia dla różnych scenariuszy:

- Tworzenie lasu zasobów usług AD DS na platformie Azure

- Wdrażanie usług AD DS w sieci wirtualnej platformy Azure

- Rozszerzanie lokalnych usług AD FS na platformę Azure

Bądź na bieżąco z tożsamością

Identyfikator Entra firmy Microsoft otrzymuje ciągłe ulepszenia.

- Aby być na bieżąco z najnowszymi wydarzeniami, zobacz Co nowego w usłudze Microsoft Entra ID?.

- Aby zapoznać się z planem pokazującym nowe kluczowe funkcje i usługi, zobacz Aktualizacje platformy Azure.

Dodatkowe zasoby

Poniższe zasoby zawierają praktyczne zalecenia i informacje dotyczące konkretnych scenariuszy.

Microsoft Entra ID w środowiskach edukacyjnych

- Wprowadzenie do dzierżaw firmy Microsoft Entra

- Projektowanie architektury wielokatalogowej dla dużych instytucji

- Projektowanie konfiguracji dzierżawy

- Projektowanie strategii uwierzytelniania i poświadczeń

- Projektowanie strategii konta

- Projektowanie ładu tożsamości

- Zaktualizowano wskazówki dotyczące wdrażania platformy Microsoft 365 EDU podczas covid-19