W przypadku cyberbezpieczeństwa konfigurowanie automatycznego odnawiania certyfikatów jest ważne w celu utrzymania bezpiecznego i niezawodnego środowiska. Nie można zaktualizować lub odnowić certyfikatów w odpowiednim czasie, co naraża systemy na luki w zabezpieczeniach. Obszary potencjalnie podatne na zagrożenia obejmują:

- Certyfikaty TLS/SSL, które wygasły.

- Sieci, które podlegają potencjalnym naruszeniom.

- Poufne dane, które są niezabezpieczone.

- Usługi, które przechodzą w dół dla procesów biznesowych.

- Utrata reputacji marki, która narusza integralność i poufność transakcji cyfrowych.

Usługa Azure Key Vault obsługuje automatyczne odnawianie certyfikatów wystawione przez zintegrowany urząd certyfikacji, taki jak DigiCert lub GlobalSign. W przypadku nieintegrowego urzędu certyfikacji wymagane jest ręczne podejście.

W tym artykule opisano lukę, zapewniając automatyczny proces odnawiania dostosowany do certyfikatów z nieintegracyjnych urzędów certyfikacji. Ten proces bezproblemowo przechowuje nowe certyfikaty w usłudze Key Vault, zwiększa wydajność, zwiększa bezpieczeństwo i upraszcza wdrażanie dzięki integracji z różnymi zasobami platformy Azure.

Proces automatycznego odnawiania zmniejsza błąd człowieka i minimalizuje przerwy w działaniu usługi. Podczas automatyzowania odnawiania certyfikatu przyspiesza on nie tylko proces odnawiania, ale zmniejsza prawdopodobieństwo wystąpienia błędów, które mogą wystąpić podczas ręcznej obsługi. Korzystając z możliwości usługi Key Vault i jej rozszerzeń, można utworzyć wydajny proces automatyczny w celu zoptymalizowania operacji i niezawodności.

Chociaż automatyczne odnawianie certyfikatów jest głównym celem, szerszym celem jest zwiększenie bezpieczeństwa we wszystkich obszarach procesu. Ten wysiłek obejmuje implementowanie zasady najniższych uprawnień (PoLP) lub podobnych mechanizmów kontroli dostępu przy użyciu usługi Key Vault. Podkreśla również znaczenie niezawodnych praktyk rejestrowania i monitorowania usługi Key Vault. Ten artykuł podkreśla znaczenie używania usługi Key Vault do wzmacniania całego cyklu życia zarządzania certyfikatami i pokazuje, że korzyści zabezpieczeń nie są ograniczone do przechowywania certyfikatów.

Możesz użyć usługi Key Vault i jej automatycznego procesu odnawiania, aby stale aktualizować certyfikaty. Automatyczne odnawianie odgrywa ważną rolę w procesie wdrażania i pomaga usługom platformy Azure, które integrują się z usługą Key Vault, korzystają z aktualnych certyfikatów. Ten artykuł zawiera szczegółowe informacje na temat tego, jak ciągłe odnawianie i ułatwienia dostępu przyczyniają się do ogólnej wydajności wdrażania i niezawodności usług platformy Azure.

Architektura

Oto krótkie omówienie podstawowej architektury, która obsługuje to rozwiązanie.

Pobierz plik programu Visio z tą architekturą.

Środowisko platformy Azure obejmuje następujące zasoby platformy jako usługi (PaaS): magazyn kluczy przeznaczony do przechowywania certyfikatów wystawionych tylko przez ten sam nieintegrowany urząd certyfikacji, temat systemu usługi Azure Event Grid, kolejkę konta magazynu i konto usługi Azure Automation, które uwidacznia element webhook przeznaczony dla usługi Event Grid.

W tym scenariuszu przyjęto założenie, że istniejąca infrastruktura kluczy publicznych (PKI) jest już w miejscu i składa się z urzędu certyfikacji przedsiębiorstwa firmy Microsoft przyłączonego do domeny w usłudze Microsoft Entra ID. Zarówno infrastruktura kluczy publicznych, jak i domena usługi Active Directory mogą znajdować się na platformie Azure lub lokalnie, oraz serwery, które muszą być skonfigurowane do odnawiania certyfikatu.

Maszyny wirtualne z certyfikatami do monitorowania odnawiania nie muszą być przyłączone do usługi Active Directory ani identyfikatora Entra firmy Microsoft. Jedynym wymaganiem jest dołączenie urzędu certyfikacji i hybrydowego procesu roboczego, jeśli znajduje się na innej maszynie wirtualnej niż urząd certyfikacji.

Poniższe sekcje zawierają szczegółowe informacje dotyczące procesu automatycznego odnawiania.

Przepływ pracy

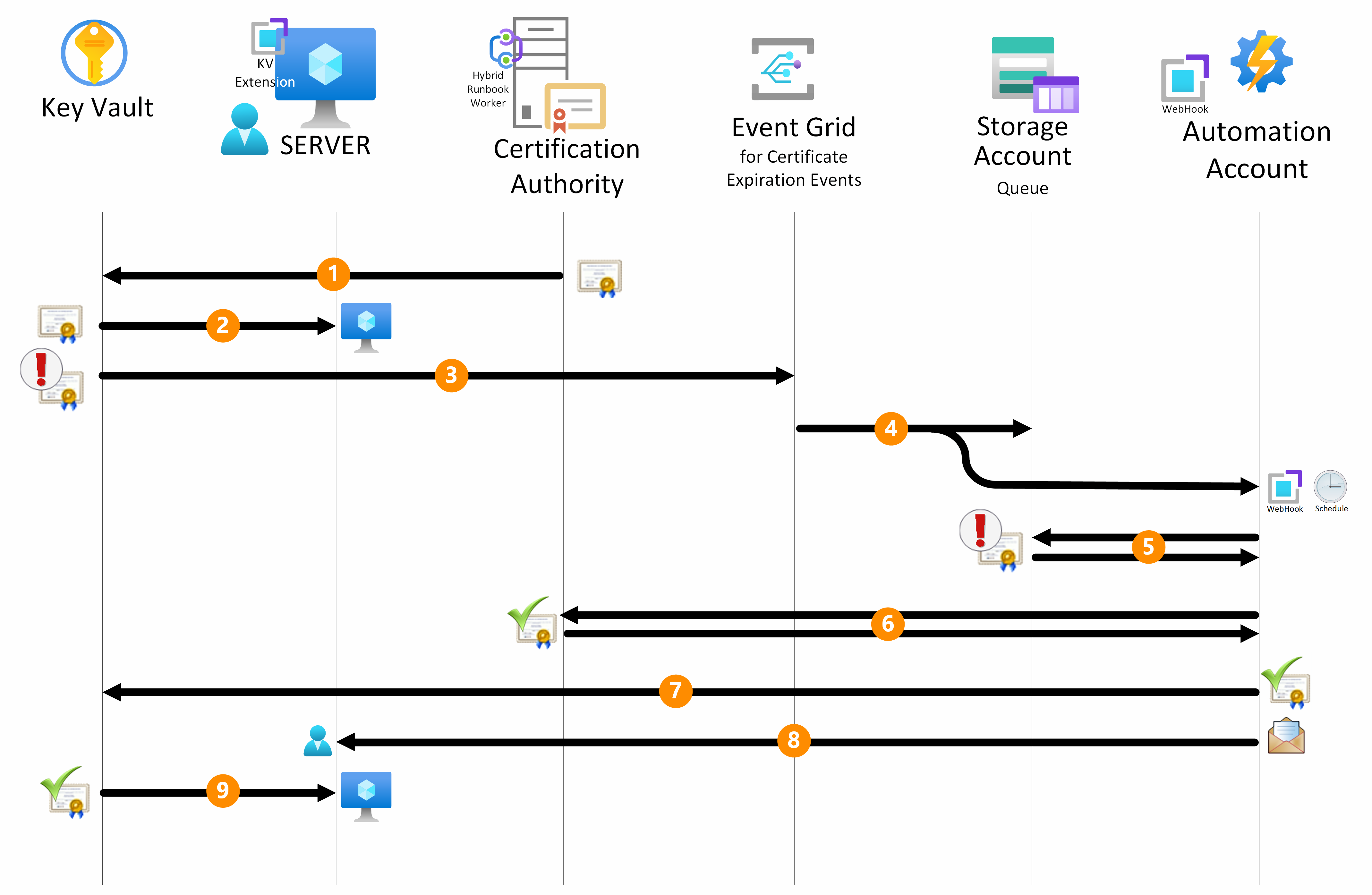

Ten obraz przedstawia automatyczny przepływ pracy na potrzeby odnawiania certyfikatów w ekosystemie platformy Azure.

Konfiguracja usługi Key Vault: początkowa faza procesu odnawiania obejmuje przechowywanie obiektu certyfikatu w wyznaczonej sekcji Certyfikaty magazynu kluczy.

Chociaż nie jest to obowiązkowe, można skonfigurować niestandardowe powiadomienia e-mail, tagując certyfikat adresem e-mail adresata. Oznaczanie certyfikatu zapewnia terminowe powiadomienia po zakończeniu procesu odnawiania. Jeśli wielu adresatów jest niezbędnych, rozdziel ich adresy e-mail przecinkami lub średnikami. Nazwa tagu w tym celu to Odbiorca, a jego wartość to co najmniej jeden adres e-mail wyznaczonych administratorów.

W przypadku używania tagów zamiast wbudowanych powiadomień o certyfikacie można zastosować powiadomienia do określonego certyfikatu z wyznaczonym adresatem. Wbudowane powiadomienia o certyfikatach są stosowane w sposób niesyskryminowany do wszystkich certyfikatów w magazynie kluczy i używają tego samego adresata dla wszystkich.

Wbudowane powiadomienia można zintegrować z rozwiązaniem, ale użyć innego podejścia. Chociaż wbudowane powiadomienia mogą powiadamiać tylko o nadchodzącym wygaśnięciu certyfikatu, tagi mogą wysyłać powiadomienia po odnowieniu certyfikatu w wewnętrznym urzędzie certyfikacji i dostępności w usłudze Key Vault.

Konfiguracja rozszerzenia usługi Key Vault: należy wyposażyć serwery, które muszą używać certyfikatów z rozszerzeniem usługi Key Vault, wszechstronnym narzędziem zgodnym z systemami Windows i Linux . Obsługiwane są serwery infrastruktury jako usługi (IaaS) platformy Azure oraz serwery lokalne lub inne serwery w chmurze zintegrowane za pośrednictwem usługi Azure Arc . Skonfiguruj rozszerzenie usługi Key Vault, aby okresowo sondować usługę Key Vault pod kątem wszelkich zaktualizowanych certyfikatów. Interwał sondowania jest dostosowywalny i elastyczny, dzięki czemu może być zgodny z określonymi wymaganiami operacyjnymi.

Integracja usługi Event Grid: gdy certyfikat zbliża się do wygaśnięcia, dwie subskrypcje usługi Event Grid przechwytywać to ważne zdarzenie okresu istnienia z magazynu kluczy.

Wyzwalacze usługi Event Grid: jedna subskrypcja usługi Event Grid wysyła informacje o odnawianiu certyfikatu do kolejki konta magazynu. Druga subskrypcja wyzwala uruchomienie elementu Runbook za pomocą skonfigurowanego elementu webhook na koncie usługi Automation. Jeśli element Runbook nie może odnowić certyfikatu lub jeśli urząd certyfikacji jest niedostępny, zaplanowany proces ponawia próbę odnowienia elementu Runbook z tego punktu do momentu wyczyszczenia kolejki. Ten proces sprawia, że rozwiązanie jest niezawodne.

Aby zwiększyć odporność rozwiązania, skonfiguruj mechanizm lokalizacji utraconych komunikatów. Zarządza potencjalnymi błędami, które mogą wystąpić podczas przesyłania komunikatów z usługi Event Grid do miejsc docelowych subskrypcji, kolejki magazynu i elementu webhook.

Kolejka konta magazynu: element Runbook jest uruchamiany na serwerze urzędu certyfikacji skonfigurowanym jako hybrydowy proces roboczy elementu Runbook automatyzacji. Odbiera wszystkie komunikaty w kolejce konta magazynu zawierające nazwę wygasającego certyfikatu i magazyn kluczy hostujący element Runbook. Poniższe kroki są wykonywane dla każdego komunikatu w kolejce.

Odnawianie certyfikatu: skrypt w elemecie Runbook łączy się z platformą Azure w celu pobrania nazwy szablonu certyfikatu skonfigurowanego podczas generowania. Szablon jest składnikiem konfiguracji urzędu certyfikacji, który definiuje atrybuty i przeznaczenie certyfikatów do wygenerowania.

Po interfejsie skryptu z usługą Key Vault inicjuje żądanie odnowienia certyfikatu. To żądanie wyzwala usługę Key Vault w celu wygenerowania żądania podpisania certyfikatu (CSR) i stosuje ten sam szablon, który wygenerował oryginalny certyfikat. Ten proces gwarantuje, że odnowiony certyfikat jest zgodny ze wstępnie zdefiniowanymi zasadami zabezpieczeń. Aby uzyskać więcej informacji na temat zabezpieczeń w procesie uwierzytelniania i autoryzacji, zobacz sekcję Zabezpieczenia .

Skrypt pobiera żądanie CSR i przesyła go do urzędu certyfikacji.

Urząd certyfikacji generuje nowy certyfikat x509 na podstawie poprawnego szablonu i wysyła go z powrotem do skryptu. Ten krok gwarantuje, że odnowiony certyfikat jest zgodny ze wstępnie zdefiniowanymi zasadami zabezpieczeń.

Scalanie certyfikatów i aktualizacja usługi Key Vault: skrypt scala odnowiony certyfikat z powrotem do magazynu kluczy, finalizując proces aktualizacji i usuwając komunikat z kolejki. W całym procesie klucz prywatny certyfikatu nigdy nie jest wyodrębniany z magazynu kluczy.

Monitorowanie i wysyłanie powiadomień e-mail: wszystkie operacje uruchamiane przez różne składniki platformy Azure, takie jak konto usługi Automation, usługa Key Vault, kolejka konta magazynu i usługa Event Grid, są rejestrowane w obszarze roboczym Dzienniki usługi Azure Monitor w celu włączenia monitorowania. Po scaleniu certyfikatu z magazynem kluczy skrypt wysyła do administratorów wiadomość e-mail z powiadomieniem o wyniku.

Pobieranie certyfikatów: rozszerzenie usługi Key Vault na serwerze odgrywa ważną rolę w tej fazie. Automatycznie pobiera najnowszą wersję certyfikatu z magazynu kluczy do magazynu lokalnego serwera korzystającego z certyfikatu. Można skonfigurować wiele serwerów z rozszerzeniem usługi Key Vault, aby pobrać ten sam certyfikat (symbol wieloznaczny lub z wieloma certyfikatami alternatywnej nazwy podmiotu (SAN) z magazynu kluczy.

Składniki

Rozwiązanie używa różnych składników do obsługi automatycznego odnawiania certyfikatów na platformie Azure. W poniższych sekcjach opisano każdy składnik i jego konkretny cel.

Rozszerzenie usługi Key Vault

Rozszerzenie usługi Key Vault odgrywa istotną rolę w automatyzowaniu odnawiania certyfikatów i musi być zainstalowane na serwerach, które wymagają automatyzacji. Aby uzyskać więcej informacji na temat procedur instalacji na serwerach z systemem Windows, zobacz Rozszerzenie usługi Key Vault dla systemu Windows. Aby uzyskać więcej informacji na temat kroków instalacji serwerów z systemem Linux, zobacz Rozszerzenie usługi Key Vault dla systemu Linux. Aby uzyskać więcej informacji na temat serwerów z obsługą usługi Azure Arc, zobacz Rozszerzenie usługi Key Vault dla serwerów z obsługą usługi Arc.

Uwaga

Poniżej przedstawiono przykładowe skrypty, które można uruchomić z poziomu usługi Azure Cloud Shell na potrzeby konfigurowania rozszerzenia usługi Key Vault:

Parametry konfiguracji rozszerzenia usługi Key Vault obejmują:

- Nazwa magazynu kluczy: magazyn kluczy zawierający certyfikat do odnowienia.

- Nazwa certyfikatu: nazwa certyfikatu do odnowienia.

- Magazyn certyfikatów, nazwa i lokalizacja: magazyn certyfikatów, w którym jest przechowywany certyfikat. Na serwerach z systemem Windows wartość domyślna dla pola Nazwa to

My, a lokalizacja toLocalMachine, czyli osobisty magazyn certyfikatów komputera. Na serwerach z systemem Linux można określić ścieżkę systemu plików, przy założeniu, że wartość domyślna toAzureKeyVault, czyli magazyn certyfikatów dla usługi Key Vault. - linkOnRenewal: flaga wskazująca, czy certyfikat powinien być połączony z serwerem podczas odnawiania. Jeśli ustawiono

truewartość na maszynach z systemem Windows, kopiuje nowy certyfikat w magazynie i łączy go ze starym certyfikatem, co skutecznie łączy certyfikat. Wartość domyślna oznaczafalse, że wymagane jest jawne powiązanie. - pollingIntervalInS: interwał sondowania rozszerzenia usługi Key Vault w celu sprawdzenia dostępności aktualizacji certyfikatu. Wartość domyślna to

3600sekundy (1 godzina). - authenticationSetting: ustawienie uwierzytelniania dla rozszerzenia usługi Key Vault. W przypadku serwerów platformy Azure można pominąć to ustawienie, co oznacza, że tożsamość zarządzana przypisana przez system maszyny wirtualnej jest używana w magazynie kluczy. W przypadku serwerów lokalnych określenie ustawienia

msiEndpoint = "http://localhost:40342/metadata/identity"oznacza użycie jednostki usługi skojarzonej z obiektem komputera utworzonym podczas dołączania do usługi Azure Arc.

Uwaga

Określ parametry rozszerzenia usługi Key Vault tylko podczas początkowej konfiguracji. Dzięki temu nie zostaną one poddane żadnym zmianom w trakcie procesu odnawiania.

Konto usługi Automation

Konto usługi Automation obsługuje proces odnawiania certyfikatu. Konto należy skonfigurować przy użyciu elementu Runbook przy użyciu skryptu programu PowerShell.

Należy również utworzyć hybrydową grupę procesów roboczych. Skojarz grupę hybrydowych procesów roboczych z elementem członkowskim systemu Windows Server tej samej domeny usługi Active Directory urzędu certyfikacji, w idealnym przypadku urzędu certyfikacji, do uruchamiania elementów Runbook.

Element Runbook musi mieć skojarzony element webhook zainicjowany z hybrydowego procesu roboczego elementu Runbook. Skonfiguruj adres URL elementu webhook w subskrypcji zdarzeń tematu systemu usługi Event Grid.

Kolejka konta magazynu

Kolejka konta magazynu przechowuje komunikaty zawierające nazwę odnawianego certyfikatu oraz magazyn kluczy zawierający certyfikat. Skonfiguruj kolejkę konta magazynu w subskrypcji zdarzeń tematu systemu usługi Event Grid. Kolejka obsługuje oddzielenie skryptu od zdarzenia powiadomienia o wygaśnięciu certyfikatu. Obsługuje utrwalanie zdarzenia w komunikacie kolejki. Takie podejście pomaga zagwarantować, że proces odnawiania certyfikatów jest powtarzany za pośrednictwem zaplanowanych zadań, nawet jeśli występują problemy występujące podczas uruchamiania skryptu.

Hybrydowy proces roboczy elementu Runbook

Hybrydowy proces roboczy elementu Runbook odgrywa istotną rolę w używaniu elementów Runbook. Należy zainstalować hybrydowy proces roboczy elementu Runbook przy użyciu metody rozszerzenia hybrydowego procesu roboczego platformy Azure, która jest obsługiwanym trybem nowej instalacji. Należy go utworzyć i skojarzyć z członkiem systemu Windows Server w tej samej domenie usługi Active Directory urzędu certyfikacji, najlepiej sam urząd certyfikacji.

Key Vault

Usługa Key Vault to bezpieczne repozytorium certyfikatów. W sekcji zdarzeń magazynu kluczy skojarz temat system usługi Event Grid z elementem webhook konta usługi Automation i subskrypcją.

Event Grid

Usługa Event Grid obsługuje komunikację sterowaną zdarzeniami na platformie Azure. Skonfiguruj usługę Event Grid, konfigurując temat systemowy i subskrypcję zdarzeń w celu monitorowania odpowiednich zdarzeń. Odpowiednie zdarzenia obejmują alerty dotyczące wygasania certyfikatów, wyzwalanie akcji w przepływie pracy automatyzacji i publikowanie komunikatów w kolejce konta magazynu. Skonfiguruj temat systemu usługi Event Grid przy użyciu następujących parametrów:

- Źródło: nazwa magazynu kluczy zawierającego certyfikaty.

- Typ źródła: typ źródła. Na przykład typem źródłowym dla tego rozwiązania jest

Azure Key Vault. - Typy zdarzeń: typ zdarzenia, który ma być monitorowany. Na przykład typ zdarzenia dla tego rozwiązania to

Microsoft.KeyVault.CertificateNearExpiry. To zdarzenie jest wyzwalane, gdy certyfikat jest bliski wygaśnięcia. - Subskrypcja elementu webhook:

- Nazwa subskrypcji: nazwa subskrypcji zdarzeń.

- Typ punktu końcowego: typ punktu końcowego do użycia. Na przykład typ punktu końcowego dla tego rozwiązania to

Webhook. - Punkt końcowy: adres URL elementu webhook skojarzonego z elementem Runbook konta usługi Automation. Aby uzyskać więcej informacji, zobacz sekcję Konto usługi Automation.

- Subskrypcja dla kolejki magazynu:

- Nazwa subskrypcji: nazwa subskrypcji zdarzeń.

- Typ punktu końcowego: typ punktu końcowego do użycia. Na przykład typ punktu końcowego dla tego rozwiązania to

StorageQueue. - Punkt końcowy: kolejka konta magazynu.

Alternatywy

To rozwiązanie używa konta usługi Automation do organizowania procesu odnawiania certyfikatów i używa hybrydowego procesu roboczego elementu Runbook, aby zapewnić elastyczność integracji z urzędem certyfikacji lokalnie lub w innych chmurach.

Alternatywną metodą jest użycie usługi Logic Apps. Główną różnicą między dwoma podejściami jest to, że konto usługi Automation jest rozwiązaniem platformy jako usługi (PaaS), natomiast usługa Logic Apps jest rozwiązaniem oprogramowania jako usługi (SaaS).

Główną zaletą usługi Logic Apps jest to, że jest to w pełni zarządzana usługa. Nie musisz martwić się o podstawową infrastrukturę. Ponadto usługa Logic Apps może łatwo integrować się z łącznikami zewnętrznymi, rozszerzając zakres możliwości powiadomień, takich jak angażowanie się w usługę Microsoft Teams lub Microsoft 365.

Usługa Logic Apps nie ma funkcji podobnej do hybrydowego procesu roboczego elementu Runbook, co powoduje mniej elastyczną integrację z urzędem certyfikacji, dlatego konto usługi Automation jest preferowanym podejściem.

Szczegóły scenariusza

Każda organizacja wymaga bezpiecznego i wydajnego zarządzania cyklem życia certyfikatu. Nie można zaktualizować certyfikatu przed wygaśnięciem może prowadzić do przerw w działaniu usługi i ponieść znaczne koszty dla firmy.

Przedsiębiorstwa zwykle obsługują złożone infrastruktury IT obejmujące wiele zespołów odpowiedzialnych za cykl życia certyfikatu. Ręczny charakter procesu odnawiania certyfikatu często wprowadza błędy i zużywa cenny czas.

To rozwiązanie rozwiązuje problemy, automatyzując odnawianie certyfikatów wystawione przez usługę certyfikatów firmy Microsoft. Usługa ta jest powszechnie używana w różnych aplikacjach serwerowych, takich jak serwery internetowe, serwery SQL i szyfrowanie, nieuprzyjęcie, cele podpisywania i zapewnianie terminowych aktualizacji i bezpiecznego magazynu certyfikatów w usłudze Key Vault. Zgodność usługi z serwerami platformy Azure i serwerami lokalnymi obsługuje elastyczne wdrażanie.

Potencjalne przypadki użycia

To rozwiązanie obsługuje organizacje w różnych branżach, które:

- Użyj usługi certyfikatów firmy Microsoft do generowania certyfikatów serwera.

- Wymagaj automatyzacji w procesie odnawiania certyfikatu, aby przyspieszyć operacje i zminimalizować błędy, co pomaga uniknąć naruszeń umowy dotyczącej strat biznesowych i umowy dotyczącej poziomu usług (SLA).

- Wymagaj bezpiecznego magazynu certyfikatów w repozytoriach, takich jak Usługa Key Vault.

Ta architektura służy jako podstawowe podejście do wdrażania w subskrypcjach strefy docelowej aplikacji.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary platformy Azure Well-Architected Framework, która jest zestawem wytycznych, których można użyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

W systemie usługi Key Vault certyfikaty są bezpiecznie przechowywane jako zaszyfrowane wpisy tajne chronione przez kontrolę dostępu opartą na rolach (RBAC) platformy Azure.

W trakcie procesu odnawiania certyfikatu składniki korzystające z tożsamości to:

- Konto systemowe hybrydowego procesu roboczego elementu Runbook, który działa na koncie maszyny wirtualnej.

- Rozszerzenie usługi Key Vault, które używa tożsamości zarządzanej skojarzonej z maszyną wirtualną.

- Konto usługi Automation, które używa wyznaczonej tożsamości zarządzanej.

Zasada najniższych uprawnień jest rygorystycznie wymuszana we wszystkich tożsamościach zaangażowanych w procedurę odnawiania certyfikatu.

Konto systemowe serwera hybrydowego procesu roboczego elementu Runbook musi mieć prawo do rejestrowania certyfikatów na co najmniej jednym szablonie certyfikatów, które generują nowe certyfikaty.

W magazynie kluczy zawierającym certyfikaty tożsamość konta usługi Automation musi mieć Key Vault Certificate Officer rolę. Ponadto serwery wymagające dostępu do certyfikatów muszą mieć Get uprawnienia i List w magazynie certyfikatów usługi Key Vault.

W kolejce konta magazynu tożsamość konta usługi Automation musi mieć Storage Queue Data Contributorrole , Reader and Data Accessi Reader .

W scenariuszach, w których rozszerzenie usługi Key Vault jest wdrażane na maszynie wirtualnej platformy Azure, uwierzytelnianie odbywa się za pośrednictwem tożsamości zarządzanej maszyny wirtualnej. Jednak po wdrożeniu na serwerze z obsługą usługi Azure Arc uwierzytelnianie jest obsługiwane przy użyciu jednostki usługi. Zarówno tożsamość zarządzana, jak i jednostka usługi muszą mieć przypisaną rolę użytkownika wpisu tajnego usługi Key Vault w magazynie kluczy, który przechowuje certyfikat. Musisz użyć roli wpisu tajnego, ponieważ certyfikat jest przechowywany w magazynie kluczy jako wpis tajny.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Lista kontrolna przeglądu projektu dotycząca optymalizacji kosztów.

To rozwiązanie korzysta z rozwiązań PaaS platformy Azure, które działają w ramach struktury płatności zgodnie z rzeczywistym użyciem, aby zoptymalizować koszty. Wydatki zależą od liczby certyfikatów wymagających odnowienia oraz liczby serwerów wyposażonych w rozszerzenie usługi Key Vault, co skutkuje niskim obciążeniem.

Wydatki wynikające z rozszerzenia usługi Key Vault i hybrydowego procesu roboczego elementu Runbook zależą od wyborów instalacji i interwałów sondowania. Koszt usługi Event Grid odpowiada ilości zdarzeń generowanych przez usługę Key Vault. Jednocześnie koszt konta usługi Automation jest skorelowany z liczbą używanych elementów Runbook.

Koszt usługi Key Vault zależy od różnych czynników, w tym wybranej jednostki SKU (Standardowa lub Premium), ilości przechowywanych certyfikatów oraz częstotliwości operacji wykonywanych na certyfikatach.

Podobne zagadnienia dotyczące konfiguracji opisanych dla usługi Key Vault mają zastosowanie równie do konta magazynu. W tym scenariuszu jednostka SKU w warstwie Standardowa z lokalnie nadmiarową replikacją magazynu jest wystarczająca dla konta magazynu. Ogólnie rzecz biorąc, koszt kolejki konta magazynu jest minimalny.

Aby oszacować koszt implementacji tego rozwiązania, użyj kalkulatora cen platformy Azure, wprowadzając usługi opisane w tym artykule.

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Lista kontrolna projektu dotycząca doskonałości operacyjnej.

Procedura automatycznego odnawiania certyfikatów bezpiecznie przechowuje certyfikaty za pomocą standardowych procesów mających zastosowanie we wszystkich certyfikatach w magazynie kluczy.

Integracja z usługą Event Grid wyzwala dodatkowe akcje, takie jak powiadamianie usługi Microsoft Teams lub platformy Microsoft 365 i usprawnianie procesu odnawiania. Ta integracja znacznie skraca czas odnawiania certyfikatu i ogranicza potencjalne błędy, które mogą prowadzić do zakłóceń w działalności biznesowej i naruszeń umów SLA.

Ponadto bezproblemowa integracja z usługami Azure Monitor, Microsoft Sentinel, Microsoft Copilot for Security i Microsoft Defender dla Chmury ułatwia ciągłe monitorowanie procesu odnawiania certyfikatów. Obsługuje wykrywanie anomalii i zapewnia utrzymanie niezawodnych środków zabezpieczeń.

Wdrażanie tego scenariusza

Wybierz poniższy przycisk, aby wdrożyć środowisko opisane w tym artykule. Wdrożenie trwa około dwóch minut i tworzy magazyn kluczy, temat systemu usługi Event Grid skonfigurowany z dwiema subskrypcjami, konto magazynu zawierające kolejkę certlc oraz konto usługi Automation zawierające element Runbook i element webhook połączony z usługą Event Grid.

Szczegółowe informacje o parametrach wymaganych do wdrożenia można znaleźć w portalu przykładowym kodu.

Ważne

Możesz wdrożyć pełne środowisko laboratoryjne, aby zademonstrować cały przepływ pracy automatycznego odnawiania certyfikatów. Użyj przykładowego kodu, aby wdrożyć następujące zasoby:

- domena usługi Active Directory Services (AD DS) na maszynie wirtualnej kontrolera domeny.

- Usługi certyfikatów Active Directory (AD CS) na maszynie wirtualnej urzędu certyfikacji, przyłączone do domeny, skonfigurowane przy użyciu szablonu WebServerShort, do rejestrowania certyfikatów do odnowienia.

- Serwer PROTOKOŁU SMTP (Simple Mail Transfer Protocol) systemu Windows zainstalowany na tej samej maszynie wirtualnej urzędu certyfikacji do wysyłania powiadomień e-mail. Program MailViewer instaluje się również w celu zweryfikowania wysłanych powiadomień e-mail.

- Rozszerzenie usługi Key Vault zainstalowane na maszynie wirtualnej kontrolera domeny na potrzeby pobierania odnowionych certyfikatów z rozszerzenia usługi Key Vault.

Współautorzy

Ten artykuł jest obsługiwany przez firmę Microsoft. Pierwotnie został napisany przez następujących współautorów.

Autorzy zabezpieczeń:

- Fabio Masciotra | Główny konsultant

- Angelo Mazzucchi | Architekt dostarczania

Aby wyświetlić niepubalne profile serwisu LinkedIn, zaloguj się do serwisu LinkedIn.

Powiązane zasoby

Rozszerzenie usługi Key Vault usługi Key Vault

dla rozszerzenia usługi Windows

Key Vault dla systemu Linux

Co to jest usługa Azure Automation?

Hybrydowy proces roboczy

elementu runbook usługi Azure Automation — Azure Event Grid