Uwierzytelnianie i uprawnienia użytkownika

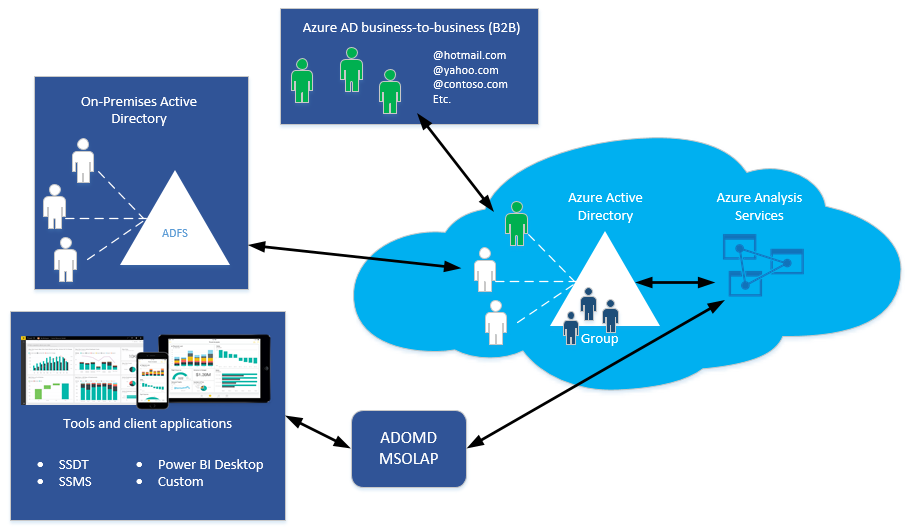

Usługa Azure Analysis Services używa identyfikatora Microsoft Entra w celu zarządzania tożsamościami i uwierzytelniania użytkowników. Każdy użytkownik tworzący lub łączący się z serwerem usług Azure Analysis Services musi mieć prawidłową tożsamość użytkownika w dzierżawie usługi Microsoft Entra w tej samej subskrypcji.

Usługa Azure Analysis Services obsługuje współpracę B2B w ramach Microsoft Entra. Dzięki usłudze B2B użytkownicy spoza organizacji mogą być zapraszani jako użytkownicy-goście w katalogu Microsoft Entra. Goście mogą pochodzić z innego katalogu dzierżawy Microsoft Entra lub dowolnego prawidłowego adresu e-mail. Po zaproszeniu i zaakceptowaniu zaproszenia wysłanego pocztą e-mail z platformy Azure tożsamość użytkownika zostanie dodana do katalogu dzierżawy. Te tożsamości można dodać do grup zabezpieczeń lub jako członków roli administratora serwera lub bazy danych.

Uwierzytelnianie

Wszystkie aplikacje klienckie i narzędzia używają co najmniej jednej biblioteki klienta usług Analysis Services (AMO, MSOLAP, ADOMD), aby nawiązać połączenie z serwerem.

Wszystkie trzy biblioteki klienckie obsługują zarówno interaktywny przepływ firmy Microsoft Entra, jak i metody uwierzytelniania nieinterakcyjnego. Dwie nieinterakcyjne metody, hasła usługi Active Directory i zintegrowanego uwierzytelniania usługi Active Directory mogą być używane w aplikacjach korzystających z amOMD i MSOLAP. Te dwie metody nigdy nie powodują wyskakujących okien dialogowych na potrzeby logowania.

Aplikacje klienckie, takie jak Excel i Power BI Desktop, oraz narzędzia, takie jak rozszerzenia projektów SSMS i Analysis Services dla programu Visual Studio, instalują najnowsze wersje bibliotek klienckich z regularnymi aktualizacjami. Rozszerzenia projektów programu Power BI Desktop, programu SSMS i usług Analysis Services są aktualizowane co miesiąc. Program Excel jest aktualizowany przy użyciu platformy Microsoft 365. Aktualizacje platformy Microsoft 365 są rzadziej używane, a niektóre organizacje używają kanału odroczonego, co oznacza, że aktualizacje są odroczone do trzech miesięcy.

W zależności od używanej aplikacji klienckiej lub narzędzi typ uwierzytelniania i sposób logowania mogą się różnić. Każda aplikacja może obsługiwać różne funkcje łączenia się z usługami w chmurze, takimi jak usługi Azure Analysis Services.

Programy Power BI Desktop, Visual Studio i SSMS obsługują uwierzytelnianie uniwersalne usługi Active Directory, interaktywną metodę, która obsługuje również uwierzytelnianie wieloskładnikowe (MFA) usługi Microsoft Entra. Uwierzytelnianie wieloskładnikowe firmy Microsoft pomaga chronić dostęp do danych i aplikacji, zapewniając prosty proces logowania. Zapewnia silne uwierzytelnianie z kilkoma opcjami weryfikacji (połączenie telefoniczne, wiadomość SMS, karty inteligentne z numerem PIN lub powiadomieniem aplikacji mobilnej). Interaktywna uwierzytelnianie wieloskładnikowe za pomocą usługi identyfikatora Microsoft Entra może spowodować wyświetlenie wyskakującego okna dialogowego na potrzeby walidacji. Zalecane jest uwierzytelnianie uniwersalne.

Jeśli logowanie się do platformy Azure przy użyciu konta systemu Windows i uwierzytelnianie uniwersalne nie jest zaznaczone lub dostępne (Excel), usługi Active Directory Federation Services (AD FS) są wymagane. W przypadku federacji użytkownicy microsoft Entra ID i Microsoft 365 są uwierzytelniani przy użyciu poświadczeń lokalnych i mogą uzyskiwać dostęp do zasobów platformy Azure.

SQL Server Management Studio (SSMS)

Serwery usług Azure Analysis Services obsługują połączenia z programu SSMS w wersji 17.1 lub nowszej przy użyciu uwierzytelniania systemu Windows, uwierzytelniania haseł usługi Active Directory i uwierzytelniania uniwersalnego usługi Active Directory. Ogólnie rzecz biorąc, zaleca się użycie uwierzytelniania uniwersalnego usługi Active Directory, ponieważ:

Obsługuje metody uwierzytelniania interakcyjnego i nieinterakcyjnego.

Obsługuje użytkowników-gości B2B platformy Azure zaproszonych do dzierżawy usługi Azure AS. Podczas nawiązywania połączenia z serwerem użytkownicy-goście muszą wybrać opcję Uwierzytelnianie uniwersalne usługi Active Directory podczas nawiązywania połączenia z serwerem.

Obsługuje uwierzytelnianie wieloskładnikowe (MFA). Uwierzytelnianie wieloskładnikowe firmy Microsoft pomaga chronić dostęp do danych i aplikacji przy użyciu szeregu opcji weryfikacji: połączenia telefonicznego, wiadomości SMS, kart inteligentnych z numerem PIN lub powiadomienia aplikacji mobilnej. Interaktywna uwierzytelnianie wieloskładnikowe za pomocą usługi identyfikatora Microsoft Entra może spowodować wyświetlenie wyskakującego okna dialogowego na potrzeby walidacji.

Visual Studio

Program Visual Studio łączy się z usługami Azure Analysis Services przy użyciu uwierzytelniania uniwersalnego usługi Active Directory z obsługą uwierzytelniania wieloskładnikowego. Użytkownicy są monitowani o zalogowanie się do platformy Azure podczas pierwszego wdrożenia. Użytkownicy muszą zalogować się na platformie Azure przy użyciu konta z uprawnieniami administratora serwera na serwerze, do którego są wdrażani. Podczas pierwszego logowania do platformy Azure jest przypisywany token. Token jest buforowany w pamięci na potrzeby przyszłych ponownych połączeń.

Power BI Desktop

Program Power BI Desktop łączy się z usługami Azure Analysis Services przy użyciu uwierzytelniania uniwersalnego usługi Active Directory z obsługą uwierzytelniania wieloskładnikowego. Użytkownicy są monitowani o zalogowanie się do platformy Azure przy pierwszym połączeniu. Użytkownicy muszą zalogować się na platformie Azure przy użyciu konta dołączonego do roli administratora serwera lub bazy danych.

Excel

Użytkownicy programu Excel mogą łączyć się z serwerem przy użyciu konta systemu Windows, identyfikatora organizacji (adresu e-mail) lub zewnętrznego adresu e-mail. Zewnętrzne tożsamości poczty e-mail muszą istnieć w identyfikatorze Entra firmy Microsoft jako użytkownik-gość.

Uprawnienia użytkownika

Administratorzy serwera są specyficzni dla wystąpienia serwera usług Azure Analysis Services. Łączą się z narzędziami, takimi jak witryna Azure Portal, program SSMS i program Visual Studio, aby wykonywać zadania, takie jak konfigurowanie ustawień i zarządzanie rolami użytkowników. Domyślnie użytkownik tworzący serwer jest automatycznie dodawany jako administrator serwera usług Analysis Services. Innych administratorów można dodać przy użyciu witryny Azure Portal lub programu SSMS. Administratorzy serwerów muszą mieć konto w dzierżawie microsoft Entra w tej samej subskrypcji. Aby dowiedzieć się więcej, zobacz Zarządzanie administratorami serwerów.

Użytkownicy bazy danych łączą się z modelowymi bazami danych przy użyciu aplikacji klienckich, takich jak Excel lub Power BI. Użytkownicy muszą zostać dodani do ról bazy danych. Role bazy danych definiują uprawnienia administratora, procesu lub odczytu dla bazy danych. Ważne jest, aby zrozumieć, że użytkownicy bazy danych w roli z uprawnieniami administratora różnią się od administratorów serwera. Jednak domyślnie administratorzy serwerów są również administratorami baz danych. Aby dowiedzieć się więcej, zobacz Zarządzanie rolami bazy danych i użytkownikami.

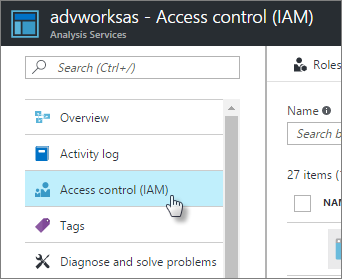

Właściciele zasobów platformy Azure. Właściciele zasobów zarządzają zasobami dla subskrypcji platformy Azure. Właściciele zasobów mogą dodawać tożsamości użytkowników usługi Microsoft Entra do ról właściciela lub współautora w ramach subskrypcji przy użyciu kontroli dostępu w witrynie Azure Portal lub szablonów usługi Azure Resource Manager.

Role na tym poziomie dotyczą użytkowników lub kont, które muszą wykonywać zadania, które można wykonać w portalu lub przy użyciu szablonów usługi Azure Resource Manager. Aby dowiedzieć się więcej, zobacz Kontrola dostępu na podstawie ról na platformie Azure (Azure RBAC).

Role bazy danych

Role zdefiniowane dla modelu tabelarycznego to role bazy danych. Oznacza to, że role zawierają elementy członkowskie składające się z użytkowników i grup zabezpieczeń firmy Microsoft, które mają określone uprawnienia definiujące akcję, którą członkowie mogą wykonać w bazie danych modelu. Rola bazy danych jest tworzona jako oddzielny obiekt w bazie danych i ma zastosowanie tylko do bazy danych, w której została utworzona.

Domyślnie podczas tworzenia nowego projektu modelu tabelarycznego projekt modelu nie ma żadnych ról. Role można definiować za pomocą okna dialogowego Menedżer ról w programie Visual Studio. Gdy role są definiowane podczas projektowania projektu modelu, są one stosowane tylko do bazy danych obszaru roboczego modelu. Po wdrożeniu modelu te same role są stosowane do wdrożonego modelu. Po wdrożeniu modelu administratorzy serwera i bazy danych mogą zarządzać rolami i członkami przy użyciu programu SSMS. Aby dowiedzieć się więcej, zobacz Zarządzanie rolami bazy danych i użytkownikami.

Rozważania i ograniczenia

- Usługi Azure Analysis Services nie obsługują użycia hasła jednorazowego dla użytkowników B2B

Następne kroki

Zarządzanie dostępem do zasobów za pomocą grup firmy Microsoft Entra

Zarządzanie rolami bazy danych i użytkownikami

Zarządzanie administratorami serwerów

Kontrola dostępu na podstawie ról na platformie Azure (Azure RBAC)